Autor: Kaliber, Web3 Venture Builder Quelle: Spiegelübersetzung: Shan Oppa, Bitchain Vision

Bitcoin Layer 2 -Übersicht

Im komplexen Bereich der Finanztechnologie ist Bitcoin ein Leuchtfeuer der Innovation.Mit seinem Anstieg stellt es jedoch auch eine Reihe von inhärenten Herausforderungen vor, insbesondere diejenigen, die sich auf die Skalierbarkeit und den Transaktionsdurchsatz beziehen – wichtige Hindernisse für die breitere Verwendung.

Diese Herausforderungen sind nicht einzigartig für Bitcoin.Es wurden viele Lösungen vorgeschlagen, um diese beiden Probleme wie Sidechains, Layer 2 oder Payment Channel Networks zu lösen.Mit Ethereum erweitert sich das Layer 2 -Ökosystem schnell und bietet eine Vielzahl von Lösungen wie EVM -Rollups, Sidechain -Übergänge zu Rollups und Projekte, die sich für eine unterschiedliche Dezentralisierung und Sicherheit einsetzen.Die Sicherheitsauswirkungen von Lösungen von Tier 2, wobei der Schwerpunkt auf Vermögenssicherheit und die Fähigkeit dieser Systeme liegt, Änderungen in der Ethereum -Blockchain zu lesen und sich an die Anpassung anzupassen.Es zeigt einen wichtigen Kompromiss: Eine höhere Sicherheit führt häufig auf Kosten der Skalierbarkeit und der Kosteneffizienz.

Trotz beeindruckender Fortschritte bei der Verbesserung seiner Fähigkeiten steht Bitcoin nach wie vor einige erhebliche Herausforderungen bei der Entwicklung einer Layer -2 -Lösung (L2) ähnlich wie Ethereum.Die Entwurfsbeschränkungen von Bitcoin sind besonders offensichtlich, wenn es darum geht, die Abhebungen in den Lösungen von Bitcoin zu gewährleisten.Seine Skriptsprache schränkt absichtlich die Funktionalität ein und fehlt die Vollständigkeit, was die Fähigkeit einschränkt, komplexe Berechnungen durchzuführen und erweiterte Merkmale zu unterstützen.Diese Designauswahl priorisiert die Sicherheit und Effizienz von Bitcoin, begrenzt jedoch ihre Programmierbarkeit im Vergleich zu flexibleren Blockchain -Plattformen wie Ethereum.Darüber hinaus wird die Wahrscheinlichkeitsfinalität auch die für die Lösungen der Schicht 2 erforderliche Zuverlässigkeit und Geschwindigkeit zerstören, was zu Problemen wie der Umstrukturierung von Ketten führen kann, die die Transaktionsdauer der Transaktion beeinflussen.Obwohl Bitcoin auf den Prinzipien von Zuverlässigkeit und Sicherheit basiert, erschweren diese Aspekte es seinem L2 -System, sich schnell an neue Änderungen anzupassen.

Segwit und Taproot sind die Game Changer von Bitcoin.Segwit optimiert die Infrastruktur von Bitcoin, indem sie signierte Daten isoliert, die Transaktionsgeschwindigkeiten erhöht und eine schnelle Zahlungsverarbeitung vom Lightning -Netzwerk ermöglicht.此后,Taproot 通过压缩交易数据和屏蔽交易复杂性来提高效率和隐私性。Zusammen haben Segwit und Taproot eine neue Welle von Innovationen von Layer 2 ausgelöst, das das Rückgrat der zukünftigen Layer -2 -Designs geworden und die Fähigkeiten von Bitcoin erheblich erweitert, die über seinen ursprünglichen Bereich als digitale Währung hinausgehen.

了解比特币的第 2 层解决方案

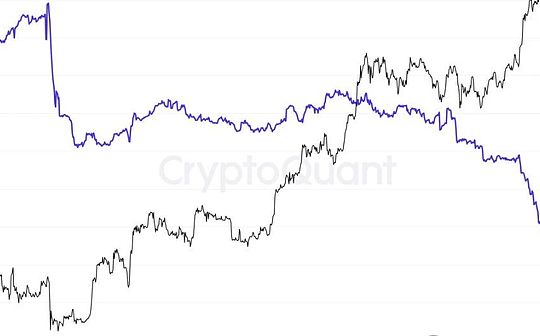

比特币L2三难困境

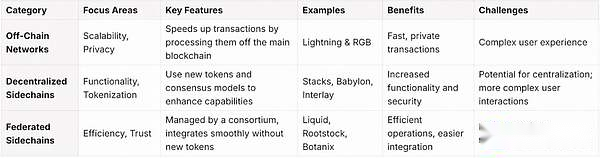

Im expandierenden Schicht -2 -Lösungsraum von Bitcoin sehen wir viele verschiedene Systeme, die alle die Skalierbarkeit verbessern und die Akzeptanz auf verschiedene Weise verbessern.这些解决方案提供了克服比特币内置限制的独特方法。Wie Trevor Owens [2] einführte, besteht eine Möglichkeit, diese Lösungen zu klassifizieren, sie nach der Lösung der Bitcoin L2-Tribulationen, die die L2-Lösung in nicht ketten Netzwerke unterteilt, dezentralisiert jede Lösung zeigt einzigartige Merkmale und Kompromisse:

-

链下网络:优先考虑可扩展性和隐私,但可能给用户体验带来挑战。Zum Beispiel Lightning & amp;

-

Dezentraler Sidechain: Einführung neuer Token- und Konsensmechanismen zur Erweiterung der Funktionalität kann jedoch die Benutzererfahrung erschweren und zentrale Bedenken erhöhen.Zum Beispiel Stapel, Babylon, Interlay usw.

-

Gelenkseitenkette: Vereinfachen Sie den Betrieb durch vertrauenswürdige Konsortien und bieten Effizienz, können jedoch auf Kosten der grundlegenden Dezentralisierung von Bitcoin liegen.Zum Beispiel Flüssigkeit, Wurzelstock, Botanix.

Diese Triade bietet eine nützliche Möglichkeit, die Layer -2 -Lösung von Bitcoin zu klassifizieren, kann jedoch möglicherweise nicht alle komplexen Details seines Designs vollständig erfassen.Darüber hinaus weist es auf die Kompromisse der aktuellen Lösungen und nicht auf unlösbare Hindernisse hin, was darauf hindeutet, dass diese Elemente der Triade Teil des Entscheidungsprozesses des Entwicklers sind.

Zum Beispiel geben dezentrale Sidechains neue Token aus, um die Sicherheit zu verbessern und die Netzwerkbeteiligung zu fördern, was die Benutzerinteraktion möglicherweise komplexer macht und bei Bitcoin -Puristen möglicherweise nicht beliebt ist.Andererseits entschied sich die Bundeskette, neue Token zu überspringen, um die Benutzererfahrung reibungsloser zu machen und den Widerstand innerhalb der Bitcoin -Community zu verringern.Eine weitere Option ist die Verwendung eines vollständigen virtuellen Maschinen-/globalen Zustands, der komplexe Funktionen ermöglicht, einschließlich der Erstellung neuer Token auf der Smart Contract -Plattform.Dieser Ansatz macht das System jedoch komplexer und erhöht häufig seine Anfälligkeit für Angriffe.

技术分类

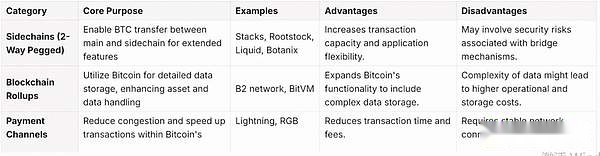

Aus einer anderen technischen Sicht gruppieren wir es nach den wichtigsten technischen Funktionen der Layer -2 -Lösungen von Bitcoin.Dieser unterschiedliche Klassifizierungsansatz befasst sich mit einer Vielzahl von technischen Details und Strukturen und bietet ein differenziertes Verständnis dafür, wie jede Lösung dazu beitragen kann, das Gesamtziel von Bitcoin für Skalierbarkeit, Sicherheit und Funktionalität zu verbessern.Jede Methode hat ihren eigenen Zweck, und diese Zwecke widersprechen nicht miteinander und verursachen Triade -Schwierigkeiten.Jeder Ansatz hat jedoch seine eigenen Vor- und Nachteile in Bezug auf Sicherheit und Skalierbarkeit.Daher können einige Systeme eine Kombination dieser Methoden verwenden.Wir werden dies im nächsten Abschnitt dieses Artikels genauer erläutern.Lassen Sie uns diese Kategorien untersuchen:

-

Sidechains unter Verwendung des bidirektionalen Verankerungsprotokolls: Diese Sidechains funktionieren ähnlich wie die Verbindung zu Layer 2 von Bitcoin durch eine Methode, die als bidirektionaler Verankerung bezeichnet wird.Mit diesem Setup kann Bitcoin zwischen der Hauptblockchain und dem Sidechain übertragen werden, um Experimente zu ermöglichen und Funktionen zu implementieren, die nicht direkt von der Hauptblockchain unterstützt werden.Dieser Ansatz verbessert die Fähigkeit von Bitcoin, mehr Transaktionen und verschiedene Arten von Anwendungen durchzuführen, indem eine breitere Reihe von Verwendungsmöglichkeiten unterstützt werden.Der Zwei-Wege-Verankerungsmechanismus spielt eine Schlüsselrolle bei der Übertragung von BTC-Wert auf Sidechains.Auf diesen Sidechains erstellen Entwickler Umgebungen.

-

Zum Beispiel Stapel, Wurzelstock, Flüssigkeit, Botanix usw.

-

Blockchain -Rollups: Diese Methode verwendet Bitcoin als Datenspeicherschicht für die Aggregationstechnologie, die vom Inschrift -Protokoll inspiriert ist.In diesem Setup ist jeder UTXO wie eine kleine Leinwand, in der komplexere Informationen geschrieben werden können.Es ist denkbar, dass jedes Bitcoin seine eigenen detaillierten Daten speichern kann, was nicht nur den Wert erhöht, sondern auch die Arten von Daten und Vermögenswerten erweitert, die Bitcoin verarbeiten kann.Es eröffnet eine breite Palette von Möglichkeiten für digitale Interaktionen und Darstellungen und macht das Bitcoin -Ökosystem reicher und vielfältiger.

-

Zum Beispiel B2 -Netzwerk, BitVM

-

Zahlungskanal-Netzwerk: Stellen Sie sich es als ein schnelles Netzwerk im breiteren Bitcoin-Bereich vor.Sie helfen dabei, große Transaktionenmengen auf der Bitcoin-Straße zu beschleunigen, die Stauung zu verringern und sicherzustellen, dass die Transaktionen sowohl schnell als auch kostengünstig sind.

-

Zum Beispiel Blitz und RGB

Indem wir es auf diese Weise aufschlüsseln, können wir ein klareres Verständnis dafür haben, wie jedes Tool Bitcoin verbessern kann, wodurch es skalierbarer, sicherer und vielseitiger wird.Lassen Sie uns in diese Tools eintauchen und ein besseres Verständnis für die Tools erhalten:

2 Zwei-Wege-Verankerungsprotokoll:

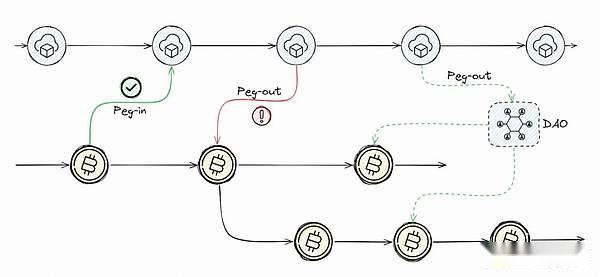

Durch die bidirektionale Verankerung können Vermögenswerte zwischen zwei verschiedenen Blockchains, normalerweise der Hauptkette und der Seitenkette, übertragen werden.Das System ermöglicht es, die Vermögenswerte an einer Kette gesperrt und anschließend auf der anderen Kette entsperrt oder geprägt werden, wodurch ein fester Wechselkurs zwischen dem ursprünglichen und verankerten Vermögen beibehalten wird.

Verstehen Sie den Verankerungsprozess

Stellen Sie sich vor, Sie starten eine Reise, um Ihr Vermögen von der Hauptkette wie Bitcoin in die Seitenkette zu übertragen.Der Verankerungsvorgang ist Ihr Ausgangspunkt.Hier sind Ihre Vermögenswerte sicher in der Hauptkette eingesperrt, ähnlich wie die Aufbewahrung in einem Gewölbe für das Sorgerecht.Erstellen Sie dann einen Deal in der Hauptkette, um das Schloss zu konsolidieren.Nachdem die Seitenkette die Transaktion erkannt hat, wird sie eine gleiche Menge an Ankervermögen milderten.Dieser Prozess ähnelt dem Empfang von Gutscheinen mit gleichem Wert in einem fremden Land, sodass Sie Ihr Vermögen in einer neuen Umgebung nutzen und gleichzeitig sicherstellen können, dass Ihr ursprüngliches Vermögen intakt und sicher bleibt.

引导锚出流程

Wenn Sie sich entscheiden, den Vermögenswert in die ursprüngliche Hauptkette wiederherzustellen, kommt die Einstellung des Verankerungsprozesses ins Spiel.Dies ist die Backhaul, in der verankerte Vermögenswerte in der Seitenkette metaphorisch „verbrannt“ oder verschlossen sind, was bedeutet, dass sie in die Seitenkette gehalten und nicht mehr zirkuliert werden.Sie stellen dann die Hauptkette mit dem Nachweis dieser Aktion an.Sobald die Hauptkette Ihren Anspruch überprüft, gibt sie die ursprünglichen Vermögenswerte des gleichen Werts für Sie frei.Dieser Mechanismus sorgt für die Integrität und das Gleichgewicht der Vermögenszuweisungen für beide Blockchains und verhindert die Duplikation oder den Verlust.

Implementierung des bidirektionalen Verankerungssystems:

Rootstock

Das Zwei-Wege-Verankerungssystem von RSK ist ein fortschrittliches Framework, das Bitcoin nahtlos in Smart Contract-Funktionen über die RSK-Plattform integriert.Durch die Nutzung von SPV für eine effiziente Transaktionsüberprüfung, die Verwendung eines leistungsstarken Bundesmodells für die Zulassung von Transaktionen und die Integration von Segwit und Taproot verbessert RSK nicht nur die Transaktionseffizienz, sondern auch eng in das Sicherheitsmodell von Bitcoin.Darüber hinaus verbessert die fusionierte Mining -Methode das Sicherheitsniveau des Systems und treibt mehr Bergleute zur Teilnahme an.

-

RSK -Gelenkmodell:

Pegnatorien sind eine ausgewählte Gruppe von Beamten, Wächtern der Brücke oder vertrauenswürdige Depotbanken in diesem Bundesmodell, um sicherzustellen, dass jede Übertragung der vereinbarten Vereinbarung unterliegt.Stellen Sie sich sie als ein Vorstand von Wächtern vor, der jeweils den Schlüssel zu einem kollektiven Gewölbe hält.Ihre Rolle ist von entscheidender Bedeutung-sie stellen sicher, dass jede Cross-Bridge-Transaktion in einer Art von Integrität und Konsens durchgeführt wird, wodurch der sichere und geordnete Fluss digitaler Vermögenswerte auf diesem wichtigen Kanal aufrechterhalten wird.

-

Segwit und Taproot:

Segwit hilft, indem Signaturinformationen von Transaktionsdaten getrennt, die Transaktionsgröße und die Verarbeitungszeit verkürzt werden.Die Kombination des Schnorr -Signaturschemas mit Mast (merkelisierter abstrakter Syntaxbaum) und anderen Verbesserungen von Taproot können transaktionen effizienter und privater werden.

-

RSK Merge Mining:

Bei der Merge -Mining -Methode von RSK schützen Bergarbeiter sowohl Bitcoin- als auch RSK -Netzwerke ohne zusätzliche Rechenanforderungen, wodurch die RSK -Sicherheit verbessert wird.Dieser Ansatz nutzt die Bergbauvorteile von Bitcoin, bietet zusätzliche Belohnungen für Bergarbeiter und demonstriert die innovative Nutzung der vorhandenen Blockchain -Infrastruktur.Der Erfolg dieser Integration hängt jedoch von der genauen Ausrichtung der Tags innerhalb des Bitcoin -Blocks ab, um dem RSK -Block zu entsprechen, wodurch die Notwendigkeit einer detaillierten und präzisen Ausführung betont wird, um die Sicherheit und Konsistenz des miteinander verbundenen Netzwerks aufrechtzuerhalten.

Botanix

Botanix integriert einen Bitcoin-basierten Beweis für den Einsatz (POS) und eine dezentrale EVM-Netzwerk-Spiderchain-Multi-Signatur-Architektur, um die vollständigen intelligenten Verträge auf der Bitcoin-Blockchain zu verwalten.Während Bitcoin als primäre Siedlungsschicht dient, verwendet Botanix fortschrittliche Mehrsignatur-Brieftaschen und Verschlüsselung außerhalb der Kette, um die Integrität der Transaktion sicherzustellen.

-

Spiderchain: Ein verteiltes Multisignatur-Netzwerk, das alle tatsächlichen Bitcoins auf Botanix schützt.

-

Architektur: Die Spinnenkette besteht aus einer Gruppe von Orchestratorknoten – dem Knotenbetreiber und der Liquiditätsquelle der gesamten Kette.Es besteht aus einer Reihe von Brieftaschen mit mehreren Signaturen zur Verwaltung des Sorgerechts für Vermögenswerte im Netzwerk.Jede Transaktion für jede Brieftasche in der Serie erfordert mehrere Orchestrator -Genehmigungen, um sicherzustellen, dass es keinen einzigen Ausfallpunkt gibt.

-

Dynamischer Betrieb: Für jeden neuen Bitcoin -Block kann der entsprechende Koordinator für die kommende „Epoch“ (der Begriff, der zur Definition des Zeitraums zwischen Bitcoin -Blöcken in Botanix -Systemen verwendet wird) verwendet, um die Zufallsfunktionen von Bitcoin -Block -Hashing -Hashing zu ermitteln, um zu bestimmen.Die anschließende Slot -Auswahl des Orchestrators wird berechnet, indem der Block -Hash unter Verwendung von SHA256 gehabt wird, und dann die Zahl (n) der aktiven Orchestratoren modulo, um Fairness und Zufälligkeit der Auswahl des Orchestrators zu gewährleisten.Dies gewährleistet eine faire und sichere Zuweisung von Betriebsaufgaben und minimiert zentrale Risiken.

-

Zwei-Wege-Verankerungssystem: Mehrsignaturen Brieftaschen spielen hier eine entscheidende Rolle und erfordern einen Konsens zwischen ausgewählten Koordinatoren, damit jede Transaktion durchgeführt wird.

-

Ankerprozess: Der Benutzer sendet Bitcoin an eine neue Multisignatur-Brieftasche und sperrt dort sicher.Diese Aktion wird eine gleiche Menge synthetischer BTC auf die Botanix -Kette werfen.Das Erstellen dieser Brieftasche beinhaltet mehrere Orchestratoren. Sie müssen alle zustimmen und unterschreiben, um sicherzustellen, dass niemand die Brieftasche unabhängig steuern kann.

-

Verankerungsprozess übertragen: Im Gegenteil, zur Übertragung der Verankerung wird das synthetische BTC verbrannt, und das entsprechende Bitcoin wird aus der Multi-Signature-Brieftasche an die Bitcoin-Adresse des Benutzers zurückgegeben.Dieser Prozess ist durch das gleiche Multisignaturprotokoll geschützt und erfordert mehrere Orchestratoren, die die Transaktion genehmigen.

-

POS -Konsens- und EVM -Implementierung:

-

Konsens: Im POS -System von Botanix steckt Orchestrator ihre Bitcoins, um am Netzwerk teilzunehmen.Sie sind dafür verantwortlich, Transaktionen zu überprüfen und neue Blöcke innerhalb der Botanix -Kette zu erstellen.Der Auswahlprozess dieser Koordinatoren basiert auf ihren Interessen und wird mit den im Abschnitt Spinnenketten genannten Methoden randomisiert.

-

EVM -Implementierung: EVM on Botanix unterstützt alle mit Ethereum kompatibelen Operationen und ermöglicht den Entwicklern, komplexe intelligente Verträge bereitzustellen und auszuführen.

Stapel:

Die Stacks -Plattform zielt darauf ab, die Infrastruktur von Bitcoin zu erweitern, indem Smart Contracts und dezentrale Anwendungen (DAPPs) durch innovative Mechanismen wie SBTC -bidirektionale Verankerungen, Übertragungsnachweise und Klarheit intelligente Verträge ermöglichen.

-

SBTC Bidirektionales Verankerungsprotokoll:

-

Schwellenwerte Signature -Brieftasche: Diese Brieftasche nimmt ein Schwellenwert -Signaturschema an und erfordert eine vordefinierte Untergruppe von Unterzeichnern (Stackers), um bei der Unterzeichnung von Ankertransaktionen zusammenzuarbeiten.Diese Stapel verwenden überprüfbare Zufallsfunktionen (VRFs), um basierend auf der Anzahl der STXs auszuwählen, die sie lockern und jeden Zyklus drehen (normalerweise zwei Wochen), um eine dynamische Mitgliedschaft zu gewährleisten und mit dem aktuellen Netzwerkstatus übereinzustimmen.Dies verbessert die Sicherheit und Robustheit des Verankerungsmechanismus erheblich, indem er unehrliches Verhalten und potenzielle Komplizenschaft zwischen den Teilnehmern verhindert und gleichzeitig Fairness und Unvorhersehbarkeit des Auswahlprozesses gewährleistet.

-

Übertragungsnachweis (Pocken):

-

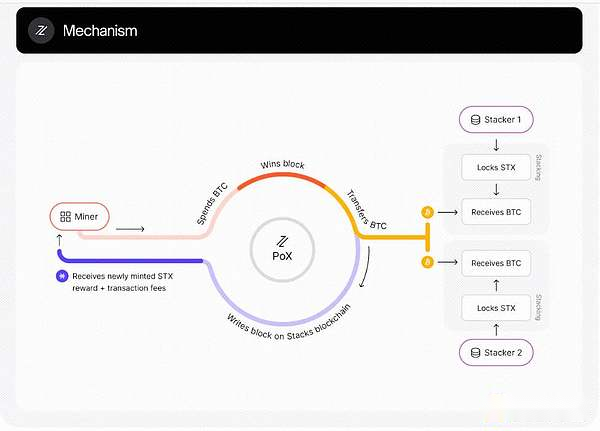

In Pocken übertragen Bergarbeiter, anstatt Bitcoin wie ein Verbrennungsnachweis zu zerstören, BTC in das Stack-Netzwerk, um die Sicherheit zu verbessern, indem Bitcoins leistungsstarkes Proof-of-Work-System eingesetzt wird.Dies motiviert nicht nur die Teilnahme durch BTC -Belohnungen, sondern verbindet auch die operative Stabilität von Stacks mit den nachgewiesenen Sicherheitsfunktionen von Bitcoin.Stacks -Transaktionen sind an Bitcoin -Blöcken verankert, und jeder Stapelblock verwendet Opcode, um den Hash -Wert in Bitcoin -Transaktionen aufzuzeichnen.

Op_return, was einbettet40 BytesAlle Daten.Dieser Mechanismus stellt sicher, dass Änderungen an der Stapel -Blockchain entsprechende Änderungen an der Bitcoin -Blockchain erfordern, wodurch die Sicherheit von Bitcoin ohne Änderungen des Protokolls profitiert.

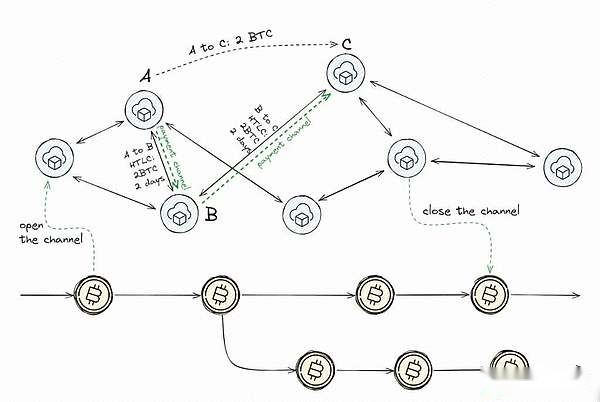

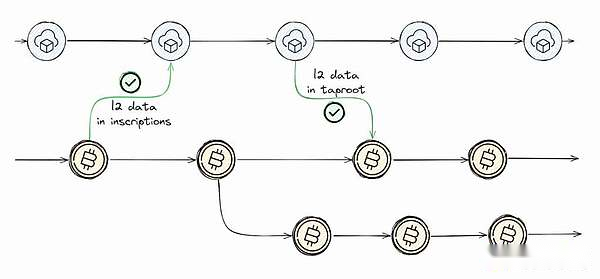

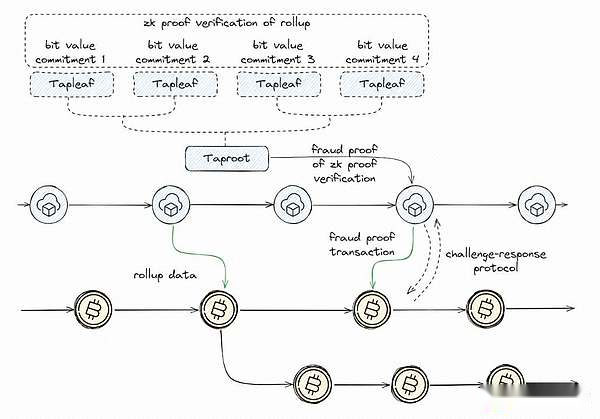

Smart Contract -Programmiersprache für Stacks Blockchain Clarity stellt die Vorhersehbarkeit und Sicherheit der Entwickler sicher, indem strenge Regeln durchgesetzt werden, um sicherzustellen, dass alle Vorgänge wie definiert ohne unerwartete Ergebnisse durchgeführt werden.Es bietet Bestimmbarkeit, d. H. Das Ergebnis jeder Funktion ist vor der Ausführung bekannt, wodurch Unfälle verhindert und die Vertragszuverlässigkeit verbessert werden.Darüber hinaus interagiert Clarity direkt mit Bitcoin -Transaktionen und ermöglicht die Entwicklung komplexer Anwendungen, die die leistungsstarken Sicherheitsfunktionen von Bitcoin nutzen.Es unterstützt auch modulare Merkmale, ähnlich wie Schnittstellen in anderen Sprachen, die dazu beitragen, Code wiederzuverwenden und eine saubere Codebasis zu verwalten. Flüssig: Liquid Network bietet gemeinsame Sidechains für das Bitcoin -Protokoll, wodurch die Transaktionsfunktionen und das Vermögensmanagement erheblich verbessert werden.Im Zentrum der liquiden Netzwerkarchitektur steht das Konzept einer starken Allianz [6], die aus vertrauenswürdigem Funktionspersonal besteht, das für die Blockverifizierung und Signatur verantwortlich ist. Watchmen: Watchmen verwaltet den Verankerungsvorgang von Flüssigkeit bis Bitcoin und stellt sicher, dass jede Transaktion autorisiert und gültig ist. Schlüsselverwaltung: Das Hardware -Sicherheitsmodul von Watchmen schützt die für autorisierten Transaktionen erforderlichen Schlüssel. Transaktionsüberprüfung: Watchmen überprüft Transaktionen durch kryptografische Beweise, bestätigt die Einhaltung der Konsensregeln von Liquid und verwendet ein Multi-Signatur-Schema, um die Sicherheit zu verbessern. Ankermechanismus: PEG-INS: Bitcoin ist auf der Bitcoin-Blockchain (unter Verwendung der Multisignaturadresse der Watchmen) und der Ausgabe von äquivalenten Flüssigbitcoin (L-BTC) auf dem flüssigen Sidechain mit Verschlüsselungsmethoden gesperrt, um die Genauigkeit und Sicherheit der Übertragung zu gewährleisten. Peg-outs: Dieser Prozess beinhaltet das Verbrennen von L-BTC am flüssigen Sidechain und das entsprechende Bitcoin-Bitcoin auf der Bitcoin-Blockchain.Der Mechanismus wird von bestimmten Mitarbeitern, die als Wächter bezeichnet werden, genau überwacht, um sicherzustellen, dass nur autorisierte Transaktionen durchgeführt werden können. Nachweis von Reserven (POR): Ein wichtiges Tool, das von BlockStream entwickelt wurde, um Transparenz und Vertrauen in Netzwerk -Asset -Bestände bereitzustellen.POR beinhaltet die Erstellung teilweise signierter Bitcoin -Transaktionen, um die Kontrolle über Mittel zu beweisen.Obwohl die Transaktion im Bitcoin -Netzwerk ungültig ist, beweist sie die Existenz und Kontrolle der behaupteten Reserven.Es ermöglicht einem Unternehmen, zu beweisen, dass es Mittel hat, ohne sie zu bewegen. Babylon Babylon zielt darauf ab, Bitcoin in das POS -System (Proof of Stake) zu integrieren, die Sicherheit der POS -Kette zu verbessern, indem Bitcoin -Inhaber ihre Vermögenswerte einstellen und die enorme Marktkapitalisierung von Bitcoin nutzen können, ohne dass Direkttransaktionen oder intelligente Verträge erforderlich sind, und Bitcoin -Blockchain.Wichtig ist, dass Babylon nicht versucht, Bitcoin durch fragile Brücken oder Verwalter von Drittanbietern zu bewegen oder zu sperren, wodurch die Komplexitäts- und Sicherheitsrisiken der Brücke vermieden wird, wodurch die Integrität und Sicherheit des stachen Vermögens geschützt wird. Bitcoin Timestamp: Babylon nimmt einen Zeitstempelmechanismus an, um POS -Kettendaten direkt in die Bitcoin -Blockchain einzubetten.Durch die Verankerung von POS-Blockhashing- und wichtigen Einstellungsveranstaltungen an Bitcoin’s Unable Ledger bietet Babylon historische Zeitstempel, die nach Bitcoins umfangreichen Proof-of-Works geschützt sind.Die Verwendung der Bitcoin -Blockchain zum Zeitstempel nutzt nicht nur die Sicherheit, sondern auch das dezentrale Vertrauensmodell.Dieser Ansatz sorgt für eine zusätzliche Sicherheitsebene, die Fernangriffe und Zustandsversorgung auf miteinander verbundenen Blockchains verhindert. Verantwortliche Behauptung: Babylon verwendet verantwortungsbewusste Behauptungen, um Stakemefestigkeiten direkt auf der Bitcoin -Blockchain zu verwalten, sodass das System die privaten Schlüssel des Stakers im Falle eines Fehlverhaltens wie Doppelsignaturen freilegen kann.Das Design verwendet eine Chamäleon -Hash -Funktion und einen Merkle -Baum, um sicherzustellen, dass die vom Staker hergestellten Behauptungen kryptografisch mit ihrer Beteiligung verbunden sind und automatische Schnitte ermöglichen.Dieser Ansatz erzwingt die Protokollintegrität durch Verschlüsselungshaftung, wenn Abweichungen vom Risikoträger (z. B. Unterzeichnung einer widersprüchlichen Erklärung) zu einer deterministischen Exposition seines privaten Schlüssels führen und automatische Strafen auslösen. Versprechenvereinbarung: Eine der wichtigsten Innovationen von Babylon ist das Einstellungsvertrag, das eine schnelle Anpassung der Eindämmung von Zuordnungen ermöglicht, die auf Marktbedingungen und Sicherheitsbedürfnissen basieren.Die Vereinbarung unterstützt eine schnelle Aktienbindung und ermöglicht es den Aktieninhabern, ihre Vermögenswerte schnell zu übertragen, ohne die mit der POS -Kette verbundene längere Sperrdauer durchlaufen zu müssen.Darüber hinaus ist das Protokoll als modulares Plug-In erstellt und mit verschiedenen POS-Konsensmechanismen kompatibel.Dieser modulare Ansatz ermöglicht es Babylon, eine breite Palette von POS -Ketten ohne wesentliche Änderungen an seinen vorhandenen Protokollen einleitende Dienste bereitzustellen. Zahlungskanäle sind Tools, mit denen mehrere Transaktionen zwischen zwei Parteien unterstützt werden sollen, ohne dass alle Transaktionen sofort an die Blockchain einreichen müssen.So vereinfachen sie ihre Transaktionen: Initial: Öffnen Sie den Kanal durch eine einzelne On-Chain-Transaktion, um eine von beiden Parteien geteilte Mehrsignatur-Brieftasche zu erstellen.* Transaktionsprozess: Im Kanal führen alle Parteien über sofortige Übertragungen privat Transaktionen durch und passen ihre jeweiligen Guthaben an, ohne an die Blockchain zu senden.* Schließung: Der Kanal wird durch eine Transaktion in einer anderen Kette geschlossen, die den endgültigen Gleichgewicht auf der Grundlage der kürzlich vereinbarten Transaktion zwischen den Parteien erfüllt.* Basierend auf dem Konzept der Zahlungskanäle erweitert Lightning Network diese Konzepte in das Netzwerk, sodass Benutzer Zahlungen auf der Blockchain über den Verbindungspfad senden können. Routing: Genau wie die Verwendung eines Trails, um eine Route durch die Stadt zu finden, findet das Netzwerk Ihren Zahlungsweg, auch wenn Sie keinen direkten Zugriff auf den endgültigen Empfänger haben. Effizienz: Dieses Verbindungssystem reduziert die Transaktionsgebühren und die Verarbeitungszeit erheblich, wodurch Bitcoin für tägliche Transaktionen geeignet ist. Smart Lock (HTLC): Dieses Netzwerk verwendet erweiterte Verträge, die als Hash -Zeit -Sperren -Verträge bezeichnet werden, um Zahlungen auf verschiedenen Kanälen zu schützen.Es ist so, als würde sicherstellen, dass Ihre Sendung vor dem Erreichen ihres Ziels sicher mehrere Kontrollpunkte durchläuft.Es reduziert auch das Risiko von Vermittlungsausfällen und macht das Netzwerk zuverlässig. Sicherheitsvereinbarung: Wenn eine Meinungsverschiedenheit besteht, wird die Blockchain als Richter fungieren, um die neuesten vereinbarten Guthaben zu überprüfen, um Fairness und Sicherheit zu gewährleisten. Taproot und Segwit haben die Entwicklung des Bitcoin -Netzwerks, insbesondere des Lightning -Netzwerks, erheblich gefördert, das die Privatsphäre und Effizienz verbessert hat: Taproot ist wie ein Aggregator für Bitcoin -Transaktionen – es bündelt mehrere Signaturen zu einem.Dies hält nicht nur unzählige Transaktionen ordentlich, sondern macht sie auch privat und billiger. Segwit hat die Art und Weise geändert, wie Daten in Bitcoin -Transaktionen gespeichert werden, so dass ein Block mehr Transaktionen enthalten kann.Für Lightning Network bedeutet dies, dass das Öffnen und Schließen von Kanälen billiger und glatter ist, wodurch die Gebühren weiter reduziert werden und den Transaktionsdurchsatz erhöht werden Die Inschrift löste eine neue Innovationswelle in der zweiten Schicht des Bitcoin -Ökosystems aus.Mit dem Aufkommen von zwei bahnbrechenden Updates (Segwit und Taproot) wurde das Ordinalsprotokoll eingeführt, sodass jeder zusätzliche Daten an die Taproot -Skripte von UTXO bis 4 MB anhängen konnte.Diese Entwicklung hat die Community darauf aufmerksam gemacht, dass Bitcoin jetzt als Datenverfügbarkeitsschicht fungieren kann.Inschriften bieten eine neue Perspektive auf die Sicherheit.Daten (z. B. digitale Artefakte) werden jetzt direkt im Bitcoin -Netzwerk gespeichert, wodurch es unveränderlich ist und verhindert wird, dass sie aufgrund externer Serverprobleme manipuliert oder verloren gehen.Dies verbessert nicht nur die Sicherheit digitaler Vermögenswerte, sondern bettet sie auch direkt in Bitcoin -Blöcke ein, um sicherzustellen, dass sie dauerhaft zuverlässig sind.Am wichtigsten ist, dass die Bitcoin -Aggregation Realität geworden ist, und die Inschrift bietet einen Mechanismus zur Einbeziehung zusätzlicher Daten oder Funktionen in Transaktionen.Dies ermöglicht komplexere Interaktionen oder Zustandsänderungen außerhalb der Hauptkette und verankert das Sicherheitsmodell der Hauptkette. Bitvm: BITVM kombiniert optimistische Rollup -Technologie mit Kryptografie -Beweis in seinem Design.Durch die Verschiebung der vollständigen intelligenten Verträge von Turing verbessert BITVM die Transaktionseffizienz signifikant, ohne die Sicherheit zu beeinträchtigen.Obwohl Bitcoin immer noch die grundlegende Siedlungsschicht ist, stellt BITVM die Integrität von Transaktionsdaten sicher, indem die Skriptfunktionen von Bitcoin und die Verschlüsselung außerhalb der Kette geschickt nutzt.Derzeit wird BITVM von der Community aktiv entwickelt.[9] Darüber hinaus ist es zu einer Plattform für mehrere Top -Projekte wie Bitlayer [7] und Citrea [8] geworden. Ähnliche Speichermethoden für Inschriften: BITVM verwendet die Tapfrote von Bitcoin, um Daten in Tapscript zu integrieren, ähnlich wie das Konzept des Inschriftprotokolls.Diese Daten enthalten normalerweise wichtige Rechendetails, wie den Status der virtuellen Maschine an verschiedenen Kontrollpunkten, den Hash -Wert des Anfangszustands und die endgültigen Rechenergebnisse.BITVM integriert Transaktionsdaten effektiv direkt in die Bitcoin -Blockchain, indem Sie dieses Tapscript in einem in einer Taproot -Adresse gespeicherten nicht verwendeten Transaktionsausgang (UTXO) verankern.Dieser Ansatz gewährleistet die Ausdauer und Unveränderlichkeit von Daten und profitiert und profitiert von den Sicherheitsfunktionen von Bitcoin, um die Integrität des Datensatzes zu schützen. Beweis von Betrug: BITVM verwendet Betrugsnachweis, um die Sicherheit von Transaktionen zu gewährleisten.Hier verspricht der Prover die berechnete Ausgabe einer bestimmten Eingabe, und das Versprechen wird nicht in der Kette ausgeführt, sondern indirekt validiert.Wenn Validatoren vermuten, dass das Versprechen falsch ist, kann sie es in Frage stellen, indem sie präzise Beweise für Betrug liefern, die die Skriptfunktionen von Bitcoin nutzen, um die Falschheit des Versprechens zu beweisen.Das System reduziert die Rechenlast auf der Blockchain erheblich, indem das vollständige On-Chain-Computing gemäß der Designphilosophie der minimalen Transaktionslast von Bitcoin und der höchsten Effizienz von Bitcoin vermieden wird.Im Zentrum dieses Mechanismus stehen Hash-Schlösser und digitale Signaturen, die Aussagen und Herausforderungen schützen und mit tatsächlichen Rechenbemühungen außerhalb der Kette verknüpfen.BITVM nimmt einen optimistischen Überprüfungsansatz an – der Betrieb wird als korrekt angesehen, sofern nicht anders bewiesen, was die Effizienz und Skalierbarkeit verbessert.Dies stellt sicher, dass nur gültige Berechnungen akzeptiert werden und dass jeder im Netzwerk ihre Richtigkeit mithilfe der verfügbaren Verschlüsselungsnachweise unabhängig überprüfen kann. Optimistische Rollups: BITVM nutzt die optimistische Aggregationstechnologie, um die Skalierbarkeit von Bitcoin erheblich zu verbessern, indem mehrere Transaktionen außerhalb der Kette für die kollektive Verarbeitung und Überprüfung gestört werden.Tatsächlich verarbeitet BITVM diese Transaktionen außerhalb des Kettens und zeichnet ihre Ergebnisse im Bitcoin-Hauptbuch zeitweise auf, um die Integrität und Verfügbarkeit zu gewährleisten.Die Verwendung optimistischer Zusammenfassung in BITVM ist eine Möglichkeit, die inhärenten Skalierbarkeitsbeschränkungen von Bitcoin zu überwinden, indem die Funktionen außerhalb der Kette eingesetzt werden und gleichzeitig die Transaktionsvalidität durch regelmäßige On-Ketten-Überprüfung gewährleistet sind.Das System gleicht die Last zwischen On-Ketten- und Off-Chain-Ressourcen effektiv aus und optimiert die Sicherheit und Effizienz der Transaktionsverarbeitung. Insgesamt ist BITVM nicht nur eine weitere Layer -2 -Technologie, sondern auch eine potenzielle grundlegende Veränderung bei der Skalen und Entwicklung von Bitcoin.Es bietet eine einzigartige Lösung für die Einschränkungen von Bitcoin, aber es sind weiterhin weitere Entwicklung und Verbesserungen erforderlich, um ihr volles Potenzial auszuschöpfen und eine breitere Einführung innerhalb der Gemeinschaft zu erhalten. B2 -Netzwerk: Das B2-Netzwerk ist das erste Rollup der Bitcoin First Zero-Knowledge-Proof-Überprüfung der Überprüfung, die Nutzung der Rollup-Technologie und der Null-Knowledge-Beweis, um die Transaktionsgeschwindigkeit zu erhöhen und die Kosten zu minimieren.Mit diesem Setup können Off-Chain-Transaktionen Turing-Complete-intelligente Verträge ausführen, wodurch die Effizienz erheblich verbessert wird.Bitcoin fungiert als grundlegende Siedlungsschicht des B2 -Netzwerks, in dem B2 -aggregierte Daten gespeichert werden.Diese Einstellung ermöglicht das vollständige Abrufen oder die Wiederherstellung von B2 -Aggregattransaktionen unter Verwendung von Bitcoin -Inschriften.Darüber hinaus wird die Berechnungsvalidität der B2-Zusammenfassentransaktion durch Bestätigung von Null-Wissen-Beweis für Bitcoin verifiziert. Die wichtige Rolle von Inschriften: Das B2 -Netzwerk verwendet Bitcoin -Inschriften, um zusätzliche Daten in Tapscript einzubetten, einschließlich wichtiger Informationen wie dem Speicherpfad der aggregierten Daten, des Merkle -Baumwurzel -Hash der aggregierten Daten, der ZK -Proof -Daten und der übergeordneten B2 -Inschrift UTXO -Hash.Durch das Schreiben dieses Tapscripts an den UTXO und das Senden an die Taproot -Adresse eingebettet B2 die aggregierten Daten effektiv direkt in die Bitcoin -Blockchain.Dieser Ansatz gewährleistet nicht nur die Persistenz und Unveränderlichkeit von Daten, sondern verwendet auch den leistungsstarken Sicherheitsmechanismus von Bitcoin, um die Integrität aggregierter Daten zu schützen. Null-Wissen-Beweis für eine verbesserte Sicherheit: Das Engagement von B2 für die Sicherheit spiegelt sich weiter in der Verwendung von Null-Wissen-Beweisen wider.Diese Beweise ermöglichen es dem Netzwerk, Transaktionen zu verifizieren, ohne diese Transaktionsdetails zu enthüllen und so die Privatsphäre und Sicherheit zu schützen.Im Kontext von B2 zerlegt das Netzwerk die Rechenzellen in kleinere Zellen, die jeweils als Bitwertversprechen im Tapleaf -Skript dargestellt werden.Diese Versprechen werden in einer Hauptwurzelstruktur miteinander verbunden und bieten eine kompakte und sichere Möglichkeit, die Transaktionsvalidität in Bitcoin- und B2 -Netzwerken zu überprüfen. Skalierbare Rollup -Technologie: Im Zentrum der B2-Architektur steht die Rollup-Technologie, insbesondere die ZK-Rollup, die mehrere Transaktionen außerhalb der Kette zu einer einzigen Transaktion aggregiert.Dieser Ansatz verbessert den Durchsatz erheblich und reduziert die Transaktionsgebühren und löst zwei der dringendsten Skalierbarkeitsprobleme in Bitcoin.Die zusammenfassende Ebene des B2 -Netzwerks verarbeitet Benutzertransaktionen und generiert entsprechende Beweise, um sicherzustellen, dass die Transaktionen in der Bitcoin -Blockchain gültig sind und abgeschlossen sind. Challenge-Response-Mechanismus: In einem B2-Netzwerk hat nach der Verwendung von ZK-Proofs, um Transaktionen zu stapeln und zu überprüfen, wenn vermutet wird, dass eine ungültige Transaktion einbezogen wird, der Knoten die Möglichkeit hat, diese Chargen in Frage zu stellen.Diese kritische Phase nutzt einen Betrugsbeweismechanismus, und die Herausforderungen müssen schließlich gelöst werden, bevor Chargen fortgesetzt werden können.Dieser Schritt stellt sicher, dass nur Transaktionen, die als legitim überprüft wurden, in die endgültige Bestätigung eintreten können.Wenn innerhalb der angegebenen Zeitsperrung keine Herausforderungen auftreten oder vorhandene Herausforderungen fehlschlagen, wird die Charge auf der Bitcoin -Blockchain bestätigt.Auf der anderen Seite wird die Zusammenfassung dann wiederhergestellt, wenn eine Herausforderung überprüft wird. Entsperren Sie den Defi-Markt: Bitcoin kann in den Multi-Milliarden-Dollar-Defi-Markt eingeben, wobei EVM-kompatible Layer-2-Lösungen wie intelligente Verträge ermöglichen.Dies dient nicht nur dazu, die Praktikabilität von Bitcoin zu erweitern, sondern auch neue Finanzmärkte freizuschalten, die zuvor nur über Ethereum und ähnliche programmierbare Blockchains zugänglich waren. Erweiterte Anwendungsfälle: Diese Tier -2 -Plattformen unterstützen nicht nur Finanztransaktionen, sondern auch eine Reihe von Anwendungen in Bereichen wie Finanzen, Spielen, NFT oder Identifikationssystemen. Daher erweitert die Anwendungsfälle von Bitcoin weit über den ursprünglichen Umfang als einfache Währung hinaus [3,, 3,,,, 3,,, die Anwendungsfälle von Bitcoin, die weit über den ursprünglichen Bereich über den ursprünglichen Bereich hinausgeht [3, 4, 5]. Zentralisierungsrisiko: Einige Mechanismen, die an bestimmten Tier -2 -Lösungen beteiligt sind, können zu einer Zunahme der Zentralisierung führen.In Mechanismen, die im Gegensatz zu der Lösung von Layer 2 von Ethereum von Layer 2 nach Bitcoin im Gegensatz zu Bitcoin -Sicherheitsmodell nicht geschützt werden, werden beispielsweise in Mechanismen, die ein Sperren des BTC -Wertes erfordern.Stattdessen beruht es auf kleinere dezentrale Netzwerke oder Verbundmodelle, die die Sicherheit von Vertrauensmodellen untergraben können.Dieser strukturelle Unterschied kann Fehlerpunkte einführen, die im dezentralen Modell nicht vorhanden sind. Erhöhte Transaktionsgebühren und Blockchain-Inflation: Die datenintensive Verwendung von Seriennummern und anderen Inschriftprotokollen kann zu einer Blockchain-Inflation führen, das Netzwerk verlangsamen und die Transaktionskosten für alle Benutzer erhöhen.Dies kann zu höheren Kosten und langsameren Transaktionsüberprüfungszeiten führen, die die Effizienz des Netzwerks beeinflussen. Komplexität und Benutzererfahrung: Die technische Komplexität des Verständnisses und der Interaktion mit Lösungen von Layer 2 kann ein erhebliches Hindernis für die Einführung sein.Benutzer müssen andere Elemente verwalten, z. B. Zahlungskanäle im Lightning Network oder die Bearbeitung verschiedener Token -Typen auf Plattformen wie Liquid. Regulatorische und ethische Probleme: Die Unveränderlichkeit dieser Inschriften wirft zwar technisch vorteilhaft, wirft zwar auch potenzielle regulatorische und ethische Probleme auf.Wenn die Daten illegal, unmoralisch oder völlig falsch sind, kann dies erhebliche Herausforderungen mit sich bringen, was zu unzureichenden dauerhaften Folgen führt. Auswirkungen auf die Fließfähigkeit: Wenn bestimmte Bitcoins durch nichtfinanzielle Daten „markiert“ werden, kann dies ihre Substituierbarkeit beeinflussen (jede Einheit sollte nicht von einer anderen Einheit zu unterscheiden), was zum Wert einiger Bitcoins oder weniger akzeptabel als andere Einheiten führen kann.

Zahlungskanäle und Blitznetzwerk:

Erkunden Sie das Blitznetz:

Inschriftbasierte Schicht-2-Lösung:

Implementierung der inschriftbasierten Schicht-2-Lösung:

Letzte Gedanken:

Die gute Seite:

Schlechte Dinge:

Hässlich: