著者:Faust、Geek Web3

>

2023年の夏以来、Bitcoin Layer2はWeb3全体のハイライトとなっています。この分野の上昇は、Ethereum layer2ではるかに遅れていますが、POWのユニークな魅力とSpot ETFのスムーズな着陸があります。これは、「証券化」のリスクを心配するために必要ではありませんが、わずか1年です。これはレイヤー2です。

TVLに数十億ドルを持っているBitcoin Layer2トラックのMerlinトラックでは、間違いなく最大のボリュームと最もフォロワーを持つものです。明確な誓約のインセンティブとかなりの利回りにより、マーリンは数ヶ月以内に突然地面に突入し、爆発を上回る生態学的な神話を作り出しました。漸進的な燃えるようなマーリンにより、その技術的なソリューションに関する議論は、ますます注目されるトピックにもなりました。

この記事では、Geek Web3が焦点を当てますMerlin Chain Technical Solution、その公開文書とプロトコル設計のアイデアを解釈し、私たちは、より多くの人々がマーリンの一般的なワークフローを理解させ、セキュリティモデルをより明確に理解できるようにすることを約束しているため、誰もがこの「ヘッドビットコインlayer2」がより直感的に機能する方法を理解できるようにします。

>

マーリンの分散化された予言ネットワーク:オープンチェーンの下でのオープンDAC委員会

すべてのlayer2の場合、それがEthereum layer2であろうと、ビットコインlayer2、DA、およびデータリリースコストが最も重要な問題の1つです。ビットコインネットワーク自体には多くの問題があるため、DAスペースのこのインチの使用方法がレイヤー2プロジェクトパーティーの想像力をテストするための問題になっています。

明らかな結論があります。Layer2 “直接”がビットコインブロックに処理されていない処理データを公開すると、高いスループットも低料金も達成できません。最も主流のソリューションは、高さの圧縮によるもので、データサイズをできるだけ小さく圧縮し、ビットコインブロックにアップロードするか、ビットコインチェーンの下にデータを直接公開します。

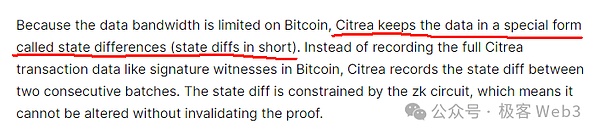

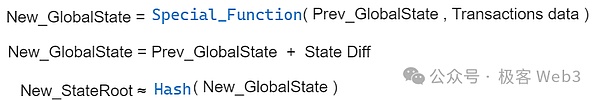

最初のアイデアで使用されているLayer2では、最も有名なのは、一定期間でレイヤー2を作成することを意図しています。一緒にアップロードして、ビットコインチェーンに移動します。この場合、誰でもビットコインメインネットワークから状態diffとzkpをダウンロードしてから、柑橘類の状態の変化を監視できます。この方法では、チェーンのデータサイズを90%以上削減できます。

>

これはデータサイズを大幅に圧縮できますが、ボトルネックはまだ明らかです。多くのアカウントが短期間で変更された場合、Layer2はこれらのアカウントのビットコインチェーンの変更を要約します。

多くのビットコインlayer2は、単に2番目のパスを取ります。ビットコインチェーンの下でDAソリューションを直接使用するか、自分でDAレイヤーを構築するか、Celestia、Eigendaなどを使用します。B^Square、Bitlayer、およびMerlinであるMerlinは、すべてこのチェーンの下でDA拡張スキームを使用していますエッセンス

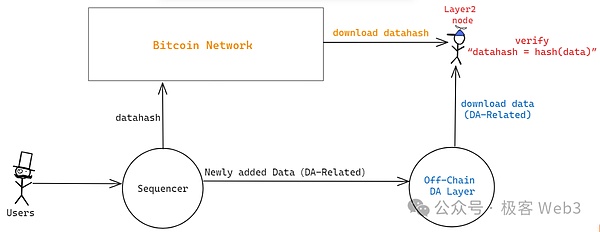

Geek Web3の前の記事 –「分析B^2技術ロードマップの新しいバージョン:ビットコインチェーンの下でのDAと検証層の必要性」で、B^2はCelestiaを直接模倣し、チェーンの下でデータサンプリング関数をサポートするDAネットワークを構築したB^2 Hubと述べました。トランザクションデータや状態DIFFなどの「DAデータ」はビットコインチェーンの下に保存され、データハッシュ /メルクルルートをBitcoinのメインオンラインオンラインにアップロードします。

これは実際には、ビットコインを信頼性として扱う飼育委員会です。誰でもビットコインチェーンからデータハッシュを読むことができます。チェーンの下のデータプロバイダーからDAデータを取得したら、チェーンのデータハッシュに対応するかどうかを確認できます。、つまり、hash(data1)== datahash1?エッセンス2つの間に対応する関係がある場合、それはチェーンの下のデータプロバイダーがあなたに与えることが正しいことを意味します。

>

(DAレイヤーの層2概略図は、ビットコインチェーンの下に存在します

画像ソース:Geek Web3)

上記のプロセスでは、チェーンの下のノードによって提供されるデータを確保できます。これは、悪意のあるDAレイヤーからの誤ったデータを防ぐために、layer1のいくつかの「手がかり」に関連付けられています。しかし、ここには非常に重要な邪悪なシーンがあります。データのソース – シーケンサーが、対応するデータハッシュをまったく送信しない場合、データハッシュをビットコインチェーンに送信するだけでなく、対応するデータを意図的に誰でも読むことを許可します。取る、私は現時点で何をすべきですか?

同様のシーンには、ZK-ProofとStaticootのみを公開しますが、対応するDAデータをリリースしませんが、アカウントが変更されたものはわかりません。この場合、ユーザーの資産は安全ですが、誰もがネットワークの実際の状態をまったく決定できません基本的にシャットダウンに相当します。

>

これは実際です「データ拘留」Ethereum FoundationのDankradは、2023年8月にTwitterで同様の問題について議論していました。もちろん、彼は主に「DAC」と呼ばれるものを標的にしました。

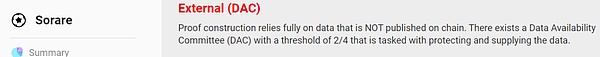

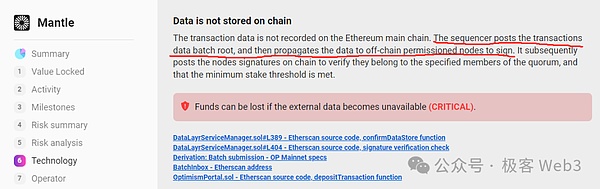

Ethereum Layer2の多くは、チェーンの下でDAソリューションを採用していますが、委員会を形成するための特別な権限を備えたいくつかのノードを設定すると、フルネームはデータ可用性コミュニティ(DAC)です。このDAC委員会は保証人の役割を果たしました外部の主張:Sequencerは、実際にチェーンの下で完全なDAデータ(トランザクションデータまたは状態DIFF)を公開しています。次に、DACノードは、2/4などの契約を満たすために、マルチシグレットをまとめて生成します。リンクの下のDAデータ

>

>

Ethereum Layer2のDAC委員会は基本的にPOAモードに従い、KYCまたは公式に指定されたノードを介してDAC委員会に参加できる人は少ないことです。これにより、DACは「集中化」と「アライアンスチェーン」と同義になりました。さらに、一部のDACモードの一部のEthereum Layer2では、SorterはDAデータをDACメンバーノードに送信します。他の場所にデータを取得したい場合は、DACの許可を取得する必要があります。委員会。

DACが分散化されることは間違いありません。Layer2はDAデータを直接アップロードできませんが、DAC委員会のアクセス権限は公開されているため、少数の人々が悪を求めないようにする必要があります。(DACの邪悪なシーンに関する議論、TwitterでのDankradの以前のスピーチを参照できます)

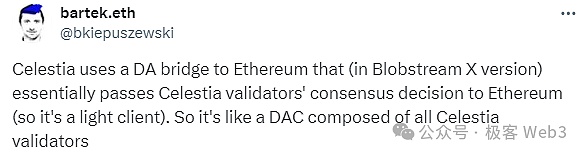

以前にセレスティアによって提案されていたブロブストリームは、基本的に集中型DACであり、セレスティアはDACを置き換えるためにセレスティアに置き換えられました、Ethereum L2のSorterは、2/3のCelestiaノードが署名されている場合、Ethereumに展開されたLayer2の排他的な契約を展開できます。Celestiaには何百ものバリデーターノードがあることを考えると、この大きなDACはより分散化されていると考えることができます。

>

Merlinが採用したDAソリューションは、実際にはCelestiaのBlobstreamに近いものです。彼が十分な資産を誓約している限り、誰でもDACノードを実行できます。Merlinの文書では、上記のDACノードはOracleと呼ばれ、BTC、Merl、およびBRC-20トークン資産さえも、Lidoと同様の柔軟な誓約メカニズムとサポートエージェントの誓約を達成することをサポートすることが指摘されています。(予測機のPOS誓約プロトコルは、基本的にマーリンの次の核となる物語の1つであり、提供される誓約金利は比較的高いです)

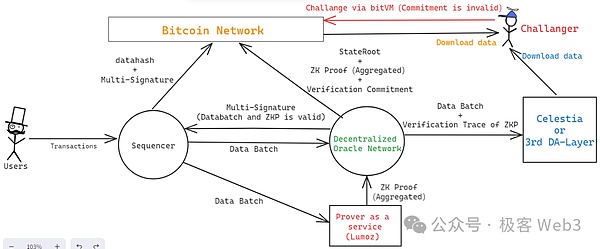

ここでは、マーリンのワークフローについて簡単に説明します(写真は下にあります)。

-

多数のトランザクションリクエストを受信した後、ソーターシーケンサーはそれを要約してデータバッチ(データバッチ)を生成し、Proverノードに渡し、Oracleノード(分散DAC)に渡します。

-

MerlinのProverノードは分散化されており、LumozのProverをサービスサービスとして使用しています。複数のデータバッチを受け取った後、それに対応するゼロの知識証明を生成し、ZKPがOracleノードに送信され、検証されます。

-

Oracleノードは、LMUOZのZKマイニングプールからのZK証明がSequencerによって送信されたデータバッチに対応できるかどうかを確認します。2つがそれに対応でき、他のエラーを含めない場合、それらは検証に合格します。このプロセスでは、分散型のOracleノードは、しきい値の署名を介して複数の署名を生成し、外部ステートメント – ソルターは完全に発行され、対応するZKPは効果的であり、Oracleノードの検証に合格します。

-

ソーターは、署名の数がしきい値要件を満たしている場合、署名情報がビットコインチェーンに送信され、DAデータ(データバッチ)を使用して署名情報が送信された場合、複数の署名結果を収集します。

-

Oracleノードは、ZKプルーフのコンピューティングプロセスを検証するために特別に処理され、誰もが「コミットメント」に挑戦できるようにビットコインチェーンに送信するという委員会の約束を生成します。基本的にBITVM詐欺証明書契約と同じプロセス。課題が成功した場合、コミットメントのOracleノードは経済的罰によって罰せられます。もちろん、OracleがBitcoinチェーンで公開されているデータには、現在のLayer2ステータスハッシュ-sttersoOTとZKP自体も含まれています。外部検出を可能にするには、すべてビットコインチェーンに公開する必要があります。

>

(Merlin作業回路図:Geek Web3)

参考資料:「分析B^2技術ロードマップの新しいバージョン:ビットコインチェーンの下でのDAと検証層の必要性」

セキュリティモデル分析:楽観的なZkrollのMPCサービス

マーリンのワークフローについて簡単に説明します。MerlinとB^square、Bitlayer、およびCitreaが基本的に同じセキュリティモデル最適なZK-Rollupに従うことを見るのは難しくありません。

この言葉を読んでいるとき、それは多くのイーサリアム愛好家を奇妙にするかもしれません。ZK Rollupの「理論モデル」の認知は、暗号化の信頼性に完全に基づいています。ロールアップで。エラーが発生すると、ロールアップオペレーターは、OPロールアップの名前としても知られる楽観的なロールアップ – 最適なロールアップで罰せられる可能性があります。

ロールアップベースキャンプのイーサリアムエコシステムの場合、楽観的なZKロールアップは少し不快かもしれませんが、これはまさにビットコインlayer2の現状です。技術的な制限により、この前提の下でのみZKPの計算プロセスを検証することができるビットコインチェーンのZK証明を検証できないことができます。もちろん、これは詐欺の方法を通じて挑戦していますが、これはZKロールアップとは一致していませんが、Bitcoin Layer2の最終的なものです。

上記の楽観的なzk-rollupスキームの下で、layer2ネットワークに権限を持っている人がいるとします。Nチャレンジャーの1つが正直で信頼できる限り、いつでもエラーを検出して詐欺を開始できるとします。エッセンスもちろん、現在のビットコインレイヤー2は、この前提を達成することはできませんLayer2のセキュリティに密接に関連しています。

マーリンは、橋でコボのMPCサービスを選択しましたホット財布とコールドウォレットの隔離などの測定値は、CoboとMerlinのチェーンの撤退が共同で管理されていますもちろん、これは現在の段階の正しい尺度ですlayer2公式ブリッジは、複数の署名に依存します)。

全体として、私たちは整理することができます、マーリンは、POSベースのDAC、BITVMベースの楽観的なZK-Rollup、CoboベースのMPC Asset Custody Solutionを導入しましたDAの問題は、DAC許可を開くことで解決されます。

Lumozに基づく2つのステップ検証ZKP提出計画

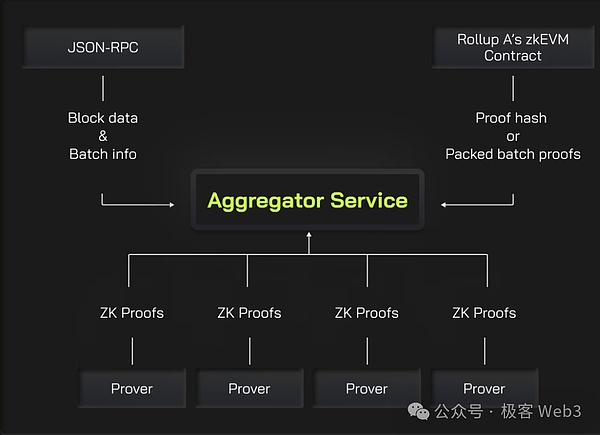

以前に、マーリンのセキュリティモデルを整理し、楽観主義ZK-Rollupの概念を紹介しました。マーリンの技術的なロードマップでは、分散型の得点についても話しました。私たち全員が知っているように、ProverはZK-Rollupアーキテクチャの中心的な役割です。シーケンサーがリリースするバッチのZKProofを生成します。問題。

これは、ZKプルーフの生成を加速し、タスクの並列化を分割する最も基本的な操作です。エッセンスSO -Caledの並列化は、実際にはZKによって証明された生成タスクをさまざまな部分にカットしています。これは、異なるプロバーによって個別に完了し、最後にアグリゲーター集約により複数の証明を全体に集約します。

>

ZKの生成プロセスを加速するために、マーリンは、LumozのProverをサービスソリューションとして採用します実際、大量のハードウェア機器を収集してマイニングプールを一緒に形成し、コンピューティングタスクを異なるデバイスに割り当て、パウマイニングに似た対応するインセンティブを割り当てることです。

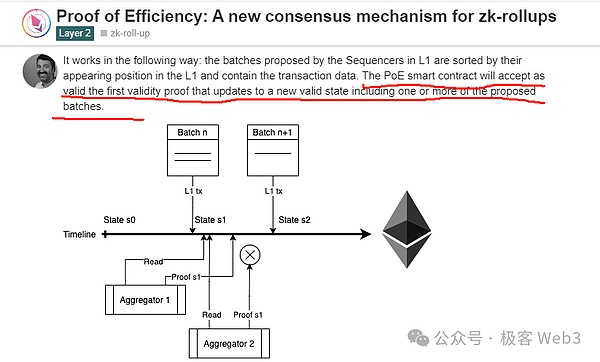

この分散型プロバーソリューションでは、一般的に攻撃を実行する攻撃シーンの種類があります。ポリマーアグリゲーターがZKPを形成したと仮定すると、ZKPを送信して報酬を得ます。ZKPの内容を見た後、他の集合体は彼の前で同じコンテンツを実行し、このZKPは自分で構成されていると主張しました。

たぶん、誰もが指定されたタスク番号を各アグリゲーターに割り当てることは、タスク1をアグリゲーターAでのみ接続することであり、他のタスク1を完了しても、報酬を得ることができません。しかし、この方法には、単一のポイントのリスクに抵抗できない問題があります。アグリゲーターAにパフォーマンスの障害またはドロップがある場合、タスク1は常に立ち往生し、完了できません。さらに、タスクを単一のエンティティに割り当てるこの方法は、競争力のあるインセンティブメカニズムで生産効率を改善することはできませんが、これは良い方法ではありません。

Polygon Zkevmは、ブログで効率の証明と呼ばれる方法を提案しています競争は競争力のある手段によって促進されるべきであり、異なるアグリゲーター間の競争は、ZK-Proofが提出した最初のアグリゲーターが報われる方法でインセンティブを割り当てるべきであると指摘しました。もちろん、彼はMEVランニングの問題を解決する方法については言及していませんでした。

>

Lumozは、特定のアグリゲーターがZKプルーフを生成した後、2つのステップ検証ZK認証方法を使用しますが、ZKPのハッシュのみを公開します)公開されています。このように、たとえ他の人がハッシュ値を見たとしても、対応するZKP含有量を知らず、直接実行できませんでした。

誰かが最初のリリースのハッシュコピー全体を単にコピーするだけで、ハッシュに特定の集約Xのアドレスが含まれているため、それは意味がありません。集計が最初のハッシュをリリースしたとしても、ハッシュの元の画像が明らかになった場合、誰もがAではなく、Xのアドレスを参照してください。

この2つのステップ検証ZKP提出スキームを通じて、Merlin(Lumoz)はZKP提出プロセス中につかむ問題を解決し、それにより、インセンティブを生成するために非常に競争力のあるゼロ認識証明を達成し、それによってZKPの速度を高めます。

マーリンのファントム:マルチチェーン操作

マーリンの技術的ロードマップによると、彼らはマーリンと他のEVMチェーンの間の相互運用性もサポートします実装パスは、基本的にZetachainの以前のアイデアと同じです。他のEVMチェーンがターゲットチェーンとして使用されます。その後の作業は、ターゲットチェーンプロセスのターゲットチェーンでトリガーされます。

たとえば、PolygonでMerlin Networkによって制御されるEOAアカウントを展開できます。ユーザーがMerlinチェーンでクロスチェーンの相互運用性命令を発行すると、Merlin Networkは最初にそのコンテンツを分析し、ターゲットチェーンで実行されたトランザクションデータを生成し、OracleネットワークによるTransactionのMPC署名に署名して、トランザクションの符号を生成します。MerlinのRelayerノードがPolygonでトランザクションをリリースした後ターゲットチェーンのMerlinを介したEOAアカウントの資産の後続の操作はです。

ユーザーの必要な操作が完了すると、対応する資産はターゲットチェーンのユーザーのアドレスに直接転送され、理論的には、Merlinチェーン全体に直接移動することもできます。このスキームにはいくつかの明らかな利点があります。それは、従来の資産クロスチェーンがクロスチェーンである場合、クロスチェーン契約によって発生する料金の摩耗を回避できます。 MerlinのOracleネットワーク。ユーザーがマーリンチェーンを信頼している限り、このようなクロス鎖相互運用性に問題はありません。

要約します

この記事では、マーリンチェーンの一般的な技術的解決策を簡単に解釈しました。現在のビットコインのエコシステムが本格的であることを考慮すると、このような技術の一般的な科学行動は価値があり、大衆が必要であると考えています。MerlinやBitlayer、B^Squareなどのプロジェクトの長期的なフォローアップを実施しますその技術ソリューションの詳細な分析については、お楽しみに!