Préface

Tout commence par un message. L’image de marque semble crédible, le logo est comme prévu et votre profil LinkedIn montre que vous avez des contacts communs. Le recruteur dit avoir découvert votre projet GitHub et aimerait vous proposer un emploi contractuel dans une entreprise bien financée qui combine l’IA et les protocoles DeFi.Vous jetez un rapide coup d’œil à leur site Web.La conception du site Web est simple et fluide, et le contenu est digne de confiance, mais plein de jargon à tous les endroits auxquels vous vous attendez.Il existe un test de dépistage sur le site Web et le contenu du test est envoyé sous forme de fichier ZIP.

Vous décompressez et exécutez le programme d’installation directement – une invite d’autorisation de portefeuille clignote à l’écran. Vous avez cliqué sur confirmer sans réfléchir.Mais rien ne s’est passé et l’ordinateur n’a pas gelé.Cinq minutes plus tard, votre portefeuille Solana est vidé.

Ce n’est pas le fruit de l’imagination.C’est à peu près l’histoire complète d’une série d’attaques liées à des groupes de piratage nord-coréens documentées par des experts en analyse de blockchain en 2025. Ils utilisent de faux recrutements, des fichiers de test infectés par des chevaux de Troie et des logiciels malveillants pour compromettre les portefeuilles.

Dans l’article d’aujourd’hui, je vais vous présenter l’évolution des vecteurs d’attaque des cryptomonnaies en 2025 et comment vous protéger contre certaines des attaques en chaîne les plus courantes.

Passons maintenant aux choses sérieuses.

Les plus grands changements dans le piratage cryptographique en 2025

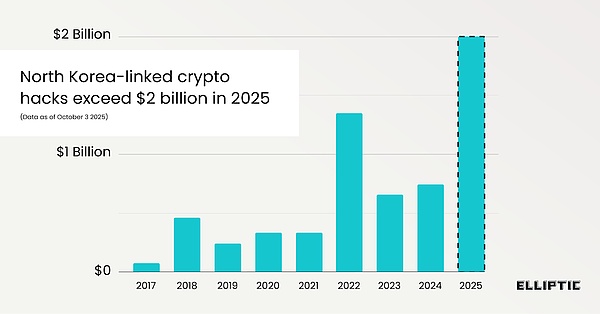

Entre janvier et septembre 2025, des pirates informatiques liés à la Corée du Nord ont volé plus de 2 milliards de dollars de cryptomonnaies.Selon la société d’analyse de blockchain Elliptic, 2025 est devenue l’année la plus coûteuse jamais enregistrée pour les crimes liés aux actifs numériques.

La perte la plus importante est venue de la violation de l’échange Bybit en février, qui a coûté 1,4 milliard de dollars à l’échange de crypto-monnaie.La valeur cumulée des actifs cryptographiques volés par le régime nord-coréen dépasse désormais les 6 milliards de dollars.

Outre les chiffres choquants, ce qui est le plus frappant dans le rapport d’Elliptic est le changement dans la manière dont les vulnérabilités des cryptomonnaies sont exploitées.Le rapport indique que « la plupart des attaques de piratage en 2025 seront réalisées par le biais d’attaques d’ingénierie sociale », ce qui contraste avec les efforts antérieurs de la Corée du Nord visant à voler d’énormes sommes d’argent en sabotant les infrastructures.Par exemple, le tristement célèbre hack Ronin Network en 2022 et 2024, et le hack The DAO en 2016.

Aujourd’hui, les vulnérabilités en matière de sécurité sont passées des infrastructures aux facteurs humains.Le rapport Chainalysis a également noté que la compromission de clés privées représentait la proportion la plus élevée de vols de cryptomonnaies en 2024 (43,8 %).

Évidemment, avec le développement des cryptomonnaies et le renforcement de la sécurité au niveau du protocole et de la blockchain, il est plus facile pour les attaquants de cibler les personnes détentrices de clés privées.

De telles attaques deviennent également de plus en plus organisées plutôt que aléatoires et menées par des individus.De récents avis et reportages du FBI et de la Cybersecurity and Infrastructure Security Agency (CISA) décrivent des campagnes liées à la Corée du Nord qui combinent de fausses offres d’emploi pour les ingénieurs en cryptographie, des logiciels de portefeuille trojanisés et un empoisonnement malveillant de la communauté open source pour mener des attaques.Même si les outils sur lesquels s’appuient les pirates informatiques sont techniques, le point d’entrée des attaques est la psychologie humaine.

Le piratage Bybit est le plus grand vol de cryptomonnaie à ce jour et montre comment de tels problèmes peuvent survenir dans des transactions à grande échelle.Lorsqu’environ 1,4 milliard de dollars d’Ethereum ont été volés dans un cluster de portefeuilles, les premières analyses techniques ont montré que le signataire n’avait pas soigneusement vérifié le contenu de l’autorisation. Le réseau Ethereum lui-même exécutait des transactions valides et signées, mais le problème résidait dans le processus manuel.

De même, lors du piratage d’Atomic Wallet, des actifs cryptographiques d’une valeur d’environ 35 à 100 millions de dollars ont disparu après que des logiciels malveillants ont attaqué la manière dont les clés privées étaient stockées sur les ordinateurs des utilisateurs.

Vous constaterez que cela est vrai dans de nombreux cas. Le protocole lui-même ne peut pas faire grand-chose lorsque les gens ne vérifient pas complètement les adresses de portefeuille lors du transfert d’argent ou ne stockent pas des clés privées avec un niveau de sécurité très faible.

L’auto-hébergement n’est pas infaillible

Le principe « Ce n’est pas votre clé privée, ce n’est pas votre pièce » s’applique toujours, mais le problème est que les gens arrêtent alors d’y penser.

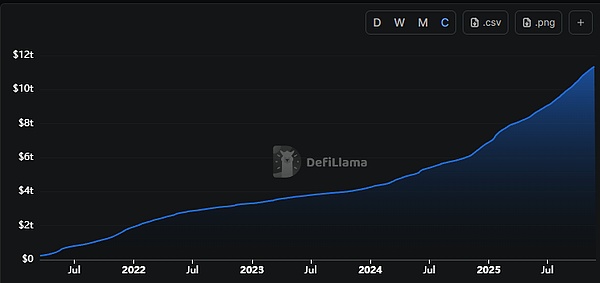

De nombreux utilisateurs ont retiré leurs fonds des bourses au cours des trois dernières années, à la fois par crainte d’un autre krach de type FTX et par insistance idéologique.Le volume cumulé des échanges sur les bourses décentralisées (DEX) a plus que triplé au cours des trois dernières années, passant de 3 200 milliards de dollars à 11 400 milliards de dollars.

Même si la culture de la sécurité semble s’être améliorée en apparence, le risque est passé d’une sécurité gérée à une situation chaotique dans laquelle les utilisateurs résolvent eux-mêmes les problèmes.Les extensions de navigateur sur votre ordinateur, les phrases mnémoniques enregistrées dans les conversations téléphoniques ou les brouillons de courrier électronique et les clés privées stockées dans les applications de prise de notes non cryptées ne constituent pas une protection efficace contre les dangers cachés.

L’auto-conservation est conçue pour résoudre le problème de la dépendance : ne plus dépendre des bourses, des dépositaires ou de tout tiers susceptible de geler les retraits ou de faire faillite.Mais ce qu’il reste à résoudre, c’est le problème de la « cognition ». Les clés privées vous donnent le contrôle, mais elles vous donnent également l’entière responsabilité.

Alors, comment résolvez-vous exactement ce problème ?

Les portefeuilles matériels aident à réduire les frictions

L’entreposage frigorifique peut résoudre certains problèmes.Il stocke vos actifs hors ligne et dans un emplacement semblable à un coffre-fort.

Le problème est-il résolu ? Seulement partiellement résolu.

En supprimant les clés privées d’un appareil universel, les portefeuilles matériels éliminent les tracas liés aux extensions de navigateur ou aux « confirmations de transaction en un clic ».Ils introduisent des mécanismes de confirmation physique capables de protéger les utilisateurs.

Mais un portefeuille matériel n’est après tout qu’un outil.

Les équipes de sécurité de plusieurs fournisseurs de portefeuilles en ont parlé très clairement.Ledger signale plusieurs cas d’attaques de phishing exploitant sa marque, les attaquants utilisant de fausses extensions de navigateur et des clones de Ledger Live.Les interfaces sont suffisamment familières pour surprendre les gens, mais les utilisateurs seront invités à saisir une phrase mnémotechnique à un moment donné.Une fois la phrase mnémotechnique divulguée, les conséquences seront désastreuses.

Les gens peuvent également être amenés à saisir une phrase mnémonique sur une fausse page de mise à jour du micrologiciel.

Par conséquent, le véritable rôle d’un portefeuille matériel est de déplacer la surface d’attaque et d’augmenter la friction, réduisant ainsi le risque d’attaque.Mais cela n’élimine pas complètement le risque.

La séparation est la clé

La condition préalable pour qu’un portefeuille matériel soit le plus efficace est de l’acheter auprès de canaux officiels ou de confiance, et de conserver la phrase mnémonique complètement hors ligne et correctement conservée.

Ceux qui sont dans le secteur depuis longtemps, notamment les intervenants en cas d’incident, les enquêteurs en chaîne et les ingénieurs de portefeuille, recommandent la séparation et la diversification des risques.

Un portefeuille est destiné à un usage quotidien et l’autre est destiné à n’utiliser presque jamais Internet.Les petits fonds sont utilisés pour l’expérimentation et le minage DeFi, tandis que les fonds plus importants sont conservés dans des coffres-forts qui nécessitent plusieurs étapes d’accès.

En plus de cela, le plus important, ce sont les habitudes de sécurité de base.

Certaines habitudes apparemment ennuyeuses peuvent souvent être très utiles.Quelle que soit l’urgence de la pop-up, ne saisissez jamais de phrase mnémonique sur un site Web.Après avoir copié et collé, assurez-vous de vérifier l’adresse complète sur l’écran du matériel.Veuillez réfléchir à deux fois avant d’approuver une transaction que vous n’avez pas initiée.Méfiez-vous des liens non sollicités et des messages de « service client » jusqu’à preuve du contraire.

Aucune de ces mesures ne peut garantir une sécurité absolue et les risques existent toujours. Mais chaque mesure supplémentaire que vous prenez réduit un peu plus le risque.

À l’heure actuelle, la plus grande menace pour la plupart des utilisateurs ne sont pas les vulnérabilités du jour zéro, mais les informations qu’ils n’ont pas vérifiées, les installateurs qu’ils ont immédiatement téléchargés et exécutés parce qu’une opportunité d’emploi leur paraissait bonne, et les mnémoniques écrits sur le même morceau de papier que leur liste de courses au supermarché.

Lorsque les responsables de milliards de dollars traitent ces risques comme un bruit de fond, ils finissent par devenir des études de cas qualifiées de « vulnérabilités ».