Autor: 0xtodd Fuente: X,@0x_todd

Recientemente, el mercado no es bueno, y finalmente tengo más tiempo.Aunque el mercado de cifrado en 2024 no es tan magnífico como en el pasado, todavía hay algunas tecnologías nuevas que intentan madurar, como el tema del que vamos a hablar hoy: «FHE/cifrado totalmentehomórfico)«» «.

V Dios también publicó un artículo sobre FHE en mayo de este año.

>

Entonces, ¿qué tecnología es la FHE?

Quiero entenderCifrado completo de estado completoEste término sustantivo debe entenderse primero lo que es«Cifrado»Qué es«Mismo estado»Y por qué «todo».

uno,¿Qué es el cifrado?

Todos están más familiarizados con el cifrado ordinario.Por ejemplo, Alice enviará una carta a Bob, como «1314 520».

Si necesita enviar una carta a un tercero C ahora, y la información es confidencial, entonces es muy simple: solo necesita cifrar cada número X2, como «2628 1040».

Cuando el bob lo reciba, elimine cada número en orden a su vez, y se probará que la Alice original está diciendo «1314 520»

¿Ves, los dos han completado la transmisión de información a través del cifrado simétrico, y han completado la transmisión de información cuando tienen que contratar a C para contribuir pero no conocen la información?En general, en la guerra de espías, los dos oficiales de enlace no exceden esta categoría.

>

2. ¿Qué es el mismo cifrado de estado?

Ahora la demanda de Alice es difícil de actualizar:

Por ejemplo, Alice tiene solo 7 años;

Alice solo se contará como la aritmética más simple, como X2 y ÷ 2, pero otras operaciones no entienden.

De acuerdo, ahora suponga que Alice pagará facturas de electricidad, la factura mensual de electricidad de Alice es de 400 yuanes, un total de 12 meses.

Sin embargo, 400*12 = algunos, este tema excede el alcance de Alice, que solo tiene 7 años, no será tan complicada.

Sin embargo, ella no quiere que otros sepan cuánto dinero cuesta/unos meses, porque es una información confidencial.

Por lo tanto, Alice le pidió a C que ayudara a calcular sin confiar en C.

Debido a que solo tenía X2 -2, usó la multiplicación x2 para hacer un cifrado simple, por lo que le dijo a C que calcule C 800×24 = cuánto, es decir,: (400×2) multiplicación (12×2).

C es un adulto,Tiene una fuerte fuerza mental informáticaPronto, se calculó 800*24 = 19200, y el número dijo el número.Luego, Alice resultará, es decir, 19200 ÷ 2 ÷ 2, y pronto sepa que pagaría 4.800 yuanes en tarifas de agua.

¿Lo ves?

Este método de cifrado se realiza:Alguien quiere confiar un resultado de cálculo de entidad sin escrúpulos, pero puede garantizar que sus figuras sensibles no se filtren.

>

Tercero, ¿por qué está «asignado» para «el mismo cifrado de estado»?

Sin embargo, es solo un problema en el mundo ideal.

Suponemos que una situación muy mala, como C puede intentar retroceder, C también puede descifrar Alice para calcular 400 y 12 a través del método de pobreza.

En este momento, se necesita «cifrado completo de estado» para resolver.

Alice da cada número X2, que 2 puede considerarse como un ruido.Si el ruido es muy poco, es fácil ser agrietado por C.

Por lo tanto, Alice puede introducir un método adicional sobre la base de la multiplicación.

Por supuesto, es mejor tener este ruido, como la intersección principal de la carretera de la carretera principal a las nueve en punto, entonces la dificultad de crecer C es más difícil que el cielo.

Por lo tanto, Alice puede tomar 4 veces más y agregar 8 veces, de modo que la probabilidad de grietas C se haya reducido considerablemente

Sin embargo, esta forma sigue siendo solo «parte» en el mismo cifrado de estado, a saber:

(1) Ella encriptó el contenido solo puede dirigirse a piezas específicas;

(2) Ella solo puede usar la parte específica del estándar de computación, porque el número de multiplicaciones de la adición no debe ser demasiada (generalmente no puede exceder 15 veces)

«Quan» significa que puede permitir que Alice haga cualquier tiempo para cifrar en cualquier momento para un polinomio.

Un políntero súper largo puede expresar la mayoría de los problemas matemáticos del mundo, no solo calcular el problema de los niños de 7 años, como los costos de electricidad.

Agregar un cifrado arbitrario,Desde fundamentalmente, casi elimina la posibilidad de apreciar datos de privacidad, y realmente se da cuenta de «tanto debe y también».

Por lo tanto, la tecnología de «Cifrado de todos los años» siempre ha sido una perla en el cifrado del Santo Grial.

De hecho, la misma tecnología de cifrado en estado solo admite «parte del mismo cifrado estatal» hasta 2009.

Las nuevas ideas presentadas por académicos como Gentry en 2009, solo se abrió la puerta de la posibilidad de cifrado de estado completo.Los lectores interesados también pueden mover este documento.

>

Muchos amigos todavía tienen dudas sobre el escenario de aplicación de esta tecnología.

Por ejemplo -ai.

Todos saben que una IA poderosa requiere suficientes datos para alimentar, pero el valor de privacidad de muchos datos es demasiado alto.Entonces, ¿puedes «ambos querer y seguir» a través de la FHE?

La respuesta está bien

puede:

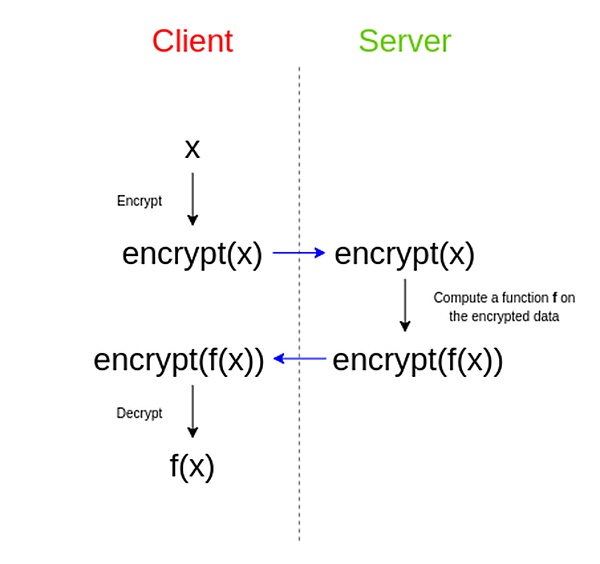

(1) cifrado de sus datos confidenciales según la FHE;

(2) Calcule con datos cifrados a AI;

(3) Luego, AI escupe un código confuso que nadie puede entender.

Se puede implementar la IA no monitoreante, porque estos datos son esencialmente un vector, y la IA, especialmente GPT, como la IA, no entiende en absoluto.

Sin embargo, dado que este seguimiento de los confusos sigue una determinada regla matemática, usted es el propietario del cifrado, entonces:

(4) Puede desconectar la red y descifrar con calma este código confuso localmente, al igual que Alice;

(5) Entonces, lo lograste:Deje que AI use la gran potencia informática para completar el cálculo utilizando la gran potencia informática para completar el cálculo de sus datos confidenciales.

Y ahora AI no puede hacer esto.

Esta es la fuente de AI e inherentemente.

Debido a que se cuelgan y AI, que abarcan dos áreas principales de cifrado y AI, naturalmente han sido favorecidos. Aplicaciones También tiene sus propias ideas.

Tome uno de los proyectos hoy @privasea_ai para hacer un análisis.

Este es un proyecto de moneda y liquidación.

Ambos: la potencia informática de la máquina puede determinar si esta persona es una persona real;

Además: la máquina es sensible a la cara de cualquier persona sin mano.

Introducir el FHE puede resolver efectivamente este problema

Sin embargo, si realmente desea hacer la computación del mundo real, requiere un poder informático muy enorme. consumidor.

Por lo tanto, es necesario configurar una poderosa red de alimentación informática e instalaciones de soporte en Privasea.Por lo tanto, Privasea también ha propuesto una arquitectura de una red POW+POS para resolver el problema de esta red de alimentación informática.

Recientemente, Privasea acaba de anunciar su propio hardware POW llamado Workheart USB.

El precio inicial es 0.2 ETH, lo que puede cavar el 6.66%del agente total de la red.

Y también hay un activo POS llamado StarFuel NFT, que puede entenderse como un «permiso de trabajo» con una cantidad total de 5,000.

El precio inicial también es 0.2 ETH, que puede obtener el 0.75%del token total (a través de AirDrop).

Este NFT también es un poco interesante.Está tratando de evitar «si los POS son valores en los Estados Unidos».

Este NFT admite a los usuarios a hipotecar privadas a tokens en el interior, pero no genera directamente los ingresos de POS.

PD: He invertido este proyecto antes, así que tengo un Código de invitación de menta de menta con descuento SIA7PO, tómalo tú mismo

nft.privasea.ai/

El libro pertenece a la autenticidad.

Incluso un ejemplo inapropiado, como en la Guerra de Rusia y Ucrania, algunos militares rusos están tratando de usar A, pero teniendo en cuenta que un gran número de antecedentes estadounidenses de compañías de IA, el departamento de información probablemente se penetra.

Pero si no usa IA, naturalmente se quedará atrás.Incluso si la brecha puede no ser grande ahora, por otros 10 años, tal vez no podamos imaginar el mundo sin IA.

Por lo tanto, la privacidad de los datos es tan grande como el conflicto entre la guerra entre los dos países, y la cara del teléfono móvil se desbloquea, y no hay lugar en nuestras vidas.

En la era de la IA, si la tecnología realmente puede madurar, sin duda es la última línea de defensa de los seres humanos.