Autor: Duncan Nevada, Hack VC Partner;

Das transparente verschlüsselte Ledger veränderte die Art und Weise, wie wir das Vertrauenssystem betrachten.Wie das alte Sprichwort sagt: „Vertrauen Sie nicht, überprüfen Sie (Nicht -Überwachung, glauben Sie es nicht)“, und Transparenz dürfte es uns nur erlauben, es zu glauben.Wenn alles offen ist, kann ein Betrug markiert werden.Diese Transparenz hat sich jedoch als einer der Faktoren für die Benutzerfreundlichkeit erwiesen.Natürlich sollten einige Dinge veröffentlicht werden, wie Siedlung, Reserven und Ruf (vielleicht gibt es Identitäten), aber wir möchten nicht, dass alle finanziellen Bedingungen und Gesundheitsdateien zusammen mit persönlichen Informationen veröffentlicht werden.

1. Datenschutzbedürfnisse von Blockchain

Privatsphäre ist ein grundlegendes menschliches Recht.Ohne Privatsphäre gibt es keine Freiheit und Demokratie.

So früh das Internet verschlüsselt (oder SSL), um sichere E -Commerce zu erreichen und Benutzerdaten zu schützen, erfordert Blockchain eine starke Datenschutztechnologie, um seinem Potenzial das volle Spiel zu verleihen.Mit SSL können Websites die Daten in der Übertragung verschlüsseln, um sicherzustellen, dass sensible Informationen wie Kreditkartennummern nicht von böswilligen Akteuren abgefangen werden.In ähnlicher Weise erfordert die Blockchain Datenschutztechnologie, um Transaktionsdetails und Interaktion zu schützen und gleichzeitig die Integrität und Überprüfung des zugrunde liegenden Systems beizubehalten.

Der Schutz des Datenschutzes auf der Blockchain ist nicht nur zum Schutz einzelner Benutzer, sondern für Unternehmen, die Einhaltung von Datenschutz und die Entsperren neuer Entwurfsraum zu übernehmen, Datenschutzzubehör zu erschließen.Kein Unternehmen auf der Welt möchte, dass jeder Mitarbeiter das Gehalt anderer sieht, und kein Unternehmen hofft, dass Konkurrenten die wertvollsten Kunden verstehen können, die sie sortieren und weggraben.Darüber hinaus haben einige Branchen wie Gesundheitswesen und Finanzen streng regulatorische Anforderungen an die Datenschutz.

2. Karte der Datenschutzverbesserungstechnologie (PET)

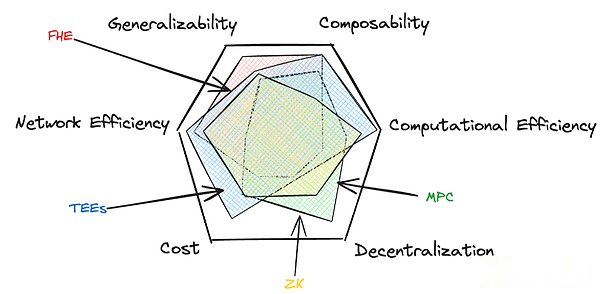

Mit der Entwicklung der Blockchain -Ökologie sind mehrere wichtige Haustiertechnologien aufgetreten, und jedes Haustier hat seine eigenen Vorteile und Waagen.Diese Technologies -Zero -Knowledge Proof (ZK), Multi -Party Computing (MPC), Full -State -Verschlüsselung (FHE) und vertrauenswürdige Ausführungsumgebung (TEE) -Erkranken Sie sechs Schlüsselattribute.

-

Universal:Die Lösung wird auf umfangreiche Anwendungsfälle und Berechnungen angewendet.

-

Kombiniert:Diese Technologie wird mit anderen Technologien kombiniert, um Nachteile zu reduzieren oder den einfachen Konstruktionsraum freizuschalten.

-

Recheneffizienz:Das System führt die Effizienz der Berechnung durch.

-

Netzwerk -Effizienz:Mit der Erhöhung der Teilnehmer oder der Datenskala ist die Skalierbarkeit des Systems.

-

Dezentralisierung:Der Grad der Verteilung von Sicherheitsmodellen.

-

kosten:Die tatsächlichen Kosten für die Privatsphäre.

Genau wie die Skalierbarkeit, Sicherheit und Dezentralisierung der Blockchain ist es schwierig, alle sechs Attribute gleichzeitig zu erreichen.Die jüngsten Entwicklungs- und Fortschritts- und Mischmethoden brechen jedoch die Möglichkeit der Möglichkeit durch und bringen uns dazu, dass wir immer näher an umfassenden Datenschutzlösungen mit hoher Leistung kommen.

Jetzt haben wir eine Karte in unseren Händen.

3.. PET -Landschaftskarte

Ich denke, ich muss hier einige Definitionen hinzufügen.

(1) Null -Wissenszertifikat

Zero Knowledge (ZK) ist eine Technologie, die die Überprüfung ermöglicht, um zu überprüfen, ob eine Berechnung erfolgt, und ein Ergebnis zu erzielen, ohne die Eingabeinformationen offenzulegen.

-

Universal:Mitte.Die Schaltung ist sehr spezifisch für die Anwendung, ist jedoch untrennbar mit der hardwarebasierten abstrakten Schicht wie Ulvatana und nicht reduzierbarer und allgemeiner Dolmetscher (wie Nils ZKllvm) verbunden.

-

Kombiniert:Mitte.Es ist unabhängig von einem glaubwürdigen Prover, aber der Beweis muss alle Originaldaten in den Netzwerkeinstellungen sehen.

-

Recheneffizienz:Mitte.Während die reale ZK -Anwendung (wie die Leo -Brieftasche) gestartet wird, beweist sie, dass sie durch neuartige Bereitstellung das Indexwachstum erzielt.Mit der Erhöhung der Kunden freuen wir uns auf weitere Entwicklung.

-

Netzwerk -Effizienz:hoch.Die neuesten Fortschritte von Folding haben ein großes Potenzial für die Parallelisierung gebracht.Die Faltung ist im Wesentlichen eine effektivere Methode zum Erstellen iterativer Beweise, sodass seine Entwicklung und Konstruktion auf der Grundlage der abgeschlossenen Arbeiten durchgeführt werden können.Nexus ist ein Projekt, das der Aufmerksamkeit verdient.

-

Dezentralisierung:Mitte.Theoretisch beweist es, dass es auf jeder Hardware generiert werden kann, aber tatsächlich ist die GPU beliebter.Obwohl die Hardware immer einheitlicher wird, kann auf Wirtschaftsebene eine weitere Dezentralisierung durch AVs (wie ausgerichtete Schicht) weiter dezentralisiert werden.Die Eingabe ist nur dann Privatsphäre, wenn sie mit anderen Technologien kombiniert werden (siehe unten für Einzelheiten).

-

kosten:Mitte.Die anfänglichen Bereitstellungskosten für den Schaltungsdesign und die Optimierung sind hoch.Die Betriebskosten sind moderat, beweist, dass die Produktionskosten relativ hoch sind, die Überprüfungseffizienz auch hoch.Einer der wesentlichen Faktoren, der diese Kostenstruktur verursacht hat, ist die Speicherung von Speicher auf dem Taigo. Dies kann jedoch durch andere Methoden erleichtert werden, z.

Nehmen Sie als Beispiel „Sanddune“: Stellen Sie sich vor, Stilgar muss dem Herzog von Leto beweisen, dass er den Ort eines Gewürzfeldes kennt, möchte aber den genauen Ort nicht offenlegen.Stilgar brachte die Augen mit den Augen auf eine flatternde Maschine und schwebte über dem Gewürzfeld, bis der Geschmack des Zimts die gesamte Kabine durchdrang, und dann kehrte er mit Leto nach Arleka zurück.Leto weiß jetzt, dass Stilgar Gewürze finden kann, aber er weiß nicht, wie er dorthin gelangen kann.

(2) Multi -Party -Berechnung

Multi -Party Computing (MPC) bedeutet, dass mehrere Parteien die Ergebnisse miteinander berechnen können, ohne ihre Eingaben miteinander anzuzeigen.

-

Universal:hoch.Angesichts der Besonderheit von MPC (wie geheimen Freigabe usw.).

-

Kombiniert:Mitte.MPC ist sicher, aber die Kombination von Kombination wird mit zunehmender Komplexität verringert, da die Komplexität index -Level -Netzwerkaufwand mit sich bringt.MPC kann jedoch die Datenschutzeingaben mehrerer Benutzer in derselben Berechnung verarbeiten, was ein sehr häufiger Fall ist.

-

Recheneffizienz:Mitte.

-

Netzwerk -Effizienz:Niedrig.Die Anzahl der Teilnehmer ist eher die Muss abgeschlossen.Nillion und andere Projekte versuchen, dieses Problem zu lösen.Löschcodierung/ Reed-Solomon-Codes-oder lockerer, teilen Sie die Daten in ein Stück (Scherben) auf und speichern Sie diese Schks-es kann auch verwendet werden, um Fehler zu reduzieren, obwohl es sich nicht um eine herkömmliche MPC-Technologie handelt.

-

Dezentralisierung:hoch.Die Teilnehmer können aber auch einen Atemzug machen und die Sicherheit gefährden.

-

kosten:hoch.Die Implementierungskosten sind mittel.Aufgrund von Kommunikationskosten und Rechenanforderungen sind die Betriebskosten hoch.

Nehmen Sie „Sanddünen“ als Beispiel: Wenn Sie die Leute von Landsraad in Betracht ziehen, um sicherzustellen, dass sie über genügend Gewürzreserven verfügen, können sie sich gegenseitig helfen, möchten jedoch nicht die spezifischen Informationen ihrer persönlichen Reserven offenlegen.Der erste kann eine Nachricht an die zweite senden, um ihren tatsächlichen Reserven eine große Zufallszahl hinzuzufügen.Dann plus die tatsächlichen Reserven ihrer tatsächlichen Reserven und so weiter.Wenn die erste Gesamtzahl der endgültigen Zahl erhalten wird, müssen Sie nur die große Zufallszahl, die sie zuvor hinzugefügt haben, und Sie können die tatsächlichen Gesamtgewürzreserven kennen.

(3) Alle -iner -Verschlüsselung

Die vollständige Verschlüsselung (FHE) ermöglicht die Berechnung der verschlüsselten Datenausführung, ohne im Voraus entschlüsselt zu werden.

-

Universal:hoch.

-

Kombiniert:Eine einzelne Benutzereingabe ist stark kombiniert.Es muss mit anderen Multi -Benutzer -Datenschutz -Input -Technologien kombiniert werden.

-

Recheneffizienz:Niedrig.Es wird jedoch konsequent von der mathematischen Schicht bis zur Hardwareschicht optimiert, was ein großes potenzielles Entsperren darstellt.Zama und Fhenix haben diesbezüglich viele hervorragende Arbeitsplätze gemacht.

-

Netzwerk -Effizienz:hoch.

-

Dezentralisierung:Niedrig.Einige Gründe sind die Berechnung der Nachfrage und Komplexität, aber mit der Weiterentwicklung der Technologie kann der Grad der Dezentralisierung von FHE nahe dem Grad der Dezentralisierung von ZK liegen.

-

kosten:Sehr hoch.Aufgrund der komplexen Verschlüsselungs- und strengen Hardwareanforderungen sind die Bereitstellungskosten hoch.Aufgrund des großen Berechnungsvolumens sind die Betriebskosten hoch.

„Sandow“ als Beispiel: Stellen Sie sich ein Gerät vor, das Holzmans Schild ähnelt, aber für Zahlen.Sie können digitale Daten in diesem Schutzschild eingeben, sie aktivieren und dann einem Mentat geben.Das Mentat kann berechnet werden, ohne die abgeschirmten Zahlen zu sehen.Nach Abschluss der Berechnung geben sie Ihnen den Schutzschild an Sie zurück.Nur Sie können den Schild wiederherstellen und die Berechnungsergebnisse sehen.

(4) vertrauenswürdige Ausführungsumgebung

Die vertrauenswürdige Ausführungsumgebung (TEE) ist eine sichere Enklave oder ein Bereich im Computerprozessor.Die Einzigartigkeit von Tee ist, dass sie von Silizium und Metallen abhängen, nicht von Polynom und Kurven.Obwohl sie heute aufgrund der Einschränkungen teurer Hardware theoretisch eine leistungsstarke Technologie sein können, sollte ihre Optimierungsgeschwindigkeit langsamer sein.

-

Universal:Mitte.

-

Kombiniert): hochWesenAufgrund der potenziellen Nebenkanalangriffe ist die Sicherheit jedoch gering.

-

Recheneffizienz:hoch.Die Effizienz in der Nähe des Servers ist, dass die neueste H100 -Chipsatz -Serie von NVIDIA mit T -Shirt ausgestattet ist.

-

Netzwerk -Effizienz:hoch.

-

Dezentralisierung:Niedrig.Aufgrund spezifischer Chipsätze wie dem SGX von Intel bedeutet dies jedoch, dass es einfach ist, Bypass -Angriffe zu leiden.

-

kosten:Niedrig.Wenn die vorhandene TEE -Hardware verwendet wird, sind die Bereitstellungskosten gering.Da es der nativen Leistung nahe ist, sind die Betriebskosten niedrig.

Nehmen Sie „Sandow“ als Beispiel: Stellen Sie sich die Heieigliner -Kabine der Aerospace Association vor.Sogar der eigene Pilot der Gilde konnte das, was während des Gebrauchs passiert ist, nicht sehen oder stören.Der Pilot betritt die Kabine und führt die komplexen Berechnungen durch, die für den Klappraum erforderlich sind, und die Kabine selbst stellt sicher, dass alles, was darin durchgeführt wird, privat und sicher ist.Die Gilde stellt diese Kabine zur Verfügung, um ihre Sicherheit zu gewährleisten, aber sie können die Arbeit des Trägers in der Kabine nicht sehen oder beeinträchtigen.

4. Tatsächliche Fälle

Vielleicht müssen wir nicht mit dem Gewürzriesen konkurrieren, sondern nur sicherstellen, dass Berechtigungsdaten wie wichtige Gewürze Privilegien behalten.In unserer realen Welt sind einige der tatsächlichen Verwendungen, die jeder Technologie entsprechen, wie unten.

ZK ist sehr geeignet, wenn wir überprüfen müssen, ob ein bestimmter Prozess erzeugt wird.In Kombination mit anderen Technologien ist es eine hervorragende Datenschutztechnologie, aber es wird das Vertrauen allein opfern und der Komprimierung ähnlicher.Normalerweise verwenden wir es, um zu überprüfen Identitätsinformationen des Benutzers).

MPC wird normalerweise für das Schlüsselmanagement verwendet, der ein privater Schlüssel oder ein Entschlüsselungsschlüssel sein kann, das mit anderen Technologien verwendet wird, aber auch für die verteilte Zufallszahlengenerierung, (kleine) Datenschutzvorgänge und die Oracle -Aggregation verwendet werden.Im Wesentlichen ist jede Methode, die nicht miteinander in die Berechnung der leichten Aggregation miteinander zusammengearbeitet werden sollte, für MPC sehr geeignet.

Wenn eine einfache allgemeine Berechnung erforderlich ist, wenn der Computer die Daten nicht sehen kann (z. Auswahl.

Wenn Sie bereit sind, Hardware zu vertrauen, eignet sich das T -Shirt sehr für den Betrieb mit höherer Komplexität.Dies ist beispielsweise die einzige praktikable Lösung für Private -Equity -Modelle (LLM in Unternehmen oder Finanz-/medizinische Versorgung/nationale Sicherheitsinstitutionen.Die relevanten Vor- und Nachteile sind, dass TEE die einzige Hardware -basierte Lösung ist.

5. Andere Lösungen

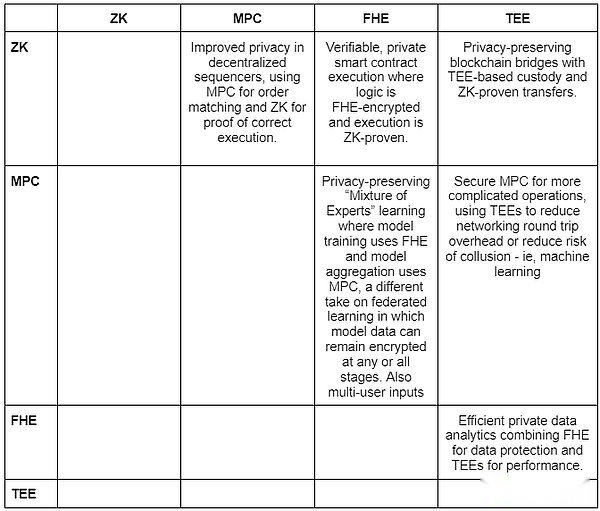

Offensichtlich gibt es keine perfekte Lösung, und es ist unwahrscheinlich, dass eine Technologie zu einer perfekten Lösung wird.Gemischte Lösungen sind aufregend, da sie die Vorteile einer Methode nutzen können, um die Mängel einer anderen Methode zu lindern.Die folgende Tabelle zeigt, dass Sie durch Kombination verschiedener Methoden einen neuen Designraum freischalten können.Die tatsächliche Praxis ist völlig unterschiedlich (zum Beispiel müssen ZK und FHE möglicherweise die richtigen Kurvenparameter finden und MPC und ZK möglicherweise eine bestimmte Art von Einstellungsparametern finden, um die endgültige RTT -Zeit für das endgültige Netzwerk zu verkürzen.

Kurz gesagt, allgemeine Lösungen für allgemeine Datenschutzleistungen können unzählige Anwendungen freischalten, die den Lebenszyklus, die Identitätsauthentifizierung, die nicht finanziellen Dienste, die Zusammenarbeit und Koordination von Spielen, Governance und Lebenszyklen für faire Handel beinhalten.Dies kann in gewissem Maße erklären, warum wir feststellen, dass Nillionen, beleuchtetes Protokoll und Zama so faszinierend sind.

6. Schlussfolgerung

Kurz gesagt, wir sehen ein großes Potenzial, aber wir befinden uns immer noch in den frühen Phasen der Möglichkeiten für die Möglichkeit.Individuelle Technologien sind möglicherweise in gewissem Maße fast reif, aber das Einstellen von Technologie ist immer noch ein Erkundungsgebiet.PET wird in diesem Bereich zugeschnitten.