Quelle: Shenzhen Zero -Time -Technologie

Hintergrund

Überwachen Sie das Chain Attack -Ereignis gegen Dualpools:

https://bscscan.com/tx/0x90f374ca33fbd5aaa0d01f5fcf5dee4c7af49a98b47459d8b7ad52ef1e93

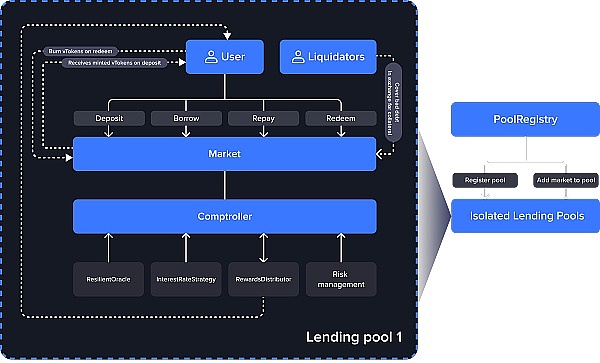

Dualpools (https://dualpools.com) basiert auf Venusprotocol (https://venus.io/).

Der Betriebsmodus ist wie unten gezeigt:

Dualpools ist eine dezentrale Kredit -Plattform.

Unter ihnen wird das Austauschverhältnis von Liegenssätzen und Dtoken durch Austausch kontrolliert.

Börsenat

Angriffsanalyse

Einfach ausgedrückt, der Angriff ist in zwei Teile unterteilt:

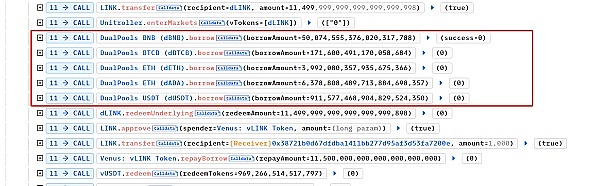

1. Hacker unzureichend Liquidität (0) durch den neuen Handelspool von Dualpools, der den Preis für DLink erheblich erhöht, und hohl durch die Zielgüter anderer Handelspools durch Kredite (WBNB, BTCB, ETA, ADA, BUSD).

2. Verwenden Sie das Problem des Präzisionsschneidens, um alle in der frühen Stufe investierten Verbindungen abzurufen.

Schritt 1 Detaillierte Analyse

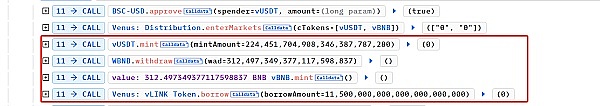

Der Angreifer lieh sich durch den Dodo Private Pool und Pancakeswapv3 und erhielt BNB und BUSD als anfängliche Angriffsfonds, wie unten gezeigt:

Anschließend wurden BNB und BUSD über VenuSprotocol mortrediert und 11500 Link zum Angriff Dualpools ausgeliehen.

Zunächst erhielt der Angreifer den Dlink von 2 Mindesteinheiten über die neu übertradende Pool-Dlink-Link-Minze und wurde dann auf den Link der Einheiten von 1149999999999999999999999999 auf den Handelspool übertragen.

Da der Handelspool nicht initialisiert wird, gibt es keine Liquidität.Und die Berechnungsmethode des Austauschers lautet wie folgt:

Börsenat

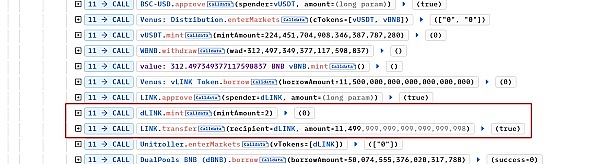

Zu diesem Zeitpunkt betrug der Verknüpfungsbetrag im Handelspool 114999999999999998+2 = 1150000000000000000, Totalborrows und TotalReserves betrugen 0, und der TotalSupply betrug 2 (weil der Hacker zwei minimale Minimum -Singles über Mint Dlink erhielt).Zu diesem Zeitpunkt betrug der Austausch 575000000000000000 (575 -mal so hoch wie der Wert von DLink).Da der Angreifer den 2 DLink besitzt und der Wert hoch genug ist, hat der Hacker 50 BNB, 0,17 BTCB, 3,99 ETH, 6378 ADA, 911 BUSD durch Kredite geliehen.

Schritt 2 Detaillierte Analyse

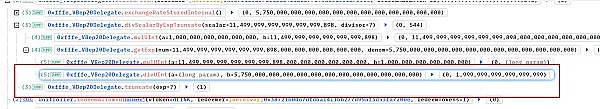

Der Angreifer wandelte die beiden Mindesteinheiten der vorherigen MINT durch das Erlösen auf 11499999999999999898 um.Weil das Austauscheterat unter 575000000000000000 manipuliert wurde.Daher ist der für den Austausch von 114999999999999999999999898 erforderlicher Dlink 11499999999999988 /575000000000000000 = 1,9999999999999999999999999999999999999999999999999999999999999999999999999999999999999999999999999999999999999999999999999999999999999999999999999999999999999999999999999999999999999999999999999999999999999999999999999999999999.

Zu diesem Zeitpunkt nahm der Angreifer die Verbindung von 1149999999999999999999898 heraus.Anschließend wird die Ausleihe von VenuSprotocol, Pancakeswapv3 und Dodo Private Pool zurückgegeben, um den Angriff abzuschließen.

Zusammenfassen

Der Angreifer verwendet den Grund für die schlechte Liquidität des neuen Handelspools von Dualpools. Zielvermögen.Anschließend wurde das Abfangen der intelligenten Vertragsentfernungsmethode verwendet, um die in den vorherigen Angriff investierten Vermögenswerte abzurufen.Bisher vollständige Angriff auf das Defi -Projekt Dualpools.