خلفية

في 10 يونيو 2024 ، وفقًا لرصد نظام مراقبة السلامة البطيء Misteye ، تعرضت UWU Lend ، وهي منصة لخدمات إقراض الأصول الرقمية ، للهجوم من قبل سلسلة EVM ، وخسرت حوالي 19.3 مليون دولار.قام فريق أمن الضباب البطيء بتحليل الحادث وتبادل النتائج على النحو التالي:

>

(https://x.com/slowmist_team/status/1800181916857155761)

المعلومات ذات الصلة

عنوان الهجوم:

0x841DDF093F5188989FA1524E7B893DE6421F47

هناك عنوان عقد مع نقاط الضعف:

0x9BC63333081266E55D88942E277FC809B485698B9

معاملة الهجوم:

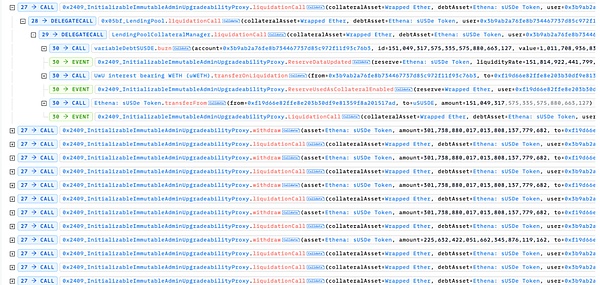

0xca1bbf3b320662c89232006f1ec6624b56242850f07e0f1dadbe4f69ba0d6ac3

0xB3F067618CE54BC26A960B60CFC28F9EA0315E2E9A1A855EDE1508EB4017376

0x242A0FB4FDE0DC2FD42E8DB743CBC197FFA2BF6A036BBA303DF296408B

جوهر الهجوم

النقطة الأساسية لهذا الهجوم هي أن المهاجم يمكنه التلاعب مباشرة بآلة نبوءة السعر من خلال إجراء سعر تبادل كبير لرموز SUSDE من خلال سعر الرموز المميزة SUSDE باستخدامه في مجموعة المنحنى ، واستخدام السعر المعالج لوضع الآخر الأصول في المجمع.

عملية الهجوم

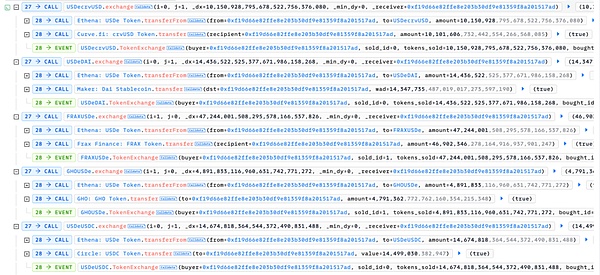

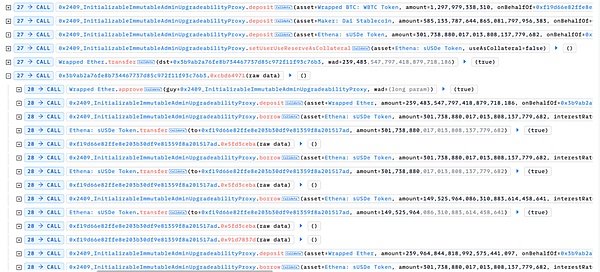

1. سعر الأصول التي تقترض قرض البرق وتحطيم USDE:استعار المهاجم أولاً كمية كبيرة من الأصول من خلال قرض البرق ، وتبادل بعض الرموز المميزة للوحدة الأمريكية المستعارة من مجموعة المنحنى التي يمكن أن تؤثر على سعر SUSDE إلى الرموز الأخرى.

>

2. إنشاء عدد كبير من القروض الاقتراض:في ظل انخفاض سعر SUSDE الحالي ، يتم استعارة عدد كبير من الرموز المميزة SUSDE من خلال زيادة الرموز الأساسية الأخرى.

>

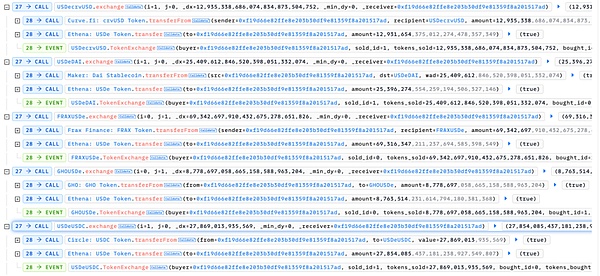

3. التلاعب بسعر آلة التنبؤ مرة أخرى لرفع سعر SUSDE:من خلال أداء عمليات التبادل العكسي في مجموعة المنحنى السابقة ، زاد سعر SUSDE بسرعة.

>

4. كمية كبيرة من المسؤولية عن المسؤولية:نظرًا لأن سعر SUSDE يتم سحبه بسرعة ، يمكن للمهاجم الحصول على عدد كبير من المواقف المستعارة للحصول على UWETH.

>

5. ابق في Susde المتبقية واستعارة الرموز الأساسية الأخرى في العقد:قام المهاجم مرة أخرى بإيداع Susde ، والذي يكون حاليًا بأسعار مرتفعة لاستعارة رموز الأصول الأساسية.

>

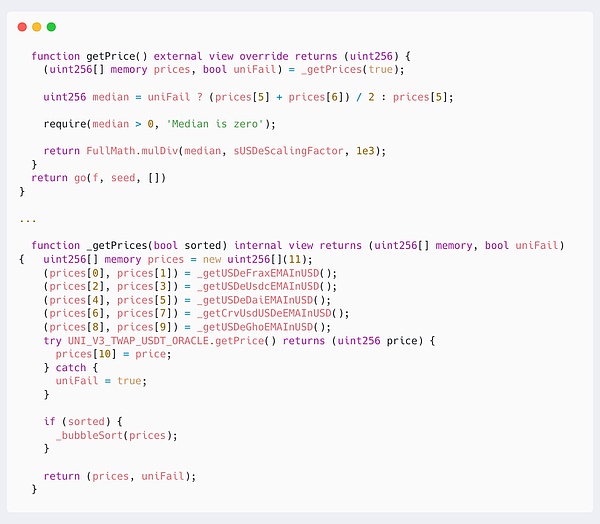

ليس من الصعب أن نرى أن المهاجم يتلاعب بشكل أساسي بسعر SUSDE لتقديم كمية كبيرة من القروض بأسعار منخفضة ، وتصفية الربح وأربح الرهن بأسعار مرتفعة.نتابع عقد آلة التنبؤ بسعر SUSDE.

>

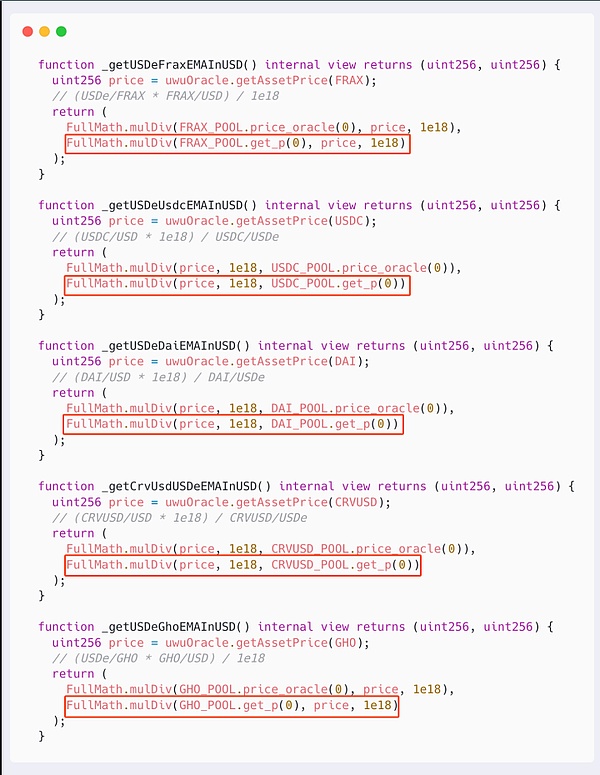

可以看出 sUSDE 的价格是先从 CurveFinance 上的 USDE 池子和 UNI V3 池子获取 11 个 USDE 代币的不同价格,再根据这些价格进行排序和计算中位数来确定的。

In the calculation logic here, the price of 5 USDE is to directly use the get_p function to obtain the instant spot price of the Curve pool, which leads to an attacker that can directly affect the median price in a large exchange method in a transaction. نتائج الحساب.

>

تحليل الأخطاء

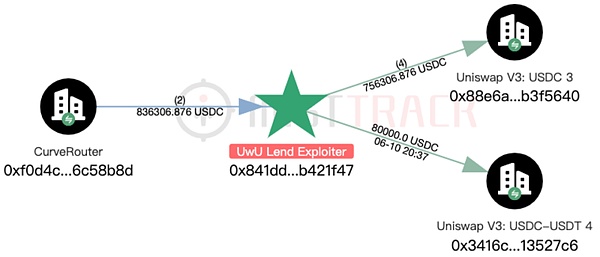

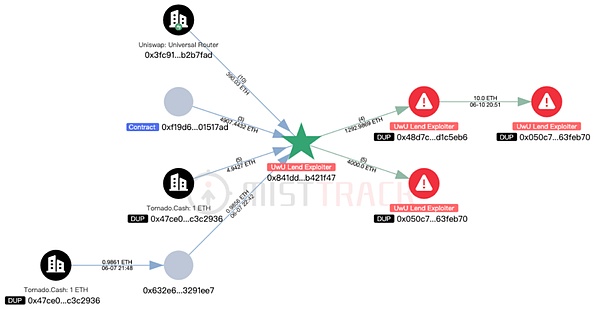

据链上追踪工具 MistTrack 分析,攻击者 0x841ddf093f5188989fa1524e7b893de64b421f47 在此次攻击中获利约 1,930 万美元,包括币种 ETH, crvUSD, bLUSD, USDC,随后 ERC-20 代币均被换为 ETH。

>

من خلال مصدر رسوم الهجوم للمهاجم ، تكون الأموال الأولية على العنوان من 0.98 ETH تم تحويلها إلى Tornado Cash ، ثم تلقى العنوان أيضًا 5 أموال من Tornado Cash.

>

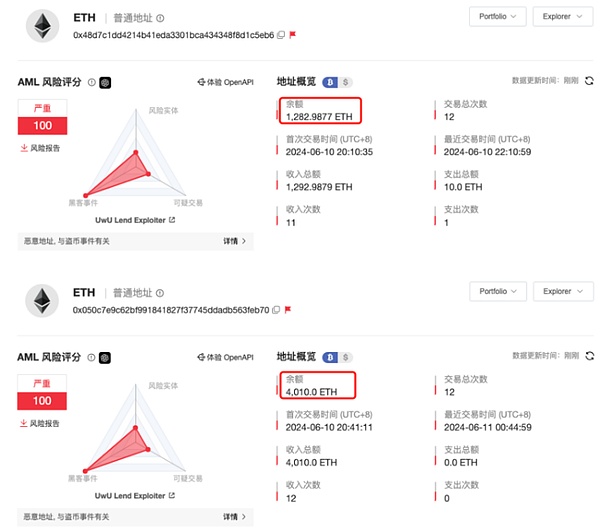

وجد توسع خريطة المعاملات أن المهاجم ينقل 1،292.98 ETH إلى العنوان 0x48D7C1DD4214B41EDA3301BCA434348F8D1C5EB6. 3FEB70 ، حاليًا توازن هذا العنوان هو 4،010 إيث.

>

قامت Serfstrack بتجميع عناوين ذات صلة وسوف تستمر في الانتباه إلى الديناميات الديناميكية للأموال المسروقة.

لخص

جوهر هذا الهجوم هو أن المهاجم يستخدم السعر الذي يحصل مباشرة على سعر النقطة المباشرة والعيوب المتوافقة لتوافق سعر الحساب المتوسط لمعالجة سعر SUSDE ، وذلك للحصول على أرباح غير متوقعة بموجب تأثير الانتشار الشديد للحصول على أرباح غير متوقعةيوصي فريق أمن الضباب البطيء بأن يعزز حزب المشروع القدرة المضادة للاعتماد على نبوءة السعر ، والتصميم هو آلية تغذية آلية أسعار أكثر أمانًا لمنع حدوث حوادث مماثلة مرة أخرى.