著者:Onkar Singh、Cointelegraph:Wuzhu、Bitchain Vision

1.マルチシグネチャコールドウォレットとは何ですか?

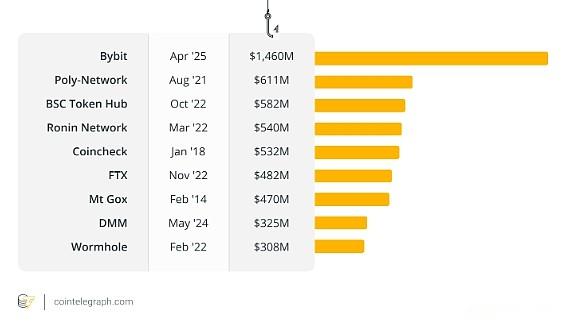

Multisig(Multisig)コールドウォレットは、多くの場合、デジタル資産を保存する最も安全な方法の1つと考えられており、盗難からの追加の保護を提供します。ただし、これらの高度なセキュリティ対策でさえ、2025年2月のバイビットハックによって証明されるように、絶対確実ではありません。

セキュリティを掘り下げる前に、マルチ署名のコールドウォレットとは何かを分析しましょう。

コールドウォレットの説明

コールドウォレットは、オフラインのままでインターネットから切断される暗号通貨ストレージ方法です。このセットアップにより、ハッカーがリモートで資金にアクセスすることがより困難になります。例は次のとおりです。

-

ハードウェアウォレット(例:Ledger、Trezor)

-

紙の財布

-

検疫コンピューター(インターネットに接続されていないデバイス)。

コールドウォレットは、プライベートキーをオフラインで保存することにより、フィッシングやマルウェアなどのサイバー攻撃のリスクを軽減します。しかし、マルチシグネチャとは何ですか?

調べてみましょう。

マルチシグ説明

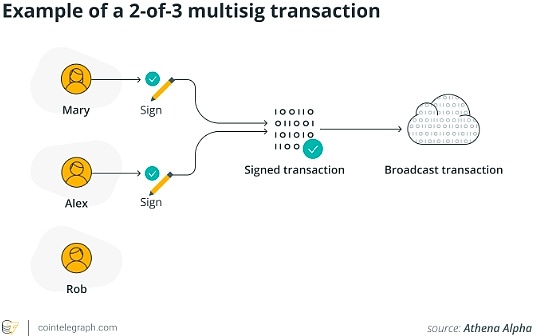

マルチシグネチャテクノロジーでは、トランザクションを承認するために複数のプライベートキーが必要ですが、単一署名ウォレットには1つのキーのみが必要です。それは共同銀行口座と見なすことができ、撤退はそれを承認するために2人以上の署名者を必要とします。

一般的なマルチ署名設定には次のものがあります。

-

3分の2マルチシグネチャ:3つのキーのうちの2つは、トランザクションに対して承認する必要があります。

-

3分の3マルチ署名:5つのキーのうち3つが必要です。

-

5分の7マルチシグネチャ:7つのキーのうち5つに署名する必要があります。

この追加のセキュリティ層は、たとえキーが漏れていたとしても、攻撃者が一方的に資金を移転することができないことを意味します。

マルチシグネチャコールドウォレットを使用するのは誰ですか?

-

暗号通貨交換:内部詐欺と不正な撤退を防ぎます。

-

機関投資家:多数の暗号通貨を保護するヘッジファンドと家族事務所。

-

分散化された自律組織(DAO):マルチシグナルガバナンスを通じて共有資金を管理するグループ。

2。マルチ署名コールドウォレットはどのように機能しますか?

マルチシグネチャコールドウォレットには、トランザクションを承認および承認するために、信頼できる当事者からの複数のプライベートキーが必要であり、単一の障害を防ぐことでセキュリティを強化します。

マルチシグネチャコールドウォレットがどのように機能するかを理解するには、銀行の安全が2つ以上のキーを開く必要があると想像してください。誰も個別にコンテンツにアクセスできません。複数の信頼できる当事者が存在する必要があります。

マルチシグネチャコールドウォレットは、この概念をデジタル資産に適用し、取引を承認するために複数のプライベートキーを要求することにより追加のセキュリティを追加します。

それが暗号の世界でどのように機能するかは次のとおりです。

-

重要な分布:ウォレットの所有者は、複数のプライベートキーを生成し、信頼できる当事者またはデバイスに配布します。たとえば、3分の5のマルチシグネチャコールドウォレットセットアップでは、セキュリティと説明責任を強化するために、キーをさまざまな役割に配布できます。たとえば、キー1は主要な意思決定者としてCEOに割り当てることができますが、キー2は財政的監視のためにCFOに割り当てることができます。最高法務官はキー3を保持して規制の遵守を確保し、キー4は安全な孤立した場所にオフラインバックアップとして保存されます。最後に、キー5は、サイバーセキュリティプロトコルを担当する最高セキュリティ責任者に割り当てることができます。

-

トランザクションリクエスト:誰かが財布から資金を引き出したいとき、彼らは最初に取引提案を作成する必要があります。

-

承認プロセス:その後、提案は承認された署名者に送信されます。3分の3のセットアップでは、3人の異なる銀行労働者がSAFEを一緒にロック解除する必要があるのと同じように、5人のキー保有者のうち少なくとも3人がリクエストを承認する必要があります。このプロセスは、キーホルダーが脅かされたり悪意を持っている場合でも、個人が不正な転送を行うことを防ぎます。

-

ブロードキャストトランザクション:必要な数の署名が収集されると、トランザクションはブロックチェーンネットワークにブロードキャストされます。この方法でのみ、支払いを公開台帳に最終的に記録できます。最小承認額に達しない場合、取引は不完全なままです。銀行が必要な署名なしで小切手を処理することを拒否しているように。

3.複数の署名コールドウォレットのときにハッキングする方法

マルチシグネチャウォレットのセキュリティ上の利点にもかかわらず、それらは攻撃の免疫はありません。ハッカーは、多くの場合、実装、人間の行動、またはサードパーティサービスの弱点を活用します。

いくつかの例をさらに理解しましょう:

1。サプライチェーン攻撃(Bybit Hacker、2025)

2025年2月、ハッカーはマルチ署名プロセスにハッキングし、バイビット交換により15億ドル相当のイーサリアムが失われました。

攻撃プロセスは次のとおりです。

-

バイビットは、5分の5のマルチシグネチャーコールドウォレットを使用します。つまり、資金を譲渡するために3つの承認された署名が必要です。

-

攻撃者は、サードパーティのウォレットプロバイダー(Safewallet)のインフラストラクチャを破壊しました。

-

Safewalletの開発者デバイスをハッキングし、悪意のあるコードを注入し、マルチシグネチャプロセスを変更しました。

-

Bybitのセキュリティチームは、合法的な取引と思われるものを承認しましたが、実際、資金はハッカー制御の住所にリダイレクトされました。

この攻撃は、ウォレットのセキュリティを確保するためにサードパーティのプロバイダーに依存するリスクを強調しています。秘密鍵が安全であっても、攻撃されたサービスは依然として資金を危険にさらすことができます。

2。ソーシャルエンジニアリング攻撃

マルチ署名ウォレットには手動での承認が必要ですが、ハッカーは人を操作できます。

たとえば、2022年に、ハッカーはフィッシングメールを使用して、暗号資金の上級従業員をターゲットにしました。攻撃者が作業デバイスにアクセスすると、マルウェアを使用して秘密キーの入力を記録します。マルチ署名には3分の2の承認のみが必要なため、攻撃者はセキュリティをバイパスしました。

3。ローグインサイダーと共謀

マルチシグネチャシステムの品質は、参加者に依存します。悪意のある従業員が2つのうち2つまたは3分の3のセットアップの一部である場合、ハッカーと共謀して不正な取引に署名する場合があります。

たとえば、2019年には、攻撃者と共謀して、2億ドルの不正な撤回を承認するために攻撃者と共謀しました。このイベントは、より分散型の署名アプローチへの移行につながりました。

4.スマートコントラクトの脆弱性

一部のマルチ署名ウォレットは、スマートコントラクトを統合してトランザクションを自動化します。

たとえば、2017年には、パリティマルチシグウォレットのバグにより、ハッカーは1億5,000万ドル以上のETHを凍結し、資金を使用できませんでした。

4.マルチ署名コールドウォレットをより安全にする方法

マルチシグネチャコールドウォレットをより安全にするには、より高い署名のしきい値を使用し、マルチレイヤー認証を実装し、キーを安全で地理的に分散した場所に保存します。

上記のように、マルチ署名コールドウォレットは依然として最高のセキュリティソリューションの1つですが、次のようなリスクを最小限に抑えるために追加の予防措置を講じる必要があります。

-

より高いしきい値を使用します(例:3の2ではなく4-of-7):より多くの署名が必要です=攻撃者が十分なキーをクラックするのが難しいほどです。

-

マルチレイヤー認証を実装:パスワード、バイオメトリクス、ハードウェアセキュリティモジュール(HSM)を組み合わせてキーにアクセスします。

-

Shamirの秘密の共有:秘密鍵を複数のフラグメントに分割します。これは、元のキーを使用するために再構築する必要があります。

-

検疫署名デバイス:オフラインデバイスを使用してトランザクションに署名して、リモートハッキングを防ぎます。

-

地理的な場所でキーを配布:キーを異なる場所に保管するか、単一の障害点を避けるために別のカストディアンによって保管されます。

-

キーローテーション戦略:キーホルダーを定期的に交換し、キーを再生して、盗まれたアクセスのリスクを減らします。

-

定期的なセキュリティレビュー:サードパーティの専門家を雇って財布の設定をレビューし、脆弱性を検出します。

-

独立した共同署名者:外部のセキュリティ会社または信頼できる第三者を、内部共謀を防ぐための署名者の1人として関与します。

-

アクセスログとアラート:ログシステムを使用してキー使用量を監視し、疑わしいアクティビティアラートを受信します。

-

マルチパーティコンピューティング(MPC):秘密キーで完全に組み立てられない暗号化プロトコルで、セキュリティの追加層を追加します。

5。マルチシグネチャコールドウォレットはまだ価値がありますか?

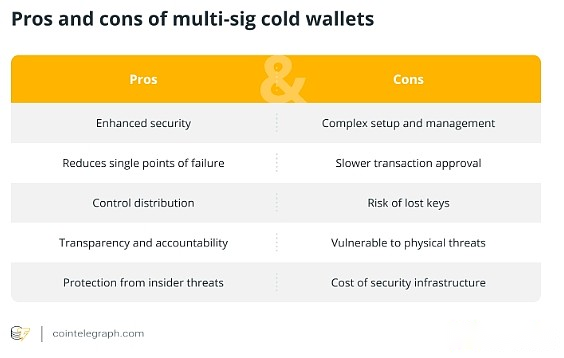

暗号資産を盗難や詐欺から保護したい人にとっては、マルチシグネチャコールドウォレットが依然として最良のオプションの1つです。ただし、特にサプライチェーン攻撃の場合、それらの複雑さと潜在的な脆弱性は無視されるべきではありません。

はい、マルチ署名コールドウォレットは、大量の暗号通貨を保存するための最良の安全なオプションの1つです。しかし、それらは絶対確実ではありません。

2025年2月のBybit Hackはモーニングコールです。複雑なマルチシグネチャコールドウォレットでさえ、攻撃者がプライベートキーの生成または保存に使用されるシステムまたはハードウェアの脆弱性を活用するサプライチェーン攻撃を通じて妥協することができます。

この攻撃は、マルチシグネチャウォレットの技術的セットアップに依存するだけでなく、デバイスの物理的セキュリティや主要な管理プロセスの整合性など、より広範なセキュリティエコシステムの重要性を考慮に入れることの重要性を強調しました。

したがって、マルチシグネチャコールドウォレットは強力な保護を提供しますが、さまざまな課題も提示します。マルチ署名システムのセットアップと管理は複雑であり、主要な損失と潜在的な身体的脅威の脆弱性のリスクは、特に経験の浅いユーザーにとって多くの困難をもたらす可能性があります。さらに、厳しい時間の場合、トランザクションの承認プロセスが遅い場合も不便を引き起こす可能性があります。

最終的に、マルチシグネチャコールドウォレットがデジタルアセットセキュリティの正しい選択であるかどうかを決定することは、その利点と制限の計量に依存します。多数の暗号資産を管理し、複雑さを処理できる場合、マルチシグネチャウォレットは、従来のウォレットで一致するのが難しい高レベルのセキュリティを提供します。一方、必要なインフラストラクチャに投資する準備ができていない場合、または複数のキーを安全に管理できない場合、よりシンプルなウォレットソリューションがより適切になる場合があります。

また、安全対策は完全にリスクがないことを覚えておくことも重要です。最近のハッカーに見られるように、より広いセキュリティ環境が資産を保護する上で大きな役割を果たしています。マルチ署名のコールドウォレットを本当に効果的にするために、主要な所有者は警戒を維持し、強力なサイバーセキュリティの慣行を維持し、潜在的なリスクを定期的に評価する必要があります。