Auteur: Dilip Kumar Patairya, Cointelegraph;

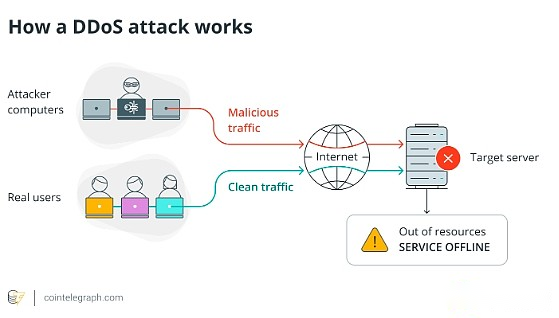

1. Qu’est-ce qu’une attaque DDOS?

Une attaque de déni de service distribué (DDOS) tente de détruire un site Web, un ordinateur ou un service en ligne en envoyant de grandes quantités de demandes à un site Web, un ordinateur ou un service en ligne, épuisant sa capacité et affectant sa capacité à répondre aux demandes valides.

Les attaques DDOS impliquent des pirates qui branchent des logiciels malveillants sur des milliers d’appareils compatibles Internet (collectivement, les botnets) et les incitent à envoyer un grand nombre de demandes au système cible en même temps.Ces machines infectées sont appelées robots ou zombies et peuvent être des téléphones, des ordinateurs de bureau, des serveurs et même des appareils Internet des objets (IoT).Les attaquants établissent généralement un contrôle direct sur le robot en infectant le robot par des logiciels malveillants à l’insu de la victime.

L’afflux de trafic entrant rend le système cible incapable de répondre aux demandes valides car l’attaque consomme trop de bande passante, de puissance de traitement ou de mémoire.Dans son premier rapport de menace DDOS du premier trimestre 2024, CloudFlare a noté que les attaques DDOS ont augmenté dans l’ensemble de 50%, ce qui est un phénomène choquant.

2. Les réseaux de blockchain souffriront-ils d’attaques DDOS?

Attaquer un réseau de blockchain avec une attaque DDOS est théoriquement possible, bien qu’il soit plus difficile que de cibler des systèmes centralisés tels que des sites Web ou des serveurs.En raison de sa décentralisation, les réseaux de blockchain sont essentiellement en mesure de résister à ces attaques.

En tant que grand livre distribué décentralisé, la blockchain fonctionne sur une série de nœuds, responsable de la vérification et du traitement des transactions et de la création de blocs.Contrairement aux systèmes traditionnels, il n’y a pas de point de contrôle central dans le réseau de blockchain.La décentralisation rend les réseaux de blockchain plus difficiles à attaquer car les attaquants doivent faire face à un grand nombre de nœuds.

Une façon de détruire le réseau consiste à inonder la blockchain avec des transactions de spam, qui écraseront le réseau et réduiront le débit des transactions, entravant ainsi la vérification en temps opportun des transactions juridiques.Cela fait la file d’attente des transactions des utilisateurs réels dans un pool de mémoire, un mécanisme pour stocker des transactions non confirmées dans les nœuds blockchain.

Un exemple bien connu d’une attaque DDOS est le réseau de blockchain Solana, qui a abouti à un temps d’arrêt de 17 heures en septembre 2021.Lors du premier produit de trading décentralisé de Grape Protocol (IDO) sur Dex Raydium, basé à Solana, le robot avait 400 000 charges de transaction au réseau par seconde, provoquant la congestion du réseau.

En outre, les attaques DDOS peuvent cibler les applications décentralisées (DAPP), qui sont des applications construites au-dessus des blockchains, plutôt que le réseau de blockchain lui-même.Les échanges de crypto-monnaie jouent un rôle clé dans l’assurance de la liquidité dans les écosystèmes basés sur la blockchain, sont souvent victimes de victimes des attaques DDOS, entraînant des interruptions de service temporaires.

3. Comment l’attaque DDOS affecte-t-elle le réseau de blockchain?

Les attaques DDOS peuvent affecter les réseaux de blockchain en inondant les transactions et en endommageant les contrats intelligents.Le but est de bloquer le réseau par le biais de transactions frauduleuses, de ralentir le réseau et, dans les pires cas, même de l’arrêter.

Transactions inondées

Les acteurs malveillants peuvent surcharger intentionnellement le réseau de blockchain à travers un grand nombre de transactions, perturbant ainsi leur fonctionnement normal.Les attaquants utilisent souvent des scripts automatisés ou un logiciel dédié pour déclencher une série de demandes de transaction.Ces transactions sont similaires aux transactions juridiques, mais sont conçues pour serrer le réseau.

L’attaquant diffuse ces transactions au nœud.Pour atteindre un consensus, le réseau propage les transactions à plusieurs nœuds responsables du traitement de ces transactions.Cependant, un grand nombre de transactions entrantes dépassent leur puissance de traitement.Le réseau devient bondé et même les transactions réelles sont en rétropulgation.Ces perturbations peuvent affecter les entreprises, les échanges et autres services qui reposent sur les réseaux de blockchain.

Contrats intelligents

Les pirates peuvent identifier les contrats intelligents vulnérables dans les réseaux de blockchain et leur envoyer un grand nombre de demandes de transaction.Ces transactions contiennent des instructions frauduleuses ou une sur-calcul pour épuiser la fonctionnalité du contrat et le réseau sous-jacent.L’exécution du code dans les contrats intelligents devient de plus en plus ardue, entraînant un retard excessif dans la vérification des transactions.

Étant donné que les contrats intelligents sont un élément clé de la blockchain, l’impact de ces attaques peut se propager dans tout le réseau, affectant d’autres contrats et transactions intelligents, perturbant les opérations critiques et rendant les services inaccessibles aux utilisateurs légitimes.

Collision logicielle

Le logiciel d’application de base de la blockchain a des limites intégrées sur la mémoire allouée et le nombre de transactions qu’il peut traiter dans un bloc et stocker dans un pool de mémoire.Lorsque les volumes de transaction augmentent, le logiciel peut ressentir un comportement inattendu ou un plan direct.

En outre, l’invariance est une caractéristique inhérente des transactions blockchain, ce qui signifie qu’ils ne peuvent pas être modifiés une fois qu’ils sont enregistrés en blocs.Ce mécanisme crée des problèmes lorsque les transactions inondent le réseau lors d’une attaque.Le réseau est surchargé par des transactions inutiles, qui peuvent être bien au-delà de la puissance de traitement du logiciel.

Défaillance du nœud

Le nœud agissant en tant que validateur ou mineur exécute le logiciel de blockchain Core sur un appareil suffisamment puissant pour répondre aux exigences strictes.Lorsque les acteurs malveillants coulent en grandes quantités de données indésirables dans les attaques DDOS, les nœuds peuvent manquer de mémoire ou de traitement de puissance et de crash.Une défaillance d’un nœud due à une attaque peut augmenter la pression sur les autres nœuds du réseau.

Un réseau de blockchain est essentiellement une fusion de nœuds, où chaque nœud de réception suit l’état de la blockchain et diffuse des informations sur les transactions vers d’autres nœuds.La prolifération des transactions frauduleuses a eu un impact nocif sur l’architecture du nœud, ralentissant l’ensemble du réseau et le faisant même paralyser.

Comment les attaques DDOS affectent les échanges de crypto-monnaie

Les échanges de crypto-monnaie font partie intégrante de l’écosystème de la blockchain car ils font du liquide des actifs numériques.Ils sont souvent ciblés par les attaquants.

Lors de l’attaque d’un échange, la méthode de l’attaquant consiste à exploiter les vulnérabilités, telles que les correctifs de sécurité obsolètes dans l’infrastructure d’échange, la perturbation des opérations, la rançon ou la manipulation du marché.Selon CloudFlare, les attaques DDOS contre les échanges de crypto-monnaie proviennent principalement d’attaques d’amplification du protocole de découverte de services simples (SSDP), d’attaques d’amplification du protocole de temps de réseau (NTP) et d’attaques de couches d’application.

L’attaque SSDP est une attaque DDOS basée sur la réflexion qui utilise le protocole réseau Universal Plug and Play (UPNP) pour planifier de grandes quantités de trafic vers le système cible.Les attaques NTP sont des techniques dans lesquelles un attaquant envoie une série de petites requêtes qui déclenchent de grandes réponses de différents robots, multipliant ainsi le trafic.Les attaques au niveau de l’application sont les approches des attaquants au niveau supérieur du modèle d’interconnexion du système ouvert (OSI).

4. Comment empêcher les attaques DDOS sur les réseaux de blockchain

Pour protéger le réseau de blockchain contre les attaques DDOS, des mesures de sécurité sont nécessaires aux niveaux de nœud et de réseau.Les audits réguliers traitent des vulnérabilités, tandis que les infrastructures redondantes et les tests de stress maintiennent le réseau en marche même pendant une attaque.

Mesures de sécurité au niveau du nœud

Le nœud doit avoir suffisamment de stockage, de puissance de traitement et de bande passante du réseau pour résister aux attaques DDOS.Des méthodes d’authentification solides et un contrôle d’accès aident à protéger les nœuds du réseau.Les tests de Turing public entièrement automatisés (CAPTCHA) qui distinguent les ordinateurs des humains sont très utiles pour garantir que seuls les utilisateurs légitimes peuvent envoyer des demandes de transaction et empêcher les robots de pénétrer le réseau.L’équilibrage de la charge aide à diviser le trafic et à atténuer l’impact des attaques au niveau du nœud.

Protection au niveau du réseau

Il est très important d’établir des mécanismes de défense suffisants au niveau du réseau pour protéger les réseaux de blockchain.Pour identifier et réduire l’impact des attaques DDOS, les pare-feu et les systèmes de détection / de défense d’intrusion (IDS / IPS) peuvent jouer un bon rôle.Les réseaux de distribution de contenu (CDN) aident également à se disperser et à absorber le trafic d’attaque.

audit

Pour découvrir et réparer toutes les vulnérabilités, il est important de procéder à un examen approfondi de tous les aspects de la blockchain.Cela devrait inclure l’analyse des contrats intelligents, l’audit de l’intégrité des structures de données blockchain et la vérification des algorithmes consensus.La tolérance aux défauts du mécanisme consensuel doit être suffisamment forte pour résister aux attaques.Les mises à jour régulières de code sont importantes pour bloquer les attaquants et améliorer la sécurité.

Test de stress

Les réseaux et les systèmes doivent régulièrement tester le protocole de la blockchain pour évaluer leur capacité à résister aux attaques DDOS.Cela aidera à détecter rapidement les vulnérabilités potentielles, ce qui permettra le correctif de l’infrastructure réseau et la mise à niveau des mécanismes de défense.

Redondance et sauvegarde

Les protocoles de blockchain et les DAPP doivent avoir des infrastructures de réseau redondantes et des serveurs de sauvegarde pour garantir que le système reste fonctionnant même lorsqu’il est attaqué.Les nœuds situés dans plusieurs emplacements géographiques peuvent résister aux attaques DDOS limitées à des régions spécifiques.