Autor: Dilip Kumar Patairya, CoinTelegraph;

1. Was ist ein DDOS -Angriff?

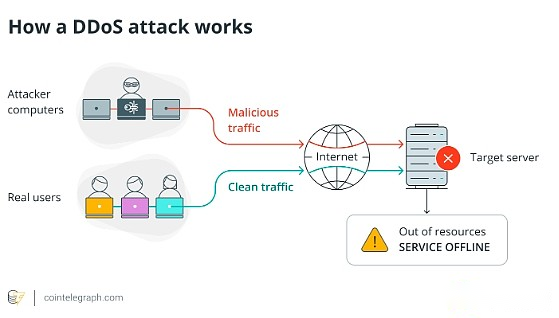

Eine DDOS -Angriffsverteilung (Distributed Denial of Service) versucht, eine Website, einen Computer oder einen Online -Service zu zerstören, indem große Mengen an Anfragen an eine Website, einen Computer oder einen Online -Service gesendet werden, deren Kapazität erschöpft und die Fähigkeit beeinflusst, auf gültige Anfragen zu reagieren.

DDOS-Angriffe umfassen Hacker, die Malware in potenziell Tausende von Internet-fähigen Geräten (zusammen, Botnets) anschließen und sie auffordern, gleichzeitig eine große Anzahl von Anforderungen an das Zielsystem zu senden.Diese infizierten Maschinen werden als Roboter oder Zombies bezeichnet und können Telefone, Desktops, Server und sogar Internet of Things (IoT) sein.Angreifer ermitteln normalerweise die direkte Kontrolle über den Roboter, indem sie den Roboter mit Malware ohne das Wissen des Opfers infizieren.

Durch den Zustrom des eingehenden Verkehrs kann das Zielsystem nicht auf gültige Anforderungen reagieren, da der Angriff zu viel Bandbreite, Verarbeitungsleistung oder Speicher verbraucht.Im ersten Quartal 2024 DDOS -Bedrohungsbericht stellte CloudFlare fest, dass DDOS -Angriffe insgesamt um 50%gestiegen sind, was ein schockierendes Phänomen ist.

2. Werden Blockchain -Netzwerke an DDOS -Angriffen leiden?

Das Angriff eines Blockchain -Netzwerks mit einem DDOS -Angriff ist theoretisch machbar, obwohl es schwieriger ist, als auf zentralisierte Systeme wie Websites oder Server abzuzielen.Aufgrund seiner Dezentralisierung sind Blockchain -Netzwerke im Wesentlichen in der Lage, solchen Angriffen zu widerstehen.

Als dezentrales verteiltes Hauptbuch läuft Blockchain auf einer Reihe von Knoten, die für die Überprüfung und Verarbeitung von Transaktionen und das Erstellen von Blöcken verantwortlich sind.Im Gegensatz zu herkömmlichen Systemen gibt es im Blockchain -Netzwerk keinen zentralen Steuerpunkt.Die Dezentralisierung macht Blockchain -Netzwerke schwieriger anzugreifen, da Angreifer mit einer großen Anzahl von Knoten umgehen müssen.

Eine Möglichkeit, das Netzwerk zu zerstören, besteht darin, die Blockchain mit Spam -Transaktionen zu überfluten, die das Netzwerk zerstören und den Transaktionsdurchsatz reduzieren, wodurch die rechtzeitige Überprüfung der rechtlichen Transaktionen behindert wird.Diese Schlange transaktiv von realen Benutzern in einen Speicherpool, ein Mechanismus zum Speichern unbestätigter Transaktionen in Blockchain -Knoten.

Ein bekanntes Beispiel für einen DDOS-Angriff ist das Solana Blockchain-Netzwerk, das im September 2021 zu einer 17-stündigen Ausfallzeit führte.Während des ersten dezentralen Handelsprodukts (Grape Protocol) auf dem Solana-basierten Dex Raydium hatte der Roboter 400.000 Transaktionslasten in das Netzwerk pro Sekunde, was zu einer Netzwerkverstärkung führte.

Darüber hinaus können DDOS -Angriffe auf dezentrale Anwendungen (DAPPs) abzielen, die Anwendungen sind, die auf Blockchains und nicht auf dem Blockchain -Netzwerk selbst basieren.Kryptowährungsbörsen spielen eine Schlüsselrolle bei der Gewährleistung der Liquidität in Blockchain-basierten Ökosystemen, wobei DDOS-Angriffe häufig zum Opfer fallen, was zu temporären Service-Störungen führt.

3. Wie wirkt sich der DDOS -Angriff auf das Blockchain -Netzwerk aus?

DDOS -Angriffe können Blockchain -Netzwerke beeinflussen, indem sie Transaktionen überflutet und intelligente Verträge schädigen.Ziel ist es, das Netzwerk durch betrügerische Transaktionen zu blockieren, das Netzwerk zu verlangsamen und in schlechteren Fällen sogar zu stoppen.

Überflutete Transaktionen

Schädliche Akteure können das Blockchain -Netzwerk absichtlich durch eine große Anzahl von Transaktionen überlasten und so ihren normalen Betrieb stören.Angreifer verwenden häufig automatisierte Skripte oder dedizierte Software, um eine Reihe von Transaktionsanforderungen auszulösen.Diese Transaktionen ähneln den rechtlichen Transaktionen, sind jedoch so konzipiert, dass sie das Netzwerk drücken.

Der Angreifer sendet diese Transaktionen auf den Knoten.Um einen Konsens zu erzielen, verbreitet das Netzwerk Transaktionen an mehrere Knoten, die für die Verarbeitung dieser Transaktionen verantwortlich sind.Eine große Anzahl eingehender Transaktionen überschreitet jedoch ihre Verarbeitungsleistung.Das Netzwerk wird überfüllt und selbst echte Transaktionen werden zurückgelegt.Solche Störungen können sich auf Unternehmen, Börsen und andere Dienste auswirken, die auf Blockchain -Netzwerken beruhen.

Intelligente Verträge

Hacker können gefährdete intelligente Verträge in Blockchain -Netzwerken identifizieren und ihnen eine große Anzahl von Transaktionsanforderungen senden.Diese Transaktionen enthalten betrügerische Anweisungen oder Überkalkulation, um die Funktionalität des Vertrags und des zugrunde liegenden Netzwerks zu erschöpfen.Die Codeausführung in intelligenten Verträgen wird immer schwieriger, was zu einer übermäßigen Verzögerung bei der Transaktionsprüfung führt.

Da intelligente Verträge ein wesentlicher Bestandteil der Blockchain sind, können sich die Auswirkungen solcher Angriffe im gesamten Netzwerk ausbreiten, was sich auf andere intelligente Verträge und Transaktionen auswirkt, kritische Vorgänge stört und Dienste für legitime Benutzer nicht zugänglich macht.

Software -Absturz

Die Kernanwendungssoftware in Blockchain verfügt über integrierte Grenzen für den zugewiesenen Speicher und die Anzahl der Transaktionen, die sie in einem Block verarbeiten und in einem Speicherpool speichern kann.Wenn die Transaktionsvolumina ansteigt, kann die Software ein unerwartetes Verhalten erleben oder direkt abstürzen.

Darüber hinaus ist Invarianz ein inhärentes Merkmal von Blockchain -Transaktionen, was bedeutet, dass sie nicht geändert werden können, wenn sie in Blöcken aufgezeichnet werden.Dieser Mechanismus schafft Probleme, wenn Transaktionen das Netzwerk während eines Angriffs überfluten.Das Netzwerk wird durch nutzlose Transaktionen überladen, die weit über die Verarbeitungsleistung der Software hinausgehen können.

Knotenausfall

Der Knoten, der als Validator oder Bergmann fungiert, führt eine Kernblockchain -Software auf einem leistungsstarken Gerät aus, um strenge Anforderungen zu erfüllen.Wenn böswillige Schauspieler in großen Mengen an Junk -Daten in DDOS -Angriffe fließen, können die Knoten die Speicher oder die Verarbeitungsleistung und den Absturz haben.Ein Versagen eines Knotens aufgrund eines Angriffs kann den Druck auf andere Knoten im Netzwerk erhöhen.

Ein Blockchain -Netzwerk ist im Wesentlichen eine Fusion von Knoten, bei der jeder empfangene Knoten den Status der Blockchain verfolgt und Informationen zu Transaktionen auf andere Knoten überträgt.Die Verbreitung betrügerischer Transaktionen hat sich schädlich auf die Knotenarchitektur ausgewirkt, das gesamte Netzwerk verlangsamt und sogar gelähmt.

Wie DDOS -Angriffe den Kryptowährungsaustausch beeinflussen

Kryptowährungsbörsen sind ein wesentlicher Bestandteil des Blockchain -Ökosystems, da sie digitale Vermögenswerte flüssig machen.Sie werden oft von Angreifern angegriffen.

Bei der Angriffe auf einen Austausch besteht die Methode des Angreifers darin, Schwachstellen zu nutzen, wie veraltete Sicherheitspatches in der Exchange -Infrastruktur, den Störungsvorgängen, das Lösegeld oder die Manipulation des Marktes.Laut CloudFlare stammen DDOS-Angriffe gegen den Börsen der Kryptowährung hauptsächlich aus einfachen Amplifikationsangriffen (SSDP), Amplifikationsangriffen (Network Time Protocol) und Anwendungsschichtangriffe.

SSDP-Angriff ist ein reflektionsbasiertes DDOS-Angriff, bei dem das UPNP-Netzwerkprotokoll (Universal Plug and Play) verwendet wird, um große Mengen an Verkehr an das Zielsystem zu planen.NTP -Angriffe sind Techniken, bei denen ein Angreifer eine Reihe kleiner Abfragen sendet, die große Antworten von verschiedenen Robotern auslösen und damit den Verkehr multiplizieren.Angriffe auf Anwendungsebene sind Ansätze der Angreifer auf die oberste Ebene des OSI-Modells (Open System Interconnection).

4. Wie können DDOS -Angriffe in Blockchain -Netzwerken verhindern

Um das Blockchain -Netzwerk vor DDOS -Angriffen zu schützen, sind Sicherheitsmaßnahmen auf Knoten- und Netzwerkebene erforderlich.Regelmäßige Audits befassen sich mit Schwachstellen, während redundante Infrastruktur- und Stresstests das Netzwerk auch während eines Angriffs laufen.

Sicherheitsmaßnahmen auf Knotenebene

Der Knoten sollte über ausreichende Speicher-, Verarbeitungsleistung und Netzwerkbandbreite verfügen, um DDOS -Angriffen zu widerstehen.Starke Authentifizierungsmethoden und Zugriffskontrolle schützen Netzwerkknoten.Vollautomatisierte öffentliche Turing -Tests (CAPTCHA), die Computer vom Menschen unterscheiden, ist sehr nützlich, um sicherzustellen, dass nur legitime Benutzer Transaktionsanforderungen senden und verhindern können, dass Roboter in das Netzwerk eindringen.Lastausgleich hilft dabei, den Verkehr zu unterteilen und die Auswirkungen von Angriffen auf Knotenebene zu mildern.

Schutz auf Netzwerkebene

Die Einrichtung ausreichender Abwehrmechanismen auf Netzwerkebene ist sehr wichtig, um Blockchain -Netzwerke zu schützen.Um die Auswirkungen von DDOS -Angriffen zu identifizieren und zu verringern, können Firewalls und Intrusion Detection/Defense Systems (IDS/IPS) eine gute Rolle spielen.Content Distribution Networks (CDNs) helfen auch dabei, den Angriffsverkehr zu zerstreuen und zu absorbieren.

Prüfung

Um Schwachstellen zu entdecken und zu beheben, ist es wichtig, eine gründliche Überprüfung aller Aspekte der Blockchain durchzuführen.Dies sollte die Analyse intelligenter Verträge, die Prüfung der Integrität von Blockchain -Datenstrukturen und die Überprüfung von Konsensalgorithmen umfassen.Die Fehlertoleranz des Konsensmechanismus sollte stark genug sein, um den Angriffen zu widerstehen.Regelmäßige Code -Updates sind wichtig, um Angreifer zu blockieren und die Sicherheit zu verbessern.

Stresstest

Netzwerke und Systeme sollten das Blockchain -Protokoll regelmäßig testen, um ihre Fähigkeit zu bewerten, DDOS -Angriffen zu widerstehen.Dies wird dazu beitragen, potenzielle Schwachstellen unverzüglich zu erkennen, die das Patchieren der Netzwerkinfrastruktur und die Verbesserung der Abwehrmechanismen ermöglichen.

Redundanz und Backup

Blockchain -Protokolle und DAPPs müssen über eine überflüssige Netzwerkinfrastruktur und Sicherungsserver verfügen, um sicherzustellen, dass das System auch beim Angriff funktioniert.Knoten an mehreren geografischen Standorten können DDOS -Angriffen widerstehen, die auf bestimmte Regionen begrenzt sind.