Source: octet yuan ckb

Dans l’article précédentComment fonctionne Lightning Network (1)En》, nous discutons des principes de fonctionnement du réseau Lightning et des technologies d’assurance de sécurité des canaux de paiement bidirectionnels.Dans cet article aujourd’hui, nous continuerons d’introduire Lightning Network et d’expliquer les principes et technologies pertinents pour étendre le canal de paiement bidirectionnel dans Lightning Network.

Expansion des canaux de paiement bidirectionnels dans Lightning Network: technologie de routage multi-HOP

Nous utilisons également Alice et Bob pour établir les canaux comme contexte de base, mais dans ce monde, à l’exception d’Alice et Bob, que devons-nous faire si d’autres veulent accéder au réseau Lightning?Existe-t-il un moyen de connecter tout le monde au réseau et de s’assurer que les paiements peuvent être lancés à n’importe quelle personne sur le réseau?

Pour résoudre ce problème, nous avons besoinDéveloppez le canal de paiement bidirectionnel dans un réseau Lightning.Et utiliser la technologie de routage multi-HOP. »Routing » signifie littéralement « trouver un chemin »,Dans le réseau Lightning, il est nécessaire de trouver le chemin pour payer pour des objets spécifiques qui sont connectés par l’avant et l’arrière du canal.

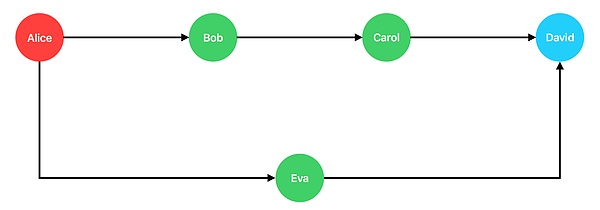

Take Alice paie 2000 à David à titre d’exemple, en supposant qu’il n’y a pas de canal de paiement entre eux, mais les canaux de paiement ont été établis entre Alice et Bob, entre Bob et Carol, et entre Carol et David.Dans ce cas, Alice peut d’abord transférer l’argent à Bob, puis de Bob à Carol, et enfin Carol à David, qui semble réaliser la chaîne de paiement d’Alice à David, où Bob et Carol agissent comme le nœud de routage du réseau.Si un canal de paiement est également établi entre Alice et Eva, et entre Eva et David, alors Alice peut également choisir de transférer l’argent à Eva d’abord, puis de le transférer à David d’Eva.

Du chemin, il est évident qu’Alice transfère de l’argent à David via Eva est le choix le plus court.Cependant, en fonctionnement réel, le chemin le plus court qui semble être n’est pas toujours le meilleur choix, car d’autres facteurs doivent être pris en compte, comme la capacité du canal, les normes de charge du nœud de routage, si le nœud de routage est en ligne , etc.

À l’heure actuelle, les implémentations grand public du réseau Lightning Bitcoin (clients), telles que LND développée par Lightning Labs et CLN développé par BlockStream développée par CLN développée par BlockStream, ont utilisé une variante de l’algorithme Dijkstra dans l’algorithme de routage, et le réseau Lightning lancé par Le réseau de fibres CKB Nervos utilise également l’algorithme Dijkstra pour trouver le chemin de routage optimal.

Assurer la sécurité du routage: de HTLC à PTLC

Dans l’exemple ci-dessus où Alice veut payer David, comment pouvons-nous nous assurer que les nœuds de routage intermédiaires ne tricheront pas et ne retiendront pas les fonds avec malveillance?Les systèmes financiers traditionnels reposent généralement sur les garanties de crédit de grands intermédiaires financiers bien connus, mais Lightning Network est un réseau P2P et n’a pas un tel tiers indépendant des commerçants pour fournir des garanties de crédit.C’estHTLC (contrat de verrouillage du temps de hachage)où est la fonction.

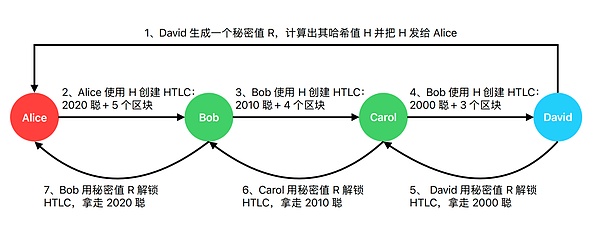

HTLC se compose de deux parties: vérification du hachage et vérification de l’expiration.Prenons Alice pour payer David 2000 et choisissez Bob et Carol comme nœuds de routage dans le réseau comme exemple pour comprendre comment fonctionne HTLC:

-

Tout d’abord, David veut en générer unValeur secrète R, tout mot ou numéro peut agir comme cette valeur secrète, puis la calculerValeur de hachage het envoyez-le à Alice.Cette valeur de hachage H sera placée dans le script de verrouillage de la sortie de la transaction, et seuls ceux qui connaissent la valeur secrète R correspondant à H peuvent utiliser cette sortie, ce qui est appelé « préimage » dans le réseau Lightning.Si la valeur secrète R n’est pas divulguée en temps opportun, le paiement ne sera pas utilisé et l’expéditeur récupérera tous les fonds.

-

Ensuite, Alice utilise la valeur de hachage H reçue pour créer un HTLC, le verrouillage du temps est défini sur les 5 blocs suivants, et le montant de sortie est 2020 Cong, dont 20 Cong est les frais de gestion du nœud de routage Bob.Pour le dire en termes clairs, Alice paiera Bob 2020, tant qu’il peut fournir la valeur secrète R en 5 blocs, sinon l’argent sera retourné à Alice.

-

Bob crée un HTLC dans ses propres chaînes et Carol en utilisant la même valeur de hachage H comme fourni par Alice, et définit le verrouillage du temps aux 4 blocs suivants. Frais de gestion.Pour le dire en termes clairs, Bob paiera Carol 2010, tant qu’il peut fournir la valeur secrète R en 4 blocs, sinon l’argent sera retourné à Bob.

-

Carol utilise la même valeur de hachage H pour créer un HTLC dans sa propre chaîne et David, et le verrouillage du temps est défini sur les 3 blocs suivants, et la quantité de sortie est de 2000 SATO.Pour le dire en termes clairs, Carol paiera David 2000, tant qu’il pourra fournir la valeur sec qui en 3 blocs, sinon l’argent sera retourné à Carol.

-

David a utilisé la valeur secrète R pour débloquer le set HTLC par Carol et a emporté 2000 Satoshi.

-

Après que David ait emporté les fonds, Carol connaît également la valeur secrète R. Il a utilisé R pour débloquer le HTLC set par Bob et a emporté le Satoshi 2010.

-

Après que Carol ait emporté les fonds, Bob a également obtenu la valeur secrète R. Il a utilisé R pour déverrouiller le set HTLC par Alice et a emporté le Satoshi 2020.

-

https://www.btcstudy.org/2021/09/15/lightning-network-in-depth-part-1-payment-channels/

-

https://www.btcstudy.org/2021/09/15/lightning-network-in-depth-part-2-htlc-and-payment–irting/

-

https://www.btcstudy.org/2022/01/27/Breaking-down-the-bitcoin-lightning-network-eltoo/

-

https://www.btcstudy.org/2024/02/07/lightning-network-technology-improvement-and-users-experence-part-2//

-

https://www.btcstudy.org/2024/02/23/lightning-network-technology-improvement-and-users-experence-part-3/

-

https://www.btcstudy.org/2022/08/19/what-are-ptlc/

Grâce à ce mécanisme, Alice a payé avec succès David 2 000 sans établir directement un canal de paiement.Pendant tout le processus, toutes les parties n’ont pas besoin de se faire confiance.Le nœud de routage reçoit également les frais de traitement dus.Même si le paiement est interrompu à un certain stade, aucune partie ne subira des pertes en raison de l’existence du mécanisme de verrouillage du temps, et les fonds reviendront automatiquement après l’heure de verrouillage.

Cependant,HTLC a également un problème potentiel de confidentialité:L’ensemble du chemin utilise la même valeur secrète (image d’origine).Si une entité contrôle plusieurs nœuds sur le chemin de paiement, il est possible de déduire les informations complètes de transaction en comparant l’entrée et la sortie de différents nœuds, et même deviner le payeur et le bénéficiaire, ce qui affaiblit le réseau de foudre par la protection de la confidentialité obtenue par le routage d’oignon .

Pour résoudre ce problème, la communauté Bitcoin proposePTLC (contrat de verrouillage du temps de point).Dans le schéma PTLC, chaque houblon dans le chemin utilise une valeur secrète différente, de sorte que la confidentialité obtenue grâce au routage d’oignon est protégée.Fibre Network, le réseau Lightning lancé par Nervos CKB, prévoit d’introduire PTLC à l’avenir pour améliorer encore les capacités de protection de la vie privée du réseau Lightning.

Conclusion

Avec l’avancement continu de la technologie, Lightning Network est toujours en permanence optimisant et s’améliore continuellement.De la pénalité LN à l’eltoo en passant par Daric, de HTLC à PTLC, nous avons vu l’amélioration continue du réseau de foudre en termes de sécurité, de protection de la vie privée, etc.À l’avenir, avec l’application de technologies plus innovantes et l’amélioration des écosystèmes, Lightning Network devrait devenir une infrastructure clé pour promouvoir la popularisation des crypto-monnaies et contribuer à la réalisation d’une véritable économie P2P.

Références