Autor: Dilip Kumar Patairya, Cointelegraph;

1. ¿Qué es un ataque DDoS?

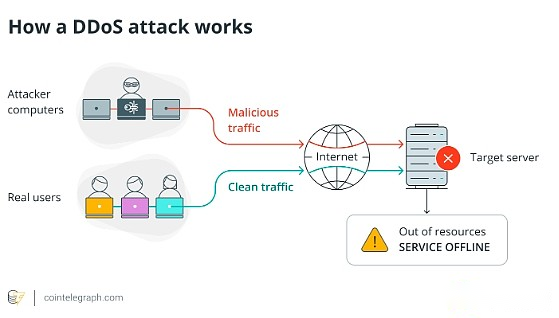

Un ataque de denegación de servicio distribuido (DDoS) intenta destruir un sitio web, computadora o servicio en línea enviando grandes cantidades de solicitudes a un sitio web, computadora o servicio en línea, agotando su capacidad y afectando su capacidad para responder a solicitudes válidas.

Los ataques DDoS involucran a los piratas informáticos que conectan el malware en potencialmente miles de dispositivos habilitados en Internet (colectivamente, botnets) y les pidieron que envíen una gran cantidad de solicitudes al sistema de destino al mismo tiempo.Estas máquinas infectadas se llaman robots o zombis y pueden ser teléfonos, escritorios, servidores e incluso dispositivos de Internet de las cosas (IoT).Los atacantes generalmente establecen un control directo sobre el robot al infectar el robot con malware sin el conocimiento de la víctima.

La afluencia del tráfico entrante hace que el sistema objetivo no pueda responder a solicitudes válidas porque el ataque consume demasiado ancho de banda, potencia de procesamiento o memoria.En su primer informe de amenaza de DDOS del primer trimestre de 2024, Cloudflare señaló que los ataques DDoS en general aumentaron en un 50%, que es un fenómeno impactante.

2. ¿Las redes blockchain sufrirán ataques DDoS?

Atacar una red blockchain con un ataque DDoS es teóricamente factible, aunque es más difícil que apuntar a sistemas centralizados como sitios web o servidores.Debido a su descentralización, las redes blockchain son esencialmente capaces de resistir tales ataques.

Como un libro mayor distribuido descentralizado, Blockchain se ejecuta en una serie de nodos, responsables de verificar y procesar transacciones y crear bloques.A diferencia de los sistemas tradicionales, no hay un punto de control central en la red blockchain.La descentralización hace que las redes blockchain sean más difíciles de atacar porque los atacantes deben lidiar con una gran cantidad de nodos.

Una forma de destruir la red es inundar la cadena de bloques con transacciones de spam, lo que aplastará la red y reducirá el rendimiento de la transacción, lo que obstaculiza la verificación oportuna de las transacciones legales.Esto coloca transacciones de usuarios reales en un grupo de memoria, un mecanismo para almacenar transacciones no confirmadas en nodos blockchain.

Una instancia bien conocida de un ataque DDoS es la red Solana Blockchain, que resultó en un tiempo de inactividad de 17 horas en septiembre de 2021.Durante el primer producto comercial descentralizado (IDO) del Protocolo de uva en Dex Raydium, con sede en Solana, el robot tenía 400,000 cargas de transacción a la red por segundo, causando la congestión de la red.

Además, los ataques DDoS pueden dirigirse a aplicaciones descentralizadas (DAPPS), que son aplicaciones construidas en la parte superior de blockchains, en lugar de la red blockchain en sí.Los intercambios de criptomonedas juegan un papel clave para garantizar la liquidez en los ecosistemas basados en blockchain, que a menudo son víctimas de los ataques DDoS, lo que resulta en interrupciones temporales del servicio.

3. ¿Cómo afecta el ataque DDoS a la red blockchain?

Los ataques DDoS pueden afectar las redes blockchain al inundar transacciones y dañar los contratos inteligentes.El propósito es bloquear la red a través de transacciones fraudulentas, ralentizar la red y, en peores casos, incluso detenerla.

Transacciones inundadas

Los actores maliciosos pueden sobrecargar intencionalmente la red Blockchain a través de una gran cantidad de transacciones, lo que interrumpe su funcionamiento normal.Los atacantes a menudo usan scripts automatizados o software dedicado para activar una serie de solicitudes de transacciones.Estas transacciones son similares a las transacciones legales, pero están diseñadas para exprimir la red.

El atacante transmite estas transacciones al nodo.Para llegar a un consenso, la red propaga transacciones a múltiples nodos responsables del procesamiento de estas transacciones.Sin embargo, una gran cantidad de transacciones entrantes exceden su potencia de procesamiento.La red se llena e incluso las transacciones reales están atrasadas.Dichas interrupciones pueden afectar las empresas, los intercambios y otros servicios que dependen de las redes blockchain.

Contratos inteligentes

Los piratas informáticos pueden identificar contratos inteligentes vulnerables en las redes blockchain y enviarles una gran cantidad de solicitudes de transacción.Estas transacciones contienen instrucciones fraudulentas o excesivo para agotar la funcionalidad del contrato y la red subyacente.La ejecución del código en contratos inteligentes se está volviendo cada vez más arduo, lo que resulta en un retraso excesivo en la verificación de la transacción.

Dado que los contratos inteligentes son una parte clave de la cadena de bloques, el impacto de tales ataques puede extenderse por toda la red, afectando otros contratos y transacciones inteligentes, interrumpiendo operaciones críticas y haciendo que los servicios sean inaccesibles para usuarios legítimos.

Bloqueo de software

El software de aplicación central en blockchain tiene límites incorporados en la memoria asignada y el número de transacciones que puede procesar en un bloque y almacenar en un grupo de memoria.Cuando aumentan los volúmenes de transacciones, el software puede experimentar un comportamiento inesperado o bloquear directamente.

Además, la invariancia es una característica inherente de las transacciones blockchain, lo que significa que no se pueden cambiar una vez que se registran en bloques.Este mecanismo crea problemas cuando las transacciones inundan la red durante un ataque.La red está sobrecargada por transacciones inútiles, que pueden estar mucho más allá del poder de procesamiento del software.

Falla del nodo

El nodo que actúa como validador o minero ejecuta el software Core Blockchain en un dispositivo lo suficientemente potente como para cumplir con los requisitos estrictos.Cuando los actores maliciosos fluyen en grandes cantidades de datos basura en ataques DDoS, los nodos pueden quedarse sin memoria o potencia de procesamiento y bloquear.Una falla de un nodo debido a un ataque puede aumentar la presión en otros nodos en la red.

Una red blockchain es esencialmente una fusión de nodos, donde cada uno de los nodos receptores rastrea el estado de blockchain y transmite información sobre transacciones a otros nodos.La proliferación de transacciones fraudulentas ha tenido un impacto nocivo en la arquitectura del nodo, ralentizando toda la red e incluso haciendo que se paralice.

Cómo los ataques DDoS afectan los intercambios de criptomonedas

Los intercambios de criptomonedas son una parte integral del ecosistema blockchain porque hacen que los activos digitales sean líquidos.A menudo son atacados por atacantes.

Al atacar un intercambio, el método del atacante es explotar las vulnerabilidades, como parches de seguridad obsoletos en la infraestructura de intercambio, interrumpir operaciones, rescate o manipular el mercado.Según CloudFlare, los ataques DDoS contra los intercambios de criptomonedas provienen principalmente de ataques de amplificación del Protocolo de descubrimiento de servicios (SSDP) simples, ataques de amplificación del protocolo de tiempo de red (NTP) y ataques de capas de aplicaciones.

SSDP Attack es un ataque DDoS basado en la reflexión que utiliza el protocolo de red Universal Plug and Play (UPNP) para programar grandes cantidades de tráfico al sistema de destino.Los ataques NTP son técnicas en las que un atacante envía una serie de pequeñas consultas que desencadenan grandes respuestas de diferentes robots, multiplicando así el tráfico.Los ataques a nivel de aplicación son los enfoques de los atacantes al nivel superior del modelo de interconexión del sistema abierto (OSI).

4. Cómo prevenir los ataques DDoS en las redes blockchain

Para proteger la red blockchain de los ataques DDoS, se requieren medidas de seguridad en los niveles de nodo y red.Las auditorías regulares tratan de vulnerabilidades, mientras que la infraestructura redundante y las pruebas de estrés mantienen la red en funcionamiento incluso durante un ataque.

Medidas de seguridad a nivel de nodo

El nodo debe tener suficiente almacenamiento, potencia de procesamiento y ancho de banda de red para resistir los ataques DDoS.Los métodos de autenticación fuertes y el control de acceso ayudan a proteger los nodos de red.Pruebas públicas totalmente automatizadas (CAPTCHA) que distingue a las computadoras de los humanos es muy útil para garantizar que solo los usuarios legítimos puedan enviar solicitudes de transacciones y evitar que los robots penetren en la red.El equilibrio de carga ayuda a dividir el tráfico y mitigar el impacto de los ataques a nivel de nodo.

Protección a nivel de red

Establecer suficientes mecanismos de defensa a nivel de red es muy importante para proteger las redes blockchain.Identificar y reducir el impacto de los ataques DDoS, los firewalls y los sistemas de detección/defensa de intrusión (IDS/IPS) pueden desempeñar un buen papel.Las redes de distribución de contenido (CDN) también ayudan a dispersar y absorber el tráfico de ataque.

auditoría

Para descubrir y arreglar cualquier vulnerabilidad, es importante realizar una revisión exhaustiva de todos los aspectos de la cadena de bloques.Esto debería incluir el análisis de contratos inteligentes, auditar la integridad de las estructuras de datos de blockchain y verificar los algoritmos de consenso.La tolerancia a fallas del mecanismo de consenso debe ser lo suficientemente fuerte como para resistir los ataques.Las actualizaciones de código regulares son importantes para bloquear a los atacantes y mejorar la seguridad.

Prueba de estrés

Las redes y los sistemas deben evaluar regularmente el protocolo de blockchain para evaluar su capacidad para resistir los ataques DDoS.Esto ayudará a detectar de inmediato vulnerabilidades potenciales, lo que permitirá parchar la infraestructura de red y actualizar los mecanismos de defensa.

Redundancia y copia de seguridad

Los protocolos y DAPPS blockchain deben tener la infraestructura de red redundante y los servidores de respaldo para garantizar que el sistema permanezca funcionando incluso cuando se ataques.Los nodos ubicados en múltiples ubicaciones geográficas pueden resistir los ataques DDoS limitados a regiones específicas.