Quelle: Byte Yuan CKB

Im vorherigen ArtikelWie ein Blitznetz funktioniert (1)In》 diskutieren wir die Betriebsprinzipien von Lightning Network und die Sicherheitsversicherungstechnologien von Zwei-Wege-Zahlungskanälen.In diesem Artikel werden wir heute weiterhin ein Blitznetz einführen und die relevanten Prinzipien und Technologien für die Erweiterung des Zwei-Wege-Zahlungskanals in Lightning Network erläutern.

Erweiterung der Zwei-Wege-Zahlungskanäle in Lightning Network: Multi-Hop-Routing-Technologie

Wir verwenden auch Alice und Bob, um Kanäle als grundlegende Hintergrund zu etablieren, aber in dieser Welt, mit Ausnahme von Alice und Bob sollten wir tun, wenn andere auf das Blitznetz zugreifen möchten?Gibt es eine Möglichkeit, alle mit dem Netzwerk zu verbinden und sicherzustellen, dass Zahlungen an eine Person im Netzwerk eingeleitet werden können?

Um dieses Problem zu lösen, brauchen wirErweitern Sie den Zwei-Wege-Zahlungskanal in ein Blitznetz.Und verwenden Sie Multi-Hop-Routing-Technologie.“Routing“ bedeutet wörtlich „Finden Sie einen Weg“,Im Blitznetz ist es notwendig, den Pfad zu finden, um bestimmte Objekte zu bezahlen, die von der Vorder- und Rückseite des Kanals verbunden sind.

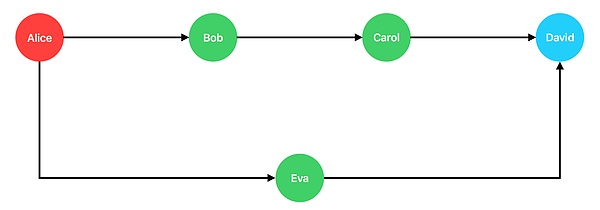

Take Alice zahlt David als Beispiel an David, vorausgesetzt, es gibt keinen Zahlungskanal zwischen ihnen, es wurden jedoch Zahlungskanäle zwischen Alice und Bob zwischen Bob und Carol sowie zwischen Carol und David festgelegt.In diesem Fall kann Alice das Geld zuerst an Bob übertragen, dann von Bob bis Carol und schließlich Carol bis David, was den Zahlungskanal von Alice bis David zu erkennen scheint, wo Bob und Carol als Netzwerk -Routing -Knoten fungieren.Wenn auch ein Zahlungskanal zwischen Alice und Eva und zwischen Eva und David festgelegt wird, kann Alice auch das Geld zuerst an EVA übertragen und es dann von EVA an David übertragen.

Aus dem Weg ist es offensichtlich, dass Alice Geld über EVA an David überträgt.Im tatsächlichen Betrieb ist jedoch der kürzeste Weg, der zu sein scheint, nicht immer die beste Wahl, da andere Faktoren berücksichtigt werden müssen, z. B. die Kapazität des Kanals, die Ladestandards des Routingknoten , usw.

Gegenwärtig haben Mainstream Bitcoin Lightning Network Implementations (Clients), wie beispielsweise LND, die von Lightning Labs und CLN entwickelt wurden, die von Blockstream entwickelte CLN entwickelt wurde Das Nervos CKB -Glasfasernetz verwendet auch den Dijkstra -Algorithmus, um den optimalen Routing -Pfad zu finden.

Stellen Sie sicher, dass Routing -Sicherheit: von HTLC bis PTLC

Wie können wir im obigen Beispiel, in dem Alice David bezahlen möchte, sicherstellen, dass die Zwischen -Routing -Knoten nicht betrügen und keine böswilligen Mittel zurückhalten werden?Traditionelle Finanzsysteme sind in der Regel auf Kreditgarantien von großen Finanzintermediären angewiesen, aber das Lightning Network ist ein P2P-Netzwerk und hat keinen von Händlern unabhängigen Dritten, um Kreditgarantien zu gewährleisten.Das istHTLC (Hash -Zeitverriegelungsvertrag)wo die Funktion ist.

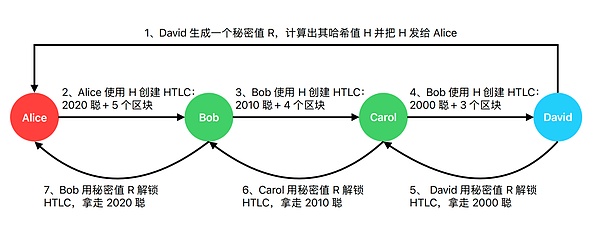

HTLC besteht aus zwei Teilen: Hash -Überprüfung und Ablaufüberprüfung.Nehmen wir Alice, um David 2000 zu bezahlen, und wählen Sie Bob und Carol als Beispiel für Knoten im Netzwerk als Beispiel, um zu verstehen, wie HTLC funktioniert:

-

Erstens möchte David einen generierenGeheimer Wert r, jedes Wort oder jede Nummer kann als dieser geheime Wert dienen und es dann berechnenHash -Wert hund schick es an Alice.Dieser Hash -Wert H wird in das Sperrskript der Transaktionsausgabe platziert, und nur diejenigen, die den geheimen Wert R kennen, der H entsprechend H entspricht, können diese Ausgabe verwenden, die R im Lightning -Netzwerk als „Vorbereitungs“ bezeichnet wird.Wenn der geheime Wert R nicht rechtzeitig bekannt gegeben wird, wird die Zahlung nicht verwendet und der Absender wird alle Mittel zurückerhalten.

-

Anschließend verwendet Alice den empfangenen Hash -Wert H, um ein HTLC zu erstellen.Um es in einfachen Worten auszudrücken, zahlt Alice Bob 2020, solange er den geheimen Wert R in 5 Blöcken bereitstellen kann, sonst wird das Geld an Alice zurückgegeben.

-

Bob erstellt ein HTLC in seinen eigenen und Carol -Kanälen, die denselben Hash -Wert H wie von Alice bereitgestellt haben, und legt die Zeitsperrung auf die nächsten 4 Blöcke fest. Handhabungsgebühr.Um es in einfachen Worten auszudrücken, wird Bob Carol 2010 bezahlen, solange er den geheimen Wert R in 4 Blöcken bereitstellen kann, sonst wird das Geld an Bob zurückgegeben.

-

Carol verwendet den gleichen Hash -Wert H, um ein HTLC in seinem eigenen und Davids Kanal zu erstellen, und das Zeitschloss ist auf die nächsten 3 Blöcke eingestellt, und der Ausgangsbetrag ist 2000 Sato.Um es in einfachen Worten auszudrücken, wird Carol David 2.000 bezahlen, solange er den geheimen Wert R in 3 Blöcken bereitstellen kann, sonst wird das Geld an Carol zurückgegeben.

-

David benutzte den geheimen Wert R, um das von Carol festgelegte HTLC -Set freizuschalten und nahm 2000 Satoshi weg.

-

Nachdem David die Mittel weggenommen hatte, würde Carol auch den geheimen Wert R kennen.

-

Nachdem Carol das Geld weggenommen hatte, erhielt Bob auch den geheimen Wert R. Er nutzte R den von Alice festgelegten HTLC und nahm den Satoshi von 2020 weg.

Durch diesen Mechanismus bezahlte Alice David erfolgreich 2.000, ohne einen Zahlungskanal direkt aufzubauen.Während des gesamten Prozesses müssen sich nicht alle Parteien gegenseitig vertrauen.Der Routing -Knoten erhält auch die fällige Handhabungsgebühr.Selbst wenn die Zahlung zu einem bestimmten Zeitpunkt unterbrochen wird, wird keine Partei aufgrund der Existenz des Zeitverriegelungsmechanismus Verluste erleiden, und die Fonds werden nach der Verriegelungszeit automatisch zurückkehren.

Jedoch,HTLC hat auch ein potenzielles Datenschutzproblem:Der gesamte Pfad verwendet den gleichen geheimen Wert (Originalbild).Wenn ein Entität mehrere Knoten auf dem Zahlungsweg kontrolliert, können vollständige Transaktionsinformationen abgeleitet werden, indem Sie die Eingabe und Ausgabe verschiedener Knoten vergleichen und sogar den Zahler und den Zahlungsempfänger erraten, was das Blitznetz durch den Schutz des Datenschutzes schwächt, der von Onion Routing erreicht wird .

Um dieses Problem zu lösen, schlägt die Bitcoin -Community vorPTLC (Point Time Lock -Vertrag).Im PTLC -Schema verwendet jeder Hopfen im Pfad einen anderen geheimen Wert, so dass die durch Zwiebelrouting erzielte Privatsphäre geschützt ist.Fibre Network, das von Nervos CKB gestartete Lightning Network, plant, in Zukunft PTLC einzuführen, um die Datenschutzschutzfunktionen des Blitznetzwerks weiter zu verbessern.

Abschluss

Mit der kontinuierlichen Weiterentwicklung der Technologie optimiert und verbessert sich das Lightning Network immer noch kontinuierlich.Von LN-Penalty über Eltoo bis Daric, von HTLC bis PTLC, haben wir die kontinuierliche Verbesserung des Blitznetzwerks in Bezug auf Sicherheit, Schutzschutz usw. gesehen.Mit der Anwendung innovativerer Technologien und der Verbesserung der Ökosysteme wird erwartet, dass das Blitznetz in Zukunft zu einer wichtigen Infrastruktur zur Förderung der Popularisierung von Kryptowährungen wird und zur Verwirklichung einer echten P2P -Wirtschaft beiträgt.

Referenzen

-

https://www.btcstudy.org/2021/09/15/lightning-network-in-peph-part-payment-channels/

-

https://www.btcstudy.org/2021/09/15/lightning-network-in-peth-part-2-htlc-payment-routing/

-

https://www.btcstudy.org/2022/01/27/breaking-the-bitcoin-lighting-network-eltoo/

-

https://www.btcstudy.org/2024/02/07/lightning-network-technology-improvement-nection-experience-part-2/

-

https://www.btcstudy.org/2024/02/23/lightning-network-technology-improvement-nection-experience-part-3/

-

https://www.btcstudy.org/2022/08/19/what-are-ptlc/