Autor: Can Gurel, DelphiDigital Compilation: Btcdayu Quelle: x,@btcdayu

Punkt

-

Jeder führt die Gesamtkette jeder Transaktion aus, ist im Wesentlichen unersetzlich.Daher ist die Multi -Ketten -Welt, die in einer bestimmten Form erscheint, unvermeidlich.Wir glauben, dass modulare Blockchain der beste Weg sein kann, um die Welt zu multizenzieren.

-

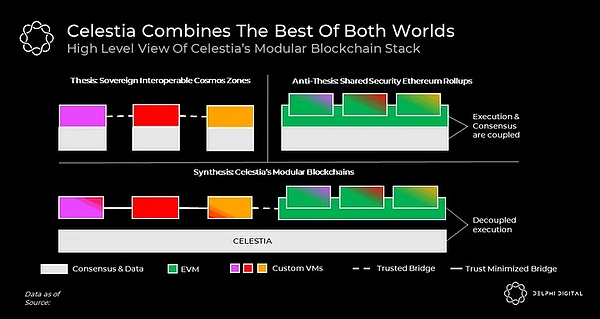

Celestia ist die erste echte modulare Blockchain.“Seine Vision ist es, den souveränen Interoperabilitätsbereich von Cosmos mit dem Ethereum mit einer Zusammenfassung der gemeinsamen Sicherheit zu kombinieren.“

-

Celestia wird durch die Ausführung und den Konsens durch die Datenverfügbarkeitsabtastung erweitert.Dies ermöglicht Celestia, die Eigenschaften von BitTorrent zu imitieren.In absehbarer Zeit wird erwartet, dass Celestia potenzielle Benutzeranforderungen effektiv unterstützt und gleichzeitig relativ stabile Überprüfungskosten beibehält.

-

Re -iMagine Die Blockchain als modularer Stapel hat den Einfluss von überschrittener Skalierbarkeit.Zu den einzigartigen Vorteilen von Celestia gehören Treuhandbrücken, souveräne Ketten, Ressourcenpreise mit hoher Effizienz, einfachere Governance, einfache Kettenbereitstellung und flexible virtuelle Maschinen.

-

Modulare Blockchain ist ein Paradigma für Blockchain -Design.Insbesondere das Hauptnetz von Celestia wird voraussichtlich im Jahr 2023 eingeführt.

Einführung

Jeder führt die Gesamtkette jeder Transaktion aus, ist im Wesentlichen unersetzlich.In der Tat baut fast jedes große Ökosystem eine Multi -Ketten -Welt auf.

Wie wir im vorherigen Artikel erläutert haben, unterscheiden sich Ökosysteme darin, wie man sich die Multi -Chain -Welt vorstellt.Die beiden Methoden, die heute die meisten Aktivitäten anziehen, sind Ethereum und Kosmos.

Kurz gesagt, Ethereum stellte sich eine Zukunft vor, die sich auf Rollup konzentrierte.Rollup ist oft teurer und flexibler als L1, aber sie können die Sicherheit miteinander teilen.

Im Gegensatz dazu ist Cosmos ein Ökosystem, das aus interoperablen souveränen L1 (als „Region“ bezeichnet) besteht.Obwohl der Bereich billiger und flexibler ist als Rollups, können sie keine vollständige Sicherheit miteinander teilen.

Celestia kombiniert die Vorteile dieser beiden Welten.Wie ein weiser Mann einmal sagte: „Celestias Vision ist es, den souveränen Interoperabilitätsbereich von Cosmos mit gemeinsamer Sicherheit mit Rollup -zentriertem Ethereum zu kombinieren.“

>

Wenn Sie das obige Diagramm nicht vollständig verstehen, machen Sie sich keine Sorgen.Wenn wir das modulare Blockchain -Design des Celestia -Paradigmenübergangs zutiefst untersuchen, werden wir in diesem Artikel alles lösen.Wir werden die erste Hälfte des Artikels verwenden, um das „Was“ Celestia und die zweite Hälfte zu beantworten, um die „Ursache“ von Celestia zu lösen.Wenn Sie mit dem Arbeitsprinzip von Celestia vertraut sind, empfehlen wir, in die zweite Hälfte dieses Artikels zu springen, und wir listen seine 8 eindeutigen Attribute auf.Sie können überrascht sein zu entdecken, dass Celastia tiefer und stärker bedeutet als seine Oberfläche.

Zweitens das Arbeitsprinzip von Celestia – dekodische Ausführung

Um das „Prinzip“ von Celestia zu verstehen, müssen wir zunächst seine Problemaussage definieren.Die Geburt von Celestia besteht darin, die Antwort auf die folgenden Fragen zu finden: „Was kann die Blockchain zumindest tun, um eine Freigabe für andere Blockchain (dh zusammenfassende Rollup) zu bieten?“

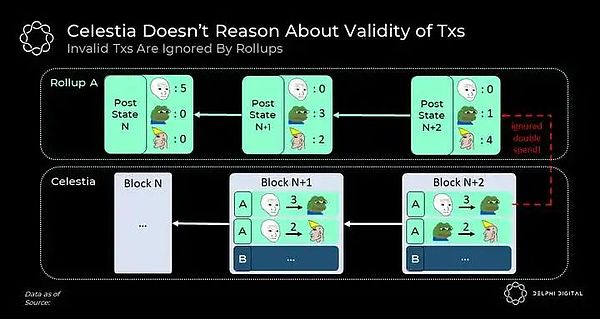

Im Allgemeinen sind Konsens und Effektivität dasselbe.Diese Konzepte sind jedoch wahrscheinlich unabhängig.Die Gültigkeitsregeln bestimmen, welche Transaktionen als effektiv angesehen werden, und der Konsens ermöglicht es Knoten, die Reihenfolge effektiver Transaktionen zu erreichen.

Wie bei jeder L1 -Blockchain implementiert Celestia eine Tendenz, um die Transaktion zu sortieren.Im Gegensatz zur typischen Blockchain ist Celestia jedoch nicht die Wirksamkeit dieser Transaktionen und ist nicht für die Ausführung verantwortlich.Celestia behandelt alle Transaktionen gleichermaßen;

Alle Transaktionsvaliditätsregeln werden vom zusammenfassenden Knoten des Kunden durchgesetzt.Rollup -Knoten überwachen Celestia, um ihre Transaktionen zu identifizieren und herunterzuladen.Sie führen sie dann aus, um ihren Status zu berechnen (z. B. die Bestimmung des Kontostands jeder Person).Wenn eine Transaktion als ungültig angesehen wird, ignorieren sie sie.

>

Wie Sie sehen können, kann ein zusammenfassender Knoten mit denselben effektiven Regeln denselben Zustand berechnen, solange die Geschichte von Celestia unverändert bleibt.

Dies hat uns wichtige Ergebnisse gebracht.Rollup erfordert keine andere Kette, um eine Ausführung auszuführen, um die Sicherheit zu teilen.Im Gegenteil, was sie brauchen, ist nur eine Vereinbarung über die Freigabesgeschichte ordentlicher Transaktionen.Wie expandiert Celestia?

Obwohl die Ausführung und die Konsensabkopplung die Grundlage für die einzigartigen Fähigkeiten Celestias bilden, kann das von Celestia implementierte Skalierbarkeitsniveau nicht durch Entkopplung erklärt werden.

Der offensichtliche Vorteil der Entkopplungsausführung besteht darin, dass Knoten Transaktionen, die sich auf Anwendungen beziehen, an denen interessiert sind, anstatt alle Transaktionen im Standard auszuführen.Beispielsweise müssen Knoten von Gaming -Anwendungen (Zusammenfassung der Anwendungen) nicht an der Ausführung von Transaktionsdefi -Anwendungen interessiert sein.

Mit anderen Worten, der Skalierbarkeitsvorteil der entkoppelten Ausführung ist immer noch begrenzt, da sie die Kosten zusammen sind.

Stellen wir uns die Situation vor, in der die beiden Anwendungen etwas Token austauschen möchten.In diesem Fall hängt der Status jeder Anwendung voneinander ab.

Wie jede neue Anwendung diese Interaktionen hinzufügt, muss die Anzahl der zu ausgeführten Transaktionen zunehmen.In extremen Fällen kehren wir, wenn alle Anwendungen miteinander interagieren möchten, zu allen Aspekten einer einzelnen Kette zurück, und jeder lädt jede Transaktion herunter und führt aus.

Wie erkennt Celestia eine unvergleichliche Skalierbarkeit und was hat es mit dem Dekuple der Implementierung mit Konsens zu tun?

Drittens Skalierbarkeit Engpass

Die Skalierbarkeit wird normalerweise beschrieben, um die Anzahl der Transaktionen zu erhöhen, ohne die Kosten der Verifizierungskette zu erhöhen.Um zu verstehen, wo sich die Skalierbarkeit Engpass befindet, überprüfen wir kurz, wie die Blockchain überprüft wird.

In einer typischen Blockchain erzeugt der Konsensknoten (Überprüfung, Bergmann usw.) Blöcke und verteilen sie dann an den Rest des Netzwerks, das aus einem vollständigen Knoten und einem leichten Knoten besteht.

Der gesamte Knoten verfügt über hohe verfügbare Ressourcen und überprüfen Sie den Inhalt der Empfangsblöcke vollständig, indem Sie alle Transaktionen herunterladen und ausführen.Im Gegensatz dazu können leichte Knoten (99 % der Benutzer) aufgrund begrenzter Ressourcen den Inhalt dieser Blöcke nicht überprüfen und nur den Blockkopf verfolgen (Zusammenfassung der Blockdaten).Daher ist die Sicherheit von Lichtknoten viel niedriger als der volle Knoten;

Bitte beachten Sie, dass der vollständige Knoten diese Annahme nicht einnimmt.Im Gegensatz zu den beliebten Ansichten kann der böswillige Konsens den gesamten Knoten niemals täuschen, um ungültige Blöcke zu akzeptieren, da sie ungültige Transaktionen (wie Doppelblumentransaktionen oder ungültige Münzen) bemerken und nicht mehr auf die Kette achten.

Der berüchtigste Engpass für die Skalierbarkeit im Blockchain -Feld wird als staatliche Expansion bezeichnet.Mit weiteren Transaktionen steigt der Zustand der Blockchain (die für die Ausführung der Transaktion erforderlichen Informationen) und die Kosten für den Ausführen eines vollständigen Knotens werden höher.Dies führt zu der Situation, die nicht auftreten möchte, dh die Anzahl aller Knoten hat begonnen, sich zu verringern, und die Anzahl der leichten Knoten beginnt sich zu erhöhen, so dass sich das Netzwerk um den Konsensknoten konzentriert.

Da die meisten Ketten der Dezentralisierung Bedeutung beibringen, hoffen sie, dass ihre vollständigen Knoten auf Verbraucherhardware ausgeführt werden.Aus diesem Grund begrenzen sie ihr staatliches Wachstum durch Durchsetzung von Block-/Gasgrößenbeschränkungen.

Riss- und Gültigkeitsbeweis

Die Erfindung des Betrugs-/Gültigkeitsnachweises hat diesen Engpass effektiv beseitigt.Dies sind einfache Beweise, die von Lichtknoten effektiv ausgeführt werden können, um zu überprüfen, ob der Inhalt des Verifizierungsblocks gültig ist, ohne dass Transaktionen darin durchgeführt werden müssen.Der Vorteil der Lösung besteht darin, dass jeder einzelne Knoten mit einem vollständigen Kettenzustand diese Beweise erzeugen kann.Dies ist sehr leistungsfähig, da dies bedeutet, dass leichte Knoten unter der gleichen Sicherheitsgarantie wie der gesamte Knoten ausgeführt werden können und die Menge an Ressourcen, die gleichzeitig verbraucht werden, einige Größenordnungen sein sollte.

Hier sind ein vereinfachtes Beispiel für eine Anti -Dezzeption.In Anti -Fraust liefert der gesamte Knoten ausreichende Daten für Lichtknoten, damit sie ungültige Transaktionen unabhängig identifizieren können.Der erste Schritt dieses Beweises erfordert einen vollständigen Knoten an den Lichtknoten, um eine bestimmte Daten anzuzeigen (z. B. TX, die ungültig) zum Block gehört.

Dies ist recht einfach, da Merkel Tree dazu verwendet werden kann.Durch die Verwendung des Merkelbaums kann der gesamte Knoten dem Lichtknoten effektiv beweisen, um zu beweisen, dass die spezifische Transaktion im Block enthalten ist, ohne den gesamten Block herunterzuladen.

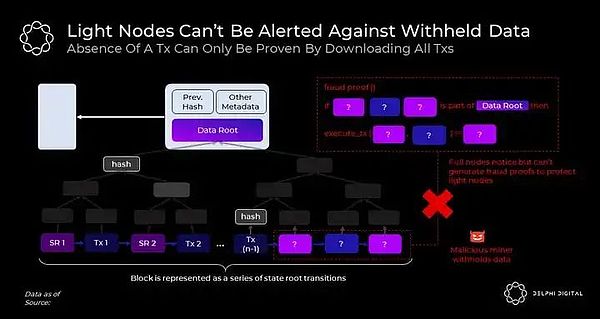

Obwohl nachgewiesen wurde, dass die Transaktion einfach ist, ist es nicht der Fall, dass es keine Transaktion gibt.Dies ist ein Problem, denn wie wir im nächsten Abschnitt sehen werden, ist es auch wichtig, dass es keine Transaktion oder eine Transaktion gibt, die Transaktionen zum Betrug/effektiven Beweis enthält.

Daten Usability -Problem

Um dem gesamten Knoten zuzulassen, dass er Betrug/effektive Beweise generiert, müssen er in der Lage sein, den Status -Account -Saldo, den Vertragscode usw. zu berechnen, usw.

Dies erfordert einen vollständigen Knoten, um die „All“ -Transaktionen herunterzuladen und auszuführen.Wenn der böswillige Konsens jedoch den Blockhead freigibt, aber einige Transaktionen im Block behält?

>

In diesem Angriffsszenario ist der gesamte Knoten leicht zu bemerken, den Datenverlust im Subjekt und lehnt die Kette ab.Nur die leichten Knoten des Herunterladens des Headers folgen ihm jedoch weiter, da sie keine Unterschiede bemerken.

Die Verwendbarkeit der Datennutzung ist eine Voraussetzung für Betrug und Gültigkeitsbeweis

Bitte beachten Sie, dass dieses Problem für Lösungen gilt, die auf Betrug und Gültigkeitsnachweis basieren, da der ehrliche vollständige Knoten ohne Zugriff auf vollständige Daten keinen Betrug/gültigen Beweis generieren kann.Wenn Daten inhaftieren, treten Angriffe auf

Im Anti -Fr -Raud -System verfolgen leichte Knoten den Kopf der potenziellen ungültigen Kette.Daher können ehrliche Knoten den Block nicht mehr überprüfen.

In einem auf Gültigkeitsuntersuchung basierenden System verfolgen leichte Knoten den Kopfzeilen einer Kette mit einem effektiven, aber unbekannten Zustand.Daher können ehrliche Knoten keine Blöcke mehr erzeugen.Dies bedeutet, dass die Kette ohne Zustimmung des Angreifers nicht weitermachen kann.Dies ähnelt dem Angreifer, um die Mittel aller zu halten.

In jedem Fall bemerken die Lichtknoten das Problem nicht und Sie werden versehentlich den vollständigen Knoten aufgeteilt.

Das Problem der Datenverfügbarkeit ist im Wesentlichen ein sehr empfindliches Problem, da der einzige Weg, um zu beweisen, dass es keine Transaktion gibt, besteht darin, alle Transaktionen herunterzuladen. Dies ist das, was der Lichtknoten aufgrund von Ressourcenbeschränkungen vermeiden möchte.

Celestia löst das Problem der Datenverfügbarkeit

Jetzt haben wir das Problem festgestellt, sehen wir sehen, wie Celestia es löst.Als wir zuvor Effektivität und Konsens unterschieden hatten, erwähnten wir, dass Celestia sich nicht um die Wirksamkeit der Transaktion kümmerte.Celestia kümmert sich jedoch wirklich darum, ob der Blockproduzent die Daten hinter dem Kopf vollständig veröffentlicht hat.

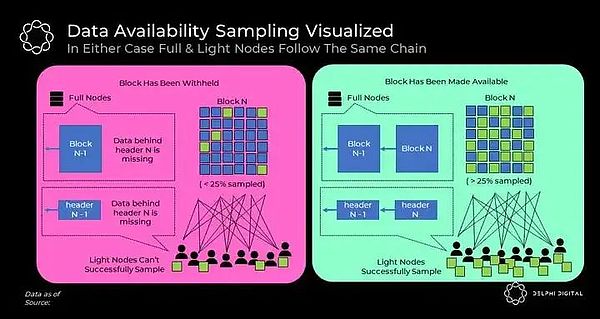

Celestia hat eine extrem hohe Skalierbarkeit, da die Usability -Regeln von leichten Knoten mit begrenzten Ressourcen unabhängig durchgeführt werden können.Dies wird durch einen neuartigen Prozess bezeichnet, der als Datenverfügbarkeitsabtastung bezeichnet wird.

Datenverbrauchsabschleppung (DAS AUSBILDUNG (DAS)

DAS hängt von einer langfristigen Datenschutztechnologie an, die als Löschcode bezeichnet wird.Obwohl Celestia den Umfang dieses Berichts erkennt, ist es sehr wichtig, seine Grundprinzipien zu verstehen.

Wenn Sie den Eckcode auf einen Datenabschnitt anwenden, können Sie ihn so erweitern, dass die ursprünglichen Daten aus einem festen Teil der erweiterten Daten wiederhergestellt werden können.Beispielsweise kann ein Datenstück so gelöscht werden, um die Größe zu verdoppeln, und sie können vollständig aus den Erweiterungsdaten von*50% der*50% wiederhergestellt werden.Durch die Korrektur des Blocks auf eine bestimmte Art und Weise können Celestia für einige feste Datenblöcke mit kleiner Größe zufällig aus dem Block aus dem Block abgetastet werden, um eine hohe Wahrscheinlichkeit zu haben, dass alle anderen Blöcke für die Verwendung von Netzwerken verfügbar sind.Diese Wahrscheinlichkeit garantiert die Anzahl der am Stichprobenverfahren beteiligen Knoten.

Care Das als Spiel versuchen die bösartigen Blockproduzenten, die Daten im Block zu verbergen, ohne vom leichten Knoten bemerkt zu werden.Blockproduzenten geben den Header frei.Gemäß dem im Header eingereichten Datenrouch beginnt jeder Lichtknoten, zufällige Blöcke aus dem Block anzufordern (und der entsprechende Merkle -Proof, der in den Daten enthalten ist, die die Daten enthalten).

>

Es gibt zwei Ergebnisse im Spiel:

1. Daten können verfügbar sein -& GT;Der Release -Block wird über das Netzwerk verbreitet.Obwohl jeder Probenahme -Lichtknoten nur eine geringe Anzahl von Proben ist, kann der ehrliche Allknoten im Netzwerk den ursprünglichen Block aus dem Broadcast -Block wiederherstellen.Da der gesamte Block jetzt für die Netzwerknutzung verfügbar ist, werden alle leichten Knoten schließlich ihre Stichprobentests erfolgreich erkennen, und sie sind überzeugt, dass die vollständigen Daten hinter dem Header tatsächlich für vollständige Knoten verfügbar sind.

Durch autonome Verifizierungsdaten sind leichte Knoten jetzt ausschließlich auf Betrug/effektiven Beweis, da sie wissen, dass ein einzelner ehrlicher, vollständiger, vollständiger Knoten diese Beweise für sie generieren kann.

2. Daten werden inhaftiert -& GT;Leichte Knoten bemerkten, dass ihr Probenahmestest fehlgeschlagen war.

Bitte beachten Sie, dass dies keine ernsthafte Bedrohung für die Sicherheit mehr darstellt, da der böswillige Konsens den leichten Knoten nicht mehr täuschen kann, um die vom volle Knoten abgelehnte Kette zu akzeptieren.Daher wird der Block des Datenverlustes als aktiver Ausfall der vollständigen und Datenabtastlichtknoten angezeigt.In diesem Fall können Sie die Kette sicher durch den ultimativen Sicherheitsmechanismus aller Blockchain -Social -Konsens wiederherstellen.

Insgesamt folgt der vollständige Datenprobenahme -Lichtknoten in jedem Fall schließlich derselben Kette, sodass er unter fast der gleichen Sicherheitsgarantie ausgeführt wird.

Wie viel kann Celestia liefern?

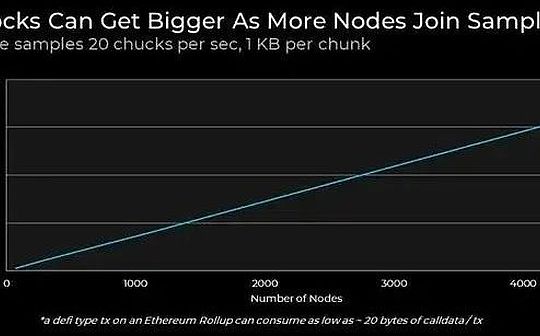

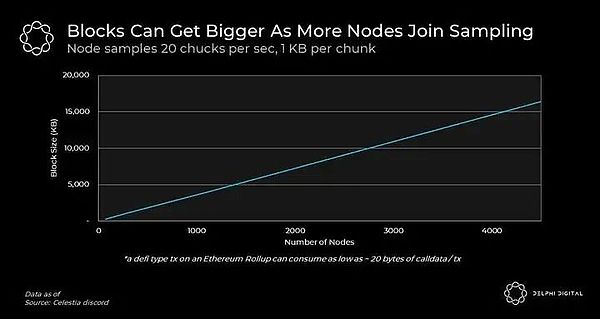

Eine wichtige Merkmal von DAS ist, dass die kollektivere Datenabtastung der gleichen Wahrscheinlichkeitsverfügbarkeitsgarantie für den größeren Datenbetrag möglich ist.Im Kontext von Celestia bedeutet dies, dass er den Block durch mehr Knoten sicher erhöhen kann, um am Stichprobenprozess teilzunehmen (dh höhere TPS).

DAS hat jedoch ein inhärentes Gewicht.Aus technischen Gründen (wir diskutieren hier nicht) ist der Blockkopf der Datenabtastknoten proportional zu den quadratischen Wurzeln der Größe des Blocks erhöht.Daher ist zu hoffen, dass leichte Knoten mit fast der gleichen Sicherheit wie der gesamte Knoten die Bandbreitenkosten O (√n) erleben, von denen n die Größe des Blocks hat.

In Bezug auf die Skalierbarkeit spielen zwei führende Faktoren eine Rolle.

-

Wie viel Daten können konzentriert werden

-

Das Ziel des Lichtknotens

Jedes von diesen führt zu Beschränkungen des DA -Durchsatzes von Celestia.

Im Folgenden teilen wir die aktuelle Schätzung der Celestia -Teamforschung unter Berücksichtigung des ersten Einflussfaktors.

>

Es ist wichtig, dass die Größe viel größer sein kann als das Display hier, da DAS von einer großen Anzahl von Publikum mit begrenzten Ressourcen ausgeführt werden kann.Sogar Smartphones können am Stichprobenprozess teilnehmen und zur Sicherheit und Durchsatz von Celestia beitragen.Tatsächlich ist dies ein Beispiel für ein Smartphone, das zu Celestias Sicherheit beigetragen hat!

Tatsächlich hängt die Anzahl der Stichprobenknoten ziemlich mit der Benutzerbedarf zusammen.Dies ist sehr aufregend, da es Celestias Block -Raumversorgung als eine Funktion definiert, die es erfordert.Dies bedeutet, dass Celestia im Gegensatz zur Einzelkette mit dem Wachstum der Benutzeranforderungen geringere stabile Kosten liefern kann.

Lassen Sie uns nun den zweiten Faktor vergrößern.Obwohl dies ein eingeschränkter Faktor zu sein scheint, kann im Laufe der Zeit die Verbesserung der Netzwerkbandbreite verbessert werden.

Bitte beachten Sie, dass DAS einen doppelten Effekt auf die Verbesserung der Bandbreite hat.Wenn die Bandbreitenkapazität des durchschnittlichen Lichtknotens X erhöht, kann der DA -Durchsatz von Celestia x² sicher erhöhen!

Im Gegensatz zu Moore Computing -Gesetzen, die zu einem bestimmten Zeitpunkt in den 1920er Jahren erwartet werden, scheint das Nelson -Internet -Bandbreitengesetz in den nächsten Jahrzehnten weiterhin zu gelten.Daher kann Celestia durch die vollständig aus der Kette herausgebrachte Berechnung den Index der Netzwerkbandbreite zum Wachstum nutzen.

In Anbetracht aller Faktoren wird erwartet, dass Celestia in absehbarer Zeit tatsächlich potenzielle Benutzerbedürfnisse unterstützt und gleichzeitig die Überprüfungskosten aufrechterhalten.Durch die Abgabe der Ausführung und Einführung von DAS kann Celestia die Skalierbarkeitsmerkmale der am meisten im Internet bekannten Skalierbarkeitsprotokolle imitieren.

Viertens die Eigenschaften des modularen Celestia -Stacks

Jetzt haben wir das Arbeitsprinzip von Celestia vorgestellt. Schauen wir uns die Vorteile der modularen Blockchain an.Die Bedeutung der Blockchain als modularer Stapel hat die reine DA -Skalierbarkeit überschritten.Im Folgenden stellen wir die 8 einzigartigen Designattribute des modularen Celestia -Stacks ein, die möglicherweise nicht sofort offensichtlich sind.

Souveränität

Heute läuft Rollups als Ethereums Babykette.Dies liegt daran, dass sie den Header in Ethereum veröffentlicht haben und ihr Betrug/effektiver Beweis in der Kette ausgeführt wurde.Daher werden ihre Standards durch eine Reihe von intelligenten Verträgen über Ethereum bestimmt.

Es ist wichtig, dies zu erkennen, da dies bedeutet, dass die Zusammenfassung standardmäßig einen Ketten -Governance -Mechanismus aufweisen muss.Es besteht jedoch Risiken wie niedrige Teilnahme, Ticketing und Zentralisierung der Wähler in der Kettenregierung.Aufgrund dieser Komplexität wurde die Governance in der Kette von den meisten Blockchains nicht als bevorzugte Governance -Methode verwendet.

Rollups auf Celestia sind sehr unterschiedlich.Wie wir bereits gesehen haben, hat Celestia für die gespeicherten Daten keine Bedeutung erzielt und alle Erklärungen dem zusammenfassenden Knoten überlassen.Daher wird der angegebene Status in Celestia unabhängig von Knoten bestimmt, die bestimmte Client -Software ausführen.In der Tat ist dies die allgemeine Möglichkeit, in der heutigen L1 -Blockchain zu operieren.

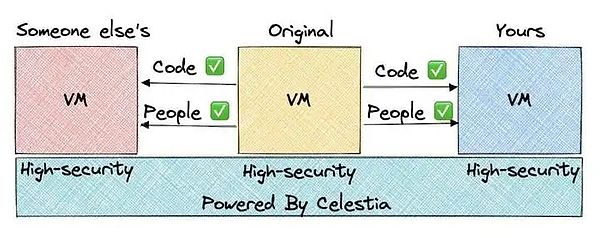

Daher ist das Rollup auf Celestia im Wesentlichen selbst -souveräne Blockchain.Durch die Aktualisierung der Software und die Auswahl der zugrunde liegenden Daten auf unterschiedliche Weise können Knoten durch harte/weiche Gabeln frei ausgeführt werden.Wenn die Community beispielsweise über die Änderungen der Größe des Blocks oder der Token streitet, kann die Opposition ihre Software aktualisieren, um unterschiedliche effektive Regeln zu befolgen.Wenn wir über seine tiefere Bedeutung nachdenken, werden Sie feststellen, dass diese Funktion spannender ist als sie aussieht.

Im Bereich der ersten Blockchain in der ersten Ebene werden kontroverse harte Split -Gabeln normalerweise als hoch angesehen, da die Gabelkette schließlich ihre Sicherheit schwächen wird.Daher vermeiden Menschen häufig Gabeln um jeden Preis, um Experimente zu unterdrücken.

In der Geschichte der Blockchain brachte Celestia erstmals eine Gabelfähigkeit in die Blockchain, ohne sich um die Sicherheitsverdünnung zu sorgen.Dies liegt daran, dass alle Spaltungen schließlich die gleiche DA -Schicht verwenden, anstatt die Sicherheitsvorteile der Celestia -Konsensschicht aufzugeben.Stellen Sie sich vor, wie reibungslos die Blockchain von Anfang an funktioniert, wie reibungslos das Problem des Bitcoin -Blocks oder der Ethereum DAO -Gabel gelöst werden kann.

Wir gehen davon aus, dass dies das Experiment und die Innovation im Blockchain -Feld beschleunigen wird, um das Niveau zu erreichen, das die heutige Infrastruktur vorstellen kann.Die folgende Visualisierung ergibt sich aus dem perfekten Erklärungsthread.

>

Flexibilität

Eine weitere Kraft, die sich auf das Tempo der Innovation im Bereich virtueller Maschinen spezialisiert wird, ist die Natur von Celestia, die nichts mit Ausführung zu tun hat.

Im Gegensatz zu Ethereum -Rollups müssen Rollups auf Celestia keinen Betrug/Gültigkeitsnachweis für die erläuterte EVM entwerfen.Dies eröffnet den VM -Designraum für Celestia für die größere Entwicklergemeinschaft und lässt ihn mit heftigem Wettbewerb ausgesetzt sein.

Mit der Entstehung von Starkware, LLVM, MoveVM, Cosmwasm, FuelVM und anderen Produkten haben wir heute das Erscheinen alternativer virtueller Maschinen und Aufmerksamkeit erhalten.Customisierte virtuelle Maschinen können in allen Aspekten der Ausführung innovativ sein.

Obwohl Celestia selbst seine Ausführung nicht direkt erweitert, erwarten wir, dass er den Grundstein für den VM -Markt legt, der nichts mit Ausführung zu tun hat, was nichts mit hoher Funktion und Skalierbarkeit zu tun hat.

Nehmen Sie eine einfache Bereitstellung vor

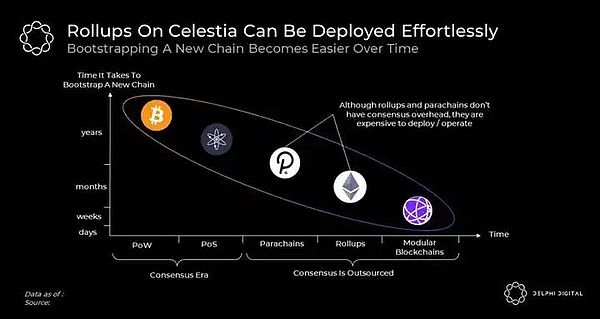

Wenn es auf dem Gebiet der Kryptowährungen einen Trend gibt, der sich seit vielen Jahren nicht mehr verändert hat, ist es der Einsatz der Blockchain -Bereitstellung.

>

Wenn es in den frühen Tagen keine POW -Hardware gab, konnte das dezentrale Netzwerk nicht gestartet werden.Wie POS erleichtern reife Entwickler -Tools wie Cosmos SDK die Veröffentlichung einer neuen Blockchain.Trotz des Fortschritts sind die Kosten, die den POS -Konsens leiten, alles andere als ideal.Entwickler müssen eine neue Authentifizierung finden, um sicherzustellen, dass sie über eine breite Palette von Token und die Komplexität des Konsens verfügen.

Obwohl die polkadot -Parallelkette und Ethereum Rollup diesen Engpass beseitigen, sind die Einsatzkosten der ersteren immer noch hoch und die Betriebskosten des letzteren sind immer noch hoch.

Celestia scheint die nächste Entwicklung dieses Trends zu sein.Das Celestia -Team verwendet Cosmos SDK, das für die ORU -Spezifikation als Optimint bezeichnet wird.Das Tool löst zukünftige Anforderungen mit anderen Tools, dh jeder Kette kann eingesetzt werden, und Entwickler müssen sich keine Sorgen um Konsensaufwand oder teure Einsatz-/Betriebskosten machen.Die neue Kette kann innerhalb weniger Sekunden eingesetzt werden und ermöglicht es den Benutzern, ab dem ersten Tag an sicher zu interagieren.

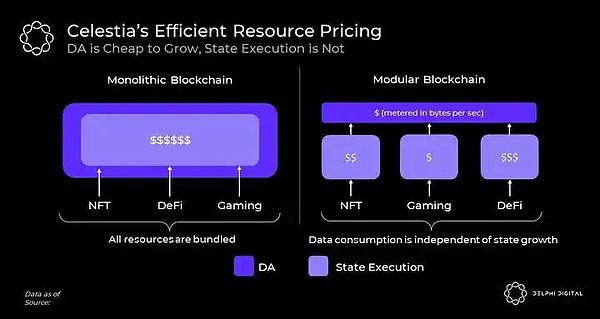

Ressourcenpreise mit hoher Effizienz

Ethereum plant, in den nächsten Jahren seinen Shard -Plan stufenlos zu starten.Basierend darauf wird es reine Datenschards haben, und die Zusammenfassung kann nur zur Veröffentlichung von Daten verwendet werden.Mit der Erhöhung der grundlegenden Datenkapazität führt dies natürlich zu billigeren Zusammenfassungskosten.Dies bedeutet jedoch nicht, dass Ethereum seinen Ausführungsumfeld in seinem L1 aufgibt.

Ethereum hat eine heilige Ausführung.Um einen vollständigen Überprüfungsknoten für Ethereum durchzuführen, müssen Sie sich auch für den L1 -Zustand von Ethereum interessieren.Ethereum hat jedoch bereits einen riesigen Staat, und in diesem Zustand ist es keineswegs eine billige Aufgabe.Dieses riesige Land hat sich für die Zusammenfassung der technischen Schulden beworben.

Um die Sache noch schlimmer zu machen, wird die gleiche Einheit (dh L1 -Gas), die die Größe des L1 -Zustands einschränkt, auch verwendet, um die historischen Daten der Messübersicht zu messen.Wenn die Aktivität auf L1 -Anstieg daher alle zusammenfassenden Ausgaben entsprechend steigen.

>

In dem modularen Blockchain -Stapel von Celestia werden das aktive Wachstum und die historischen Daten nach gebührender Weise vollständig separat verarbeitet.Der Blockraum von Celestia speichert nur historische Zusammenfassungsdaten, die auf Bytes basieren, um zu messen und zu bezahlen, und alle Zustände werden anhand der Zusammenfassung in ihren eigenen unabhängigen Einheiten gemessen.Da die Aktivität von den verschiedenen Ausgabenmärkten beeinflusst wird, wird der Aktivitätsschub in einer Ausführungsumgebung die Benutzererfahrung in einer anderen Ausführungsumgebung nicht beschädigen.

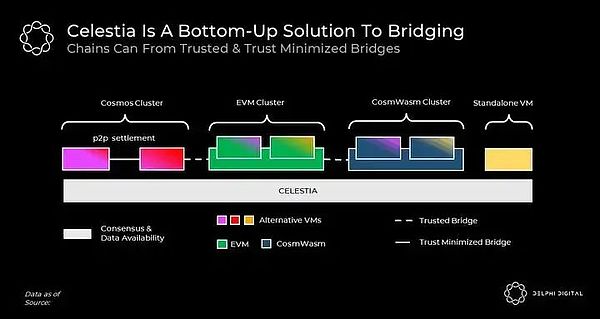

Vertrauen Sie der Mindestbrücke

Eine Möglichkeit, die gesamte Kontroverse L1 und L2 zu verstehen, besteht darin, sie als einige Ketten und Brücken zu sehen.

Im Allgemeinen gibt es zwei Formen von Brücken: Vertrauen und Vertrauen, um zu minimieren.Die vertrauenswürdige Brücke hängt vom Konsens über den Handel mit dem Armband des Gegners ab, und die vertrauenswürdige Mindestbrücke kann durch einen einzelnen kompletten Knoten garantiert werden.

Um das Blockchain -Formular zu einer Brücke zu machen, die das Vertrauen minimiert, benötigen sie zwei Dinge: (i) die gleiche DA -Garantie (ii) die Art und Weise, wie der Weg des gegenseitigen Betrugs/des wirksamen Beweises erklärt werden.

Da L1 nicht den vorherigen Bedingungen für die Freigabe von DA erfüllt, können sie keine Brücke bilden, die das Vertrauen minimiert.Das Beste, was sie tun können, ist, mit dem Konsens des anderen zu kommunizieren, was zwangsläufig eine Sicherheitsreduzierung bedeutet.

Andererseits kommuniziert Rollups auf vertrauenswürdige Weise mit Ethereum.Ethereum kann auf die Daten von Rollup zugreifen und seinen Betrug/einen effektiven Beweis in der Kette ausführen.Aus diesem Grund kann Rollup eine vertrauenswürdige Brücke mit Ethereum haben und durch jeden einzelnen Rollup -Knoten geschützt werden.

Die Kette mit einer vertrauenswürdigen Mindestbrücke kann als Cluster angesehen werden.Celestia legt die Grundlage für die Bildung eines Clusters zwischen Ketten.Dies zwingt sie jedoch nicht dazu.Die Kette über Celestia kann frei und unabhängig sein und kann auch die vertrauenswürdige und vertrauenswürdige Brücke im riesigen Brückendesign -Raum minimieren.

>

Entgegen der allgemeinen Sichtweise können Betrug und wirksamer Beweis ohne Ausführung in der Kette wirksam werden.Sie können auch in der P2P -Schicht (wie im Cosmos -Cluster oben gezeigt) verteilt und auf dem Client ausgeführt werden.

Die Mindestregierung

Die Blockchain -Governance verläuft langsam.Verbesserungsvorschläge dauern in der Regel jahrelange soziale Koordination.Obwohl dies auf Sicherheitsüberlegungen zurückzuführen ist, verlangsamt es das Tempo der aktiven Entwicklung im Blockchain -Feld stark.

Die modulare Blockchain bietet eine überlegene Möglichkeit für die Blockchain -Governance.

Wenn Sie sich die Geschichte von EIP ansehen, werden Sie feststellen, dass ein großer Teil des Vorschlags mit Ausführungsfunktionen und Leistung zusammenhängt.Sie beinhalten normalerweise operative Preisgestaltung, fügen neue Betriebscodes hinzu und definieren Token -Standards.

Im modularen Blockchain -Stapel werden diese Diskussionen nur Teilnehmer mit der entsprechenden Ausführungsschicht umfassen und die Konsensschicht nicht durchdringen.Dies bedeutet wiederum, dass die Probleme, die am Ende des Stapels gelöst werden müssen, viel geringer sind, und da der Schwellenwert für die soziale Koordination hoch ist, muss der Fortschritt langsam sein.

Dezentralisierungsblocküberprüfung, nicht Produktion

Die Dezentralisierung hat unterschiedliche Bedeutungen für verschiedene Teams.

Viele Projekte stellen der hohen Blockproduktion von Bedeutung bei und imitieren die Fähigkeit von POW, die Blockproduktion in POS -Einstellungen zu dezentralisieren.Die zufälligen Leiterwahlen von Algant, die zweite Stichprobe von Avalanche und die Ethereum -Konsens -Scherben sind diesbezüglich berühmte Beispiele.Diese Designentscheidungen gehen davon aus, dass die Ressourcen der Blockproduzenten niedrig sind, um eine hohe korrekte Blockproduktion zu erzielen.

Obwohl dies wertvolle Technologie ist, ist es schwierig zu sagen, ob sie tatsächlich eine sinnvollere Dezentralisierung bringen können als andere Technologien.

Dies liegt daran, dass Faktoren wie die Gesamtskala der Vereinbarung, der Ressourcenpool und der Cross -Chain -MEV wichtige Katalysatoren sind und die Blockproduktion einen zentralen Trend hat.Nach Erfahrung folgt, obwohl es Technologie gibt, Eigenkapital/Hash schließlich der Verteilung von Pareto.

Zusätzlich zu diesen gibt es einen weiteren wichtigeren Punkt in diesem Thema.Der wichtigste Faktor bei der Dezentralisierung ist eher die Blockverifizierung als die Produktion.

Solange das Verhalten einer kleinen Gruppe von Konsensknoten von einer großen Anzahl von Teilnehmern überprüft werden kann, wird die Blockchain weiterhin als unsere Lieblingsmaschine laufen.

Dies ist das Kernargument für Vitaliks jüngste Ausdauerartikel.

Obwohl Celestia höhere Anforderungen an Blockproduzenten hat, hat es in ähnlicher Weise einen geringen Nachfrage nach Überprüfungen, wodurch ein hoch dezentrales und Anti -Review -Netzwerk erreicht wird.

Einfach

Das klar identifizierende Identifizieren des Skalierbarkeits Engpass der Blockchain hilft dem Celestia -Team, die einfachsten Designentscheidungen zu treffen.

Obwohl Ethereum das am Ende seines Shard -Diagramms das erreicht hat, betrachtet Celestia es bevorzugt und entscheidet sich deutlich, dem komplizierten Konsens -Shard -Weg nicht zu folgen.

In ähnlicher Weise implementiert Celestia keine neue ausgefallene Konsensvereinbarung.

Wir glauben, dass diese Designoptionen im Laufe der Zeit Celestia hervorheben und wenn Celestia bei Rollup zunehmend geschätzt wird, um billige Datenverfügbarkeitslösungen für den Eintritt in den Markt zu erhalten.

5. zukünftige Herausforderungen/Beschränkungen

Celestia erstellt ein brandneues Blockchain -Design.Obwohl wir glauben, dass dies ein Modell ist, das besser als die vorhandene Lösung ist, gibt es immer noch einige Herausforderungen, die nicht untersucht wurden.

Die erste Herausforderung, die wir vorhaben, hängt mit der entsprechenden Größe zusammen.Wie wir in diesem Artikel erläutert haben, kann die Blockgröße von Celestia mit der Anzahl der Datenabtastknoten im Netzwerk sicher erhöht werden.Datenabtastung ist jedoch kein Prozess des Anti -Getrieb -Angriffs.Daher gibt es keine Überprüfungsmethode, um die Anzahl der Knoten im Netzwerk zu bestimmen.Da die an der Probenahme beteiligten Knoten durch das Protokoll nicht belohnt werden können, müssen die Annahmen der Probenahme von versteckten Anreizen abhängen.Der Prozess der Bestimmung und Aktualisierung der Größe des Zielblocks unterliegt einem sozialen Konsens, was eine neue Herausforderung für die Konsensregierung darstellt.

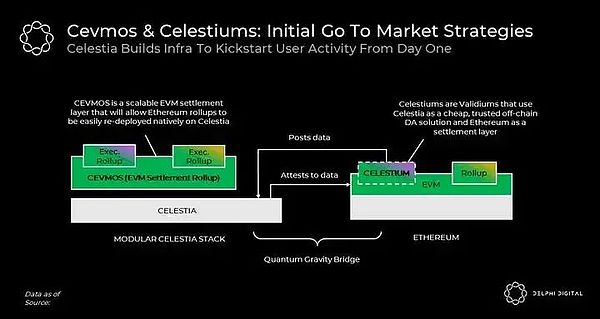

Eine weitere Herausforderung in der Zukunft hängt mit dem Effekt von Celestias Leitfadennetzwerk zusammen.Offensichtlich gibt es keinen großen Einfluss auf die dedizierte DA -Schicht ohne Ausführung.Im Gegensatz zu anderen Blockchain stützt sich Celestia daher auf andere Ausführungsketten, um Benutzeraktivitäten zu starten.Zu diesem Zweck ist einer der anfänglichen Fälle von Celestia die DA -Lösung unter der Kette der gültigen (dh Celestiums) auf Ethereum.Celestium ist das einfachste Ziel bei der Startaktivität des Celestia -Blockraums.

Ein weiteres Projekt ist Cevmos;Rollup auf Cevmos wird ihre Daten an Cevmos veröffentlichen, und dann wird Cevmos sie an Celestia veröffentlichen.Genau wie das heutige Ethereum wird Cevmos eine Zusammenfassung als Siedlungsschicht ausführen.Cevmos ‚Ziel ist es, Ethereum -Rollups zu ermöglichen, lokal in Celestia zu starten, ohne seine Codebibliothek zu ändern.

>

Schließlich sehen wir voraus, dass Einschränkungen im Zusammenhang mit dem Nutzen der nativen Währung von Celestia.Wie in jeder anderen Kette wird Celestia einen Kostenmarkt haben und sein Heimattrieb wird Wert aus der Nachfrage nach Celestia Block Space ansammeln.Da Celestia jedoch keine Statusausführung ausführt (mit Ausnahme der sehr kleinen staatlichen Ausführung von pos -bezogenen Aktivitäten), sind seine Token im Gegensatz zu den meisten Ketten als Wirksamkeit der Liquiditätsquellen von Defi und anderen vertikalen Feldern begrenzt.Im Gegensatz zu Ethereum, die durch Vertrauen frei zwischen Rollups und Ethereum bewegt werden kann, muss sich Celestias einheimisches Token auf die vertrauenswürdige Brücke verlassen, die in andere Ketten umgepflanzt werden kann.

Sechs Schlussfolgerungen

Wir glauben, dass die modulare Blockchain ein Paradigma für das Blockchain -Design ist, und es wird erwartet, dass ihr Netzwerkeffekt in den nächsten Jahren immer offensichtlicher wird.Insbesondere das Hauptnetz von Celestia wird voraussichtlich im Jahr 2023 eingeführt.

Durch die Zerlegung der Ausführung und des Konsenses erkannte Celestia nicht nur die Expansion und Dezentralisierung des BitTorrent -Typs, sondern bietet auch einzigartige Vorteile, einschließlich Vertrauensmindestbrücken, Souveränitätsketten, hoher Effizienzressourcenpreis, einfacherer Governance, entspannter Regierungsführung, entspannter Kettenbetrieb und Kettenbetrieb und Kettenbetrieb und Kettenbetrieb und Kettenbetrieb und Kettenbetrieb und Bemerkung und Kettenbetreuung und Einsatz von Ketten, die Kettenanbieter und Kettenbetreuung und Einsatzbereitschaft haben. Flexible virtuelle Maschine.

Als erste dedizierte DA -Schicht tut Celestia weniger.Sie können mehr Ergebnisse erzielen, indem Sie weniger tun.