<ح2>1. ما هي “مجموعة أبحاث الخصوصية”؟

<ص>يتكون فريق “مجموعة أبحاث الخصوصية” من 47 خبيرًا من صناعة blockchain، بما في ذلك كبار الباحثين والمهندسين وأخصائيي التشفير، وهو مسؤول عن وظائف الخصوصية لشبكة العقود الذكية من الطبقة الأولى.وتشمل هذه عمليات القراءة والكتابة الخاصة للمدفوعات والتفاعلات، وإثبات الهوية المحمول وملكية الأصول، ونظام zkID للإفصاح الانتقائي، وجهود تجربة المستخدم التي تهدف إلى توحيد أدوات الخصوصية، وKohaku، وهي SDK ومحفظة مصممة لتمكين سهولة استخدام التشفير القوي بشكل افتراضي.<ح2>2. ما الذي فعلته Ethereum PSE على الإطلاق؟

<ص>منذ عام 2018، تدعم إيثريوم أبحاث الخصوصية من خلال فريق استكشافات الخصوصية والقياس (PSE)، وإجراء تجارب مثل الإشارة المجهولة Semaphore، والتصويت الخاص لـ MACI، وzkEmail وzkTLS، ومشروع Anon Aadhaar.<ص>التفاصيل هي كما يلي:<ص><كنكس><كنكس>

- <لي><ص>أنشأت أكثر من 50 مشروع بحث وتطوير مفتوح المصدر لتجربة أدوات الخصوصية.<لي><ص>تم إصدار الأوليات الأساسية مثل Semaphore (الإشارة المجهولة)، وMACI (التصويت الخاص)، وzkEmail، وTLNSotary (zkTLS الرائدة)، وAnon Aadhaar (الهوية الوطنية الخاصة)، وغيرها.<لي><ص>تم إنشاء المستودعات التي تم تشعبها آلاف المرات وتشكل العمود الفقري للبحث والتطوير في مجال الخصوصية في جميع أنحاء النظام البيئي.

<ح2>3. نظرة عامة تفصيلية على محفظة خصوصية Ethereum Kohaku

<ص>في 9 أكتوبر، أعلن مطورو إيثريوم عن خارطة طريق تطوير كوهاكو.<ص>الهدف الأساسي لـ Kohaku هو إنشاء مجموعة أدوات تطوير البرامج (SDK) لبناء وظائف المحفظة الآمنة، بالإضافة إلى محفظة مرجعية توضح كيفية عمل هذه الأدوات فعليًا.سيتم إطلاق الإصدار الأول كملحق للمتصفح يعتمد على محفظة Ambire، المصممة للمستخدمين المتقدمين الذين يبحثون عن قدر أكبر من التحكم والخصوصية.<ص>تم تطوير Kohaku بالشراكة مع العديد من فرق النظام البيئي لإيثريوم، بما في ذلك Ambire وRailgun وDeFi Wonderland وHelios وOblivious Labs.المشروع مفتوح المصدر ويتم تشجيع المطورين على المساهمة من خلال مستودع GitHub الخاص به.<ص>الهدف الرئيسي لكوهاكو هو تقليل اعتماد المحافظ على الخدمات المركزية التي تتعقب المعاملات.سيتضمن المشروع الميزات التالية: الإرسال والاستقبال الخاص، وإخفاء عناوين IP، وحسابات مستقلة لكل DApp، وبث معاملات P2P الذي يتجاوز خوادم استدعاء الإجراءات البعيدة العادية (RPC).<ص>وتخطط أيضًا لإضافة خيارات الاسترداد الاجتماعي باستخدام أدوات مثل ZK Email أو Ano n Aadhaar لتسهيل استعادة الوصول دون المساس بالخصوصية.يستخدم ZK Email إثباتات المعرفة الصفرية لتمكين التحقق المجهول من رسائل البريد الإلكتروني، بينما يسمح Anon Aadhaar للمستخدمين بإثبات هويتهم بطريقة تحافظ على الخصوصية.<ص>وعلى المدى الطويل، يهدف الفريق إلى جعل أمان المحفظة أقرب إلى مستوى الجهاز، والذي يصفونه بأنه “أقرب ما يكون إلى الشريحة قدر الإمكان”.وهذا يعني إنشاء متصفح إيثريوم أصلي حيث يمكن للمستخدمين التفاعل بأمان مع التطبيقات اللامركزية ومحتوى IPFS والشبكة اللامركزية دون مشاكل تسرب البيانات.<ساعة/><ص>ذكر نيكو، منسق البروتوكول في مؤسسة إيثريوم، الوظائف المحددة المخطط تنفيذها في مقال “خريطة طريق كوهاكو”:<ص>في المرحلة الأولى، سيتم تطوير سلسلة من ميزات تعزيز الخصوصية والأمان.فيما يلي الميزات المطلوبة (قائمة غير شاملة):

- <لي><ص>قم بتشغيل Helios lightclient في ملحق المتصفح (بفضل حزمة Helios Wasm) واستخدم RPC للرجوع إذا لزم الأمر ويسمح Killswitch بذلك. وهذا يلغي الحاجة إلى الثقة في صلاحية موفر RPC.<لي><ص>عميل تنفيذ بسيط يتم تشغيله في المتصفح، مما يسمح بتشغيل العمليات الضرورية بشكل خاص.نريد أن نكون قادرين على تشغيل eth_call للتفاعل مع خادم غير متوقع لقراءة الحالة مع التأكد من أن الخادم لا يعرف مساحة التخزين التي يتم الوصول إليها.(يتم تنفيذه عبر TEE+ORAM، وهناك مشروع طويل الأمد يحاول تنفيذ تشفير خالص باستخدام PIR)<لي><ص>أرسل بشكل خاص باستخدام بروتوكولات الخصوصية المختلفة من خلال عملية إرسال المحفظة.<لي><ص>استقبال خاص عبر عملية المحفظة عبر بروتوكولات الخصوصية المختلفة.<لي><ص>يتم إجراء طلبات الدفع الخاصة من خلال المحفظة باستخدام بروتوكولات الخصوصية المختلفة.<لي><ص>عرض ملخص للأرصدة لجميع بروتوكولات الخصوصية الممكّنة.<لي><ص>منع تسرب IP غير الضروري وحركة المرور المخفية.<لي><ص>دعم شفاف للعناوين الخاصة: إذا فرضت التطبيقات اللامركزية استخدام RPC الداخلي ودعمت اكتشاف محفظة الأصول عبر ERC 7811، فيمكن اختطاف RPC.<لي><ص>يتوافق كل تطبيق dApp مع حساب.عند الاتصال بتطبيق dApp، يكون السلوك الافتراضي هو المطالبة بعنوان جديد.<لي><ص>Wallet Connect Suite، هو بروتوكول الخصوصية أولاً لاتصالات JSON-RPC من نقطة إلى نقطة.<لي><ص>يقدم خيارات الاسترداد الاجتماعي عبر ZKemail، وZKpassport، وAnon adhar، مع تنفيذ موحد وغير وسيط إلى أقصى حد لضمان اختبار الوفاة وأوقات تصديق أسرع.<لي><ص>مفتاح إيقاف ما بعد الكم الذي يعمل بشكل اختياري على تمكين حسابات ما بعد الكم باستخدام أدوات التحقق من قوة Falcon/Dilithium المحسنة.<لي><ص>تطبيق عالمي لأجهزة Ethereum يدعم الميزات المتقدمة.توفير تطبيق مرجعي لتطبيقات Ethereum التي يمكن استخدامها على الفور من قبل الشركات المصنعة المختلفة، مما يؤدي إلى كسر قيود البائعين الحاليين.<لي><ص>يسمح موقع أجهزة ZK (Jubjub/Bandersnatch) باستخدام الأجهزة مع بروتوكولات الخصوصية الحالية.<لي><ص>سياسة حساب سياسة الإنفاق، وحدود الإنفاق للموقعين المختلفين.<لي><ص>معاملات P2P الاختيارية، تبث المعاملات مباشرة عبر شبكة p2p دون المرور عبر عقد RPC.

<ساعة/><ح2>4. تفسير أعمال مؤسسة Ethereum في مجال الخصوصية

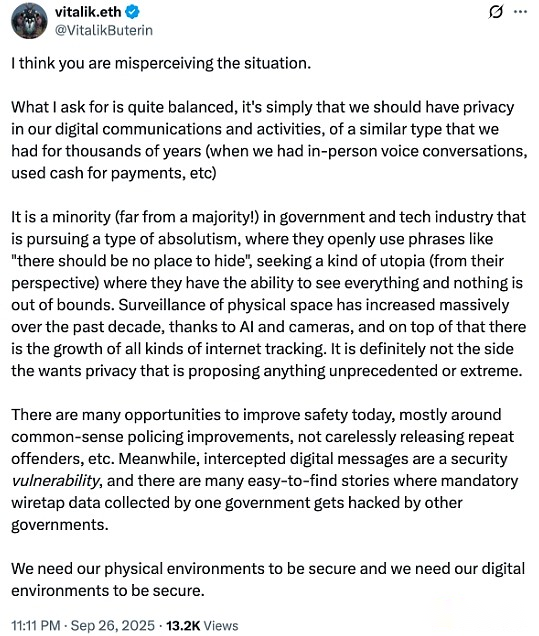

<ص>أولاً، تنظر مؤسسة إيثريوم إلى الخصوصية باعتبارها جوهر مصداقية إيثريوم.تتميز تقنية Blockchain بالشفافية بطبيعتها، ولكن اعتمادها على نطاق واسع يتطلب أن يكون لدى المستخدمين والمؤسسات خيار التعامل والحوكمة والبناء دون الكشف عن البيانات الحساسة.هناك أكثر من 700 مشروع يركز على الخصوصية في النظام البيئي للعملات المشفرة الأوسع، ولكن نظرًا لحجم الإيثريوم، فإن مكوناته الأساسية تميل إلى أن تصبح المعيار الذي تتبناه المشاريع الأخرى.إذا تمكنت المؤسسات من توفير أدوات موثوقة توازن بين الخصوصية والحياد والامتثال، فسيكون لديها القدرة على تحديد كيفية بناء الموجة التالية من التطبيقات.<ص>ثانياً، تظل قضايا الخصوصية مشحونة سياسياً.استهدف المنظمون عمليات خلط العملات والمعاملات السرية، ويدرك المطورون أن الميزات التي تدعم الاستخدام السري يمكن استخدامها أيضًا في الأنشطة المالية غير القانونية.ولهذا السبب تتبنى مؤسسة Ethereum نهج البحث مفتوح المصدر، ومجموعات العمل للمؤسسات، والأدوات للمستخدمين العاديين.<ص>ثالثًا، حث فيتاليك مجتمع العملات المشفرة على “محاربة التحكم في الدردشة”، محذرًا من إمكانية إساءة استخدام البيانات المجمعة أو كشف معلومات المستخدم الحساسة من خلال المتسللين.إن قانون التحكم في الدردشة الذي اقترحه الاتحاد الأوروبي، والذي من شأنه أن يمنح الحكومات الأوروبية إمكانية الوصول غير المقيد إلى كل حركة الرسائل، قد يؤدي إلى تبني بدائل Web3 حيث يسعى المستخدمون إلى الخصوصية والتحكم في بياناتهم.<ص> <ص>ملاحظة: لائحة “التحكم في الدردشة” هي “لائحة منع ومكافحة الاعتداء الجنسي على الأطفال (CSA)”، والتي تم اقتراحها في الأصل في عام 2022 من قبل مفوضة الشؤون الداخلية بالاتحاد الأوروبي آنذاك، إيلفا جوهانسون.الهدف هو مكافحة انتشار مواد الاعتداء الجنسي على الأطفال (CSAM) عبر الإنترنت، بما في ذلك عن طريق فحص الرسائل قبل تشفيرها.وفي الأول من يوليو/تموز، وهو اليوم الأول للدنمارك التي تتولى الرئاسة الدورية لمجلس الاتحاد الأوروبي، قالت البلاد إنها ستجعل من هذا التوجيه “أولوية قصوى”.وسيتم طرح المرسوم للتصويت في 14 أكتوبر.

<ص>ملاحظة: لائحة “التحكم في الدردشة” هي “لائحة منع ومكافحة الاعتداء الجنسي على الأطفال (CSA)”، والتي تم اقتراحها في الأصل في عام 2022 من قبل مفوضة الشؤون الداخلية بالاتحاد الأوروبي آنذاك، إيلفا جوهانسون.الهدف هو مكافحة انتشار مواد الاعتداء الجنسي على الأطفال (CSAM) عبر الإنترنت، بما في ذلك عن طريق فحص الرسائل قبل تشفيرها.وفي الأول من يوليو/تموز، وهو اليوم الأول للدنمارك التي تتولى الرئاسة الدورية لمجلس الاتحاد الأوروبي، قالت البلاد إنها ستجعل من هذا التوجيه “أولوية قصوى”.وسيتم طرح المرسوم للتصويت في 14 أكتوبر.