المؤلف: أليكس ليو ، أخبار الصيحة

مع النضج المستمر للنظام الإيكولوجي لـ Web3 ، أصبحت قضايا مثل حماية الخصوصية والتحكم في الوصول والإدارة الرئيسية بارزة بشكل متزايد. في 5 أبريل ، أطلقت Mysten Labs حلًا جديدًا لإدارة المفاتيح اللامركزية على Sui Testnet – Seal. أدناه ، سنقدم مقدمة مفصلة للختم من أبعاد متعددة مثل الهندسة المعمارية التقنية ، وسيناريوهات التطبيق ، وتجربة المطورين والآفاق المستقبلية.

خلفية

في عصر Web2 التقليدي ، يعتمد تشفير البيانات والتحكم في الوصول غالبًا على خدمات إدارة المفاتيح المركزية (KMS) ، مثل AWS KMS أو GCP Cloud KMs. ومع ذلك ، لا يمكن لهذه الحلول تلبية متطلبات النظام الإيكولوجي لـ Web3 من أجل اللامركزية والشفافية والتحكم في مستخدم المستخدم.

استجابةً لنقطة الألم هذه ، أطلقت Mysten Labs Seal ، بهدف تحقيق تشفير آمن والتحكم في الوصول إلى البيانات من خلال طرق لا مركزية ، مما يساعد المطورين على تجنب الاعتماد على وصي واحد في عملية بناء تطبيقات لا مركزية (DAPPs) ، وبالتالي تحقيق حماية أكثر مرونة وآمنة.

يحل ظهور SEAL حدود الحلول التقليدية بسبب السيناريوهات الفردية أو الاعتماد على الخدمات المركزية عندما تحتاج البيانات عن السلاسل الضخمة إلى حماية. من خلال SEAL ، يمكن للمطورين تحقيق تشفير البيانات وإدارة الوصول عبر أنظمة التخزين وسيناريوهات التطبيق دون التضحية بالأمان والأداء ، وتوفير حل أمان عام وفعال لتطبيقات Web3.

العمارة الفنية

يتبنى SEAL حلاً فنيًا متعدد الطبقات لضمان أمان وكفاءة عملية تشفير البيانات ، بما في ذلك مكونات المفاتيح التالية التالية:

التحكم في الوصول على السلسلة

يستخدم Seal عقد Move Smart على Sui blockchain لتحقيق التحكم في الوصول. يمكن للمطورين التحكم في الحبيبات الذين يمكنهم الوصول إلى مفتاح فك التشفير وتحت الشروط التي تسمح بالوصول من خلال تحديد سياسات الوصول في العقود الذكية. تضمن هذه القاعدة القائمة على السلسلة الشفافية ، مما يجعل عملية التحقق من الإذن غير قابلة للتغيير ، وبالتالي تعزيز أمان البيانات.

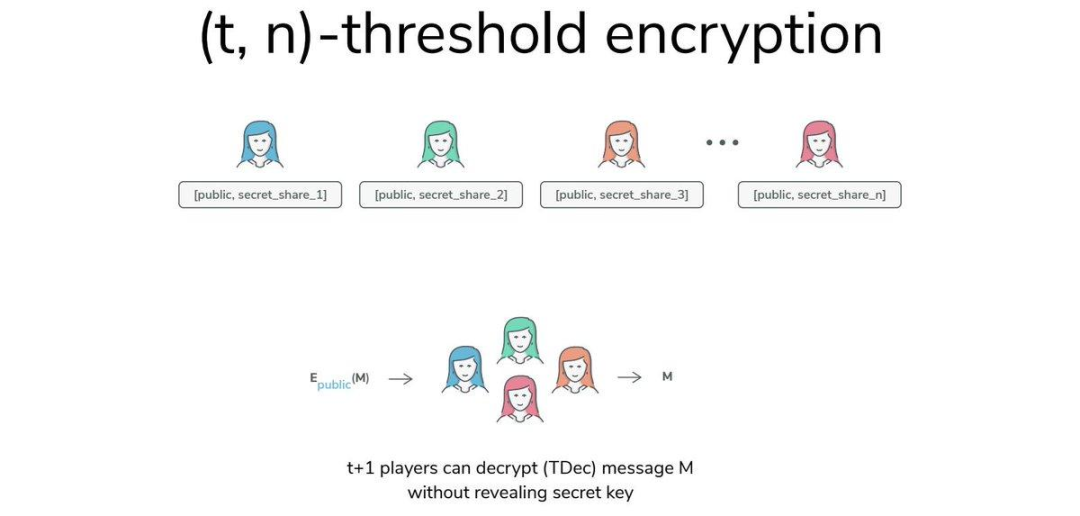

تشفير العتبة

في طريقة إدارة مفتاح الثقة التقليدية من نقطة واحدة ، يكون تخزين المفاتيح المركزية هدفًا للهجوم بسهولة. يستخدم Seal تقنية تشفير العتبة لتخزين مفاتيح فك التشفير في خدمات الواجهة الخلفية المستقلة المتعددة. لا يمكن استعادة المفتاح الكامل إلا عندما يتم الوصول إلى الحد الأدنى للمنتخب المسبق للمفاتيح ، مثل طراز T-Out-of-N. هذه الآلية تتفرق بشكل فعال من المخاطر ، ويمكن أن تظل البيانات الإجمالية آمنة حتى إذا تم هجوم بعض الخوادم الرئيسية.

تشفير العميل

يؤكد SEAL على أن البيانات مشفرة وفك تشفيرها على العميل ، أي أن المستخدم يكمل عملية التشفير محليًا. وبهذه الطريقة ، حتى إذا تم غزو خادم SEAL أو العقدة المتوسطة ، فلا يمكن الحصول على بيانات النص العادي ، مما يزيد من إمكانيات حماية خصوصية النظام.

تخزين غير ذي صلة

على عكس بعض الحلول التي لا يمكن تشفيرها إلا لنظام تخزين معين ، فإن SEAL مستقل للتخزين. سواء كان فظ تخزين لا مركزي بناءً على سلسلة SUI أو غيرها من أنظمة التخزين على السلسلة أو خارج السلسلة ، يمكن أن توفر SEAL حلول تشفير متوافقة. تتيح هذه المرونة للمطورين اختيار حل التخزين الأنسب وفقًا لاحتياجات المشروع دون القلق بشأن تكييف آلية التشفير.

سيناريوهات التطبيق

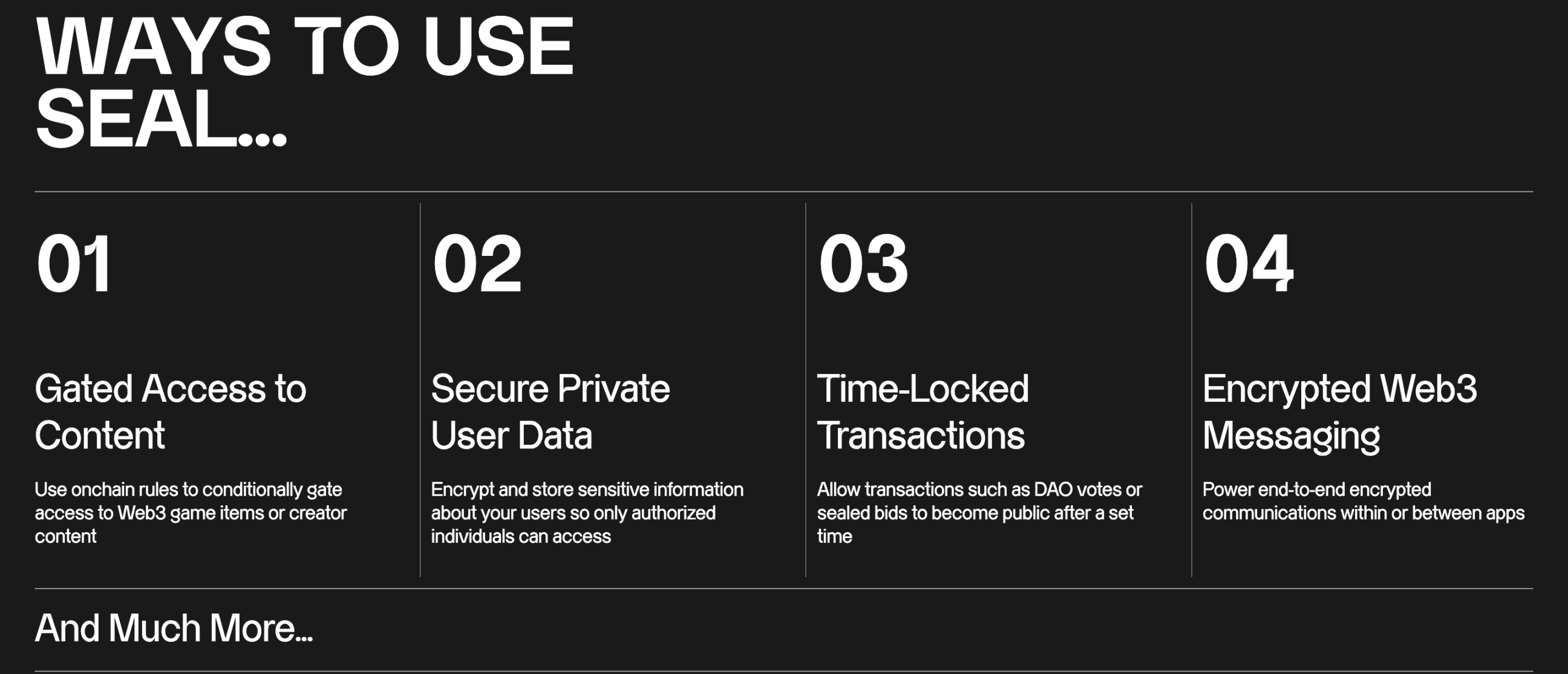

تُظهر سيناريوهات تطبيق Seal المرنة والمتنوعة أيضًا قيمتها العملية الواسعة. فيما يلي بعض حالات التطبيق النموذجية:

دفع المحتوى والوصول إلى العتبة

في حقل توزيع المحتوى الرقمي الحالي ، يتطلع المزيد والمزيد من المبدعين إلى تمكين الاشتراك في القراءة أو العضوية المدفوعة من خلال المحتوى المشفر. مع Seal ، يمكن للمبدعين تشفير محتوى الجودة ، مما يسمح للمستخدمين الذين يحملون فقط NFTS أو يدفعون اشتراكات لعرضهم فك التشفير. يشبه هذا النموذج الإصدار الموجود على السلسلة من Patreon أو Substack ، والذي لا يحمي حقوق الطبع والنشر للمحتوى فحسب ، بل يوفر أيضًا وصولًا دقيقًا مدفوعًا المستخدم.

رسائل خاصة ونقل البيانات

تعد حماية خصوصية المستخدم مهمة بشكل خاص في الدردشة والتطبيقات الاجتماعية اللامركزية. يدعم Seal نقل الرسائل المشفرة من طرف إلى طرف ، مع التأكد من أنه لا يمكن قراءة محتوى الرسالة إلا من قبل الطرفين على الاتصالات حتى في السلسلة العامة. يمكن للمطورين استخدام الختم لبناء تطبيقات الرسائل الفورية غير المركزية الآمنة والموثوقة لحل الأخطار الخفية لتسرب الخصوصية في المنصات الاجتماعية التقليدية.

معاملات الإرسال NFT وقفل الوقت

كأصل مهم على blockchain ، اجتذبت NFT أيضًا الكثير من الاهتمام. يمكن تطبيق SEAL على تشفير قفل وقت NFT ، أي أن نقل أو فتح NFT لا يمكن تنفيذه إلا في نافذة زمنية محددة. هذا النهج ليس مناسبًا للمزادات المغلقة فحسب ، بل يوفر أيضًا الدعم الفني لتصويت DAO وغيرها من القرارات.

تخزين المعلومات الحساسة للمستخدم

في مجالات الرعاية الطبية ومصادقة الهوية وما إلى ذلك ، يجب حماية البيانات الحساسة للمستخدمين. يمكن لـ SEAL تشفير البيانات المخزنة في WALRUS أو أنظمة التخزين الأخرى وتضمن أنه يمكن للمستخدمين المعتمدين فقط عرضها من خلال التحكم في الوصول إلى السلسلة ، مما يوفر حلًا لا مركزيًا وفعالًا لحماية خصوصية البيانات.

تجربة المطور

يعد Seal مبتكرًا تقنيًا ، مع تزويد المطورين بـ SDK و Alchain كاملة ، مما يقلل من صعوبة التكامل والنشر. من خلال SEAL SDK ، يمكن للمطورين استدعاء واجهات مثل التشفير ، فك التشفير والإدارة الرئيسية دون الحاجة إلى فهم مبادئ التشفير المعقدة الأساسية. في الوقت نفسه ، على الرغم من عدم وجود مشروع بيئي حتى الآن ، فإن المسؤول يوفر وثائق مفصلة وتطبيق مثال ، والرمز الموجود فيه يوفر إرشادات مفصلة للمطورين لمساعدتهم على بناء تطبيقات وتصحيحها بسرعة في بيئة TestNet.

بالإضافة إلى ذلك ، فإن إصدار Beta الخاص بـ Seal مفتوح على Sui Testnet ، ويمكن للمطورين إجراء اختبارات سيناريو متعددة في هذه البيئة وتقديم ملاحظات إلى Mysten Labs لتحسين الوظائف بشكل مستمر في الإصدارات المستقبلية. تجعل ميزات التكامل الصديقة للتكامل السهلة والمطورين الأداة المفضلة لمطوري Web3.

التوقعات المستقبلية

على الرغم من أن Seal له وظائف أساسية ناضجة ، إلا أن Mysten Labs لم تتوقف هناك. في المستقبل ، قد يشمل اتجاه تطوير SEAL:

الحوسبة الآمنة متعددة الأطراف (MPC): من خلال تقديم تقنية MPC ، يتم تحقيق المزيد من عمليات فك التشفير الموزعة ، مما يجعل عملية الإدارة الرئيسية أكثر أمانًا وموثوقية.

تشفير من جانب الخادم: في سيناريوهات معينة ، من أجل تلبية احتياجات التطبيقات الأمامية خفيفة الوزن ، قد يتم دعم حلول فك تشفير من جانب الخادم في المستقبل لتزويد المطورين بخيارات أكثر مرونة.

إدارة حقوق الطبع والنشر الرقمية (DRM): بالاعتماد على تجربة صناعة الوسائط التقليدية ، نقوم بتطوير تقنية DRM على غرار منصات مثل Netflix و YouTube ، وحماية حقوق الطبع والنشر للمحتوى الرقمي مع ضمان أمان من جانب المستخدم.

ستزيد إضافة هذه الوظائف من حدود تطبيق SEAL ، مما يجعلها لا تقتصر فقط على تشفير البيانات وفك تشفيرها ، ولكن أيضًا تصبح منصة شاملة لأمن البيانات اللامركزية ، مما يوفر ضمانات أمان قوية للنظام الإيكولوجي Web3 بالكامل.