Título original:La importancia de la apertura y la verificabilidad de la pila completa

Autor: Vitalik Buterin, fundador de Ethereum; Compilado por: Bittain Vision

Quizás la tendencia más grande de este siglo se puede resumir mediante el dicho «Internet se ha convertido en una vida real».Comienza con correo electrónico y mensajes instantáneos.Durante miles de años, la comunicación privada humana se ha llevado a cabo con bocas, oídos, bolígrafos y papel, pero ahora depende de la infraestructura digital.Posteriormente, marcamos el comienzo de las finanzas digitales, tanto criptográficas como las finanzas tradicionales en sí.El siguiente es nuestra salud: se procesa varias información sobre nuestros propios cuerpos a través de computadoras y redes de computadoras, gracias a los teléfonos inteligentes, los relojes de seguimiento de salud personal y los datos inferidos por el comportamiento de compra.Durante las próximas dos décadas, espero que esta tendencia cubra una amplia gama de otras áreas, incluidos varios procesos gubernamentales (eventualmente incluso votando), monitoreo de indicadores y amenazas físicas y biológicas en entornos públicos, y en última instancia con interfaces cerebrales, e incluso nuestro propio pensamiento.

Creo que estas tendencias son inevitables; Traen demasiados beneficios y en un entorno global altamente competitivo, las civilizaciones que rechazan estas tecnologías perderán la competitividad primero, mientras que aquellos que los acepten tendrán la ventaja.Sin embargo,Además de traer enormes beneficios, estas tecnologías también tienen un profundo impacto en la estructura de poder dentro y entre los países..

Las civilizaciones que más se benefician de la ola de nuevas tecnologías no son aquellas que consumen tecnología, sino las que crean tecnología.El esquema de acceso igual planeado centralmente solo puede proporcionar una pequeña porción de este para plataformas cerradas e interfaces de programación de aplicaciones, y también fallará si excede la «normalidad» preestablecida.Además, este futuro requiere personasTener una gran confianza en la tecnología.Si esta confianza está rota (como puertas traseras, vulnerabilidades de seguridad), causará problemas muy graves.Incluso si es solo la posibilidad de que esta confianza se rompa, obliga a las personas a retirarse a un modelo fundamentalmente exclusivo de confianza social («¿Esto es hecho por alguien en quien confío?»).Esto crea un mecanismo de incentivos que se extiende hacia arriba a lo largo de toda la pila de tecnología: la persona con la decisión es la soberana.

Para evitar estos problemas, se requiere toda la pila de tecnología (incluyendoSoftware, hardware y biotecnología) tiene dos características entrelazadas:Verdadera apertura (es decir, código abierto, incluida la licencia gratuita) y la verificación (idealmente, incluida la verificación directa de los usuarios finales).

La importancia de la apertura y la verificabilidad en el campo de la salud

Durante la pandemia Covid-19, hemos visto las consecuencias de la desigualdad en el acceso a la tecnología de producción.Las vacunas solo se producen en algunos países, lo que resulta en grandes diferencias en el tiempo para las vacunas en diferentes países.Los países desarrollados han obtenido vacunas de alta calidad en 2021, mientras que otros países solo han obtenido vacunas de menor calidad en 2022 o 2023. Aunque existen algunas iniciativas que intentan garantizar el mismo acceso a las vacunas, estas iniciativas tienen efectos limitados porque el diseño de las vacunas depende de procesos de producción propietarios intensivos en capital en algunos lugares.

Tasa de cobertura de la nueva vacuna contra la corona de 2021 a 2023.

El segundo problema importante con las vacunas es la opacidad de sus estrategias de ciencia y transmisión.Intenta ocultar cualquier riesgo o desventaja de las vacunas del público, lo que es inconsistente con los hechos y, en última instancia, exacerba en gran medida la desconfianza pública.Hoy, esta desconfianza se ha convertido en una repulsión casi repulsiva de logros de investigación científica durante más de medio siglo.

De hecho, ambos problemas se pueden resolver. Los costos de desarrollo de vacunas como Popvax financiado por Balvi, y los procesos de I + D y producción son más abiertos y transparentes, reduciendo la desigualdad en el acceso, al tiempo que facilita la analización y verificación de su seguridad y efectividad.Podemos ir más allá en el diseño de la vacuna y priorizar la verificabilidad.

Existen problemas similares enEl campo de la digitalización de la biotecnología.Uno de los primeros dichos comunes que escucha cuando habla con los investigadores de longevidad es que el futuro de la medicina antienvejecimiento es personalizada y basada en datos.Para saber qué medicamentos y qué nutrientes deben recomendarse a los pacientes hoy, debe comprender su condición física actual. Si puedeRecopilar y procesar grandes cantidades de datos digitalmente en tiempo real, esto será más efectivo.

La misma filosofía se aplica a la biotecnología defensiva diseñada para prevenir efectos adversos, como la lucha contra la epidemia.Cuanto antes se detecte la epidemia, más probabilidades será de detenerla de la fuente, incluso si no, cada semana adicional será comprar más tiempo para preparar y comenzar a desarrollar contramedidas.Poder saber en tiempo real dónde las personas están enfermas durante la pandemia es de gran valor para implementar respuestas. Si una persona promedio infectada con una epidemia aprende la condición y se aísla dentro de una hora de la enfermedad, la propagación será 72 veces más lenta que infectar a otros en todas partes dentro de los tres días de la enfermedad.Si sabe que el 20% de las ubicaciones causan el 80% de la propagación, mejorar la calidad del aire en estos lugares puede conducir a más resultados.Todo esto requiere(i) una gran cantidad de sensores, y (ii) los sensores pueden comunicarse en tiempo real para proporcionar información a otros sistemas.

Si vamos más allá en la dirección de «ciencia ficción», estaremos expuestos aTecnología de interfaz de la computadora cerebral, puede aumentar la productividad, ayudar a las personas a comprenderse mejor a través de la telepatía y abrir un camino más seguro a la IA altamente inteligente.

Si la infraestructura de seguimiento biológico y de salud, incluidos individuos y espacios, es propietario, entonces los datos caen en manos de grandes empresas por defecto. Estas empresas tienen la capacidad de crear diversas aplicaciones sobre esta base, mientras que otras no.Es posible que puedan proporcionar datos a través del acceso a la API, pero el acceso a la API estará restringido y utilizado para los retiros de tarifas de monopolio y puede recuperarse en cualquier momento.Esto significa que solo unas pocas personas y empresas tienen acceso a los elementos más importantes del campo de tecnología del siglo XXI, que a su vez limita que pueden obtener beneficios económicos de él.

Por otro lado, si dichos datos de salud personal no son seguros, los piratas informáticos pueden chantajearlo para cualquier problema de salud, manipular los precios de los seguros y los productos de atención médica y obtener beneficios de usted.Si estos datos contienen el seguimiento de la ubicación, incluso saben dónde esperar para secuestrarlo.A su vez, sus datos de ubicación (generalmente pirateados) se pueden usar para inferir su salud.Si su interfaz de computadora cerebral está pirateada, significa que las fuerzas hostiles están leyendo (o peor, manipulando) su mente.Esta ya no es una novela de ciencia ficción.

En general, esto trae grandes beneficios, pero hay enormes riesgos: y un alto énfasis en la apertura y la verificabilidad es perfecto para reducir estos riesgos.

La importancia de la apertura y la verificabilidad en las tecnologías digitales personales y comerciales

A principios de este mes, necesito completar y firmar un formulario requerido para asuntos legales. No estaba en China en ese momento.Aunque hay un sistema de firma electrónica a nivel nacional, no lo instalé en ese momento.Tuve que imprimir el formulario, firmarlo y luego caminar hasta la cercana compañía DHL Express, pasar mucho tiempo llenando el formulario de papel y finalmente pagar para enviar el formulario a mitad de la tierra por Express.Se requiere tiempo: media hora, costo: $ 119. El mismo día, necesito firmar una transacción (digital) en la cadena de bloques Ethereum para realizar una operación.Se requiere tiempo: 5 segundos, tarifa: $ 0.10 (para ser justos, las firmas son completamente gratuitas sin blockchain).

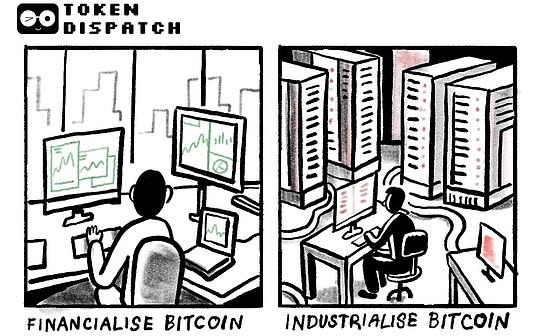

Dichas historias se pueden ver en todas partes en los campos del gobierno de la organización corporativa o sin fines de lucro, la gestión de la propiedad intelectual, etc.Durante la última década, puede encontrarlos en un número considerable de opciones de financiación para nuevas empresas de blockchain.Además, existen los casos de uso más típicos de «ejercicio digital del poder personal»: pagos y finanzas.

Por supuesto, todo esto tiene un gran riesgo: ¿qué pasa si el software o hardware está pirateado?El mundo de las criptomonedas se ha dado cuenta de este riesgo desde el principio: las blockchains están libres de licencias y descentralizadas, por lo que una vez que pierde acceso a sus fondos, no hay un recurso que solicitar.Sin llaves, sin monedas.Por lo tanto, el campo de la criptomoneda ha estado considerando billeteras de firma múltiple y recuperación social, así como las billeteras de hardware muy temprano.Sin embargo, en realidad, la falta de «tío en el cielo» confiable en muchos casos no es una elección ideológica, sino un componente inherente de la escena.De hecho, incluso en las finanzas tradicionales, el «tío en el cielo» no puede proteger a la mayoría de las personas: por ejemplo, solo el 4% de las víctimas de fraude pueden recuperar sus pérdidas. En casos de uso que involucran alojamiento de datos personales, la fuga de datos no puede recuperarse incluso en teoría.por lo tanto,Necesitamos verdadera verificabilidad y seguridad: tanto software como hardware.

Una técnica para verificar si un chip de computadora se fabrica correctamente.

Es importante destacar que, en términos de hardware,Los riesgos con los que estamos tratando de proteger son mucho más que «¿son los fabricantes malvados?» tales preguntas.El problema es que hay una gran cantidad de dependencias, la mayoría de las cuales son de código cerrado, y la negligencia en cualquier enlace puede conducir a consecuencias de seguridad inaceptables..Este artículo presenta algunos ejemplos recientes de cómo las opciones de microarquitectura interrumpen las capacidades de ataque de canal anti-lateral de los diseños que pueden resultar seguros en modelos que solo consideran el software.Los ataques como Eucleak dependen de vulnerabilidades que son más difíciles de detectar porque una gran cantidad de componentes son propietarios.Si se entrenan en hardware dañado, el modelo AI puede implantarse en la puerta trasera durante el entrenamiento.

Otro problema en todos estos casos es que incluso si los sistemas cerrados y centralizados son absolutamente seguros, hay algunos inconvenientes.La centralización puede tener un impacto sostenido entre individuos, empresas o países: si su infraestructura central es construida y mantenida por una empresa en la que no se puede confiar en un país en el que no se puede confiar, entonces usted es vulnerable al estrés.Este es exactamente el problema que las criptomonedas están diseñadas para resolver, pero hay más áreas de este tipo de problema que las finanzas.

La importancia de la apertura y la verificación en la tecnología ciudadana digital

A menudo hablo con personas de todos los ámbitos de la vida que intentan explorar mejores formas de gobierno que son más adecuadas para diferentes condiciones nacionales en el contexto del siglo XXI.Algunas personas, tratando de llevar el sistema político existente al siguiente nivel, capacitar a las comunidades locales de código abierto y usar mecanismos como los congresos ciudadanos, dibujar lotes y votación secundaria.Otros, como los economistas que estudian los cargos de impuestos o congestión de valor agregado de tierras, intentan mejorar la economía de su país.

Diferentes personas pueden tener diferentes niveles de entusiasmo por cada idea. Pero todos tienen una cosa en común, es decirTodos requieren una alta participación de ancho de banda, por lo que cualquier implementación realista debe ser digital.Está bien registrar cosas básicas como quién posee qué y celebrar elecciones cada cuatro años, pero no para nada que requiera un mayor ancho de banda o busque nuestras opiniones con más frecuencia.

Históricamente, sin embargo, los investigadores de seguridad han tomado el nivel de aceptación de ideas como la votación electrónica de la sospecha a la hostilidad.Aquí hay un buen resumen de los casos contra la votación electrónica.Contenido citado de este archivo:

Primero, esta tecnología es «Software de caja negra», lo que significa que el público no tiene acceso al software que controla la máquina de votación.Si bien las empresas protegen su software para prevenir el fraude (y para combatir a los competidores), esto también deja al público ignorante de cómo funciona el software de votación.Es fácil para las empresas manipular software para producir resultados fraudulentos.Además, los proveedores que venden estas máquinas compiten entre sí y no pueden garantizar que las máquinas que producen sean lo mejor para los votantes y garanticen la precisión de los votos.

Hay muchos casos en el mundo real que justifican esta sospecha.

Análisis crítico de la votación de Internet Estonia 2014.

Estos argumentos se aplican en una variedad de otros casos.Pero predigo que a medida que avanza la tecnología, la respuesta «bien podríamos no hacerlo» se volverá cada vez más poco práctica en muchas áreas.El mundo se está volviendo rápidamente más eficiente (para bien o para mal) a medida que se desarrolla la tecnología, y predigo que cualquier sistema que no siga esta tendencia será menos importante a medida que las personas la eviten.Por lo tanto, necesitamos una alternativa: realmente hacer esas cosas difíciles y descubrir cómo hacer que las soluciones técnicas complejas sean seguras y verificables.

En teoría, «seguridad y verificable» y «código abierto» son dos cosas diferentes.Definitivamente, algunos aspectos son posibles para ser propietarios y seguros: Los aviones son tecnología altamente patentada, pero en general, la aviación comercial es una forma muy segura de viajar.peroLo que no es posible con los modelos propietarios es un consenso seguro– – La capacidad de ganar confianza de los participantes que no confían entre sí.

Los sistemas de ciudadanía como las elecciones son un tipo de situación en la que el consenso de seguridad es crucial. Otra situación es la recopilación de pruebas en la corte.Recientemente, en Massachusetts, la evidencia de un probador de alcohol de gran capacidad se calificó inválida porque se encontró que la información sobre la falla de la prueba estaba retenida.Las citas del artículo son las siguientes:

Espera, ¿están todos los resultados equivocados?No. De hecho, los resultados de la prueba de alcohol en la mayoría de los casos no tienen problemas de calibración.Sin embargo, como los investigadores descubrieron más tarde que los laboratorios del crimen estatal habían retenido evidencia de que el problema era más común de lo que dijeron, el juez Frank Gaziano escribió que todos estos acusados tenían sus derechos de debido proceso violados.

El debido proceso en los tribunales es esencialmente un campo que requiere no solo la equidad y la precisión, sino también un consenso sobre la equidad y la precisión, porque la sociedad puede caer fácilmente en una situación en la que las personas están solas sin el consenso de que el tribunal está haciendo lo correcto.

Además de la verificabilidad, la apertura en sí también tiene ventajas inherentes.La apertura permite a los grupos locales diseñar sistemas para la gobernanza, la identidad y otras necesidades de una manera compatible con los objetivos locales.Si el sistema de votación es propietario, un país (o provincia o ciudad) enfrentará mayores dificultades para probar un nuevo sistema de votación: tienen que convencer a las empresas de implementar sus reglas preferidas en función, o tienen que comenzar desde cero y hacer todo el trabajo para garantizar que sea seguro.Esto aumenta el alto costo de la innovación en el sistema político.

En cualquiera de las áreas anteriores, un más centrado en la ética de piratería de código abierto brindará a los implementadores locales más autonomía, ya sean individuos o componentes de gobiernos o empresas.Para hacer esto, las herramientas de compilación abierta deben estar ampliamente disponibles, y las bases de infraestructura y código también requieren una autorización gratuita para permitir que otros se desarrollen y construyan sobre esta base.Copyleft es particularmente importante para minimizar las diferencias de energía.

Otra área importante de la tecnología ciudadana será la seguridad física en los próximos años.. Desafortunadamente, predigo que el reciente ascenso de las Guerras de Drones hará que «no hay seguridad de alta tecnología» ya no sea factible.Incluso si las leyes de un país no violan las libertades individuales, no tiene sentido si este país no puede protegerlo de otros países (o empresas o individuos ilegales) le imponen sus leyes.Los drones hacen que tales ataques sean más fáciles.Por lo tanto, debemos tomar contramedidas, que probablemente implicen una gran cantidad de sistemas, sensores y cámaras anti-drones.

Si estas herramientas son propietarias, la recopilación de datos será opaca y centralizada.Si estas herramientas son abiertas y verificables, entonces tenemos la oportunidad de encontrar un mejor enfoque:Los dispositivos de seguridad pueden probar que solo se produce una cantidad limitada de datos en casos limitados y elimine el resto de los datos.Podemos tener un futuro digital de seguridad física,Es más como un perro guardián digital que una prisión panorámica digital.Podemos imaginar un mundo donde los dispositivos de vigilancia pública deben ser de código abierto y verificable, y cualquiera tiene el derecho legal de seleccionar aleatoriamente un dispositivo de vigilancia en público, luego desmontarlo y verificarlo.Los clubes de ciencias de la computación universitarios a menudo pueden usar esto como una actividad educativa.

Código abierto y forma verificable

No podemos evitar que las computadoras digitales estén profundamente integradas en todos los aspectos de nuestras vidas (personal y colectivo).Por defecto, es probable que las computadoras digitales creen y administren y administren compañías centralizadas que están optimizadas para el beneficio de unos pocos, establecidos por sus gobiernos, y la mayoría de las personas en el mundo no pueden participar en su creación y saber si están a salvo o no.Pero podemos tratar de encontrar mejores alternativas.

Imagina un mundo como este:

Tienes unoDispositivos electrónicos personales seguros– Tiene la funcionalidad de un teléfono móvil, la seguridad de una billetera de hardware cifrada y la capacidad de control que no es muy similar pero muy cercana a los relojes mecánicos.

TuyoLas aplicaciones de mensajes están encriptadas, El modo de mensaje ha sido ofuscado a través de una red híbrida, y todoEl código ha sido verificado formalmente. Puede estar seguro de que sus comunicaciones privadas son realmente privadas.

TuyofinanzasEs un activo ERC20 estandarizado que está en la cadena (o algún servidor que publique hash y pruebas de la cadena para garantizar la corrección), administrado por su billetera personal controlada por dispositivos electrónicos.Si pierde su dispositivo, puede recuperarlo a través de otros dispositivos de su elección, familia, amigos o instituciones (no necesariamente el gobierno: si alguien puede hacer esto fácilmente, como también puede proporcionar las iglesias).

similarLa versión de código abierto de la infraestructura de Starlink ya existe, por lo que podemos obtener una fuerte conexión global sin depender de algunos participantes individuales.

túAbra LLM en el dispositivoSu actividad será escaneada, aconsejada y completada tareas automáticamente, y le advertirá cuándo puede obtener información incorrecta o cometer un próximo error.

DeberíaSistema operativoTambién es de código abierto y ha sido verificado oficialmente.

AdmirasUse un dispositivo de seguimiento de salud personal para todo clima, el dispositivo también esCódigo abierto y verificable, le permite obtener datos y asegurarse de que nadie más obtenga los datos sin su consentimiento.

TenemosFormularios de gobernanza más avanzados, Estas formas de uso de gobernanza sorteos de lotes, congresos ciudadanos, votación secundaria y, a menudo, combinaciones inteligentes de votación democrática para establecer metas y usar algún método para evaluar las opiniones de los expertos para determinar cómo lograrlos.Como participante, puede estar seguro de que el sistema está ejecutando las reglas de la forma en que comprende.

Los lugares públicos están equipados con equipos de monitoreo para rastrear variables biológicas(por ejemplo, los niveles de dióxido de carbono y índice de calidad del aire, presencia de enfermedades en el aire, aguas residuales).Sin embargo, estos dispositivos (así como cualquier cámaras de vigilancia y drones de defensa) sonCódigo abierto y verificabley existe un sistema legal a través del cual el público puede verificar aleatoriamente estos dispositivos.

En comparación con hoy, el mundo es más seguro, más libre e igualmente involucrado en la economía global.Pero para lograr ese mundo, se necesita más dinero para invertir en varias tecnologías:

Criptografía más avanzada.Lo que yo llamo la «tarjeta de Dios egipcio» de la criptografía: ZK -Snark, que es completamente cifrado homomórfico y tecnología de ofuscación) es tan poderosa porque le permiten realizar cálculos de programas arbitrarios sobre datos en un entorno múltiple y garantizar los resultados de la producción mientras mantienen los datos y el proceso de cálculo privado.Esto hace posible para una aplicación protegida por la privacidad más poderosa.Herramientas relacionadas con la criptografía (por ejemplo, Blockchain puede proporcionar seguras fuertes para las aplicaciones que aseguran que los datos no estén manipulados y los usuarios no están excluidos; también se aplica la tecnología de privacidad diferencial a los datos para proteger aún más la privacidad).

Aplicación y seguridad a nivel de usuario. La aplicación solo es segura cuando las garantías de seguridad proporcionadas por la aplicación pueden ser realmente entendidas y verificadas por el usuario.Esto requerirá un marco de software que haga que las aplicaciones con fuertes propiedades de seguridad sean fáciles de construir.Es importante destacar que también requiere que los navegadores, los sistemas operativos y otros middleware (como la ejecución local de Observer LLM) desempeñen sus propios roles, validen la aplicación, determinen su nivel de riesgo y presenten esta información al usuario.

Verificación formal.Podemos usar un método de prueba automatizado para verificar que el programa cumpla con los atributos que nos importan, por ejemplo, sin una fuga de datos o ser vulnerables a modificaciones de terceros no autorizadas.Lean se ha convertido recientemente en un idioma popular para la verificación formal.Estas tecnologías han comenzado a usarse para verificar las máquinas virtuales de Ethereum(EVM) y otros casos de uso de cifrado de alto riesgo y alto valor, se están utilizando algoritmos a prueba de ZK-SNARK en una gama más amplia de campos.Además de eso, necesitamos avanzar más en otras prácticas de seguridad más comunes.

El fatalismo de ciberseguridad en la década de 2000 fue incorrecto: las vulnerabilidades (y las puertas) podrían superarse.»Solo» necesitamos aprender a poner la seguridad por encima de otros objetivos competitivos.

Sistema operativo de código abierto y orientado a la seguridad.Cada vez más sistemas operativos están surgiendo: los grafenosos como una versión segura de los núcleos de seguridad de Android, aerodinámico, como las asterinas, y los armonos de Huawei (su versión de código abierto) están utilizando la verificación formal (siempre que esté abierto, cualquiera puede verificar, y no importa quién lo produzca. Este es un gran ejemplo de cómo la apertura y la verifiabilidad combaten divisiones globales).

Seguridad de hardware de código abierto segura.Si no puede asegurarse de que el hardware ejecute el software y que los datos no se filtren por separado, entonces cualquier software no es seguro.En este sentido, estoy más interesado en dos objetivos a corto plazo:

personalEquipo electrónico de seguridad— – Blockchainists lo llaman «billetera de hardware» y los entusiastas de los código abierto lo llaman «teléfonos seguros», pero una vez que comprenda la necesidad de seguridad y universalidad, los dos eventualmente se fusionarán en lo mismo.

Infraestructura física en lugares públicos— -Smart Locks, el equipo de monitoreo biológico que mencioné anteriormente y la tecnología general de «Internet de las cosas».Necesitamos poder confiar en ellos.Esto requiere código abierto y verificabilidad.

Una cadena de herramientas abierta segura para construir hardware de código abierto. Hoy, el diseño de hardware se basa en una variedad de dependencias de código cerrado.Esto aumenta en gran medida el costo de la fabricación de hardware y hace que todo el proceso sea más dependiente de la licencia.Esto también hace que la verificación de hardware sea poco práctica: si la herramienta que genera el diseño de chips es de código cerrado, no sabe qué verificar.Incluso las herramientas existentes como las cadenas de escaneo a menudo son inutilizables en la práctica porque demasiadas herramientas necesarias son de código cerrado.Todo esto se puede cambiar.

Verificación de hardware (como infrarrojos y escaneo de rayos X).Necesitamos una forma de escanear chips para verificar que realmente tengan la lógica que se merecen y que no tienen componentes innecesarios para evitar la manipulación accidental y la extracción de datos.Esto se puede hacer de manera destructiva: el auditor ordena al azar productos que contienen el chip de la computadora (utilizando la identidad de un usuario final normal), luego desmonta el chip y verifys que la lógica coincide.El uso de escaneo infrarrojo o de rayos X se puede realizar de manera no destructiva, lo que permite escanear a cada chip.

Para llegar a un consenso sobre la confianza, idealmente necesitamosLa tecnología de verificación de hardware permite al público dominarlo fácilmente. Las máquinas de rayos X de hoy en día aún no están en este nivel.Esta situación se puede mejorar de dos maneras.Primero, podemos mejorar el dispositivo de verificación (y la amabilidad de la verificación del chip) para facilitar que el dispositivo sea adquirido por el público.En segundo lugar, podemos agregar algunos formularios de verificación más limitados basados en «verificación completa» que incluso se puede hacer en teléfonos inteligentes (como etiquetas de identificación y firmas clave generadas por funciones físicamente no clonables) para verificar las declaraciones más estrictas como «¿Esta máquina pertenece a un lote producido por un fabricante conocido, y las muestras aleatorias de la lote han sido verificadas en detalle por un detalle de un tercer pato?»»

Equipo de monitoreo ambiental y biológico localizado, de bajo costo, bajo costo y de monitoreo biológico. La comunidad y las personas deben poder medirse a sí mismas y a su entorno e identificar riesgos biológicos. Esto incluye muchas formas de tecnología: dispositivos médicos de grado personal (como aguas abiertas), sensores de calidad del aire, sensores de enfermedades en el aire de uso general (como Varro) y dispositivos de monitoreo ambiental a mayor escala.

La apertura y la verificabilidad de cada capa de la pila son importantes

De aquí a allá

Una diferencia clave entre esta visión y una visión tecnológica más «tradicional» es que es más amigable para la soberanía local, el empoderamiento personal y la libertad.La seguridad no se logra buscando en todo el mundo y asegurando que no haya personas malas en todas partes, sino haciendo que el mundo sea más robusto en todos los niveles.La apertura significa construir y mejorar cada capa de tecnología abiertamente, no solo un programa API de acceso abierto planificado centralmente.La verificación no es una patente exclusivamente para auditores de sellos patentados (que probablemente coluden con las empresas y los gobiernos que lanzaron la tecnología): es un derecho de las personas y un pasatiempo con la sociedad.

Creo que esta visión es más fuerte y está más en línea con nuestro panorama global fragmentado del siglo XXI. Pero no tenemos tiempo ilimitado para ejecutar esta visión.La seguridad centralizada significa, incluida la recopilación de datos y la puros de datos más centralizados, y simplificando por completo la verificación a «si esto es hecho por un desarrollador o fabricante de confianza», se están desarrollando rápidamente.Durante décadas, las personas han estado tratando de reemplazar el acceso verdaderamente abierto con un enfoque centralizado.Este intento puede haber comenzado con Internet.org de Facebook, y continuará, cada intento es más complicado que la última vez.Necesitamos actuar rápidamente para competir con estos enfoques, y debemos demostrar públicamente al público e instituciones que es posible una mejor solución.

Si podemos lograr con éxito esta visión, una forma de entender el mundo en el que vivimos es que es una especie de futurismo retro.Por un lado, nos beneficiamos de tecnologías más fuertes que nos permiten mejorar la salud, organizarnos de una manera más eficiente y resistente y protegernos de las amenazas de lo antiguo y lo nuevo.Por otro lado, el mundo que hemos ganado ha restaurado algunas de las características a las que las personas estaban acostumbradas en 1900: la infraestructura es libre de ser desmantelada, verificada y modificada para satisfacer sus propias necesidades; Cualquiera puede participar, no solo como un consumidor o «desarrollador de aplicaciones», sino en cualquier nivel de la pila;Cualquiera puede estar seguro de que el dispositivo puede funcionar como afirma.

El diseño de verificación tiene un precio: mientras que muchas optimizaciones de software y hardware traen mejoras de velocidad que las personas necesitan urgentemente, el precio es que el diseño se vuelve más difícil o más vulnerable.El código abierto hace que sea rentable bajo muchos modelos comerciales estándar más difíciles.Creo que ambos problemas son exagerados, pero no es algo que convence al mundo de la noche a la mañana.Esto plantea la pregunta: ¿Cuáles son los objetivos pragmáticos que debemos seguir a corto plazo?

Se me ocurrirá una solución:Comprometido a crear una pila de código completamente abierto y fácil de verificar para aplicaciones de alta seguridad y de bajo rendimiento, ya sea para consumidores o institucionales, remotos o cara a cara. Esto cubrirá tecnologías de hardware, software y biométricos.La mayoría de la computación que realmente requiere seguridad a menudo no requiere velocidad, e incluso cuando se requiere velocidad, a menudo hay formas de combinar componentes de alto rendimiento pero no confiables con componentes confiables pero no de alto rendimiento para lograr altos niveles de rendimiento y confianza para muchas aplicaciones.No es realista lograr la mayor seguridad y apertura de todo.Pero podemos comenzar asegurando que estas características estén disponibles en áreas que son realmente importantes.