出典:Shenzhen Zero -Time Technology

背景

2024年2月25日に、Ethereumの攻撃イベントを監視しました:https://etherscan.io/tx/0xf0464 lueberryprotocol、約455 ETH 1.4m USDの損失。幸いなことに、この攻撃は、C0ffeebabe White Hat(0xc0ffeebabababe5d496b2de509f9fa189c25cf29671 [c0ffeebabe.eth])のIDによって傍受され、最終的に366.5 eth 1.2 eTh 1.2 eTh 1.2 eTh 1.2 eThを返しました。

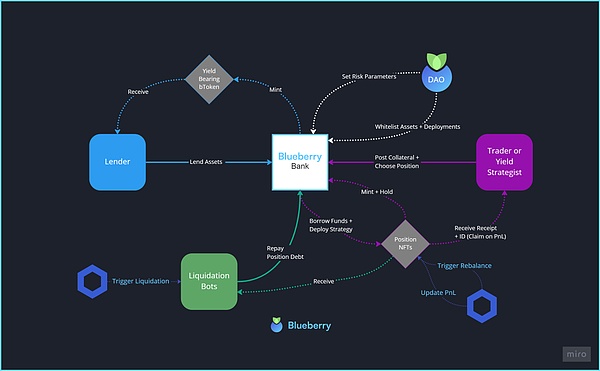

BlueberryProtocolは、複合フォークベースのDefiプロジェクトであり、借入、住宅ローン、その他のサービスを提供しています。特定の操作モードを以下に示します。

攻撃分析

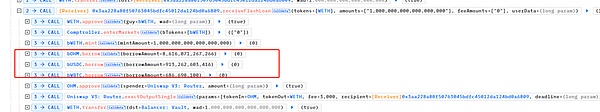

攻撃者は、最初にバランサーからの稲妻ローンを通して1ウェスを借りました。

その後、攻撃者は1ウェスをブルーベリープロトコルに抵当に入れ、ミントは1ブウェットを作りました。その後、攻撃者は住宅ローンとして1つのBweth Mormgaggagedを使用し、借りて8616オーム(10進数= 9)、913262 USDC(10進数= 6)、および6.86 WBTC(10進数= 8)を借りました。

最後に、攻撃者はUNISWAPを介してオーム、USDC、およびWBTCを457 ETHに置き換えました。

脆弱性分析

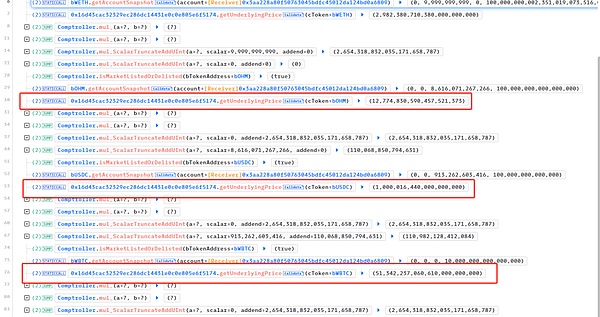

問題の根本的な原因は、コードが異なる資産を処理する場合、テール番号が処理されたエラーであることです。ウェスの小数は18、オームの小数は9、USDCの小数は6、WBTCの小数は8です。

ただし、トークンの価格を処理する際のBlueberryProtocolの価格Oracleは、小数= 18の価格でスケールです。

その結果、オームの値は1E9によって縮小し、USDC値は1E12で縮小し、WBTC値は1E10によって縮小します。その結果、攻撃者は、1つのETH住宅ローンのみを通じて460 ETH相当の資産を拾いました。

要約します

脆弱性は、プロジェクトパーティが同じコードを使用して異なるトークンを処理し、異なるトークンの異なる小数を考慮していないことです。資産は小数の大量の資産を引き起こし、攻撃者は住宅ローンとして非常に低価格で借りました。このようなセキュリティの問題を回避するために、契約が開始される前に、プロジェクトパーティーがスマート契約の完全な監査とクロスオーディットを実施することをお勧めします。