Auteur: Yuki Yuminaga Source: Sorella Traduction: Shan Oppa, Vision de Bitchain

introduction

La résolution de la valeur extractable maximale (MEV) a toujours été un défi auquel Ethereum est confronté.Les chaînes d’approvisionnement de valeur incitent les arbitrageurs à fonctionner fréquemment grâce à diverses stratégies, ce qui nuit souvent aux intérêts des utilisateurs de détail.Alors que de nombreux chercheurs ont essayé de gérer le MEV par le changement de la couche protocole, ces efforts n’ont pas encore fourni de solutions satisfaisantes.Bien que l’infrastructure actuelle et les mécanismes d’enchères puissent capturer efficacement les MEV en blocs, ils n’ont pas de distribution équitable de la valeur de la capture: pourquoi la valeur des MEV est-elle attribuée aux validateurs de réseau, plutôt que d’être plus efficacement capturés et internalisés par chaque application elle-même. ?

Le tri (ASS) spécifique à l’application a donc vu le jour.Plutôt que d’essayer de réécrire les règles sur la couche de protocole, ASS permet aux applications individuelles de contrôler la façon dont elles trient leurs transactions.Ce faisant, ASS permet aux applications sur la chaîne de protéger leurs utilisateurs et de liquidités contre les effets négatifs des MEV, tout en leur donnant la possibilité de capturer la valeur qui aurait dû s’écouler vers Ethereum Validators.

Imaginez: au lieu de permettre aux commerçants de haute fréquence de concurrence pour maximiser l’arbitrage pour chaque utilisateur (presque toute la valeur d’arbitrage est divulguée aux validateurs et aux chaînes sous-jacentes), chaque application peut définir les règles de tri des transactions en soi pour créer un système plus personnalisé, efficace et équitable .Cela marque le passage de l’essai de résoudre les MEV au niveau de la couche de réseau à l’endroit où il est le plus important – des solutions de couche d’application.

arrière-plan

Le concept de tri spécifique à l’application (ASS) provient des recherches de Matheus sur les règles de tri vérifiables (VSR) dans les échanges décentralisés (DEX).Matheus prouve que VSR peut améliorer l’exécution des transactions et atténuer le MEV en réduisant l’impact des mineurs sur le tri des transactions.Tarun a ensuite élargi cette philosophie pour montrer comment les règles de tri spécifiques à l’application affectent considérablement les fonctions de retour des participants au protocole tels que les utilisateurs, les validateurs et les trieurs.

Ici, la fonction de retour représente la valeur économique d’un type de transaction particulier.Cette valeur reflète le profit ou l’utilité obtenue par les participants à l’accord par le tri des transactions, montrant comment le tri affecte leurs résultats financiers.La fonction de retour a deux caractéristiques clés:

-

Retour non lisse: De petits changements dans le tri peuvent entraîner de grandes fluctuations dans le MEV.

-

Retours non monotones: De petits changements dans le tri peuvent augmenter ou diminuer le MEV, mais la direction du changement est incohérente.

Lorsque la fonction de retour a les deux caractéristiques, la stratégie de tri d’optimisation devient très complexe.Dans ce cas, une approche plus complexe et personnalisée est nécessaire dans la couche d’application pour garantir des résultats équitables pour les utilisateurs et un écosystème de défi durable.

Comment fonctionne un type d’application spécifique?

Pour comprendre le cul, nous devons d’abord examiner la chaîne d’approvisionnement des transactions existante.

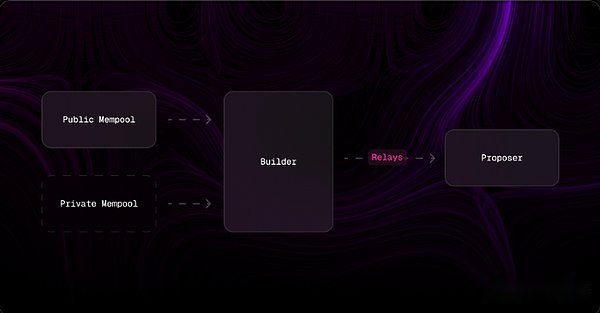

Dans les systèmes existants:

-

Les transactions sont envoyées dans des pools de mémoire publics ou privés (MEMPOOL).

-

Le constructeur collecte ces transactions et les emballe en blocs.

-

Les constructeurs sont en concurrence pour les enchères de blocs, et le bloc du gagnant sera inclus dans la blockchain, et la valeur qu’ils offrent seront versées au proposant du bloc.

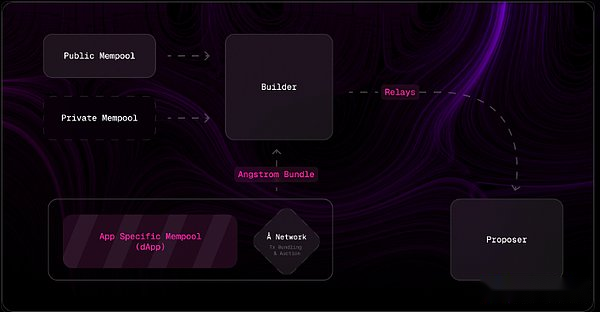

Au contraire, les applications basées sur le cul ont les caractéristiques suivantes:

-

Droits de tri restreints: Cette restriction garantit que seul le trieur spécifié ou le validateur d’allumage peut interagir avec le contrat de l’application, empêchant le contournement avec malveillance de la logique d’allocation de valeur interne de l’application.

-

Pool de mémoire spécifique à l’application: L’utilisateur ne soumet plus les transactions au pool de mémoire publique, mais envoie son intention au pool de mémoire spécifique à l’application.Ces intentions sont ensuite collectées et traitées par le trieur spécifique à l’application.

-

Résultats qui ne sont pas liés à l’ordre: Afin d’exécuter des règles de tri et de fournir à l’utilisateur cible les meilleurs rendements financiers, les transactions ASS doivent être indépendantes du tri par le constructeur d’autres transactions.Ceci est réalisé en s’assurant que l’état de l’application est contrôlé par son mécanisme consensuel.Les commandes de cul sont intégrées dans un paquet et envoyées au constructeur pour inclusion.Étant donné que le bundle n’influence pas avec l’État accessible par d’autres applications, son emplacement dans le bloc n’est pas pertinent.

Grâce à ces principes de base, ASS permet à toute application sur une chaîne de retrouver la souveraineté sur son état d’exécution et de contrat, réalisant ainsi une application souverain.

Cas réel: Angstrom

À titre d’exemple pratique de l’application souveraine, Angstrom est un crochet pour UNISWAPV4 pour protéger ses fournisseurs de liquidités contre les effets négatifs des échanges centralisés (CEX) et des échanges décentralisés (DEX) arbitrageurs, tout en protégeant les transactions ceux qui sont protégés des « attaques de mezzanine ».Angstrom Node Network et Ethereum s’entendent sur l’ensemble des transactions à exécuter en parallèle.Le processus est le suivant:

-

Les arbitrageurs CEX-Dex remportent la première transaction à droite à échanger via AMM (pas de frais de traitement).

-

Pendant ce temps, l’utilisateur envoie ses opérations d’échange planifiées au pool de mémoire d’Angstrom sous la forme d’une commande de limite signée.

-

Le réseau Angstrom exécute le protocole de consensus et forme un bundle où le premier échange est l’accord d’arbitrage le plus offrant.Le montant de l’offre est distribué au prorata au fournisseur de liquidité sous-jacent dans le cadre de l’échange.Toutes les autres ordonnances de limite valide et liquidité AMM sont exécutées au même prix de liquidation uniforme.

-

Le bundle est ensuite envoyé par le nœud Angstrom proposé au constructeur et au pool de mémoire publique d’Ethereum.

Hypothèses d’activité et de confiance

Au cœur du cul se trouve un formulaire de construction de blocs partiels où les demandes de souverain déléguent les droits de tri aux réseaux d’opérateurs décentralisés selon les règles de tri prescrites.Par conséquent, le ASS implique inévitablement des parties externes introduisant des hypothèses d’activité et de confiance supplémentaires.

Hypothèses d’activité

Les applications souveraines reposent sur des trieurs spécifiques à l’application pour suivre correctement les protocoles et fournir des mises à jour de statut en temps opportun.S’il y a une destruction de vie (comme le partitionnement du réseau), l’utilisateur peut ne pas être en mesure d’interagir avec certaines parties de l’application jusqu’à ce qu’un consensus valide soit restauré.

Les applications souveraines peuvent également limiter la portée des états contractuels, qui sont mis à jour en fonction de leur trieur.Cela permet de minimiser les dépendances externes du contrat afin que les états critiques tels que la liquidité déposée soient toujours accessibles même en cas de défaillance de trieur.

Hypothèse de confiance

Pour s’assurer que le trieur est conforme aux règles de tri prescrites, les applications souveraines peuvent tirer parti des solutions crypto-économiques (telles que le POS) ou des méthodes de chiffrement (telles que Tee ou MPC).Les approches spécifiques peuvent varier considérablement en fonction des besoins en application; certains peuvent nécessiter un consensus sur l’optimisation de l’exécution, tandis que d’autres peuvent se concentrer sur la confidentialité avant l’exécution par le biais de mécanismes de chiffrement.Il existe un certain nombre d’outils disponibles pour réduire les frais généraux de confiance du trieur et atteindre les objectifs uniques de chaque application souveraine.

Résistez à la revue

Il existe de nombreux types de censure dans l’écosystème Ethereum:

-

Revue réglementaire: les constructeurs et les répéteurs examinent les transactions dans le cadre de la liste des sanctions de l’OFAC.Il s’agit de l’une des formes les plus importantes de censure sur Ethereum à l’heure actuelle, principalement réalisées par des répéteurs.

-

Examen économique: Les attaquants motivés peuvent soudoyer des propositeurs pour examiner les transactions victimes.

-

Revue du niveau de nœud: les nœuds d’un réseau P2P peuvent refuser de propager les transactions entrantes.Cela peut être un gros problème si le protocole s’exécute de manière optimale lorsque la plupart des nœuds supposent la même vue des transactions entrantes.En outre, dans de tels protocoles, l’adversaire peut être motivé à diviser la vue locale du nœud honnête (en envoyant des transactions à seulement la moitié des nœuds à la fin de la fente) et donc à arrêter le protocole.

-

L’exécution des transactions n’encourt pas les frais généraux de confiance – ASS ne s’exécute pas ou ne réglera pas les transactions triées.Seul le tri est délégué.Les hypothèses de confiance de base s’étendent des environnements d’exécution natifs tels que Ethereum ou d’autres L2.

-

Obtenez de la liquidité et du flux de commandes – Les utilisateurs n’ont pas besoin de rejeter.Les DAPP peuvent utiliser directement le trafic et la liquidité dans la chaîne.

-

Les actifs restent dans les environnements d’exécution natifs et ne peuvent pas être gelés – contrairement à L2, la plupart des ASS ne nécessitent pas que les utilisateurs verrouillent les fonds dans les contrats de pont.Ce choix de conception offre une meilleure sécurité: si un trieur spécifique à l’application échoue, les dommages potentiels sont limités, car le trieur ne peut contrôler que les transactions dans les limites fixées par le contrat intelligent.Alors que certaines solutions L2 mettent en œuvre des fonctionnalités de sécurité telles que les sorties d’urgence et l’inclusion obligatoire, ces mesures sont souvent difficiles à utiliser dans la pratique.Après avoir perdu la connexion à la mise à jour L2, les utilisateurs peuvent devoir attendre quelques jours avant d’activer la sortie d’urgence.De même, l’enceinte via L1 nécessite généralement au moins un délai.Peut-être plus important encore, ces mesures de sécurité nécessitent généralement une expertise technique que la plupart des utilisateurs n’ont pas et ne sont donc pas pratiques pour la personne moyenne.

-

Hypothèse d’activité à associe forte – L’activité de L2 dépend du nœud d’exécution, généralement un trieur de rouleau, sauf en fonction du tri.L’activité de L1 dépend de la majorité honnête des nœuds réexécutant la fonction de transition d’état correspondante.L’activité d’une application souveraine dépend principalement de l’environnement d’exécution sous-jacent, et les contrats intelligents peuvent spécifier les pièces qui doivent s’appuyer sur le trieur spécifique à l’application.

De nombreux chercheurs ont déclaré qu’Ethereum avait besoin d’un meilleur mécanisme anti-censure.Certaines propositions telles que les propositions multi-montures (MCP) et la liste d’inclusion forcée de la fourche (FOCIL) ont fait surface et sont devenues l’objectif de la discussion en cours.

La résistance à la censure est également une préoccupation majeure pour les demandes souverains.Les trieurs spécifiques à l’application peuvent être des entités externes avec divers intérêts pour recevoir des transactions privées et des flux de commande supplémentaires.Par exemple, un validateur spécifique à l’application en tant que fabricant de marchés a la motivation d’examiner les transactions envoyées par un marché de marché concurrentiel.Par conséquent, même si le protocole sous-jacent n’est pas examiné, les demandes souverains de haut niveau peuvent subir une censure locale.

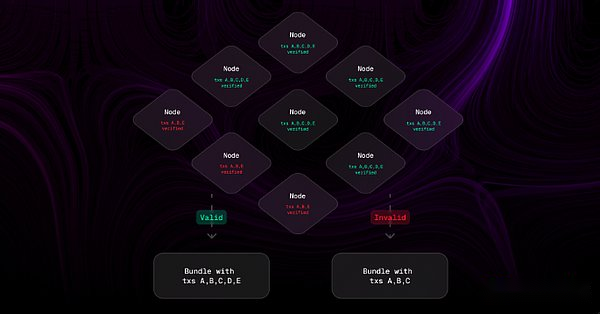

Un exemple du mécanisme de boycott de la censure de l’ASS est Angstrom.Pour s’assurer que toutes les commandes valides sont incluses dans la période à venir, le nœud Angstrom doit diffuser les commandes entrantes vérifiées et atteindre un consensus sur l’inclusion dans le package de transactions proposé.Les proposants seront punis si le package de transaction manque de commandes observées par la plupart des réseaux.Voici une explication de la revue d’Angstrom du mécanisme de boycott.

Dilemme de composibilité

L’un des principaux défis auxquels sont confrontés les applications souveraines est d’assurer la composibilité des transactions qui interagissent avec les états contractuels externes.Faire simplement partie des transactions spécifiques aux applications avec des transactions externes arbitraires sape la commande de commande nécessaire pour protéger les applications souveraines et leurs utilisateurs.Lorsqu’une seule transaction non valide non valide est combinée avec une transaction spécifique à l’application, un effet de second ordre de la restauration de l’ensemble peut être créé.Lorsque cela se produit, l’application souveraine n’est pas en mesure d’exécuter les commandes de son utilisateur (bien qu’un consensus valide soit atteint), endommageant ainsi l’expérience utilisateur et le bien-être général.

Cependant, il existe encore des solutions potentielles au problème de la composabilité, et diverses équipes en explorent plusieurs.Ces schémas comprennent des concepts tels que la préconfirmation, le trieur partagé spécifique à l’application et l’engagement du constructeur, chacun fournissant un compromis entre le degré de composibilité et les frais généraux de confiance.

Inclus à l’avance de confirmation

Pour expliquer l’incorporation de pré-confirmation, vous devez d’abord comprendre le principe de travail basé sur la pré-confirmation.Sur la base de la pré-confirmation, en utilisant la sécurité crypto-économique, garantit que le proposant a proposé une garantie pour s’assurer qu’un ensemble de transactions spécifique est inclus avant une certaine période de la période en cours.Cette garantie est soumise à la taille de la marge émise par les proposants participants.

L’inclusion de la pré-confirmation est une forme spéciale de préconfiration basée sur la base desquelles l’inclusion des transactions n’est liée à aucun statut de contrat.Les transactions demandant l’inclusion de la pré-confirmation doivent être sans état et non controversées, ce qui signifie que leur exécution n’est pas affectée par leur position dans le bloc.En tirant parti de l’inclusion pré-confirmation, le proposant ne peut promettre d’inclure des transactions non assis uniquement si le bundle ASS est inclus dans le même bloc.Cette approche fournit une composabilité crypto-économique entre les transactions incontractées et les faisceaux ASS.

Cependant, étant donné la composabilité limitée fournie par cette solution, la complexité accrue et les frais généraux de confiance peuvent l’emporter sur ses avantages pour certaines applications souveraines.Par conséquent, il est important d’explorer des alternatives qui peuvent fournir un équilibre plus efficace entre la simplicité et la fonctionnalité.

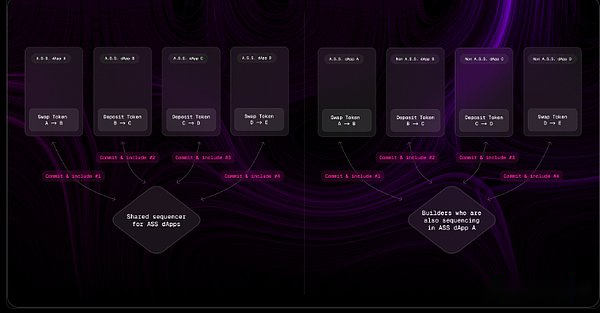

Partagez des trieurs et engagements de fabricants spécifiques

Les applications souveraines peuvent utiliser des trieurs spécifiques aux applications pour gérer le tri des transactions sur plusieurs applications sans s’appuyer sur l’engagement de la proposition.Par exemple, un trieur qui gère plusieurs transactions d’application souveraine peut favoriser la composabilité atomique entre eux tant qu’il suit les règles de tri pour chaque application.Cette approche de trieur spécifique à l’application partagée permet la composabilité et la coordination transparentes de la composabilité et de la coordination à travers les applications souverains.

Cependant, pour les applications non souverains, différentes solutions sont nécessaires.Inclusion de transactions des constructeurs de blocs impliqués dans le tri des applications souverain promet de créer une composabilité atomique entre les applications non souverain et souverain.Le constructeur garantit que l’ordre des transactions est spécifié entre les deux types d’applications.Ce constructeur promet de combler l’écart de composibilité en ASS.

Engagement du constructeur illustration de la composabilité atomique entre les DAPP souverains et non souverains (à droite) et les applications partagées illustration spécifique de la composabilité atomique entre les applications souveraines (à gauche)

Bien qu’il y ait encore des questions sur la dynamique économique des engagements des constructeurs, la faisabilité d’incorporer les pré-identifications et les effets potentiels du second ordre, nous pensons que le défi de la composabilité de l’ASS sera abordé au fil du temps.Des équipes telles qu’Astria et PrimeV recherchent activement et développent des cadres améliorés et les engagements des constructeurs partagés et des constructeurs.À mesure que ces progrès avancent, la composabilité ne sera plus un problème pour les applications souveraines.

Cul avec L2 et L1 spécifiques à l’application

Actuellement, les DAPP doivent créer des chaînes spécifiques à l’application pour contrôler le tri de leurs transactions.Des concepts tels que les constructeurs appartenant à des protocoles (POB) permettent au Cosmos L1 d’avoir des collations plus expressives qui aident à capturer les MEV et à les réaffecter à leurs applications.De même, un trieur L2 avec VSR peut effectuer de telles opérations.Bien que les deux solutions permettent à leurs applications de trier et de capturer les MEV plus expressivement, ASS est unique pour les fonctionnalités suivantes.

Applications souveraines, table de comparaison basée sur L2, L2 et L1

en conclusion

ASS donne aux applications un contrôle total sur le tri des transactions, leur permettant de définir des règles personnalisées sans gérer la complexité de l’exécution.Ce contrôle permet à l’application de contrôler son exécution pour optimiser les résultats de l’utilisateur.Par exemple, sur Angstrom, le LPS et les échangeurs sont considérés comme des joueurs de premier ordre, améliorant directement leurs avantages financiers grâce à des règles de tri personnalisées.

En outre, le ASS peut tirer parti d’une gamme d’économie de crypto et d’outils de chiffrement pour forcer l’optimalité des paiements des utilisateurs et mettre en œuvre un puissant mécanisme de boycott de censure.Les solutions crypto-économiques telles que la jaltitude et la réduction peuvent inspirer un comportement honnête parmi les trieurs, tandis que les méthodes de chiffrement telles que Tee et MPC peuvent améliorer la confidentialité et la sécurité.Avec ces outils, ASS a un excellent potentiel de conception pour créer des applications souveraines plus sûres, plus efficaces et centrées sur l’utilisateur.

Bien que ASS offre de nombreuses opportunités, des défis tels que le manque de composabilité indigène demeurent.Cependant, les solutions, notamment la préconfiration, les engagements partagés et les engagements de constructeurs, fournissent des moyens prometteurs de surmonter ces obstacles.Bien qu’il y ait encore des problèmes, nous nous engageons à améliorer ces approches pour offrir une expérience de cul plus lisse et plus composable.

Notre objectif est de rendre Defi plus durable avec un cul à la fois.