Autor: Benfen x Coescrito por TX-SHIELD

cadena de bloquesLa transparencia es la piedra angular de su mecanismo de confianza,Pero estoPropiedades de registros públicos,ahora se ha convertidoObstáculos principales para la implementación de aplicaciones a gran escala. Para la visión Web3, esto es un «arma de doble filo»:Aporta una confianza verificable a expensas de la confidencialidad empresarial, la privacidad del patrimonio personal y la flexibilidad de cumplimiento.

Para las empresas, cada acuerdo en la cadena puede exponer a los competidores las relaciones principales con los proveedores, los costos de adquisición y las estrategias de compensación;para los usuarios individuales, cada pago en cadena registra y divulga permanentemente sus hábitos de consumo, estado de activos y relaciones sociales; Para las agencias reguladoras, es necesario encontrar un nuevo equilibrio entre «proteger la privacidad pública» y «cumplir con las responsabilidades de cumplimiento financiero».

La transparencia no debería producirse a expensas de la privacidad fundamental.Esta rama de la cadena pública (Powered by TX-SHIELD) lanza oficialmente la función de pago privado.Esto marca nuestro paso de una era de «publicidad a cambio de confianza» a un nuevo paradigma de «la privacidad genera confianza».Este artículo se dividirá en dos partes: la primera parte mostrará cómo los pagos privados pueden resolver los problemas actuales en los campos comercial, personal y regulatorio;la segunda parte le brindará una imagen del futuro y una discusión en profundidad sobre cómo podemos construir conjuntamente un ecosistema completo desde Dark Pool en cadena, votación confidencial hasta subastas confidenciales e incluso un nuevo modelo de colaboración social basado en la piedra angular de la privacidad.

Resuelva el problema actual: escenarios de aplicaciones urgentes y análisis en profundidad del pago privado

Para empresas del lado B: el pago privado es una herramienta estratégica para la competencia empresarial y la gestión del cumplimiento

1. Proteger la privacidad del pago de salarios: tome a Deel como ejemplo para crear una «herramienta estratégica» para la gestión del talento corporativo

En la competencia global de talentos de las empresas modernas, especialmente las multinacionales, el sistema salarial es un componente estratégico central.Sin embargo, cuando las empresas intentan utilizar la tecnología blockchain transparente para pagar salarios, se enfrentan a un problema grave.

Plataforma global de gestión de nóminastratoPor ejemplo, como una de las empresas SaaS de más rápido crecimiento en la historia, el núcleo de su negocio es procesar pagos de compensación a empleados en todo el mundo.Deel adopta activamente la tecnología blockchain y permite a los empleados y contratistas globales retirar dinero instantáneamente en criptomonedas como Bitcoin y USDC a través de su servicio «Deel Crypto», resolviendo de manera efectiva los puntos débiles de la baja velocidad y las altas tarifas de las transferencias electrónicas transfronterizas tradicionales.Sin embargo, es esta adopción de blockchain para la eficiencia de los pagos lo que la expone a serios desafíos de transparencia.

Para Deel y las decenas de miles de empresas clientes a las que presta servicios, utilizandoCadena de bloques abierta y transparentePara el pago de salarios, cada pago en cadena incluirá la estructura salarial del cliente, los niveles salariales en diferentes países y puestos, e incluso la información de ingresos de empleados específicos.exposición permanenteA la vista del público.Esto no sólo desencadenará conflictos salariales dentro de la empresa cliente y caza furtiva competitiva externa, sino que también filtrará directamente los principales secretos comerciales de la plataforma Deel, su base de datos salarial global, que representa una amenaza fundamental para la base de su valoración de decenas de miles de millones de dólares.

Esta situación actual, reflejada en escenarios comerciales reales, ha dado lugar a necesidades prácticas claras y urgentes en el lado empresarial: empresas globales como Deel, que han tomado la iniciativa en la adopción de la eficiencia de pago blockchain, y muchas empresas que buscan una gestión salarial eficiente y transparente, necesitan urgentemente una solución de pago.debeNo solo puede utilizar la tecnología blockchain para procesar pagos salariales globales de manera eficiente, precisa y no puede ser manipulada, sino que también protege absolutamente la confidencialidad comercial de los datos salariales como los sistemas financieros tradicionales., para evitar filtraciones de datos catastróficas provocadas por la transparencia de los instrumentos de pago.

En la actualidad, muchas empresas Web3 y DAO de vanguardia han utilizado tecnologías de privacidad como Zcash o Aztec Network para pagar salarios, verificando con éxito la viabilidad y necesidad del pago privado en la gestión salarial.Estas prácticas muestran que elevar la confidencialidad salarial de un «compromiso contractual» que depende de sistemas y confianza a una «garantía técnica» basada en criptografía se ha convertido en la dirección inevitable de la evolución de la gestión de las empresas modernas, especialmente las globalizadas.

La función de pago privado de BenFen Chain (www.benfen.org), cuyo motor principal es la solución MPC proporcionada por TX-SHIELD, es una solución hecha a medida para satisfacer las necesidades de este tipo de empresas. Además, proponemos construir un «sistema de nómina de privacidad de nivel empresarial» completo. Las empresas pueden pagar salarios a empleados globales a través de esta subcadena. Todo el proceso se completa en la cadena, lo que no sólo garantiza la precisión y auditabilidad del proceso de pago, sino que también oculta información clave como el monto del pago, la identidad del emisor y del destinatario.Para las empresas, el sistema servirá como un «activo estratégico invisible», respaldando una gestión salarial global eficiente y transparente, al tiempo que protege completamente los datos salariales y las estrategias comerciales centrales de la empresa;Para el ecosistema blockchain, se espera que el sistema se convierta en un paso clave en la promoción de la implementación a gran escala de aplicaciones a nivel empresarial: responde con precisión a las preocupaciones centrales de empresas como Deel en el vínculo altamente sensible de la gestión salarial y elimina obstáculos clave para que la tecnología blockchain ingrese a las principales aplicaciones comerciales.

2. Financiación y liquidación de la cadena de suministro: tomar a Apple y Foxconn como ejemplos para resolver el doble dilema de los «silos de datos» y la «transparencia excesiva»

La causa fundamental del actual dilema en el financiamiento de la cadena de suministro es que la confianza no se puede transferir de manera eficiente entre los participantes.Un análisis en profundidad del «Informe de pagos globales» de McKinsey señaló que cada año existe un déficit de financiación de billones de dólares en la financiación de la cadena de suministro mundial.La esencia de esta brecha es una típica cuestión de «confianza».Tomemos como ejemplo la cooperación entre Apple y su principal proveedor Foxconn. Los datos comerciales entre los dos forman una típica «isla de datos».Esto dificulta que Foxconn demuestre su inocencia ante las instituciones financieras para obtener financiamiento de bajo costo para sus «cuentas por cobrar» que representan antecedentes de transacciones reales. En última instancia, esto conduce al problema crónico de una financiación difícil y costosa para toda la cadena.Sin embargo, si simplemente adopta blockchain en busca de intercambio de datos y transparencia, caerá en un dilema más fatal: los secretos comerciales más importantes, como el precio unitario de compra preciso de Apple a Foxconn, el período de liquidación de ambas partes e incluso la escala de producción de nuevos productos, quedarán completamente expuestos a todos los participantes en la cadena, incluidos los competidores.Los competidores pueden utilizar esto para calcular con precisión la estructura de costos y la estrategia de producto de Apple. Este nuevo riesgo introducido al resolver viejos problemas ha obstaculizado en gran medida la implementación de la tecnología blockchain en los escenarios comerciales centrales de las empresas.

La compleja cadena industrial representada por la industria de fabricación de automóviles, la industria de la electrónica de consumo y su enorme red de proveedores está buscando una solución innovadora que pueda cumplir simultáneamente los siguientes dos objetivos aparentemente contradictorios: primero, debe lograr la automatización de los procesos comerciales y la verificabilidad de datos clave, satisfacer las necesidades de confianza y superar los cuellos de botella financieros;en segundo lugar, debe garantizar que todos los detalles comerciales confidenciales estén absolutamente protegidos durante el proceso de colaboración para evitar la filtración de ventajas competitivas fundamentales.

La exploración dentro de la industria ha verificado la viabilidad de esta dirección. El proyecto Baseline Protocol (impulsado conjuntamente por gigantes de la industria como Ernst & Young, Microsoft, AMD, etc.) es pionero en este campo.Su núcleo es utilizar tecnología de criptografía avanzada para permitir que los sistemas empresariales sincronicen el estado de los procesos comerciales en la cadena de bloques pública y al mismo tiempo garantizar que todos los datos comercialmente confidenciales se mantengan confidenciales.Esta práctica demuestra efectivamente que es posible lograr «competencia en colaboración» a través de medios tecnológicos; es decir, al mismo tiempo que mejora la eficiencia general y la confianza de la cadena de suministro, también construye un foso de datos sólido para cada participante.

La función de pago privado de esta subcadena nació para hacer frente a este complejo desafío. Basándonos en la tecnología de privacidad verificable de TX-SHIELD, podemos construir una capa de liquidación confiable en blockchain.En este nivel, los proveedores pueden demostrar a las instituciones financieras la validez y el cumplimiento de sus cuentas por cobrar sin revelar ninguna información confidencial sobre montos específicos, identidades de contrapartes o detalles del contrato.Esto proporciona a las instituciones financieras el elemento crítico de confianza que necesitan para tomar decisiones sin revelar ningún secreto comercial.En referencia a las predicciones de McKinsey sobre las cadenas de suministro digitales, se espera que tales soluciones optimicen significativamente la eficiencia de la rotación de capital de la cadena de suministro, acorten el ciclo de liquidación de meses a días y proporcionen una poderosa infraestructura de próxima generación para activar la vitalidad de la cadena industrial y reducir los costos financieros integrales.

3. Pagos y liquidaciones B2B transfronterizos: tome la cadena de suministro global de SHEIN como ejemplo para equilibrar la eficiencia, los costos y la confidencialidad comercial

Los sistemas de pago transfronterizos tradicionales se han visto limitados por cuestiones de velocidad y costos durante décadas. Los pagos realizados a través de canales bancarios corresponsales tradicionales, como SWIFT, suelen tardar de 2 a 5 días en completarse y van acompañados de altas tarifas de gestión y enlaces intermedios opacos. Tomemos como ejemplo al gigante mundial de la moda rápida SHEIN.Su modelo de negocio depende en gran medida de una red de cadena de suministro global compuesta por miles de proveedores que requiere una respuesta rápida. Por tanto, es extremadamente sensible a la eficiencia y el coste de los pagos transfronterizos.Para resolver las deficiencias del sistema SWIFT tradicional, la industria explorará naturalmente soluciones blockchain más eficientes, como las monedas estables.Sin embargo, incluso si se introducen nuevas herramientas como las monedas estables para mejorar la eficiencia, las empresas aún tienen que enfrentar los desafíos superpuestos que plantean las normas de privacidad de datos en diferentes jurisdicciones (como el RGPD de la UE) y los complejos requisitos de cumplimiento.Además, para SHEIN, cada pago en la cadena de bloques transparente puede revelar inadvertidamente a su competidor Temu sus precios de compra precisos, estrategias de asignación de pedidos e incluso rutas de asignación de capital global para diferentes proveedores, lo que representa una amenaza directa a sus principales barreras competitivas.Las empresas necesitan urgentemente una solución de pago que combine las garantías de privacidad del sistema bancario tradicional, la velocidad de liquidación de las monedas estables y la flexibilidad de cumplimiento para hacer frente al complejo marco regulatorio global.

El pago de privacidad de BenFen Chain proporciona una nueva solución para esto, una «capa de liquidación de privacidad transfronteriza B2B». Esta solución utiliza la tecnología de moneda estable de protección de la privacidad de TX-SHIELD.Las transacciones transfronterizas entre empresas se pueden completar casi instantáneamente en la cadena, mientras que el monto clave de la transacción y la información de identidad de la contraparte están ocultos y solo son visibles para ambas partes de la transacción y las agencias reguladoras autorizadas.El efecto esperado de esta solución es lograr un acuerdo de segundo nivel, reducir las tarifas promedio de manejo en más de un 50% y garantizar que en el proceso no se filtren secretos comerciales centrales, como la estrategia de adquisiciones y los canales de ventas de la compañía, creando así una ventaja de información clave para la compañía en la feroz competencia comercial global.

4. Privacidad en la gestión de tesorería: tomando MicroStrategy como ejemplo para remodelar el sistema financiero blockchain a nivel empresarial

En el proceso de acelerar la digitalización de las empresas globales,Gestión de TesoreríaSe ha transformado de una función administrativa a uno de los núcleos de la estrategia corporativa. No sólo determina la seguridad y liquidez de los fondos corporativos, sino que también afecta directamente la estructura de capital, las señales del mercado y las decisiones estratégicas.Sin embargo, a medida que más y más empresas intentan utilizar blockchain y activos cifrados para optimizar sus estructuras de tesorería, han surgido nuevos problemas: mientras la eficiencia mejora,La transparencia de la información conlleva el riesgo de exposición estratégica.Empresas cotizadas en EE. UU.MicroestrategiaPor ejemplo, esta empresa es la «pionera de la tesorería blockchain» más conocida del mundo.Desde 2020, MicroStrategy ha seguido comprando Bitcoin mediante financiación de bonos y fondos propios, y lo ha incorporado al balance corporativo para combatir la inflación y optimizar las reservas de valor a largo plazo.Aunque su medida se convirtió en un hito en la innovación en la asignación de activos corporativos, también expuso el dilema de privacidad de los libros públicos de blockchain.Cada vez que una empresa realice transferencias de fondos, reequilibrio de activos o una nueva ronda de compras, quedará registrado y analizado en tiempo real en la cadena. Cualquier observador del mercado puede especular sobre sus posiciones, rangos de costos e incluso intenciones operativas futuras a partir de la ruta de transacción.Esto significa que, si bien blockchain aporta transparencia y confianza, también expone la programación de capital, el ritmo de inversión e incluso la estructura financiera interna de la empresa a los analistas globales.Para una empresa que cotiza en bolsa, esto no sólo puede desencadenar fluctuaciones y especulaciones en el mercado, sino que también puede afectar la gestión del valor de mercado corporativo, las calificaciones de los bonos e incluso el control preciso de las señales del mercado de capitales.

Cada vez más empresas ya no están satisfechas con el cierre y la lentitud de los sistemas de tesorería tradicionales y han comenzado a explorar sistemas financieros en tiempo real basados en blockchain. Sin embargo, también les preocupa que una vez que se adopte un libro de contabilidad público, ¿equivaldrá a hacer públicos todos los flujos de fondos?Por lo tanto, las empresas necesitan urgentemente un método que no sólo pueda aprovechar las ventajas de la «liquidación instantánea y programación automatizada» de blockchain, sino tambiénProteja la privacidad de los fondos y cumpla con el cumplimiento de las auditorías como los sistemas bancarios tradicionales.plan de tesorería.

esto es exactamenteEste sistema de pago de privacidad de subcadenade valor único.A través de la compleja tecnología MPC proporcionada por TX-SHIELD, esta subcadena permite a las empresas completar operaciones como transferencia de activos, reinversión de ingresos o programación de liquidez monetaria estable en la cadena, mientras cifra de forma privada información financiera clave (incluido el monto de la transacción, la dirección del flujo y la estructura de activos).El sistema generará automáticamente un certificado criptográfico verificable y solo abrirá acceso verificable a instituciones de auditoría autorizadas o nodos regulatorios.De esta manera, las empresas no solo pueden realizar operaciones de tesorería con la alta eficiencia de blockchain, sino también lograr una protección de la privacidad que es «invisible fuera de la cadena» bajo la premisa de ser «verificable en la cadena».

Si MicroStrategy ejecuta la gestión de tesorería bajo esta arquitectura, su programación de fondos, asignación de divisas, reequilibrio de activos y otras acciones ya no estarán expuestas al mercado abierto, pero aún puede garantizar que todas las operaciones en cadena cumplan con las regulaciones, puedan ser auditadas y sean consistentes con los informes financieros.En otras palabras, esta subcadena permite a las empresas lograr una verdadera «tesorería cifrada y verificable»: supervisión pública y ejecución privada.

5. Gestión de tesorería de DAO y financiación anónima: tomando Uniswap DAO como ejemplo para establecer una «barrera estratégica» para las organizaciones descentralizadas

Las DAO de gran escala (como Uniswap DAO) suelen gestionar cientos de millones o incluso miles de millones de dólares en activos. Aunque la transparencia total de su tesorería es la piedra angular de la gobernanza comunitaria, también genera un status quo realista y puntos débiles: cuando Uniswap DAO considera invertir en un proyecto DeFi inicial, los detalles de negociación y transferencia completamente divulgados facilitarán que otras ballenas o competidores lo capturen, lo que provocará que el costo de compra de DAO se dispare y que la estrategia de inversión sea completamente ineficaz.Una fuerte necesidad práctica es proporcionar un cierto grado de privacidad operativa para equipos o comités específicos al ejecutar inversiones, emitir subvenciones y recompensar a los contribuyentes para proteger sus estrategias competitivas y eficiencia operativa, manteniendo al mismo tiempo una supervisión comunitaria efectiva de la salud general de la tesorería y la dirección general del uso de los fondos.

Prevemos proporcionar un módulo dedicado «Bóveda de privacidad del Tesoro» para DAO en esta subcadena.DAO puede realizar inversiones confidenciales específicas, financiación anónima de proyectos y recompensas privadas a los contribuyentes a través de la función de pago privado de esta sucursal.Posteriormente, DAO puede demostrar a la comunidad la racionalidad general y el cumplimiento del uso de los fondos dentro de un período de tiempo específico a través de un mecanismo de divulgación selectiva sin tener que revelar los detalles de cada transacción confidencial.La viabilidad técnica de esta solución ha sido verificada por proyectos blockchain centrados en la privacidad como Aztec Network en sus casos de uso oficiales.Además, el informe «Understanding Decentralized Confidential Computing (DeCC)» de Messari también proporciona un marco teórico para este tipo de exploración de introducir capacidades de confidencialidad de datos mientras se mantiene la descentralización desde una perspectiva de la industria.Esta solución potenciará a DAO, dándole la capacidad de proteger «secretos comerciales» similares a los de las empresas tradicionales, atrayendo así capital e instituciones más tradicionales que buscan privacidad estratégica para ingresar al mundo Web3 a través del modelo DAO y promover una mayor prosperidad y madurez del ecosistema descentralizado.

Para usuarios finales C: el pago privado es la piedra angular técnica de la dignidad financiera personal y la libertad de vida.

1. Proteger el consumo diario y la vida digital: tomemos a los comerciantes de criptomonedas como ejemplo para proteger la “personalidad digital”

Con la mejora de la infraestructura global de pagos con criptomonedas (desde las tarjetas criptográficas lanzadas por Visa y Mastercard hasta la integración de pagos en USDC por parte de las principales empresas de tecnología financiera como PayPal y Revolut), cada vez más usuarios están comenzando a utilizar criptomonedas para completar transacciones diarias en el mundo real. Los pagos mediante blockchain están pasando de ser «un comportamiento de nicho de los inversores» a un «estilo de vida del público en general».Sin embargo, un hecho que se pasa por alto es:La total transparencia de la cadena pública hace de la «vida digital» una casa de cristal a la que se puede mirar.

Imagine un conocido comerciante de criptomonedas o un emprendedor Web3. Si todos sus comportamientos de consumo (desde comprar café de Starbucks, pagar una suscripción a Netflix hasta comprar regalos navideños para su familia) se pagan a través de la misma billetera pública, esta información se puede rastrear, agregar y analizar fácilmente. Las empresas de análisis de blockchain, los anunciantes, etc.pueden así delinear su trayectoria de vida, distribución de riqueza, preferencias de intereses e incluso estado de salud y relaciones familiares.Este tipo de exposición de datos totalmente transparente amenaza la privacidad, la seguridad e incluso la libertad personal.De hecho, éste no es un caso aislado.Los informes anuales de 2024 de Chainalysis y CipherTrace señalaron que,Más del 70% de los perfiles de identidad en cadena se establecen debido a la exposición del comportamiento de los usuarios en «transacciones diarias» más que en actividades de inversión a gran escala.CoinDesk y The Block también declararon sin rodeos en sus comentarios: «Sin privacidad, los pagos con criptomonedas siempre permanecerán en la etapa experimental».

Para que el pago Web3 se convierta realmente en algo común, no sólo debemos resolver el problema de «eficiencia y costo», sino también permitir que los usuarios recuperen los «límites de privacidad de la personalidad digital».En otras palabras,La privacidad es un requisito previo para democratizar los pagos, no una opción tecnológica agradable de tener.

El sistema de pago privado de BenFen Chain está diseñado para abordar este problema central.Basado en el ecosistema BenPay (www.benpay.com) creado por esta subcadena, los usuarios pueden usar la aplicación en el ecosistema BenPay – Tarjeta BenPay para completar pagos diarios de pequeñas cantidades, como catering, suscripciones, viajes y consumo en línea, permitiendo que los pagos en moneda estable se integren en pagos diarios de pequeñas cantidades, como catering, suscripciones, viajes y consumo en línea, con un umbral más bajo y de manera más frecuente.El sistema se basa en una compleja tecnología MPC y oculta automáticamente el monto, la hora, la información del destinatario de cada transacción y la correlación de direcciones entre diferentes transacciones.Al mismo tiempo, esta subcadena también ha diseñado un «mecanismo de divulgación selectiva»: los usuarios pueden otorgar visibilidad restringida de las transacciones a los comerciantes o agencias reguladoras cuando sea necesario, logrando una experiencia de pago «verificable pero no rastreable».

El efecto esperado de esta solución no es sólo proteger la privacidad personal, sino también promover el pago blockchain hacia una verdadera popularización social:

• Para los consumidores comunes, significa restaurar la libertad similar al efectivo en el mundo digital: el consumo ya no es la entrada a la extracción de datos;

• Para los comerciantes, mejora la confianza del usuario y promueve un uso más frecuente de los pagos nativos Web3;

• Para la regulación, la privacidad ya no equivale a una «caja negra» sino a una «transparencia limitada».

En un sentido de más largo plazo,El pago por privacidad se convertirá en el servicio público subyacente de la vida digital.No es sólo la encarnación técnica de la soberanía de los datos personales, sino también el requisito previo para que la economía Web3 se integre verdaderamente en la vida social.

2. Proteger la compra de bienes y servicios sensibles: tomar como ejemplo la compra de medicamentos recetados para defender los derechos de privacidad del consumo personal

En el contexto de la presión de cumplimiento global y la creciente centralización de las plataformas de pago, los consumidores están perdiendo gradualmente la última línea de defensa para la protección de la privacidad al comprar bienes o servicios legales pero sensibles. El sistema de pago tradicional hace que cada transacción sea rastreable y analizable a través de mecanismos centralizados de verificación de identidad y cuenta.Para los grupos que necesitan comprar regularmente medicamentos recetados o servicios de salud mental, esto equivale a exponer sus vidas personales al centro de atención.

El auge del pago blockchain, especialmente el pago con stablecoin, ofrece una nueva posibilidad para este tipo de escenario: haLiquidación instantánea, accesibilidad transfronteriza, sin riesgo de congelación de intermediariosy otras ventajas, especialmente indicadas para escenarios de consumo sensibles en la vida digital internacional.Sin embargo, las características de este libro de contabilidad transparente también plantean un problema más difícil: cuando se registra en la cadena una transacción de compra de medicamentos o una consulta psicológica, cualquiera puede rastrear el comportamiento de compra para restablecer la salud personal, el estado de vida y el estatus económico.Esta «reacción contra la transparencia» hace que los pagos blockchain sean inutilizables en áreas donde la privacidad es más necesaria.

Los principales medios de comunicación como CoinDesk han comentado muchas veces: «Sin privacidad, será difícil adoptar los pagos con criptomonedas en escenarios de consumo generalizados». Esta opinión ha sido probada en el mercado: el uso de monedas de privacidad como Monero en algunos campos de comercio electrónico y servicios sensibles ilustra la rígida demanda de protección de la privacidad de los usuarios.Sin embargo, estas soluciones a menudo entran en conflicto con los requisitos de cumplimiento y son difíciles de incorporar a los sistemas de pago convencionales.

La función de pago privado de BenFen Chain es muy útil para estos escenarios.Los usuarios pueden pagar a los comerciantes a través de la aplicación ecológica BenPay Merchant de BenPay. Todo el proceso se completa en la cadena para garantizar la ejecución de la transacción, pero el monto clave de la transacción, la información de la dirección de ambas partes y el contenido de consumo específico derivado de ella están ocultos.Esto permite a los usuarios obtener de forma segura los servicios que necesitan sin preocuparse de que los detalles centrales de su vida privada queden registrados permanentemente en el libro público y se conviertan en un peligro oculto en el futuro.Queremos promover aún más los pagos privados para que se conviertan en «la opción de pago predeterminada en escenarios de consumo sensibles».Para los usuarios, es como proporcionar un «talismán de la libertad de consumo», garantizando su derecho básico a consumir según sus deseos personales sin dañar a otros y salvaguardando la dignidad personal; Para el ecosistema de pagos blockchain, este es un paso clave para ingresar al mercado de consumo convencional y satisfacer las necesidades profundas de los usuarios, porque resuelve un problema real que también existe en los pagos electrónicos tradicionales pero que está extremadamente amplificado en blockchain.

3. Proteger a los autónomos y a los pequeños y microcomerciantes: tome a los diseñadores de Upwork como ejemplo para brindar a las personas «protección de secretos comerciales»

Hoy en día, a medida que la economía digital global y la colaboración remota están en auge, los autónomos y los pequeños y micro comerciantes tienen demandas cada vez mayores de eficiencia y flexibilidad en los acuerdos transfronterizos.Cada vez más personas están comenzando a adoptar pagos blockchain y stablecoins como nuevas opciones para el cobro y liquidación transfronterizos.Ya sean trabajadores creativos en plataformas tradicionales como Upwork y Fiverr, o desarrolladores Web3 que brindan servicios para proyectos DAO y NFT, aceptan cada vez más pagos con monedas estables como USDT y USDC.La razón es muy práctica: el pago Blockchain tiene una liquidación instantánea y sin barreras transfronterizas, tarifas de manejo más bajas y también puede eludir los procesos complejos y las restricciones geográficas de los bancos tradicionales.Esto convierte a las monedas estables en la nueva moneda universal para el mercado independiente global.

Sin embargo, a medida que más actividades económicas individuales pasan a la cadena, también quedan expuestas pasivamente al libro de contabilidad “completamente transparente”.Un diseñador de interfaz de usuario de primer nivel que acepta pedidos en Upwork puede brindar servicios a nuevas empresas con problemas de liquidez y a clientes de Fortune 500 al mismo tiempo. Su estrategia de cotización, las fluctuaciones de ingresos e incluso las principales fuentes de clientes pueden ser fácilmente vistas por los competidores, los clientes e incluso las empresas de análisis de datos de terceros una vez que todos se divulgan en la cadena.Este estado de «rayar la cadena» la vuelve pasiva en las negociaciones de precios e incluso puede generar confianza y disputas, debilitando directamente su capacidad comercial de fijación de precios y su competitividad en el mercado.Los trabajadores autónomos también necesitan proteger sus «secretos comerciales», especialmente las estrategias de precios y las relaciones con los clientes.En la economía tradicional, esta información está naturalmente protegida por sistemas de privacidad de cuentas bancarias y confidencialidad comercial; pero en la economía en cadena, casi no tienen barreras.

Este fenómeno de «reacción contra la transparencia» se está convirtiendo en una preocupación oculta para la nueva generación de economías individuales.Aunque las plataformas de pago centralizadas como Stripe y Payoneer brindan cierta protección de la privacidad, los usuarios deben confiar completamente sus datos a la plataforma y no pueden controlar de forma independiente la información de su negocio.CoinDesk también señaló en su informe de 2024,«En la economía Web3, la privacidad ya no es sólo una cuestión personal, sino parte de la competitividad empresarial».Este pago de privacidad fuera de la cadena es la solución estructural proporcionada para este tipo de grupo de usuarios.Al utilizar esta subcadena para cobrar pagos, los trabajadores y comerciantes individuales pueden completar los pagos de forma segura en la cadena mientras ocultan el monto de la transacción, la identidad de la contraparte y la correlación de la transacción, evitando así de manera efectiva inferencias externas sobre sus estrategias de cotización o relaciones con los clientes.Este mecanismo no solo conserva las ventajas de alta eficiencia, bajo costo y accesibilidad global del pago blockchain, sino que también proporciona una confidencialidad similar a la del sistema comercial tradicional, permitiendo a los participantes económicos individuales tener un «paraguas de negociación técnica» por primera vez.Permitir que los diseñadores, desarrolladores, creadores de contenido y comerciantes transfronterizos independientes controlen la seguridad de sus datos comerciales como las grandes empresas y continúen creando valor en un entorno de mercado justo y respetuoso.

4. Autodefensa financiera bajo la geopolítica: tomar a los diseñadores turcos como ejemplo para construir un «salvavidas económico»

En un momento en el que la geopolítica y los riesgos macroeconómicos están entrelazados, blockchain se está convirtiendo gradualmente en una «herramienta de autodefensa financiera» para la gente de algunas regiones.En países como Turquía y Argentina que experimentan hiperinflación o estrictos controles de capital, los trabajadores independientes, los propietarios de pequeñas empresas e incluso los ahorradores comunes a menudo no pueden preservar de manera segura su riqueza o realizar pagos transfronterizos a través del sistema bancario tradicional.Como resultado, comenzaron a recurrir a blockchain y stablecoins, y los activos digitales se convirtieron en un «salvavidas alternativo» para resistir la depreciación de las monedas locales y eludir los bloqueos de capital.

Pero surgió un nuevo dilema: la apertura y la transparencia de la cadena de bloques permitieron a estos usuarios «correr desnudos» en la cadena. Tomemos como ejemplo a un residente turco.Si desea convertir parte de sus ingresos en monedas estables en dólares para protegerse contra la depreciación de la lira, encontrará que todas las transferencias, saldos de activos y rutas de intercambio están expuestos en la cadena, lo que significa que todas sus huellas financieras pueden estar expuestas a la vista del público.Esto le hace enfrentar una doble amenaza: las agencias reguladoras pueden determinar que su comportamiento viola las políticas de flujo de capital basadas en estos registros públicos, iniciando así un procedimiento de «congelación primero, revisión después», lo que resultaría en el bloqueo de los activos;al mismo tiempo, la riqueza pública también la convierte en un blanco fácil para los delincuentes.Esta «fragilidad provocada por la transparencia» reduce en gran medida el papel protector de blockchain en países de alto riesgo.

Esto está dando lugar a una fuerte demanda real: en áreas con limitaciones de capital y volatilidad monetaria, la gente no sólo necesita herramientas descentralizadas de almacenamiento de valor, sino que también necesitaMecanismo de protección de la capa de privacidad——Una infraestructura financiera que pueda “sobrevivir” en un entorno de desconfianza.Este pago de privacidad fuera de la cadena es una respuesta a esto.Cuando los usuarios ahorran en la cadena y completan transferencias entre pares a través de BenPay C2C, sus saldos de activos y la información de las contrapartes se ocultarán. Esto les permite utilizar monedas estables para resistir la inflación y evitar los riesgos causados por la transparencia en la cadena.Los datos de investigación de Chainalysis muestran que la tasa de adopción minorista de criptomonedas ha aumentado significativamente en áreas con alta inflación e inestabilidad política, lo que también confirma la urgencia de esta tendencia.Creemos que el pago privado no es sólo una innovación tecnológica, sino también una infraestructura de «derechos humanos financieros».Proporciona a las personas en problemas la última línea de defensa para proteger su riqueza y sus transacciones libres, y se convierte en una «escotilla de escape económica» para que mantengan sus actividades económicas y protejan su dignidad en entornos extremos.

5. Mantener la pureza de las donaciones caritativas: tomar la caridad anónima como ejemplo para proteger la intención original de hacer el bien.

En el ámbito caritativo actual, las figuras públicas, los empresarios o los simples simpatizantes que realizan donaciones importantes o sensibles a menudo se enfrentan a la presión de la opinión pública, al secuestro moral o a las continuas solicitudes de donaciones una vez que la donación se hace pública.Por ejemplo, un empresario que espera financiar la exploración tecnológica de vanguardia o la creación artística marginal puede no querer que su nombre se asocie públicamente con la donación para evitar atención comercial innecesaria o malentendidos públicos.Esto cambia el sabor de lo que debería ser un acto puramente caritativo e incluso disuade a algunos posibles donantes.Las personas que desean hacer el bien de forma anónima, así como las organizaciones benéficas centradas en proteger la privacidad de los donantes, necesitan un método de pago que pueda garantizar que las donaciones lleguen a los destinatarios de forma segura y rastreable, protegiendo al mismo tiempo completamente el anonimato de los donantes, permitiendo que la buena voluntad fluya libremente.El caso del fundador de Ethereum, Vitalik Buterin, que utilizó Tornado Cash para realizar donaciones anónimas a Ucrania es un claro ejemplo que muestra que incluso los líderes de la industria tienen un fuerte deseo de proteger la privacidad de las donaciones en determinadas situaciones.

El pago de privacidad de BenFen Chain es la herramienta ideal para lograr este objetivo.Los donantes pueden donar directamente a la dirección pública de la organización benéfica a través de esta subcadena, y todo el proceso oculta por completo la dirección de la billetera del donante y el monto específico de la donación.Esta sección puede promover aún más la cooperación con grandes fundaciones de bienestar público para promover conjuntamente el establecimiento de estándares de «pagos caritativos por privacidad».Remodelar la cultura filantrópica y fomentar más donaciones que vengan del corazón, especialmente atrayendo a donantes que no quieren revelar su riqueza o quieren mantener un perfil bajo por diversas razones para participar en el bienestar público, para que la caridad pueda verdaderamente volver a su esencia más pura y libre.

Para G-side y terceros: el pago privado es la tecnología regulatoria de próxima generación para lograr un «cumplimiento preciso»

1. Lograr una “privacidad auditable”: tome el incidente de Tornado Cash como ejemplo para explorar el nuevo paradigma de cumplimiento ALD/CFT

A medida que la tecnología blockchain continúa evolucionando, especialmente la mejora de las funciones de protección del anonimato y la privacidad, el sistema regulatorio financiero tradicional se encuentra bajo una presión sin precedentes.Históricamente los reguladores han confiado enTrazabilidad de transaccionesyidentificabilidad del sujetoSe utilizan dos pilares para realizar tareas ALD/CFT, pero si bien una sólida tecnología de privacidad protege los datos de los usuarios, también debilita la capacidad del supervisor para obtener información sobre las transacciones en la cadena.Este tipo de «ceguera técnica» obliga a las agencias reguladoras a depender de medios tradicionales como la jurisdicción territorial y sanciones contra entidades controlables, sin poder distinguir a los usuarios legítimos de los infractores.Como resultado, las medidas regulatorias a menudo presentan características de «talla única», tanto para tomar medidas enérgicas contra las actividades ilegales como para restringir la libertad de los ciudadanos para participar en transacciones legítimas de privacidad.

El incidente del Tornado Cash es un ejemplo clásico de este dilema. En 2022, el Departamento del Tesoro de Estados Unidos sancionó a Tornado Cash porque algunos actores maliciosos utilizaban el mezclador de divisas para lavar dinero, incluidos flujos de fondos relacionados con grupos de hackers norcoreanos (Tesoro de Estados Unidos, 2022).El incidente muestra que cuando las transacciones anónimas no pueden gestionarse eficientemente, la supervisión sólo puede utilizar medios indirectos para controlar los riesgos, pero no puede identificar con precisión las transacciones legales e ilegales.Esto revela una profunda contradicción: la tecnología de privacidad diseñada para proteger los derechos individuales y el sistema regulatorio para mantener la seguridad pública están atrapados en un juego bajo la estructura existente. Los reguladores necesitan urgentemente medios técnicos que les permitanNo supervise todas las transacciones legales y no viole los derechos de privacidad pública.Bajo la premisa de realizar una identificación y prevención eficiente y precisa de las actividades ilícitas, es decir, la transición del «bloqueo extensivo» a la «gestión de precisión».

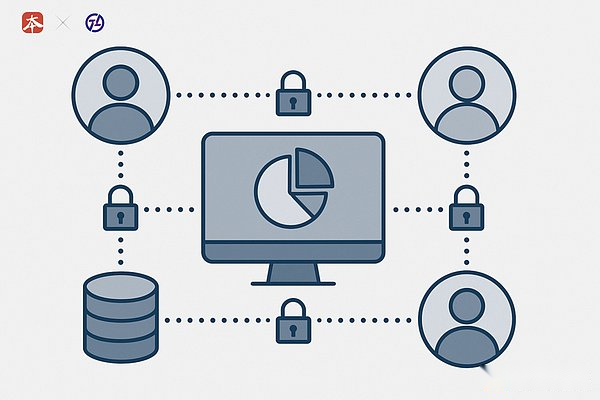

En este contexto, esta subcadena propone una solución innovadora para la «privacidad auditable».Desarrollamos capacidades de cumplimiento en la capa de protocolo a través de Computación de Seguridad Multipartita (MPC) compleja, haciendo de la “regulabilidad” una característica central en lugar de una idea de último momento.Específicamente, las agencias reguladoras pueden verificar el cumplimiento de las transacciones (como «esta transacción no involucra direcciones en la lista de sanciones») sin mirar el monto de la transacción y las identidades de los participantes, logrando una actualización de la «supervisión de datos» tradicional a la «supervisión lógica» en el paradigma técnico.

La estructura de esta cadena sucursal adoptaDiseño de cumplimiento de doble capa:

•La primera capa: conceptos básicos de identidad KYC

Coopere con proveedores de servicios de cumplimiento para proporcionar certificación KYC fuera de la cadena para empresas y usuarios de alta frecuencia, y generar credenciales verificables.Esto no sólo garantiza que los participantes sean legales, sino que también proporciona una base institucional para ALD/CFT y es el ancla fiduciaria para todas las actividades financieras avanzadas (especialmente pagos corporativos, nóminas, etc.).

•Capa 2: Privacidad auditable de la capa de protocolo

Sobre la base de confirmar el cumplimiento de la identidad, MPC se combina con tecnología de prueba de conocimiento cero para lograr la protección de la privacidad de las transacciones y la auditabilidad.Los reguladores pueden verificar el cumplimiento de las transacciones sin exponer el monto de la transacción o la información de identidad de ambas partes, asegurando así que la gran mayoría de las transacciones legítimas disfruten de privacidad predeterminada y al mismo tiempo proporcionan herramientas de gobernanza precisas para la supervisión.

Esta arquitectura de dos niveles resuelve sistemáticamente la contradicción central de la supervisión: las agencias reguladoras pueden tomar medidas enérgicas efectivas contra las actividades ilegales, mientras que las empresas y los usuarios individuales pueden proteger los datos financieros y los secretos comerciales dentro de un marco de cumplimiento.Por lo tanto, esta subcadena proporciona una infraestructura clave para la aplicación a gran escala de las finanzas blockchain a nivel empresarial, de modo que «privacidad y cumplimiento» ya no estén en oposición, creando una nueva era de tecnología de cumplimiento.

2. Mejorar la eficiencia de las auditorías fiscales: tomar como ejemplo la auditoría de las pequeñas y medianas empresas de tecnología para construir una relación de recaudación de impuestos más armoniosa

En las auditorías fiscales tradicionales, las autoridades fiscales suelen exigir a las empresas que proporcionen extractos bancarios y detalles de cuentas de varios años para verificar la exactitud y el cumplimiento de sus declaraciones de impuestos. Tomemos como ejemplo una empresa de tecnología de tamaño mediano.Cuando se somete a auditorías fiscales de rutina, no sólo necesita proporcionar libros de transacciones de los últimos años, sino que también enfrenta el problema de que el proceso de auditoría lleva varios meses e interfiere seriamente con el ritmo de la I+D y las operaciones.Más importante aún, a la dirección de la empresa siempre le preocupa que secretos comerciales fundamentales, como listas de clientes, socios y estrategias de precios, puedan filtrarse durante el largo proceso de auditoría.Este modelo refleja el dilema que enfrentan ambas partes: es necesario garantizar la equidad fiscal y al mismo tiempo minimizar la interferencia con el funcionamiento normal de la empresa.

A medida que la tecnología blockchain madura, las empresas están comenzando a explorar el uso de blockchain para registrar datos de transacciones en las operaciones diarias para mejorar la eficiencia, la transparencia y la seguridad.Algunas plataformas blockchain (como Ethereum e Hyperledger) pueden realizar registros automatizados y en cadena en tiempo real de transacciones financieras, lo que brinda una posible conveniencia para las auditorías fiscales.PricewaterhouseCoopers (PwC) también propuso utilizar la tecnología blockchain para rastrear los impuestos y transacciones corporativas, con el objetivo de mejorar el cumplimiento tributario y la transparencia y reducir la carga de las auditorías manuales a través de datos en cadena.

Sin embargo, todavía existen problemas importantes con las soluciones blockchain existentes: aunque el libro de contabilidad transparente proporciona un registro completo de las transacciones, el monto de cada transacción, las partes de la transacción y sus relaciones asociadas se divulgan al mundo exterior.Esto conducirá a la exposición de secretos comerciales corporativos, especialmente datos confidenciales que involucran listas de clientes, estructuras de ingresos e información de socios.Por lo tanto, los registros tradicionales de blockchain por sí solos no pueden resolver la necesidad de protección de la privacidad corporativa durante el proceso de auditoría.

El pago privado de BenFen Chain y las tecnologías relacionadas surgieron para llenar este vacío.Cuando las empresas utilizan esta subcadena para registrar transacciones en las operaciones diarias, pueden generar los certificados necesarios durante el proceso de auditoría y verificar las propuestas a la oficina de impuestos sin revelar los detalles de cada transacción.Este diseño de «datos disponibles pero no visibles» protege eficazmente los secretos comerciales de la empresa y la privacidad del cliente al tiempo que garantiza el cumplimiento de las auditorías.Además, esta subcadena integra tecnología informática de privacidad compleja (MPC complejo) en la capa de protocolo y la combina con la certificación KYC fuera de la cadena para formar un «sistema de cumplimiento de doble capa».Los reguladores pueden verificar el cumplimiento de las transacciones sin observar el monto específico y la información de ambas partes de la transacción, logrando estándares avanzados de «privacidad por defecto, divulgación selectiva». Esto no solo mejora la eficiencia de las auditorías fiscales y reduce los costos de cumplimiento corporativo, sino que también ayuda a construir una relación de cobranza más confiable y eficiente y promueve la aplicación a gran escala de blockchain en los campos de la gestión financiera corporativa y el cumplimiento tributario.

Los doce escenarios que hemos analizado en profundidad anteriormente confirman conjuntamente un punto central: el pago por privacidad no es una función marginada, sino un componente central que repara las fallas clave del paradigma blockchain existente y libera su verdadero potencial. Permite que la tecnología blockchain sirva mejor a la sociedad empresarial en general, a los usuarios individuales y a los sistemas regulatorios al proporcionar garantías técnicas refinadas para los secretos comerciales, la dignidad personal y la eficiencia del cumplimiento.

Sin embargo, esto es sólo el comienzo.Cuando la “privacidad de pago” se convierta en una capacidad básica confiable, se abrirá un espacio más amplio para la innovación. Imagínese esto:

• ¿Cuántas veces aumentará la liquidez de DeFi si las instituciones pueden ejecutar estrategias en la cadena sin ser atacadas?

• ¿Qué tan justa sería la gobernanza si los votos de la DAO ya no estuvieran influenciados por los grandes actores?(por ejemplo, A16Z tiene poder de veto en Uniswap)

• ¿Cuán precisa sería la determinación de precios si las subastas ya no estuvieran ancladas en las expectativas de la «primera oferta»?

• Si las empresas pudieran analizar datos de forma conjunta sin revelar secretos comerciales, ¿cuántos nuevos modelos de colaboración nacerían?

Estos escenarios no pudieron realizarse en el pasado, no porque la tecnología fuera inmadura, sino porque la contradicción entre «transparencia» y «privacidad» no se había resuelto.Cuando hay que elegir entre «publicidad para la confianza» o «privacidad pero aislamiento», muchas colaboraciones de alto valor simplemente no pueden realizarse.Ahora pensemos másCuando la privacidad se convierta en infraestructura y deje de ser un lujo, ¿qué podremos construir con ella?

Esto no es una demostración de tecnología, sino una redefinición de «confianza»: de «se puede confiar en la publicidad» a «también se puede confiar en el cifrado», de «la transparencia puede ser colaborativa» a «la privacidad también puede ser colaborativa».

Construir el sueño del futuro: del «pago privado» a la «colaboración privada»: un cambio de paradigma

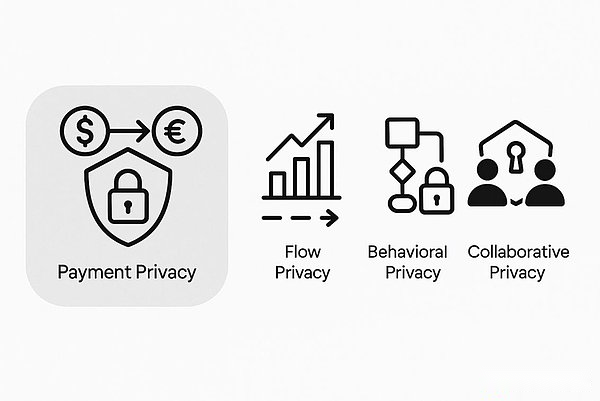

En los últimos diez años, hemos sido testigos de avances en la tecnología de privacidad en el campo de los pagos: Zcash, Monero, Tornado Cash y otros protocolos han hecho que «quién transfirió cuánto dinero a quién» sea imposible de rastrear. Esta es la era 1.0 de la tecnología de privacidad:ocultación de información.

Pero la privacidad de pagos es sólo el comienzo. El verdadero futuro está en:privacidad del proceso(Privacidad de flujo) 、privacidad conductual(Privacidad del comportamiento) y, en última instancia,Privacidad de la colaboración(Privacidad colaborativa).

¿Cuál es la diferencia entre estos tres?

•privacidad del proceso:Ocultar estrategias comerciales, comportamiento del mercado y patrones de intención.

•privacidad conductual——Ocultar comportamientos comerciales, rutas estratégicas e intenciones del mercado para evitar que se especule sobre el modo de operación.

•Privacidad de la colaboración: Establezca un «espacio de colaboración protegido» entre varias partes, los datos no abandonen el área local y los conocimientos se compartan en un estado confidencial

Creemos que el mundo futuro tomará la «colaboración protegida» como núcleo para redefinir los límites de los pagos, las transacciones, la gobernanza y la cooperación social.

La privacidad ya no es «invisible» sino «vista selectivamente».

La confianza ya no surge de un centro, sino de una colaboración criptográfica verificable.

Esta no es una solución técnica menor, es una reconstrucción de la infraestructura fiduciaria.

1. Privacidad del proceso de transacciones: el nacimiento del Dark Pool en la cadena

¿Por qué las instituciones necesitan mercados de privacidad?

La transparencia de la cadena de bloques tradicional es una protección para los inversores minoristas, pero una maldición para las instituciones.

Cuando una institución de gestión de activos ejecuta una transacción importante en la cadena, todo el mercado puede verla: las contrapartes pueden especular sobre su estrategia, los arbitrajistas pueden robar sus órdenes y los competidores pueden copiar su modelo.Esta «transparencia forzada» hace que el mercado en cadena esté lleno de asimetría de información, pero distorsiona el mecanismo de descubrimiento de precios.

En las finanzas tradicionales, Dark Pool existe precisamente para resolver este problema: permitir que se realicen grandes transacciones en un entorno anónimo y evitar impactos en el mercado. Pero el Dark Pool centralizado tiene defectos fatales:

•Los operadores pueden hacer el mal.:Avanzar, filtrar información, manipular precios

•Opacidad regulatoria:No se puede verificar si la transacción se ejecutó de manera justa

•riesgo de un solo punto:El colapso de los sistemas centralizados destruirá todo el mercado

TX-SHIELD está construyendo unCapa de mercado de privacidad regulatoria(Regulated Dark Pool On-Chain): una infraestructura comercial que logra una «transparencia selectiva» en un entorno descentralizado.El deber es la encarnación y el soporte central de esta infraestructura.

¿Cómo logra la tecnología la «transparencia selectiva»?

El desafío central aquí es:¿Cómo permitir que ambas partes de la transacción se vean, permitiendo que los reguladores intervengan cuando sea necesario, pero dejando a los demás participantes del mercado en la oscuridad?

TX-SHIELD adopta una arquitectura de privacidad multicapa:

1.nivel de orden: Según el mecanismo de comparación de pedidos de la informática segura multipartita (MPC), las intenciones de transacción se envían y comparan en un estado confidencial.

2.Capa de ejecución: La prueba de conocimiento cero (ZKP) garantiza que se pueda verificar la validez de la transacción, pero los parámetros específicos (precio, cantidad, identidad) no se revelan

3.Capa de cumplimiento: Mecanismo de divulgación selectiva (Divulgación selectiva), el supervisor posee la clave de descifrado y puede acceder a registros de transacciones específicas mediante procedimientos judiciales.

Esto significa:

•Los mercados ya no pueden ser manipulados mediante la divulgación— Las intenciones de la transacción se mantienen confidenciales hasta su ejecución.

•Las instituciones pueden hacer cumplir políticas de forma segura en la cadena— No hay necesidad de preocuparse por la fuga de información.

•Las monedas estables y los RWA (activos del mundo real) pueden circular en privado— Equilibrar el cumplimiento y la privacidad

Dark Pool no es sólo una herramienta de mercado;La infraestructura subyacente de las finanzas de la privacidad.Permite a las instituciones financieras tradicionales considerar seriamente «entrar en cadena» por primera vez, porque ya no necesitan elegir entre transparencia y protección de políticas.

2. Gobernanza de la DAO: cómo el voto confidencial remodela la DAO

El dilema de la gobernanza de DAO: el precio de la transparencia

El ideal de una Organización Autónoma Descentralizada (DAO) es permitir que los miembros de la comunidad tomen decisiones conjuntas mediante la votación, reemplazando las estructuras jerárquicas tradicionales con código y consenso.

Pero en realidad, la gobernanza de DAO a menudo resulta contraproducente:

•Los resultados de la votación se observan con antelación.: Los votos de los hogares grandes afectarán las decisiones de los hogares pequeños, formando un «efecto de tendencia» (por ejemplo, Uniswap, Radiant Capital)

•La influencia social secuestra la racionalidad: La conocida postura pública del KOL reprime la disidencia

•Soborno y colusión electoral: Cuando los resultados de la votación son visibles en tiempo real, los ataques coordinados se vuelven más fáciles

Las causas fundamentales de estos problemas son:La transparencia excesiva conduce a la asimetría de la información en lugar de resolverla.

La verdadera democracia requiere dos condiciones: libre expresión (no influenciada por otros) y resultados verificables (garantizando que no haya trampas).El voto público tradicional sólo cumple la segunda condición.

Voto confidencial: devolver la honestidad a la gobernanza

El mecanismo de votación confidencial de TX-SHIELD se basa enCifrado homomórfico(Cifrado homomórfico) yComputación segura multipartita(MPC):

• Las boletas enviadas por los votantes se envían a la cadena en un estado confidencial.

• El proceso de recuento de votos se lleva a cabo en un estado cifrado y nadie puede ver el contenido de los votos individuales.

• El resultado final se verifica públicamente mediante prueba de conocimiento cero para garantizar que el proceso de recuento de votos sea correcto.

Esto parece simple, pero en realidad redefine la lógica de confianza de DAO:

«La privacidad hace que la gobernanza sea honesta».

Bajo este marco:

• El voto de todos es independiente y no está influenciado por otros.

• Los grandes jugadores no pueden manipular a los pequeños mediante «pantallas de señales»

• La exactitud de los resultados se puede verificar matemáticamente en lugar de confiar en la confianza.

Más importante aún, este mecanismo puede extenderse aEscenarios de gobernanza más complejos:

•Gobernanza jerárquica: Votantes con diferentes ponderaciones, las ponderaciones se agregan en un estado denso

•voto por poder:La relación de encomienda es confidencial, pero los resultados de la votación son rastreables

•mercado de predicción: Mercado de predicción descentralizado basado en votación confidencial

Cuando la gobernanza pasa de la «transparencia pública» a la «privacidad verificable», DAO realmente tiene la posibilidad de convertirse en una nueva forma organizativa.

3. Las ofertas confidenciales liberan valor real

¿Cuál es la esencia de la licitación?

En economía, las ofertas se consideran un «mecanismo de descubrimiento de precios»: devolver los artículos a su valor real a través de la competencia.

Pero las ofertas tradicionales tienen un defecto fundamental:efecto de anclaje de información(Efecto Anclaje).

Cuando el primer postor ofrece 1 millón, las expectativas psicológicas de los demás se basan en esa cifra.Incluso si alguien piensa que el artículo vale 2 millones de dólares, es posible que sólo ofrezca 1,1 millones de dólares, porque tiene miedo de «ofertar demasiado» y parecer estúpido.

El resultado es:Ofertar no se trata de descubrir precios, sino de orientar los precios.La primera persona que puja controla las expectativas psicológicas de todo el mercado.

Implementación blockchain de subastas selladas

Se adopta el mecanismo de oferta de privacidad de TX-SHIELDoferta selladaLa forma digital de (Subasta sobre sobre cerrado):

1.etapa de presentación: Los postores envían ofertas cifradas y nadie (incluido el subastador) puede ver el monto específico.

2.etapa reveladora: Todas las ofertas se descifrarán automáticamente mediante contratos inteligentes después del tiempo acordado.

3.etapa de liquidación: El mejor postor gana y se devuelven otras ofertas (o se utiliza una subasta de segundo precio según el diseño del mecanismo)

Esto permitió que el mercado se diera cuenta por primera vez»Competencia con información simétrica.«—Cada postor basa su oferta en su verdadera valoración, no en las señales de los demás.

Escenarios de aplicación: de NFT a créditos de carbono

Este mecanismo se puede aplicar a todos los escenarios en los que se requiere un «descubrimiento de precio justo»:

•Subasta de NFT:El valor del arte está determinado por la demanda real, no por expectativas exageradas.

•mercado de créditos de carbono: Las empresas ofertan basándose en los costos reales de reducción de emisiones, en lugar de ofertas estratégicas.

•subasta de espectro:El gobierno vende recursos de espectro y los operadores no pueden bajar los precios mediante el juego de señales.

•subasta de datos:Las empresas pujan por conjuntos de datos protegidos por la privacidad para evitar la divulgación de precios de las estrategias comerciales

Las ofertas confidenciales no son solo una herramienta técnica, sino también un paso clave para que la tecnología de privacidad ingrese a la capa de descubrimiento de valor.Demuestra que la privacidad no es enemiga de la eficiencia, sino el requisito previo para un mercado justo.

4. Desbloquea un nuevo modo de colaboración

El fin de la privacidad: reconstruir la colaboración social

Si los primeros tres escenarios son la aplicación de tecnología de privacidad en los niveles de «transacción» y «gobernanza», entonces la cuarta dimensión esReconstrucción de la propia colaboración social.

Cuando los individuos, las instituciones y las máquinas pueden colaborar de forma segura en un estado denso, comenzamos a desbloquear nuevos modelos socioeconómicos, modelos que no pudieron realizarse en el pasado debido a «costos de confianza demasiado altos» o «incapaces de garantizar la privacidad».

Escenario 1: sistema de recompensa por creación anónima

pregunta:Los creadores a menudo se enfrentan a un «sesgo de identidad» al publicar sus obras: las obras de autores conocidos tienden a ganar atención, mientras que las obras de los recién llegados quedan enterradas.Esto conduce a una distorsión del sistema de evaluación.

TX-ESCUDOPlanificar:

• La identidad del trabajo está cifrada y oculta cuando se envía

• Las revisiones y recompensas se realizan de forma anónima

• Una vez que la calidad de la obra alcanza un umbral, el creador puede optar por revelar su identidad.

• La participación en los beneficios se ejecuta automáticamente a través de contratos inteligentes, y los creadores, curadores y plataformas se asignan proporcionalmente

Este modelo ha demostrado potencial en los campos de la música, la literatura, el diseño y otros campos: cuando el «trabajo» no está vinculado al «autor», el valor de la creatividad puede evaluarse puramente.

Escenario 2: Préstamos de crédito descentralizados

pregunta: La evaluación crediticia tradicional se basa en instituciones centralizadas (bancos, compañías de informes crediticios), pero estas instituciones no pueden cubrir a los usuarios globales o tienen problemas con el monopolio de los datos y el abuso de la privacidad.

Solución TX-SHIELD:

• Los comportamientos de los usuarios en la cadena (historial de transacciones, participación en DeFi, reputación social) se agregan en un «puntuación crediticia» en un estado denso.

• Los prestatarios y los prestatarios no necesitan exponer datos específicos, pero pueden verificar la calificación crediticia de cada uno

• El modelo de puntuación está regido por la comunidad, el algoritmo es transparente pero los datos son privados

Este modelo de «evaluación del crédito mediante datos cifrados, no mediante la identidad» permiteLos no bancarizados(No bancarizados) también pueden obtener servicios financieros mientras protegen su privacidad contra abusos.

Escenario 3: colaboración de datos conjunta entre empresas

pregunta: Las industrias médica, financiera, logística y otras tienen una gran cantidad de datos de alto valor, pero debido a las regulaciones de privacidad (GDPR, HIPAA) y la competencia, estos datos no se pueden compartir.Esto da como resultado una capacitación limitada del modelo de IA y la incapacidad de generar conocimientos de la industria.

Solución TX-SHIELD:

• Basado enaprendizaje federado(Aprendizaje federado) yComputación segura multipartita (MPC)Marco, los datos siguen siendo locales para la empresa

• El entrenamiento del modelo se realiza en un estado denso y solo se comparten las actualizaciones de gradientes (y los gradientes se someten a un procesamiento de privacidad diferencial)

• El modelo final es propiedad conjunta de todos los participantes, pero ninguna de las partes tiene acceso a los datos originales de la otra parte.

Este modelo está cambiando campos como la investigación médica (varios hospitales entrenan conjuntamente modelos de diagnóstico), el control de riesgos financieros (varios bancos luchan conjuntamente contra el fraude), la optimización de la cadena de suministro (varias empresas predicen la demanda de forma conjunta).

Esta es exactamente la visión del marco MPC-FL (Computación segura multipartita + aprendizaje federado) de TX-SHIELD: un sistema que permite que «la privacidad se convierta en una infraestructura de colaboración social».Más importante aún,TX-SHIELD resuelve el problema central del aprendizaje federado: ¿cómo cuantificar de manera justa la contribución de cada parte?Esta es la diferencia esencial entre TX-SHIELD y las soluciones tradicionales de aprendizaje federado.

En el aprendizaje federado tradicional, todos los participantes entrenan conjuntamente un modelo, pero es imposible medir con precisión quién contribuyó y cuánto valor.Esto conduce a dos problemas fatales:

•Problema del polizón:La parte con datos de mala calidad también puede disfrutar de los mismos derechos.

•Desequilibrio de incentivos:El partido con un alto valor de datos no tiene incentivos para seguir participando.

El marco TX-SHIELD utiliza cálculos de estado denso para permitirCuantificar y calificar la contribución del modelo de cada parte:

•La empresa A contribuyó con el 30%.—La contribución marginal de sus datos a la mejora de la precisión del modelo.

•La empresa B contribuyó con el 34%.— Sus datos cubren escenarios clave de cola larga.

•La empresa C contribuyó con el 36%— Tiene la más alta calidad de datos y reduce la variación del modelo.

Con base en esta métrica de contribución, el capital se asigna automáticamente:

•derechos de gobernanza: El peso de la votación es proporcional a la contribución, y los partidos con altas contribuciones tienen más voz en la toma de decisiones de la iteración del modelo.

•derechos de usufructo: Los ingresos por comercialización del modelo se distribuyen según el aporte, cuanto más trabajas, más obtienes.

•soberanía de datos: Cualquier parte puede retirarse en cualquier momento, y sus aportaciones quedarán registradas pero no se conservarán los datos.

Esta contribución no se calcula una vez, sino que se actualiza dinámicamente a medida que el modelo se repite.Cuando un partido continúa proporcionando datos de alta calidad, su proporción de capital aumentará gradualmente; si la calidad de los datos disminuye o deja de contribuir, su proporción disminuirá en consecuencia. La distribución del capital se solidificará sólo cuando el modelo ya no se actualice.Esto crea un mecanismo de incentivos que se optimiza automáticamente.——Los participantes tienen el incentivo de continuar proporcionando datos de alta calidad, en lugar de «transacciones únicas».

Ésta es la diferencia esencial entre TX-SHIELD y los esquemas tradicionales de aprendizaje federado.

Federated Learning, OpenMined y otras soluciones de Google resuelven el problema de «cómo entrenar modelos bajo protección de la privacidad», pero asumen que todos los participantes son iguales: ya sea que proporcione 1 millón de datos de alta calidad o 10,000 datos ruidosos, sus derechos e intereses son los mismos.

TX-SHIELD respondió además:¿Cómo garantizar la equidad en la colaboración bajo la protección de la privacidad?No sólo protegemos la privacidad, sino que también cuantificamos las contribuciones y distribuimos derechos.

Esta «equidad verificable» cambia la colaboración de «limitaciones morales» a «garantías mecánicas»:

En el campo de la medicina, los grandes hospitales terciarios y las clínicas de base pueden cooperar en igualdad de condiciones: los hospitales de tercer nivel proporcionan datos de casos complejos y las clínicas de base proporcionan datos sobre enfermedades comunes. Las contribuciones de ambas partes se miden con precisión y ya no se trata de «los grandes hospitales dirigen y las pequeñas clínicas acompañan».

En el campo financiero, los grandes bancos y las pequeñas empresas de tecnología financiera pueden unir fuerzas para luchar contra el fraude: los datos históricos de los grandes bancos y los datos en tiempo real de las pequeñas empresas son valiosos y los derechos e intereses se distribuyen de acuerdo con las contribuciones reales. Ya no es un juego de suma cero en el que «los grandes comen a los pequeños».

En el campo de la cadena de suministro, las marcas, las empresas de logística y los minoristas pueden optimizar conjuntamente el inventario: los datos de cada parte (pronóstico de ventas, eficiencia del transporte, rotación del inventario) se cuantifican como contribuciones específicas a la mejora del modelo y los beneficios se comparten en proporción.

Esto no es sólo una innovación tecnológica, sino también una revolución en el paradigma de la colaboración: cuando las contribuciones se pueden cuantificar, la confianza se puede calcular;cuando los derechos e intereses pueden verificarse, la colaboración puede ocurrir y continuar.

Escena cuatro:Densa infraestructura de colaboración y cuantificación de datos.

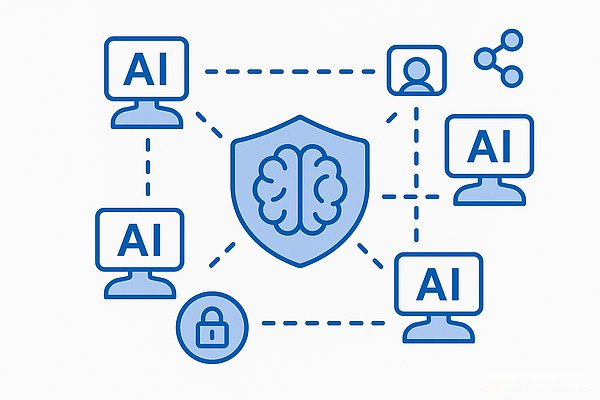

La imaginación más radical es:La inteligencia del futuro no pertenece a una única IA, sino a una red de IA.Múltiples agentes de IA colaborarán en una capa de privacidad confiable, tal como las neuronas forman un cerebro: una sola neurona es mundana y las conexiones de red crean conciencia.

¿Por qué la IA necesita colaboración?

Los modelos de IA actuales son cada vez más especializados: algunos son buenos en el reconocimiento de imágenes, otros dominan el lenguaje natural y otros se especializan en razonamiento matemático.Pero los problemas del mundo real a menudo requieren capacidades entre dominios: el diagnóstico de enfermedades requiere el análisis simultáneo de imágenes médicas, textos de registros médicos y datos genéticos;La conducción autónoma requiere la integración de la percepción visual, la planificación de rutas y la predicción del tráfico.

Una sola IA no puede hacerlo todo y la colaboración se vuelve inevitable.

Pero aquí hay una contradicción fundamental: los modelos de IA son activos y competitividad.Cuando dos IA necesitan colaborar, no pueden simplemente «exponerse» entre sí;esto da como resultado modelos que se someten a ingeniería inversa, extrapolación de datos de entrenamiento y filtración de secretos comerciales.

TX-ESCUDOnúcleoLa solución es:Proporciona infraestructura criptográfica para construir colaboración de IA.

Escenario específico:

Colaboración en diagnóstico médico.

• El agente A (IA de imágenes) analiza tomografías computarizadas y encuentra anomalías en los pulmones.

• El agente B (patología AI) infiere posibles causas basándose en las descripciones de los síntomas.

• El agente C (gen AI) evalúa las opciones de tratamiento según el genotipo del paciente.

• Tres IA intercambian resultados de razonamiento en un estado denso y generan un informe de diagnóstico completo

• Pero ninguna IA puede ver los parámetros del modelo o los datos de entrenamiento de otras IA.

Colaboración en el control de riesgos financieros

• El Agente A (IA comercial) detecta patrones comerciales anormales

• El Agente B (Credit AI) evalúa los registros crediticios históricos de los usuarios.

• El Agente C (IA antifraude) valida de forma cruzada datos de múltiples fuentes

• Se genera la puntuación de riesgo final, pero los modelos y datos de cada IA permanecen aislados

Colaboración en la conducción autónoma

• La IA de los vehículos debe cooperar con la IA del sistema de transporte urbano, la IA de predicción meteorológica y la IA de programación logística.

• Comparten la información necesaria (condiciones del tráfico, clima, necesidades de entrega) de manera confidencial.

• Pero sus respectivas lógicas algorítmicas, datos de trayectoria histórica y estrategias comerciales siguen siendo privados.

Implementación técnica:Colaboración de inferencia de modelos densos

Cuando los agentes de IA necesitan compartir modelos, experiencias y resultados de razonamiento, no deben exponer datos directamente entre sí (esto dará lugar a ingeniería inversa del modelo o fuga de datos), sino que deben intercambiar información en un estado confidencial:

• El Agente A y el Agente B infieren conjuntamente una conclusión sin exponer sus respectivos modelos.

• El agente C puede verificar la exactitud de esta conclusión, pero no puede deducir los parámetros del modelo de A y B.

• Los procesos de colaboración se pueden auditar, pero los detalles del razonamiento permanecen privados

Esta «colaboración densa» se convertirá en la base de la futura economía de la IA.

Cuando los agentes de IA comienzan a poseer activos (billeteras cifradas, identidades digitales), ejecutan contratos (contratos inteligentes en la cadena) y brindan servicios (llamadas API, intercambio de datos), el mecanismo de confianza entre ellos debe ser de nivel criptográfico: no «creo que no harás el mal», sino «la criptografía garantiza que no puedes hacer el mal».

Además, el mecanismo de cuantificación de la contribución de TX-SHIELD también se puede aplicar a la colaboración con IA:La contribución de cada Agente al resultado final se puede cuantificar y los beneficios se distribuyen proporcionalmente.Esto permite una verdadera «colaboración económica» entre las IA en lugar de un puro acoplamiento técnico.

Imagine un futuro escenario de colaboración Web3 basado en el marco TX-SHIELD:

• Una tarea de diagnóstico médico se completa con 5 colaboraciones profesionales de IA por una tarifa de 100 dólares estadounidenses.

• La IA de imágenes contribuye con un 35%, la IA de patología contribuye con un 30%, la IA genética contribuye con un 20%, la IA de medicamentos contribuye con un 10% y la IA de coordinación contribuye con un 5%.

• Distribución automática de ingresos: USD 35/30/20/10/5

• Todo el proceso es verificable en la cadena, pero los modelos y datos de cada IA son completamente privados

Esto no es ciencia ficción, esta es la dirección inevitable de la integración de la criptografía, la cadena de bloques y la inteligencia artificial.

TX-SHIELD espera convertirse en la infraestructura de confianza de esta red de colaboración de IA, permitiendo que la IA Agentic o los robots colaboren como humanos, pero más confiables que los humanos.En el nuevo paradigma, la confianza proviene de la criptografía: no es necesario revelar información, sólo hay que demostrar que se siguieron las reglas.Prueba de conocimiento cero, computación segura multipartita, aprendizaje federadoEstas tecnologías separan «verificación» y «divulgación» y separan «colaboración» y «exposición».Creemos que la privacidad no es una frontera, sino un puente hacia el futuro.

Conclusión: la privacidad es el nuevo lenguaje de la confianza

A partir de «resolver el dolor actual», hemos sido testigos de cómo los pagos privados pueden servir como una barrera sólida para proteger los secretos comerciales, defender la dignidad personal y lograr un cumplimiento preciso.Corrige los defectos inherentes de la cadena de bloques transparente y la hace verdaderamente capaz de servir al mundo real.Además, avanzamos hacia «construir el sueño del futuro» e imaginamos las infinitas posibilidades que se inspirarán cuando la privacidad se convierta en la configuración predeterminada.Desde Dark Pool en cadena hasta la votación confidencial, desde subastas confidenciales hasta un nuevo paradigma de colaboración de datos, vemos claramente que la privacidad ya no se trata sólo de «ocultar», sino también de «empoderar»;no es sólo un escudo de defensa, sino también un motor de colaboración.

Se trata de un profundo cambio de paradigma: estamos pasando de una era en la que «la transparencia debe intercambiarse por confianza» a una nueva era en la que «la criptografía puede garantizar la confianza».La fuente de confianza pasa de la exposición pública forzada a un cómputo confidencial verificable.

La visión de la exploración conjunta entre esta rama de la cadena pública y TX-SHIELD radica en esto: no solo estamos desarrollando una función o un conjunto de protocolos, sino que también estamos sentando conjuntamente las bases de confianza para la próxima generación de Internet.En este futuro:

Las empresas pueden colaborar sin preocupaciones en la competencia y estimular la innovación;

Los individuos pueden vivir libremente en el mundo digital y recuperar la soberanía;

La sociedad puede lograr una colaboración más eficiente y liberar la sabiduría colectiva al tiempo que protege la privacidad.

La privacidad nunca es el final. Es el punto de partida hacia una civilización digital más libre, más justa y más eficiente. Y estamos trabajando juntos para hacerlo realidad.

Acerca debenfen

BenFen es una cadena pública de alto rendimiento creada especialmente para pagos en moneda estable.Basado en el lenguaje Move, hemos creado una red subyacente segura, de bajo costo y altamente escalable.Su característica principal es que permite a los usuarios utilizar directamente monedas estables para pagar las tarifas del gas, lo que reduce en gran medida el umbral de uso y allana el camino para aplicaciones a gran escala.Además de sus sólidas capacidades de liquidación entre cadenas y múltiples monedas, esta subcadena cubre múltiples escenarios de pago a través de ricas aplicaciones ecológicas.Más importante aún, brindamos a los usuarios de nivel empresarial opciones de pago de privacidad vitales para garantizar que puedan disfrutar de las ventajas de eficiencia de blockchain y al mismo tiempo proteger los datos comerciales principales contra la filtración.

Esta sucursal se compromete a convertirse en una red global de circulación de monedas estables que atienda la nómina corporativa, los pagos transfronterizos, el comercio electrónico y los comerciantes fuera de línea, una infraestructura financiera de próxima generación que tiene en cuenta la eficiencia, el costo y la seguridad.

Acerca deTX-ESCUDO

tx-SHIELD es una cadena supervisadaPrivacidadInfraestructura de liquidación, que proporciona tanto monedas estables como aplicaciones blockchain.Privacidad, supervisar las capacidades visibles de pago y liquidación.

Solución principal:

•tx–ESCUDO:Infraestructura de privacidad para aplicaciones blockchain, que realiza transacciones confidenciales, grupos oscuros y capas de protocolos centrados en la privacidad.

nuestras innovaciones:

No sólo protegemos la privacidad de las transacciones, sino que también remodelamos la propiedad y la seguridad de los activos a través de la criptografía distribuida.La solución de TX-SHIELD permite a las empresas e instituciones financieras lograr la custodia compartida de activos, la compensación de privacidad y las auditorías de cumplimiento normativo sin revelar secretos comerciales.

Estamos construyendo tal capa de infraestructura:Que la privacidad ya no sea una barrera para la adopción regulatoria e institucional;siConvertirse en una capa protectora para los flujos financieros.