Escrito por: Tia, Techub News

En el escenario principal de Devcon en Tailandia ayer, el investigador de Ethereum, Justin Drake, completó el primer lanzamiento de la propuesta de la cadena del haz en forma de discurso.La cadena de haz es la propuesta de Justin de rediseñar la capa de consenso de Ethereum, que es una actualización adicional a la cadena de baliza para avanzar hacia la visión final de Ethereum.Este artículo lo llevará a analizar rápidamente los objetivos de la mejora de la propuesta de la cadena de haz y las implementaciones técnicas relacionadas con él.

Aunque es un rediseño de la capa de consenso, la cadena de haz seguirá usará tokens Ethereum y no emitirá nuevos tokens o nuevas redes.

¿Por qué proponer la cadena de haz?

Ethereum tiene tres niveles: capa de ejecución, capa de datos BLOB y capa de consenso.La capa de ejecución es la parte de Ethereum que maneja las transacciones y ejecuta contratos inteligentes, administrando directamente el estado y la lógica de la aplicación.La capa de datos Blob es responsable de almacenar grandes cantidades de datos, que implican el almacenamiento de datos a largo plazo requerido por la aplicación.Estas dos capas están interactuando directamente con la aplicación, y cualquier cambio afectará directamente la compatibilidad de estas capas.

La capa de consenso es principal responsable de garantizar el consenso de datos entre los nodos de red completos y no procesa directamente el estado o los datos de la aplicación.Esta indirección hace que sea relativamente más fácil introducir innovación y actualizaciones sin tener un impacto directo en la aplicación.Las mejoras de la capa de consenso como la propuesta de la cadena del haz pueden proporcionar espacio para la innovación sin socavar la compatibilidad de la capa de aplicación front-end.

Y Beacon Chain es un diseño hace 5 años y ya es muy antiguo.Después de 5 años, el mercado ha ganado una comprensión completa de algunos de los errores de Beacon Chain y ha profundizado aún más su comprensión de MEV.Esto coincidió con el avance de la tecnología Snark, por lo que aprovechando el avance, se repararon una serie de reparaciones a la capa de consenso de Ethereum.

Los objetivos de la cadena de haz planearon lograr

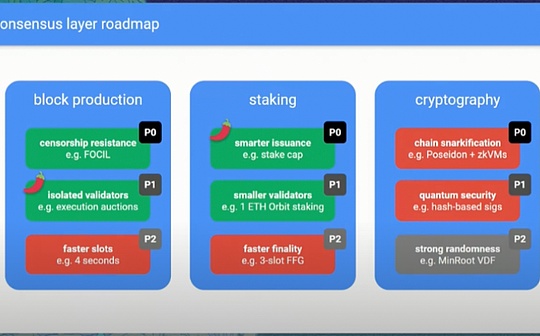

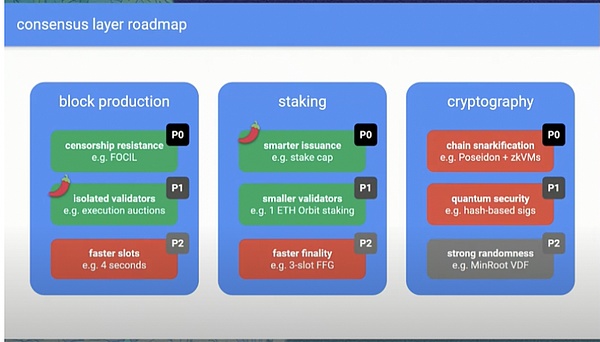

El objetivo se puede dividir en tres partes: producción de bloques, compromiso y criptografía.

Hay tres objetivos para la producción de bloques, principalmente relacionados con MEV: primero, se planea usar la lista de inclusión y otros métodos para aumentar la resistencia de los censuradores, se utiliza para aislar los verificadores de la producción de bloques por la separador de los attester y la ejecución de subastas; Tercero, se implementa.

El objetivo de la parte de replanteo es mejorar la curva de emisión actual, reducir el umbral de replanteo de 32 ETH a 1 ETH y lograr una final de ranura única.

El objetivo de la parte de la criptografía es implementar la snarkificación de la cadena utilizando ZKVM, etc.;

Justin divide estos objetivos en dos categorías de cómo se logran estos objetivos.La parte verde se completa en forma paso a paso, y la parte roja debe completarse simultáneamente de manera holística.

Tomar la snarkifacation (utilizando la tecnología ZK-Snarks para probar datos o cálculos) como ejemplo, si desea implementar una prueba en tiempo real, debe realizar algunos ajustes estructurales en el sistema, incluidas las funciones de hash, los métodos de firma y los cambios en la serialización y la merkleización .El método de firma debe poder generar y completar rápidamente la verificación, y debe ser serializada para que las estructuras de datos complejas se puedan transmitir y almacenar entre nodos, y Merkle Tree procesa los datos serializados para satisfacer la prueba de conocimiento cero requiere formato verificable y conversión de datos, así como una verificación eficiente del estado.

Cadena de haz tipo ZK

En el pasado, el consenso de Ethereum ha sufrido cambios de POW a POS, y en el mecanismo de la cadena del haz, el consenso se actualizará aún más, completamente basado en ZK, es decir, aplicando Snark a toda la capa de consenso.

Sargarización de cadena

Debe enfatizarse que la parte sarcástica solo existe en las transiciones de estado, pero algunos cálculos de nivel básicos (cálculos lógicos realizados por el mecanismo de consenso antes de procesar transacciones o transiciones de estado), capa de red (comunicación y transferencia de datos entre nodos), gestión de caché y rendimiento La optimización permanece sin cambios y no se ve afectada por ZK.

Lo que el código de implementación de la cadena de haz (como la lógica central y el código de algoritmo de consenso de la cadena de haz escrito en GO o Rust) deben hacerse es convertir el código en un formato que ZKVM puede entender.Después de que el código de implementación de la cadena de haz se compila en el formato de código de ZKVM, ZKVM puede ejecutar estos códigos, leer entradas externas de la cadena de bloques, verificar la legitimidad del proceso de transición de estado y generar pruebas de conocimiento cero.

ZKVM es un entorno que ejecuta máquinas virtuales de conocimiento cero, que puede comprender el código en un formato específico para la verificación de pruebas de conocimiento cero.Este proceso de compilar el código en un formato ejecutable por ZKVM puede incluir la conversión de un lenguaje de alto nivel como GO o Rust a un formato intermedio subyacente, como el conjunto de instrucciones RISC-V y luego ejecutarlo en ZKVM.

En la actualidad, RISC-V se ha convertido en el estándar de la industria para ZKVM.Actualmente, hay siete compañías que ofrecen RISC-V ZKVM.

Snarkificación de certificación

Otra parte que usa Snark son las firmas agregadas, que es el proceso de compresión de múltiples verificadores y firmas de testigos, agrega grandes cantidades de firmas en una sola prueba verificable.

Queremos la seguridad de la firma de agregación posterior al quanto (que puede soportar ataques cuánticos), por lo que esperamos que se use una función hash aquí.La función hash tiene un nivel de seguridad posterior al quantum, y puede usarse como un componente básico o módulo básico del sistema de criptografía para construir criptografía.Con los snarks basados en hash, miles de firmas pueden comprimirse en una prueba.Esta es la firma de agregación posterior al quantum.Además, esta firma de agregación posterior al quantum es infinitamente recursiva.

En los últimos meses, la tecnología de funciones hash basada en sarcástico ha mejorado significativamente, y las pruebas se pueden generar rápidamente a través de computadoras portátiles y pruebas de aproximadamente 2 millones de operaciones hash por segundo.Este avance de rendimiento hace que el esquema de firma agregada posterior al cuanto a consumo es más práctico en la realidad, proporcionando la posibilidad de cifrado eficiente resistente a la cantidad.

No solo eso, la cadena de haz basada en Snark comprime los procesos de verificación, almacenamiento y computación originalmente complejos, lo que permite una serie de infraestructura como LibP2p, SSZ, Pyspec, Protocolguild, etc. que no podrían usarse directamente en la cadena de balancín.

Planificación de la línea de tiempo

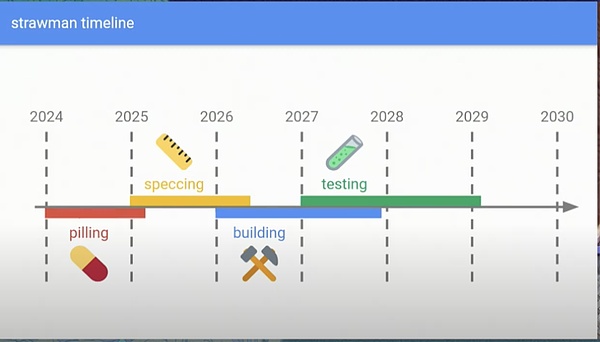

En términos de planificación de la línea de tiempo, Justin planea desarrollar especificaciones en 2025, construir en 2026 y probar en 2027.Actualmente, dos equipos están dispuestos a desarrollar el cliente de consenso de la cadena de haz, uno para Zeam Lambda de la India y el otro para Lambda en América del Sur.