Autor: escalador, reino de la visión de Bittain

El 19 de junio, Nick Percoco, director de seguridad de Kraken, dijo que los empleados de una compañía de seguridad utilizaron las vulnerabilidades de la plataforma para retirar más de $ 3 millones de activos digitales, que es un caso de extorsión en responsabilidad penal.

El jefe de lanza del incidente apuntó directamente a la Certik de la Agencia de Seguridad de Blockchain.También se han devuelto los activos de cifrado de transacción necesarios generados por la prueba, pero la cantidad total de Kraken es diferente.

Para la disputa entre las dos partes, hay el punto de vista de que Certik puede tener las acciones del auto -theft robado, pero algunas personas piensan que Certik no es lógico. El enfoque del problema puede estar en el número de recompensas.

Las palabras contra ambas partes

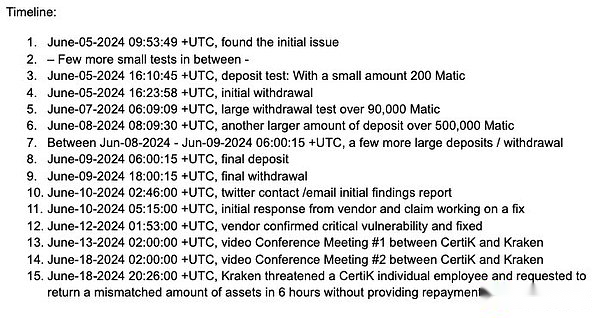

La causa del incidente fue que un investigador de seguridad informó a Kraken el 9 de junio que una escapatoria de seguridad podría retirar los activos reales falsificando depósitos.Posteriormente, Kraken descubrió y fijó la vulnerabilidad al notar que la dirección de la cuenta relevante había utilizado la vulnerabilidad para retirar una gran cantidad de activos.

Entonces, el 19 de junio, el director de seguridad de Kraken, Nick Percoco, dijo que dos cuentas relacionadas con el investigador de seguridad habían utilizado la vulnerabilidad para retirar activos digitales por valor de más de $ 3 millones.Pedimos hablar con la compañía donde estaba la otra parte, pero la otra parte no aceptó reembolsar ningún fondos.

En vista de esto, Kraken cree que el comportamiento ya no es un hacker de sombrero blanco, sino una extorsión.

Con respecto a los comentarios y la opinión pública de la comunidad de Kraken, Certik declaró repetidamente, alegando que era inocente y publicó un puesto para explicar los entresijos del incidente.

Certik dijo que había una serie de serias vulnerabilidades en Kraken, lo que puede conducir a cientos de millones de dólares en pérdidas.El sistema de depósito Kraken no puede distinguir de manera efectiva entre el estado de transferencia interna diferente, y el riesgo de actores maliciosos para falsificar las transacciones de depósito y retira el riesgo de fondos falsos.

Durante la prueba, se pueden depositar millones de dólares de fondos falsos en la cuenta Kraken, y más de $ 1 millón de criptomonedas falsificadas pueden transformarse en activos válidos, y el sistema Kraken no ha desencadenado ninguna alarma.Después de que Certik notificó a Kraken, Kraken clasificó la vulnerabilidad como «crítica» y preliminó el problema.

>

Sin embargo, CERTIK señaló que el equipo de seguridad de Kraken posteriormente amenazó a los empleados de Certik para requerir el reembolso de las criptomonedas no coincidentes dentro de un tiempo irrazonable y no proporcionó una dirección de reembolso.Para proteger la seguridad de los usuarios, Certik decidió revelar el asunto, pidiendo a Kraken que detenga cualquier amenaza para el hacker de sombrero blanco y enfatice para enfrentar riesgos a través de la cooperación.

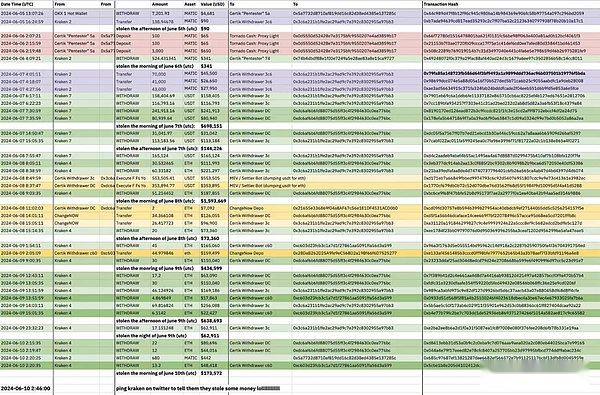

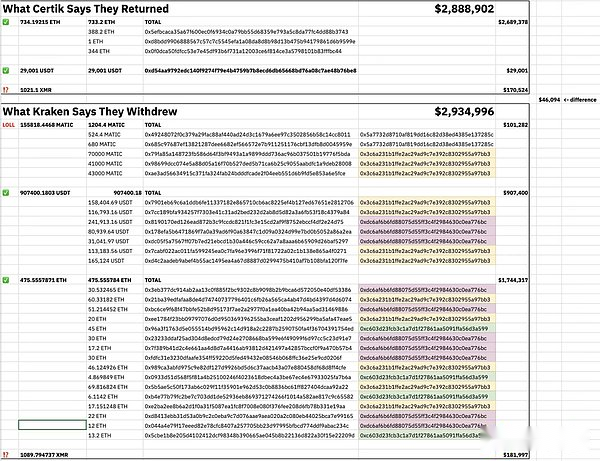

Además, Certik también declaró que confirmó que había devuelto todos los fondos mantenidos, pero la cantidad total era inconsistente con la solicitud de Kraken.El monto de la devolución incluye 734.19215 ETH, 29,001 USDT y 1021.1 XMR, mientras que Kraken solicita el monto que se devolverá a 155818.4468 Matic, 907400.1803 USDT, 475.5557871 ETH y 1089.794737 XMR.

>

En la última carta de respuesta pública, Certik respondió 10 núcleos del incidente, especialmente mencionó que no participaron en el plan Kraken Bounty, y todas las direcciones de depósito de prueba se han hecho públicos desde el principio.

Las opiniones de la comunidad son diferentes

Certik enumeró la línea completa del evento para el incidente, pero muchas comunidades, incluido el investigador de seguridad @tayvano, emitieron preguntas.

>

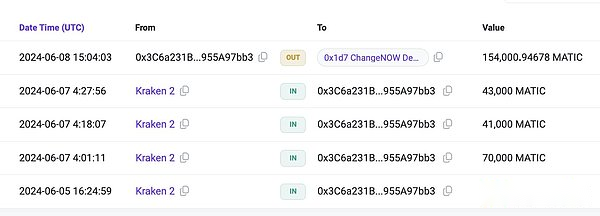

Según Certik, el tiempo que probaron e informaron que Kraken comenzó el 5 de junio.Sin embargo, @tayvano no solo descubrió que estas direcciones eran a gran escala a través de otras plataformas comerciales a través de la dirección de transferencia de la cadena, sino que también el comportamiento de prueba de las pruebas de Kraken se desarrolló siempre que fuera más larga.

Cyversalerts, Cyversalerts, proporciona a @tayvano tres direcciones de dientes relacionadas con el evento:

0x3c6a231b1fffe2ac29ad9c7e392c830295a97bb3 0xdc6af6fd88075d55ff3c4f2984630c0ea7776bc 0x03d23cb3c1f27861ffaffa56d3a56d3a6d3a59999999999999999999999999999999999999

>

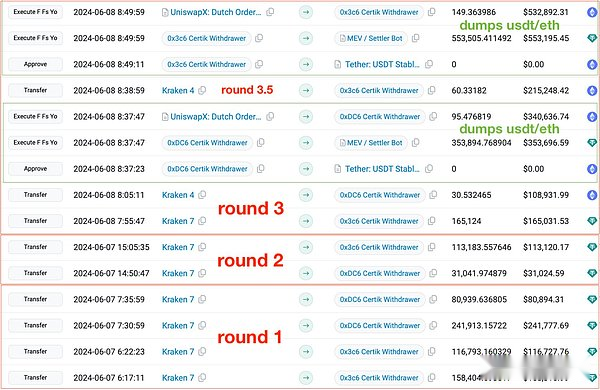

Los anteriores son obvios registros de retiro en cadena grandes.@Tayvano también señaló que después de que estas direcciones han extraído una gran cantidad de fondos, el intercambio de valor máximo se realizó muchas veces a través de la plataforma instantánea de intercambio de criptomonedas.

@Tayvano dijo que a menudo veía este modelo y lo consideraba como una forma de distinguir la dirección y la dirección del hacker de la víctima al filtrar la llave caótica.

>

@tayvano también encontró que 0x3c6a231b1ffe2ac29ad9c7e392c830295a97bb3 transferido 154,000 matic a cambiante.

>

El interior de Coinbase @jconorgrogan dijo que la dirección del personal relevante transfirió 1200 Matic a Tornadocash, que tenía la intención de intercambiar fondos a través del mezclador.

Además,@Tayvano también descubrió que CERTIK había sido realizado por CERTIK el 5 de junio al comparar la dirección de depósito del personal de seguridad de Certik.Dijo que si volvemos a la línea de tiempo de Certik, la retirada de «primera ronda» y «segunda ronda», en realidad no es la primera ronda y la segunda ronda, más como la séptima ronda.

En este sentido, Meir Dolev, el técnico jefe de los Cyvers de la compañía de seguridad, también cuestionó el descubrimiento de Certik de las vulnerabilidades de Kraken, y dijo que se sospechaba que Certik había hecho la misma prueba en OKX y Coinbase.

Meir Dolev citó el contenido compartido por @tayvano, a saber: 0x1d … 7ac9 Dirección creó un contrato 0x45 … CEA9 el 24 de mayo y realizó actividades relacionadas con el hash.

El sospechoso de este contrato (0x45 … CEA9) en la base también prueba las mismas pruebas en OKX y Coinbase para determinar si los dos intercambios tienen las mismas lagunas en Kraken.

Otro miembro de la comunidad@0xboboshanti también dijo que una dirección publicada por el investigador de seguridad de Certik en Twitter antes se realizó tan pronto como el 27 de mayo.Esto ha contradecido el cronograma del incidente de Certik.Certik Tornado TXS ha financiado una billetera que recientemente ha interactuado con el mismo contrato.

Taylor Monahan, CEO y fundador del gerente de billetera de Ethereum, MyCrypto, también analizó la posibilidad del evento, diciendo que Certik debería tener miedo al abogado de Kraken, el daño a su reputación y cómo esta tormenta puede afectar la cultura interna interna interna interna de Certik.

También señaló que debido a que varios proyectos encriptados de Certik Audited han sido atacados en el pasado, ha estado circulando en Internet sobre adivinar la posibilidad de la operación del personal interno.

Sin embargo, algunos KOL bien conocidos en la industria presentaron diferentes puntos de vista, pensando que Certik no es necesariamente un verdadero hacker, y especulan sobre el incidente.El investigador cifrado @boxmrchen dijo que no es necesariamente un hacker comprender Certik, pero que puede querer más recompensa.También espera que Kraken esté dispuesto a pagar a Certik cuánta recompensa de sombrero blanco.

El investigador de Cryptoinsight, Haotian, dijo que Certik encontró e informó a Kraken la vulnerabilidad, lo que indica que el pensamiento del corazón no era un comportamiento de «hacker» se estima que no han discutido la colaboración entre la recompensa de la vulnerabilidad y las vulnerabilidades de reparación.

resumen

Para el «bosque oscuro y profundo» del mercado de cifrado, no es sorprendente que los piratas informáticos que atacan los incidentes sean interminables y no sorprendentes, pero sin duda es fácil atraer críticas con la bandera del «sombrero blanco».Aunque Certik hizo todo lo posible para aclarar su comportamiento de la fiesta del proyecto de «justicia», Certik realmente necesita dar una explicación razonable sobre la cuestión de los miembros de la comunidad mencionados anteriormente.

Sin embargo, como dijo Certik, el sistema de defensa profunda de Kraken no pudo detectar tantas transacciones de prueba, lo que puede conducir a mayores pérdidas de riesgos.Las dos partes deben trabajar juntas para enfrentar riesgos y garantizar el futuro de Web3.