Autor:Prathik Desai, Quelle: TokenDispatch

Vorwort

Alles beginnt mit einer Nachricht. Das Branding wirkt glaubwürdig, das Logo entspricht den Erwartungen und Ihr LinkedIn-Profil zeigt, dass Sie über einige gemeinsame Kontakte verfügen.Der Personalvermittler sagt, er habe Ihr GitHub-Projekt entdeckt und möchte Ihnen einen Vertragsjob bei einem kapitalkräftigen Unternehmen anbieten, das KI mit DeFi-Protokollen kombiniert.Werfen Sie einen kurzen Blick auf ihre Website.Das Design der Website ist einfach und reibungslos, und der Inhalt ist vertrauenswürdig, aber an allen Stellen voller Fachjargon, den man erwarten würde.Auf der Website gibt es einen Screening-Test und der Testinhalt wird als ZIP-Datei verschickt.

Sie entpacken das Installationsprogramm und führen es direkt aus – auf dem Bildschirm blinkt eine Aufforderung zur Wallet-Autorisierung.Sie haben ohne nachzudenken auf „Bestätigen“ geklickt.Aber es passierte nichts und der Computer fror nicht ein.Fünf Minuten später ist Ihr Solana-Wallet geleert.

Das ist keine Einbildung.Das ist so ziemlich die vollständige Geschichte einer Reihe von Angriffen im Zusammenhang mit nordkoreanischen Hackergruppen, die von Blockchain-Analyseexperten im Jahr 2025 dokumentiert wurden.Sie nutzen gefälschte Rekrutierungen, mit Trojanern infizierte Testdateien und Malware, um Geldbörsen zu kompromittieren.

Im heutigen Artikel werde ich Sie durch die Entwicklung der Angriffsvektoren für Kryptowährungen im Jahr 2025 führen und Ihnen zeigen, wie Sie sich vor einigen der häufigsten On-Chain-Angriffe schützen können.

Kommen wir nun zur Sache.

Die größten Veränderungen beim Krypto-Hacking im Jahr 2025

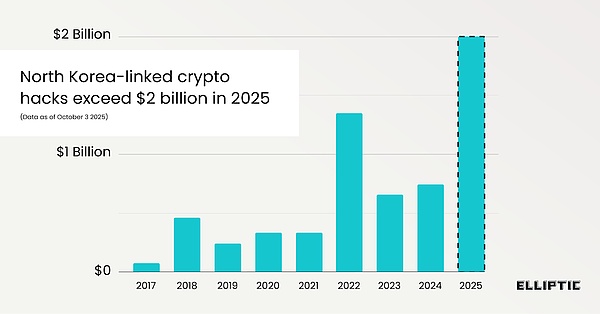

Zwischen Januar und September 2025 haben mit Nordkorea in Verbindung stehende Hacker mehr als 2 Milliarden US-Dollar an Kryptowährungen gestohlen.Nach Angaben des Blockchain-Analyseunternehmens Elliptic ist 2025 das Jahr mit den höchsten Dollareinnahmen bei Straftaten im Bereich digitaler Vermögenswerte seit Beginn der Aufzeichnungen.

Der größte Einzelverlust entstand durch den Verstoß gegen die Bybit-Börse im Februar, der die Kryptowährungsbörse 1,4 Milliarden US-Dollar kostete.Der Gesamtwert der vom nordkoreanischen Regime gestohlenen Krypto-Assets übersteigt mittlerweile 6 Milliarden US-Dollar.

Abgesehen von den schockierenden Zahlen ist das Auffälligste an Elliptics Bericht die Veränderung in der Art und Weise, wie Sicherheitslücken in Kryptowährungen ausgenutzt werden.In dem Bericht heißt es, dass „die meisten Hackerangriffe im Jahr 2025 durch Social-Engineering-Angriffe erfolgen werden“, was im Gegensatz zu den früheren Bemühungen Nordkoreas steht, durch Sabotage der Infrastruktur riesige Geldsummen zu stehlen.Zum Beispiel der berüchtigte Ronin Network-Hack in den Jahren 2022 und 2024 und der DAO-Hack im Jahr 2016.

Heutzutage haben sich Sicherheitslücken von der Infrastruktur auf menschliche Faktoren verlagert.Der Chainalysis-Bericht stellte außerdem fest, dass die Kompromittierung privater Schlüssel im Jahr 2024 den höchsten Anteil an Kryptowährungsdiebstählen ausmachte (43,8 %).

Mit der Entwicklung von Kryptowährungen und der Stärkung der Sicherheit auf Protokoll- und Blockchain-Ebene ist es für Angreifer offensichtlich einfacher, Personen ins Visier zu nehmen, die über private Schlüssel verfügen.

Solche Angriffe werden auch zunehmend organisierter als zufällige Angriffe von Einzelpersonen.Aktuelle Hinweise und Nachrichtenberichte des FBI und der Cybersecurity and Infrastructure Security Agency (CISA) beschreiben Kampagnen im Zusammenhang mit Nordkorea, die falsche Stellenausschreibungen für Krypto-Ingenieure, trojanisierte Wallet-Software und böswillige Vergiftung der Open-Source-Community kombinieren, um Angriffe durchzuführen.Obwohl die Tools, auf die sich Hacker verlassen, technischer Natur sind, ist die menschliche Psychologie der Einstiegspunkt für Angriffe.

Der Bybit-Hack ist der bisher größte einzelne Kryptowährungsdiebstahl und zeigt, wie solche Probleme bei groß angelegten Transaktionen auftreten können.Als Ethereum im Wert von rund 1,4 Milliarden US-Dollar aus einem Wallet-Cluster gestohlen wurde, zeigte eine erste technische Analyse, dass der Unterzeichner den Inhalt der Autorisierung nicht sorgfältig geprüft hatte.Das Ethereum-Netzwerk selbst führte gültige und signierte Transaktionen aus, das Problem lag jedoch im manuellen Prozess.

Ebenso verschwanden beim Atomic Wallet-Hack Krypto-Assets im Wert von etwa 35 bis 100 Millionen US-Dollar, nachdem Malware die Art und Weise angegriffen hatte, wie private Schlüssel auf den Computern der Benutzer gespeichert waren.

Sie werden feststellen, dass dies in vielen Fällen zutrifft.Das Protokoll selbst kann kaum etwas bewirken, wenn Benutzer beim Geldtransfer die Wallet-Adressen nicht vollständig überprüfen oder private Schlüssel mit einem sehr geringen Sicherheitsniveau speichern.

Selbsthosting ist nicht narrensicher

Der Grundsatz „Es ist nicht Ihr privater Schlüssel, es ist nicht Ihre Münze“ gilt immer noch, aber das Problem ist, dass die Leute dann nicht mehr darüber nachdenken.

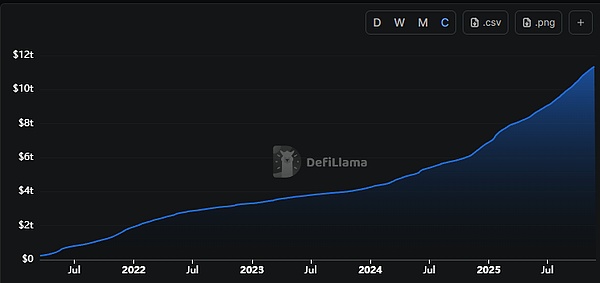

Viele Benutzer haben in den letzten drei Jahren Gelder von Börsen abgezogen, sowohl aus Angst vor einem weiteren FTX-ähnlichen Absturz als auch aus ideologischer Beharrlichkeit.Das kumulierte Handelsvolumen an dezentralen Börsen (DEXs) hat sich in den letzten drei Jahren mehr als verdreifacht, von 3,2 Billionen US-Dollar auf 11,4 Billionen US-Dollar.

Während sich die Sicherheitskultur auf den ersten Blick verbessert zu haben scheint, hat sich das Risiko von verwalteter Sicherheit hin zu einer chaotischen Situation verlagert, in der Benutzer Probleme selbst lösen.Browsererweiterungen auf Ihrem Computer, in Telefonchats oder E-Mail-Entwürfen gespeicherte mnemonische Phrasen und in unverschlüsselten Notiz-Apps gespeicherte private Schlüssel sind kein wirksamer Schutz vor lauernden Gefahren.

Die Selbstverwahrung soll das Problem der Abhängigkeit lösen: Man verlässt sich nicht mehr auf Börsen, Depotbanken oder Dritte, die Abhebungen einfrieren oder sogar bankrott gehen könnten.Aber was es noch lösen muss, ist das Problem der „Erkenntnis“.Private Schlüssel geben Ihnen die Kontrolle, geben Ihnen aber auch die volle Verantwortung.

Wie genau lösen Sie dieses Problem?

Hardware-Wallets tragen dazu bei, Reibungsverluste zu reduzieren

Kühllagerung kann einige der Probleme lösen.Es speichert Ihre Vermögenswerte offline und an einem Tresor-ähnlichen Ort.

Ist das Problem gelöst?Nur teilweise gelöst.

Durch das Entfernen privater Schlüssel von einem universellen Gerät eliminieren Hardware-Wallets den Aufwand von Browsererweiterungen oder „Ein-Klick-Transaktionsbestätigungen“.Sie führen physische Bestätigungsmechanismen ein, die Benutzer schützen können.

Aber ein Hardware-Wallet ist letztlich nur ein Werkzeug.

Die Sicherheitsteams mehrerer Wallet-Anbieter haben sich diesbezüglich sehr deutlich geäußert.Ledger meldet mehrere Fälle von Phishing-Angriffen unter Ausnutzung seiner Marke, wobei Angreifer gefälschte Browsererweiterungen und Klone von Ledger Live verwendeten.Die Benutzeroberflächen sind vertraut genug, um die Leute zu überraschen, aber irgendwann werden die Benutzer aufgefordert, eine mnemonische Phrase einzugeben.Sobald die mnemonische Phrase durchgesickert ist, werden die Folgen katastrophal sein.

Menschen können auch dazu verleitet werden, auf einer gefälschten Firmware-Update-Seite eine mnemonische Phrase einzugeben.

Daher besteht die eigentliche Aufgabe einer Hardware-Wallet darin, die Angriffsfläche zu verschieben und die Reibung zu erhöhen, wodurch die Wahrscheinlichkeit eines Angriffs verringert wird.Aber es beseitigt das Risiko nicht vollständig.

Trennung ist der Schlüssel

Die Voraussetzung dafür, dass ein Hardware-Wallet am effektivsten ist, besteht darin, es über offizielle oder vertrauenswürdige Kanäle zu kaufen und die mnemonische Phrase vollständig offline und ordnungsgemäß aufzubewahren.

Diejenigen, die schon lange in der Branche tätig sind, darunter Einsatzkräfte, On-Chain-Ermittler und Wallet-Ingenieure, empfehlen die Trennung und Diversifizierung von Risiken.

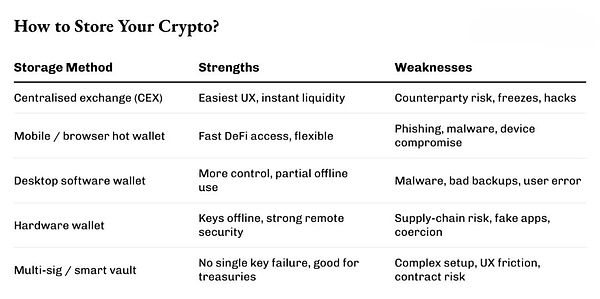

Eine Wallet ist für den täglichen Gebrauch und die andere für die fast nieige Nutzung des Internets gedacht.Kleinere Gelder werden für Experimente und DeFi-Mining verwendet, während größere Gelder in Tresoren aufbewahrt werden, für deren Zugriff mehrere Schritte erforderlich sind.

Darüber hinaus sind grundlegende Sicherheitsgewohnheiten das Wichtigste.

Einige scheinbar langweilige Gewohnheiten können oft sehr hilfreich sein.Egal wie dringend das Pop-up ist, geben Sie auf einer Website niemals eine mnemonische Phrase ein.Überprüfen Sie nach dem Kopieren und Einfügen unbedingt die vollständige Adresse auf dem Hardware-Bildschirm.Bitte denken Sie zweimal darüber nach, bevor Sie eine Transaktion genehmigen, die Sie nicht initiiert haben.Seien Sie misstrauisch gegenüber unerwünschten Links und „Kundendienst“-Nachrichten, bis das Gegenteil bewiesen ist.

Keine dieser Maßnahmen kann absolute Sicherheit garantieren und es bestehen immer Risiken. Aber jeder weitere Schritt verringert das Risiko ein wenig mehr.

Derzeit besteht die größte Bedrohung für die meisten Benutzer nicht in Zero-Day-Schwachstellen, sondern in Informationen, die sie nicht noch einmal überprüft haben, in Installationsprogrammen, die sie sofort heruntergeladen und ausgeführt haben, weil sich eine Stellenausschreibung gut anhörte, und in Mnemoniken, die auf demselben Blatt Papier wie ihre Supermarkt-Einkaufsliste geschrieben sind.

Wenn diejenigen, die für Milliarden von Dollar verantwortlich sind, diese Risiken als Hintergrundgeräusch betrachten, werden sie letztendlich zu Fallstudien mit der Bezeichnung „Schwachstellen“.