Autor: Stanford Blockchain Club Quelle:W-Source-Übersetzung: Shan Oubba, Bitchain Vision Realm

Einführung

Seit seiner Geburt haben sich Blockchain und Kryptowährungen für die Änderung des Finanzmusters verpflichtet, indem sie breitere Zugriffsberechtigungen bereitstellen und Vermittler entfernt.Im Laufe der Zeit hat die Entwicklung von Web3 seine Anwendungsszenarien erweitert und das Potenzial der Blockchain -Technologie im Internet der Erstellung eines Erstellers Wohlstands- und Benutzerkontrolldaten betont.

Der Hauptbestandteil der Infrastruktur der Ermächtigung von Endbenutzern besteht darin, sicherzustellen, dass die Daten in einer Datenbank mit harten und Anti -Reviews gespeichert werden.Obwohl die zentralisierte Datenbank bequem und vertraut ist, bieten sie keine erforderlichen Sicherheitsgarantie, und die Erlaubnis des Datenbankbesitzers ist erforderlich, um die globale Anwendung zu begrenzen.

Das verteilte Datenspeichersystem erfüllt die Nachfrage nach fehlertoleranter und hoher schwieriger Speicherung, indem ein Knotennetzwerk erstellt wird, das Daten speichert, verwaltet und gemeinsam nutzt.Entfernen Sie die Bedürfnisse der zentralen Behörde und verteilen Sie Daten in P2P, um die Sicherheit und Transparenz zu verbessern.Das verteilte Speichersystem basiert normalerweise auf der Blockchain oder einer ähnlichen Technologie, wodurch Daten nach redundanter und Verfügbarkeit kopiert werden.

Obwohl das verteilte Speichersystem auf nicht verwendete Speicherkapazitäten für Sicherheits-, Datenebene- und potenzielle Kostenvorteile beruht, stehen sie in Bezug auf Vorschriften und Interoperabilität vor Herausforderungen.

Für wirklich offene und zugängliche Netzwerke ist der verteilte Speicher unerlässlich.Jeglicher wesentlicher Aspekt eines Speichersystems ist, wie die Speicherung und Wartung von Daten nachgewiesen werden kann.Für Benutzer ist das wichtigere Problem,Wie können Daten als gespeichert und aufrechterhalten werden?Dies wird durch datennachweis gelöst.

Insgesamt haben wir zwei Nachweisarten unterschieden:

-

Beweis bestimmen: Ermöglichen, dass Dateninhaber Zertifikate für bestimmte Daten erstellen, um den Hash -Wert seiner Erstellungs- und Übereinstimmung mit Daten zu beweisen.Diese Art von Beweisen verwendet nur öffentlich Daten als Hash für die Eingabegenerierung.

-

Wahrscheinlichkeitsbeweis: Die abhängige Wahrscheinlichkeit zur Anzeige der Höhe der grundlegenden Daten kann verfügbar sein.Dies ist ein Beweis für den Grad der bestimmten Annahme, der eine spezifische Hypothese zeigt, die für die freigegebenen Daten geeignet ist und bei Bedarf abgerufen werden kann.

-

Gewinnposten (Gewinnpost): Bergleute überprüfen, ob sie zu einem bestimmten Zeitpunkt Datenkopie speichern, normalerweise, wenn der Algorithmus den Bergmann auswählt, um den nächsten Block zu graben.Die kurzfristige Frist stellt sicher, dass sie Daten haben.

-

Fensterzeit und Speicherplatzzertifikat (Fensterposten): Eine sich wiederholende Herausforderung haben die Bergleute ein Zertifikat eingereicht, was darauf hinwies, dass sie die Daten nach Bedarf gepflegt haben.Die Versiegelungsdaten nur dann sind teurer.

-

Daten selbst

-

Bergleute, die Daten versiegeln

-

Versiegelungszeit und Datum

-

Die Blockhöhe der Datenversiegelung

-

Erstellen Sie einen Datenblock.

-

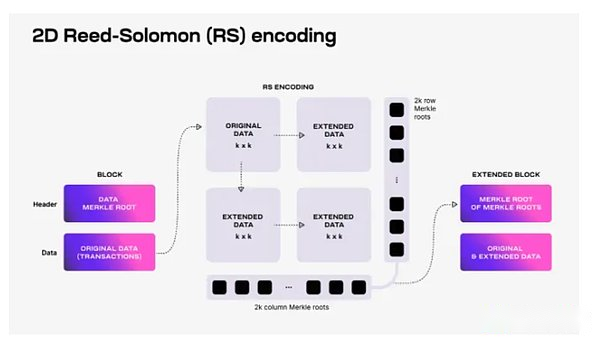

Den Blockdaten in einen Block von K × K zerlegen, um eine Matrix zu bilden.

-

Erweitern Sie die Matrix, indem Sie ein Puppenverifizierungsdaten hinzufügen, um eine 2K × 2K-Matrix mit Reed-Solomon-Codierung zu erstellen.Diese Art der Codierung ermöglicht den gesamten Datensatz aus der Teilmenge der Daten.

-

Berechnen und kombinieren Sie unabhängige Merkelgen pro Linie und Säule der erweiterten Matrix.

-

Fügen Sie schließlich all diese kombinierten Merkelen zum Blockdaten -Engagement im Blockkopf hinzu, um die Verfügbarkeit der Daten zu bestätigen.

Der Rest dieses Artikels erörtert die Entwurfsauswahl der Datenspeicherung und Integrität in drei verschiedenen Systemen.Das erste ist das Tagion, das sich auf hohe Kapazität und skalierbare Daten konzentriert, und erörtert dann, wie die große Speicherung von Daten aus dem dezentralen Speichernetzwerk Filecoin sichergestellt werden kann.Schließlich wird dieser Artikel Celestia untersuchen, die sich auf das Speichern und Bereitstellen von Blockchain -Daten konzentrieren.

Tagion

Architektur

Tagion ist ein dezentrales Netzwerk, das sich zu hohen Transaktionen verpflichtet hat.Das Projekt basiert auf innovative Datenbankarchitektur und Verschlüsselungstechnologie, um große Gewähren zu erreichen.Es ist keine Blockchain, sondern ein verteiltes Ledger, das den Speicher mit der DART -Datenbank optimiert.Der Beweismechanismus von Tagion ist ein Beispiel für den Bestätigungsnachweis.

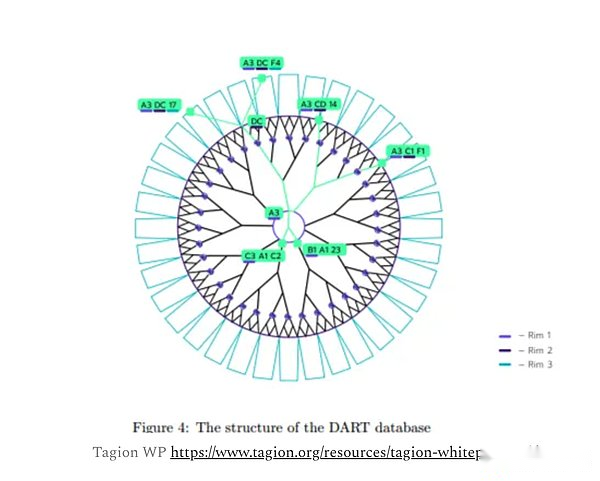

Die Kernfunktion der DART -Datenbank ist eine verteilte Hash -Tabelle, um Daten basierend auf Hash -Tasten zu speichern.Mit der Erhöhung der Informationsspeicherung generiert die Struktur natürlich mehr Zweige, und jeder Zweig unterstützt bis zu 256 Kombinationsdateien und Sub -Branchen.

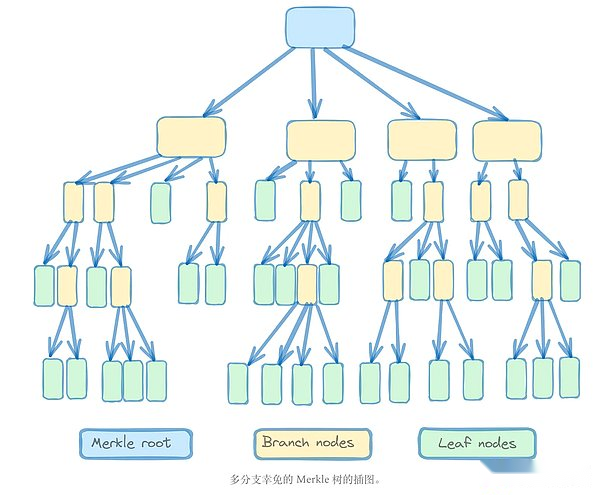

Zusätzlich zu einer verteilten Hash -Tabelle kann die Infrastruktur von Tagion auch als spärlicher Murchelbaum (SMT) verstanden werden.SMT ist eine wichtige Authentifizierungsdatenstruktur, die die Standarddatenbankoperationen wie das Finden, Einfügen, Aktualisieren und Löschen unterstützt.Jeder Schlüsselwert repräsentiert ein Blatt, und die Fabrik der Merkelgen wird an Merkelgen gesendet, um einen Familienzweig durch rekursiv durchzuschicken.

SMT überprüft das Vorhandensein des Elements ohne Zugriff auf nicht verwandte Datenelemente oder das Herunterladen bestimmter Datenfragmente, indem die Prooder die Effizienz erheblich verbessern können.Darüber hinaus ermöglicht die Unabhängigkeit des Medianbaums Aktualisierungen in beliebiger Reihenfolge, ohne die endgültige Struktur des Baumes zu ändern.

Das System von Tagion verwendet den Root -Hash, der alle Sub -Branchen enthält, um den Datenstatus schnell mit der kleinsten Berechnung zu überprüfen.Um die Verarbeitungskapazität weiter zu verbessern, kann das System für ein bestimmtes Ökosystem ein Sub -Dart erstellen, ähnlich der Segmentblockchain.Diese angegebenen Knoten verwalten Datenuntergruppen, erhöhen den Durchsatz und ermöglichen es, dass das Netzwerk nach verschiedenen Anwendungen anpassen, ähnlich der Anwendungskette.

Verwenden Sie DART, um eine vollständige historische Aufzeichnung zu erstellen, die keine Systemkonvertierung aufrechterhalten muss.Dies bedeutet, dass Daten gelöscht werden können, die allgemeine Reduzierung des Speicherbedarfs und die Erhöhung der Dezentralisierung von Systemen durch Leichtgewicht möglicherweise erhöht werden.

Tagion verwendet Hibon (Hash, unverändertes Binärvertreter), um das Speicherverfahren weiter zu fördern, um sicherzustellen, dass die Daten bei der Eingabe unverändert bleiben und das Abrufen von Daten basierend auf dem zugehörigen Hash vereinfachen.Hachs degeneriert nicht, dass die Daten immer den gleichen Hash generieren, wenn die Datenverarbeitungssequenz unterschiedlich ist.Dies ist eine verifizierte Technologie, mit der das Abrufen von Daten und das Schreiben in der Datenbank beschleunigt wird.

Durch diese Mechanismen speichert Tagion nicht nur Daten sicher, sondern überprüft auch seine Einbeziehung und Integrität in das Netzwerk.

Datenintegrität

Alle Subsysteme von Tagion werden so ein so genanntes zufälliges Gehen durchführen. Überprüfen Sie, ob die Daten auf Bedarf gespeichert und zur Verfügung gestellt werden.Knoten, die die Überprüfungsherausforderung nicht beibehalten, werden aus dem Netzwerk ausgeschlossen.

Alle Archive enthalten Zeitstempel, für die die Zahlung die Speicherzeit verlängert.Während des Gehens prüft das System, ob die Zahlung eingegangen ist.

Filecoin

Filecoin ist ein dezentrales Speichernetzwerk, das Bergleute dazu inspiriert, über seine native Währungsdilecoin eine Speicherkapazität bereitzustellen.Um diese Belohnungen zu verdienen, müssen Bergleute Beweise erstellen, um ihre Speicherfähigkeiten zu überprüfen.

Die grundlegende Speichereinheit von Filecoin wird als Sektor bezeichnet, der eine Standardgröße und einen Lebenszyklus aufweist, den der Anbieter erweitern kann.Das Design hat sorgfältig zwischen Sicherheit und Verfügbarkeit ausgeglichen.Alle auf Filecoin gespeicherten Benutzerdaten sind verschlüsselt, und mehrere Kopien werden im Internet verteilt, um sicherzustellen, dass Bergleute nicht auf Dateiinhalte zugreifen können.

Der Einfluss von Bergleuten im Filecoin -Netzwerk ist direkt proportional zu seinem Speichervolumen, was es ihnen auch ermöglicht, am Konsensmechanismus des Netzwerks teilzunehmen.Filecoin Virtual Machine ist für die Durchführung intelligenter Verträge verantwortlich und fördert Marktvorgänge, wie z. B. Speicheranbieter und Benutzer.

Die Architektur von Filecoin ist modular, sodass Knoten den spezifischen Teil des Betriebssystems bei Bedarf bedienen können.Beispielsweise kann ein Knoten nur als Speicherknoten verwendet werden, ohne an Marktbetrieben teilzunehmen.

Um die Datenintegrität und -verfügbarkeit sicherzustellen, beruht Filecoin auf zwei Algorithmen: Speichernachweis und Replikationsnachweis.

Speicherzertifikat

Bergleute in Filecoin erstellen einen Beweis, um zu überprüfen, ob sie zu einem bestimmten Zeitpunkt Datenkopie halten.Dieser Beweis kann durch Herausforderungen erreicht werden: Das System kann die Bergleute auffordern, die richtigen Antworten korrekt zu beantworten.

Um sicherzustellen, dass die Bergleute keine Daten kopieren, wenn sie Herausforderungen vorschlagen, ist die Herausforderung so ausgelegt, dass sie in einem unvorhersehbaren Intervall zufällig auf verschiedene Teile der Daten abzielen.Die Kombination von Zufälligkeit und Unsicherheit des Zeitintervalls lässt die Bergleute, die Daten erhalten, ist unmöglich, wirtschaftlich und irrational, wenn sie Herausforderungen vorschlagen.

Zeit- und Raumzertifikat (Post)

Filecoin stellte das Zeit- und Raumzertifikat ein, um eine kontinuierliche Speicherung und Datenverfügbarkeit sicherzustellen.Zeit und Raum beweisen, dass die Bergleute eine Verschlüsselungsherausforderung vorschlagen, die Speicherung innerhalb des Zeitintervalls zu überprüfen.Nur wenn die Datei im angegebenen Zeitrahmen gespeichert ist, können die Bergleute herausfordern.

Der Beitrag enthält zwei Arten von Herausforderungen:

Die Versiegelung ist Teil der Kopie des Zertifizierungsalgorithmus, und die Berechnungsdichte lässt rationale Bergleute den Dichtungsbedarf so weit wie möglich reduzieren.

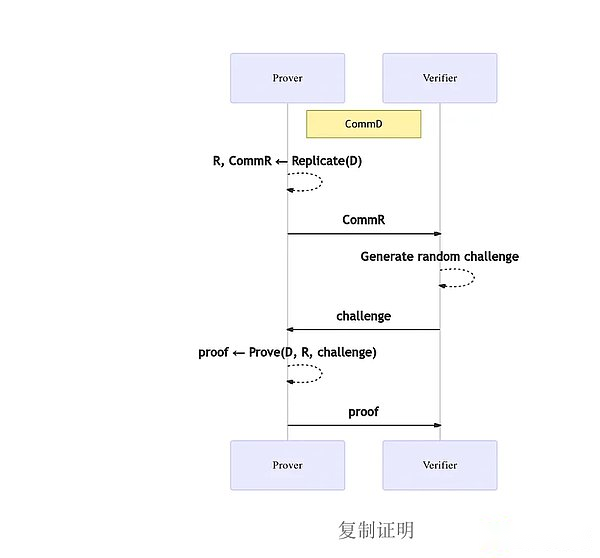

Zertifikat kopieren

Die Versiegelung ist Teil der Kopie des Zertifizierungsalgorithmus, die Berechnung der dichten Typen und dazu ermutigt, Bergarbeiter zu reduzieren, die Versiegelungsfrequenz zu reduzieren.Kopieren Sie den Nachweis, um sicherzustellen, dass Benutzer, Bergarbeiter die einzige Kopie auf ihrer physischen Hardware erstellt und gespeichert haben.Dieser Beweis beinhaltet:

Bergleute müssen zwei Beweise generieren, um den Benutzern Sicherheitsspeicherspeicher zur Verfügung zu stellen, und nur Bergleute, die einen tatsächlichen Speicher liefern, können Belohnungen erhalten.Da es nachgewiesen wird, dass es zu groß ist, um in der Kette zu sein 7 Millionen Zertifikate pro Tag.

Gesamt,Filecoin kombiniert die Methode des definitiven Beweises (POREP) und des Wahrscheinlichkeitsnachweises (post), das eine Hybridmethode verwendet.

Celestia

Das dritte Beispiel dieses Artikels ist Celestia, eine sogenannte Datenverfügbarkeitsblockchain, die Ausführung und Datenspeicherung für modulare Blockchain bietet, sodass sie Kernfunktionen auslagern können.

Mit dem Aufstieg von Ethereum Rollup sind Data Usability -Lösungen wie Celestia beliebt, da es billigere Rollup -Transaktionsdatenspeicheralternativen bietet als Ethereum -Archivknoten.

Nachweis der Datenverwaltung

Im Gegensatz zu Filecoin bietet Celestia keine Speicherlösungen für Endbenutzer an, sondern konzentriert sich auf die Lösung des Problems der Datenverbrauchsfähigkeit.Datenverfügbarkeit stellt sicher, dass die Blockchain -Daten korrekt veröffentlicht werden.Im Allgemeinen muss der Blockchain -Knoten den gesamten Block herunterladen, um die Verfügbarkeit zu überprüfen.

Um diesen Prozess zu vereinfachen, verwendet Celestia die Datenverfügbarkeitsabtastung (DAS).Diese Methode beinhaltet nur einen kleinen Teil der Daten von leichten Knoten, bis sie den vorgegebenen Niveau erreicht.Wenn die Daten in der Stichprobe verfügbar sind, werden die Daten als freigegeben angesehen und die Wahrscheinlichkeit der Datenverfügbarkeit ist nachgewiesen.

Das Arbeitsprinzip ist wie folgt:

Um die Verfügbarkeit zu überprüfen, extrahiert der Lichtknoten zufällig die eindeutigen Koordinaten in der Erweiterungsmatrix und befragt dann den Datenblock dem Merkel, der diesen Koordinaten entspricht.Wenn die Antwort korrekt ist, bedeutet dies, dass die Daten des gesamten Blocks eine hohe Wahrscheinlichkeit haben, dass er verfügbar ist.

Der Knoten überträgt dann die empfangenden Datenblöcke, die vom richtigen Merkel an den Rest des Netzwerks empfangen werden.Solange die Probenahme ausreicht, kann der Knoten den gesamten Block wieder aufbauen, so dass Celestia mehr auf Knoten mit begrenzten Ressourcen zu überprüfen ist, was die Dezentralisierung hilft.

Beim Schreiben dieses Artikels ist Celestia immer noch neu.Jedoch,Die Datenverfügbarkeitsabtastung ist eine Technologie, die außerhalb von Celestia übernommen werden kann.

abschließend

Kurz gesagt, die verschiedenen Methoden zur Speicherung und Überprüfung der Datenverfügbarkeit in verteilten Netzwerken werden aktiv und aktiv verwendet.

Tagion verwendet die DART -Datenbank, um den Durchsatz zu erhöhen und die Entwicklung spezieller Sub -Ekosysteme zu unterstützen, die durch spärliches Murchelbaum geschützt sind.

Die Architektur von Filecoin verwendet zwei verschiedene Algorithmen, Zeit- und Platznachweis- und Replikationsbeweis, damit Bergleute überprüft und nachweisen können, dass sie Daten zuverlässig speichern.Diese Beweise werden anschließend in der Kette in Form von Nullwissen aufgezeichnet.

Celestia wird als Datenverfügbarkeitsschicht verwendet und der Datenblock wird unter Verwendung der Reed-Solomon-Codierung in eine Matrix erweitert.Mit dieser Struktur können Light -Clients zufällige Stichproben durchführen, um die Verfügbarkeit von Daten zu bestätigen und die Notwendigkeit des Herunterladens des gesamten Datensatzes zu umgehen.

Mit der kontinuierlichen Entwicklung des verteilten Speichersystems schlugen Tagion, Filecoin und Celestia jeweils eine eindeutige Strategie vor, um die Datenintegrität, Verfügbarkeit und Zugriffbarkeit sicherzustellen.Diese Plattformen haben wichtige Beiträge zum Release- und Speichersystem geleistet, das dezentrale Netzwerke unterstützt.