<سبان ليف = "">المؤلف:<سبان ليف = "">براتيك ديساي، المصدر: TokenDispatch

<سبان ليف = "">مقدمة

كل شيء يبدأ برسالة. تبدو العلامة التجارية ذات مصداقية، والشعار كما هو متوقع، ويظهر ملفك الشخصي على LinkedIn أن لديك بعض جهات الاتصال المشتركة. يقول مسؤول التوظيف إنه اكتشف مشروع GitHub الخاص بك ويرغب في أن يعرض عليك وظيفة تعاقدية في شركة جيدة التمويل تجمع بين الذكاء الاصطناعي وبروتوكولات DeFi.يمكنك إلقاء نظرة سريعة على موقعه على الانترنت.تصميم موقع الويب بسيط وسلس، والمحتوى جدير بالثقة، ولكنه مليء بالمصطلحات في جميع الأماكن التي تتوقعها.يوجد اختبار فحص على الموقع الإلكتروني ويتم إرسال محتوى الاختبار كملف ZIP.

يمكنك فك ضغط برنامج التثبيت وتشغيله مباشرةً – وتومض رسالة تفويض المحفظة على الشاشة. لقد نقرت على تأكيد دون تفكير.ولكن لم يحدث شيء ولم يتجمد الكمبيوتر.وبعد خمس دقائق، تم إفراغ محفظة Solana الخاصة بك.

هذا ليس من نسج الخيال.هذه إلى حد كبير القصة الكاملة لسلسلة من الهجمات المرتبطة بمجموعات القرصنة الكورية الشمالية التي وثقها خبراء تحليل blockchain في عام 2025. ويستخدمون التجنيد المزيف وملفات الاختبار المصابة بأحصنة طروادة والبرامج الضارة لاختراق المحافظ.

في مقال اليوم، سأطلعك على تطور نواقل هجمات العملات المشفرة في عام 2025 وكيفية حماية نفسك من بعض الهجمات الأكثر شيوعًا على السلسلة.

الآن دعونا ننتقل إلى العمل.

أكبر التحولات في اختراق العملات المشفرة في عام 2025

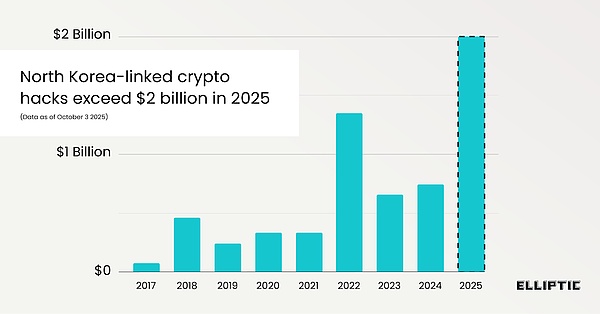

بين يناير وسبتمبر 2025، سرق قراصنة مرتبطون بكوريا الشمالية أكثر من 2 مليار دولار من العملات المشفرة.وفقًا لشركة تحليلات blockchain Elliptic، أصبح عام 2025 هو العام الأعلى قيمة لجرائم الأصول الرقمية المسجلة.

وجاءت أكبر خسارة منفردة من اختراق بورصة Bybit في فبراير، والذي كلف بورصة العملات المشفرة 1.4 مليار دولار.تتجاوز القيمة التراكمية للأصول المشفرة التي سرقها النظام الكوري الشمالي الآن 6 مليارات دولار.

وبصرف النظر عن الأرقام المروعة، فإن الأمر الأكثر إثارة للدهشة في تقرير Elliptic هو التغيير في كيفية استغلال نقاط الضعف في العملات المشفرة.ويشير التقرير إلى أن “معظم هجمات القرصنة في عام 2025 سيتم تنفيذها من خلال هجمات الهندسة الاجتماعية”، وهو ما يتناقض مع جهود كوريا الشمالية السابقة لسرقة مبالغ ضخمة من المال عن طريق تخريب البنية التحتية.على سبيل المثال، اختراق شبكة Ronin سيئ السمعة في عامي 2022 و2024، واختراق DAO في عام 2016.

واليوم، انتقلت نقاط الضعف الأمنية من البنية التحتية إلى العوامل البشرية.وأشار تقرير تشيناليسيس أيضًا إلى أن اختراق المفتاح الخاص يمثل أعلى نسبة من سرقات العملات المشفرة في عام 2024 (43.8٪).

من الواضح أنه مع تطور العملات المشفرة وتعزيز الأمن على مستوى البروتوكول وتقنية blockchain، أصبح من الأسهل على المهاجمين استهداف الأشخاص الذين يحملون مفاتيح خاصة.

أصبحت مثل هذه الهجمات أيضًا أكثر تنظيمًا وليست هجمات عشوائية من قبل الأفراد.تصف التقارير الإخبارية والتقارير الإخبارية الأخيرة لمكتب التحقيقات الفيدرالي ووكالة الأمن السيبراني وأمن البنية التحتية (CISA) الحملات المتعلقة بكوريا الشمالية التي تجمع بين إعلانات الوظائف الكاذبة لمهندسي العملات المشفرة، وبرامج المحفظة المصابة بأحصنة طروادة، والتسميم المجتمعي الخبيث مفتوح المصدر لتنفيذ الهجمات.على الرغم من أن الأدوات التي يعتمد عليها المتسللون تقنية، إلا أن نقطة الدخول للهجمات هي النفسية البشرية.

يعد اختراق Bybit أكبر سرقة عملة مشفرة حتى الآن ويظهر كيف يمكن أن تحدث مثل هذه المشكلات في المعاملات واسعة النطاق.عندما تمت سرقة ما يقرب من 1.4 مليار دولار من الإيثيريوم من مجموعة المحفظة، أظهر التحليل الفني المبكر أن الموقّع فشل في التحقق بعناية من محتويات التفويض.نفذت شبكة إيثريوم نفسها معاملات صالحة وموقعة، ولكن المشكلة كانت في العملية اليدوية.

وبالمثل، في اختراق Atomic Wallet، اختفت ما يقرب من 35 مليون دولار إلى 100 مليون دولار من الأصول المشفرة بعد أن هاجمت البرامج الضارة الطريقة التي تم بها تخزين المفاتيح الخاصة على أجهزة كمبيوتر المستخدمين.

وستجد أن هذا صحيح في كثير من الحالات.ليس هناك الكثير مما يمكن للبروتوكول نفسه فعله عندما لا يقوم الأشخاص بالتحقق الكامل من عناوين المحفظة عند تحويل الأموال، أو تخزين المفاتيح الخاصة بمستوى منخفض جدًا من الأمان.

الاستضافة الذاتية ليست مضمونة

لا يزال مبدأ “هذا ليس مفتاحك الخاص، إنه ليس عملتك المعدنية” ساريًا، لكن المشكلة هي أن الناس يتوقفون عن التفكير فيه.

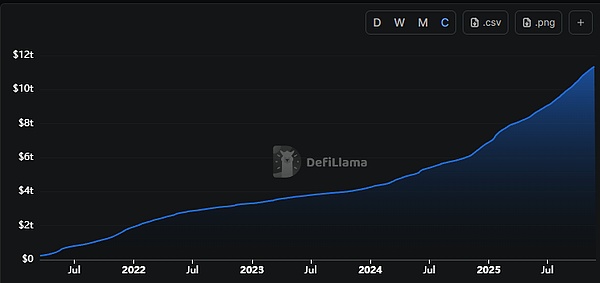

قام العديد من المستخدمين بنقل أموالهم بعيدًا عن البورصات على مدار السنوات الثلاث الماضية، خوفًا من حدوث انهيار آخر يشبه FTX وبسبب الإصرار الأيديولوجي.وقد تضاعف حجم التداول التراكمي في البورصات اللامركزية (DEXs) أكثر من ثلاثة أضعاف على مدى السنوات الثلاث الماضية، من 3.2 تريليون دولار إلى 11.4 تريليون دولار.

على الرغم من أن الثقافة الأمنية قد تبدو وكأنها قد تحسنت ظاهريًا، فقد تحولت المخاطر من الأمان المُدار إلى موقف فوضوي حيث يقوم المستخدمون بحل المشكلات بأنفسهم.إن ملحقات المتصفح الموجودة على جهاز الكمبيوتر الخاص بك، والعبارات التذكيرية المحفوظة في المحادثات الهاتفية أو مسودات البريد الإلكتروني، والمفاتيح الخاصة المخزنة في تطبيقات تدوين الملاحظات غير المشفرة، لا تعد حماية فعالة ضد المخاطر الكامنة.

تم تصميم الوصاية الذاتية لحل مشكلة التبعية: عدم الاعتماد بعد الآن على البورصات، أو أمناء الحفظ، أو أي طرف ثالث قد يجمد عمليات السحب أو يفلس تمامًا.لكن ما لم يحله بعد هو مشكلة “الإدراك”.تمنحك المفاتيح الخاصة السيطرة، ولكنها تمنحك أيضًا المسؤولية الكاملة.

إذًا، كيف تحل هذه المشكلة بالضبط؟

تساعد محافظ الأجهزة على تقليل الاحتكاك

التخزين البارد يمكن أن يحل بعض المشاكل.يقوم بتخزين الأصول الخاصة بك في وضع عدم الاتصال وفي مكان يشبه القبو.

هل تم حل المشكلة؟حل جزئيا فقط.

من خلال إزالة المفاتيح الخاصة من جهاز عالمي، تعمل محافظ الأجهزة على التخلص من متاعب ملحقات المتصفح أو “تأكيدات المعاملات بنقرة واحدة”.يقدمون آليات تأكيد مادية يمكنها حماية المستخدمين.

لكن محفظة الأجهزة هي مجرد أداة في النهاية.

لقد كانت فرق الأمان التابعة لموفري المحفظة المتعددة صريحة للغاية بشأن هذا الأمر.أبلغت ليدجر عن حالات متعددة من هجمات التصيد الاحتيالي التي تستفيد من علامتها التجارية، حيث يستخدم المهاجمون ملحقات متصفح مزيفة واستنساخ ليدجر لايف.إن الواجهات مألوفة بدرجة كافية لإبعاد الأشخاص عن حذرهم، ولكن سيُطلب من المستخدمين إدخال عبارة تذكيرية في مرحلة ما.وبمجرد تسرب العبارة التذكيرية، ستكون العواقب كارثية.

يمكن أيضًا خداع الأشخاص لإدخال عبارة تذكيرية على صفحة تحديث البرامج الثابتة المزيفة.

لذلك، فإن الدور الحقيقي لمحفظة الأجهزة هو تغيير سطح الهجوم وزيادة الاحتكاك، وبالتالي تقليل احتمالية التعرض للهجوم.لكنها لا تقضي على المخاطر بشكل كامل.

الانفصال هو المفتاح

الشرط الأساسي لكي تكون محفظة الأجهزة أكثر فعالية هو شرائها من القنوات الرسمية أو الموثوقة، والاحتفاظ بالعبارة التذكيرية دون الاتصال بالإنترنت تمامًا والاحتفاظ بها بشكل صحيح.

أولئك الذين عملوا في هذا المجال لفترة طويلة، بما في ذلك المستجيبون للحوادث، والمحققون على السلسلة، ومهندسو المحفظة، يوصون بفصل المخاطر وتنويعها.

محفظة واحدة مخصصة للاستخدام اليومي والأخرى مخصصة لعدم استخدام الإنترنت تقريبًا.تُستخدم الأموال الصغيرة للتجريب وتعدين التمويل اللامركزي، بينما يتم الاحتفاظ بالأموال الأكبر في خزائن تتطلب خطوات متعددة للوصول إليها.

علاوة على ذلك، فإن الشيء الأكثر أهمية هو عادات السلامة الأساسية.

بعض العادات التي تبدو مملة يمكن أن تساعد كثيرًا في كثير من الأحيان.بغض النظر عن مدى إلحاح النافذة المنبثقة، لا تدخل أبدًا عبارة تذكيرية على موقع ويب.بعد النسخ واللصق، تأكد من التحقق من العنوان الكامل على شاشة الجهاز.يرجى التفكير مرتين قبل الموافقة على أي معاملة لم تبدأها.احذر من الروابط غير المرغوب فيها ورسائل “خدمة العملاء” حتى يثبت العكس.

ولا يمكن لأي من هذه التدابير أن يضمن السلامة المطلقة، والمخاطر موجودة دائمًا. لكن كل خطوة إضافية تتخذها تقلل من المخاطر قليلاً.

في الوقت الحالي، التهديد الأكبر الذي يواجهه معظم المستخدمين ليس الثغرات الأمنية الفورية، ولكن المعلومات التي لم يراجعوها مرة أخرى، وأدوات التثبيت التي قاموا بتنزيلها وتشغيلها على الفور لأن فرصة العمل بدت جيدة، وعبارات الإستذكار المكتوبة على نفس قطعة الورق الموجودة في قائمة التسوق الخاصة بهم في السوبر ماركت.

وعندما يتعامل المسؤولون عن مليارات الدولارات مع هذه المخاطر باعتبارها ضجيجا في الخلفية، ينتهي بهم الأمر إلى التحول إلى دراسات حالة تحت عنوان “نقاط الضعف”.