في 16 يناير 2024 ، تعرضت Socket Tech للهجوم وفقدت حوالي 3.3 مليون دولار أمريكي.استفاد المهاجم من الثغرات في جلسة التحقق من البيانات في عقد المقبس لسرقة أموال المستخدم من العقد المعتمد من خلال إدخال البيانات الخبيثة.جلب هذا الهجوم خسائر إلى 230 عنوانًا ، وكانت أكبر خسارة عناوين فردية حوالي 656000 دولار أمريكي.

مقدمة خلفية

Socket هو بروتوكول قابل للتشغيل البيني الذي يقدم أمان تقاطع وبيانات فعالة ونقل الأصول.عقد بوابة المقبس هو نقطة الوصول لجميع التفاعل مع طبقة سيولة المقبس. التوجيه.

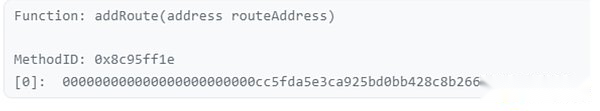

قبل ثلاثة أيام من هجوم القرصنة ، قام مسؤول عقد المقبس بتنفيذ أمر AddRoute وأضف طريقًا جديدًا إلى النظام.الغرض من إضافة الطرق هو تمديد وظيفة بوابة المقبس ، ولكن قدمت عن غير قصد ثغرة مفتاح.

الرقم التالي هو سجل لإضافة التوجيه من خلال مسؤول العقد

>

مخطط

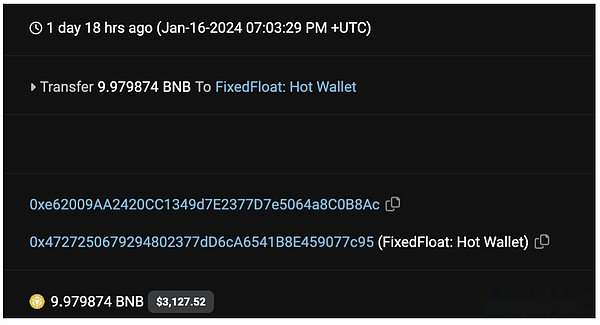

1. في 15:03 في 16 يناير ، تم نقل محفظة المهاجم إلى الأموال التي يستخدمها الهجوم.

>

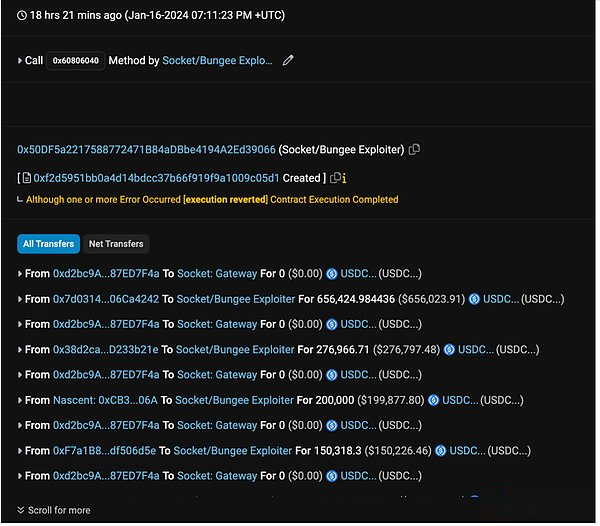

2. يتم استخدام هذه الأموال لإنشاء وتنفيذ عقدين لاستخدام ثغرات Socket.يستهدف العقد الأول USDC (لقطة الشاشة على النحو التالي) في عنوان عنوان SocketGateway ؛

>

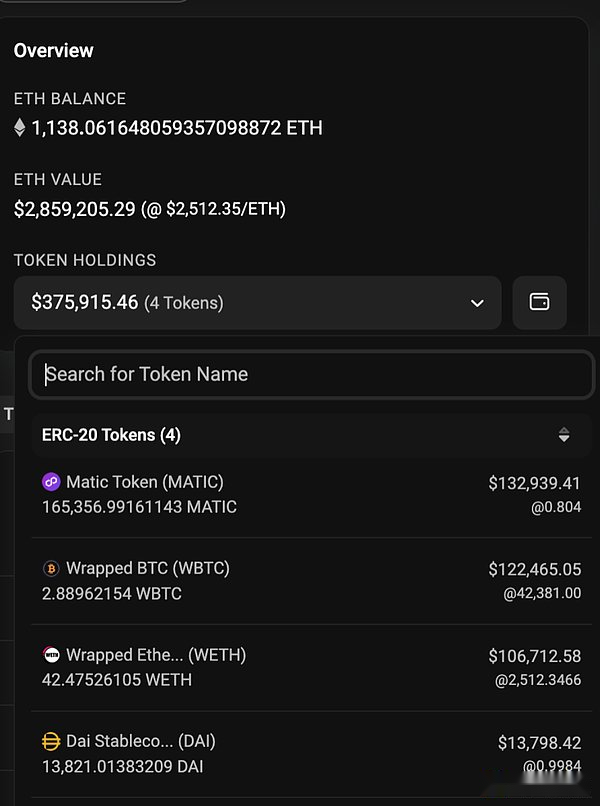

3. بعد ذلك ، يهدف العقد الثاني إلى Weth و USDT و WBTC و Dai و Matic في عنوان الضحية.نتيجة لذلك ، فقد 104 ضحايا آخرين الأصول التالية:

-42.47526105 Weth

-347،005.65 USDT

-2.88962154 WBTC

-13،821.01 داي

-165،356.99 ماتيتش

4. المهاجم يحول USDC و USDT إلى ETH.

>

وهن

توجد نقاط الضعف التي يستخدمها المهاجم في عنوان التوجيه المضافة حديثًا.

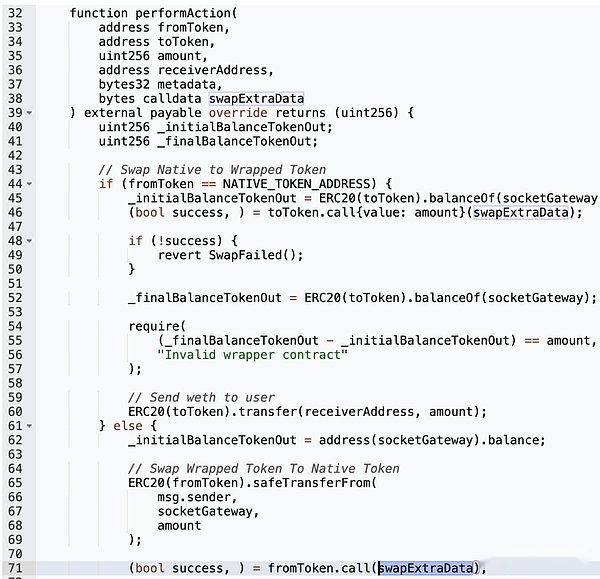

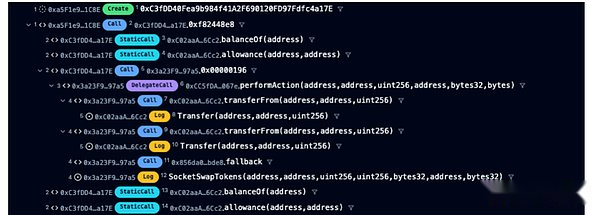

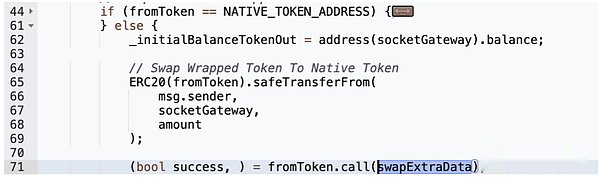

تتمثل الوظيفة الأصلية لوظيفة الأداء في هذا العنوان في مساعدة وظيفة التفاف وفوق.ومع ذلك ، تظهر الضعف الرئيسي في هذه الوظيفة: يتصل المستخدمون مباشرة بالبيانات الخارجية من خلال subextradata في .Call () دون التحقق ، مما يعني أنه يمكن للمهاجمين تنفيذ وظائف ضارة تعسفية.

>

في هذا الحادث ، قدم المهاجم مدخلات مبادلة خبيثة لتشغيل وظيفة النقل من النقل.استفادت المكالمة الضارة من ترخيص المستخدم لعقد SocketGateway وسرق الأموال منها.

على الرغم من أن العقد سيضمن أن رصيد المستخدم سيتغير بشكل صحيح بعد استدعاء المعلومات عن طريق التحقق من التحقق من الرصيد للتأكد من أن رصيد المستخدم سيتغير ، لكن الوظيفة لا تعتبر أن المهاجم يحدد المبلغ إلى 0.

>

استعادة عملية الهجوم

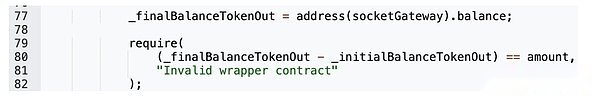

1. استخدم عقد الهجوم للاتصال 0x00000196 () على عقد بوابة المقبس.

>

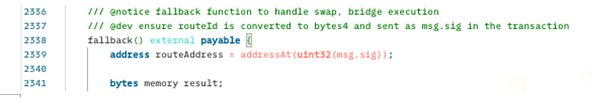

2. عازلة () يستخدم التوقيع السداسي 196 لاستدعاء الثغرات.

>

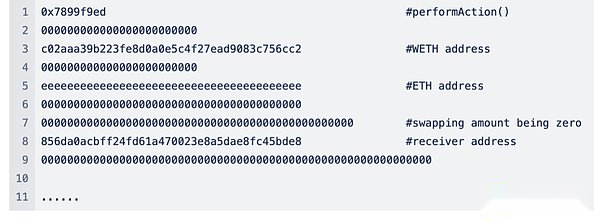

3. في لقطة الشاشة أدناه ، يمكننا أن نرى المدخلات الخاطئة المستخدمة من قبل المهاجم.

>

4. التالي ، سوف تتصل بـ RppertTokenWapperImpl.PerformAction () للتبديل.

>

5. دون أي التحقق ، يتم قبول المبادلة الخاطئة وتنفيذها من قبل Fromtoken (Weth).

>

6. ينفذ المهاجم مرارًا وتكرارًا العملية أعلاه حتى يتم استنفاد أصول الضحية.بعد ظهور المعاملة الخبيثة ، يطلق المقبس بسرعة على ubableroute ، مما يمنع توجيه الثغرات من قبل ، مما يمنع نطاق الهجمات الأكبر.

7. في 23 يناير ، أعلنت Socket أنها استردت 1032 ETH وأعلنت في الخامس والعشرين أنها ستعوض جميع الخسائر.تم حل هذا الحدث.

>

ملخص الحدث

في عقد التوجيه المصرح به من قبل المستخدمين غير المحدودين ، ليست هجمات Calldata الخبيثة غير شائعة.تشمل هجمات مماثلة جسر Dexible و Hector.في 17 فبراير ، 2023 ، تعرض التبادل اللامركزي غير المسموح به للهجوم وفقد أكثر من 1.5 مليون دولار أمريكي.أدخل أدوات الضعف تدخل Calldata الخبيثة إلى وظيفة Fill () من Dexible لسرقة أصول المستخدم.في 2 يونيو 2023 ، تعرض بروتوكول شبكة هيكتور للهجوم.قام المهاجم بنشر عقدًا كاذبًا لـ USDC وقام بتمرير Calldata الضار لنقل 652،000 USDCs حقيقي من عقد الضحية.

عادةً ما تستخدم منصة blockchain بوليمر سلسلة من الجسور وعقود التوجيه لتحسين السيولة وتقليل الخسائر.ومع ذلك ، فإن هذه العبوة المعقدة يمكن أن تجلب المزيد من المشكلات إلى الأمان.يسرنا أن نرى أنه يمكن حل حادثة المقبس ، وسيظل Certik ملتزمًا بتوفير تدقيق واختبار شامل للمنصة ، مما يقلل من المخاطر الإجمالية المختلفة ، وتحسين مستوى أمن ثقة المجتمع والصناعة بأكملها.