作者:Zack Pokorny,Galaxy Digital助理研究員;翻譯:比特鏈視界xiaozou

某神秘高能操作者通過 3738 個發送地址向 39423 個接收地址發送了 41523 條 OP_RETURN 消息,這些地址共持有 230 萬枚比特幣。此人究竟意欲何為?

1 、引言

今年夏天,某未知操作者對數千個比特幣錢包實施了”粉塵攻擊”——向這些錢包發送微量比特幣,並在OP_RETURN欄位中嵌入神秘信息。OP_RETURN功能類似於支票的備註欄,但有個關鍵區別:不僅是收款人,任何人都能在區塊鏈上查看其內容。

這些信息通常包含用全大寫字母標明的警告(如”法律通知”),以及所羅門兄弟公司網站上的某個頁面連結。此處所指並非上世紀80年代 Lewis Ranieri 開創抵押貸款證券化的華爾街傳奇投行(該機構現已併入花旗集團),而是一家藉藉無名的同名機構。網頁通知收到信息的用戶其錢包”似乎處於遺失或廢棄狀態”,並宣稱某位未具名的所羅門客戶已(通過某種方式)對錢包取得了”推定佔有權”。康奈爾法學院法律信息研究所將推定佔有定義為”對不在當事人直接物理控制下的物品的合法佔有……例如,持有保險箱鑰匙的人可能對箱內物品擁有推定佔有權”。

錢包所有者被給予90天的響應期,要麼通過鏈上轉移代幣證明持有私鑰,要麼向所羅門兄弟公司發送所有權證明文件。所羅門兄弟公司警告,未在截止日期前採取行動者可能面臨喪失錢包的”合法權利”。

儘管這些信息被公開發布在鏈上供所有人查看,但直到七月初才引起廣泛關注。當時,一個屬於早期持有者的長期休眠錢包在收到其中一條信息後不久,轉移了80,000枚比特幣。隨後,這場粉塵攻擊成為了爭論和猜測的焦點。

是某個黑客組織以某種方式獲取了用戶的私鑰,開始為他們的攻擊行為尋找正當理由嗎?更糟糕的是,是否有人發現了比特幣協議中存在量子漏洞?沒有人知道該如何理解這一切。

為釐清這一迷霧重重的事件,Galaxy Research對所羅門客戶在整個夏季發送的數千筆交易進行了詳細分析。正如本報告將揭示的,攻擊的大部分目標是P2PKH(”支付給公鑰哈希”腳本)地址,這類地址被認為比其他地址類型更不易受量子攻擊。所羅門兄弟公司方面則聲稱其客戶”並非黑客,也非網絡釣魚”。因此,我們不相信這些信息預示著比特幣存在漏洞或私鑰已被盜。

儘管所羅門客戶的意圖仍然難以捉摸,但我們的分析表明,這場活動雖然在某些方面顯得粗糙,卻是通過一個複雜的鏈上交易迷宮來執行的。鑑於這次OP_RETURN活動的規模、信息內容及其連結的通知,一個合理的解釋是:幕後操縱者可能試圖在截止日期過後,依據某些司法管轄區的無主財產法,對未作出回應的錢包提出法律主張。然而,即使他獲得了有利的法院裁決,所羅門的客戶在無法獲取私鑰的情況下將如何接管這些據稱被遺棄的錢包,目前仍不清楚。

2 、主要發現

範圍與結構:

共計通過 3,738 個發送地址向 39,423 個接收地址發送了 41,523 條OP_RETURN消息。

接收消息的地址在信息發送時點合計 持有 2,334,482.52 枚比特幣 。

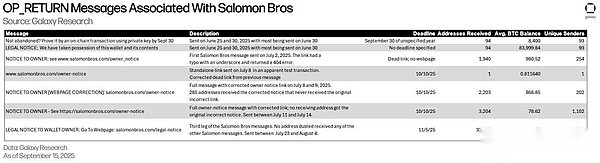

該活動分為兩個階段:初期測試消息(6月30日)未包含連結或提及所羅門兄弟公司,後續階段(7月至8月)則分批發送含有所羅門網站連結的消息。

目標畫像:

絕大多數目標地址(佔所有接收消息地址的98.82%)為 傳統 P2PKH 地址 。

接收通知地址的平均調整後休眠期(即未活躍時長)為 2,171 天 (約5.95年)。

98.1% 的被告知地址 在遭受粉塵攻擊前,自首次接收代幣後 從未進行過轉帳 。

執行過程:

首條與所羅門相關的消息包含錯誤網址;發送方數日後追加發送了修正版本。

存在明顯的”測試→批量發送→監控→調整”循環模式:每輪主要消息發送前均先進行測試交易;各批次活動中接收錢包的共同特徵及發送消息數量均有所調整。

法律追索可能性:

該攻擊採用的方法(例如針對休眠超過特定期限的地址、設置回應寬限期)與美國部分州的無主財產認領法律要求相符。

儘管所羅門客戶對棄置財產潛在主張的法律可行性及適用範圍存疑,但不應將此次粉塵攻擊簡單視為純粹的行為學實驗。

3 、所羅門兄弟公司是何方神聖?

原始意義上的所羅門兄弟公司是由亞瑟·所羅門、赫伯特·所羅門和珀西·所羅門於1910年創立的投資銀行。這家最初採用私人合夥制的機構,在1981年通過與菲博公司進行反向併購實現上市。在其全盛時期作為美國國債交易巨頭的所羅門兄弟,最為人熟知的當屬麥可·劉易斯在「Liar’s Poker」一書中描繪的狂妄形象。

1997年,桑迪·威爾領導的旅行家集團收購了當時主要服務於機構客戶的所羅門兄弟公司,並將其與旅行家旗下的零售經紀業務合併,成立所羅門美邦。次年,旅行家集團與花旗公司合併成立花旗集團,成為現代”金融超市”的雛形。2003年4月,花旗集團停用所羅門美邦名稱,將投行業務重組為花旗全球市場。

2022年,包括R·亞當·史密斯在內的一批自稱所羅門兄弟老員工的人士,在購得該名稱商標權數年後,著手重啟這家投資銀行。而今年7月至8月期間在比特幣網絡發送OP_RETURN信息的客戶,似乎正是這家重生的所羅門兄弟公司。

所羅門兄弟公司官網披露的企業信息及團隊資料極為有限。然而通過結合使用網站時光機、網絡爬蟲技術及工商註冊目錄查詢,並追蹤網站上有限的線索痕跡,我們發現了僅從登陸頁面無法獲取的更多細節。這些發現包括對公司實體、其網絡足跡以及已發布信息通知的深入解析。

該公司是在紐約註冊的法人實體,於2020年6月5日提交申請,目前在紐約州政府登記為存續狀態。公司主辦公地址位於曼哈頓第三大道733號16層(該樓層提供虛擬辦公室租賃服務)。C·丹尼爾斯(全名克里斯多福·”奇普”·丹尼爾斯)被確認為執行長。在其領英主頁上,奇普·丹尼爾斯身份標註為State Stox的執行董事長,而State Stox似乎與所羅門兄弟公司存在關聯關係。值得注意的是,State Stox網站與所羅門兄弟官網採用相似設計風格,且頁面底部均顯示相同的第三大道地址。公開記錄顯示兩家公司曾共同參與一筆交易——所羅門兄弟作為獨家承銷商協助名為Ownet的公司上市。根據其領英資料,丹尼爾斯同時擔任Ownet的董事職務。

4 、所羅門兄弟公司的網站與社交媒體

所羅門兄弟公司通過官方網站、領英帳號及X平臺帳號進行線上宣傳和活動。

公司官網

該網站註冊於2023年1月6日,包含公司服務介紹、發展歷程及諸多細節。值得注意的是,網站部分內容將公司稱為”Salomon Encore”,該名稱僅出現在網站小字說明中,並未出現於鏈上通知。公司宣稱其服務範圍涵蓋投行/併購、資管/諮詢、房地產融資及研究等多個領域。除研究按鈕將跳轉回官網首頁外,其他分類均導向新網頁。網站存在多處失效按鈕及過期連結:例如主頁”所羅門姐妹”按鈕宣稱提供”針對女性企業家與投資者的專項服務”,但詳情按鈕仍跳回主站;過橋融資詳情連結則導向域名註冊商GoDaddy的頁面。

投行/併購頁面的交易案例按鈕初看像是公司過往業績(包括融資與併購項目),但所列交易均發生於數十年前,遠早於該公司獲得所羅門商標的時間。例如1997年Home Shopping Network收購Ticketmaster Group股權、1999年Fred Meyer與Quality Food Centers合併、1997年Northrop Grumman收購Logicon等併購案例;1964年及1996年Loehmann’s兩次上市、1996年Abercrombie & Fitch上市等融資案例。網站明確聲明:”這些並非Salomon Encore及其關聯方完成的交易”,而是”Salomon Encore相關人員曾參與或在前任職機構發生的交易”。網站另一頁面註明:”本網站對所羅門兄弟的引用均為歷史指涉,除非另有說明。”

除協助Ownet上市外,當代所羅門兄弟公司未披露其他參與交易。其領英帳號曾發布投資邀約帖文,但具體參與程度及成交情況不明。

公司社交媒體帳號動態

該公司的X(原Twitter)帳號自2023年聖誕節後便未再更新,主要曾發布研究報告和節日祝福。其簡介自稱”應大眾需求回歸”,並稱所羅門兄弟公司成立於1910年,於2022年重新運營。帳號中曾提及Ownet——一個社交媒體網絡,其母公司就首次公開募股事宜與所羅門兄弟公司進行過合作。

領英帳號同樣更新稀少,但簡介中包含「salomonencore」的跳轉連結,該網址會重定向至前文所述的主站「salomonbros」。該帳號曾發布關於向比特幣地址發送OP_RETURN消息的更新,內容連結至公司發布的官方新聞稿。

5 、所羅門兄弟公司對 OP_RETURN 消息作何說明?

所羅門兄弟公司就向超過39,400個比特幣地址發送消息之事發布了兩份公開聲明。其一為8月7日發布的新聞稿(最終消息發送近一周後),其二發布於所羅門兄弟公司官網。其首頁以全大寫標題”所羅門客戶接管廢棄錢包”進行電視新聞跑馬燈式滾動展示,點擊後將跳轉至《關於錢包通知的聲明》,該聲明涉及七八月間廣受關注的OP_RETURN消息。

聲明稱公司代表某客戶,該客戶識別出一批疑似廢棄且易遭攻擊的數字錢包,並強調消息非由公司直接發送(客戶身份未公開)。通知著重表明該客戶並非試圖”對加密市場造成不利影響”,而是”自費”採取行動以”降低廢棄錢包帶來的風險”。要求仍掌控私鑰的用戶通過發起小額交易證明所有權,而失去訪問權限者則可通過指定表單聯繫客戶。頁面同時聲明”客戶對非真正廢棄的錢包不主張任何權益”。此外,所羅門兄弟公司宣布客戶已設立”無密鑰錢包恢復基金”,旨在向能證明對不可訪問錢包擁有合法所有權的用戶返還資產,該基金將由所羅門兄弟公司管理,具體細則於數月內公布。

此並非網站首次發布關於鏈上消息的公告。自7月9日(首條消息發送一周後)至8月5日期間,同一連結曾指向另一份可通過網際網路檔案館回溯獲取的公告。該公告語氣更非正式,採用FAQ格式而非法律聲明形式,通過定性方式界定廢棄錢包,闡述其風險及客戶目標(與現版公告一致)。值得關注的是,該早期公告回應了媒體對其客戶所發鏈上消息的推測:”我們遺憾於迄今報導均未採納所羅門兄弟提供的信息。部分毫無證據的報導稱客戶系’黑客’(暗示惡意目的)或進行針對特定錢包的網絡釣魚——此類指控均屬不實。”

8月7日新聞稿從廢棄錢包風險及用戶證明所有權方式等角度,基本重述了網站公告內容。關鍵細節在於”為錢包所有者提供至少90天響應期”的表述。雖然多數錢包自接收消息後至少有90天響應期,但根據鏈上交易時間戳,有3,203個地址獲得的通知期不超過88.4天。鏈分析章節將詳細說明此細節——若客戶確計劃在通知期滿後採取法律行動,此時間差將至關重要。

通過 OP_RETURN 消息分發的連結內容

所羅門兄弟公司客戶通過OP_RETURN消息分發了兩類功能不同的連結,兩個連結均無法通過公司網站首頁直接訪問。

兩個頁面均聲明所羅門兄弟公司客戶已向一系列疑似”廢棄”的比特幣錢包地址發送通知,建議錢包所有者聯繫所羅門兄弟公司和/或通過籤名交易進行密碼學所有權驗證。通知警告若地址所有者未在指定截止日前回應,其地址將被視為廢棄狀態,客戶可能採取包括通過”推定佔有”主張相關幣種所有權在內的救濟措施。需重點關注的是,兩份通知雖名稱不同(分別標註為”法律通知”與”所有者通知”)且截止日各異(所有者通知截止日為10月10日,法律通知截止日為11月5日),但內容措辭完全一致。此次行動使用多連結及不同通知標題,很可能是為跟蹤消息接收者90天響應窗口(因通知發送時間跨度達一個月)。

通知頁面底部設有聯繫表單,聲稱擁有”所有權有效聲明的詳細說明及證明文件”的用戶可通過該表單直接聯繫所羅門兄弟公司,並註明個人或其代表可使用此表單保持匿名性。值得注意的是,表單要求提交者填寫地理位置信息(國家、州及郵政編碼或省份),這些欄位旁均標有星號,表明屬於必填項。

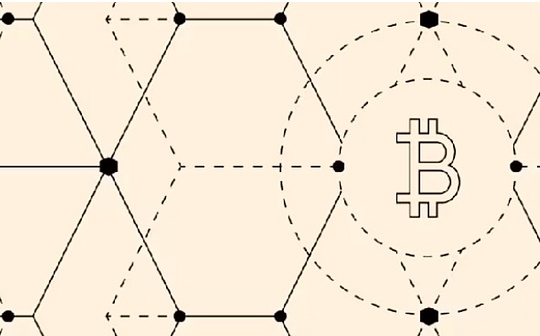

6 、 OP_RETURN 是什麼?

OP_RETURN是比特幣腳本的操作碼(即指令),允許用戶在交易中嵌入最多80位元組的任意數據。雖然與OP_RETURN輸出相關聯的資金無法被花費(因此不會加入”未花費交易輸出集”),但數據載荷會被永久記錄在區塊鏈上並向全網廣播。這使得OP_RETURN成為比特幣網絡上的”公共公告板”。其用途涵蓋同質化代幣協議(如Runes)、時間戳乃至垃圾信息等多種場景。由於OP_RETURN兼具低成本與永久性特徵,常被用於地址間的鏈上消息傳遞。

7 、所羅門客戶粉塵攻擊範圍

該客戶活動分為兩個階段:首批消息未提及所羅門兄弟公司,後續消息則包含該公司網站連結。鏈數據強烈表明兩者發送主體為同一實體。首批消息可視作第二階段的測試運行,而第二階段範圍更廣且實施更徹底。社交媒體討論多集中於第二批消息(特別是”致所有者通知……”),該消息被七月中旬清倉比特幣的遠古巨鯨接收。當時少有觀察者注意到早期無連結消息及後續指向所羅門網站的消息。背景信息的缺失可能是導致廣泛恐慌性解讀(如”比特幣被量子計算攻破”)的主要原因。

消息內容及其部分細節如下表所示。

8 、攻擊詳情與時間線

我們按時間順序梳理了與所羅門兄弟公司粉塵消息相關的重要事件,以及與兩次攻擊具有關聯性的關鍵高層細節。

( 1 )具體細節

本次行動涉及3,738個獨立發送地址與39,423個接收地址(其中至少5個可能由粉塵攻擊實施方自身控制)。所羅門消息的兩個發送地址同時出現在接收地址列表中,表明操作主體對自身錢包也實施了粉塵攻擊。該活動在資金組織和粉塵分發層面均展現高度複雜性,主要針對具備以下三大特徵之一的地址:

P2PKH地址(較早期的地址類型);

接收過代幣但從未轉出的地址(在39,423個地址中佔38,754個);

平均休眠時長達到1,890天的地址。

值得關注的是,有5,097個地址的完整可見交易歷史僅包含接收所羅門兄弟相關消息;若排除這些地址,剩餘34,326個目標地址的平均休眠時長為2,171天,其中接收過代幣但從未轉出的目標地址數量為33,657個。最舊地址休眠時長達5,991天,最新地址休眠58天,且有34,307個地址至少完整休眠三年。總體而言,粉塵攻擊實施方支付了至少 0.49831883 BTC 手續費 (約合60,246美元,以10月7日匯率計算),在OP_RETURN消息上耗費 0.22768359 BTC 粉塵代幣(約27,516.29美元),並在活動收尾時 回收了至少 0.00878853 BTC 剩餘餘額 (約1,062.52美元)。

該實體構建了複雜的資金流網絡:在發起粉塵交易前,將代幣分散至數千個地址,在後續用於多種消息類型的地址間反覆流轉,並採用人工分配找零輸出的方式而非返回至發送錢包(比特幣中的”找零”指交易完成後輸入金額的剩餘部分返回給發送方或指定地址)。這種操作模式初步增加了追蹤難度。該項兼具複雜性(涵蓋41,523條OP_RETURN消息)與大規模特性的活動,需要對比特幣協議的深入理解以及大量的準備工作與資源投入。

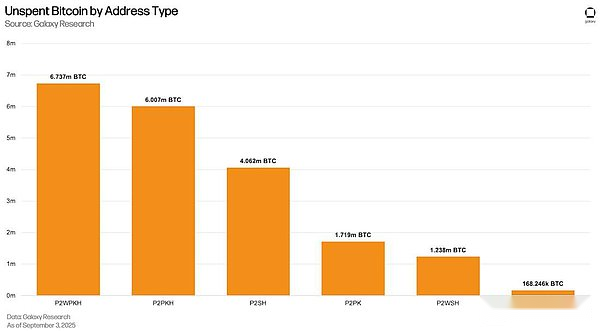

目標地址類型:

Pay-to-Public-Key-Hash(P2PKH)地址是本輪消息活動中最主要的針對目標,佔接收通知地址總量的98.82%。強調接收消息的地址類型為何重要?因為某些比特幣地址類型被認為比其他類型更容易受到新興技術攻擊,所羅門兄弟公司就OP_RETURN消息發布的官方通訊亦暗示了這種風險:”擁有雄厚資源的流氓國家與犯罪組織對黑客攻擊廢棄數字錢包資產構成可信威脅。舊版加密協議易受新技術衝擊,這意味著惡意行為者可能非法獲取廢棄錢包訪問權限——因為這些錢包無法升級至更安全的版本。”該聲明似乎指向比特幣可能面臨的量子計算威脅,此問題已成為本年度社區討論與辯論的重要議題。

量子計算是一種利用量子力學原理(如疊加態與糾纏態)處理信息的計算方式,針對特定問題的算力可呈指數級超越經典計算機。目前該風險仍停留在理論層面:部分專家認為實用型量子計算機可能於2020年代末或2030年代初出現,在2030年代持續增強算力,至2040年代或更晚實現完全可靠性。

關於量子計算或相關技術對比特幣攻擊的擔憂之一,在於該技術可能匹配公鑰與私鑰對的能力,這將使理論上的攻擊者獲得對用戶資金的未授權控制。Pay-to-Public-Key(P2PK)地址(用於比特幣最早區塊)將原始公鑰直接嵌入輸出腳本中,這使其成為比其他地址類型更容易受到理論性量子或類似攻擊的腳本類型。理論上,量子計算機或其他技術可直接從暴露的公鑰推導出私鑰並劫持資金。相比之下,P2PKH地址(本輪攻擊主要目標)及後續地址格式將幣鎖定至公鑰的哈希值(即密碼學混淆結果),這意味著原始公鑰僅在地址花費代幣後才會暴露。因此,攻擊者若要利用這些地址,受害者必須在此假設性攻擊發生前花費過代幣並重複使用該支出地址。如前所述,絕大多數目標地址似乎從未轉出資金,故其公鑰從未暴露,理論上比P2PK地址更不易受攻擊。

我們的分析未發現任何證據表明本輪活動中接收所羅門兄弟公司粉塵消息的地址屬於P2PK類型。所有已識別目標均為後期地址類型,主要為P2PKH。儘管通過直接向原始公鑰發送代幣從技術層面可實現P2PK輸出粉塵攻擊,但我們未發現所羅門兄弟客戶實施此類操作的跡象。實踐中,原始P2PK使用已基本被淘汰:現代比特幣軟體不再支持該格式,錢包和交易所前端均不允許用戶粘貼裸公鑰作為接收地址。銀河研究通過中心化與去中心化前端嘗試向P2PK輸出發送BTC均失敗,最終僅能通過手動構建含原始P2PK輸出的部分籤名比特幣交易(PSBT)並自主廣播驗證該結論。此操作需定製腳本組裝,因為標準接口強制使用現代地址格式。該實驗的難度凸顯P2PK已被徹底棄用——儘管向此類地址發送資金在技術上仍可行。這引出一個重要問題:若所羅門客戶宣稱目標是保護廢棄地址免遭技術利用,為何忽略了 arguably 最脆弱且最可能被廢棄的地址類型(P2PK),反而向更不易受攻擊的格式發送消息?

截至9月2日,P2PK地址中持有171.9萬枚BTC,佔流通供應量的8.63%與最大供應量的8.18%。這筆巨額BTC被普遍認為在量子計算實現時最易受攻擊,但據我們觀察,所羅門客戶未向任何此類地址發送通知。

( 2 )重要地址的資金籌備與測試 —— 4 月 7 日至 6 月 24 日

這兩階段攻擊的最早蹤跡可追溯至4月7日,當時一筆資金交易抵達比特幣地址 bc1q2f60twvuwftp50dz4hmjphyw9ntwaeyhpqul99 。如下列分析所示,該地址成為非所羅門活動與所羅門活動的核心樞紐:它既作為粉塵地址的最早資金源,本身也充當粉塵發送地址,更是多數粉塵地址在發送OP_RETURN消息後歸集剩餘餘額的目標地址。在全面行動開始前,該地址曾於6月24日被用於發送包含如下消息的交易:”此為80位元組OP_RETURN測試消息,必須精確無誤”。次日,該地址進一步接收了兩條OP_RETURN消息”MESSAGE_1″與”MESSAGE_2″。這些消息共同表明粉塵攻擊實體正在測試比特幣的OP_RETURN功能,為大規模活動做準備。

首筆測試交易揭示出關鍵地址 bc1qgh3jg9pqrjyawwernal2u7kuhezrxelgp72z0t ——該地址通過bc1q2f60twvuwftp50dz4hmjphyw9ntwaeyhpqul99測試資金作為人工分配的找零地址獲得資金。bc1qgh3jg9pqrjyawwernal2u7kuhezrxelgp72z0t隨後成為 bc1qfefxhstqphwx6rkkxwlup9uufahx0enwm2x5ad 的資金源地址(該地址參與非所羅門活動並為 bc1qgj33ldeqdqp63h9awv6vk8gdg5692y3w2s86lh 提供資金——後者是另一個為粉塵地址提供資金並連接兩次活動的重要地址),同時還為發送非所羅門消息的另外180個地址提供資金。因此,bc1q2f60twvuwftp50dz4hmjphyw9ntwaeyhpqul99扮演了網關角色:既為非所羅門活動中的地址提供資金,又作為所羅門關聯活動中的直接資金源地址。

( 3 )無連結或所羅門關聯的消息 —— 6 月 30 日

緊隨這些測試交易之後,首輪大規模粉塵活動的 groundwork 通過兩則通知顯現:1)”未廢棄?請於9月30日前通過私鑰發起鏈上交易證明”;2)”法律通知:我們已接管該錢包及其內容”。這些消息於6月25日出現,在相同四個地址的隨機組合間流轉,完整活動則於6月30日比特幣網絡區塊903447至903448間展開。在6月25日的初始交易中, bc1q2f60twvuwftp50dz4hmjphyw9ntwaeyhpqul99 扮演核心角色:1)向自身發送”未廢棄?”消息;2)向 bc1qkq47hh2xv0ehvh44ec9z6pvy2856m5w66a3gw8 (其於前日提供資金)發送”法律通知”消息;3)從同一地址接收相同”法律通知”消息。6月30日的活動隨後擴展至另外90個地址(覆蓋兩類消息),其中87個地址後續還會接收所羅門兄弟關聯通訊。接收這些消息的地址組中包含遠古巨鯨——其參與此事引發對本次活動的廣泛關注。換言之,與該巨鯨關聯的地址早在6月30日就收到了兩類非所羅門兄弟消息的粉塵攻擊。

( 4 )首條所羅門關聯消息發送 —— 7 月 2 日

7月2日,粉塵攻擊實體在6月30日活動後首次發送所羅門兄弟公司關聯消息:”致所有者通知……”。這標誌著當月三種主要所羅門消息類型的首次出現。與此前非所羅門活動類似, bc1q2f60twvuwftp50dz4hmjphyw9ntwaeyhpqul99 出現在測試交易中(該交易位於區塊高度 903659 ,距主活動僅15個區塊)。關鍵在於,此次測試源自 bc1qgj33ldeqdqp63h9awv6vk8gdg5692y3w2s86lh 地址,該地址具有雙重特徵:1)曾用於6月30日”廢棄”消息發送;2)由參與6月30日粉塵活動的地址提供資金。此外, bc1qgj33ldeqdqp63h9awv6vk8gdg5692y3w2s86lh 與 bc1q2f60twvuwftp50dz4hmjphyw9ntwaeyhpqul99 為多個發送所羅門關聯消息的地址提供資金。這種重疊強烈表明兩次活動存在直接關聯。

重複使用早期消息階段的地址,以及通過非所羅門活動涉及的地址為所羅門兄弟操作提供測試資金,可能屬於操作疏漏。這些行為留下了確鑿證據,表明非所羅門消息與所羅門兄弟關聯消息實為同一主體實施的協調性連續行動。

更重要的是,消息中提供的連結因包含下劃線而非連字符(粉塵實體可能在插入連字符時誤觸shift鍵)導致失效。任何嘗試訪問該網頁者都會收到404錯誤及”文件未找到”提示。此外,有20個地址(排除可能由粉塵實體控制的地址)在接收錯誤連結時持有共計106,602.06 BTC餘額,這些地址要麼從未接收更正後消息,要麼在更正通知發送前已轉出代幣。這一區別至關重要:若粉塵實體試圖對所謂廢棄地址主張法律權利,則此特定地址群可能未獲合法通知。該地址組包括清倉80,000枚BTC的遠古巨鯨——這意味著即使巨鯨看到消息,也根本不存在可訪問的網頁。

( 5 )糾正錯誤 —— 7 月 9 日至 7 月 14 日

7月4日巨鯨轉移代幣的行為引發廣泛關注,部分觀點認為比特幣存在漏洞或至少P2PKH地址類型存在風險。當巨鯨於月中開始拋售代幣時,相關討論持續發酵。約在此期間(7月9日),粉塵攻擊實體開始大規模發送包含修正後網址的消息。該特定網址的發送活動分為兩波主要階段:第一波在7月9日,第二波在7月13日至14日——每波消息均包含更新後的連結但措辭略有不同。

與前三批消息類似,在7月8日(即首波修正消息發送前數小時)出現兩筆明顯測試交易:第一筆測試僅包含更新連結無附加文字,第二筆測試則包含完整更新消息(註明修正後網址)。兩筆測試分別在不同區塊發送,第一筆距修正通知活動主體啟動提前73個區塊,第二筆提前27個區塊。

值得關注的是,僅接收更新網址的測試交易具有雙重特徵:1)由包含舊版錯誤連結消息的交易中人工更新的找零輸出提供資金;2)本身包含人工插入的找零輸出至地址bc1q2dskr0y97vzlpvkhr44tagdh906w48y6mu29mf(該地址後續通過可能含有德文拼寫錯誤的OP_RETURN消息將餘額清零,消息譯為”感謝您孕育了我。現在您將獲得真金回報”)。資金交易發生於7月8日,即”網頁更正”消息活動結束五天後(舊連結最後發送於7月3日,而測試接收於7月8日)。該交易同時包含接收地址 bc1qmak4853pysqmqlvmdcs3hwpz928dqqc5v6gnzw ,該地址隨後成為僅含連結測試交易的接收方。此地址還在7月8日接收了內容為”此錢包將於2025年10月刪除”的異常OP_RETURN消息,進一步表明其是粉塵攻擊實體的實驗地址。值得注意的是,該地址最初於2023年11月28日獲得0.81162432 BTC資金,其中大部分資金直至7月30日(在接收所羅門兄弟粉塵發送者多條消息後)才被全部轉出。

在接收錯誤連結的1,940個地址中,大多數(1,919個)也收到了更正後的通知(另有285個地址雖未接收原始錯誤連結卻收到更正通知,這可能是粉塵攻擊實體的操作失誤)。值得注意的是, 那些接收了失效所有者通知連結但在更正通知發出前已轉出代幣的地址,並未收到更正連結通知 ;這表明粉塵攻擊實體正在監控其發送原始通知的地址,並確保不重複傳遞消息(此舉可能出於故意,或因其對目標地址應用的過濾器排除了空白或近期活躍地址)。

帶有更新連結的第二輪粉塵攻擊於7月13日啟動,使用消息格式為:”致所有者通知……”。此輪攻擊同樣存在明顯測試交易:早在活動主體開展前兩天(7月11日),由 bc1q2f60twvuwftp50dz4hmjphyw9ntwaeyhpqul99 地址發送了該消息。此消息共發送至3,204個地址,這些地址均未接收過原始錯誤連結或”網頁更正”消息。除測試交易接收者外, 該組所有地址 基於連結關聯的截止日期(2025年10月10日) 均未獲得完整 90 天通知期 :7月13日接收粉塵的地址僅獲約88.4天通知期,7月14日接收者僅獲約87.5天通知期(自OP_RETURN交易鏈上確認起算)。此細節至關重要,因為消息附帶的書面通知聲稱給予接收者至少90天響應時間。這些地址在接收通知時合計持有251,606.5217 BTC。值得注意的是,接收此消息的地址中有107個除接收行為外無任何其他活動痕跡——這些地址可能是為通過增加接收消息地址數量虛張活動規模,製造存在大量脆弱地址的假象。

巨鯨轉移代幣的行為直至7月25日仍是新聞頭條,該時間線與7月23日發送的第三類(即最終版)所羅門兄弟消息重合。該消息內容為:”致錢包所有者法律通知:請訪問網頁……”。與此前模式一致,在活動主體開展前22個區塊出現明顯測試交易。值得注意的是,接收該消息的33,987個地址均未接收過6月或7月前期發送的任何消息。此消息以接收者數量計規模最大,分兩個獨立批次發送:第一批在7月23日至24日間,第二批在7月28日至8月4日間。其中7月23日至24日發送6,000條消息;7月29日至8月1日發送27,987條;8月4日發送單條消息。

“法律通知”消息與之前所有消息的關鍵差異包括:目標地址數量龐大、活動持續時間長、目標地址平均餘額小。該消息在13天內發送至33,987個地址,其持續時間比次長活動長2.17倍,接收者數量比次大規模多6.28倍。此外,此類消息目標地址的平均餘額(1.37 BTC)顯著小於其他類型:”所有者-通知”類地址平均餘額400.52 BTC,”所有者-通知”類980.52 BTC,”廢棄”與”接管”類消息目標地址均達8,400 BTC。

有趣的是,接收此最終通知的地址中有4,990個除接收該OP_RETURN消息外無任何交易歷史。此現象在”所有者-通知”消息中同樣存在,可能是為虛增活動規模而刻意為之。

( 6 )收尾階段

當粉塵攻擊實體逐步終止各項消息活動時,其將剩餘資金批量回籠至自身地址以清空用於發送特定OP_RETURN消息集的地址。某些情況下,清空某一消息活動地址的交易同時成為新地址發送新消息的資金源。想必該實體增加所有這些跳轉環節為的是掩蓋與先前消息的關聯,確保被粉塵攻擊的地址所有者無法通過區塊瀏覽器輕鬆識別不同消息集之間的關聯。支撐這一解讀的事實是:在3,738個用於發送消息的地址中,有3,734個地址僅傳遞過一類消息類型,而參與多類消息類型的四個地址均出現在明顯測試交易中。

地址 bc1q2f60twvuwftp50dz4hmjphyw9ntwaeyhpqul99 在多類場景中充當中介角色,用於在相鄰消息活動的地址間循環資金。此外,地址 bc1qgj33ldeqdqp63h9awv6vk8gdg5692y3w2s86lh 作為網關地址,將非所羅門活動的剩餘資金重新部署至首批所羅門關聯消息。在地址使用完全終結時,通過清零操作回收的剩餘BTC被發送至與OP_RETURN消息無關聯的新地址。部分交易規模龐大且成本高昂,單筆交易需佔用高達68.2kvb(千虛擬字節)數據量並支付最高1,300美元手續費。

( 7 )線索關聯

兩個特定地址強烈表明:所羅門關聯活動背後的實體很可能也是早期非所羅門活動的操縱者—— bc1q2f60twvuwftp50dz4hmjphyw9ntwaeyhpqul99 與 bc1qgj33ldeqdqp63h9awv6vk8gdg5692y3w2s86lh 。正如最早測試消息所預示的,那些開創初始實驗的相同地址,作為連接非所羅門與所羅門活動的關鍵橋梁再次出現。

兩次活動間的隱秘關聯源自這兩個地址具有以下三重特徵:1)在所羅門品牌活動中明顯相互進行測試性粉塵攻擊;2)各自至少發送過一筆包含非所羅門消息的交易;3)共同為所羅門關聯活動中使用的地址提供資金。此外,bc1qgj33ldeqdqp63h9awv6vk8gdg5692y3w2s86lh 由 bc1qfefxhstqphwx6rkkxwlup9uufahx0enwm2x5ad 提供資金(該地址曾用於測試6月30日消息集),而後者又由 bc1qgh3jg9pqrjyawwernal2u7kuhezrxelgp72z0t 提供資金(該地址本身作為找零輸出由 bc1q2f60twvuwftp50dz4hmjphyw9ntwaeyhpqul99 資助)。

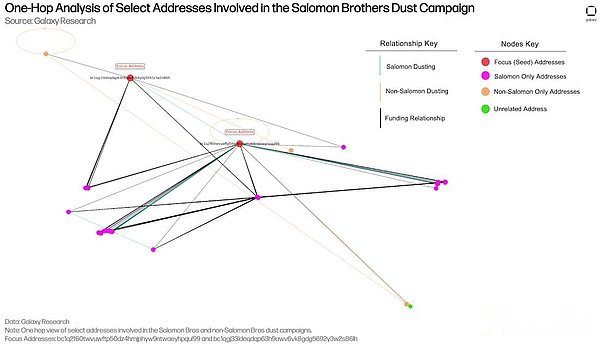

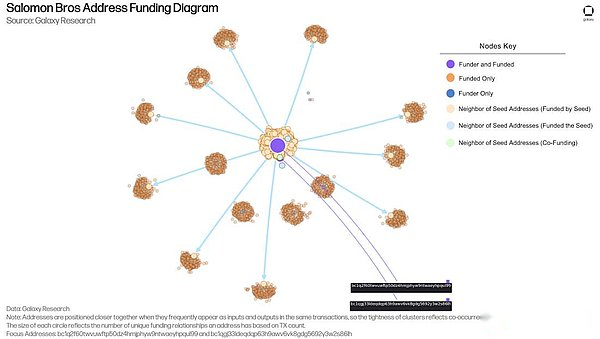

下圖是通過單跳網絡分析創建的圖譜可視化。該分析映射了與種子地址(標註為”焦點地址”)直接連接的所有地址,數據來源同時包含所羅門兄弟關聯的資金流、消息流以及非所羅門消息流。圖中節點與邊的排列採用Kamada-Kawai布局算法確定,該算法通過優化間距將連接更緊密的節點彼此靠近,最大限度減少線條交叉以增強可讀性——但在密集區域可能導致節點重疊,造成視覺上的計數困難。

包含兩種關係類型:

黑色 資金流向 (線):代表地址間資金供給交易(例如地址X向地址Y提供資金)。

橙青雙色 粉塵攻擊 (線):代表粉塵消息傳遞(例如地址A對地址B實施粉塵攻擊)。顏色區分活動類型:青色為所羅門關聯活動,橙色為非所羅門活動。

此外,地址對自身實施粉塵攻擊的自循環關係在分析中予以保留,並以返回同一節點的弧形線表示(如圖中某一焦點地址所示)。

可視化圖譜顯示:兩個種子地址通過所羅門兄弟關聯消息活動直接相連,且各自均對非所羅門活動中的地址實施過粉塵攻擊。兩者還曾為後續用於所羅門兄弟活動的地址提供資金,形成資金流動與粉塵攻擊的重疊。特別值得注意的是,bc1q2f60twvuwftp50dz4hmjphyw9ntwaeyhpqul99 在初始消息中曾對自身實施粉塵攻擊,這在圖表中部表現為自循環結構。

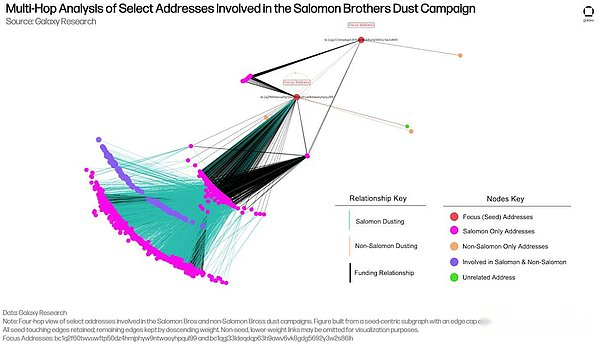

宏觀視角下可以清晰看出:地址 bc1q2f60twvuwftp50dz4hmjphyw9ntwaeyhpqul99 與 bc1qgj33ldeqdqp63h9awv6vk8gdg5692y3w2s86lh 既為所羅門和非所羅門活動中的活躍地址提供資金,又向這些地址發送消息。地址bc1q2f60twvuwftp50dz4hmjphyw9ntwaeyhpqul99在所羅門兄弟活動地址的資金籌備中扮演重要角色,作為超過750個此類地址資金交易的輸入地址。下圖突顯了通過該地址交易獲得資金的地址廣度,以及這些地址如何進一步為參與所羅門兄弟關聯活動的其他地址提供資金。值得注意的是,兩個焦點地址同樣為所羅門兄弟活動中的最早錢包提供初始資金流,使其具備運營能力並推動活動後續擴張。

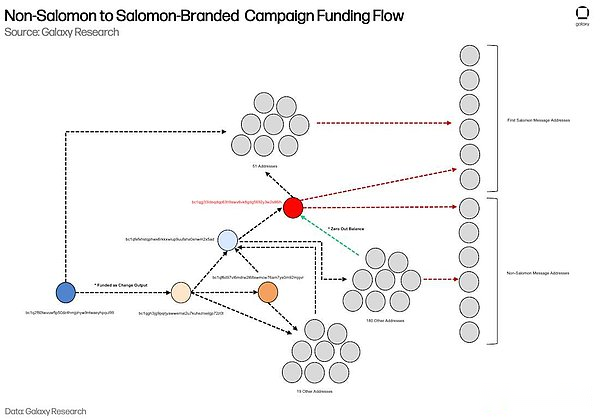

尤為關鍵的是,存在一筆交易同時由連接兩次活動的兩個地址共同為51個輸出地址提供資金,這些輸出地址隨後被用於執行並進一步資助所羅門兄弟活動。從非所羅門消息回收的剩餘資金經由bc1qgj33ldeqdqp63h9awv6vk8gdg5692y3w2s86lh匯集後,在此筆交易中進行分配——下文將詳細闡述該資金流。

下圖進一步強調了這兩個地址在為所羅門兄弟消息活動中所用地址提供資金方面的重要性。與傳統邊線圖不同,此可視化依賴空間緊密度而非可見連結:集群的形成源於特定地址在同一資金交易中共同出現。由於比特幣交易可涉及多輸入與多輸出,該圖捕捉的是資金流中的共同參與關係,而非排他性的一對一資金關聯。因此,種子地址應被解讀為參與核心樞紐,而非其集群中每個獲資地址的唯一起源點。

此圖表明:目標地址位於資金集群的核心位置,直接或間接觸及所羅門兄弟活動中大多數粉塵攻擊地址。它們還作為其他地址的資金共同參與者(這些地址充當二級樞紐),各自輻射出獨立的資金接收者集群(通過圍繞核心集群建立的輪輻結構凸顯)。這種模式強調目標地址不僅是核心參與者本身,更與其他具有影響力的資金提供者緊密相連,從而強化了它們在所羅門兄弟消息資金網絡中的關鍵作用。

最後,一個關鍵資金流確證了兩次活動之間的關聯。地址 bc1qgj33ldeqdqp63h9awv6vk8gdg5692y3w2s86lh 承擔了雙重角色:既是發送非所羅門消息地址的資金歸集地址,又是發送首輪所羅門關聯消息地址的資金源。下圖直觀展示了該資金流,其相較於前文複雜圖譜進行了簡化,以突顯bc1qgj33ldeqdqp63h9awv6vk8gdg5692y3w2s86lh在連接非所羅門與所羅門品牌活動中所起的作用。

此資金流的關鍵部分始於北京時間6月30日16:00:35(美國東部時間),bc1qfefxhstqphwx6rkkxwlup9uufahx0enwm2x5ad向181個地址(包括bc1qgj33ldeqdqp63h9awv6vk8gdg5692y3w2s86lh)提供資金。這181個地址後續被用於發送非所羅門消息。在非所羅門消息發送完畢後,這些地址於2025年6月30日21:23:02(最後一則非所羅門品牌消息發送後約三小時)將剩餘餘額清零至bc1qgj33ldeqdqp63h9awv6vk8gdg5692y3w2s86lh。兩天後,地址bc1qgj33ldeqdqp63h9awv6vk8gdg5692y3w2s86lh與bc1q2f60twvuwftp50dz4hmjphyw9ntwaeyhpqul99共同向51個地址提供資金,這些地址隨後被用於首輪所羅門活動(即包含錯誤連結的活動)。這表明bc1qgj33ldeqdqp63h9awv6vk8gdg5692y3w2s86lh是促進兩次活動間資金流轉的網關樞紐。

( 8 )粉塵攻擊影響總體分析

該粉塵攻擊實體共計向39,418個我們認定非其控制的獨立地址發送消息,這些地址合計持有最多2,334,482.52 BTC。

由於攻擊者向部分地址發送了多條消息,本統計採用每個獨立地址在接收任一條消息時的最大餘額進行疊加計算。所有我們認定屬於粉塵攻擊實體自身的地址均已被排除在此分析之外。

粉塵攻擊活動的目的之一是觀測用戶是否會因此轉移代幣。那麼攻擊實體成功促使用戶採取行動的效果如何?以下分析數據截至9月29日美國東部時間上午8:30。

6 月 30 日發送的 ” 廢棄 ” 與 ” 接管 ” 消息:

這兩類消息協同發送至94個獨立地址,其中4個我們認定為攻擊實體發送的測試交易。在本次活動與首輪所羅門消息發送期間,疑似非攻擊者所屬的地址均未發生代幣轉移,表明6月30日消息的成功率為0%。這些消息發送時目標錢包總持有量為789,565 BTC。

所羅門兄弟消息分析:

所羅門關聯消息的分析稍顯複雜,因其存在三種消息類別且在某些情況下向相同地址的不同組合發送。以下數據分析了在考慮消息類型與粉塵地址獨特組合的前提下,所羅門攻擊的成功率。

7 月 2 日發送的錯誤連結

首條帶有錯誤連結的所羅門品牌消息於7月2日發送至 1,939 個獨立地址 (排除可能由粉塵攻擊實體控制的地址),這些地址名義持有量為 1,902,210.5 BTC 。其中 10 個地址 在7月8日更正通知發送前 轉出了 86,161.15 BTC 。這批轉出地址包括控制其中8個地址及80,009.44 BTC轉移資金的遠古巨鯨。按地址數量計算該消息成功率為 0.52% , 按粉塵 BTC 價值計算為 4.53% 。該統計假設錢包所有者看到消息後採取行動,但後續分析表明至少部分轉移行為可能存在偶然性。

7 月 9 日與 7 月 13 日發送的更正連結消息

更正連結通過兩批獨立消息發送:一批標註為更正消息,發送至先前接收錯誤連結的地址(及部分未接收過的地址);另一批發送至全新地址組。必須區分這兩類消息以評估此類消息的具體成功率。

在接收更正通知後,共有109個地址(不含已知粉塵攻擊地址)轉出55,161.62 BTC。具體細分如下:

共有 32 個地址轉出 42,510.35 BTC ,這些地址既接收了更正通知又接收過原始所羅門通知,但此前未採取行動。這批地址 合計持有 1,795,607.63 BTC (涉及 1,918 個地址) ,其成功率按地址數量計為 1.67% ,按持有BTC價值計為 2.37% 。其中一地址在接收更正通知後僅轉出微量BTC,當前仍持有1,105.13 BTC;另一地址則保留0.1 BTC。

共有 8 個地址轉出 2,714.12 BTC ,這些地址僅接收更正通知而未接收過原始通知。這批地址 合計持有 118,489.25 BTC (涉及 284 個地址) ,其成功率按地址數量計為 2.82% ,按持有BTC價值計為 2.29% 。其中一地址在接收消息後僅轉出少量BTC,當前仍持有424.59 BTC。

共有 69 個地址轉出 9,937.13 BTC ,這些地址作為全新通知對象接收了更正連結。這批地址 合計持有 251,606.54 BTC (涉及 3,203 個地址) ,其成功率按地址數量計為 2.15% ,按持有BTC價值計為 3.95% 。然而這些地址未獲得通知承諾的完整90天寬限期(消息接收時間為7月13日至14日,截止期為10月10日)。錯誤的通知時限可能使這些代幣免於任何法律追索。

總體而言,本次更正連結消息的成功率 按地址數量計為 2.02% ,按 BTC 價值計為 2.55% 。

7 月 23 日至 8 月 4 日發送的 ” 法律通知 ” 消息

評估”法律通知”消息的成功率較為直接,因為其粉塵攻擊的地址組未接收過任何先前所羅門或非所羅門消息。 在 33,986 個地址中,共有 3 個地址轉出了 114.99 BTC (該組地址總持有量為 46,693.66 BTC ) 。按地址數量計算成功率為 0.009% ,按BTC價值計算為 0.25% 。此組中唯一轉移代幣的地址均將餘額清零。

總體影響:

粉塵攻擊活動結束後, 共有 122 個地址累計轉出 141,437.76 BTC 。假設受粉塵攻擊地址總價值為2,334,482.52 BTC,則按BTC餘額計算有 6.06% 發生轉移,按地址數量計算有 0.31% 發生代幣轉移。排除轉出代幣但保留非零餘額的地址後, 仍有價值 2,188,604.9 BTC 的粉塵攻擊餘額(相當於流通供應量的 10.98% ,最大供應量的 10.42% )未發生轉移 ,因而可能面臨這些消息所引發的法律後續行動。註:這些數值僅統計鏈上代幣移動,不包括可能通過通知連結表單聯繫所羅門兄弟公司的錢包。

若進一步排除未獲得完整 90 天寬限期的地址、僅接收初始錯誤通知的地址以及休眠時間不足三年的地址 (在廢棄財產與無人認領財產法律背景下重要期限), 則約有 1,920,124.4 BTC 可能面臨通知的潛在法律追索。這相當於 流通供應量的 9.64% ,最大供應量( 2100 萬枚)的 9.14% 。

接收消息後的代幣轉移可能純屬巧合:

有證據表明部分地址在遭受粉塵攻擊後轉移代幣的行為純屬巧合,其所有者可能從未看到消息。典型例證是地址16P6cMXdmiiZR5d4L5aa793HwWZ5MomMKu:其在接收所羅門消息前80分鐘轉移了1,219.99 BTC儲備。這表明粉塵攻擊實體可能提前編譯地址批次,而後才發送消息——在此期間該特定地址已轉移代幣。過去數月鏈上巨鯨活動整體活躍的大背景,進一步支撐了這些代幣轉移純屬巧合的解讀。

9 、所羅門客戶的真實目標是什麼?

根據所羅門兄弟公司網站的聲明,其客戶正在實施利他主義行動。該公司表示”我們的客戶不會故意採取任何對加密市場產生不利影響的行動”,且其”對非實際廢棄的錢包不主張任何權益”。所羅門宣稱該客戶還意圖創建”無密鑰錢包恢復基金,幫助那些丟失錢包訪問權限但能證明合法所有權的人”。

有可能所羅門客戶僅試圖將廢棄代幣移交政府監管,以保護網絡免受敵對實體侵害(保護網絡是其多次通訊中明確闡述的目標)。然而此舉本身並不能化解此類風險:若現有加密保護被攻破,國有化錢包與私人錢包同樣脆弱;若政府出售這些代幣,它們可能回流市場並最終落入客戶聲稱試圖防範的託管安排中。但客戶可能認為,一旦代幣處於政府監管下,即使惡意實體有能力攻擊,其意願也會降低。

但另一種更悲觀的解讀同樣不能排除。考慮以下因素:

所羅門兄弟公司的公開聲明與鏈上通知內容存在矛盾。 公司的公開聲明將客戶行為塑造為利他主義,強調本次活動旨在保護網絡及失去代幣訪問權的持有者。但這些保證難以與通知本身措辭相協調——通知聲稱客戶已對接收地址取得”推定佔有權”,並警告不作為可能導致”所有權利、所有權和權益的喪失”。所羅門傳遞了混合信號:在最易獲取的通訊中,客戶被描繪成仁慈的保護者;但在細則中,通知卻保留了對客戶可能無法訪問的代幣主張所有權的權利(除非其擁有私鑰或量子計算機,兩者我們認為極不可能)。這種矛盾引發疑問:若真實目標是為保護網絡免受技術漏洞威脅,為何要主張個人佔有?

目標地址的特徵畫像。 儘管所羅門暗示量子風險,其客戶卻繞過了最脆弱的地址類型(P2PK),反而重點針對已休眠近六年且從未轉出代幣的P2PKH錢包——這明顯超過多個州數字資產廢棄財產法規中規定的三年休眠閾值(詳述如下)。

90 天截止期限 。這與無人認領財產法律中常見的60至120天通知窗口相呼應。

客戶的精密操作能力。 如上所述,消息背後的操作者似乎對比特幣的技術架構與社會動態具有深刻理解(通知提及網絡的量子脆弱性,這是比特幣社區中長期存在的小眾話題)。技術能力與社會洞察力的結合,使客戶具備非凡能力:既能大規模鋪開鏈上行動(向近4萬個地址發送消息),又能通過利用社區恐懼與社會緊張情緒來構架消息內容。這使得本次活動更像是一場輿論塑造與休眠持有者施壓行動,而非公共服務公告。

行為測試模式。 客戶未採用單一化通知發送方式,而是從小規模起步,隨著公眾關注度提升在一個月內持續擴大操作範圍。若意圖是警告比特幣用戶迫近的威脅,根本沒有理由分批滲漏式發送並逐步擴大覆蓋範圍——高效做法應是一次性發送所有通知,而非耗時整整一個月。

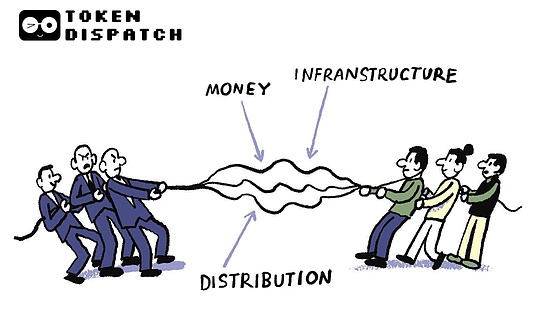

綜合這些因素,有人推測所羅門客戶意圖根據無人認領或遺失財產法律採取法律行動,以主張對所謂”廢棄”代幣的所有權或強制要求國家託管——這種推測情有可原。

縱觀全局,美國財產法很少適用”誰撿到歸誰”的民間原則——加密貨幣領域更是如此。”拾得物”原則傳統上僅適用於有形動產,而非BTC這類無形資產。後者必須向政府申報。

各州無人認領財產法律雖存在差異,但普遍規定:當虛擬貨幣帳戶持續休眠達到法定期限後,”持有者”必須首先履行盡職調查以聯繫”所有者”。法定盡職調查通知通常由持有者通過一級郵件(若經同意可包括電子郵件)在州政府規定窗口期內(一般為申報前60-120天)發送至所有者最後已知地址。若此舉失敗,持有者則依法須向州政府申報資產並隨後移交州監管。州政府隨後代表原始所有者充當資金保管人,而持有者則免除責任。這使得所有者或其繼承人可隨時向州政府提出申請以收回財產價值。

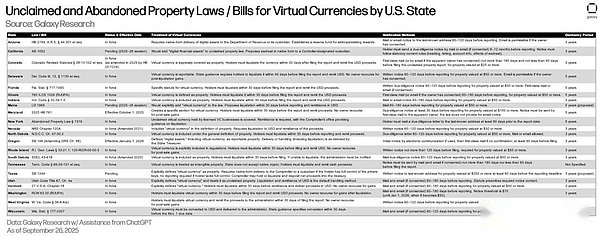

已將數字資產納入或正在納入廢棄財產法律的州數量,可能揭示所羅門客戶的行動路徑及其可能面臨的限制。

通過OP_RETURN交易發送電子廢棄通知(以替代無法獲取的街道地址或電子郵件)可能符合美國部分州級無人認領財產法律的精神。然而,某些定義及這些法律的適用性可能限制客戶的操作能力,包括:

何為 ” 持有者 ” ? 這些法律一貫將”持有者”定義為有義務向”所有者”持有、交付或支付財產的企業、公司或其他法律實體。所有者被定義為對疑似廢棄財產擁有合法權利的人。在加密貨幣語境下, 持有者類別 可能包括中心化交易所、託管錢包與金融科技應用、合格託管人與信託公司、以及支持加密貨幣的經紀商與投資平臺。此類實體可追蹤帳戶非活躍狀態、所有者信息(如姓名與家庭地址),履行盡職調查並將資金移交州政府。而對於自託管 錢包 ,用戶是唯一可訪問資金者,這些解決方案的開發方無法追蹤使用者身份或代表所有者發送資金。因此不存在第三方可報告或轉移資產,若無法訪問對應私鑰則不可能移動這些資金——故”持有者”定義很可能不適用。這也從根本上不具可操作性:若持有者同時是所有者且其拒絕回應廢棄通知,但後續自行使用代幣,則這些代幣從未真正丟失或廢棄。

無人認領財產如何處理? 當持有者通過盡職調查未能找到所有者時,必須將財產移交州政府。企業將財產移交州政府後,州政府作為託管人無限期代表所有者持有資金。州政府可能將股票或虛擬貨幣等資產變現為現金以便管理。原始所有者或其繼承人可隨時向州政府提出申請以收回財產價值。

一州的無人認領財產法律是否自動適用於他州? 並非如此。司法管轄權遵循最高法院”德州訴新澤西案”優先規則:1)向所有者最後已知地址所在州申報;2)若地址未知或該州未規定該特定財產歸州所有,則向持有者註冊所在州移交。關鍵在於,僅當接收州法規涵蓋該財產類型時(有時通過”無形財產”兜底條款或要求變現為現金),持有者才可移交;若兩州均未涵蓋或法規明確排除,則無權進行財產歸公。更廣泛而言,BTC是全球性資產,而無人認領財產法規是地理限定法律的產物,不具備國際效力——這意味著其無法強制管轄範圍外的外國持有者或實體進行申報或轉移。

因此,所羅門客戶的操作能力可能受以下因素限制:

司法管轄優先規則 (所有者最後已知地址優先,其次為持有者註冊地):OP_RETURN”寬限期”很可能無法定效力,其本身難以強制要求資金移交。即使被通知地址的非活躍狀態已超過標準休眠期,若無法定”持有者”存在,這種非活躍狀態本身並不產生申報義務。若資產後續存入中心化託管機構,任何義務通常將基於託管方記錄從該時點起算——儘管某些州法規可能引發關於先前廢棄狀態與管轄權的事實爭議。

法定 ” 持有者 ” 是否存在 (中心化託管機構)與自託管模式(通常無持有者) :雖然通知對自託管資產很可能無法定約束力,但其意圖可能是為未來權利主張創造事實前提。若被粉塵攻擊地址的代幣後續存入中心化託管機構,所羅門客戶可能利用先前通知主張權利,從而使所有者與託管方陷入代幣權屬的法律糾紛。

法規的地域效力範圍 :由於BTC是全球性資產,而美國無人認領財產法律不具備國際或州際強制力,任何最大化覆蓋範圍的嘗試都需逐州逐國評估當地法規是否承認數字資產為可歸公財產,並僅在存在可行法律框架的地區主張權利。這一切的前提是:OP_RETURN通知被某些司法管轄區的特定無人認領財產法規認可為法律上有效的聯繫或盡職調查形式,且代幣可被代表所有者移動。這進一步假定持有者與所有者均位於這些管轄區內——若無此地域關聯,法規將無法適用。

自託管 BTC 的執法缺口 :拋開法律問題,自託管代幣在任何情況下均無法在無對應私鑰的情況下被移動。即使存在將自託管代幣判定為可歸公財產的法律途徑,在無法獲取私鑰的情況下也無法強制執行資金移交。雖然法院無法強制轉移比特幣本身,但可對已知個人(若所有者身份可識別)發出移交私鑰的命令。但該救濟措施以存在可識別且可觸及的個人為前提;對於大多數長期休眠或匿名地址,不存在此類關聯,使得代幣實際上超出任何法院命令的管轄範圍。與人行道上可被拾取並保管待領的皮夾不同,比特幣若無法獲取對應私鑰(或未來某日的量子計算機)則根本不能被”佔有”。任何試圖繞過該框架、通過鏈上通知將廢棄錢包轉為私人所有的嘗試,在私鑰不可訪問的情況下都將缺乏先例且存在法律疑點。

然而,這種法律灰色地帶可能是客戶所認知的價值主張:通過粉塵攻擊建立鏈上通知記錄,他可能認為可以依據新出臺的法規嘗試啟動新型權利主張,從而奪取”廢棄”代幣的所有權。

近期訴訟案例凸顯了此類理論的脆弱性。在Battle Born投資公司訴司法部案中,美國最高法院駁回了對已查封比特幣錢包的投機性所有權主張,轉而尋求具體控制權證據——即進行交易或證明私鑰訪問能力的能力。以此類推,僅憑OP_RETURN通知不太可能確立所有權或剝奪所有者權益。此類通知至多相當於投機性主張,缺乏現有無人認領財產制度所需的法律強制力。但它們可能被設計用於誘導自我選擇,促使休眠持有者要麼表明身份,要麼將代幣轉移至法定約束力更強的託管場所。

簡言之:通知不太可能立即創設有效權利主張,但後續若轉入託管環境,可能形成可在所羅門客戶主張權利的司法管轄區內進行訴訟的事實模式。

10 、結論

綜合所有鏈上細節與法律要素分析,所羅門兄弟公司的OP_RETURN粉塵攻擊不應被簡單視為純粹的行為實驗。相反,這更像是一場試圖建立鏈上通知記錄、為潛在訴訟作證據準備的嘗試。

然而該操作本身存在突出矛盾:早期消息中的失效連結;按發送方自行宣稱的標準可能對某些地址通知不足;聲稱要保護網絡免受技術攻擊卻未通知理論上更易受技術攻擊的地址類型;以及向休眠時間短於無人認領財產法規定時限的地址發送消息。

儘管存在這些失誤,操作執行者顯然對比特幣網絡具備深度技術理解,並採取了精密措施掩蓋行蹤並向大量地址投送消息。雖然仍在諸多方面令人困惑,鑑於這位神秘客戶最終可能進行的新型法律理論測試,所羅門事件值得全球比特幣與加密社區持續關注。請密切關注10月10日與11月5日這兩個關鍵時間節點——屆時所羅門客戶設定的90天期限將屆滿。