Autor: Stephen Katte, Cointelegraph;

Radiant Capital dijo:En octubre, su plataforma de finanzas descentralizadas (Defi) fue atacada por los piratas informáticos con una pérdida de 50 millones de dólares estadounidenses enviados a Malware a través de Telegram.

Radiant declaró en la actualización de la encuesta el 6 de diciembre que Mandiant, una compañía de seguridad de la red firmada, ha evaluado «muy convencido de que este ataque es realizado por los actores de amenaza relacionados con Corea del Norte».

La plataforma declaró que el 11 de septiembre, un desarrollador de Radiant recibió un mensaje de telegrama que contenía un archivo zip de un «ex contratista de confianza» y solicitó proporcionar comentarios a los nuevos proyectos que fueron planificados.

«Después de la revisión, se sospechaba que la noticia provenía de un actor de amenazas que alianza con Corea del Norte, haciéndose pasar por un ex contratista», dijo.»Cuando este archivo zip se comparte entre otros desarrolladores para solicitar comentarios, el software malicioso finalmente se difunde, lo que ha llevado a la invasión posterior».

El 16 de octubre, un hacker controló la clave privada y los contratos inteligentes de muchas firmas, lo que provocó que la plataforma Defi se vea obligada a suspender el mercado de préstamos.Los piratas informáticos de Corea del Norte han dirigido durante mucho tiempo a las plataformas de criptomonedas durante mucho tiempo, y robaron una criptomoneda de $ 3 mil millones por valor de $ 3 mil millones de 2017 a 2023.

Fuente: Radiant Capital

Radiant dijo que el documento no causó ninguna otra duda, porque «en un entorno profesional, la solicitud para revisar PDF es una práctica convencional», y los desarrolladores «a menudo comparten documentos en este formato».

El dominio asociado con el archivo zip también engañó el sitio web legal del contratista.

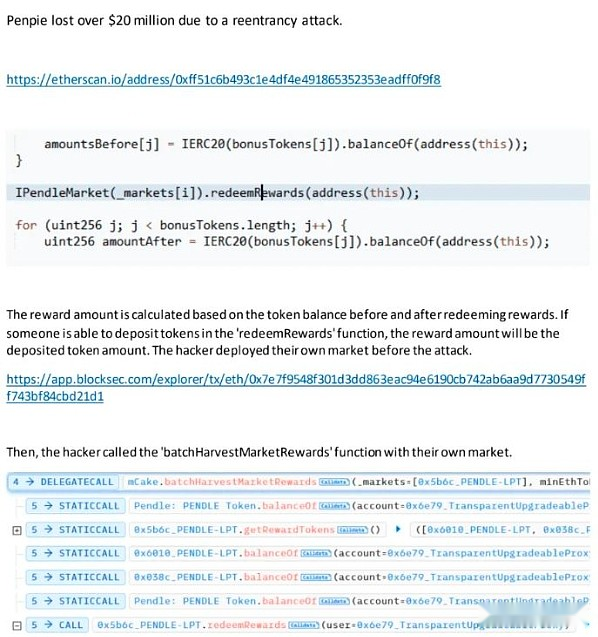

Muchos equipos de desarrollador radiante son atacados durante el ataque, la interfaz frontal -end muestra datos de transacciones benignos y las transacciones maliciosas se firman en segundo plano.

«La inspección y la simulación tradicionales no mostraron diferencias obvias, haciendo que las amenazas casi invisibles durante la etapa de revisión normal», agregó.

«Este tipo de engaño se realiza tan perfectamente, incluso si la mejor práctica de los estándares radiantes, como las transacciones de simulación en tiernamente, verificación de datos de carga efectivos y siguiendo los estándares de la industria SOP, los atacantes aún pueden invadir múltiples equipos de desarrolladores», escribió Radiant.

Ejemplos de pesca en PDF que pueden ser utilizados por piratas informáticos maliciosos.Fuente: Radiant Capital

Radiant Capital cree que el actor de amenaza a cargo del caso se llama «UNC4736», también conocido como «aguanieve citrino». , y se especula que la rama del Grupo A de Hacker Lazarus.

Los piratas informáticos transferieron alrededor de $ 52 millones en fondos robados el 24 de octubre.

«Este incidente muestra que incluso estrictos SOP, billeteras de hardware, tiernamente y otras herramientas simuladas y una cuidadosa revisión artificial pueden ser evitadas por actores de amenaza muy avanzados», escribió Radiant Capital en su actualización.

«Los requisitos de dependencia para los signos ciegos y los requisitos de verificación delantera que pueden engañarse desarrollaron soluciones de nivel de hardware más potentes para decodificar y verificar la carga efectiva de transacciones», agregó.

Esta no es la primera vez que Radiant ha sido atacado este año.La plataforma suspendió el mercado de préstamos debido a la vulnerabilidad de préstamos de rayos de $ 4.5 millones en enero.

Según los datos de Defillama, después del uso de vulnerabilidades este año, el valor total de bloqueo de Radiant cayó bruscamente, de más de $ 300 millones a fines del año pasado a aproximadamente $ 5.81 millones el 9 de diciembre.