Zusammenfassung

-

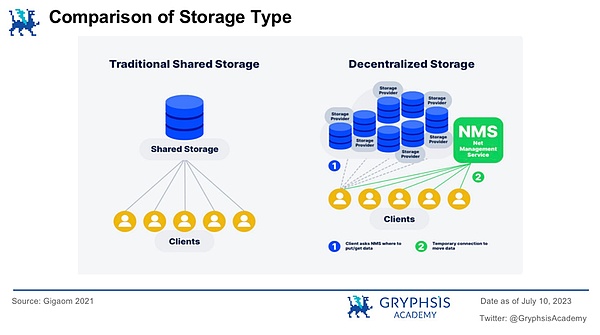

Der dezentrale Speicher bezieht sich auf eine einzelne Entität oder einen Teil der Gruppe, das den Leerlaufspeicherraum als Einheit des Speichernetzwerks verwendet, um die absolute Steuerung von Daten wie zentraler Agenturen wie AWS und Google Cloud zu umgehen.

-

Die Kosten für niedrige Stellvertreter, die redundante Sicherung und die Token -Wirtschaft sind ebenfalls eine dezentrale Speicherung.

-

截至 2023 年 6 月,去中心化存储整体的存储容量已超过 22000 PB(PB),而网络利用率仅约为 20%。Dies zeigt, dass es in Zukunft viel Raum für Wachstum geben wird.

-

Unter der vorhandenen Speicherkapazität wird etwa 80% der Speicherkapazität von Filecoin bereitgestellt, was zweifellos der führende Anbieter auf diesem Gebiet ist.Filecoin startete auch Projekte wie Filecoin Plus und FVM, um Entwickler zu motivieren und die Entwicklung von Ökosystemen zu fördern.

-

Mit dem Aufkommen künstlicher Intelligenz und der vollständigen Spiele werden dezentrale Computer- und Speicherspuren voraussichtlich aufregende Wachstumschancen einleiten.

>

Cloud -Speicherdienste wie Dropbox und Google Cloud haben unseren Weg zum Speichern und Freigeben großer Dateien (z. B. Videos und Fotos) online verändert.Sie ermöglichen es jedem, ein paar TB -Daten zu einer viel geringeren Kosten zu speichern als bei Bedarf von einem neuen Gerät zu kaufen.

Es gibt jedoch ein Problem: Benutzer müssen sich auf zentrale Unternehmensmanagementsysteme verlassen.

这种存储模式导致数据资产的归属不清晰,并且实际上使得亚马逊和谷歌等大型互联网公司在数据方面垄断。Darüber hinaus bringt die Stoppzeit zentraler Dienstleistungen häufig katastrophale Konsequenzen.

Das Speicherfeld ist tatsächlich für dezentrale Anwendungen geeignet.Erstens löst es das Problem der Datenschutz und des Eigentums der Benutzerdaten.Dokumente, die auf dezentralen Dateidiensten gespeichert sind, werden nicht von zentralisierten Agenturen wie Regierungsbehörden betroffen, die Inhalte kontrollieren und überprüfen möchten.Es kann auch private Unternehmen daran hindern, Vorfälle wie Überprüfung von Dienstleistungen oder das Teilen von Dokumenten mit Strafverfolgungsbehörden zu verabschieden.

其次,海量的数据存储于索引本身就需要分布式系统来实现。Bestehende zentralisierte Cloud -Dienste verwenden auch verteilte Schemata wie Spanner, TIDB usw.Es kann gesagt werden, dass die Verteilung nicht die Zentralisierung bedeutet, aber die Dezentralisierung verteilt werden muss.Anders als die Architektur der zentralen Speicherung wird das vorhandene Dezentralisierungsschema die Daten in kleine Stücke unterteilen und nach der Verschlüsselung auf verschiedenen Knoten auf der ganzen Welt speichern.

>

Drittens wird der Ressourcenverbrauch von ungültigem Bergbau gelöst.Ein großer Teil des durch Bitcoin -POW -Mechanismus verursachten Stromverbrauchs wurde immer kritisiert, und die dezentrale Speicherung hat den Benutzern die Möglichkeit gegeben, Knoten zu werden.Eine große Anzahl von Speicherknoten bedeutet auch eine Reduzierung der Kosten.

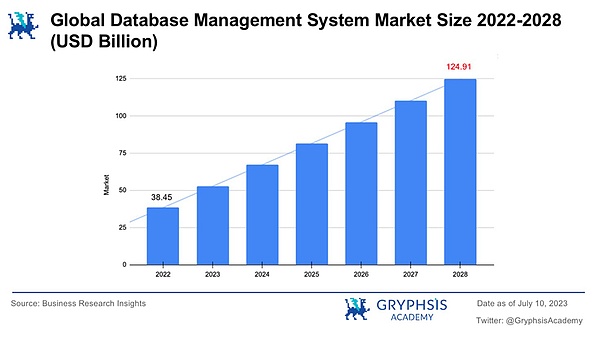

Mit der kontinuierlichen Verbesserung der Netzwerkbandbreite und der Hardware -Dienste ist dies laut Geschäftsforschung ein großer Markt.

>

>

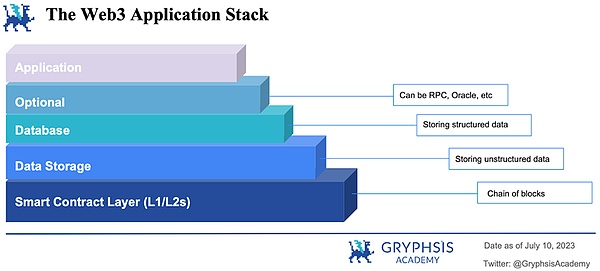

Um eine wirklich dezentrale Anwendung zu erstellen, sollte die dezentrale Datenbank auch in die Web3 -Anwendungsarchitektur aufgenommen werden.Es kann in vier Hauptkomponenten unterteilt werden: intelligente Vertragsebenen, Dateispeicher, Datenbanken und allgemeine Infrastrukturschichten.

Die Smart Contract Layer entspricht Layer1, während die allgemeine Infrastrukturschicht im Propheten, RPC, Zugriffskontrolle, Identität unter -Chain -Computing- und Indizierungsnetzwerk enthält.

>

Obwohl die Benutzerwahrnehmung nicht offensichtlich ist, spielen die Dateispeicherung und die Datenbankschicht eine wichtige Rolle bei der Entwicklung von Web3 -Anwendungen.Sie liefern die erforderliche Infrastruktur für strukturierte und nicht gestaltete Daten, die die Anforderungen verschiedener Anwendungen darstellen.Aufgrund der Art dieses Berichts werden diese beiden Komponenten im Folgenden weiter eingeführt.

>

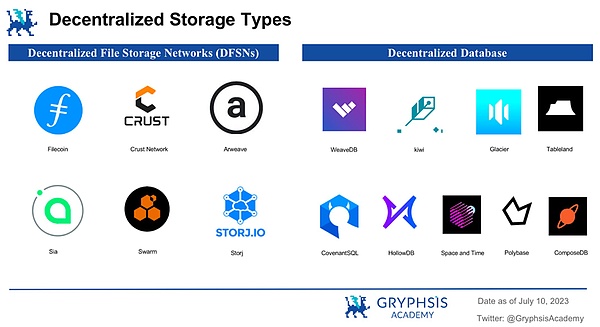

DFSNs wie Filecoin, Arweave und Kruste werden hauptsächlich für die dauerhafte Speicherung von nicht strukturellen Daten verwendet.因此,DFSNs 通常用于存储各种静态类型的数据,例如文本文档、图像、音频文件和视频。

Einer der Vorteile dieser Art von Daten in der verteilten Speicherarchitektur besteht darin, dass sie das Edge -Speichergerät oder die Edge -Datenzentren verwenden können, um die Datenspeicherung näher am Terminal zu verschieben.这种存储方法提供了更低的网络通信成本、更低的交互延迟和更低的带宽开销。Es bietet auch eine größere Anpassungsfähigkeit und Skalierbarkeit.

Zum Beispiel beträgt die monatliche Speicherkosten von 1 TB Storj 4,00 USD, während der Corporate Cloud -Speicherlösung des Marktführers Amazon S3 für die gleiche Datenmenge etwa 23,00 USD pro Monat berechnet wird.

Im Vergleich zur herkömmlichen zentralisierten Cloud -Speicherlösung können Benutzer von kostengünstigeren Speicheroptionen profitieren.Die Dezentralisierungseigenschaften von DFSNS bieten auch höhere Datensicherheit, Datenschutz und Kontrolle, da Daten zwischen mehreren Knoten oder Bergleuten verteilt sind, anstatt auf einem einzelnen zentralisierten Server gespeichert zu werden.

>

>

Die Einschränkungen von nicht gestalteten Dateien in DFSNs sind offensichtlich, insbesondere bei hocheffizienten Datenabnahme und -aktualisierung.对于需要频繁更新的数据,这些体系结构不是最理想的选择。

In diesem Fall sind traditionelle Datenbanken wie MySQL und Redis besser für Entwickler geeignet.

尤其是在区块链游戏和社交网络等应用中,存储结构化数据是一个不可避免的要求。Die herkömmliche Datenbank bietet eine effektive Möglichkeit, eine große Menge dynamischer Daten zu verwalten und ihren Zugriff zu steuern.Sie bieten Funktionen wie Indexierung, Abfrage und Datenoperation, die für Anwendungen, die von strukturierten Daten abhängen, unerlässlich sind.

Daher basiert es auf DFSNs oder selbst -entwickelten zugrunde liegenden Speicher.高性能、高可用性的去中心化数据库是存储领域的一个非常重要的分支。

>

>

Im aktuellen Web3 -Projekt können dezentrale Dateispeicherelemente (DFSNs) in etwa zwei Kategorien unterteilt werden.Die erste Kategorie umfasst IPFS -basierte Projekte wie Filecoin und Kruste.Die zweite Kategorie umfasst AR, SIA und Storj, die über ihre eigenen zugrunde liegenden Protokolle oder Speichersysteme verfügen.Obwohl sie unterschiedliche Implementierungsmethoden haben, stehen sie alle vor den gleichen Herausforderungen:Stellen Sie sicher, dass der wirklich dezentrale Speicher erzielt wird, während Sie eine effiziente Datenspeicherung und -abnahme erzielen.

Da die Blockchain selbst nicht zum Speichern einer großen Datenmenge in der Kette geeignet ist, machen die relevanten Kosten und die Auswirkungen auf den Blockraum diese Methode unrealistisch.Daher muss das ideale dezentrale Speichernetzwerk in der Lage sein, Daten zu speichern, abzurufen und zu verwalten und gleichzeitig sicherzustellen, dass alle Teilnehmer des Netzwerks inspiriert sind und den Vertrauensmechanismus dezentraler Systeme einhalten.

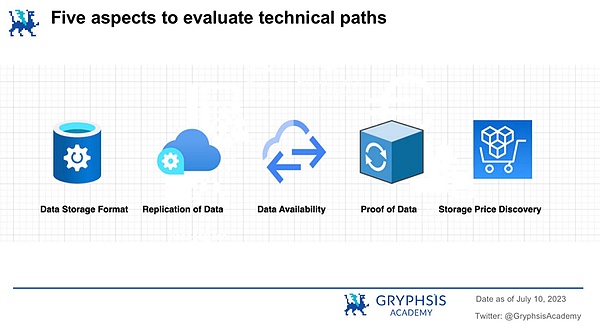

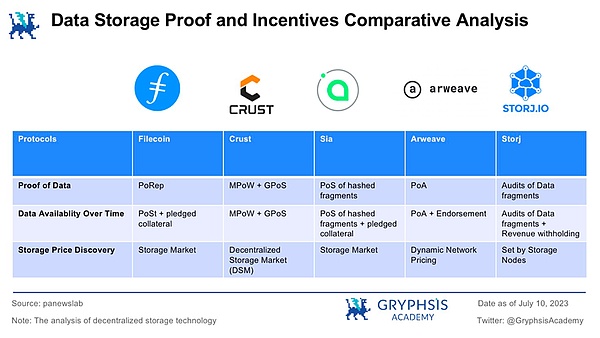

我们将从以下几个方面评估几个主流项目的技术特点和优缺点:

>

-

Datenspeicherformat:Die Speicherprotokollschicht muss bestimmen, wie die Daten gespeichert werden sollten, z. B. ob die Daten verschlüsselt werden sollten und die Daten als Gesamtspeicher oder kleiner Verteilungsblock verwendet werden sollten.

-

Datenreplikationssicherung: Sie müssen entscheiden, wo die Daten gespeichert sind.Das Datenspeicherformat und die Kommunikation bestimmen die Wahrscheinlichkeit der Datenverfügbarkeit im Netzwerk, dh die Haltbarkeit des Geräts, wenn es mit der Zeit fehlschlägt.

-

Langzeitdaten Usability:Das Netzwerk muss sicherstellen, dass die Daten verfügbar sein sollten.Dies bedeutet, dass der Incentive -Mechanismus so ausgelegt ist, dass der Speicherknoten im Laufe der Zeit alte Daten löscht.

-

Nachweis von Speicherdaten:Das Netzwerk muss nicht nur den Speicherort der Daten kennen, sondern auch den Speicherknoten sollte nachweisen, dass sie die Daten, die sie speichern möchten, wirklich speichern, um den Anteil des Anreizes zu bestimmen.

-

Aufbewahrungspreisentdeckung:Der Knoten wird voraussichtlich für die kontinuierliche Speicherung der Datei zahlen.

>

>

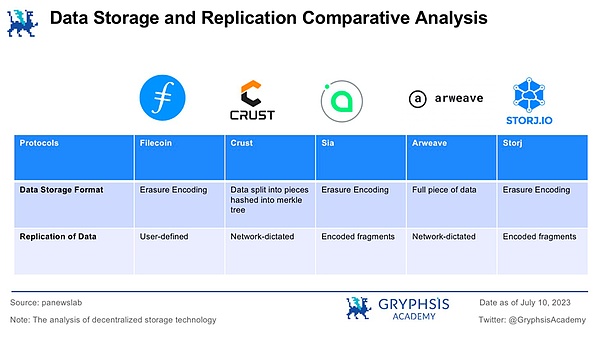

Wie derzeit erwähnt, verwenden Filecoin und Kruste IPFS als Netzwerkprotokoll und Kommunikationsschicht, um Dateien zwischen den gleichen Punkten zu übertragen und auf dem Knoten zu speichern.

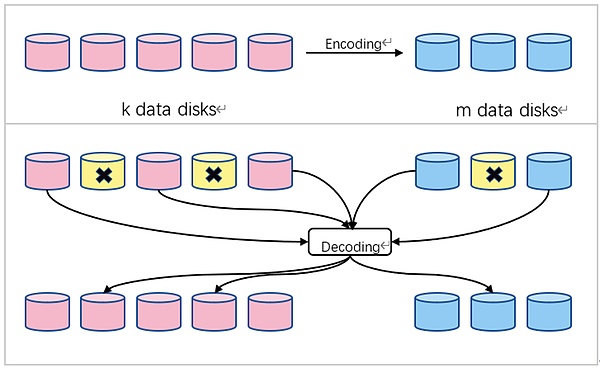

Der Unterschied besteht darin, dass Filecoin die ERASE -Codierung (EC) verwendet, um die Skalierbarkeit der Datenspeicherung zu erreichen.Die Elimination Coding (EC) ist eine Datenschutzmethode, die Daten in Fragmente unterteilt, redundante Datenblöcke erweitert und codiert und sie an verschiedenen Stellen speichert, z. B. Festplatten, Speicherknoten oder andere geografische Stellen.

EC erstellt eine mathematische Funktion, um eine Reihe von Zahlen zu beschreiben, die die Genauigkeit von ihnen ermöglichen und sie wiederherstellen, wenn eine der Zahlen verloren geht.

>

Quelle: Usenix

Die Grundgleichung ist n = k+m, wobei der Gesamtdatenblock dem ursprünglichen Datenblock zuzüglich des Schulinspektionsblocks entspricht.

Berechnen Sie den M -Schulblock aus dem Kitic -Datenblock.Stoppen Sie diesen K+M -Datenblock auf der K+M -Festplatte. Sie können jeden M -Festplattenversagen tolerieren.Wenn ein Festplattenfehler auftritt, können Sie alle Originaldatenblöcke berechnen, solange Sie den K -Überlebendatenblock aus wählen.Wenn der K+M -Datenblock auf verschiedenen Speicherknoten verstreut ist, kann der M -Knotenfehler tolerieren.

Wenn die neuen Daten im Filecoin -Netzwerk gespeichert werden, muss der Benutzer über den Filecoin -Speichermarkt eine Verbindung zu einem Speicherlieferanten herstellen und die Speicherklausel und dann die nächste Speicherbestellung aushandelnWesenGleichzeitig müssen Benutzer entscheiden, welche Art von Eckpfeiler und Kopierfaktoren in ihnen sind.Durch den Löschcode werden die Daten in ein konstantes Fragment zerlegt, jedes Segment wird erweitert und die redundanten Daten werden codiert.Kopieren Sie die Faktoren beziehen sich auf weitere Speichersektoren, die in die Speicherminenarbeiter kopiert werden sollten.Sobald die Bergleute und Benutzer abgeschlossen sind, werden die Daten an die Speicherminenarbeiter übertragen und im Speichersektor der Speicherminenarbeiter gespeichert.

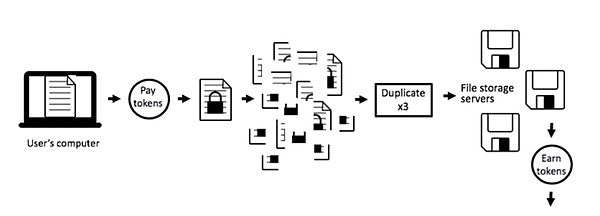

Die Datenspeichermethode der Kruste ist unterschiedlich,Wenn sie die Daten in eine feste Anzahl von Knoten kopieren: Wenn die Speicherbestellung übermittelt wird, werden die Daten verschlüsselt und an mindestens 20 IPFS -Knoten der Kruste gesendet (die Anzahl der Knoten kann eingestellt werden).Auf jedem Knoten sind die Daten in viele kleinere Fragmente unterteilt, und diese Fragmente sind in Merkle -Bäume verteilt.Jeder Knoten behält alle Fragmente bei, die eine vollständige Datei bilden.

Arweave verwendet auch die vollständige Dateikopie.Aber Arweave verwendet verschiedene Methoden.Nachdem die Transaktion an das Arweave -Netzwerk übermittelt wurde, speichert der erste Einzelknoten Daten als Blöcke für Blockweave (Arweave Blockchain -Expressionsform).Von dort aus stellt ein sehr aggressiver Algorithmus namens Wildfire sicher, dass die Daten schnell im Netzwerk kopiert werden, denn um den nächsten Block zu graben, müssen sie nachweisen, dass sie auf den vorherigen Block zugreifen können.

SIA und Storj verwenden auch EC, um Dateien zu speichern.Tatsächlich ist die Implementierung der Kruste: Es ist sehr überflüssig, 20 vollständige Datensätze auf 20 Knoten zu speichern, aber es wird auch die Daten sehr langlebig machen.Aus der Sicht der Bandbreite ist dies jedoch sehr ineffizient.Der Code -Löschcode bietet einen effektiveren Weg, um redundant zu erreichen, und er wird keinen großen Bandbreiteneffekt haben, indem die Datenbeständigkeit von Daten verbessert wird.SIA und Storj verbreiten EC -Fragmente direkt auf eine bestimmte Anzahl von Knoten, um bestimmte Persistenzanforderungen zu erfüllen.

>

Der Grund, warum das Datenspeicherformat zuerst erläutert wird, da die Auswahl der technischen Pfade direkt die Differenz zwischen jeder Übereinstimmung in Beweisen und Anreizen bestimmt.Das heißt, wie Sie überprüfen können, ob die auf einem bestimmten Knoten gespeicherten Daten tatsächlich auf dem bestimmten Knoten gespeichert sind.Erst nach der Verifizierung kann das Netzwerk andere Mechanismen verwenden, um sicherzustellen, dass die Daten im Laufe der Zeit den Speicher halten (dh der Speicherknoten löscht Daten nach dem anfänglichen Speichervorgang nicht).

Zu diesen Mechanismen gehören der Algorithmus, der in einem bestimmten Zeitraum gespeichert wurde, die finanziellen Anreize, die Dauer der Speicheranfrage erfolgreich abzuschließen, und die Unterdrückung unvollendeter Anfragen.In diesem Abschnitt werden die Speicher- und Incentive -Protokolle jeder Vereinbarung eingeführt.

>

>

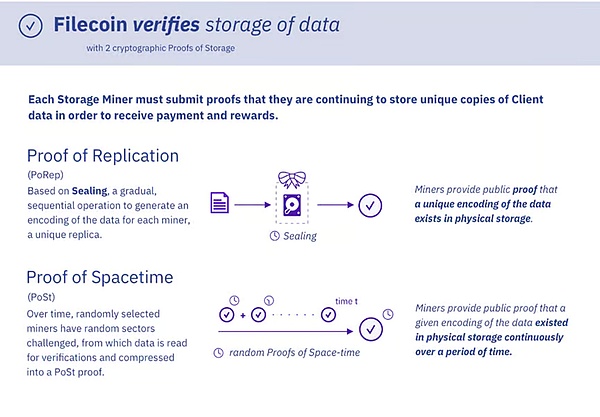

Auf Filecoin muss der Speicherminer vor Erhalt einer Speicheranforderung die Hypothek in das Netzwerk als Versprechen einlegt, um das Netzwerk zu liefern.Nach Abschluss können Bergleute auf dem Speichermarkt lagern und sie preisen.Gleichzeitig schlug Filecoin innovativ Porep und Post für die Speicherüberprüfung der Bergleute vor.

>

Quelle: Filecoin

Proof Copy Copy (Porep):Bergleute müssen nachweisen, dass sie eindeutige Kopien von Daten gespeichert haben.Die eindeutige Codierung stellt sicher, dass die beiden Speichertransaktionen derselben Daten nicht denselben Festplattenraum wiederverwenden können.

Zeit- und Raumzertifikat (Post):Während des Lebenszyklus von Speichertransaktionen müssen Speicherminister alle 24 Stunden nachweisen, um zu beweisen, dass sie weiterhin spezielle Speicherplatz für die Speicherung der Daten bereitstellen.

Nach der Einreichung des Zertifikats erhält der Anbieter von Speicherplatz die FIL -Rückgabe.

Im Laufe der Zeit müssen Speicherminer jedoch immer nachweisen, dass ihr Eigentum an den Speicherdaten immer durch regelmäßige Ausführung des Algorithmus nachgewiesen wird.Eine konsequente Inspektion erfordert jedoch viel Bandbreite.

Die Neuheit von Filecoin ist, dass die Ausgabe des vorherigen Nachweises der als Eingabe des aktuellen Beweises verwendeten Bergleute die Ausgabe des vorherigen Nachweises der Bergleute generiert wurde, um die Daten zur Speicherung und Reduzierung der Bandbreite im Laufe der Zeit zu beweisen und zu verringern.Dies wird durch mehrere Iterationen durchgeführt, die die zu speichernde Datendauer darstellen.

>

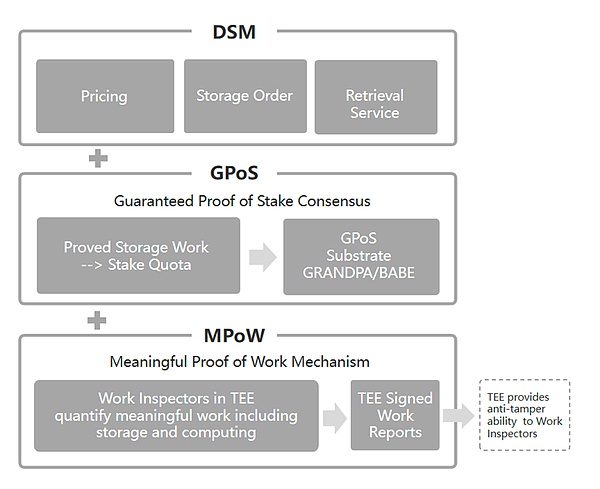

Wie filecoin,Die Beziehung zwischen Kruste und IPFS ist auch die Beziehung zwischen der Incentive -Schicht und der Speicherschicht.Im Krustennetz müssen Knoten auch in den Sicherheiten gespeichert werden, bevor Speicherbestellungen im Internet erhalten werden.Der vom Knoten bereitgestellte Speicherplatz bestimmt die maximale Hypothekenmenge.Dieser Algorithmus wird als garantierter Eigenkapitalabweis (GPOS) bezeichnet, der garantiert, dass nur Knoten mit Eigenkapital im Internet Speicherplatz bereitstellen können.

>

Quelle: Kruste Wiki

Im Gegensatz zu Filecoin hängt der Speicherpreis -Entdeckungsmechanismus von Crust von DSM ab.Knoten und Benutzer stellen automatisch eine Verbindung zum dezentralen Speichermarkt (DSM) her, wodurch automatisch Benutzerdaten auf welchen Knoten gespeichert werden.Der Speicherpreis wird gemäß der Benutzerbedarf (z. B. Speicherdauer, Speicherplatzspeicherraum, Replikationsfaktor -Replikationsfaktor) und Netzwerkfaktoren (z. B. Überlastung).

Wenn der Benutzer die Speicherordnung einreicht, werden die Daten an mehrere Knoten im Netzwerk gesendet.Da Tee eine geschlossene Hardwarekomponente ist, kann der Knotenbesitzer die Datei nicht selbst wieder aufbauen, wenn der Hardware -Eigentümer nicht zugegriffen werden kann.

Nachdem die Datei auf dem Knoten gespeichert wurde, wird der Arbeitsbericht mit dem Datei -Hash und dem verbleibenden Speicher des Knotens an der Krusten -Blockchain veröffentlicht.Um sicherzustellen, dass die Daten im Laufe der Zeit gespeichert werden, fordert das Netzwerk regelmäßig zufällige Datenprüfung an: In Tee werden das zufällige Merkle -Shh -Hash und die zugehörigen Dateiclips abgerufen.Vergleichen Sie dann die neue Dissipation mit dem erwarteten verstreuten.Die Implementierung dieses Speicherzertifikats wird als aussagekräftige Arbeitsbeweise bezeichnet (MPOW: Aussageer Arbeitsnachweis).

GPOs ist ein POS -Konsensusalgorithmus, der die Quote durch Speichern von Ressourcen definiert.Durch den Workload -Bericht, der durch die erste Schicht des MPOW -Mechanismus bereitgestellt wird, kann die Speicherarbeit aller Knoten in der Krustkette erhalten werden, und der GPOS -Algorithmus der zweiten Ebene besteht darin Knoten.Nach dieser Quote wird der POS -Konsens durchgeführt.Das heißt, die Auslassbelohnung ist direkt proportional zum Hypothekenvolumen jedes Knotens, und die Obergrenze der Hypothek jedes Knotens ist durch das Speichervolumen des Knotens begrenzt.

>

Im Vergleich zu den beiden vorherigen Preismodellen verwendet Arweave sehr unterschiedliche Preismodelle.

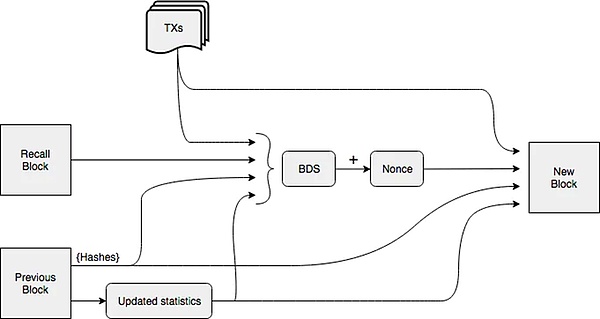

Die untere Schicht des Arweave -Datennetzwerks basiert auf dem Blockgenerierungsmodus von Bockweave.Eine typische Blockchain wie Bitcoin ist eine einzelne Kettenstruktur, dh jeder Block verbindet sich mit dem ersten Block in der Kette.In der Netzstruktur von Blockweave ist jeder Block auch mit dem zufälligen Block im vorherigen Verlauf der Blockchain verknüpft.Der Speicherblock wird durch den Hash -Wert des vorherigen Blocks im Blockgeschichte und die Höhe des vorherigen Blocks bestimmt.Wenn die Bergleute den neuen Block graben oder überprüfen möchten, benötigen die Bergleute das Recht, auf die Informationen zum Wiederherstellungsblock zuzugreifen.

Arweaves POA übernimmt den Randomx -Hash -Algorithmus.Die Wahrscheinlichkeit von Klumpen von Bergleuten = die Wahrscheinlichkeit eines zufälligen Rückrufblocks * Die Wahrscheinlichkeit, Hash zu finden, war die erste.Bergleute müssen über den POW -Mechanismus einen geeigneten Hash -Wert finden, um neue Blöcke zu generieren, aber Nounce stützt sich auf den vorherigen Block und alle zufälligen Speicherblockinformationen.Die Zufälligkeit des Speicherblocks lässt Bergleute mehr Blöcke fördern und speichern, wodurch relativ hohe Rechenraten und Blockbelohnungen erhalten werden.POA inspirierte auch Bergleute, „knappe Blöcke“ zu speichern, dh die Blöcke, die andere nicht gespeichert haben, um eine größere Wahrscheinlichkeit und Belohnungen zu erhalten.

>

Quelle: Arweave Yellow Paper

Wenn ein Einladen mit einem Zeitpunkt die nachfolgende Datenlesen als kostenlosen Service ist, können Benutzer jederzeit auf die Daten zugreifen.Wie kann ich mich langfristig inspirieren, Datenlesungsdienste ohne Einnahmen zu erbringen?

>

Quelle: Arweave Yellow Paper

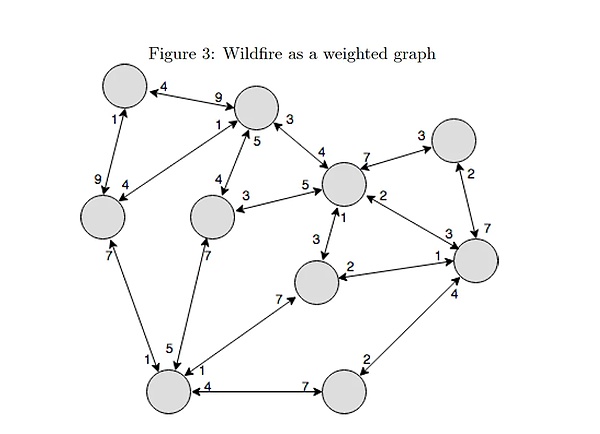

Im Design von BitTorrents Spieltheoriestrategie „Optimistischer Tit-für-TAT-Algorithmus“ ist der Knoten optimistisch und wird mit anderen Knoten bestraft.Basierend darauf entwarf Arweave Wildfire, ein Knotenbewertungssystem mit versteckten Anreizmaßnahmen.

Jeder Knoten im Arweave -Netzwerk bewertet die benachbarten Knoten basierend auf der Datenmenge und der Antwortgeschwindigkeit.Je höher der Knotenranking, desto höher ist die Wahrscheinlichkeit des Auslasss, desto höher ist die Wahrscheinlichkeit, dass die Wahrscheinlichkeit knapper Blöcke erhalten.

Wildfire ist eigentlich ein Spiel, ein sehr skalierbares Spiel.Es gibt keinen Konsens zwischen Knoten, und es besteht keine Verpflichtung, die Entstehung und Bestimmung des Ranglisten zu melden, und das „Gute und das Böse“ zwischen Knoten wird durch den adaptiven Mechanismus angepasst, um die Belohnungen und Strafen zu bestimmen, die in neuen Verhaltensweisen erscheinen .

>

Wie Filecoin und Kruste müssen Speicherknoten in Hypotheken gespeichert werden, um Speicherdienste anzubieten.Bei SIA muss der Knoten entscheiden, wie viel Hypothek: Die Hypothek direkt auf den Speicherpreis von Benutzern auswirkt, aber gleichzeitig bedeutet die Freigabe von niedriger Hypothek, dass die Knoten keinen Verlust haben, wenn sie aus dem Internet verschwinden.Diese Kräfte schieben Knoten in ausgewogene Sicherheiten.

Der Benutzer ist vom automatischen Speichermarkt mit dem Speicherknoten verbunden.Benutzer und Knoten stellen dann automatisch eine Verbindung zueinander her.

>

Quelle: Crypto Exchange

Unter diesen Projekten nutzt die Konsensvereinbarung der SIA den einfachsten Weg: Der Speichervertrag wird verkettet.Nachdem der Benutzer und den Knoten eine Vereinbarung über den Speichervertrag erreicht hatten, wurden die Mittel im Vertrag gesperrt, und der Schraubcode wurde verwendet, um die Daten in Fragmente zu teilen Knoten.Der in der SIA Blockchain erfasste Speichervertrag zeichnet die Bedingungen der Vereinbarung und den Merkle Tree -Hash -Wert der Daten fest.

Um sicherzustellen, dass die Daten innerhalb der erwarteten Speicherzeit gespeichert werden, wird das Speicherzertifikat regelmäßig an das Netzwerk übermittelt.Diese Speichernachweise werden basierend auf einem Teil der zufälligen ausgewählten Originalspeicherdatei und der Hash -Wert -Liste des Merkle -Baumes erstellt, der auf der Blockchain aufgezeichnet wurde.Jedes vom Knoten eingereichte Speicherzertifikat wird für einen bestimmten Zeitraum belohnt, und schließlich wird schließlich die Belohnung eingegangen, wenn der Vertrag abgeschlossen ist.

Auf der SIA kann der Speichervertrag 90 Tage dauern.Um Dateien länger als 90 Tage zu speichern, müssen Benutzer manuell mit der SIA -Client -Software eine Verbindung zum Netzwerk herstellen, um den Vertrag um weitere 90 Tage zu erweitern.Skynet ist eine weitere Ebene über SIA.Obwohl dies ein Weg ist, sich zu ändern, handelt es sich nicht um eine Lösung des SIA -Protokollspiegels.

>

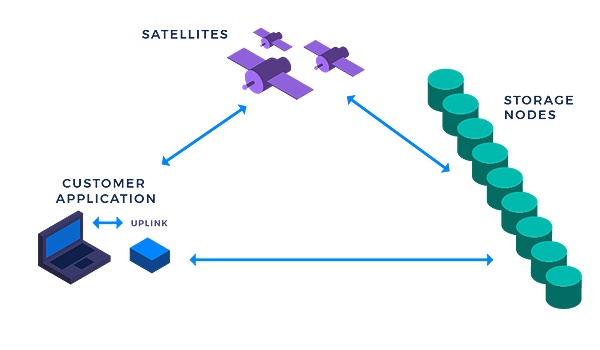

Im Storj Dezentralisierten Speichernetz befindet sich keine Blockchain oder eine Struktur ähnlich der Blockchain.Keine Blockchain bedeutet auch, dass das Netzwerk keinen Konsens über das gesamte Netzwerk hat.Stattdessen wird die Verfolgung der Datenspeicherposition von Satellitenknoten verarbeitet und der Datenspeicher vom Speicherknoten verarbeitet.Satellitenknoten können bestimmen, welche Speicherknoten zum Speichern von Daten verwendet werden, und Speicherknoten können bestimmen, von welchen Satellitknoten Speicheranforderungen empfangen.

Zusätzlich zur Verarbeitung der Datenpositionsverfolgung von Cross -Storage -Knoten ist der Satellit auch für den Speicher und die Bandbreite des Speicherknotens sowie für die Abrechnung und Zahlung der Bandbreite verantwortlich.Nach dieser Vereinbarung legt der Speicherknoten seinen eigenen Preis fest.

>

Quelle: Storj Github

Wenn Benutzer Daten über Storj speichern möchten, müssen Benutzer einen Satellitenknoten auswählen, um ihre spezifischen Speicheranforderungen zu verbinden und zu teilen.Satellitenknoten wählen dann Speicherknoten aus, die den Speicheranforderungen entsprechen, und verbinden den Speicherknoten mit dem Benutzer.Der Benutzer überträgt dann die Datei direkt an den Speicherknoten und bezahlt den Satellit gleichzeitig.Satelliten bezahlen dann für die aufbewahrten Dateien und die Bandbreitenzahlung des Speicherknotens für die gespeicherten Dateien.

Eine solche technische Lösung ist tatsächlich sehr zentralisiert.Dies bedeutet auch, dass die Projektpartei die Preismacht hat.Obwohl die zentralisierte Architektur auch Hochleistungsdienste für Storj bringt, wie zu Beginn erwähnt, ist die verteilte Speicherung nicht unbedingt eine gleiche Dezentralisierung.Der in Ethereum veröffentlichte ERC-20-Token Storj verwendet keine Smart-Vertragsfunktion, die nur eine Vielzahl von Zahlungsmethoden bietet.

Dies hat viel mit dem Geschäftsmodell von Storj zu tun. Dienstleistungen.Bei unbekannten Leistungsdaten sind die Kosten für ihre Speicherung in der Tat viel kostengünstiger als Amazon.

>

>

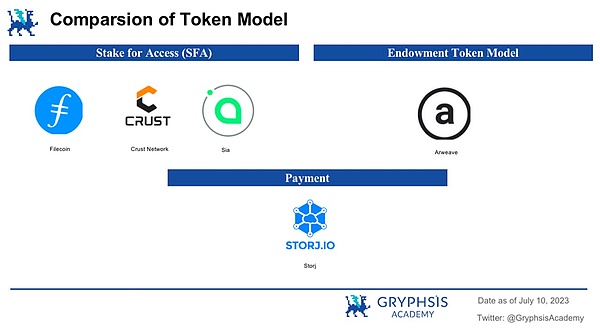

Die Wahl des technischen Pfades beeinflusst auch das Design des Token -Modells in gewissem Maße.Jedes der vier dezentralen Hauptspeichernetze verfügt über ein eigenes Wirtschaftsmodell.

>

Filecoin, Kruste und SIA verwenden beide die Token von Stake for Access (SFA).In diesem Modell müssen Speicheranbieter das Netzwerkvermögen des Netzwerks sperren, um Speichertransaktionen zu akzeptieren.Die Höhe der Verriegelung ist proportional zur Datenmenge, die der Speicheranbieter speichern kann.Dies ist eine Situation.Theoretisch sollte der Vermögenspreis mit zunehmender Datenmenge steigen.

Arweave verwendet ein einzigartiges Spenden -Token -Modell, das für einen großen Teil jeder Transaktion zum Spendenpool hinzugefügt wird.Im Laufe der Zeit sammeln die Token im Spendenpool Interesse an der Form von Speicherleistung.Im Laufe der Zeit werden Spenden an Bergleute zugewiesen, um die Haltbarkeit von Daten im Netzwerk zu gewährleisten.Dieses Spendenmodell sperrt Token für lange Zeit effektiv: Wenn der Speicherbedarf an Arweave steigt, werden mehr Token aus dem Zirkulation entfernt.

Im Vergleich zu den anderen drei Netzwerken ist das Token -Modell von Storj das einfachste.Der Token $ Storj wird als Zahlungsmethode für Online -Speicherdienste verwendet, die für Endbenutzer und Speicheranbieter sowie für alle anderen Netzwerke der Fall sind.Daher ist der Preis von $ storj eine direkte Funktion für die Nachfrage nach dem $ Storj -Dienst.

>

Es ist schwer zu sagen, dass ein Speichernetzwerk besser ist als ein anderer.Bei der Gestaltung dezentraler Speichernetzwerke gibt es keine einzelne beste Lösung.Nach dem Zweck des Netzwerks und der Probleme, die sie zu lösen versuchen, müssen wir in Bezug auf technisches Design, Token -Wirtschaft und Gemeinschaftsaufbau wiegen.

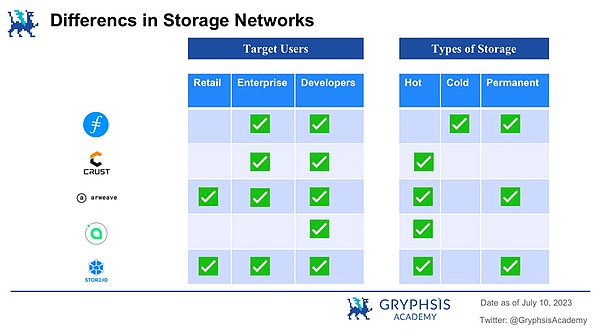

>

Filecoin dient hauptsächlich für Unternehmen und Anwendungen, um Kühlspeicherlösungen bereitzustellen.Es verfügt über wettbewerbsfähige Preise und Zugänglichkeit und macht es zu einer attraktiven Alternative zum Web2 -Unternehmen für eine große Anzahl von Archivdaten, um einen wirtschaftlichen effizienten Speicher zu erhalten.

Die Kruste sorgt für überschüssiges redundantes und schnelles Abruf, was es für das Abruf der beliebten NFT -Daten mit hohem DAPP und hoher Effizienz für hochkarätige NFT -Daten geeignet ist.Es fehlt jedoch dauerhafte Redundanz, was die Fähigkeit zur dauerhaften Lagerung ernsthaft beeinträchtigt.

Arweave zeichnet sich von anderen dezentralen Speichernetzwerken mit seinem Konzept des permanenten Speichers aus, was besonders beliebt ist, wenn sie Web3 -Daten (z. B. Blockchain -Statusdaten und NFT) speichern.Andere Netzwerke sind hauptsächlich für Heißspeicher oder Kühlspeicher optimiert.

SIA zielte auf den Hot Storage -Markt ab und konzentrierte sich hauptsächlich auf die Suche nach einer vollständigen Dezentralisierung und einer privaten Aufbewahrungslösung für die schnelle Abrufzeit.Obwohl es derzeit keine lokale AWS -S3 -Kompatibilität fehlt, bieten Besuchsebene wie FileBase solche Dienste an.

Storj scheint umfassender zu sein, hat aber eine Dezentralisierung geopfert.Storj hat den Einstiegsschwellenwert für AWS -Benutzer erheblich reduziert und richtet sich an die wichtigste Zielgruppe der Firmenspeicheroptimierung.Es bietet Cloud -Speicher, die mit Amazonen3 kompatibel sind.

>

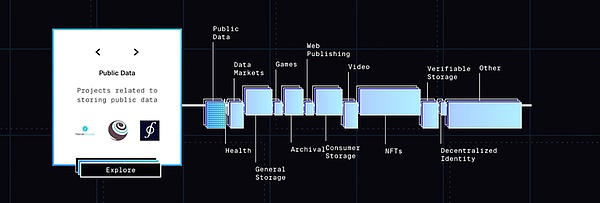

In Bezug auf die Konstruktion von Ökosystemen können wir hauptsächlich zwei Typen diskutieren: Die erste Kategorie ist, dass die Dapps der oberen Ebene im Speichernetz vollständig festgelegt sind, um die Funktion und das Ökosystem des Netzwerks zu verbessern. Protokolle wie Opensea Aave et al.

In diesem Abschnitt werden wir uns auf Filecoin, Arweave und Kruste konzentrieren, da SIA und Storj im Ökosystem keine hervorragende Leistung haben.

>

>

Quelle: Filecoin

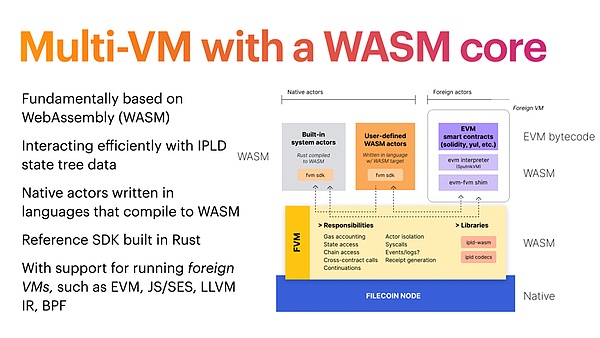

In dem von Filecoin gezeigten Ökosystem gehörten 115 Projekte zur ersten Kategorie der oben genannten.Es kann beobachtet werden, dass die meisten Projekte auf allgemeine Lagerung, NFT und Verbraucherspeicher konzentriert sind.Ein weiterer wichtiger Meilenstein im Filecoin -Ökosystem ist die Virtual Machine (FILECOIN Virtual Machine), die der Virtual Machine (EVM) von Ethereum ähnelt, die eine Umgebung bietet, die für die Bereitstellung und Ausführung von Code in Smart -Verträgen erforderlich ist.

>

Quelle: Filecoin

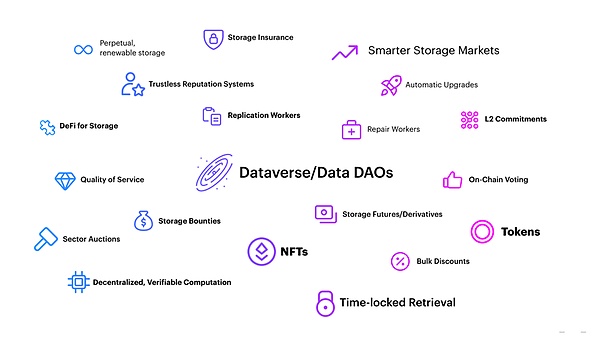

Mit FVM hat das Filecoin -Netzwerk die Möglichkeit erhalten, intelligente Verträge im vorhandenen Speichernetzwerk auszuführen.In der FVM programmieren Entwickler die Speicherdaten des Benutzers nicht.Die Fantasie der Szene ist wie folgt:

-

Differentialberechnungen basierend auf Daten, die auf Filecoin gespeichert sind(Berechnen Sie am Speicherort der Daten, ohne dass sie zuerst verschoben werden müssen.)

-

Crowdfunding -Datensatzplanungsplan-Wenn jemand Speicherspeicher finanzieren kann, sind einige Daten, die für die Gesellschaft sehr wichtig sind, wie z.

-

Intelligenter Speichermarkt-Wenn nach verschiedenen Zeiträumen, Kopierniveaus und verfügbaren dynamischen dynamischen dynamischen dynamischen Anpassungen in einem bestimmten Bereich)

-

Hunderte von Jahren Lagerung und nachhaltiges Hosting-Wenn die Speicherdaten, damit alle Generationen sie noch verwenden können

-

Daten Dao oder Token-Wenn der Wert der Daten als Token und DAO einrichten, um die Berechnung der Koordination und Transaktion darüber zu berechnen

-

Lokale Speicher -NFTs-Die Zusammenarbeit mit den registrierten Aufzeichnungen über die Verfolgung von NFT -Kollaborations -NFT -Inhalten von NFT

-

Zeitsperrdaten abgerufen-Wenn die Aufzeichnung des Unternehmens öffentlich ist, entsperren Sie verwandte Datensätze

-

Hypothek(Wenn der Zieldarlehen an den Speicheranbieter ausgestellt wird, z. B. die Annahme des FIL+Transaction -Vorschlags eines bestimmten Benutzers oder die Kapazität zum festgelegten Zeitfenster erhöhen)

>

Quelle: Filecoin

Gleichzeitig basiert die virtuelle FVM -FVM -Maschine auf WebAssembly (WASM).Mit dieser Auswahl können Entwickler native Anwendungen der oberen Schicht in jeder Programmiersprache schreiben, die als WASM kompiliert werden können.Diese Funktion erleichtert den Beginn von Web3 -Entwicklern, da sie das Wissen nutzen können, das sie bereits gemeistert haben, um die Lernkurve in Bezug auf bestimmte Sprachen zu umgehen.

Entwickler können auch den vorhandenen Ethereum -Smart -Vertrag transplantieren und müssen nur den Quellcode (auch ohne) den Quellcode ändern.Die Fähigkeit des Ethereum -Netzwerks, im Ethereum -Netzwerk geprüft und getestet zu werden, ermöglicht es Entwicklern, Entwicklungskosten und -zeit zu sparen, und Benutzer können auch unter dem Mindestrisiko praktisch genießen.

>

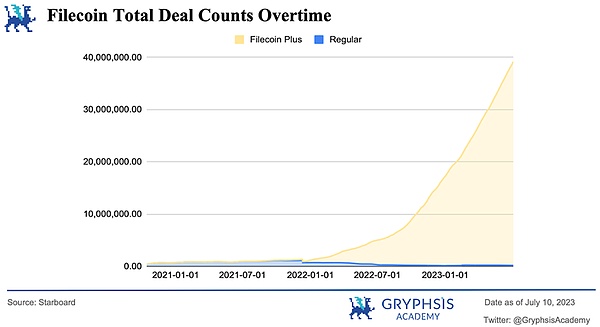

Es ist auch erwähnenswert, dass Filecoin Plus ein Programm ist, das Benutzer mit großen und wertvollen Datensätzen mit Rabatten subventionieren soll.Kunden, die Daten in das Internet hochladen möchten, können sich für eine Gruppe von Mitgliedern bewerben, die in der Community ausgewählt wurden.Kunden können dann DataCap verwenden, um ihre Transaktionen mit Speicheranbietern zu subventionieren.

Das Filecoin Plus -Programm bringt viele Vorteile und macht das Filecoin -Netzwerk aktiver und die Speicherung wertvoller Daten erzeugt weiterhin Blocknachfrage. und es hat sich im Vergleich zu 2021 nach dem Start von Filecoin Plus im Jahr 2022 erhöht, die gespeicherten Daten werden 18 Mal erhöht.

>

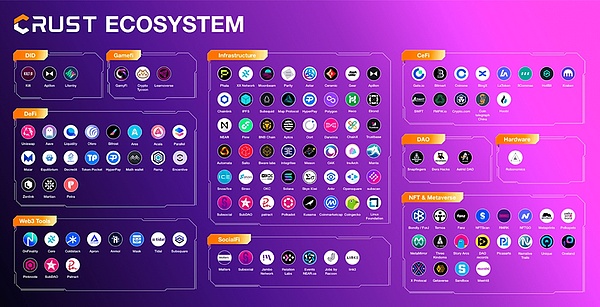

Im Vergleich zu Filecoin und Arweave weist die Kruste unterschiedliche Wege im Bau von Ökosystemen auf.Es ist eher geneigt, zusammenzuarbeiten und Dienste direkt mit vorhandenen Web3 -Anwendungen zu erbringen, anstatt die dritten Teilnehmerentwickler zu inspirieren, ihre eigenen Ökosystemanwendungen auf Kruste aufzubauen.Der Hauptgrund ist, dass die Kruste auf Polkadot basiert.Die Kruste bevorzugt das Substrat -Rahmen von Polkadot, um einen maßgeschneiderten Entwicklungsraum, ein Ketten -Upgrade und eine Ketten -Governance bereitzustellen.

>

Quelle: Krustennetzwerk

Die Kruste hat sich in der Unterstützung der Entwickler gut abspielte.Es führt das Crust Development Toolkit vor, das JS SDK, GitHub -Aktionen, Shell -Skripte und IPFS -Scan enthält, um die Integrationspräferenzen verschiedener Web3 -Projekte zu erfüllen.Derzeit wurde das Entwicklungs -Toolkit in verschiedene Web3 -Projekte wie UNISWAP, AAVE, Polkadot -Apps, Liquity, XX Messenger und RMRK integriert.

Laut den auf der offiziellen Website bereitgestellten Daten werden derzeit mehr als 150 Projekte in das Krustennetzwerk integriert.Ein großer Teil dieser Anwendungen (mehr als 34%) sind Defi -Projekte.Dies liegt daran, dass das Defi -Projekt in der Regel über hohe Leistungsanforderungen für das Datenabruf enthält.

Wie bereits erwähnt, werden die Daten im Krustnetz auf mindestens 20 Knoten kopiert und in vielen Fällen in mehr als 100 Knoten kopiert.Obwohl dies wirklich eine größere anfängliche Bandbreite erfordert, beschleunigt die Möglichkeit, Daten aus mehreren Knoten abzurufen, das Dateiabruf und bietet eine starke Redundanz, wenn fehlerhafte oder Knoten das Netzwerk verlassen.Das Krustennetz hängt von diesem hochkarätigen Überflusses ab, da es wie andere Ketten keinen Datenergänzungs- oder Reparaturmechanismus enthält.In diesen dezentralen Speichernetzwerken ist Crust Network das jüngste.

>

>

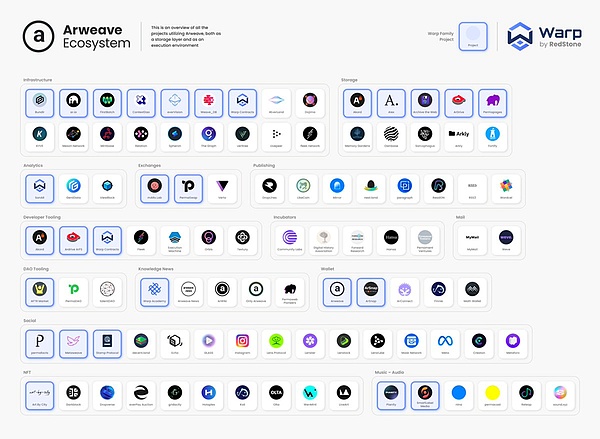

Quelle: Arweave, die neueste Ökosystemlandschaft

Wie in der obigen Abbildung gezeigt, hat Arweave auch ein starkes Ökosystem.Unter ihnen sind etwa 30 Anwendungen markiert, sie basieren vollständig auf Arweave.Obwohl es nicht 115 Anwendungen von Filecoin gibt, erfüllen diese Anwendungen immer noch die Grundbedürfnisse von Benutzern und deckten umfangreiche Felder, einschließlich Infrastruktur, Börsen, Soziales und NFT usw., ab.

Besonders bemerkenswert ist eine dezentrale Datenbank, die auf Arweave basiert.Arweave verwendet hauptsächlich seine Blockorganisation für die Datenspeicherung und wird außerhalb der Ausführungskette des Benutzer -Ends berechnet.Daher werden die Kosten für die Verwendung von Arweave nur durch die in der Kette gespeicherte Datenmenge bestimmt.

Die Trennung dieser Berechnung und Kette wird als Speicher -Basis -Konsensparadigma (SCP) bezeichnet, das die Skalierbarkeitsanforderung der Blockchain löst.SCP ist bei Arweave machbar.

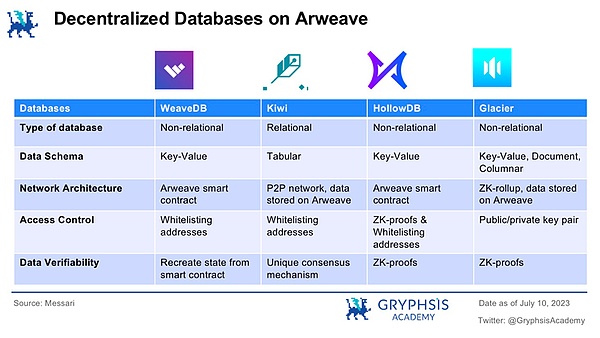

Der Erfolg von SCP öffnete die Tür für die Entwicklung vieler Datenbibliotheken auf Arweave.Vier verschiedene Datenbanken, die auf Arweave basieren:

>

-

WEAVEDB:Als Schlüsselwertdatenbank, die auf dem intelligenten Vertrag von Arweave basiert, verwendet sie eine weiße Listenadresse, um die Kontrolllogik zuzugreifen.

-

Hollowdb:Als Schlüssel -Wert -Datenbank wird vom Smart -Vertrag auf Arweave erstellt, und verwendet eine weiße Listenadresse und ZK, um die Überprüfung der Daten sicherzustellen.Der ZK -Beweis wird auch verwendet, um die Überprüfung der Daten zu gewährleisten.

-

Kwil:Eine SQL -Datenbank führt ein eigenes P2P -Knotennetz aus, verwendet jedoch Arweave als Speicherschicht.Es verwendet den öffentlichen Schlüssel/privaten Schlüssel zur Zugriffskontrolllogik und nutzt seinen eigenen Konsensmechanismus, um dies zu überprüfen.

-

Gletscher:Eine NoSQL-Datenbank mit einer Architektur von ZK-Rollup und Verwendung von Arweave als Datenverfügbarkeitsschicht.Es verwendet den öffentlichen Schlüssel/privaten Schlüssel als Zugriffskontrolllogik und wird ZK als Datenüberprüfung beweisen.

>

Das Wachstum der dezentralen Lagerung hängt von mehreren Kernfaktoren ab.Diese Faktoren hängen miteinander zusammen und ergänzen sich gegenseitig, was weiter in subtilere Unterklassen unterteilt werden kann.Nachfolgende Absätze haben jeden Faktoren unterteilt.

>

>

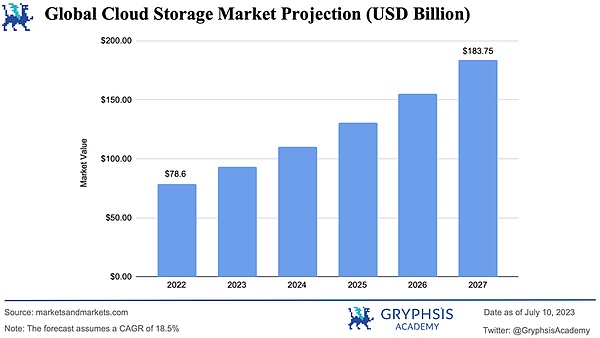

Wenn das Internet in das zeitgenössische Leben eindringt, sind Cloud -Speicherdienste für alle nahezu wesentlich.Im Jahr 2022 erreichte der globale Cloud -Speichermarkt erstaunliche 78,6 Milliarden US -Dollar, und die Wachstumskrajektorie zeigte keine Anzeichen einer Schwächung.Eine Marktforschung zeigt, dass die Bewertung der Branche bis 2027 183,75 Milliarden US -Dollar erreichen kann.

Gleichzeitig sagt IDC voraus, dass die Bewertung des Cloud -Speichermarktes bis 2029 376 Milliarden US -Dollar erreichen wird.Die Vorhersage von IDC zeigt weiter die wachsende Nachfrage nach Datenspeicherung.In Anbetracht dieser hoffnungsvollen Aussichten kann der Schluss gezogen werden, dass die dezentrale Lagerung vom Gesamtmarktwachstum als Ersatz für Web2 -ähnliche Produkte profitiert und für die steigende Umlaufbahn fördern wird.

>

>

Als eine der wichtigsten Infrastrukturen von Web3 hat das Wachstum der dezentralen Speicherung eine innere Verbindung zur Expansion des gesamten Kryptowährungsmarktes.Auch ohne den Anstieg der Speichernachfrage zu berücksichtigen, kann die Marktgröße der dezentralen Lagerung stetig zunehmen, wenn die Einführung der digitalen Vermögenswerte weiter steigt.Ohne die Machtinfrastruktur kann die wirkliche Dezentralisierung nicht erreicht werden.Die Zunahme der Verwendung von Kryptowährungen kann ein besseres Verständnis für die Bedeutung der Öffentlichkeit für die Dezentralisierung haben und damit die Verwendung einer dezentralen Speicherung fördern.

>

>

Der Datenwert spiegelt sich häufig in der von ihm bereitgestellten Analysemaßanztung wider, die Datenberechnung erfordert.Auf dem vorhandenen dezentralen Speichermarkt ist der offensichtliche Mangel an reifen Computerprodukten jedoch ein wesentliches Hindernis für große Datenanwendungen.Projekte wie Bacalhau und Shale reagieren auf diese Herausforderung und konzentrieren sich auf Filecoin.Andere bemerkenswerte Projekte umfassen Fluence, Raum und Zeit, die Abfragesysteme und Computermärkte künstlicher Intelligenz entwickeln.

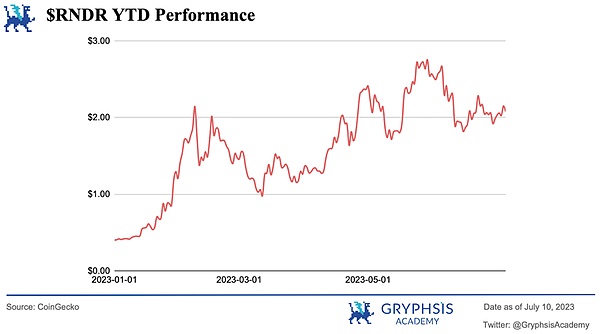

Mit der kräftigen Entwicklung von Computerprodukten wird auch die Nachfrage nach Computerressourcen steigen.Diese Nachfrage kann durch die Preisverlagerung von $ rNDR leicht erscheint werden.Die bisherige Leistung hat seine erstaunlichen 500%erhöht, was die Erwartungen des Nachfragewachstums der Anleger widerspiegelt.Mit der Reife dieser Branchen wird das Ökosystem umfassender.

>

>

>

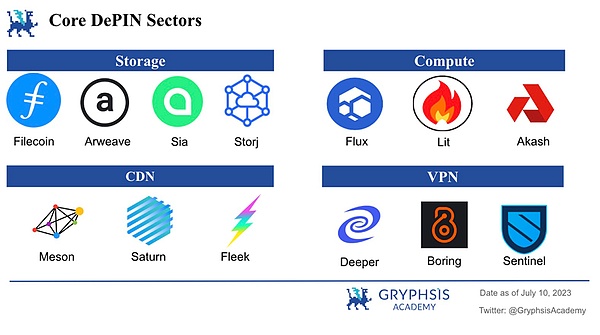

Das dezentrale physische Infrastrukturnetzwerk (Depin) ist ein blockchainbasiertes Netzwerk, das die digitale Infrastruktur in der realen Welt in das Web3 -Ökosystem integriert.Die wichtigsten Bereiche der Depin umfassen Speicher, Computing, Content Delivery Network (CDN) und Virtual Special Network (VPN).Diese Reformen suchen nach Effizienz und Skalierbarkeit, indem verschlüsselte wirtschaftliche Anreize und Blockchain -Technologie verwendet werden.

>

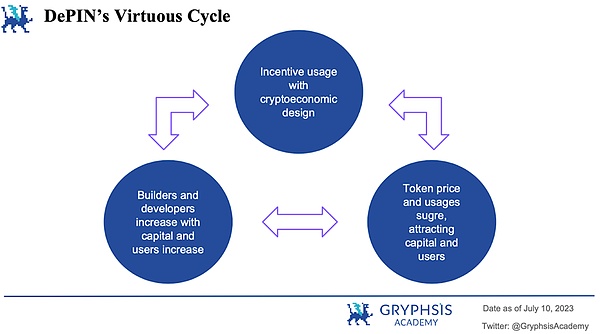

Der Vorteil von Depin besteht darin, dass es das Potenzial hat, einen tugendhaften Zyklus zu erzeugen, einschließlich drei wichtiger Komponenten.Erstens verwendet die Vereinbarung das Token -Wirtschaftsdesign, um die Teilnehmer zu motivieren, und verbessert normalerweise die tatsächliche Anwendung und das Netzwerk über Token.Mit der Konsolidierung des Wirtschaftsmodells hat der steigende Währungspreis und der Anstieg des Abkommens die Menschen schnell auf sich gezogen und den Zustrom von Nutzern und Kapital gefördert.Dieser wachsende Kapitalpool und die wachsende Nutzerbasis haben mehr ökologische Bauherren und Entwickler angezogen, um in die Branche einzutreten, so dass der Zyklus dauerhaft.Als Kernspur der Depine wird die Speicherung auch zu einer der Hauptnutznießer der Depin -Expansion.

>

Es wird erwartet, dass die schnelle Entwicklung künstlicher Intelligenz das Wachstum verschlüsselter Ökosysteme katalysiert und die Entwicklung verschiedener Bereiche digitaler Vermögenswerte beschleunigt.Künstliche Intelligenz bringt Anreize von zwei Hauptaspekten zur dezentralen Speicherung -die Bedeutung der Stimulierung der Speichernachfrage und der Verbesserung der dezentralen physischen Infrastrukturnetzwerke (Depin).

Mit zunehmender Anzahl von Produkten, die auf der Erzeugung von KI in der Indexebene stiegen, erhöhten die von ihnen generierten Daten auch die Indexniveaus.Der Anstieg der Daten hat die Nachfrage nach der Speicherlösung angeregt und das Wachstum des dezentralen Speichermarktes fördert.

Obwohl die generative KI erheblich zugenommen hat, wird erwartet, dass sie diese Dynamik weiterhin lange beibehalten wird.Laut EnterpriseAppstoday wird die Generierung künstlicher Intelligenz bis 2025 10%aller erzeugten Daten der Welt ausmachen.Darüber hinaus wird die CAGR voraussichtlich KI mit einer zusammengesetzten jährlichen Wachstumsrate von 36,10%erzeugen und bis 2032 188,62 Milliarden US -Dollar erreichen, was ihr großes Potenzial zeigt.

>

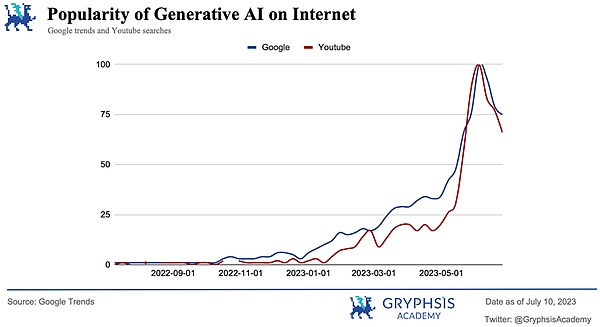

Im vergangenen Jahr hat die Popularität der Generierung von KI erheblich zugenommen, und die Google Trend und die YouTube -Suche waren Beweise.Dieses Wachstum unterstreicht ferner die positiven Auswirkungen der künstlichen Intelligenz auf die Nachfrage nach zentralisierten Speicherlösungen.

Der Anstieg der Speicher- und Rechenressourcen, die durch die künstliche Intelligenztechnologie erforderlich sind, unterstreicht den Wert von Depin.Mit dem Monopol, das vom web 2.0 -Infrastrukturmarkt durch das zentrale Unternehmen kontrolliert wird, ist Depin zu einer attraktiven alternativen Lösung für Benutzer geworden, die sich mit einer kostengünstigen Infrastruktur und -dienste bemühen.Durch die Demokratisierung von Ressourcen liefert Depin erhebliche und niedrigere Kosten, wodurch die Adoptionsrate erhöht wird.Mit der fortgesetzten Entwicklung künstlicher Intelligenz wird ihre Nachfrage das Wachstum von Depine weiter anregen.Umgekehrt hilft dies bei der Dezentralisierung der Erweiterung der Speicherbranche.

>

Filecoin Virtual Machine (FVM) hat nicht nur das Potenzial von Filecoin selbst veröffentlicht, sondern auch den gesamten dezentralen Speichermarkt vollständig verändert.Da Filecoin der größte dezentrale Lageranbieter ist, nimmt es einen großen Teil des Marktanteils ein, und sein Wachstum ist im Grunde parallel zur Ausweitung der gesamten Branche.Die Entstehung von FVM transformierte Filecoin aus einem Datenspeichernetzwerk in eine umfassende dezentrale Datenwirtschaft.Neben der dauerhaften Speicherung integriert FVM auch Defi in das Ökosystem, um mehr Einkommensmöglichkeiten zu generieren und eine größere Benutzerbasis und Kapital in die Branche zu gewinnen.

>

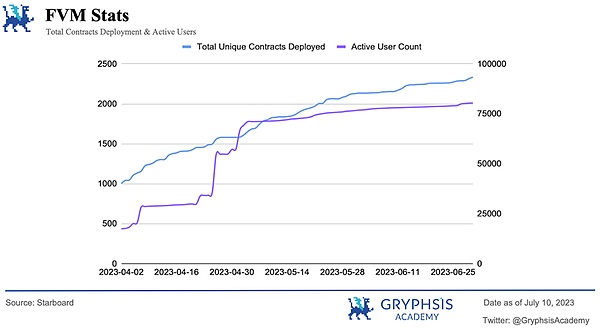

Zum 22. Juni, als die FVM 100 Tage lang startete, wurden mehr als 1.100 einzigartige intelligente Verträge, die Dapp unterstützten, im Filecoin -Netzwerk eingesetzt worden.Darüber hinaus wurden mehr als 80.000 Brieftaschen erstellt, und die Wechselwirkung mit diesen FVM -gesteuerten DApp wurde gestartet.Der Gesamtbetrag des FVM -Kontos und des Vertrags hat 2,8 Mio. FIL überschritten.

Gegenwärtig hängen die Protokolle im FVM -Ökosystem mit Defi zusammen, was die Wirksamkeit von $ fIL erhöht hat.Mit der Kontinuität dieses Aufwärtstrends wird erwartet, dass wir eine große Anzahl von Anwendungen haben, was zu einer weiteren Welle des Wachstums auf dem Speichermarkt führen kann.

Darüber hinaus freuen wir uns auch auf die Einführung von FVM -Mechanismen für virtuelle Maschine, die FVM ähneln, was den ökologischen Boom auslöst.Zum Beispiel hat Crust Network am 17. Juli offiziell seinen EVM -Speicher auf den Markt gebracht und das Crust Main Network, Polkadot und EVM -Vertrag zum Bau eines neuen Krustprotokolls kombiniert, um die öffentliche EVM -Kette nahtlos Speicherdienste anzubieten.

>

Sowohl Spiele als auch soziale Anwendungen erfordern einen dezentralen Datenbankservice, der der Überprüfung und dem Erreichen von Hochgeschwindigkeits -Lesen und -schreiben widerstehen kann.Die dezentrale Datenbank kann die aktuelle Web3 -Anwendung verbessern und die Entwicklung neuer Anwendungen und Erfahrungen in verschiedenen Bereichen unterstützen.

-

Dezentralisierung sozial-Wenn die Benutzer eine große Anzahl von sozialen Daten in einer dezentralen Datenbank gespeichert haben, haben die Benutzer eine übergroße Kontrolle über ihre eigenen Daten, können zwischen Plattformen migrieren und die Möglichkeit zur Monetarisierung von Inhalten freigeben.

-

Spiel-In Management- und Speicherplayerdaten, Spiele -Assets, Benutzereinstellungen und andere von Spielen bezogene Informationen sind ein wichtiger Aspekt von Blockchain -basierten Spielen.Die dezentrale Datenbank kann sicherstellen, dass diese Daten nahtlos mit anderen Anwendungen und Spielen ausgetauscht und kombiniert werden können.Ein beliebtes Thema im Gebiet von GameFi ist das vollständige Spielspiel, was bedeutet, dass alle Kernmodule, einschließlich statischer Speicherung von Ressourcen, Berechnung der Spiellogik und Asset -Management, in der Blockchain bereitgestellt werden.Dezentrale Datenbanken mit Lesen und Schreibfunktionen mit hoher Geschwindigkeit sind eine wichtige Infrastruktur, um diese Vision zu verwirklichen.

>

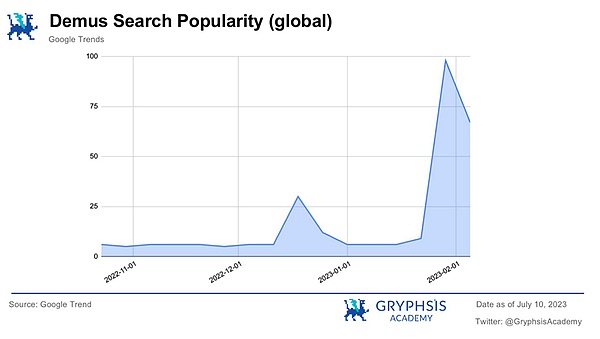

Spiele und soziale Anwendungen sind die Branche mit den meisten Internetnutzern und der Branche, die am wahrscheinlichsten Killeranwendungen produziert, wie z. B. Demus, der im Februar dieses Jahres ausgebrochen ist.Wir glauben, dass der Ausbruch von Web3 -Spielen und sozialen Anwendungen auch eine enorme Nachfrage nach dezentralen Datenbanken bringen wird.

>

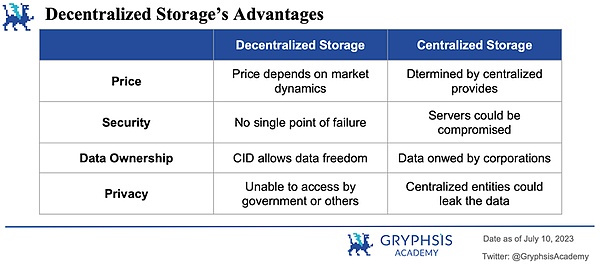

Neben den Marktaussichten und der Technologie ist das öffentliche Bewusstsein eine Schlüsselkomponente, um das Wachstum des dezentralen Speichermarktes zu fördern.Der zentralisierte Speicher und die dezentrale Lagerung unterstreichen deutlich die vielen Vorteile des letzteren.

Die Fähigkeit, mehr Benutzer anzulocken, hängt jedoch von immer mehr Menschen ab, die sich dieser Vorteile bewusst sind.Dies kann ein langer Prozess sein, der die gemeinsamen Anstrengungen der gesamten Branche erfordert.

Von der Inhaltsleistung bis zum Marketing von Markenexposition müssen sich die Branchenpraktiker bemühen, zu vermitteln, wie dezentraler Speicher das Gebiet des Cloud -Speichers vollständig verändern kann.Diese Bemühungen haben andere Wachstumsfaktoren ergänzt und die Auswirkungen der Marktexpansion und der technologischen Entwicklung erweitert.

>

>

Im Allgemeinen ist die dezentrale Lagerung eine riesige Infrastrukturindustrie mit einer enormen technologischen Herausforderung.

Der lange Investitionszyklus ist hauptsächlich auf den iterativen Zyklus der verteilten Technologie selbst zurückzuführen, und Projektentwickler müssen ein empfindliches Gleichgewicht zwischen Dezentralisierung und Effizienz finden.Bereitstellung von hohen und hohen verfügbaren Datenspeichern und Abrufdiensten und gleichzeitig die Datenschutz- und Eigentumsbeschäftigung sicherstellen und zweifellos umfangreiche Erkundungen untersuchen.Sogar IPFs erleiden oft instabilen Zugang, und andere Projekte wie Storj sind nicht dezentralisiert.

Der potenzielle Wachstumsraum des Marktes ist ebenfalls mit Spannung erwartet.Im Jahr 2012 speicherte AWS S3 1 Billionen Objekte.In Anbetracht der Tatsache, dass ein Objekt zwischen 10 und 100 MB liegen kann, bedeutet dies, dass nur AWS S3 100.000 bis 100.000 PB Speicherplatz verwendet.

Nach Angaben von Messari betrug die Speicherauslastungsrate des größten Anbieters Filecoin Ende 2022 nur etwa 3%.Dies bedeutet, dass nur etwa 600 PB -Speicherplatz auf Filecoin aktiv eingesetzt werden.Offensichtlich gibt es auf dem dezentralen Lagermarkt immer noch viel Raum für die Entwicklung.

Mit dem Aufstieg der Depin der künstlichen Intelligenz haben wir eine gute Aussicht auf die Zukunft der dezentralen Lagerung beibehalten, da mehrere wichtige Wachstumstreiber die Markterweiterung fördern werden.

Referenzinformationen

[1] Der wesentliche Leitfaden für dezentrale Speicheretzwerke

[2] Dezentrale Datenbanken: Das fehlende Web3

[3] Kruste Wiki

[4] Arweave: Ein Protokoll für wirtschaftlich nachhaltige Informationsdauer

[5] Blogs von Filecoin

[6] Die vollständigste Analyse der dezentralen Speichertechnologie