出典:Chainalysis:Tao Zhu、Bitchain Vision

まとめ

-

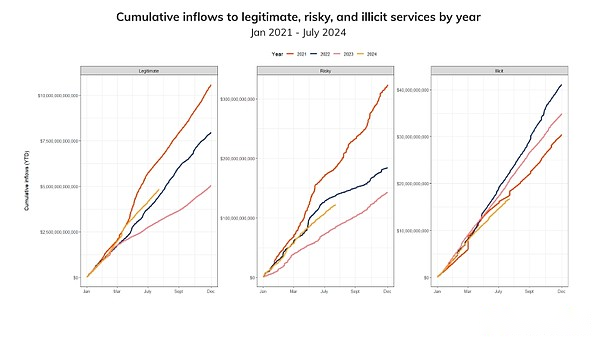

年初来、チェーン上の違法行為の総量は20%近く減少し、法的活動が違法行為よりも速く成長していることを示しています。

-

前年同期と比較して違法取引が減少しているが、2種類の違法行為 –盗まれた資金とランサムウェア – しかし、それは増加しています。具体的には、盗まれた流入は8億5,700万ドルから15億8,000万ドルにほぼ2倍になりましたが、ランサムウェアの流入は4億4,910万ドルから4億5,980万ドルに約2%増加しました。

盗まれた資金

各強盗で盗まれた暗号通貨の平均量は80%近く増加しました。

一部はビットコイン(BTC)の価格の上昇によるものです、ビットコインは、これらの強盗の総トランザクション量の40%を占めています。Cryptoburglarsもルーツに戻っているようで、BTCを取引するためのあまり人気のないツールであるDefi Protocolに優先順位を付けるよりも頻繁に集中交換をターゲットにしています。

北朝鮮に関連するITワーカーを含む上級サイバー犯罪者は、暗号関連サービスを潜入することにより、ソーシャルエンジニアリングなどのオフチェーン方法を使用して資金を盗んでいます。

ランサムウェア

-

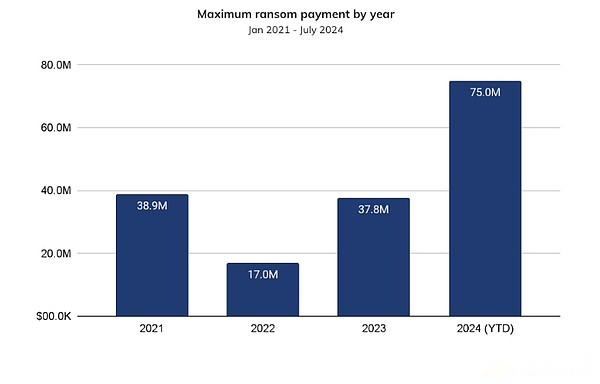

2024年は、ランサムウェアの最高の支払いを伴う年となります。これは、これらのランサムウェアが有名な攻撃を開始するが、大きな身代金(業界では「大きな獲物狩り」と呼ばれる)を受け取るという事実のためです。2024年には、最大のランサムウェアの支払いが登場し、ダークエンジェルスランサムウェア組織に約7,500万ドルが支払われました。

-

ランサムウェアへの平均的な身代金の支払いは、2023年初頭の2023年の200,000ドル未満から2024年6月中旬の150万ドルに急増しており、これらを示唆しています。ランサムウェアは、大規模な企業と重要なインフラストラクチャプロバイダーに優先順位を付けています。彼らは、資金が豊富で全身的に重要であるため、高い身代金を支払う可能性が高い場合があります。

-

ランサムウェアエコシステムは、Alphv/BlackcatやLockbitなどの最大のプレーヤーに対する法執行機関からの最近の干渉により、いくつかの部門を経験しています。これらの混乱の後、一部の枝は効果の低いウイルスに変わり、独自のウイルスを発射しました。

2024年、暗号通貨のエコシステムは多くの前向きな発展を遂げました。暗号通貨は、米国がスポットビットコインおよびイーサリアムエクスチェンジ取引基金(ETF)と米国財務会計基準委員会(FASB)を承認した後、多くの点で主流の認識を獲得し続けています。しかし、他の新しいテクノロジーと同様に、それが良いか悪いかにかかわらず、暗号通貨を採用する人の数は増加します。今年のこれまでの違法行為(YTD)は過去数年と比較して減少してきましたが、特定のサイバー犯罪関連エンティティからの暗号通貨の流入は、心配な傾向を示しています。

以下の図に示すように、今年のこれまでのところ、法律サービスへの流入は、2021年以来最高です(最後の強気市場のピーク)。この励みになる兆候はそれを示しています暗号通貨は世界中で引き続き採用されます。リスクの高いサービスに流れる資金(主にKYC情報を収集しないミキサーと交換で構成されている)の傾向は、昨年の同じ期間よりも高くなっています。一方、今年の総違法行為は、これまでに19.6%減少し、209億ドルから167億ドルに減少しており、オンチェーンの法的活動が違法行為よりも速く成長していることを示しています。いつものように、これらの違法な数字は、今日見つけた違法住所流入の量に基づいて下限の推定値であることを思い出させる必要があります。これらの合計は、より違法な住所を分類し、その歴史的活動をデータに組み込むため、ほぼ確実に時間とともに高くなります。

今年のもう1つの重要な更新は、チェーン分析シグナルデータに基づいて、特定のタイプの犯罪の全体的な推定に疑わしい違法行為を組み込み始めたことです。以前は、私たちの推定には、チェーンオリシスが違法なエンティティに属していることを証明するために、チェーンオリシスが文書をサポートしていた住所に関連付けられた総数のみが含まれていました。信号は、オンチェーンデータとヒューリスティックを利用して、可能性からほぼ確実な範囲の自信を持つ特定の不明なアドレスまたはアドレスクラスターの不審なカテゴリを特定します。信号の導入により、特定のカテゴリの違法活動の推定値が長期にわたって増加しただけでなく、入力を収集して疑わしい活動のオンチェーンパターンを理解する時間が増えたため、過去数年間の推定値を改善することができました。悪い俳優が戦略を開発し続けるにつれて、私たちの検出方法と混乱方法は開発されます。

違法な取引は一般に昨年の同じ期間と比較して減少しましたが、2つの顕著な違法行為(ストーレンファンドとランサムウェア)が増加しています。暗号通貨の盗難で盗まれた資金は前年比で増加し、7月末までに8億5,700万ドルから15億8,000万ドルにほぼ2倍になりました。昨年の中期更新では、2023年6月現在、ランサムウェアの総流入は4億4,910万ドルでした。今年、ランサムウェアの流入は同じ期間に4億5980万ドルを超えており、ランサムウェアの記録的な年が見られる可能性があることを示唆しています。

攻撃者は、ターゲットの集中交換に戻り、盗まれた資金が急増します

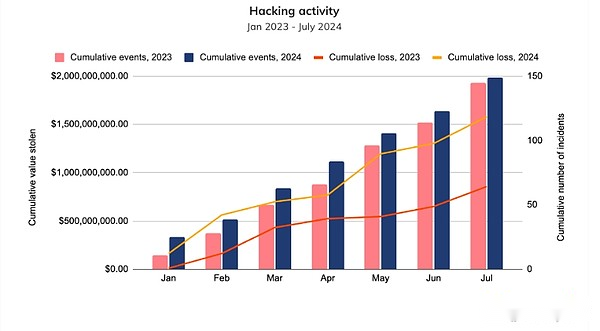

2022年と比較して、盗まれた暗号通貨の価値は2023年に50%減少し、今年はハッキングが再浮上しました。盗難の量と前年比のハッキングインシデントの数を比較することは非常に重要です。下の図に示すように、7月末までに、今年盗まれた人々の累積価値は15億8,000万米ドルに達し、前年同期の盗難の価値よりも約84.4%高くなりました。興味深いことに、2024年のハッキングインシデントの数は、2023年よりもわずかに高く、前年比でわずか2.76%でした。盗難時の資産の価値に基づいて、事件あたりの平均盗まれた価値は79.46%増加し、2023年1月から7月までのインシデントあたり590万ドルから2024年のインシデントあたり1060万ドルになりました。

盗難の価値の変化は、主に資産価格の上昇に起因しています。たとえば、ビットコインの価格は、2023年の最初の7か月の平均価格26,141ドルから、今年7月の平均価格60,091ドルに上昇し、130%増加しました。

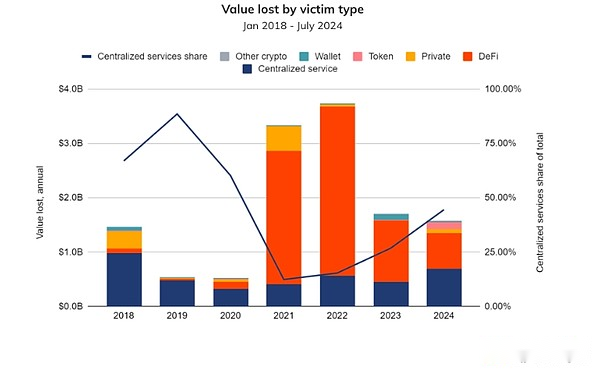

ここでは、ビットコインの価格が特に重要です。チェーンオリシスによって追跡されるハッキングメトリックの1つは、ハッキング後の盗まれたファンドの流れに関連するトランザクションの量です。これは、盗まれた資産の代替指標として使用できます。ハッキングされたサービスが盗まれた資産の詳細を公に報告していないことが多いためです。昨年、このトランザクション量の30%がビットコインに関連していました。今年、盗まれた資金活動に関連するBTC取引量は、これらのトラフィックの40%を占めました。このパターンは、ハッキングされたエンティティのタイプの変化によって駆動されているようであり、2024年にハッキングされた集中サービスが高度にハッキングされ、高資金を獲得します。これは、3億500万ドルを失ったDMMなどの集中交換に特に当てはまります。2024年にハッキングされた攻撃の価値の約19%を占めるDMMハッキングで約4500のBTCが盗まれたことが報告されています。

暗号通貨泥棒は以前の事業に戻っているようで、4年前に分散型交換(通常はビットコインを取引していない)に焦点を当てた後、再び集中交換をターゲットにしています。

2022年にピークに達したDefiサービス、特にクロスチェーンブリッジに対する攻撃は、攻撃者が集中交換がセキュリティ投資を追加した後、より新しく脆弱な組織に注意を向けたと推測します。今、北朝鮮関連の攻撃者を含む攻撃者は、ITジョブの申請を含むますます洗練されたソーシャルエンジニアリング戦略を活用して、中央交換に最も重要な歴史的ターゲットに浸透しています。国連は最近、西部のハイテク産業企業が4,000人以上の北朝鮮人を雇ったと報告しています。

2024年は、これまでで最高のランサムウェアの収益になると予想されています

2023年、ランサムウェアは10億ドル以上の身代金記録を樹立しました。巨大なランサムは、MoveITの脆弱性のゼロでのCL0P攻撃や、Alphv/Blackcat Ransomware GroupのCaesars Hotel Propertyへの攻撃などの驚くべき破壊的な攻撃から生まれました。[1]ランサムウェアの展開マルウェアと組織インフラストラクチャに対する法執行機関による重要な行動にもかかわらず、これらの支払いは依然として発生しています。昨年のこの時点で、2023年6月末現在、累積ランサムウェアの支払いは約4億4,910万ドルであると報告しました。今年の同じ期間に、合計4億5980万ドルの身代金を記録し、2024年は記録上最悪の年になると予想されます。

Kiva Consultingの顧問であるAndrew Davisは、LockbitとAlphv/Blackcatによって引き起こされた損害にもかかわらず、ランサムウェアの活動は比較的安定したままであると述べました。「これらの有名な脅威俳優の行動の以前の支部であろうと新たに出現したランサムウェア組織であろうと、多くの新しいランサムウェア組織が競争に参加し、最初の手段を拡大するなど、攻撃を実施するための新しい方法と技術を実証しました。アクセスおよび横方向の動きの方法。」

下の図に示すように、ランサムウェア攻撃も非常に深刻になっています。大きな変化は、私たちが1年で観察した最高の身代金の支払いの急増です。これまでのところ、2024年には、史上最大の単一支払い、約7,500万ドルの支払いが、ダークエンジェルスと呼ばれるランサムウェア組織に支払われました。この最高の支払い額のジャンプは、2023年の最高支払い額の前年比96%の増加を表し、2022年の最高支払い額から335%増加します。

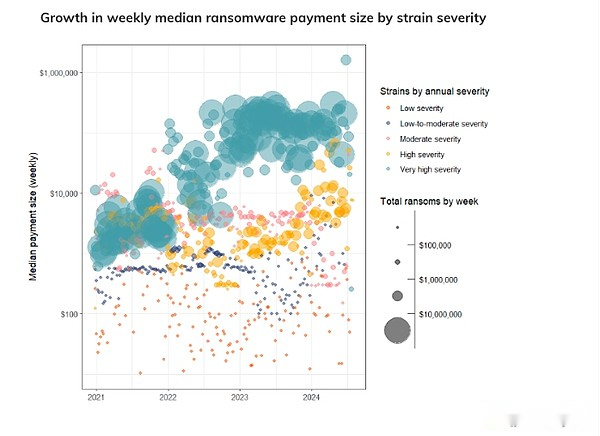

最大支払い額の急速な成長が十分に悪くない場合、年間外れ値のこの傾向が実際に支払いの中央値の成長傾向を反映していることはさらにイライラします。この傾向は、最も破壊的なランサムウェアインシデントで特に一般的です。これを達成するために、すべてのウイルス株をオンチェーン活動レベルに従って次のカテゴリに分割しました。

-

極端な重大度のウイルス:特定の年に受け取った最大支払いは100万ドルを超えています

-

高い重症度ウイルス:特定の年に受け取った最大支払いは、100,000ドルから100万ドルの範囲です

-

軽度の重症度ウイルス:特定の年に受け取った最大支払いは10,000ドルから100,000ドルの範囲です

-

低から中程度の重症度ウイルス:特定の年に受け取った最大支払いは1,000ドルから10,000ドルの範囲です

-

低重症度ウイルス:特定の年に受け取った最大支払いは1,000ドル未満です

この分類システムを使用して、時間の経過とともにさまざまな重大度の支払い量の中央値の異常な成長を追跡できます。この上昇傾向は、「非常に高い重症度」のウイルス株の間で特に顕著です。支払い額の中央値は、2023年の最初の週の198,939ドルから2024年6月中旬の150万ドルに増加しました。これは、この期間中、最も重度のウイルス株の種類が支払われることを意味します身代金は通常7.9倍増加します、2021年の初めから1200倍近く増加しています。このパターンはそれを示しているかもしれませんウイルスのこれらの株は、大規模な企業と重要なインフラストラクチャプロバイダーをターゲットにし始めており、その強力な財源と体系的な重要性のために、巨大な身代金を支払う可能性が高いかもしれません。

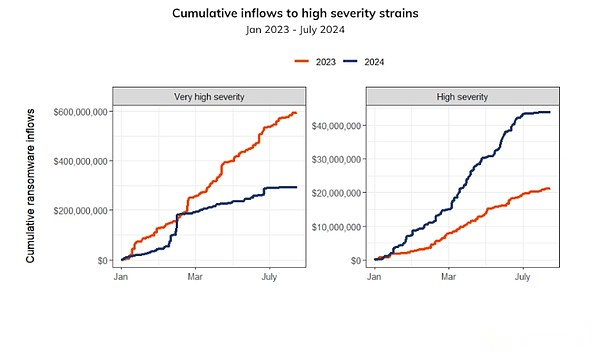

ただし、以下のチャートに示すように、最も重度のランサムウェアの株は、2023年から日付の合計50.8%を依然として下回っています。これは、最大の参加者であるAlphv/BlackcatおよびLockbitからの法執行機関の干渉に起因する可能性があり、それがランサムウェアの運用のst音につながった。これらの混乱の後、生態系はより分散し、関連当事者が効率の低いランサムウェア株に移行したり、独自の株を発射したりします。その結果、より高い重症度ランサムウェア株の年初からの活動は104.8%増加しました

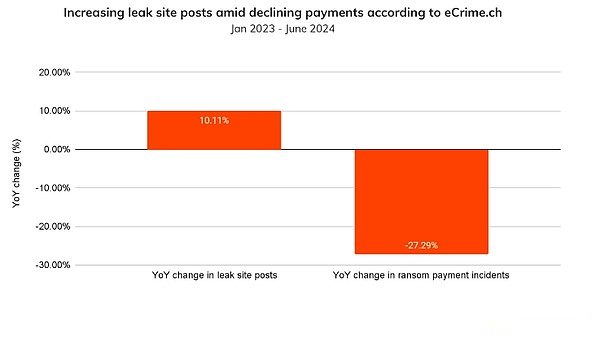

ランサムウェアのもう1つの傾向は、攻撃がより頻繁になっていることです、ecrime.chのデータ侵害ウェブサイト統計によると、今年のこれまでの攻撃の数は、少なくとも10%増加しています。今年の身代金額の総額は記録的な高値に達すると予想されていますが、身代金額も記録的な高値に達しており、攻撃の状況は悪化していますが、まだ良いニュースがあります。これらすべての欠点の中で、被害者は依然として低頻度で身代金を支払います。ランサムウェアの投稿の数の数は、ランサムウェアインシデントの尺度としてウェブサイトに違反しており、前年比で10%増加しており、より多くの犠牲者が脅かされた場合にこれが起こると予想されます。ただし、チェーンで測定されたランサムウェア支払いインシデントの総数は、前年比27.29%減少しました。これらの2つのトレンドを組み合わせることで、それはそれを示しています今年はこれまでに攻撃の数が増加している可能性がありますが、支払い率は前年比で低下しています。これは、被害者がより準備ができており、身代金を支払う必要がないという生態系にとって肯定的なシグナルです。

「Kivuが被害者が対処するのを支援した問題の約65%は、身代金を支払うことなく解決されました。影響を受ける組織は、攻撃者に身代金を支払うことなく肯定的な回復傾向を維持し続けています」とデイビスは言いました。

暗号生態系での違法な活動は引き続き下降傾向にありますが、2種類の暗号犯罪は、盗まれた資金とランサムウェアという傾向に反しているようです。これらの2種類の犯罪は、特定の一般的な特性を持つ俳優によってしばしば犯されることが多いことに注意してください。多くの場合、複雑なネットワークインフラストラクチャを利用する組織化されたグループです。資金の盗難の場合、北朝鮮関連のハッカーグループは、いくつかの最大の強盗の背後にいます。これらのアクターは、適切に計画されたソーシャルエンジニアリング戦略を使用して、暗号ビジネスに侵入し、暗号資産を盗み、資金が押収される前にプロのマネーロンダリングテクニックを使用してキャッシュアウトしようとすることが知られています。

サイバー犯罪と闘うための鍵は、攻撃者、アフィリエイト、パートナー、インフラサービスプロバイダー、マネーロンダー、キャッシュアウトポイントなど、サプライチェーンを損なうことです。暗号強盗とランサムウェアの運用はほぼ完全にブロックチェーンにあるため、適切なソリューションを備えた法執行機関は、これらのアクターの運用をよりよく理解し、混乱させるために資金を追跡できます。「クロノス作戦、アヒルの狩猟作戦、操業の終わりなどの取り締まりと執行措置は、これらの活動を抑制し、犯罪が結果をもたらすことを示すために重要だと思います」とEcrime.Chの研究者であるCorsin Camichel氏