Auteur: Source du portefeuille: Dwallet Labs Traduction: Shan Ouba, Bitchain Vision

L’architecture Zero Trust est un modèle de sécurité qui doit être vérifié en continu par chaque opération pour éliminer la confiance inhérente, réalisant ainsi la sécurité de l’ensemble du Web3 et l’interaction de la machine.

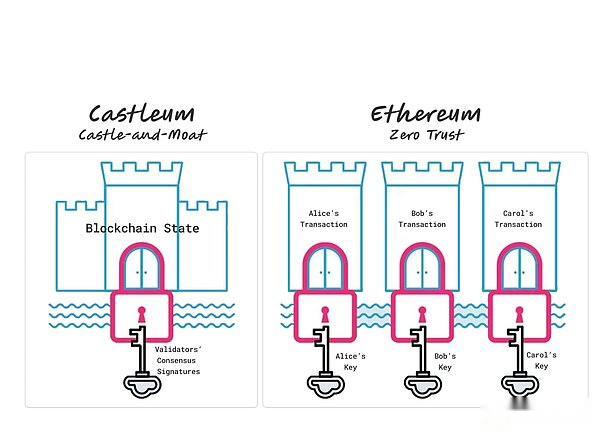

Zero Trust vs Castle et Hugu River

Zero Trust Structure est une méthode de sécurité du réseau moderne qui met l’accent sur la vérification de tout et déteste tout.Ce modèle garantit que chaque opération, demande d’accès et interaction a été entièrement vérifiée et autorisée à éliminer la confiance inhérente.

Les modèles de château et de douves sont des méthodes de sécurité du réseau plus anciennes.Dans ce modèle, une frontière sécurisée (fossé) est établie autour du réseau interne de confiance (château).Une fois que vous avez entré cette frontière, l’entité peut obtenir un large éventail d’autorisations d’accès sans examen plus approfondi.Bien que ce modèle soit efficace dans un environnement de réseau relativement simple, il semble inégalé lorsqu’il traitait des environnements numériques complexes et interconnectés d’aujourd’hui.La principale faiblesse de cette méthode est qu’elle dépend de l’irreplacabilité du « fossé » et suppose que la menace est toujours externe, ignorant la possibilité de vulnérabilités internes ou d’être volés.

Le développement de zéro confiance est de faire face aux lacunes des modèles du château et des douves.Dans Zero Trust, quelle que soit chaque entité à l’intérieur et à l’extérieur d’Internet, à moins qu’elle ne soit crédible, elle est considérée comme incroyable.Cela signifie que chaque opération, demande d’accès et interaction doit passer par une authentification et une autorisation strictes.

Zéro confiance dans l’ajustement naturel de Web3

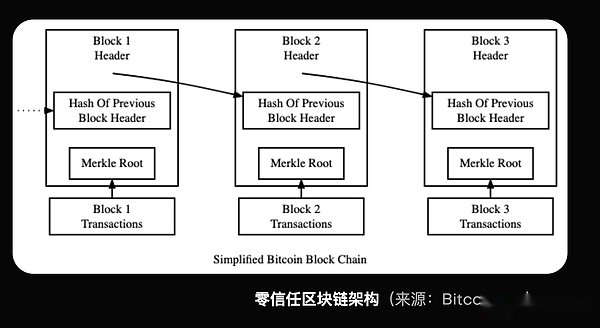

Zero Trust n’est pas nouveau dans Web3.Depuis la naissance de Bitcoin, la technologie Blockchain utilise des méthodes de confiance Zero.Dans le réseau de blockchain, aucune entité n’est fiable.Au lieu de cela, chaque utilisateur peut vérifier indépendamment chaque transaction et s’assurer que l’accord est correct du début à la fin.Ce processus de vérification élimine les besoins en fiducie de toute autorité, y compris les nœuds qui exécutent le réseau.

>

Dans une scène hypothétique, imaginez une blockchain appelée Castleum, qui utilise un modèle de château et de douves.Ici, le vérificateur gère la transaction et met à jour le statut de blockchain sans vérification de l’utilisateur.En revanche, l’architecture zéro-trust d’Ethereum oblige les utilisateurs à signer une transaction.

>

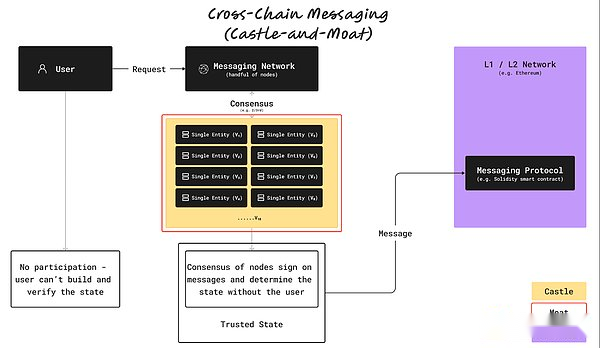

Souverain et pots de miel

Avec le développement de Web3, de nombreux réseaux de blockchain ont vu le jour et chaque réseau fonctionne dans son propre domaine.Bien que ces réseaux ne maintiennent aucune confiance dans leurs limites, les défis apparaîtront lorsqu’ils auront besoin d’interopérabilité entre différentes blockchains.La méthode traditionnelle de connexion de ces réseaux implique le principe de sacrifier la confiance zéro et revient aux modèles du château et des douves.

La «question souverain» provient des besoins de connexion du réseau de blockchain indépendant, et il est nécessaire de faire confiance aux tiers pour gérer l’interaction croisée.Cette entité (ou entité) de confiance est devenue un échec à point unique et a sacrifié le modèle de confiance Zero.De plus, ces solutions deviendront l’appât des attaquants, appelés « pots de miel ».Plus les actifs sont contrôlés, plus la motivation des acteurs malveillants est grande pour percer sa défense.

ZTPS occili

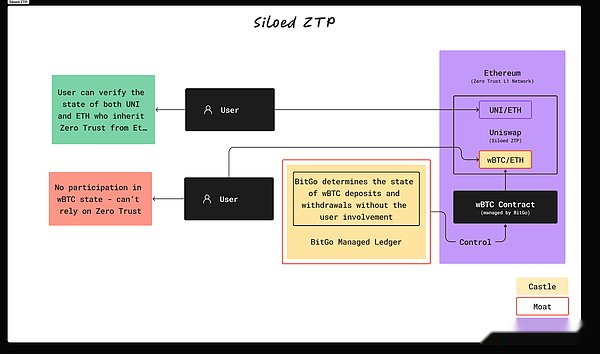

ZTPS (Zero Trust Accord) est le protocole Web3 utilisant une architecture Zero-Trust.Ils doivent être vérifiés en continu sur chaque opération pour s’assurer qu’aucune entité n’est intrinsèquement fiable.Dans un réseau isolé, ZTPS est la norme de Web3, en maintenant un modèle zéro-trust en garantissant que seuls les actifs natifs impliqués dans le réseau.Cela signifie que dans une seule blockchain comme Ethereum, il peut maintenir une confiance zéro pour le trading d’actifs natifs impliquant la chaîne, réalisant ainsi des « ZTPs isolés ».

Prenons l’exemple de UniSwap.Lorsque les utilisateurs souhaitent échanger deux actifs natifs Ethereum, tels que UNI et ETH, UNISWAP fonctionne comme un accord de confiance Zero.L’accord hérite de l’architecture zéro-trust d’Ethereum pour s’assurer que chaque transaction peut être vérifiée par tous les utilisateurs.

>

Lors de l’interaction avec WBTC, ZTP (UNISWAP) à toseau fonctionne en tant que CMP.WBTC / ETH est actuellement la plus grande piscine minière sur uniswap.

Cependant, si les utilisateurs souhaitent échanger ETH et WBTC (Bitcoin enveloppé), la situation changera.WBTC est un dérivé BTC qui dépend du gardien centralisé (Bitgo).Dans ce cas, uniswap a perdu sa nature zéro-frust, car la sécurité de WBTC repose sur l’architecture du château et des douves de Bitgo, et les utilisateurs doivent faire confiance à Bitgo au lieu de transactions de vérification indépendantes.Cela fait fonctionner uniswap en tant que château et douves (ou CMP).

Étant donné que les utilisateurs ne peuvent pas interagir directement avec d’autres réseaux (tels que BTC ou SOL) à l’UniSwap, ils doivent s’appuyer sur des actifs d’emballage dérivés dérivés du château et de la structure des douves, faisant de l’UNISWAP un ZTP isolé.Cela comprend généralement des solutions traditionnelles en chaîne croisée, telles que la connexion du pont, la transmission de messages croisés et combinée avec MPC.

>

2pc-MPC: L’avenir de ZTPS

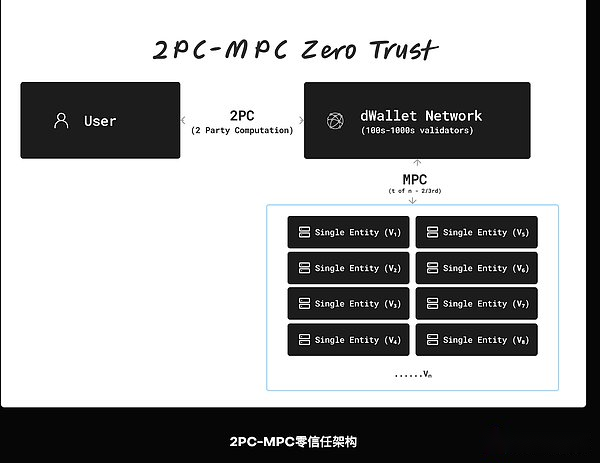

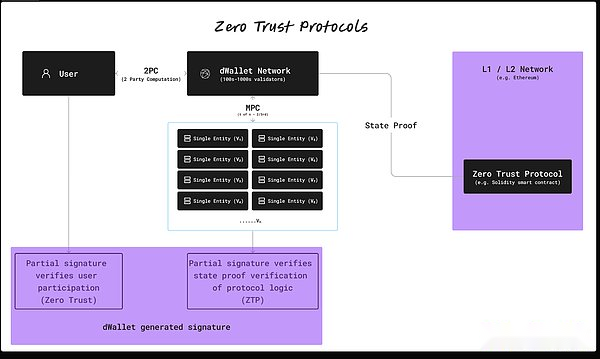

Afin de créer des ZTP qui ne se limitent pas à son réseau de déploiement, le réseau Dwallet utilise des méthodes de cryptage avancées pour maintenir une confiance nulle entre les différents réseaux.Le protocole de chiffrement 2PC-MPC du réseau Dwallet permet à ZTPS de s’exécuter dans divers écosystèmes de blockchain sans compromettre son principe de fiducie zéro.En cryptant, les utilisateurs doivent participer, Dwallet garantit que chaque opération est vérifiée et aucune entité n’est fiable.

2PC-MPC est une solution cryptée qui permet aux deux parties (dans cet exemple pour les utilisateurs et les réseaux Dwallet) de générer des signatures sur n’importe quel réseau, impliquant des centaines à des milliers de nœuds décentralisés, formant un système décentralisé non collusif et à grande échelle.La participation des utilisateurs garantit zéro confiance et la participation du réseau Dwallet a créé l’infrastructure de ZTPS par le biais de l’accord par le biais de l’accord.

>

Le principe de travail de ZTPS

-

Participation des utilisateurs et Internet: Toute transaction ou opération doit être vérifiée et l’utilisateur et le réseau Dwallet doivent être impliqués.La participation des utilisateurs est essentielle pour la signature de cryptage nécessaire.

-

Vérification décentralisée: Le réseau DWALLET se compose d’un grand nombre de nœuds pour vérifier conjointement les détails de l’entrée et de la transaction de l’utilisateur.Ce processus de vérification décentralisé garantit qu’aucune entité ne peut contrôler ou manipuler les transactions.

-

Interaction croisée: ZTPS permet une interaction de sécurité entre différents réseaux de blockchain.Par exemple, les utilisateurs peuvent interagir avec des actifs sur Ethereum et Bitcoin sans compromettre les modèles de confiance Zero.Le réseau Dwallet garantit que toutes les opérations sont vérifiées et certifiées entre ces réseaux.

>

L’application réelle de ZTPS

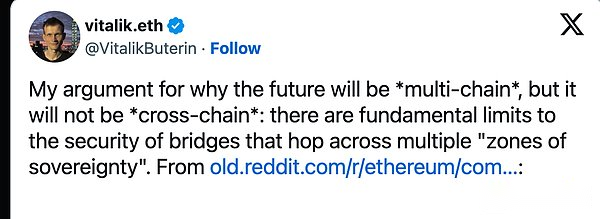

Vitalik Buterin a exprimé des doutes sur les applications croisées, principalement en raison des restrictions de sécurité inhérentes au pont entre la blockchain, en particulier à 51% d’attaque contre la chaîne de sécurité faible, mettant l’accent sur ces connexions, soulignant ces connexions. Les structures du château et des douves, en particulier lorsqu’ils sont confrontés à 51% d’attaque, mettent en danger les actifs natifs de la chaîne avec une forte sécurité.

>

ZTPS est nécessaire pour un monde multi-chaînes qui ne dépend pas de l’architecture du château et des douves.Fournir des solutions de portefeuille hôte-décentralisé, de défi multi-chaîne et non d’hébergement.

en conclusion

L’accord Zero Trust (ZTPS) est essentiel pour maintenir la sécurité et l’intégrité du Web3 multi-chaîne.En étant tenu de continuer à vérifier et à éliminer la confiance inhérente, ZTPS garantit que l’interaction entre différents réseaux de blockchain est sûre et difficile.Il est possible de faire l’interaction de sécurité à travers toute blockchain et d’ouvrir la voie à des applications décentralisées innovantes.

Alors que nous continuons d’explorer le potentiel de la technologie de la blockchain, étreindre le principe zéro-trust via ZTPS sera essentiel pour construire un écosystème Web3 sûr et interactif.