Autor: Faust & amp;

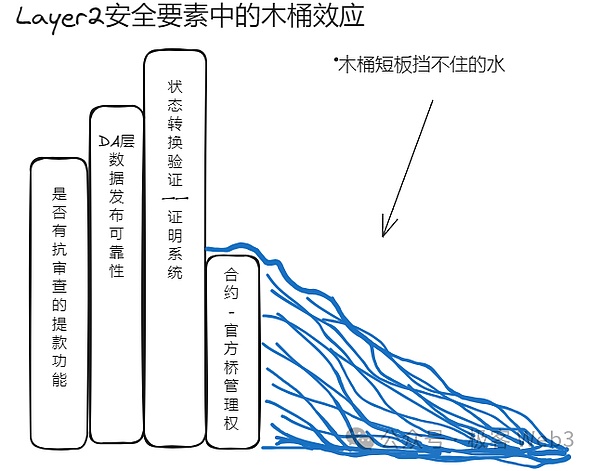

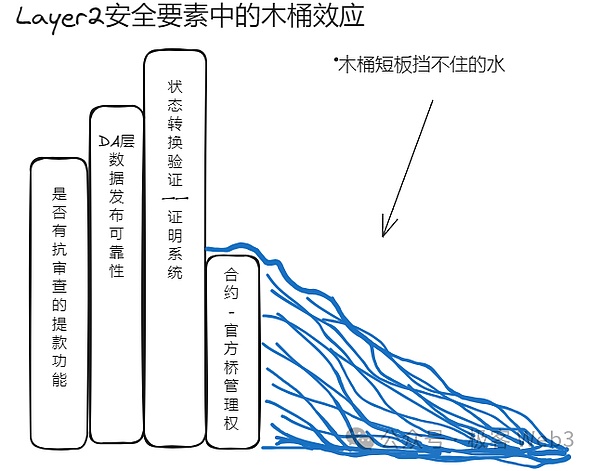

Einführung: Der amerikanische Managementwissenschaftler Lawrence Peter schlug einmal die „Barrel -Theorie“ vor, die der Ansicht ist, dass die Gesamtleistung eines Systems durch ihren schwächsten Teil begrenzt ist.Mit anderen Worten, wie viel Wasser ein Fass halten kann, wird durch das kürzeste Vorstand bestimmt.Obwohl dieses Prinzip einfach ist, wird es oft übersehen.Frühere Debatten über die Sicherheit von Layer2 ignorierten meist die Priorität und Bedeutung verschiedener Komponenten und konzentrierten sich im Grunde auf die Zuverlässigkeits- und DA -Fragen der staatlichen Übergänge, ignorierten jedoch auf diese Weise mehr zugrunde liegende und wichtigere Elemente.Wenn wir daher das komplexe System mehrerer Module untersuchen, müssen wir zunächst herausfinden, welches Stück das „kürzeste Holzbrett“ ist.

Inspiriert von der Fassentheorie nach systematischer Analyse stellten wir fest, dass es offensichtliche Abhängigkeiten zwischen verschiedenen Komponenten im Sicherheitsmodell von Bitcoin/Ethereum Layer2 gibt oder dass die Sicherheit einiger Komponenten sicherer ist als andere Komponenten. Wichtig, das sogenannte „kürzer“.

In dieser Hinsicht können wir zunächst die Wichtigkeit/Basizität verschiedener Komponenten im Sicherheitsmodell von Mainstream Layer2 wie folgt priorisieren:

1. Ob die Kontrollbehörde des Vertrags/der offiziellen Brücke vernünftigerweise verteilt ist (Mehrere Vorzeichenkontrollrechte sind konzentrierter)

2. Ob es eine Rückzugsfunktion gibt, die sich der Überprüfung widersetzt (obligatorischer Rückzug, Escape Pod)

3. Ist das DA -Schicht/Datenveröffentlichungsformular zuverlässig (ob DA -Daten auf Bitcoin oder Ethereum veröffentlicht werden)

4. Ob ein zuverlässiger Betrugs-/Gültigkeitsschutzsystem auf Layer1 bereitgestellt wird (BitVM ist für Bitcoin L2 erforderlich).

Wir sollten die Forschungsergebnisse von Layer2 durch die Ethereum -Community mäßig absorbieren, um den Lisenkoismus zu vermeiden

Im Vergleich zum hochrangigen Ethereum -Layer2 -System ist Bitcoin Layer2 wie eine neue Welt Alle Arten von Layer2 -Projekten entstanden nacheinander, wie Pilze nach einem Regen.Während sie dem Bitcoin -Ökosystem Hoffnung bringen, verbergen sie absichtlich ihre eigenen Sicherheitsrisiken.

In Anbetracht des Unterschieds in den funktionalen Attributen zwischen Bitcoin und Ethereum war Bitcoin Layer2 in den frühen Stadien nicht in der Lage, sich mit Ethereum Layer2 auszurichten. Dies bedeutet jedoch nicht, dass wir das Ethereum und sogar die modulare Blockchain -Welt vollständig leugnen sollten. Branchen -gesunder Menschenverstand (siehe ehemaligen sowjetischen Biologen Li Senke, der ideologische Fragen ausnutzte, um die Anhänger der westlichen Genetik zu verfolgen.)

Im Gegenteil, diese von den „Vorgängern“ erhaltenen Urteilskriterien haben bereits eine starke Überzeugung gezeigt, nachdem sie weithin anerkannt wurden.

Während wir Bitcoin Layer2 bauen, sollten wir die Bedeutung des „Lernens westlicher Lernen aus dem Osten“ vollständig erkennen und viele Schlussfolgerungen der Ethereum -Community mäßig absorbieren und optimieren.Wenn wir jedoch auf Ansichten außerhalb des Bitcoin -Ökosystems zurückgreifen, müssen wir die Unterschiede in seinen Ausgangspunkten erkennen und letztendlich gemeinsame Grundstücke suchen und gleichzeitig Unterschiede aufnehmen.

Dies ist wie die Erforschung der Ähnlichkeiten und Unterschiede zwischen „westlichen Menschen“ und „Orientalischen Menschen“.Egal, ob es westlich oder östlich ist, das Suffix von „Menschen“ drückt viele ähnliche Eigenschaften aus, aber wenn es unterschiedlichen Präfixen wie „Western“ und „Eastern“ entspricht, werden die unterteilten Eigenschaften unterschiedlich sein.

Letztendlich gibt es eine bestimmte Überlappung zwischen „Western“ und „Orientalen“, was bedeutet, dass viele Dinge, die für Westler gelten zu „Bitcoin Layer2“.Vor der Unterscheidung der Unterschiede zwischen Bitcoin L2 und Ethereum L2 kann es wichtiger und sinnvoller sein, die Verbindung zwischen den beiden zu klären.

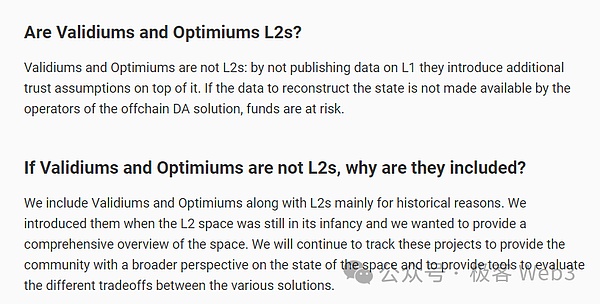

Wenn Sie sich an das Prinzip der „Suche nach Gemeinsamkeiten bei der Reservierung von Unterschieden“ halten, beabsichtigt der Autor dieses Artikels nicht, „Was ist Bitcoin Layer2 und was nicht“ zu diskutieren, da dieses Thema zu kontrovers ist und selbst die Ethereum -Community nicht berücksichtigt „Was ist Ethereum Layer2 und was nicht Schicht2 ist.“

Es ist jedoch sicher, dass verschiedene technische Lösungen Bitcoin Expansionseffekte bringen, ihre Sicherheitsrisiken unterschiedlich sind.

So verstehen Sie die Sicherheits- und Bewertungskriterien von Layer2

Tatsächlich ist die Sicherheit von Layer2 kein neuer Diskussionspunkt.Sogar die Wortsicherheit ist ein zusammengesetztes Konzept, das mehrere unterteilte Attribute enthält.

Zuvor unterteilte der Gründer von Eigenlayer einfach „Sicherheit“ in vier Elemente: „Irreversibilität der Transaktion (Rollback -Widerstand), Zensurresistenz, Zuverlässigkeit der DA/Datenfreisetzung und Zustandsübergangsvalidität“.

(Der Gründer von Eigenlayer drückte einmal seine Ansichten darüber aus, wie die Kundenüberprüfung/souveräne Rollup -Lösung die Sicherheit des Bitcoin -Hauptnetzes erbt.)

L2Beat und Ethereum Community OG haben ein relativ systematisches Risikobewertungsmodell vorgeschlagen.

Obwohl dies nicht zu 100% für Bitcoin L2 geeignet ist, enthält es immer noch viele Schlussfolgerungen, die der Anerkennung würdig sind.Es erleichtert uns auch, die Risiken verschiedener Bitcoin -L2s objektiv zu bewerten.

(Vitalik sagte einmal, da die Rollup -Lösung zu Beginn Anfang keine theoretische Perfektion erreichen kann, müssen einige Hilfsmittel verwendet werden, um die Sicherheit zu verbessern, die als „unterstützte Räder“ bezeichnet werden und die Annahme des Vertrauens einführen. Vertrauensannahme ist Risiko.)

Woher kommen also Sicherheitsrisiken?In Anbetracht der Tatsache, dass es sich um die Ethereum Layer2 oder die Bitcoin -Schicht2 handelt, verlassen sich viele auf zentralisierte Knoten, um als Sortierer oder „Ausschüsse“ in Form von Seitenketten zu fungieren, die aus wenigen Knoten bestehen, neigen dazu, zentralisierte SORTER/Komitees zu sein Es ist nicht eingeschränkt, die Vermögenswerte der Benutzer können jederzeit gestohlen und weggeführt werden.Dies beinhaltet die vom Gründer von Eigenlayer erwähnte Staatsübergangseffektivität und Zensurresistenz.

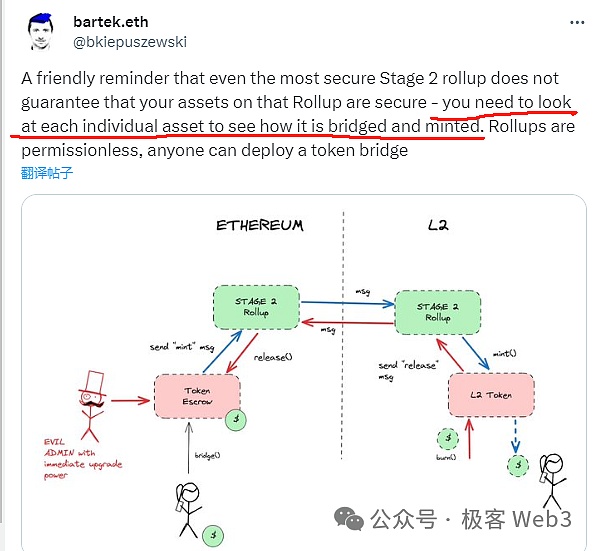

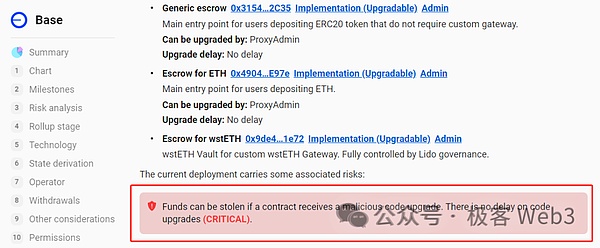

Gleichzeitig stützt sich Ethereum Layer2 auf Verträge mit der ETH -Kette für die Überprüfung des Zustands und zur Überprüfung des Auszahlungsverhaltens, wenn der Vertragskontroller (tatsächlich Layer2 -Beamter) die Vertragslogik und die dotierten böswilligen Code -Segmente schnell aktualisieren kann (z. B. alle zulassen Die auf dem L1-L2-Abhebungsvertrag gesperrten Token können an einer bestimmten Adresse entfernt werden, und das Depotvermögen kann direkt gestohlen werden.

Dies ist auf das Problem der Mehrfachzeichenverteilung zugeordnet, und das Problem der Multi-Signal-Allokation gilt auch für Bitcoin Layer2, da Bitcoin Layer2 häufig auf „Notar Bridge“ beruht, wodurch mehrere Knoten über mehrere Anzeichen von Cross-Chain-Anforderungen freigesetzt werden müssen Es gibt auch ein Problem, wie mehrere Zeichen in Bitcoin Layer2 zugewiesen werden können.

Darüber hinaus ist das DA -Problem ebenfalls äußerst wichtig.Wenn Layer2 keine Daten in Layer1 hochlädt, sondern einige unzuverlässige DA-Veröffentlichungsseiten selbst wählt, verschwört sich diese außerkutige DA-Schicht (normalerweise als DAC-Datenverfügbarkeitsausschuss bezeichnet), um die Veröffentlichung der neuesten Transaktionsdaten außerhalb und der Datenhierarchie -Angriff werden zu einer Netzwerkabschreckung führen und können es den Benutzern unmöglich machen, Geld reibungslos abzuheben.

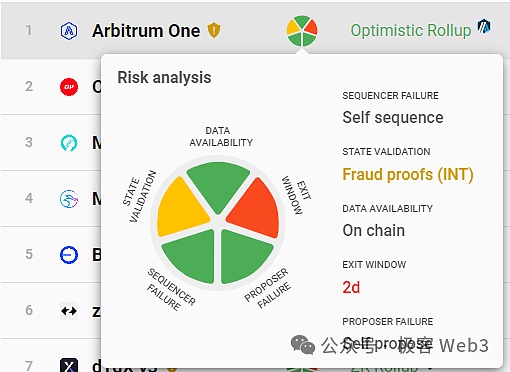

L2Beat fasst die oben genannten Probleme zusammen und fasst mehrere Kernelemente im Layer2 -Sicherheitsmodell zusammen:

1. Staatliche Validierung/Beweisen Sie die Zuverlässigkeit des Systems (staatliche Validierung)

2. Ob die DA -Datenfreisetzungsmethode zuverlässig ist (Datenvaltigkeit)

3. Wenn das Layer2 -Netzwerk Ihre Transaktion/Ausfallzeit absichtlich ablehnt, können Sie Ihre Vermögenswerte aus Layer2 (Sequenzer Faliure, Antriebsfehler) mit Gewalt zurückziehen.

4. Layer2 -verwandter Vertrag – ob die Kontrolle der offiziellen Kreuzkettenbrücke ausreichend verstreut ist.Wenn die Leistung relativ konzentriert ist und „Schutz und Diebstahl“ auftritt, kann der Benutzer genügend Zeit haben, um auf den Notfall zu reagieren (Ausgangsfenster)

(„Risiko -Element -Anzeigebild“ auf L2Beat für verschiedene Layer2 -Projekte festgelegt)

Wenn wir die Sicherheitsrisiken von Layer2 analysieren, diskutieren wir tatsächlich, wie viele Szenarien im Layer2 -Netzwerk vorhanden sind, die für diese gefährlichen Situationen eine Beschädigung der Benutzervermögen verursachen können. Kann das Layer2 -System diese gefährlichen Situationen effektiv durch Mechanismus -Design einschränken.Wenn bestimmte böswillige Verhaltensweisen nicht beseitigt werden können, wie viel „Vertrauen“ wir einführen müssen, wie viele Personen in einer Gruppe vertrauen müssen und wie viele „Hilfräder“ wir uns verlassen müssen.

Im Folgenden werden wir die vorhandenen Risikofaktoren im gemeinsamen Modell von Ethereum Layer2/Bitcoin Layer2 analysieren (die in diesem Artikel genannten Objekte enthalten weder „Zustandskanäle“ oder „Zahlungskanäle“, noch enthalten sie das Incript -Indexprotokoll, da sie mehr sind besonders).Und wir werden versuchen, zu diskutieren, welche Faktoren im Sicherheitsmodell von Layer2 grundlegender, zugrunde liegen und wichtiger sind.

Fass -Effekt von Layer2 – Was sind die Mängel?

Das kürzeste Vorstand – die Verwaltungsrechte für Vertrags-/offizielle Brücke

Hier können wir den „Barrel Effect“ auch die Sicherheitsprobleme von Layer2 analysieren ist die „Managementrechte der offiziellen Cross-Chain-Brücke“ (sowohl Bitcoin als auch Ethereum Layer2 sind anwendbar).

Für die Ethereum Layer2 kann der Vertrag, solange der Layer2 -Beamte den Vertrag in der Layer1 -Kette schnell verbessern, theoretisch das an der L2 Official Bridge Entzugspflicht gesperrte Token stehlen kann, egal wie zuverlässig das DA -Schicht oder das Proof -System ist.

Es kann gesagt werden, dass die Kontrollbehörde des Brückenvertrags mit der Sicherheit des gesamten Systems zusammenhängt.Wenn die Brückenkomponente/die Brückenkomponente/den Vertrag unter mehreren Signalkontrolle aktualisiert und iteriert werden kann, müssen wir hier die „Vertrauensannahme“ einführen, vorausgesetzt, der Controller des Layer2-Vertrags/die offizielle Brücke wird nicht böse tun.

(L2Beat hat die Vertragsverzögerung verschiedener Layer2 -Projekte markiert. Die meisten L2 -Verträge können sofort vom Controller aktualisiert werden bestimmte Katastrophe)

Im Gegensatz zu Ethereum Layer2 wird die Brücke von Bitcoin Layer2 im Grunde genommen nicht vom Vertrag auf Layer1 kontrolliert, da Bitcoin intelligente Verträge im ursprünglichen Zustand nicht unterstützt.Relativ gesehen ist der gesamte Workflow von Ethereum Layer2 in hohem Maße von den Verträgen auf Layer1 abhängig, und Bitcoin Layer2 kann dies nicht.

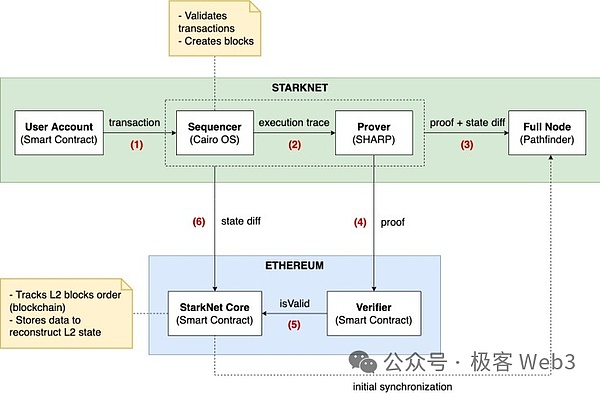

(Starknet Schema)

Dies ist ein unvermeidbares Problem für Bitcoin Layer2, und es kann gesagt werden, dass es sowohl Vor- als auch Nachteile hat.Gegenwärtig scheint es, dass die von Ethereum Layer2, die sich auf Verträge stützte sich auf Verträge, in Bitcoin L2 nicht realisiert werden kann.Diese „vertrauenslose Brücke“ erfordert den Einsatz eines dedizierten Vertrags auf Layer1 und erfordert auch die Zusammenarbeit des DA+ Betrugs -Proofs/ZK -Proof -Systems, das im Wesentlichen der „optimistischen Brücke“ des Orbiter oder der ZK -Brücke von Polyedra ähnelt.

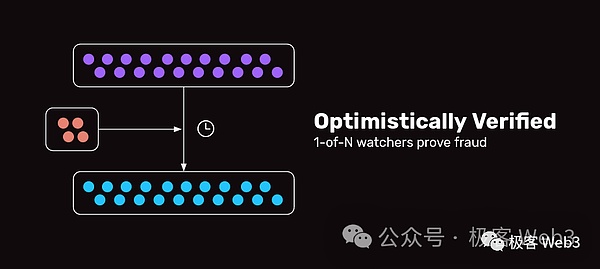

Derzeit die Mainstream -Ansicht in der Branche ist, dass, wenn Sie die möglichen Fehler in der Praxis nicht berücksichtigen und das theoretische Modell nur berücksichtigen, das Sicherheitsniveau der optimistischen Brücke und der ZK -Brücke im Grunde genommen die höchste ist, solange der Vertragscode nicht enthält Bugs oder können nicht böswillig aufgerüstet werden.

(Optimistische Brücke muss nur durchgeführt werden. Unter den N -Wächtern kann 1 Ehrlichkeit sicherstellen. Das Vertrauensmodell ist 1/n)

Da Bitcoin Layer2 Vertragskomponenten in Layer1 nicht bereitstellen kann (ich werde hier nicht über Blitznetze sprechen), sind die offiziellen Brücken im Grunde genommen „Notarbrücken“, die aus ein paar Knoten oder „Multi-Signatur-Brücken“ bestehen. Die Brücke hängt von der Art und Weise ab, wie die Multi-Signal-/Schwellen-Signatur festgelegt ist. Eine starke Vertrauensannahme ist erforderlich: Unter der Annahme, dass sich diese Notare nicht verschwören oder nicht aus privaten Schlüssel gestohlen werden.

Derzeit können die meisten Brücken, die auf Notar-/Schwellen-Signaturen basieren, nicht mit der offiziellen „Vertrauensbrücke“ von Ethereum Layer2 „verglichen werden (die Prämisse ist, dass der Vertrag von Ethereum Layer2 keine böswilligen Upgrades unterzogen werden).Offensichtlich unterliegt die Vermögenssicherheit des Bitcoin Layer2 -Netzwerk -Hosting der Sicherheit seiner offiziellen Brücke oder der Stromverteilung mehrerer Signaturbrücken, das das erste „Hilfsrad“ ist.

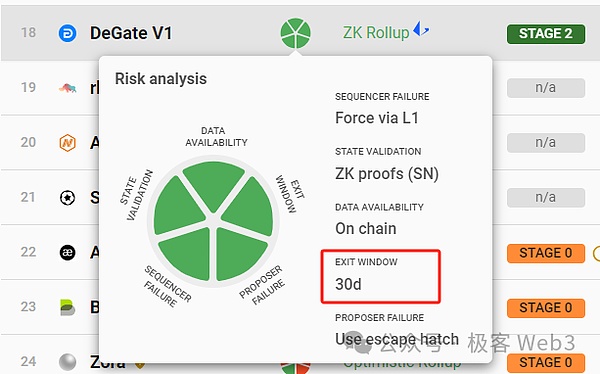

Da die „Upgrade-Berechtigungen“ der offiziellen Brücke von Ethereum Layer2 häufig in den Händen einiger weiterer Unterschriftenkontroller konzentriert sind, wenn sich der Multi-Signing-Controller verschwört, wird es Probleme mit der Ethereum Layer2-Brücke geben, es sei denn, der Vertrag ist nicht möglich Upgrades oder einer langen Verzögerungsgrenze (derzeit nur DEGATE und Kraftstoff V1 sind der Fall).

(DEGATE wird jedes Mal eine 30-tägige sichere Fluchtfrist für Benutzer reservieren, wenn sie den Vertrag aufrüsten. In diesem Zeitraum können Sie, solange Sie feststellen, dass der neue Vertragscode eine böswillige Logik hat )

In Bezug auf die „offizielle Brücke“ ist das Vertrauensmodell von Ethereum Layer2 und Bitcoin Layer2 im Grunde dasselbe: Der Controller, der mehreren Unterschriften vertrauen muss, wird sich nicht verschwören, um das Böse zu begehen. seine Codelogik oder direkt eine ungültige Auszahlungsanforderung, und das Endergebnis ist: Das Vermögen des Benutzers kann gestohlen werden.

Der einzige Unterschied zwischen den beiden besteht darin, dass die offizielle Brücke, solange der Vertrag nicht böswillig aufgerüstet/aufrüstet, dass die Fensterperiode für ein Upgrade/ein Upgrade ist, seine offizielle Brücke vertrauenswürdig ist, aber Bitcoin Layer2 kann diesen Effekt nicht erreichen, egal was passiert.

Der zweite kurze Vorstand – obligatorischer Rückzug von Anti -Zensur

Wenn wir davon ausgehen, dass die oben erwähnte Frage der Multi-Sign-/offiziellen Brückenkontrolle ignoriert werden kann, dh auf dieser Ebene gibt es kein Problem, dann ist die wichtigste Ebene der Zensurwiderstand des Entzugsverhaltens.

In Bezug auf die Bedeutung der obligatorischen Abzugs-/Escape-POD-Funktion betonte Vitalik in seinem Artikel „verschiedene Arten von Schicht 2s“ vor einigen Monaten, dass es sehr wichtig ist, ob Benutzer ihre Vermögenswerte erfolgreich von Layer2 in Layer1 zurückziehen können .

Wenn der Layer2 -Sortierer Ihre Transaktionsanforderung immer wieder ablehnt oder lange Zeit fehlschlägt/Ausfallzeiten, werden Ihre Vermögenswerte „gefroren“ und Sie können nichts tun.Auch wenn der DA- und Betrugsbeweis/ZK -Proof -Systeme verfügbar sind, ist eine solche Layer2 ohne Zensurbeständigkeit nicht sicher genug und kann Ihr Vermögen jederzeit ergreifen.

Darüber hinaus ermöglicht die Plasma -Lösung, die einst im Ethereum -Ökosystem florierte, jedem, Vermögenswerte sicher an Layer1 zurückzuziehen, wenn DA ungültig oder Betrugsnachweis ungültig ist.Zu diesem Zeitpunkt wird das gesamte Layer2 -Netzwerk im Grunde genommen verschrottet, aber Ihr Vermögen hat immer noch eine Möglichkeit, sie loszuwerden.Offensichtlich ist die Widerstandsfunktion, die gegen Zensur resistent ist, grundlegender und zugrunde liegender als das DA und das Proof -System.

(Daankrad von der Ethereum Foundation sagte, dass Plasma immer noch die Benutzervermögen sicher evakuiert werden kann, wenn DA -Fehler/Benutzer die neuesten Daten nicht synchronisieren können.)

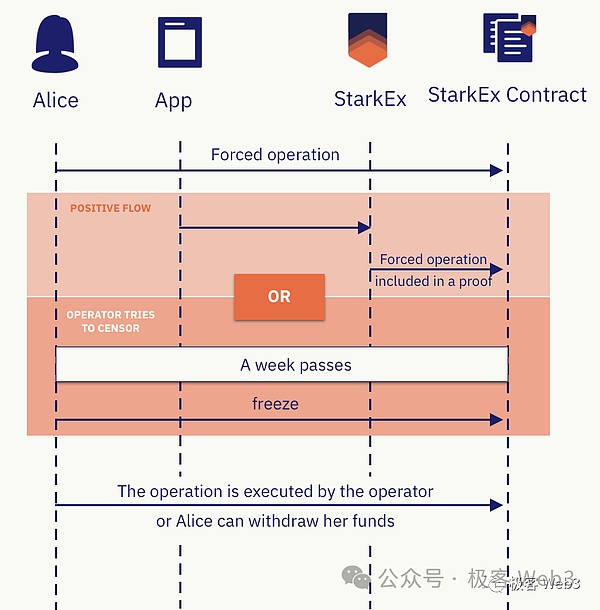

Einige Ethereum Layer2 wie Loopring und Starkex, DYDX, DEGATE usw. richten eine zensorresistente Kraftentnahme-/Escape-POD-Aktivierungsfunktion auf Layer1 ein. Wenn das 7-tägige Fenster endet, können Sie die Freeze-Anforderungsfunktion manuell aufrufen, um L2 in einen gefrorenen Zustand einzugeben und den Escape-Kapselmodus zu aktivieren.

Zu diesem Zeitpunkt kann der Sortierer keine Daten an den Rollup -Vertrag auf L1 senden, und die gesamte Schicht2 wird ein Jahr lang eingefroren.Anschließend kann der Benutzer einen Merkle -Beweis einreichen, um seinen Vermögensstatus in Layer2 nachzuweisen und Geld direkt in Layer1 abzuheben (tatsächlich soll seine eigene Auszahlung der offiziellen Brücke aus dem Auszahlungsadresse der gleichen Mittel wegnehmen).

Offensichtlich kann der Escape Pod -Modus nur in einer Kette wie Ethereum implementiert werden, die intelligente Verträge unterstützt, und Bitcoin kann eine solche komplexe Logik nicht ausführen.Mit anderen Worten, die Escape Pod -Funktion ist im Grunde das Patent von Ethereum Layer2.

Das ledigliche Deklar eines „obligatorischen Rückzugsantrags“ ist jedoch viel bequemer als die direkte Aktivierung des Fluchtpols.Der erstere muss den Benutzer nur bitten, eine Transaktion an die angegebene Adresse auf Layer1 einzureichen und in den zusätzlichen Daten der Transaktion zu deklarieren, die er an alle Layer2 -Knoten senden möchte (dies kann den Sortierer direkt umgehen und die Anfrage an andere weitergeben Layer2 -Knoten).Wenn die „erzwungene Auszahlung“ lange Zeit keine Antwort erhält, löst der Benutzer den Escape Pod -Modus aus, der ein relativ vernünftiges Design ist.

(Referenz: Wie wichtig für Layer2 sind die erzwungenen Rückzugs- und Escape -Pod -Funktionen?

https://mp.weixin.qq.com/S/EHEKZWDCJHYZ7VBZZPOMDA)

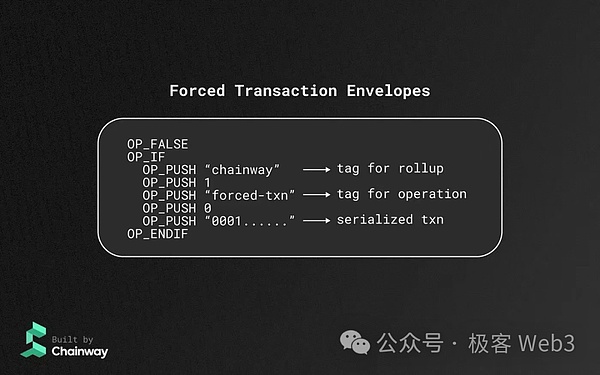

Gegenwärtig hat das Bitcoin Layer2 -Team geplant, die erzwungene Transaktions -Implementierungsmethode von Arbitrum nachzuahmen und es den Benutzern ermöglichen, erzwungene Transaktionsumschläge auf der Bitcoin -Kette auszugeben.Unter dieser Lösung können Benutzer den Sortierer umgehen und ihre Stimmen direkt an andere Layer2 -Knoten „übertragen“.Wenn der Sortierer die Anfrage des Benutzers nach der Anweisung des Benutzers immer noch ablehnt, wird er von anderen Layer2 -Knoten festgestellt und kann bestraft werden.

Das Problem ist jedoch, dass die erzwungene Handelsfunktion von Arbitrum, die von seinem Betrugssicherungssystem profitiert, Sequenzer/Antragsteller bestrafen kann, was immer Benutzertransaktionen ignoriert hat.Für Bitcoin Layer2, das bei Layer1 schwer zu überprüfen ist, wird es jedoch in dieser Hinsicht auf bestimmte Herausforderungen stoßen.(Ich diskutiere vorerst BitVM nicht) Wenn es sich um eine souveräne Rollup -Lösung ohne einen großen Unterschied in der Sicherheitsniveau und der Kundenüberprüfung handelt, ist es für uns schwierig, die Zuverlässigkeit ernsthaft zu bewerten, und es kann möglicherweise erforderlich sein, die Implementierungsdetails verschiedener Projekte zu bewerten.

Angesichts der Tatsache, dass viele Bitcoin Layer2 derzeit in einer Form wie Nebenketten agieren, ist es der Implementierung eines dezentralen Sortierers, das das Problem des Zensurwiderstands in gewissem Maße lösen kann.Dies ist jedoch nur ein wirksames Hilfsmittel und sicherlich nicht die ultimative Lösung.

PS: Einige Layer2 -Lösungen wie Validium sind im Mechanismus -Design des Escape Pod nicht perfekt.Dies ist jedoch auf das unvollständige Design der Fluchtschote von Layer2 zurückzuführen.

Die dritte kurze Karte: die Zuverlässigkeit der DA-Layer-Datenfreigabe

Obwohl DA zur Datenverfügbarkeit bezeichnet wird, bezieht sich dieser Begriff tatsächlich auf die Datenveröffentlichung.

Die Datenveröffentlichung bezieht sich, wie der Name schon sagt, ob die neuesten Block-/Transaktionsdaten-/-status -Übergangsparameter von den Bedürftigen erfolgreich empfangen werden können.Die Veröffentlichung von Daten zu verschiedenen Ketten hat eine unterschiedliche Zuverlässigkeit.

(Referenz: Missverständnis der Datenverfügbarkeit: DA = Datenveröffentlichung historische Datenabnahme

https://mp.weixin.qq.com/s/oam_l4pe9gphn8h55ozutw)

Westliche Gemeinschaften glauben im Allgemeinen, dass alte öffentliche Ketten wie Bitcoin und Ethereum die vertrauenswürdigsten DA -Schichten sind.Wenn der Sorter von Layer2 neue Daten zu Ethereum veröffentlicht, kann jeder sie herunterladen und synchronisieren, indem Sie den Client von Ethereum Geth ausführen, und es wird fast unmöglich sein, es zu blockieren. Quellen zu implementieren.

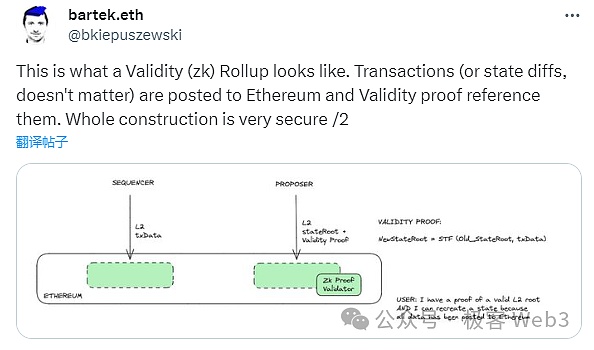

Es ist erwähnenswert, dass Ethereum Rollup den Sortierer zur Veröffentlichung von Transaktionsdaten-/Zustandsübergangsparametern auf Layer1 zwingt, was durch den Nachweis der Gültigkeit/Betrugsbeweise garantiert wird.

Nachdem die Sorter von ZK Rollup Transaktionsdaten auf Layer1 veröffentlicht, wird die Vertragslogik für die Generierung einer Datahash ausgelöst, und der Validator -Vertrag muss bestätigt werden, und der vom Antragsteller eingereichte Gültigkeitsnachweis entspricht der DataHash.

Dies entspricht der Bestätigung, dass der vom Antragsteller eingereichte ZK -Proof und Stateroot mit den vom Sequenzer eingereichten TX -Daten zugeordnet sind.STF ist die Übergangsfunktion der Zustandsübergangsfunktion.

Dies stellt sicher, dass die staatlichen Übergangsdaten/DA gewaltsam verknüpft sind.

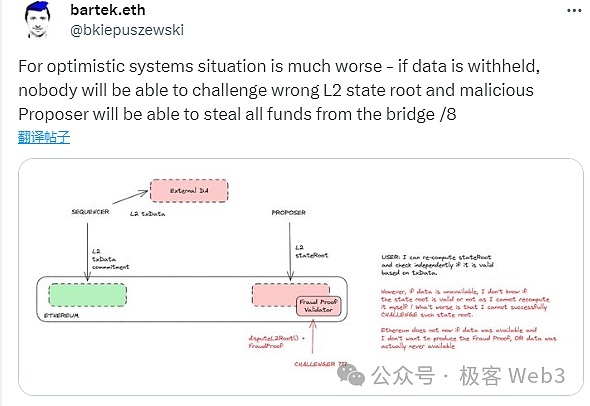

Die Ethereum/Celestia -Community hat bereits vollständig diskutiert, welche DA -Datenfreigabe oder Beweisverifizierungssystem grundlegender ist.Beispielsweise sind Lösungen wie Plasma, Validium, Optimium und andere Lösungen, die die DA -Schicht unter der Ethereum -Kette und Siedlungsschicht befinden, auf der Ethereum -Kette anfällig für „Daten behinderte Angriffe“, was bedeutet:

Sequenzer/Antragsteller kann sich mit den DA -Schichtknoten unter der ETH -Kette verschwören, um Stateroot auf Layer1 zu aktualisieren. blind „.

In diesem Fall entspricht das gesamte Layer2 -Netzwerk, das verschrottet wird, da Sie zu diesem Zeitpunkt keine Ahnung haben, was das Layer2 -Kontobuch geworden ist.Wenn es sich um Layer2 (Plasma und Optimium) handelt, basiert der Sortierer die Daten/Vermögenswerte nach Belieben nach Belieben neu. Zu dieser Zeit wurde das gesamte Layer2 -Netzwerk zu einer schwarzen Box, und niemand wusste, was im Inneren geschah, und es war nicht anders als das Schrott.Aus diesem Grund sind die orthodoxen Layer2 -Lösungen innerhalb des Ethereum -Ökosystems im Grunde genommen rollup, während Validium und Optimium von der Ethereum Foundation häufig nicht erkannt werden.

(Referenz: Datenbehebung und Betrugsbeweise: Gründe, warum Plasma intelligente Verträge nicht unterstützt

https://mp.weixin.qq.com/s/oopzqioi2p6scxbdfup4ea)

Daher ist die Zuverlässigkeit/Verfügbarkeit von staatlichen Übergangsparametern der DA -Schicht wichtiger und grundlegender als die Vollständigkeit des Betrugsnachweises/Gültigkeitssicherungssystems.Für Bitcoin Layer2, insbesondere Layer2 basierend auf dem Client -Verifizierungsmodell, auch wenn das Verifizierungssystem für Betrugsbeweis/Gültigkeit nicht auf Layer1 eingestellt ist, solange die DA -Schicht wie gewohnt funktioniert, kann jeder noch wissen, ob das L2 -Netzwerk einen Fehlerstatus hat .

Derzeit ist es schwierig, den Betrugsnachweis/den Beweis der Gültigkeit zu überprüfen (BITVM wird hier nicht besprochen).Wenn der L2 -Sortierer böse tut und ein Stateroot veröffentlichen, das nicht mit DA -Daten auf der Siedlungsschicht/BTC verbunden ist, kann er immer noch nicht wirklich die Benutzervermögen stehlen, da er einseitig die Ergebnisse der Stateroot-/Status -Übergangsergebnisse unterbringt. Ehrliche Knoten, und am Ende können nur Selbstverständlichkeit sein.

(Zu diesem Zeitpunkt kann der Sortierer die gestohlenen Vermögens Wenn ein ehrlicher Knoten feststellt, dass die Situation falsch ist und in einem kritischen Moment einen Alarm sendet, kann er die Fehler durch soziale Konsens korrigieren. sofort)

Wenn es sich um ein Modell ähnlich einer Seitenkette ähnelt, verschwören sich die meisten Knoten, um böswillige Zustandsänderungen vorzunehmen, und die Menschen können das Problem schnell entdecken.Solange Einrichtungen von Drittanbietern wie Kreuzkettenbrücken und Börsen die falschen Daten nicht erkennen, kann der böswillige Controller von Layer2/Sidechain nicht erfolgreich ausschützen, es sei denn, er überredet andere, mit ihm direkt in der Kette zu OTC.

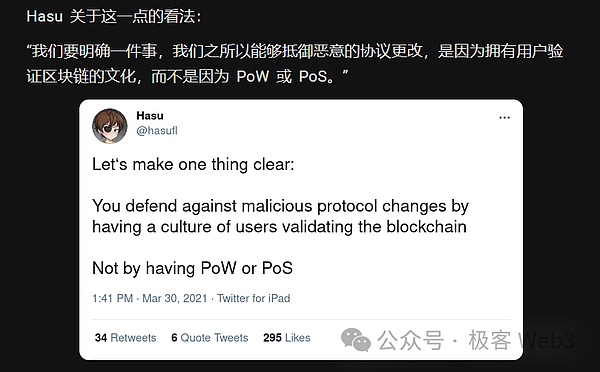

(Viatlik hat einmal in dem Artikel darauf hingewiesen, dass die Kundenüberprüfung die eigentliche Grundlage für die Gewährleistung der Blockchain -Netzwerksicherheit ist.

Es gibt hier einen sehr interessanten Punkt.Basierend auf der „Kundenüberprüfung“ verwendet die Ethereum Layer2 Layer1 und das Proof -Überprüfungssystem, um die Wirksamkeit von Zustandsübergängen sicherzustellen, und muss sich im Grunde nicht auf den sozialen Konsens verlassen (vermutlich gibt es ein ausgereiftes Betrugs-/gültigen Beweissystem).

Die „Kundenüberprüfung“ von Bitcoin Layer2 hat häufig eine starke Abhängigkeit vom „sozialen Konsens“ und bringt entsprechende Risiken mit sich (für Bitcoin Layer2 ist dieses Sicherheitsrisiko im Grunde genommen kontrollierbar, kann jedoch immer noch dazu führen, dass einige Menschen Vermögenswerte verlieren. Für Ethereum Layer2, weil Die offizielle Brücke muss die Zusammenarbeit des Systems nachweisen, wenn das bewährte System unvollständig ist, kann der Sortierer die Benutzervermögen stehlen und L1 erwähnen, um wegzulaufen.

Daher ist ein Layer2, der Betrugsbeweis/Gültigkeitsprüfungssystem auf Layer1 implementiert, immer viel besser als ein einfaches Modell „Client -Überprüfung“.

PS: Da die meisten Bitcoin -Layer2, die Betrugssicherung/Gültigkeitsschutz verwendet, kann Layer1 nicht zulassen Überprüfung „“.

Theoretisch kann durch die BITVM -Lösung auf Layer1 Betrugsbeweis in der Bitcoin -Kette überprüft werden, aber dieses Lösungsprojekt ist sehr schwer zu implementieren und wird auf große Herausforderungen stoßen.Da die Ethereum-Community bereits viele Diskussionen über das Layer1-basierte Proof-Überprüfungssystem geführt hat und jedem bekannt ist, beabsichtigt dieser Artikel nicht, das „Layer1-basierte Proof-Überprüfungssystem“ zu wiederholen.

Zusammenfassen

Nach einer einfachen Analyse des Holzfassmodells können wir eine vorläufige Schlussfolgerung ziehen: Im Mainstream Layer2 -Sicherheitsmodell kann die folgende Reihenfolge nach Wichtigkeit/Grundstufe sortiert werden:

1. Ob die Kontrollbehörde des Vertrags/der offiziellen Brücke vernünftigerweise verteilt ist

2. Gibt es eine Rückzugsfunktion, die sich der Überprüfung widersetzt?

3. Ist das DA -Schicht/Datenveröffentlichungsformular zuverlässig?

4. Ob ein zuverlässiger Betrugs-/Gültigkeitsschutzsystem auf Layer1 bereitgestellt wird

Natürlich haben wir das CKBTC, das Inschrift -Indexprotokoll und andere Lösungen des Lightning -Netzwerks/-statuskanals und des ICP -Ökosystems nicht analysiert, da sie sich von typischen Lösungen für Rollup-, Plasma-, Validium- oder Client -Verifizierungslösungen stark unterscheiden.Aus zeitlichen Einschränkungen fällt es uns immer noch schwierig, ihre Sicherheits- und Risikofaktoren sorgfältig zu bewerten. In Anbetracht ihrer Bedeutung werden relevante Bewertungsarbeiten wie in Zukunft geplant durchgeführt.

Gleichzeitig gibt es schwerwiegende Unterschiede zwischen vielen Projektparteien, ob das Inschrift -Indexprotokoll als Layer2 angesehen werden sollte. Ökosystem.