Autor: 0xtodd Quelle: x,@0x_todd

In letzter Zeit ist der Markt nicht gut und ich habe endlich mehr Zeit.Obwohl der Verschlüsselungsmarkt im Jahr 2024 nicht so großartig ist wie in der Vergangenheit, gibt es immer noch einige neue Technologien zu reifen, wie das Thema, über das wir heute sprechen werden: „FHE/Vollhomorphe Verschlüsselung)„“ „.

V Gott hat im Mai dieses Jahres auch einen Artikel über FHE veröffentlicht.

>

Welche Technologie ist also?

Will verstehenFür die vollständige VerschlüsselungDieser Substantivbegriff muss zuerst verstanden werden, was ist„Verschlüsselung“Was ist„Gleicher Zustand“Und warum „alles“.

eins,Was ist Verschlüsselung?

Jeder kennt die gewöhnliche Verschlüsselung am besten.Zum Beispiel sendet Alice einen Brief an Bob, wie „1314 520“.

Wenn Sie jetzt einen Brief an einen Dritten C senden müssen und die Informationen vertraulich sind, ist es sehr einfach -, müssen Sie jede Nummer X2 nur verschlüsseln, z. B. „2628 1040“.

Wenn der Bob es empfängt, entfernen Sie jede Nummer nacheinander, und es wird getestet, dass der ursprüngliche Alice „1314 520“ sagt, dass der ursprüngliche Alice sagt „1314 520“.

Sehen Sie, die beiden haben die Informationsübertragung durch symmetrische Verschlüsselung abgeschlossen und die Informationsübertragung abgeschlossen, wenn sie C einstellen müssen, um die Informationen zu beitragen, aber nicht kennen.Im Allgemeinen überschreiten die beiden Verbindungsoffiziere diese Kategorie im Allgemeinen nicht.

>

2. Was ist die gleiche Zustandsverschlüsselung?

Jetzt ist die Nachfrage von Alice schwer zu aktualisieren:

Zum Beispiel ist Alice erst 7 Jahre alt;

Alice wird nur als die einfachste Arithmetik wie X2 und ÷ 2 gezählt, andere Operationen verstehen jedoch nicht.

Okay, jetzt gehen Sie davon aus, dass Alice Stromrechnungen bezahlen wird. Die monatliche Stromrechnung von Alice beträgt 400 Yuan, insgesamt 12 Monate.

400*12 = Einige wenige, dieses Thema überschreitet den Umfang von Alice, der erst 7 Jahre alt ist, sie wird nicht so kompliziert sein.

Sie möchte jedoch nicht, dass andere wissen, wie viel Geld sie/einige Monate kostet, weil es sich um eine sensible Information handelt.

Daher forderte Alice C auf, zu berechnen, ohne C zu vertrauen, C.

Da sie nur X2 -2 hatte, verwendete sie die X2 -Multiplikation, um eine einfache Verschlüsselung vorzunehmen. Deshalb sagte sie C, C 800×24 = wie viel, das heißt: (400×2) Multiplikation (12×2).

C ist ein Erwachsener,Hat eine starke ComputermentaleBald wurde 800*24 = 19200 berechnet, und die Zahl sagte die Zahl.Dann wird Alice resultieren, das heißt 19200 ÷ 2 ÷ 2, und wissen bald, dass er 4.800 Yuan in Wassergebühren bezahlen würde.

Sehen Sie es?

Diese Verschlüsselungsmethode wird realisiert:Jemand möchte ein skrupelloses Berechnungsergebnis anvertrauen, kann jedoch sicherstellen, dass seine empfindlichen Zahlen nicht durchgesickert sind.

>

Drittens, warum wird es für „dieselbe Zustandsverschlüsselung“ zugewiesen?

Es ist jedoch nur ein Problem in der idealen Welt.

Wir gehen davon aus, dass eine sehr schlechte Situation, wie C, versuchen könnte, sich zurückzuschieben, auch Alice entschlüsseln kann, um 400 und 12 durch die Armutsmethode zu berechnen.

Zu diesem Zeitpunkt ist eine „vollständige Verschlüsselung“ erforderlich, um zu lösen.

Alice gibt jede Nummer x2 an, die 2 als Geräusch angesehen werden kann.Wenn das Geräusch zu wenig ist, ist es leicht, von C zu knacken

Daher kann Alice eine zusätzliche Methode auf der Grundlage der Multiplikation einführen.

Natürlich ist es am besten, dieses Geräusch zu haben, wie die Hauptstraße der Hauptstraße um neun Uhr, dann ist die Schwierigkeit, Crakching C zu schwierig als der Himmel.

Daher kann Alice noch 4 Mal dauern und 8 Mal hinzufügen, so dass die Wahrscheinlichkeit eines C -Risses stark reduziert ist

Dieser Weg ist jedoch immer noch nur „Teil“ in derselben Zustandsverschlüsselung, nämlich:

(1) Sie verschlüsselt Inhalt kann nur bestimmte Teile abzielen;

.

„Quan“ bedeutet, dass es Alice erlauben kann, jederzeit für ein Polynom zu verschlüsseln.

Eine super lange Polyntera kann den größten Teil der mathematischen Probleme der Welt ausdrücken und nicht nur das Problem von 7 -jährigen Kindern wie Stromkosten berechnen.

Eine willkürliche Verschlüsselung hinzufügen,Grundsätzlich beseitigt es fast die Möglichkeit, Datenschutzdaten zu schätzen, und es erkennt wirklich, dass „sowohl“ Muss als auch „.

Daher war die Technologie der „All -in -Law -Verschlüsselung“ immer eine Perle bei der Verschlüsselung des Heiligen Grals.

Tatsächlich unterstützt die gleiche Verschlüsselungstechnologie bis 2009 nur „Teil derselben staatlichen Verschlüsselung“.

Die neuen Ideen, die Wissenschaftler wie Gentry im Jahr 2009 vorgebracht haben, wurde nur die Tür zur Möglichkeit der Verschlüsselung der vollen State geöffnet.Interessierte Leser können dieses Papier auch verschieben.

>

Viele Freunde haben immer noch Zweifel an dem Anwendungsszenario dieser Technologie.

Zum Beispiel -ai.

Jeder weiß, dass eine leistungsstarke KI genügend Daten benötigt, um zu füttern, aber der Datenschutzwert vieler Daten ist zu hoch.Kannst du also „beide und immer noch“ durch FHE?

Die Antwort ist in Ordnung

du kannst:

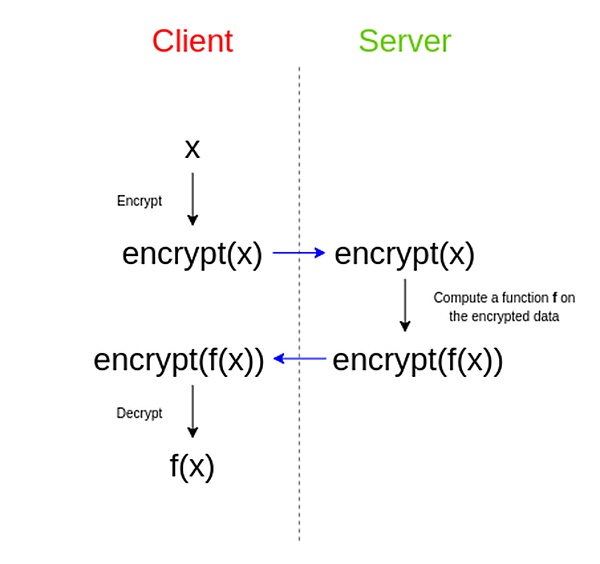

(1) Verschlüsselung Ihrer sensiblen Daten nach FHE;

(2) mit verschlüsselten Daten zu KI berechnen;

(3) Dann spucke AI einen verstümmelten Code aus, den niemand versteht.

Nicht -Monitoring -KI kann implementiert werden, da diese Daten im Wesentlichen ein Vektor sind, und AI, insbesondere GPT, wie AI, ist überhaupt nicht.

Da jedoch diese verstümmelte Folge einer bestimmten mathematischen Regel folgt, sind Sie der Besitzer der Verschlüsselung, dann:

(4) Sie können das Netzwerk trennen und diesen verstümmelten Code ruhig entschlüsseln, genau wie Alice;

(5) Dann haben Sie es erreicht:Lassen Sie die KI die riesige Rechenleistung verwenden, um die Berechnung durch die riesige Rechenleistung zu vervollständigen, um die Berechnung Ihrer sensiblen Daten zu vervollständigen.

Und jetzt kann Sie das nicht tun.

Dies ist die Quelle von AI und von Natur aus.

Weil FHE und AI aufgehängt sind und zwei Hauptbereiche der Verschlüsselung und KI überschreiten, wurden sie natürlich bevorzugt. Anwendungen, die auch eigene Ideen haben.

Nehmen Sie eines der Projekte heute @Privasea_ai, um eine Analyse durchzuführen.

Dies ist ein FHE -Projekt der Währung und der Siedlung.

Beide: Machine Computing Power kann bestimmen, ob diese Person eine echte Person ist.

Außerdem: Die Maschine ist empfindlich gegenüber jemandem ohne Hand.

Die Einführung von FHE kann dieses Problem effektiv lösen

Wenn Sie jedoch die Real Worlds wirklich einsetzen möchten, erfordert es schließlich eine sehr große Rechenleistung. konsumieren.

Daher ist es notwendig, ein leistungsstarkes Computernetzwerk und unterstützende Einrichtungen in PrivaSea einzurichten.Daher hat PrivaSea auch eine Architektur eines POW+POS -Netzwerks vorgeschlagen, um das Problem dieses Computer -Leistungsnetzwerks zu lösen.

Kürzlich hat PrivaSea gerade eine eigene POW -Hardware namens Workheart USB angekündigt.

Die anfängliche Preisgestaltung beträgt 0,2 ETH, was 6,66%des gesamten Agenten des Netzwerks ausgraben kann.

Und es gibt auch einen POS -Vermögenswert namens Starfuel NFT, der als „Arbeitserlaubnis“ mit insgesamt 5.000 betrachtet werden kann.

Die anfängliche Preisgestaltung beträgt ebenfalls 0,2 ETH, was 0,75%des Gesamtstokens (über Airdrop) erhalten kann.

Dieser NFT ist auch ein bisschen interessant.Es wird versucht zu vermeiden, „ob POS Wertpapiere in den Vereinigten Staaten sind“.

Diese NFT unterstützt die Benutzer in der Hypothek auf Token im Inneren, generiert jedoch nicht direkt die POS -Einnahmen.

PS: Ich habe dieses Projekt schon einmal investiert, also habe ich einen Rabatt Mint Frühbuchereinladungscode SIA7Po, bitte nehmen Sie es selbst an

nft.privasea.ai/

Das Buch gehört zur Authentizität.

Selbst ein unangemessenes Beispiel wie im russischen und ukrainischen Krieg, einem russischen Militär, versuchen, a zu verwenden, aber wenn man bedenkt, dass eine große Anzahl von amerikanischen Hintergrund von KI -Unternehmen, ist die Informationsabteilung wahrscheinlich durchdrungen.

Aber wenn Sie KI nicht verwenden, wird es natürlich zurückfallen.Auch wenn die Lücke jetzt seit weiteren 10 Jahren nicht groß ist, können wir uns vielleicht nicht die Welt ohne KI vorstellen.

Daher ist Daten Privatsphäre so groß wie der Konflikt zwischen dem Krieg zwischen den beiden Ländern und dem Gesicht des Mobiltelefons, und es gibt keinen Platz in unserem Leben.

In der KI -Ära ist es zweifellos die letzte Verteidigungslinie der Menschen, wenn die Technologie wirklich reif ist.