Autor: Starzq, Web3Brand

In dieser Ausgabe werden wir ein Projekt über „Beweise“ vorstellen.Wenn Sie auch ein interessantes Projekt sehen, das der oben genannten Definition in Build entspricht oder es uns empfehlen.

1. Wie kann ich Li Zhis Album „beweisen“?

Letzten Monat habe ich die Wassergeschenkbox meiner Freundin NASA gesehen, und die Bedingungen waren auch sehr interessant.

Wie kann ein solches Wohlergehen als Senior B -Fan übersehen werden?

Li Zhi Album-Netease Cloud Music Screenshot

Lotus Nebel ist in der Tat köstlich, aber um ehrlich zu sein, sind die Kosten für die Fälschung eines Screenshots sehr niedrig oder sogar Null. Titel:

Wie man „beweist“, hast du Li Zhis Album?

Am einfachsten ist es, physische Alben mitzubringen und offline zu treffen.Diese Methode ist wahr, aber die Kosten sind zu hoch, und im digitalen Zeitalter gibt es nur sehr wenige Menschen, die selbst physische Alben haben.

Li Zhi hat mehrere digitale Alben auf Netase Cloud Music veröffentlicht, mit denen Netease Cloud Music theoretisch eine API -Anfrage „I Own Li Zhis Album“ bereitstellt.

Aber das ist offensichtlich unrealistisch

-

API muss von Netease Cloud Music entwickelt werden.

-

Angenommen, ich habe wirklich festgestellt, dass die Person für Netase Cloud -Musik verantwortlich ist.

-

Angenommen, ich bin bereit, in diese Kosten zu investieren, wird diese API endgültig entwickelt, aber es ist auch notwendig, das Problem der Privatsphäre der Benutzer und die Probleme der Gesetze und Vorschriften zu lösen.

-

Auf -Die -job -Zertifikat: Das Unternehmen mit dem offiziellen Siegel des offiziellen Siegels und der Kopie der Geschäftslizenz der Einheit

-

Vermögenszertifikat: Die Karton für die Gehaltskarte oder Debit (Spar) der Transaktionsdaten in den fast 6 Monaten des Transaktionsdatensatzes in den letzten 6 Monaten ist der ursprüngliche Teil der Bank;

-

Reisezertifikat: Flugtickets, Hotels, tägliche Reiseroutenlisten

-

Relativer Beweis: Ursprünglicher Teil der Notarisierung von Kindern in Chinesisch und Englisch

-

Sie benötigen eine zentralisierte Agentur, um die von Ihnen erstellten Daten zu beweisen

-

Brauche ein Unternehmen, um zu beweisen, dass ich arbeite

-

Brauche eine Bank, um mein Vermögenswert zu beweisen

-

Benötigen Sie das Büro des Wohnungsleiters, um mein Eigentum zu beweisen

-

Benötigen Sie das Fahrzeugmanagementbüro, um meine Autoproduktion zu beweisen

-

Ich muss eine Ticket -Website buchen, um meine Flugtickets und Hotels zu beweisen

-

Es braucht sogar eine separate notarielle Institution [Notarisierung von Haag], um zu beweisen, dass „meine Tochter ist meine Tochter“.

-

„Beweisen Sie, dass Ihre Daten oft nicht zu günstig sind

-

Ich muss eine E -Mail schreiben, um das Unternehmen zu beantragen.

-

Ich muss zur Bank gehen, um das Vermögenszertifikat zu eröffnen

-

Um zu beweisen, dass „meine Tochter meine Tochter ist“, müssen Sie einen Termin für einen Termin nehmen und dann 600 RMB ausgeben, um einen Notar zu kaufen!(EU -Visum ist wirklich empörend)

-

Verschiedene Institutionen sind in verschiedenen zentralisierten Institutionen/Servern verstreut, und es ist sehr problematisch, gemeinsam zu verwenden

-

Ich möchte alle diese Materialien zusammen kopieren, es zählen und fast 100 Seiten (eine Kopie des Passes zum Kopieren, einschließlich einer leeren Seite erforderlich).Es dauerte mehr als eine Stunde, um die Informationen von sich selbst und seiner Familie zu drucken.WesenWesen

-

Finanzieller Antrag: Mangel an Immobiliennachweisen, Aktienzertifikat, Bankeinzahlungsbescheinigung

-

Bewerbung am Arbeitsplatz: Mangel an akademischen Qualifikationen, Arbeitsnachweis

-

Soziale Anwendung: Mangel an interessantem Beweis (Wie „beweisen“ Ich habe Li Zhis Album?), Beziehungszertifikat (wie beweisen ich, dass eine Schwester und Sonne mir gefolgt sind)

-

Nympho

-

Die Beglaubigung bezieht sich auf eine Erklärung oder eine maßgebliche Einheit, die Authentizität oder etwas von etwas zu erklären oder zu beweisen.Dabei handelt es sich um eine klare Aussage, die bestätigt, dass der Inhalt der Überprüfung korrekt, authentisch oder konform ist.Beispielsweise hat ein registrierter Buchhalter einen Prüfungsbericht über die Jahresabschlüsse des Unternehmens geprüft und als Nachweis seines finanziellen Status angesehen.

-

Die Überprüfung konzentriert sich stärker auf die Bestimmung der Genauigkeit einer bestimmten Informationen durch Inspektion oder Umfrage.Es umfasst normalerweise eine Reihe von Test-, Analysungs- oder Bewertungsprozessen, um zu bestätigen, ob die Informationen oder das System bestimmte Standards oder Erwartungen entsprechen.Zum Beispiel der Codeüberprüfungsprozess in der Softwareentwicklung, um sicherzustellen, dass die Software normal ohne Fehler ausgeführt wird.

-

Luftdings basierend auf Web2 -Vermögenswerten und -Identitäten

-

Durch das Sign -Protokoll übertragen die Vermögenswerte des Benutzers von Web2’s Mumled Garden (Mandeled Garden) in die Kette. Einfach ein neues Paradigma öffnen;

-

Offene Loyalität der Marke und des Benutzers

-

Vollständige dezentrale soziale Plattform: Interessenidentität, Arbeitsplatzidentität, soziale Beziehung …

-

Web2 Social -Plattformen können die Daten der anderen Partei nicht erhalten (Facebook kann keine LinkedIn -Daten erhalten, Douyin kann keine WeChat -Daten erhalten), den Benutzern fehlt eine vollständige soziale Erfahrung und es müssen auf mehreren geschlossenen Plattformen gepflegt werden.

-

Web3 -Sozialplattformen können nicht die reichen sozialen Daten von Web2 erhalten, was dazu führt, dass die meisten Projekte nur „Kette“ und kein „soziales“ sind.

-

Die aktuelle soziale Plattform ist für Benutzer „unvollständig“

-

Sobald der Benutzer ein Zeichenprotokoll verwendet, um seinen Interessenstatus (ich habe Li Zhis Album gekauft), die Arbeitsplatzidentität (einmal in ABC und andere Unternehmen gearbeitet) und soziale Beziehungen (durch die Aufmerksamkeit haben die Möglichkeit, eine vollständige dezentrale soziale Plattform aufzubauen.In der neuen Generation sozialer Plattformen gibt es keine geschlossenen Daten für den Wettbewerb, sondern deren Benutzererfahrung und -rechte besser.

-

Machen Sie Ihre vorhandene Kette/Offline -Vermögenswerte und -Identität, erhalten Sie den Airdrop der Projektpartei und wenden Sie Ihre Daten in Wert.

-

Gleichzeitig wird dies auch den Paradigmenbetrieb der offenen Loyalität erheblich stimulieren.Als wir zuvor eine offene Loyalität geschrieben haben, unter der Annahme, dass die Markenpartei eine eigene NFT -Mitgliedschaftskarte ausgeben würde. Wenn die Marke jedoch nicht positiv ist, befinden sich die Mitgliedsdaten immer noch in der geschlossenen Datenbank, es ist schwierig, die offene Loyalität wirklich zu verwirklichen.

-

Basierend auf dem Zeichenprotokoll bin ich ein Mitglied von LEGO.

-

Dies wird auch die Marke dazu zwingen, das Paradigma des Benutzeroperationen zu ändern und mehr Rechte an Benutzer zu übertragen.

-

Interessanter ist, dass das positive Schwungrad von „Benutzerdaten → Value Capture“ Benutzer dazu inspiriert, aussagekräftigere Daten zu generieren und die gesamte Ökologie zu bereichern

-

Vor zehn Jahren war Foursquare der Wut.

-

Wenn der Schild des Benutzers in der Kette nachgewiesen werden kann, die von anderen Projektparteien und gleichzeitig von den Benutzern verwendet wird, profitiert die Benutzer mehr zu UGC.Als First -Generation UGC -Produktmanager freue ich mich darauf, einige neue UGC -Mechanismen zu sehen.

-

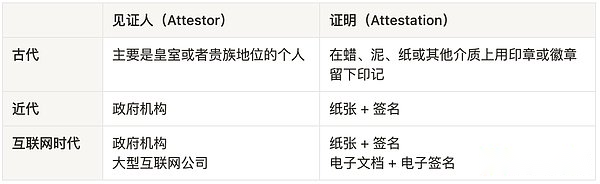

Dezentralisierungsnachweis gegen Tradition beweist, dass der Zeuge (Zeugnis) aus Zkattestation und dezentralem Schema besteht. Raumartikel

-

Dezentralisierungsnachweis kann 2 neue Szenarien freischalten, Airdrops basierend auf Web2 -Assets und -Identitäten (Benutzerwachstum und Betrieb werden ein neues Paradigma eröffnen), vollständige dezentrale soziale Plattform.

-

Benutzern können nicht nur helfen, Vermögenswerte und Identitäten unter der Kette der Kette ** zu erstellen, und können Benutzer dazu inspirieren, neue Daten zu generieren und den Wert kontinuierlich auf der Grundlage ihrer eigenen Daten zu erfassen.

Es ist schwer vorstellbar, wie viele Menschen/Marken diese drei Hindernisse überqueren können, um zu beweisen, was sie haben.

2. Web2: Sie müssen drei Schmerzpunkte überwinden, um zu beweisen, was Sie haben

Im Wesentlichen gibt es in Web2 kein eigenes, und wir haben selten unsere eigenen Daten und Vermögenswerte.

Im jüngsten Beispiel, um sich im Dezember im Dezember für das EU Schengen -Zeichen zu bewerben, muss ich auch die folgenden Vorbereitung vorbereitenNachweismaterialDer

Um den obigen „Beweis“ zu vervollständigen, müssen Sie die drei folgenden Schmerzpunkte überwinden

Nachdem ich die oben genannten erlebt habe, sollte ich in den letzten 5 Jahren niemals zum EU Schengen gehen, um es zu unterschreiben.

Es ist kaum vorstellbar, dass wir in einer so magischen Ära leben.Das XX AI -Modell ist hier!“,“ Nur 1 Jahr von Agi entfernt „… diese Art von Nachrichten Schlagzeilen; andererseits haben wir selten (eigene) Daten und Vermögenswerte,“ es ist schwierig zu beweisen, was Sie besitzen „.

3.. Möglichkeiten für Web3: Alle Dinge können nachgewiesen werden

Der Kern des Web3 ist eigen, und jeder kann seine eigenen Kettengüter erstellen und besitzen, was durch die Kettenaufzeichnungen nachgewiesen wird.

Die Begrenzung ist jedoch derzeit vorhanden, dass die meisten unserer Vermögenszertifikate noch eine Kette haben, was zu einem Mangel an Identität in der Kette und begrenzten Anwendungsszenarien führt:

Einige Projekte in der Branche haben auch die Schmerzpunkte dieser Serie von Web2 entdeckt, und der Opportunity -Punkt von Web3 enthält das Proof -Protokoll in der Kette und unter der Kette.

3.1 Definition und Geschichte der Bescheinigung

Schauen wir uns zunächst auf die Definition und Geschichte der Beweise (Bescheinigung) zurück, um uns besser zu verstehen, wie das Zeichenprotokoll den Beweis dieser Angelegenheit verändert.

Bescheinigung und Überprüfung haben die Bedeutung von „Beweisen“, beide beziehen sich auf den Bestätigungsprozess eines bestimmten Informationen, einer Transaktion oder eines bestimmten Prozesses, es gibt jedoch wichtige Unterschiede zwischen ihnen

Kurz gesagt, der Nachweis (Bescheinigung) wird normalerweise von einer externen autorisierten Agentur/Zeugen (Zeugen) ausgeführt, um die Authentizität bestimmter Informationen zu beweisen. .

Basierend auf dieser Definition, wer der Zeuge ist und wie die Form des Zeugen die endgültige Effizienz und Auswirkung des Beweises bestimmt.

Es ist zu erkennen, dass die Form der Beweise (Bescheinigung) immer elektronischer wird und in der Tat bequemer ist. Wir sind am Anfang an.

Aus der Definition und Geschichte der Bescheinigung ist jedoch ersichtlich, dass es kein technisches und Algorithmusproblem löst, sondern ein Problem mit sozialem Konsens zu lösen.

In Bezug Effizienz, die die Effizienz verbessert.

3.2 So erreichen Sie „Alle Dinge können bewiesen werden“

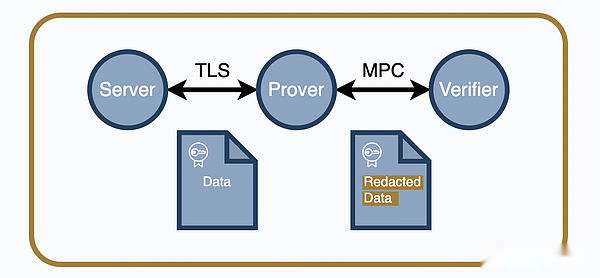

Nach offizieller EinführungSign Protocol ist ein Omni-Chain-Beglaubigungsprotokoll.

Das erste Kernkonzept, bei dem Zkattestationen im Vergleich zu Web2 durch zentrale Agenturen sind, um die Authentizität und Integrität der Informationen zu gewährleisten, verwendet Zkattestationen kein Wissen, um die Integrität zu gewährleisten.Durch TLSNotary und andere Technologien können Benutzer Informationen von Webseiten und privaten Nachrichten direkt nachweisen, ohne eine zentralisierte Einheit durchlaufen zu müssen.Das Protokoll verwendet ZK, um zu überprüfen, ob die Daten der Website tatsächlich vom Server des Informationsanbieters abgeleitet sind und nicht geändert wurden.

(Hinweis: TLSNotary ist ein Open -Source -Projekt, das von der Ethereum Foundation zur Aufzeichnung und Überprüfung der TLS -Verbindung unterstützt wird. Die Überprüfung einer bestimmten Informationen wird tatsächlich vom Server eines Unternehmens ausgestellt, um die Authentizität der Verschlüsselung für alle Daten im Netzwerk zu erstellen. Beweis; ZKATTESTATIONS ist eine Null -Wissen -Proof -Technologie, mit der Benutzer nachweisen können, dass sie über bestimmte Attribute oder Qualifikationen verfügen, ohne persönliche Identitätsinformationen zu veröffentlichen.

Wenn sich Benutzer beispielsweise bei der China Merchants Bank anmelden, können sie Daten vom China Merchants Bank Server über den Browser erweitern.Das Erweiterungsprogramm generiert dann ein Verschlüsselungszertifikat, um mehr als 200.000 Informationen wie Benutzer zu überprüfen.

Dies kann einen leistungsstärkeren Vampirangriff erzeugen, wie wir in Sushiswap und Uniswap oder Blur und Opensea sehen.Mit Zkattestans kann Web3 Web2 durch einfache Anreizmaßnahmen erobern.

Nehmen wir an, dass Binance oder OKX US -Aktienbenutzer, Bohrungspunkte (BAYC) oder Pudgy Penguins auf Web2 -Tide -Player ausführen wollen.

Durch das Selbstverlust des Benutzers müssen Benutzer weder persönliche Informationen offenlegen, noch benötigen sie Binance, OKX, langweilige Affen und fette Pinguine, um das entsprechende Web2 -Unternehmen zu finden, um alle oben genannten Angelegenheiten zu vervollständigen Web3 und bewegen Sie sich in Richtung Massenadoption.

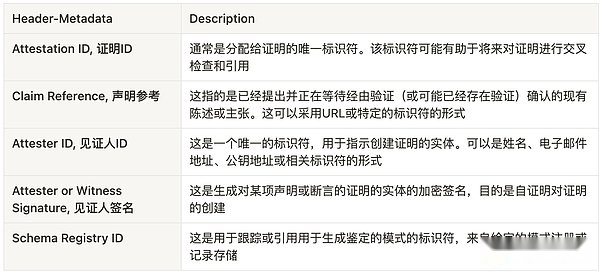

Zum Beispiel „My China Merchants Bank übersteigt 20W“, „Ich verbringe letztes Jahr mehr als 5 W in Farmfetch“, das als Schema bezeichnet wird, das zweite Kernkonzept in Sign Protocol.Jedes Bescheinigungsschema besteht aus Header und Körper, sodass die Zeugen überprüfen können, ob der Benutzer die entsprechende Zertifizierung übergeben kann.

(Freunde, die nicht an technischen Details interessiert sind, können die folgenden zwei Bilder direkt überspringen)

Header: einschließlich der wichtigsten Kontextinformationen können Zeugen schnell auf die Informationen zu den Beweisen schließen.Der Header enthält die folgenden Elemente:

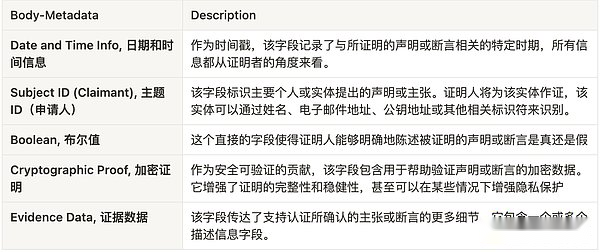

Body: Enthält den vollständigen Kontext der Zertifizierung und der Metadateninhalte.Hier können Zeugen umfangreiche Daten und umfassende Informationen zur Bestätigung der angegebenen Ansprüche oder Behauptungen bereitstellen.Der Körper enthält die folgenden Elemente:

Durch die Kombination von Header und Körper liefert das Schema einen strukturierten Rahmen, der die Art des Beweises genau definiert und sicherstellt, dass sie nicht nur bestätigt, sondern auch die notwendigen Informationen, die zur Grundlage des Proof -Systems in dieser Kette geworden sind.

Gleichzeitig hat das Schema auch eine Kombination aus verfügbaren EU Schengen. Einfache Schema5, alle Beweise gleichzeitig, denken Sie darüber nach.

Im Gegensatz zu den Zeugen des Web2 (Zeugen) sind im Grunde genommen zentrale Agenturen, und jeder kann das Schema des Zeichenprotokolls erstellen.

3.3 neue Vermögenswerte erstellen, neue Szenen freischalten, einen neuen Wert erfassen

Die von Zkattestationen unterstützte Selbstverletzung des Benutzers, die von Schema unterstützte dezentrale Kette, beweist, dass das Zeichenprotokoll die Vermögenswerte und Identitäten des oberen Teils der Benutzerkette effektiver erstellen und die neuen Szenarien, die die Web2s nicht erreichen können gefangen, neue Wert erfassen.

Neue Szenen sind hauptsächlich in zwei Kategorien unterteilt

Neuer Wert

Sobald der Benutzer die eigenen Vermögenswerte besitzen kann, kann er weiterhin einen neuen Wert erfassen:

3.4 Zusammenfassung und Outlook

Der Vorgänger von Sign Protocol ist die Dokumentsignatur, die auf ETHSIGN angewendet wird.EthSign hat die Investition von Sequoia und Balaji erhalten Identitätssystemintegration, um ein höheres Konformitätsniveau zu erreichen.

Im Wesentlichen ist EthSign eine Anwendung für „Beweise“.Das Team sah das Potenzial des Felds „Proof“.

Das Team hat zu Beginn dieses Monats eine lustige Sache basierend auf dem Zeichenprotokoll gestartet.Neujahrs erste Unterschrift(Zeichen) „Dade testatatatataon), die Teilnehmer können eine begrenzte Zeit mint Lucky Dragon NFT beschränken und im zukünftigen Gemeinschaftsplan zusätzliche Vorteile erzielen.

Dies ist der erste Pilot des Teams, der auf dem Zeichenprotokoll basiert.

Meine erste Unterschrift meines neuen Jahres ist „Die nächsten 10 Jahre, retten Sie 10 große Kuchen für meine Tochter“ 🙂 🙂 🙂 🙂 🙂

Als nächstes hoffe ich, dass mehr Menschen und Projektpartys eine Vielzahl von Schema beibehalten und sich anhand des Zeichenprotokolls lustig machen können.Ich hoffe auch, dass ich es direkt über die Kette vervollständigen kann, wenn ich mich das nächste Mal für ein XX -Visum bewerbe (welcher Zustand wird der erste sein, der oder einen Netzwerkstatus unterstützt?)