<スパンリーフ=""><スパンテキスト="">著者:<スパンリーフ=""><スパンテキスト="">Prathik Desai、出典: TokenDispatch

<スパンリーフ=""><スパンテキスト="">序文

すべてはメッセージから始まります。ブランドは信頼できるようで、ロゴは期待通りで、LinkedIn プロフィールには共通の連絡先がいくつかあることが示されています。採用担当者は、あなたの GitHub プロジェクトを発見し、AI と DeFi プロトコルを組み合わせた資金豊富な企業での契約の仕事をあなたに提供したいと述べています。彼らのウェブサイトをざっと見てみましょう。ウェブサイトのデザインはシンプルでスムーズで、コンテンツは信頼できますが、予想されるあらゆる場所で専門用語が満載です。Web 上でスクリーニングテストがあり、テスト内容は ZIP ファイルで送信されます。

インストーラーを解凍して直接実行すると、ウォレット認証プロンプトが画面に点滅します。何も考えずに「確認」をクリックしてしまいました。しかし、何も起こらず、コンピューターはフリーズしませんでした。5 分後、Solana ウォレットは空になります。

これは想像の産物ではありません。これが、2025 年にブロックチェーン分析の専門家によって文書化された、北朝鮮のハッカーグループに関連する多数の攻撃のほぼ完全なストーリーです。彼らは、偽の募集、トロイの木馬に感染したテストファイル、マルウェアを使用してウォレットを侵害します。

今日の記事では、2025 年の仮想通貨攻撃ベクトルの進化と、最も一般的なオンチェーン攻撃から身を守る方法について説明します。

さて、本題に入りましょう。

2025 年の仮想通貨ハッキングにおける最大の変化

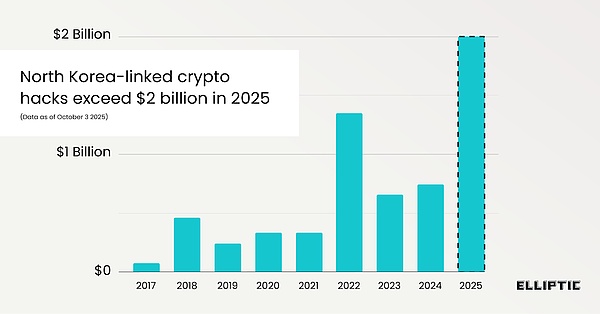

2025 年 1 月から 9 月にかけて、北朝鮮に関係のあるハッカーが 20 億ドル以上の仮想通貨を盗みました。ブロックチェーン分析会社エリプティックによると、2025年はデジタル資産犯罪の被害額が史上最高額となった。

単一の損失のうち最大のものは、2月に発生したBybit取引所の侵害によるもので、仮想通貨取引所に14億ドルの損害を与えた。北朝鮮政権によって盗まれた暗号資産の累計価値は現在60億ドルを超えている。

衝撃的な数字は別として、Elliptic のレポートで最も衝撃的なのは、仮想通貨の脆弱性が悪用される方法の変化です。報告書は、「2025年のハッキング攻撃のほとんどはソーシャルエンジニアリング攻撃によって達成されるだろう」と述べており、これは北朝鮮がインフラを破壊して巨額の資金を盗もうとしたこれまでの取り組みとは対照的である。たとえば、2022 年と 2024 年の悪名高い Ronin Network ハッキングや、2016 年の DAO ハッキングなどです。

今日、セキュリティの脆弱性はインフラストラクチャから人的要因に移りました。チェイナリシスのレポートでは、2024 年の暗号通貨盗難の中で秘密キーの侵害が最も高い割合 (43.8%) を占めたことも指摘しています。

明らかに、暗号通貨の発展とプロトコルおよびブロックチェーンレベルでのセキュリティの強化により、攻撃者が秘密鍵を保有する人々を標的にすることがより容易になっています。

このような攻撃も、個人によるランダムな攻撃ではなく、より組織化されてきています。最近の FBI およびサイバーセキュリティ・インフラセキュリティ庁 (CISA) の勧告および報道では、暗号技術者向けの虚偽の求人情報、トロイの木馬化されたウォレット ソフトウェア、悪意のあるオープンソース コミュニティのポイズニングを組み合わせて攻撃を実行する北朝鮮関連のキャンペーンについて説明されています。ハッカーが利用するツールは技術的なものですが、攻撃の入り口となるのは人間の心理です。

Bybit のハッキングは、単一の暗号通貨盗難としてはこれまでで最大のものであり、このような問題が大規模な取引でどのように発生するかを示しています。約14億ドル相当のイーサリアムがウォレットクラスターから盗まれた際、初期の技術分析では、署名者が認可の内容を注意深く確認していなかったことが判明した。イーサリアムネットワーク自体は有効で署名されたトランザクションを実行しましたが、問題は手動プロセスにありました。

同様に、アトミック ウォレットのハッキングでは、ユーザーのコンピューターに秘密キーが保存される方法がマルウェアによって攻撃されたため、約 3,500 万ドルから 1 億ドル相当の暗号資産が消失しました。

これは多くの場合に当てはまります。人々が送金時にウォレットアドレスを完全にチェックしなかったり、非常に低いレベルのセキュリティで秘密鍵を保管しなかったりする場合、プロトコル自体ができることはほとんどありません。

セルフホスティングは絶対確実ではない

「それはあなたの秘密鍵ではありません、それはあなたのコインではありません」という原則は今でも当てはまりますが、問題は人々がそのことについて考えるのをやめてしまうことです。

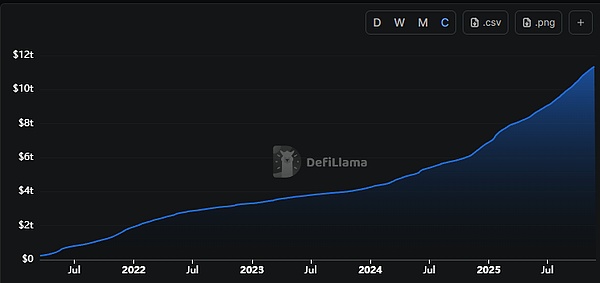

過去 3 年間、多くのユーザーが FTX のような暴落が再び起きるのではないかという恐怖と、イデオロギー上のこだわりから、取引所から資金を移してきました。分散型取引所(DEX)の累積取引高は、過去3年間で3.2兆ドルから11.4兆ドルへと3倍以上に増加しました。

表面的にはセキュリティ文化が改善したように見えますが、リスクは管理されたセキュリティから、ユーザーが自ら問題を解決する混沌とした状況に移行しています。コンピュータ上のブラウザ拡張機能、電話チャットや電子メールの下書きに保存されたニーモニック フレーズ、暗号化されていないメモ作成アプリに保存された秘密キーは、潜む危険に対する効果的な保護にはなりません。

セルフカストディは依存の問題を解決するために設計されています。取引所、カストディアン、または出金を凍結したり完全に破産したりする可能性のある第三者に依存しなくなります。しかし、まだ解決できていないのは「認知」の問題です。秘密キーにより制御が可能になりますが、同時に全責任も与えられます。

では、この問題を具体的にどのように解決しますか?

ハードウェアウォレットは摩擦の軽減に役立ちます

冷蔵保管はいくつかの問題を解決できます。アセットをオフラインで保管庫のような場所に保管します。

問題は解決しましたか?部分的にしか解決されていません。

ハードウェア ウォレットは、ユニバーサル デバイスから秘密キーを削除することで、ブラウザ拡張機能や「ワンクリック トランザクション確認」の煩わしさを排除します。ユーザーを保護できる物理的な確認メカニズムが導入されています。

しかし、ハードウェアウォレットは結局のところ単なるツールです。

複数のウォレットプロバイダーのセキュリティチームは、これについて非常に声高に主張しています。Ledger は、攻撃者が偽のブラウザ拡張機能や Ledger Live のクローンを使用して、自社のブランドを悪用したフィッシング攻撃の複数の事例を報告しています。インターフェイスは見慣れているため、人々を油断させますが、ユーザーはある時点で記憶用のフレーズを入力するように求められます。記憶フレーズが漏洩すると、悲惨な結果が生じます。

人々が騙されて、偽のファームウェア更新ページにニーモニックフレーズを入力させられる可能性もあります。

したがって、ハードウェア ウォレットの本当の役割は、攻撃対象領域を変更して摩擦を増やし、それによって攻撃される可能性を減らすことです。しかし、リスクを完全に排除するわけではありません。

分離が鍵です

ハードウェア ウォレットが最も効果的であるための前提条件は、公式または信頼できるチャネルから購入し、ニーモニック フレーズを完全にオフラインにして適切に保管することです。

インシデント対応者、オンチェーン調査員、ウォレットエンジニアなど、このビジネスに長く携わっている人々は、リスクの分離と分散を推奨しています。

1 つの財布は日常的に使用するもので、もう 1 つはインターネットをほとんど使用しないものです。少額の資金は実験や DeFi マイニングに使用されますが、大規模な資金はアクセスするために複数の手順を必要とする保管庫に保管されます。

その上で、最も重要なことは基本的な安全習慣です。

一見退屈に見えるいくつかの習慣は、多くの場合非常に役立ちます。ポップアップがどれほど緊急であっても、Web サイトにニーモニック フレーズを入力しないでください。コピー&ペースト後、必ずハードウェア画面で完全なアドレスを確認してください。自分が開始していない取引を承認する前に、よく考えてください。そうでないことが証明されるまで、一方的なリンクや「カスタマー サービス」メッセージには疑ってください。

これらの対策はどれも絶対的な安全を保証するものではなく、リスクは常に存在します。ただし、追加のステップを踏むごとに、リスクは少しずつ軽減されます。

現時点で、ほとんどのユーザーにとっての最大の脅威はゼロデイ脆弱性ではなく、再確認していない情報、仕事の機会が良さそうだったのですぐにダウンロードして実行したインストーラー、スーパーマーケットの買い物リストと同じ紙に書かれたニーモニックです。

数十億ドルの責任者がこれらのリスクを背景ノイズとして扱うと、最終的には「脆弱性」とラベル付けされたケーススタディになってしまいます。