Autor: Lita Foundation, Übersetzung: Bit Chain Vision Xiaozou

„In Zukunft5Während des Jahres werden wir über die Anwendung von Null -Wissen -Protokollen wie die Anwendung des Blockchain -Protokolls sprechen.Das Potenzial von Durchbrüchen in den letzten Jahren wird den Mainstream der Verschlüsselung fegen.„

—————StEspressosysteme CSO Jill,,,,2021Jahr5Mond

Seit 2021 hat sich das ZK -Muster (Null -Wissenszertifikat) zu einem vielfältigen Ökosystem entwickelt, das aus Primär-, Netzwerken und Anwendungen über mehrere Felder hinweg besteht.Trotz der allmählichen Entwicklung von ZK war der Start von ZK -gesteuerter Rollup (wie Starknet und ZkKSync ERA) für ZK -Benutzer und das gesamte Verschlüsselungsfeld die neuesten Fortschritte auf diesem Gebiet. Der größte Teil des ZK ist immer noch ein Rätsel.

Aber die Zeiten ändern sich.Wir glauben, dass die Verschlüsselung von Null -Knowledge ein leistungsstarkes, universelles Tool ist, mit dem die Softwareleistung erweitert und geschützt werden kann.Um einfach auszudrücken, ist ZK eine Brücke, die in großer Verschlüsselung verwendet wird.Wenn Sie Jill erneut zitieren, unabhängig davon, ob es sich um Web2 oder Web3 handelt, schafft alles, was Null -Knowledge -Proof (ZKP) beinhaltet, einen enormen Wert (einschließlich Grundwert und spekulativem Wert).Die besten Talente im Bereich Verschlüsselung versuchen, die Iteration zu aktualisieren, wodurch die ZK -Wirtschaft möglich und bereit ist.Trotzdem gab es vor dem Modell, das wir uns vorgestellt hatten, in der Branche immer noch viele.

Der Vergleich der Verwendung von ZK mit Bitcoin, ein Grund für die Internetwährung des Bitcoin vom Edge -Enthusiast -Forum in einen Grund für das von BlackRock genehmigte „digitale Gold“ ist, dass Entwickler und kreative Inhalte der Community zugenommen haben und der Anbau kultiviert wurde Interesse der Menschen.Gegenwärtig existiert ZK in den Blasen in Blasen.Die Informationen sind dezentralisiert.Es scheint, dass jeder (Experten und Laien) wissen, was Null -Wissen bewiesen wird, aber niemand kann beschreiben, wie es tatsächlich funktioniert.

Als eines der Teams, die zum Paradigma mit Zero -Wissen beitragen Ermöglicht die relevanten Informationen, sich zu verbreiten und zu verbreiten.

Dabei werden wir das Grundkenntnis von Null -Knowledge -Proof und virtueller Maschine mit Null -Wissen vorstellen, den Betriebsprozess von ZKVM zusammenfassen und schließlich die Bewertungsstandards von ZKVM analysieren.

1, Null Wissensnachweis von Grundkenntnissen

Was ist Null -Wissen -Zertifikat (ZKP)?

Kurz gesagt, mit ZKP ermöglicht es einer Partei (Prover Proof), der anderen Seite (Verifier -Verifizierer) zu beweisen, dass sie etwas wissen, aber nicht den spezifischen Inhalt oder andere Informationen der Angelegenheit offenlegen müssen.Insbesondere beweist ZKP einen Absatz für Daten oder Bewusstsein für die Berechnungsergebnisse, ohne die Daten- oder Eingabeinhalte offenzulegen.Der Prozess der Erstellung von Zero -Wissens -Zertifizierung umfasst eine Reihe von mathematischen Modellen und die Berechnungsergebnisse in die erfolgreiche Ausführung des Proof -Code.

In einigen Fällen ist die Arbeitsbelastung erforderlich, um zu überprüfen, ob der Nachweis der Mehrfach algebraischen Konvertierung und der kryptografischen Konstruktion geringer ist als die Arbeitsbelastung für Betriebsberechnungen.Es ist diese einzigartige Kombination aus Sicherheit und Skalierbarkeit, die keine Wissensverschlüsselung zu einem leistungsfähigen Tool gemacht hat.

Zksnark: Zero Wissen Einfachheit Nicht -interaktive Wissensdemonstration

· Verweilen Sie sich auf den anfänglichen (vertrauenswürdigen oder unglaublichen) Einstellungsvorgang, um Parameter zur Überprüfung festzulegen

· Mindestens eine Wechselwirkung zwischen dem erforderlichen Beweis und der Überprüfung

· Beweisen Sie weniger und leicht zu überprüfen

· Rollup wie ZkSync, Scroll und Linea verwendet einen Snark -basierten Beweis

Zkstark: Zero -Kenntnisgreifbare Expansion und transparente WissensdemonstrationKahl

· Es ist nicht erforderlich, vertrauenswürdig zu sein

· Erstellen Sie ein überprüfbares System, das nicht vertrauen muss, indem die Zufälligkeit verwendet werden kann, die öffentlich überprüft werden kann, dh, um zufällige Parameter zu erzeugen, die nachgewiesen werden können, um nachweislich zu beweisen und zu überprüfen, wodurch eine hohe Transparenz bereitgestellt wird.

· Hoch skalierbar, da sie (nicht immer) den Beweis schnell erzeugen und verifizieren können, auch wenn das zugrunde liegende Zeugnis (Daten) groß ist.

· Keine Wechselwirkung zwischen Beweis und Überprüfung

· Der Preis ist, dass Stark einen größeren Beweis erzeugt, was schwieriger zu überprüfen ist als Snark.

· Der Beweis ist schwieriger zu überprüfen als bei einigen ZksNark -Proofs, aber es ist einfacher zu überprüfen als bei anderen Beweisen.

· Starknet und ZKVM (wie LITA, RISC Zero und Succant Labs) verwenden Stark.

(Beachten:Prägnante BrückeverwendenSnark,AberSp1Bezogen aufStarkVereinbarung)

Es ist erwähnenswert, dass alle Starks Snark sind, aber nicht alle Schnuppen sind stark.

2Was istZKVMÜberschneidung

Virtual Machine (VM) ist ein Programm zum Ausführen von Programmen.Im Kontext ist ZKVM ein virtueller Computer, der als System, allgemeiner Schaltkreis oder Tool implementiert wird, das Null -Knowledge -Beweis für die Generierung von ZKVM für ein Programm oder eine Berechnung erzeugt.

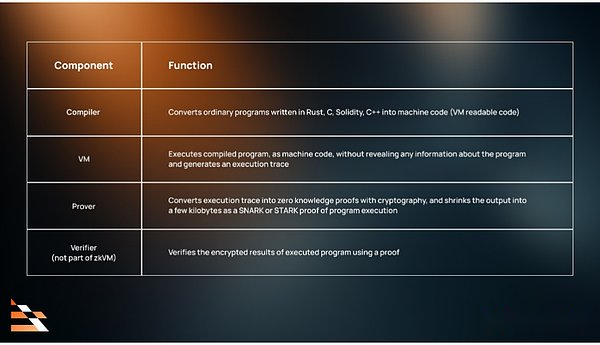

ZKVM erfordert kein Lernkomplex -Mathematik und kryptografisches Design und Codierungs -ZK, sodass jeder Entwickler Programme ausführen kann, die in seiner bevorzugten Sprache geschrieben wurden und ZKP (Zero -Knowledge -Zertifikat) generieren, was einfacher zu interagieren und mit Nullwissen zu interagieren ist.In einem breiten Sinne bedeutet die meisten ZKVM, dass die Compiler -Toolkette und das Zertifizierungssystem, das virtuelle Maschinen enthält, die an das Ausführungsprogramm angeschlossen sind, nicht nur die virtuelle Maschine selbst.Im Folgenden fassen wir die Hauptkomponenten und Funktionen von ZKVM zusammen:

>

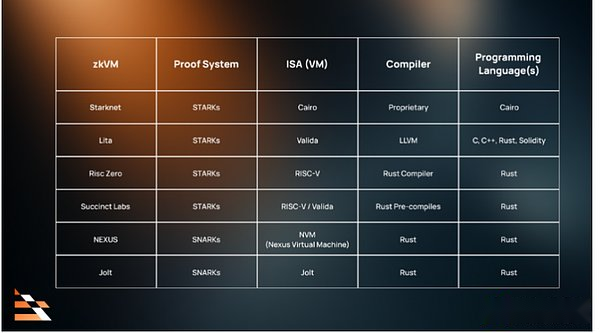

Das Design und die Implementierung jeder Komponente werden durch die Auswahl des Beweises von ZKVM (Snarks oder Starks) und der Anleitungs -Set -Architektur (ISA) gesteuert.Traditionell gibt ISA die Betriebsreihenfolge der Funktionen der CPU (Datentyp, Register, Speicher usw.) und die CPU an, die bei der Durchführung eines Programms ausgeführt werden.Im Zusammenhang bestimmt ISA den Maschinencode, der von VM erklärt und ausgeführt werden kann.Wählen Sie ISA können grundlegende Unterschiede in der Zugriffbarkeit und Verfügbarkeit von ZKVM erzeugen und die Geschwindigkeit und Effizienz des Verarbeitungsprozesses beweisen und die Konstruktion eines beliebigen ZKVM unterstützen.

Hier sind einige Beispiele für ZKVM und seine Komponenten nur als Referenz.

>

Jetzt konzentrieren wir uns auf die hohe Wechselwirkung zwischen jeder Komponente, damit wir in den nachfolgenden Artikeln einen Rahmen bereitstellen können, um den Algebra- und Verschlüsselungsprozess sowie das Designbalance von ZKVM zu verstehen.

3AbstraktZKVMVerfahren

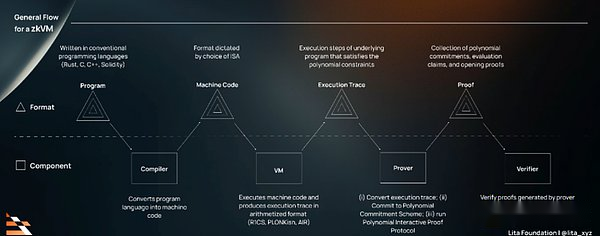

Die folgende Abbildung ist ein abstraktes und allgemeines ZKVM -Flussdiagramm.

>

Der Prozess von ZKVM ist im Allgemeinen wie folgt:

(1) Zusammenstellungsphase

Der Compiler kompilt zunächst das Programm, das von traditionellen Sprachen (C, C ++, Rost, Solidität) in einen Maschinencode geschrieben wurde.Das Format des Maschinencodes wird durch die ausgewählte ISA bestimmt.

(2.VMBühne

VM führt den Maschinencode aus und generiert die Ausführungsverfolgung, eine Reihe von Schritten des zugrunde liegenden Programms.Sein Format wird durch die Auswahl und Polynombeschränkungen des Algorithmus bestimmt.Gemeinsame Algorithmen umfassen R1Cs in Groth16, den Plonkish -Algorithmus in Halo2 und Luft in Plonky2 und Plonky3.

(3) Überprüfungsphase

Der Prooder erhält die Verfolgung und drückt sie als eine Reihe von Polynomen aus, die durch eine Reihe von Einschränkungen eingeschränkt werden, was im Wesentlichen durch die Tatsache, dass die Tatsachen der mathematischen Zuordnung konvertiert werden, in die Algebra konvertiert werden.

Provers verwenden das Polynom -Engagement -Schema (PCS), um diese Polynome einzureichen.Der Verpflichtungsplan ist eine Vereinbarung, die es dem Proobe ermöglicht, einige Data X -Fingerabdrücke zu erstellen, die als Engagement für X bezeichnet werden, und dann das Versprechen an X verwendet, um die Fakten über X zu beweisen, ohne den Inhalt von X zu veröffentlichen.PCs ist der Fingerabdruck, die präzise Version der berechneten Zurückhaltung.Dies ermöglicht es Proofern, den zufälligen Wert zu verwenden, den die von der Verifizierungsperson verifizierten Verifizierung vorgeschlagen haben, um die Fakten der Berechnung zu beweisen, und jetzt wird sie durch Polynomgleichungen dargestellt.

Der Proobe führt eine Polynominteraktion Oracle Proof (PIOP) aus, um zu beweisen, dass das durch den Beweis eingereichte Polynom die Ausführungsbahn darstellt, die den angegebenen Einschränkungen entspricht.PIOP ist ein interaktives Proof -Protokoll, das eine Verpflichtung zum Polynom sendet. Benehmen.

Inspirierende Fiat-Shamir-Anwendung;In der Kryptographie wandelt FIAAT-Shamir-Inspiration interaktives Wissen um, um digitale Signaturen zur Überprüfung zu beweisen.Dieser Schritt ist verschlüsselt, um zu beweisen und zu einem Null -Wissen -Beweis zu machen.

Der Beweis muss die Verifizierungsperson überzeugen, und die an den Verifizierer gesendete Polynombewertung ist korrekt.Dazu erstellt der Prooder ein „Evaluierung“ oder „Öffnungszertifikat“, das durch das Polynom -Engagement -Schema (Fingerabdruck) bereitgestellt wird.

(4) Überprüfungsstufe

Verifine überprüfen die Herkunft, indem Sie die Überprüfungsvereinbarung des Proof -Systems befolgen, entweder Einschränkungen oder Versprechen.Überprüfungen akzeptieren oder ablehnen die Ergebnisse basierend auf der Gültigkeit des Beweises.

Kurz gesagt, ZKVM hat bewiesen, dass es einige Eingaben für bestimmte Verfahren, angegebene Ergebnisse und die Anfangsbedingungen für angegebene gibt, so dass das Programm ein gegebenes Ergebnis aus den angegebenen Anfangsbedingungen generiert.Wir können diese Aussage mit dem Prozess kombinieren, um die folgende Beschreibung von ZKVM zu erhalten.

ZKVMBeweisen, dass es das für gegeben beweisen wirdVMDas Programm und die angegebene Ausgabe haben einige Eingaben, was zu einem bestimmten Programm in führtVMEine bestimmte Ausgabe während der Ausführung.

4,AuswertenZKVM

Wir bewerten, was der Standard von ZKVM ist?Mit anderen Worten, welche Umstände sollten wir sagen, dass ein ZKVM besser ist als ein anderer?Tatsächlich hängt die Antwort vom Anwendungsfall ab.

Die Marktforschung von LITA zeigt, dass für die meisten kommerziellen Anwendungsfälle die wichtigsten Attribute zwischen Geschwindigkeit, Effizienz und Einfachheit entweder Geschwindigkeit oder Kernzeiteffizienz sind, abhängig von der Anwendung.Einige Anwendungen sind empfindlich gegenüber dem Preis und hoffen, den Nachweisprozess in geringen Energieverbrauch und niedrigen Kosten zu optimieren.Andere Anwendungen, insbesondere finanzielle oder transaktionsbezogene Anwendungen, reagieren sehr empfindlich auf Verzögerungen und müssen die Geschwindigkeit optimieren.

Die meisten öffentlichen Leistung ist mehr über Geschwindigkeit besorgt.Es gibt auch einige wichtige Attribute, die die Zuverlässigkeit von ZKVM messen können, die meisten von ihnen entsprechen den Produktionsstandards nicht, selbst den marktführenden alten, faszigen Unternehmen.

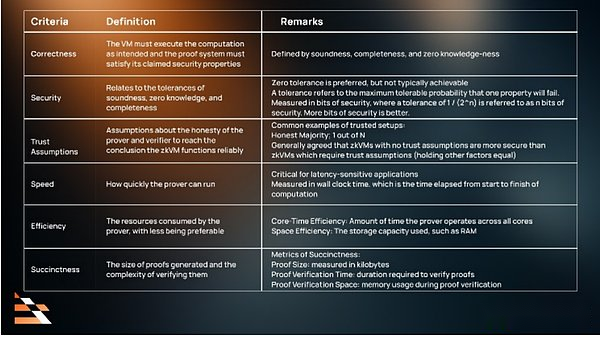

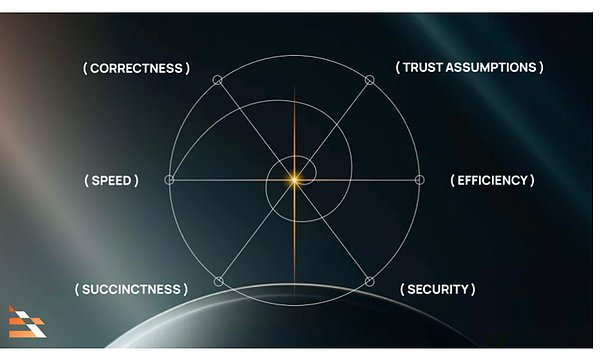

Wir schlagen vor, dass ZKVM gemäß den folgenden Standards bewertet wird und in zwei kleine Kategorien unterteilt ist:

>

Basislinie: Wird zur Messung verwendetZKVMZuverlässigkeit

· Korrektheit

· Sicherheit

· Vertrauenswürdigkeit

Leistung: Wird verwendet, um zu messenZKVMFähigkeit

· Effizienz

· Geschwindigkeit

· Einfach

(1) Basislinie: Korrektheit, Sicherheit und Vertrauensannahmen

Bei der Bewertung des ZKVM der wichtigsten Aufgabenanwendung sollte die Korrektheit und Sicherheit als Benchmark verwendet werden.Es gibt genügend Gründe, Vertrauen in die Korrektheit zu haben und eine ausreichende Sicherheit zu haben.Darüber hinaus müssen Vertrauensannahmen für Anwendungen schwach genug sein.

Ohne diese Attribute ist ZKVM für Anwendungen möglicherweise nutzlos als nutzlos, da es möglicherweise nicht in der Lage ist, nach angegebener Weise auszuführen, und die Benutzer dazu bringen, Hacking- und Sicherheitsanfällen ausgesetzt zu werden.

Genauigkeit

· VM muss wie erwartet berechnet werden

· Beweisen Sie, dass das System die von ihnen geltenden Sicherheitsattribute erfüllen muss

Die Richtigkeit enthält drei Hauptattribute:

· Stabilität: Das Proof -System ist real, daher ist alles, was es beweist, wahr.Verifter weigerten sich, Beweise für falsche Aussagen zu akzeptieren, und akzeptierten nur die Berechnungsergebnisse der tatsächlichen Berechnungsergebnisse.

· Fertigstellung: Beweisen Sie, dass das System vollständig ist und alle realen Aussagen nachweisen kann.Wenn der Beweis behauptet, dass er das Berechnungsergebnis nachweisen kann, muss er in der Lage sein, akzeptable Beweise zu erzeugen, die Überprüfungen haben.

· Null -Wissen -Beweis: Im Vergleich zu den Ergebnissen selbst kann ein Beweis keine weiteren Informationen über die Berechnung der Eingaben angezeigt.

Sie können Integrität ohne Stabilität haben.Und Sie können auch einen soliden, aber keine Vollständigkeit haben. vollständig.

Sicherheit

· Verwandte Toleranz, Integrität und Null -Knowledge -Zertifikat

In der Praxis haben alle drei korrekten Attribute nicht öffentliche Unterschiede.Dies bedeutet, dass alle Beweise statistische Wahrscheinlichkeit der Korrektheit sind, nicht absolut Sicherheit.Toleranz bezieht sich auf die maximale Toleranzwahrscheinlichkeit eines Attributversagens.Null Gong -Differenz ist natürlich ideal, aber in der Praxis hat ZKVM in all diesen Attributen keinen öffentlichen Unterschied in Null erreicht.Perfekte Stabilität und Vollständigkeit scheinen mit Einfachheit kompatibel zu sein, und es gibt keine Methoden, um einen perfekten Null -Wissen -Beweis zu erreichen.Eine gemeinsame Methode zur Messung der Sicherheit basiert auf Sicherheitsbits, bei der die Toleranz von 1 / (2^n) als N -Bit -Sicherheit bezeichnet wird.Je höher das Bit ist, desto besser ist die Sicherheit.

Wenn ein ZKVM völlig korrekt ist, bedeutet dies nicht unbedingt, dass es zuverlässig ist.Zirkularität bedeutet nur, dass ZKVM die Sicherheitsattribute im Rahmen der Toleranz seines Anspruchs erfüllt.Dies bedeutet nicht, dass die Toleranz niedrig genug ist, um in den Markt zu gelangen.Wenn ZKVM sicher genug ist, bedeutet dies nicht, dass es richtig ist.Nur wenn ZKVM vollständig korrekt und sicher ist, kann ZKVM innerhalb des beanspruchten Toleranzbereichs zuverlässig sein.

Annahme

· Nehmen Sie die Integrität des Beweises und die als Überprüfung verifizierte Verifizierung an, um die Schlussfolgerung des zuverlässigen ZKVM -Betriebs zu ziehen.

Wenn ZKVM die Annahmen des Vertrauens hat, wird normalerweise die Form der vertrauenswürdigen Einstellungen angenommen.Bevor das Proof -System verwendet wird, um den ersten Proof zu generieren, wird der Einstellungsvorgang des ZK -Proof -Systems einmal ausgeführt, um einige Informationen zu generieren, die als „Daten einstellen“ bezeichnet werden.Während des Krediteinstellungsprozesses generieren eine oder mehrere Personen eine gewisse Zufälligkeit.

In der Praxis gibt es zwei maßgebliche Modelle für Vertrauensannahmen.

Die hypothetischen Annahmen des „ehrlichen“ Vertrauens zeigen, dass mehr als die Hälfte der Menschen mit N, mehr als die Hälfte der Menschen in bestimmten Interaktionen mit dem System, ehrlich gesagt, die von Blockchain verwendete Vertrauensannahme ist.

Das „1 / n“ -Vertrauen geht davon aus, dass bei einer Gruppe von Menschen mindestens einer dieser Menschen in bestimmten Interaktionen mit dem System Ehrlichkeit zeigt.

Es wird allgemein angenommen, dass unter anderen Bedingungen ZKVM, was Annahmen nicht vertraut als ZKVM, dem vertrauenswürdig ist.

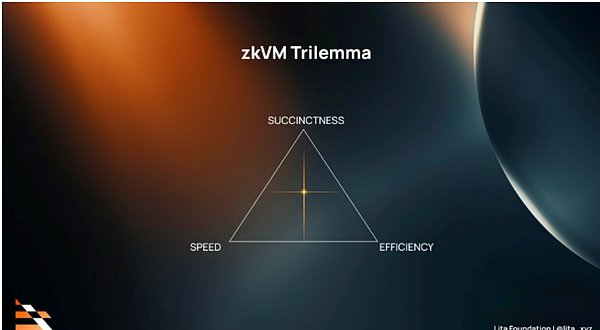

(2.ZKVMDrei Dilemma:ZKVMMittlere Geschwindigkeit, Effizienz und Einfachheit Gleichgewicht

>

Geschwindigkeit, Effizienz und Einfachheit sind skalierbare Attribute.Alle diese Faktoren erhöhen die Endbenutzerkosten von ZKVM.Wie man sie in der Bewertung abwägt, hängt von der Anwendung ab.Im Allgemeinen ist die schnellste Lösung nicht die effektivste oder einfachste, und die einfachste Lösung ist nicht die schnellste oder effektivste und so weiter.Bevor Sie die Beziehung zwischen ihnen erklären, definieren wir jedes Attribut.

Geschwindigkeit

· Wie schnell ist der Beweis für den Beweis des Beweises

· Berechnen Sie zum Zeitpunkt der Uhr, dh die Zeit von Anfang bis Ende berechnen

Die Geschwindigkeit sollte definiert und gemäß dem spezifischen Testprogramm, Eingang und System gemessen werden, um sicherzustellen, dass die Geschwindigkeit quantitativ bewertet werden kann.Dieser Indikator ist für verzögerte Anwendungen von entscheidender Bedeutung.

Effizienz

· Je weniger Ressourcen vom Proobe konsumiert werden, desto besser.

· Es ähnelt der Benutzerzeit, dh der für den Programmcode aufgewendeten Computerzeit.

Prooder verbrauchen zwei Ressourcen: Kernelzeit und Raum.Daher kann die Effizienz in die Kernzeiteffizienz und die räumliche Effizienz unterteilt werden.

Kernzeiteffizienz: Der Prover wird mit der durchschnittlichen Zeit multipliziert, in der alle Kernel ausgeführt werden, um den Kern des Provers zu betreiben.

Für einen einzelnen Kernprover sind der Zeitverbrauch und die Geschwindigkeit des Kernels dasselbe.Für einen Multi -Core -Funktionsprover, der in einem Multi -Core -System ausgeführt wird, sind der Kernel -Zeitverbrauch und die Geschwindigkeit nicht gleich.Wenn ein Programm innerhalb von 5 Sekunden 5 Kernel oder Threads in vollem Umfang nutzt, ist dies eine 25 -Sekunden -Benutzerzeit und 5 Sekunden der Uhr.

Raumeffizienz: Bezieht sich auf die verwendete Speicherkapazität wie RAM.

Es ist sehr interessant, die Benutzerzeit als Energie zu nutzen, die durch das Ausführen von Computing verbraucht wird.Da fast alle Kerne vollständig eingesetzt werden, sollte der Energieverbrauch der CPU relativ konstant sein.In diesem Fall sollte die von der CPU beschränkte Benutzerzeit, die hauptsächlich vom Benutzermodus verwendet wird, ungefähr der lineare Anteil der durch die Codeausführung verbrauchten Wattime (Energie) sein.

Aus Sicht eines genügend Beweisbetriebs sollte das Einsparungsverbrauch oder die Verwendung von Rechenressourcen ein interessantes Problem sein, da die nachgewiesenen Energiekosten (oder Cloud -Computerkosten) erhebliche Betriebskosten sind.Aus diesen Gründen ist die Benutzerzeit eine interessante Maßnahme.Niedrige Kosten ermöglichen es den Dienstleistern, die niedrigeren Preise an kostengünstige Kunden zu übergeben.

Beide Effizienz beziehen sich auf die Höhe der im Beweisprozess verwendeten Mittel und die Höhe der im Beweisverfahren verwendeten Fonds, und der Betrag der Mittel hängt mit den finanziellen Kosten des Nachweises zusammen.Um die Definition der Messungseffizienz zu gestalten, muss diese Definition mit einem oder mehreren Testverfahren, einer oder mehreren Testeingaben jedes Programms und einem oder mehreren Testsystemen zusammenhängen.

Einfachheit

· Die Größe des Beweises und die Komplexität der Überprüfung

Einfachheit ist eine Kombination von drei verschiedenen Indikatoren.

· Nachgewiesene Größe: Die physische Größe des Beweises wird normalerweise durch Tausende von Bytes vereint.

· Nachweisüberprüfungszeit: Die Zeit, die erforderlich ist, um den Beweis zu überprüfen.

Beweisen Sie den Überprüfraum: Nachweis der Speicherverwendung während der Überprüfung.

Die Überprüfung ist normalerweise ein einzelner Kernvorgang. In dieser Situation sind Geschwindigkeit und Kernzeiteffizienz normalerweise eine Sache.Wie Geschwindigkeit und Effizienz erfordert die Definition von SUKTIONSINGSINY -Angabe von Testverfahren, Testeingangs- und Testsystemen.

Nachdem wir jedes Leistungsattribut definiert haben, werden wir die Auswirkungen der Optimierung eines Attributs und nicht anderer Attribute demonstrieren.

· Geschwindigkeit: Schneller Nachweis verursacht einen größeren Beweis, aber die nachgewiesene Überprüfungsgeschwindigkeit ist langsamer.Je mehr Ressourcen generiert werden, desto geringer ist die Effizienz.

· Einfach: Prover benötigt mehr Zeit, um den Beweis zu komprimieren.Der Überprüfungsnachweis ist jedoch schnell.Je präzise der Beweis ist, desto höher sind die Berechnungskosten.

· Effizienz: Um die Verwendung von Ressourcenverbrauch zu maximieren, verlangsamt sie die Beweisgeschwindigkeit und verringert die Einfachheit des Beweises.

Im Allgemeinen bedeutet Optimierung, dass sie andererseits nicht optimiert ist, sodass eine mehrdimensionale Analyse erforderlich ist, um die beste Lösung auf der Grundlage von Fällen auszuwählen.

Ein guter Weg, um diese Attribute in der Bewertung abzuwägen, kann darin bestehen, den akzeptablen Abschluss für jedes Attribut zu definieren und dann zu bestimmen, welche Attribute am wichtigsten sind.Das wichtigste Attribut sollte optimiert werden und bei allen anderen Attributen ein gutes Niveau beibehalten.

Im Folgenden fassen wir die verschiedenen Attribute und ihre wichtigsten Überlegungen zusammen:

>