خلفية

في العدد السابق المتمثل في مقدمة أمان Web3 لتجنب الحفر ، شرحنا بشكل أساسي المعرفة ذات الصلة بالصيد متعدد التوقيع ، بما في ذلك الآلية متعددة التوقيع ، وأسباب التوقيع المتعدد ، وكيفية تجنب التوقيع الضار على المحافظ.ما سنشرحه في هذه القضية هو طريقة تسويقية تعتبر طريقة تسويقية فعالة في كل من الصناعات التقليدية ومجالات التشفير – Airdrop.

يمكن لـ Airdrops دفع المشروع من الغموض إلى رؤية الجمهور في فترة زمنية قصيرة ، وتراكم قاعدة المستخدمين بسرعة ، وتعزيز تأثير السوق.عندما يشارك المستخدمون في مشاريع Web3 ، يحتاجون إلى النقر على الروابط ذات الصلة والتفاعل مع أطراف المشروع للحصول على رموز Airdrop. عملية.لذلك ، في هذه المسألة ، سنشرح المخاطر ذات الصلة من خلال تحليل بعض عمليات الاحتيال النموذجية للهواء لمساعدة الجميع على تجنب المزالق.

ما هو Airdrop

من أجل زيادة شعبية المشروع وإدراك تراكم المستخدمين الأوائل ، غالبًا ما تسمى أطراف المشروع Web3 الرموز على عناوين محفظة محددة مجانًا.بالنسبة لحزب المشروع ، هذه هي الطريقة الأكثر مباشرة للحصول على المستخدمين.اعتمادًا على كيفية الحصول على قطرات الهواء ، يمكن عادةً تقسيم قطرات الهواء إلى الفئات التالية:

-

نوع المهمة: المهام الكاملة المحددة من قبل حزب المشروع ، مثل إعادة التوجيه ، مثل ، إلخ.

-

النوع التفاعلي: عمليات كاملة مثل Exken Exchange وإصدار الرمز المميز وجمعها وسلسلة المتقاطع.

-

نوع عقد: عقد الرموز المحددة من قبل حزب المشروع للحصول على الرموز Airdrop.

-

نوع التعهد: الحصول على رموز الهواء من خلال تعهد العملة الفردية أو المزدوجة ، وتوفير السيولة أو القفل على المدى الطويل.

المخاطر عند إسقاط المجال الجوي

عملية احتيال Airdrop مزيفة

يمكن تقسيم هذه الاحتيال إلى الأنواع التالية:

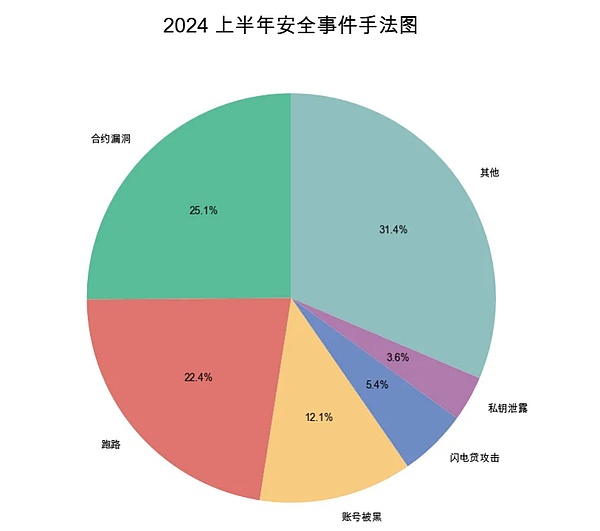

1. سرق المتسللون الحساب الرسمي لحزب المشروع ونشروا رسالة من Airroprops المزيفة.يمكننا في كثير من الأحيان أن نرى تذكيرًا للأمان على منصة المعلومات بأن “حساب X أو حساب Discord لمشروع معين قد تم اختراقه ، يرجى عدم النقر على رابط التصيد الذي نشره المتسلل.”وفقًا لبيانات تقرير أمن Blockchain ومكافحة غسل الأموال في النصف الأول من عام 2024 ، في النصف الأول من عام 2024 وحده ، كان هناك 27 حادثًا لحساب حزب المشروع الذي تم اختراقه.ينقر المستخدمون على هذه الروابط بناءً على ثقتهم في حساباتهم الرسمية ، ثم يتم توجيههم إلى موقع على موقع التصيد الخزلي المتنكر على أنه Airrops.بمجرد إدخال مفتاح خاص/ذاكري على موقع التصيد أو الأذونات ذات الصلة معتمدة ، يمكن للمتسلل سرقة أصول المستخدم.

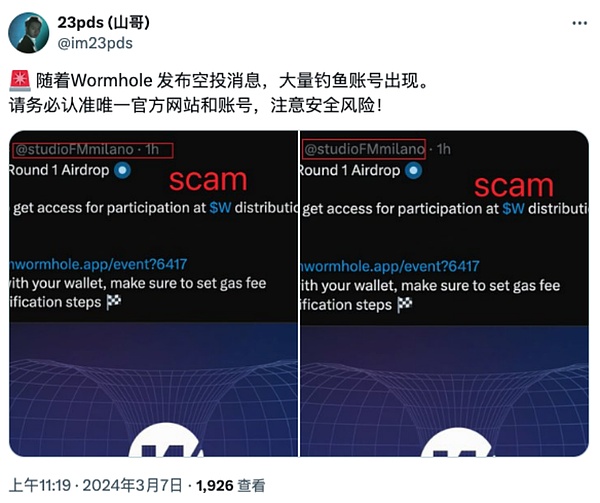

2. يستخدم المتسللون حسابات حفلات المشروع عالية الجودة لتمرير الرسائل في منطقة التعليقات في الحساب الحقيقي الرسمي لحزب المشروع ، ونشر رسائل حول استلام Airdrops ، وحث المستخدمين على النقر على رابط التصيد.في السابق ، قام فريق أمن الضباب البطيء بتحليل اقتراحات الاستجابة ، لرؤية حفلات المشروع الحقيقية والمزيفة | ستتبع عن كثب ، استخدم حسابات تقليدية عالية الجودة على المنصات الاجتماعية لنشر كميات كبيرة من الديناميات التي تحتوي على روابط التصيد.

(https://x.com/im23pds/status/1765577919819362702)

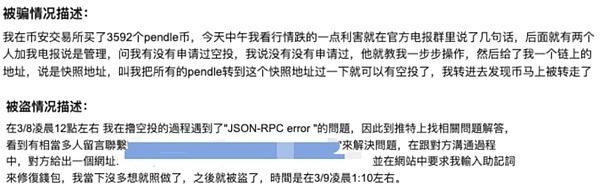

3. روتين الاحتيال الثالث أكثر بغيضة. للحصول على Airdrop.يرجى أن تكون متيقظًا ولا تصدق مستخدمي الإنترنت الذين يتصلون بنشاط بـ “خدمة العملاء الرسمية” أو “تعليمك” كيفية العمل. .

الرموز المميزة “الحرة”

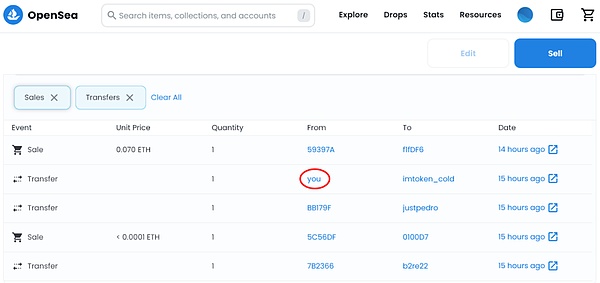

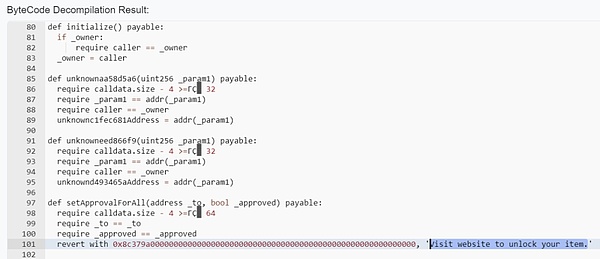

ذكرت البداية أن المستخدمين يحتاجون غالبًا إلى إكمال نوع من المهام للحصول على Airdrops.سيقوم المتسللون ببث الرموز التي لا تحتوي على قيمة فعلية لمحفظة المستخدم ، ويرى المستخدمون هذه الرموز وقد يحاولون التفاعل معهم ، مثل نقل أو عرض أو تداول في بورصة لا مركزية.ومع ذلك ، قمنا بتحليل عقد ذكي NFT بشكل عكسي ووجدنا أنه سيفشل عند محاولة التعهد بطلب أو نقل هذا الاحتيال ، ثم يتم عرض رسالة خطأ “قم بزيارة موقع إلغاء قفل العنصر” ، مما يؤدي إلى حث المستخدمين على زيارة التصوير موقع إلكتروني.

إذا قام أحد المستخدمين بزيارة موقع تصيد الخداع المغطى بالاحتيال ، فيجوز للمتسلل أن يفعل ما يلي:

-

Bulk “Zero Yuan Buy” NFT قيمة ، انظر “Zero Yuan Buy”

-

خذ بعيدا الاعتماد أو السماح بتوقيع من رمز الرمز المميز عالي القيمة

-

خذ الأصول الأصلية

بعد ذلك ، دعونا نرى كيف يسرق المتسللون رسوم الغاز للمستخدمين من خلال عقد ضار مصمم جيدًا.

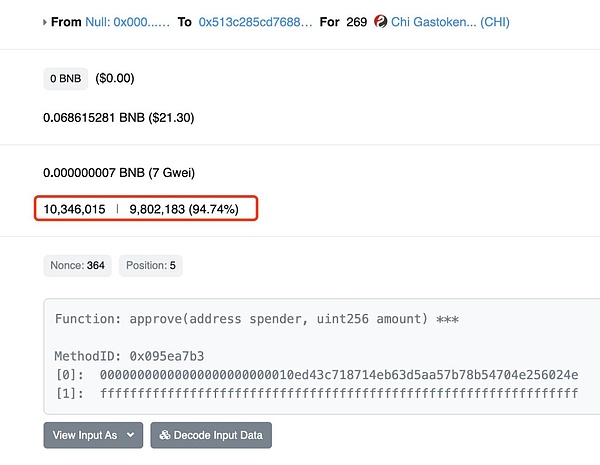

أولاً ، أنشأ المتسلل عقدًا ضارًا يسمى GPT على BSC (0x513C285CD76884ACC377A63DC63A4E83D7D21FB5) لجذب المستخدمين للتفاعل عن طريق الرموز الرموز.

عندما يتفاعل المستخدم مع العقد الضار ، يبدو أن الطلب يتطلب موافقة على العقد لاستخدام الرموز في المحفظة.إذا وافق المستخدم على هذا الطلب ، فسيزيد العقد الضار تلقائيًا من حد الغاز بناءً على الرصيد في محفظة المستخدم ، مما سيؤدي إلى استهلاك المعاملات اللاحقة لرسوم الغاز.

تستخدم العقود الخبيثة الرموز المميزة للغاز (يمكن استخدام الرموز المميزة CHI لتعويض الغاز) باستخدام غاز مرتفع من قبل المستخدمين.بعد أن يتراكم عقد ضار عددًا كبيرًا من الرموز المميزة لـ CHI ، يمكن للمتسللين الحصول على تعويض الغاز عند تدمير العقد عن طريق حرق الرموز المميزة.

(https://x.com/slowmist_team/status/1640614440294035456)

وبهذه الطريقة ، يستخدم المتسللون رسوم غاز المستخدمين بمهارة لتحقيق ربح لأنفسهم ، وقد لا يدرك المستخدمون أنهم دفعوا رسوم الغاز الإضافية.اعتقد المستخدمون أنهم يمكن أن يحققوا أرباحًا من خلال بيع رموز Airdrop ، لكن أصولهم الأصلية سُرقت.

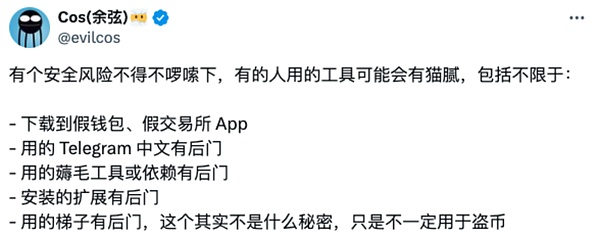

الأدوات مع الخلفية

(https://x.com/evilcos/status/1593525621992599552)

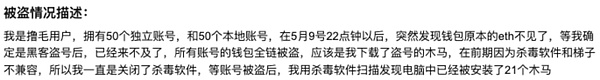

أثناء عملية Airdrop ، يحتاج بعض المستخدمين إلى تنزيل المكونات الإدارية مثل الترجمة أو الرمز المميز للاستعلام. يجعل من الممكن تنزيله مع الباب الخلفي.

بالإضافة إلى ذلك ، لاحظنا أيضًا أن هناك خدمات لبيع البرامج النصية للمنزل الجوي عبر الإنترنت ، مدعيا أنه يمكن إكمال تفاعل الدُفعات التلقائية عن طريق تشغيل البرامج النصية ، والتي تبدو فعالة تمامًا ، ولكن يرجى ملاحظة أن تنزيل البرامج النصية غير الخاضعة للرقابة والتحقق منها أمر محفوف بالمخاطر للغاية لأنه يمكنك ذلك تحديد مصدر البرنامج النصي ووظائفه الحقيقية.قد تحتوي البرامج النصية على رمز ضار ، وتشمل التهديدات المحتملة سرقة المفاتيح الخاصة/Mnemonics أو إجراء عمليات أخرى غير مصرح بها.علاوة على ذلك ، لم يقم بعض المستخدمين بتثبيت أو يغلق برنامج مكافحة الفيروسات عند إجراء أنواع ذات صلة من عمليات المخاطر ، مما أدى إلى عدم العثور على الجهاز في طروادة ، والذي تضرر.

لخص

في هذا الدليل ، نوضح لك المخاطر بشكل أساسي عند مواجهة المجال الجوي من خلال تحليل عمليات الاحتيال.

-

التحقق من أطراف متعددة. تحديد موقع التصيد.

-

محفظة هرمية ، تستخدمها محافظ المجال الجوي لتخزين كميات صغيرة من الأموال ، ووضع كميات كبيرة من الأموال في محافظ باردة.

-

كن متيقظًا بشأن رموز الهواء المستلمة من مصادر غير معروفة ولا تقوم بسهولة بإجراء عمليات التفويض/التوقيع.

-

انتبه للتحقق مما إذا كان الحد من الغاز للمعاملة مرتفعًا بشكل غير طبيعي.

-

استخدم برامج مكافحة الفيروسات المعروفة ، مثل Kaspersky ، Avg ، وما إلى ذلك ، للحفاظ على حماية في الوقت الفعلي وتحديث أحدث قاعدة بيانات للفيروسات في أي وقت.