背景

PITを回避するためのWeb3セキュリティの紹介の前号では、マルチ署名メカニズム、マルチ署名の理由、ウォレットの悪意のあるマルチ署名を回避する方法など、マルチシグネットフィッシングの関連知識を主に説明しました。この号で説明しようとしているのは、従来の産業と暗号分野の両方で効果的なマーケティング方法であるAirdropであるマーケティング方法です。

エアドロップは、短期間でプロジェクトを不明瞭から一般のビジョンに押し上げ、ユーザーベースをすばやく蓄積し、市場の影響を高めることができます。ユーザーがWeb3プロジェクトに参加する場合、関連するリンクをクリックしてプロジェクトパーティーと対話して、高品質の模倣Webサイトからバックドールのツールまで、ハッカーは長い間上流と下流のトラップでいっぱいでした。プロセス。したがって、この問題では、典型的なエアドロップ詐欺を分析して、誰もが落とし穴を避けるのに役立つことにより、関連するリスクを説明します。

エアドロップとは何ですか

プロジェクトの人気を高め、初期のユーザーの蓄積を実現するために、Web3プロジェクトパーティーは、この動作と呼ばれる特定のウォレットアドレスにトークンを分配することがよくあります。プロジェクトパーティーにとって、これはユーザーを獲得するための最も直接的な方法です。エアドロップを取得する方法に応じて、通常、エアドロップは次のカテゴリに分けることができます。

-

タスクタイプ:転送など、プロジェクトパーティーが指定した完全なタスク。

-

インタラクティブタイプ:トークン交換、トークン発行とコレクション、クロスチェーンなどの完全な操作。

-

保持タイプ:プロジェクトパーティーで指定されたトークンを保持して、エアドロップトークンを取得します。

-

誓約タイプ:単一または二重通貨の誓約を通じてエアドロップトークンを取得し、流動性または長期ロックアウトを提供します。

空域を落とすときのリスク

偽のエアドロップ詐欺

このような詐欺は、次のタイプに細分化できます。

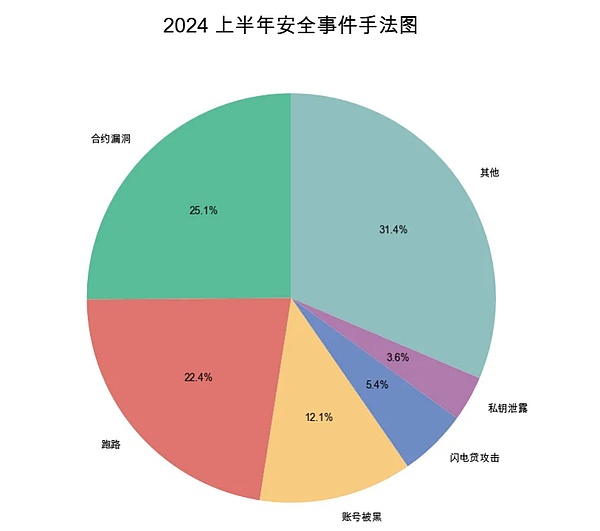

1。ハッカーはプロジェクトパーティーの公式アカウントを盗み、偽のエアドロップのメッセージを投稿しました。「特定のプロジェクトのXアカウントまたは不一致アカウントがハッキングされた場合、ハッカーが投稿したフィッシングリンクをクリックしないでください」という情報プラットフォームでセキュリティリマインダーを見ることができます。2024年上半期のブロックチェーンセキュリティおよびマネーロンダリングアンチマネーロンダリングレポートのデータによると、2024年上半期だけで、プロジェクトパーティーのアカウントがハッキングされている27のインシデントがありました。ユーザーは、公式アカウントへの信頼に基づいてこれらのリンクをクリックし、エアドロップに変装したフィッシングWebサイトに向けられます。秘密のキー/ニーモニックがフィッシングウェブサイトに入力されるか、関連する許可が承認されると、ハッカーはユーザーの資産を盗むことができます。

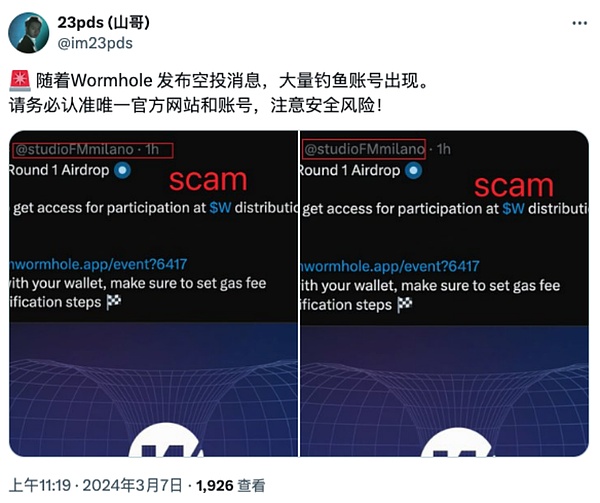

2。ハッカーは、高品質のプロジェクトパーティーアカウントを使用して、プロジェクトパーティーの公式アカウントのコメント領域でメッセージをスワイプし、エアドロップの受信に関するメッセージを投稿し、ユーザーにフィッシングリンクをクリックするように誘導します。以前は、この方法を分析し、実際のプロジェクトパーティーを見るために、実際のプロジェクトの釣りがエアドロップニュースをリリースした後、密接に続き、ソーシャルプラットフォームで高品質の模倣アカウントを使用して、多くのユーザーが偽のアプリをインストールしたり、署名認証を受けたりして、それらを慎重に識別しなかったため、大量のダイナミクスを公開します。

(https://x.com/im23pds/status/1765577919819362702)

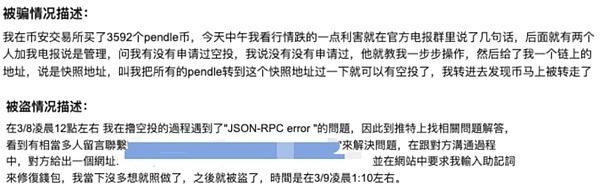

3。3番目の詐欺は、詐欺師のグループに潜んでいます。エアドロップを取得します。警戒してください。「公式のカスタマーサービス」または「教える」ネチースは、これらの人々が詐欺師である可能性が最も高いと信じています。 。

「無料」エアドロップトークン

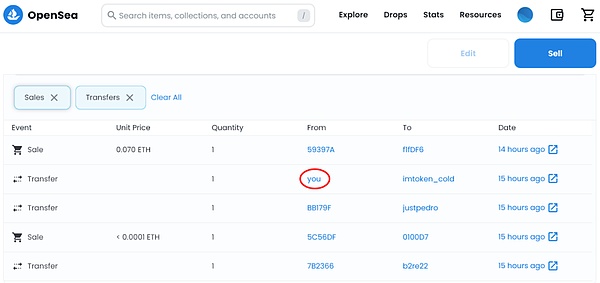

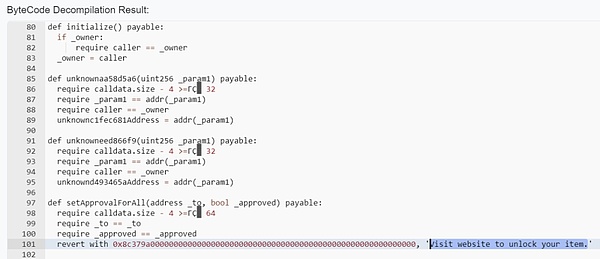

最初は、ユーザーが「無料」のユーザートークンの状況を見てみましょう。ハッカーは、ユーザーのウォレットに実際の価値がないトークンを放送し、ユーザーはこれらのトークンを見て、分散型交換での転送、視聴、取引など、それらと対話しようとする場合があります。ただし、詐欺NFTスマートコントラクトを逆に分析すると、注文を誓うかこの詐欺NFTを転送しようとすると失敗することがわかりました。エラーメッセージ「アイテムのロックを解除するためにウェブサイトにアクセス」が表示され、ユーザーがフィッシングを訪問するように誘導します。 Webサイト。

ユーザーが詐欺nftに起因するフィッシングWebサイトにアクセスした場合、ハッカーは次のことを行うことができます。

-

バルク「ゼロユアン購入」貴重なNFT、「ゼロユアン購入」NFTフィッシング分析を参照してください

-

承認承認を承認するか、価値の高いトークンから署名を許可する

-

ネイティブ資産を奪います

次に、ハッカーが適切に設計された悪意のある契約を通じてユーザーのガス料金をどのように盗むかを見てみましょう。

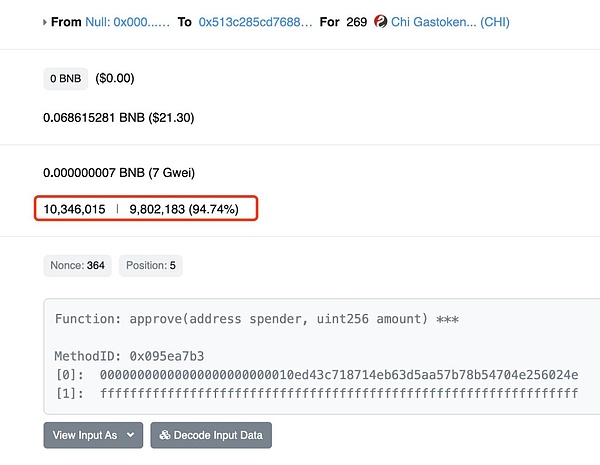

最初に、ハッカーは、BSC(0x513C285CD76884ACC377A63DC63A4E83D7D21FB5)でGPTと呼ばれる悪意のある契約を作成し、ユーザーをエアドロップトークンでやり取りするように引き付けました。

ユーザーが悪意のある契約と対話すると、ウォレット内のトークンを使用するために契約の承認が必要になっているように見えます。ユーザーがこのリクエストを承認すると、悪意のある契約により、ユーザーのウォレットの残高に基づいてガス制限が自動的に増加し、その後のトランザクションがより多くのガス料金を消費します。

悪意のある契約では、ユーザーが提供する高ガスを使用して、過剰なガストークン(カイトークンをガス補償に使用できます)を使用します。悪意のある契約により多数のカイトークンが蓄積された後、ハッカーは契約が燃えているカイトークンによって破壊されたときにガス補償を返すことができます。

(https://x.com/slowmist_team/status/1640614440294035456)

このようにして、ハッカーはユーザーのガス料金を巧みに使用して自分で利益を上げます。ユーザーは、追加のガス料金を支払ったことに気付かない場合があります。ユーザーは、エアドロップトークンを販売することで利益を上げることができると考えていましたが、ネイティブ資産は盗まれました。

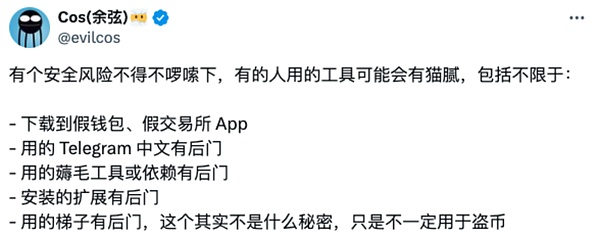

バックドア付きツール

(https://x.com/evilcos/status/1593525621992599552)

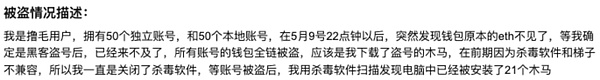

エアドロッププロセス中、一部のユーザーは、翻訳やクエリトークンの希少性などのプラグインをダウンロードする必要があります。バックドアでそれをダウンロードすることを可能にします。

さらに、空域ドロップスクリプトをオンラインで販売するためのサービスがあることに気づきました。これは、非常に効率的に聞こえるスクリプトを実行することで自動バッチインタラクションを完了できると主張していますが、無修正スクリプトと検証済みのスクリプトのダウンロードは非常に危険です。 ‘スクリプトのソースとその実際の機能を決定します。スクリプトには悪意のあるコードが含まれている場合があります。潜在的な脅威には、プライベートキー/ニーモニックの盗みや他の不正な操作の実行が含まれます。さらに、一部のユーザーは、関連する種類のリスク操作を実行するときにウイルス対策ソフトウェアをインストールまたは閉じませんでした。その結果、デバイスが損傷したトロイの木馬に巻き込まれたことがわかりませんでした。

要約します

このガイドでは、詐欺を分析することで、空域を使用して、エアスペースを減らすことができるようになった場合、エアスペースが遭遇する場合に、どのようなリスクがありますか。

-

AirDropのWebサイトにアクセスすると、プロジェクトの公式アカウントまたはアナウンスチャネルを慎重に確認できます。フィッシングWebサイトを特定します。

-

ウォレットの階層、空域ウォレットが少量の資金を保管するために使用し、コールドウォレットに大量の資金を入れます。

-

未知のソースから受け取ったエアドロップトークンについて警戒し、許可/署名操作を簡単に実行しないでください。

-

トランザクションのガス制限が異常に高いかどうかを確認するために注意してください。

-

Kaspersky、Avgなどの有名なウイルス対策ソフトウェアを使用して、最新のウイルスデータベースをいつでもリアルタイム保護して更新します。