Autor: YBB -Kapitalforscher Zeke

TLDR

-

Agglayer ist die Kernkomponente von Polygon 2.0, ein einheitlicher und dispergierter Blockchain durch Aggregation und Gewährleistung von Atomkreuz -Chain -Transaktionen.Sein Ziel ist es, eine nahtlose Benutzererfahrung eines einzelnen Kettenniveaus zu bieten und das Problem der Liquidität und des Status des vorhandenen Blockchain -Ökosystems zu lösen.

-

Agglayer verwendet eine neue Art von Überprüfungsmechanismus, die als pessimistischer Beweise bezeichnet wird.

-

Agglayer ist prägnanter und effizienter, und seine endgültige Form wird eine idealere Kettenabstraktion erzielen, was eher der Definition der nächsten Generation von Web3 entspricht.

1. Agglayer stammt aus der Ära der Modularisierung

1.1 Agglayer Einführung

Agglayer ist eine der Kernkomponenten des Polygon 2.0.Die Rolle dieses Protokolls ist im Wesentlichen die gleiche Interoperabilitätsprotokolle wie Layerzero und Wurmloch.In Bezug auf konstruktive Ideen gibt es jedoch einige Unterschiede zwischen den beiden. Die heterogene Kette ist schwierig), um die Verbindung zu erreichen.Agglayer ist gerechtfertigt und ähnlicher einer „LAN“, die aus einer Austauschmaschine besteht.Im Vergleich zum Überqueren von Brücken überall, schneller, einfacher und besserer Interoperabilität.

1.2 gemeinsame Gültigkeitssequenzierung

Der Gedanke von Agglayer ist größtenteils auf die Gestaltung der Umbra -Forschung zur gemeinsamen Gültigkeitssequecing (gemeinsame Sortierung des effektiven Sortierens) zurückzuführen, der darauf abzielt, die Interoperabilität der Atomic Cross -Chain zwischen mehreren optimistischen Rollups zu realisieren.Durch gemeinsame Sortierter kann das gesamte System die Transaktionssortier- und Statuswurzeln von mehreren Rollups im gesamten System verarbeiten, um eine atomare und bedingte Ausführung zu gewährleisten.

Die spezifische Implementierungslogik muss drei Komponenten übergeben:

-

Akzeptieren Sie den gemeinsam genutzten Sortierer von Cross -Chain -Operationen: Empfangen und Verarbeitung von Transaktionsanfragen für Kreuzketten;

-

Blockkonstruktionsalgorithmus: Shared Sortters sind für Bausteine verantwortlich, die Kreuzkettenbetriebe enthalten, um die Atomizität dieser Operationen zu gewährleisten.

-

Aktienbetrugszertifikat: Teilen betrügerischer Beweismechanismen zwischen verwandten Rollups zur Durchsetzung von Cross -Chain -Operationen.

-

Einheimische Währung.Durch die Verwendung der Unified Bridge sind die Vermögenswerte in der Aggregationsschicht native Vermögenswerte ohne Verpackungs -Token, und es ist keine Notwendigkeit, dass Quellen der dritten Teilnahme -Vertrauensquellen überqueren, alles nahtlos ist.

-

Einheitliche Liquidität.Der Fernseher aller Zugriffsketten wird geteilt oder kann auch als gemeinsamer Liquiditätspool bezeichnet werden.

-

Souveränität.Im Vergleich zum optimistischen Rollup im obigen optimistischen Rollup hat Agglayer eine bessere Souveränität, und Agglayer ist mit gemeinsam genutzten Sortierern und DA -Lösungen der dritten Party kompatibel.Die Verbindungskette kann sogar ihren nativen Token als Gas verwenden.

-

Schnell.Es ist immer noch eine Lösung, die sich von der obigen optimistischen Rollup unterscheidet.

-

Sicherheit.Pessimistischer Beweis akzeptiert nur das richtige Verhalten.

-

niedrige Kosten.Je mehr Kette in der Polymerisationsschicht verbunden ist, desto niedriger ist das an das Ethereum gezahlte Zertifikat, da es durchschnittlich ist und der Agglayer keine zusätzlichen Protokollgebühren erhebt.

-

Vertrauenslosigkeit: Es muss sich nicht auf ein zentrales Vertrauensunternehmen verlassen und das gleiche Sicherheitsniveau wie die zugrunde liegende Blockchain liefern.Benutzer und Teilnehmer müssen keine Vermittler oder Dritten vertrauen, um die Sicherheit und die korrigierte Ausführung der Transaktion zu gewährleisten.

-

Erweiterbarkeit: Die Vereinbarung kann leicht für jede Blockchain -Plattform oder -netzwerk gelten und ist nicht durch bestimmte technische Architekturen oder Regeln begrenzt.Dies ermöglicht Interoperabilitätslösungen, um eine Vielzahl von Blockchain -Ökosystemen zu unterstützen, nicht nur einige spezifische Netzwerke.

-

Verallgemeinerung (Generalisierbarkeit): Die Vereinbarung kann jede Art von Cross -Domain -Daten oder Vermögensübertragung bewältigen und nicht auf bestimmte Handelstypen oder -vermögen beschränkt.Dies bedeutet, dass verschiedene Blockchains durch diese Brücke verschiedene Arten von Informationen und Wert austauschen können, einschließlich, aber nicht beschränkt auf Kryptowährungen, intelligente Vertragsanrufe und andere Daten.

-

Token Exchange: Ermöglicht Benutzern, bestimmte Vermögenswerte auf einer Blockchain zu tauschen und ein weiteres gleichwertiges Vermögenswert in einer anderen Kette zu erhalten.Durch die Verwendung von Atomwaps und Cross -Chain Technology (AMM) -Technologien kann der Liquiditätspool auf verschiedenen Ketten erstellt werden, um den Austausch zwischen verschiedenen Vermögenswerten zu erreichen.

-

Asset Bridge: Diese Methode beinhaltet die Verriegelung oder Zerstörung von Vermögenswerten durch intelligente Verträge in der Quellkette und das Entsperren oder Erstellen neuer Vermögenswerte durch den entsprechenden intelligenten Vertrag in der Zielkette.Diese Technologie kann gemäß der Methode zur Verarbeitung von Vermögenswerten weiter in drei Typen unterteilt werden:

-

Sperr-/Gussmodus: In diesem Modus sind die Vermögenswerte in der Quelligkeitskette gesperrt und die Zielkette wird auf das äquivalente „Brückenvermögen“ gegossen.

-

Zerstörungs-/Gussmodus: Vermögenswerte in der Quellkette unter diesem Modus werden zerstört, und die gleiche Menge an gleichen Vermögenswerten wird in der Zielkette gegossen.

-

Sperr-/Entsperrmodus: Diese Methode beinhaltet die Verriegelung von Vermögenswerten in der Quellkette und entsperren dann äquivalente Vermögenswerte im Liquiditätspool in der Zielkette.Solche Vermögensbrücken ziehen häufig die Liquidität an, indem sie Anreizmaßnahmen wie die Einkommensbeteiligung vornehmen.

-

Native Zahlung: Ermöglichen Sie den Antrag auf die Quellkette, den Zahlungsbetrieb der nativen Vermögenswerte in der Zielkette auszulösen.Diese Methode wird hauptsächlich für die Siedlung verwendet, die gemäß Blockchain -Daten oder externen Ereignissen durchgeführt werden kann.

-

Intelligente Vertragsinteroperabilität: Ermöglichen Sie intelligente Verträge in der Quellkette, die Smart -Vertragsfunktion in der Zielkette gemäß dem lokalen Datenaufruf zu verwenden, um komplexe Cross -Chain -Anwendungen, einschließlich Vermögensaustausch- und Brückenvorgänge, zu erreichen.

-

Programmierbrücke: Dies ist eine Hoch -End -Interoperabilitätslösung, die die Asset Bridge -Verbindungs- und Nachrichtenübertragungsfunktion kombiniert.Wenn der Vermögenswert von der Quellkette in die Zielkette übertragen wird, kann der Vertrag auf die Zielkette sofort ausgelöst werden, um eine Vielzahl von Cross -Chain -Funktionen wie Eigenkapitalversprechen, Asset Exchange oder das in Smart Contracts gespeicherte Vermögenswerte zu erzielen in der Zielkette.

>

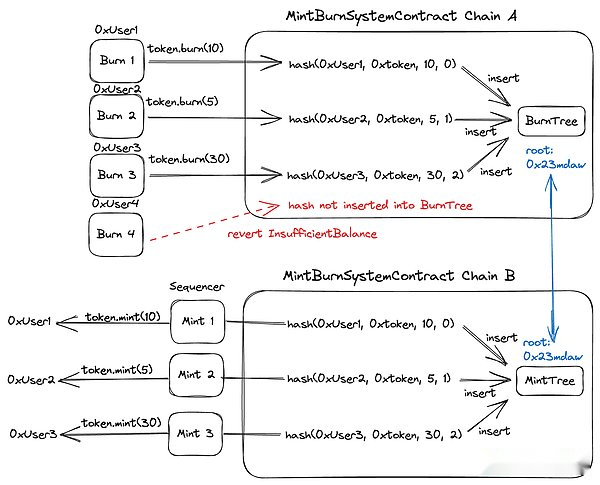

Da das aktuelle Rollup im Grunde die Funktion der Übertragung von Nachrichten zwischen Layer1 und Layer2 und anderen speziellen Vorverbesserungen hat.Wie in der obigen Abbildung gezeigt, hat Umbra nur einen MintburnSystem -Vertrag (Burn und Mint) hinzugefügt, um die drei Komponenten für die Ergänzung von drei Komponenten auszugleichen.

Arbeitsprozess

1. Verbrennungsbetrieb in der Kette A: Jeder Vertrag oder ein externes Konto kann aufgerufen werden, und es wird nach Erfolg als BurnTree erfasst.

2. MINT -Operation in Kette B: Der Sortierer zeichnet es nach erfolgreich an Mintree auf, nachdem die Ausführung erfolgreich ist.

Unangenehm und Konsistenz

Merkle -Wurzelkonsistenz: BurnTree in der Kette A und die Mirklee -Wurzel von Mintree in der Kette B muss gleich sein, um die Konsistenz und Atomizität von Kreuzketten zu gewährleisten.

Bei diesem Design teilen sich Rollup A und B einen Sortierer.Dieser gemeinsame Sortierer ist für die Veröffentlichung der Handelsstapel und Erklärung der beiden Rollups nach Ethereum verantwortlich.Der gemeinsame Sortierer kann wie die meisten Layer2 -Rollup -Sortierer oder dezentrale Sortierer wie Metis sein.Der Schlüssel zum gesamten System ist, dass der gemeinsame Sortierer den Transaktions -Stapel- und Deklarationsstatus der beiden Rollups in derselben Transaktion zu L1 veröffentlichen muss.

Aktiensortierer erhalten Transaktionen und bauen Blöcke für A und B.Für jede Transaktion auf A führt der Sortierer die Transaktion aus und prüft, ob er mit MintburnSystemcontract interagiert.Wenn die Transaktion erfolgreich ausgeführt wird und mit der Verbrennungsfunktion interagiert, versucht der gemeinsame Sortierer, die entsprechende Münztransaktion auf B. durchzuführenWenn die MINT -Transaktion erfolgreich ist, enthält der gemeinsame Sortierer Verbrennungstransaktionen auf A und enthält MINT -Transaktionen auf B;

In einfachen Worten ist das System eine einfache Erweiterung des bestehenden Blockkonstruktionsalgorithmus.Der Sorter führt die Transaktion aus und fügt die Bedingungen ein, die von einem Rollup zu einem anderen Rollup ausgelöst werden. Richtig (dh im obigen im obigen (dh im obigen oben oben). Merkle Root -Konsistenz).In diesem Fall sind mehrere Rollups einer Kette ähnlich.Das gegenteilige Problem ist, dass die Belastung der Knotenüberprüfung und der Sortierer größer ist und die Wahrscheinlichkeit dieses Schemas aus verschiedenen Perspektiven wie der Zinsverteilung und der Autonomie von Rollups immer noch sehr niedrig ist.

1.3 Die Kernkomponente von Agglayer

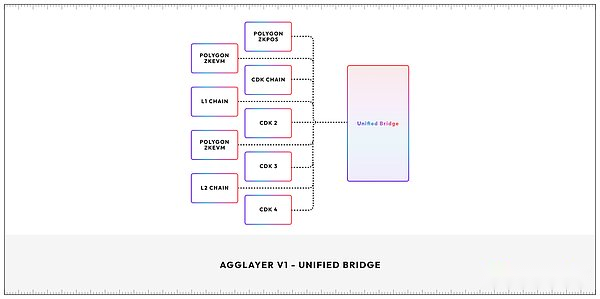

Während der Absorption der oben genannten Lösungen hat Agglayer effizientere Verbesserungen vorgenommen und zwei Schlüsselkomponenten eingeführt: Unified Bridge und Pessimistischer Beweise.

Unified Bridge: Der Workflow der Unified Bridge besteht darin, den Status aller Zugriffsketten in die Polymerisationsschicht zu sammeln und zusammenzufassen, und die Aggregationsschicht regeneriert den einheitlichen Beweis für Ethereum in diesem Prozess. Die Gültigkeit der durch die Überprüfung vorgelegten Zertifizierung) und die endgültige Bestimmung und schließlich können das Zertifikat die Wirksamkeit aller Zugriffsketten überprüfen.

>

Pessimistischer Beweis: Rollups, die auf eine Mehrkettenumgebung zugreifen, erzeugen zwei Hauptprobleme: 1. Die Einführung verschiedener Verifizierer und Konsensmechanismen führt zu komplizierten Sicherheit;Um diese beiden Probleme zu lösen, führte Polygon ein neuartiges Null -Wissen -Zertifikat vor, dh pessimistischer Beweise.

Die Idee des pessimistischen Beweises ist, dass die Annahme, dass die gesamte mit Agglayer verbundene Blockchain in Verbindung steht, möglicherweise böswilliges Verhalten aufweist und die schlimmste Situation aller Cross -Chain -Operationen angenommen wird.Anschließend verwendet Agglayer Null -Knowledge -Beweis, um die Richtigkeit dieser Operationen zu überprüfen, um sicherzustellen, dass selbst wenn es böswillige Verhaltensweisen gibt, die Integrität von Cross -Chain -Operationen nicht zerstört werden kann.

1.4 Funktionen

Nach diesem Schema können die folgenden Funktionen erreicht werden:

Zweitens Cross -Chain -Lösung

2.1 Warum ist es so schwierig, die Kette zu überqueren?

Wie oben erwähnt, ist der Zweck von Agglayer und dem vollständigen Protokoll im Grunde genommen derselbe.Vor dem Vergleich müssen wir zuerst zwei Fragen verstehen: Warum ist es schwierig, die Kette zu überqueren.

Wie das berühmteste Problem der öffentlichen Kette hat das Cross -Chain -Protokoll auch die Auswahl der Interoperabilität (Interoperabilitätstrilemma).Obwohl die Existenz von AMM- und Prophezeiungsmaschine den Mangel an Defi ausgeht, beträgt dieses Problem Dutzende Male aus einer bestimmten Perspektive.Aber die Logik dieser Verpackungs -Token ist sehr gefährlich und zentralisiert, da Sie den realen BTC und die ETH in der ursprünglichen Kettenadresse des Cross -Chain -Brückenvertrags sperren müssen, und die Gestaltung des gesamten Kreuzketten muss sich möglicherweise dem stellen müssen Vermögenswerte.Um die Kosten effizient und zu reduzieren, verwenden die meisten Cross -Chain -Lösungen tatsächlich mehr Brieftaschenlösungen.Auch heute können Sie oft die Informationen über XX Cross -Chain -Brücken -Gewitter sehen.Jetzt haben wir ein detailliertes Verständnis dieses Problems aus einer niedrigeren Ebene.

Die Bridge Division von Cross -Chain ist im Allgemeinen Vitalik und andere. Das Kettenschema kann in die native Überprüfung (kein Vertrauen+ Skalierbarkeit), externe Überprüfung (Skalierbarkeit+ Verallgemeinerung) und native Überprüfung (keine trusitive+ Generalisierung) unterteilt werden.Diese Überprüfungsmethoden basieren auf verschiedenen Vertrauensmodellen und -technologien, um den unterschiedlichen Sicherheits- und Interoperabilitätsanforderungen zu erfüllen.

Einheimische Überprüfung:

Lokale verifizierte Brücken stützen sich auf den Konsensmechanismus der Quellkette und die Zielkette selbst, um die Wirksamkeit der Transaktion direkt zu überprüfen.Diese Methode erfordert keine zusätzlichen Überprüfungsschichten oder Vermittler.Beispielsweise können einige Brücken intelligente Verträge verwenden, um die Überprüfungslogik zwischen den beiden Blockchains direkt zu erstellen, sodass diese beiden Ketten die Transaktion durch ihre eigenen Konsensmechanismen bestätigen können.Der Vorteil dieser Methode besteht darin, die Sicherheit zu erhöhen, da sie direkt vom inhärenten Sicherheitsmechanismus der teilnehmenden Ketten abhängt.Diese Methode kann jedoch in der Technologie -Implementierung komplizierter sein, und nicht alle Blockchain unterstützt die direkte lokale Überprüfung.

Extern überprüfen:

Externe Überprüfungsbrücken Verwenden Sie die drittsparty -Überprüfungen oder Überprüfungscluster, um die Wirksamkeit der Transaktion zu bestätigen.Diese Überprüfungen können unabhängige Knoten, Mitglieder der Allianz oder andere Formen von Teilnehmern sein, die außerhalb der Quellkette und der Zielkette laufen.Diese Methode beinhaltet normalerweise die Logik für die Übertragung und Überprüfung der Ketten von Kreuzungen, die von externen Entitäten durchgeführt werden, die nicht direkt von der teilnehmenden Blockchain selbst verarbeitet werden.Die externe Überprüfung ermöglicht eine breitere Auswahl an Interoperabilität und Flexibilität, da sie nicht durch eine bestimmte Kette begrenzt ist, sondern auch zusätzliche Vertrauensschichten und potenzielle Sicherheitsrisiken einführt.(Obwohl es große zentralisierte Risiken gibt, ist die externe Überprüfung die maitstreamste Kreuzungsmethode. Zusätzlich zu Flexibilität und Effizienz hat es beide niedrigen Kosten)

Lokal überprüfen:

Die native Überprüfung bezieht sich auf den Status der Zielkette der Zielkette in der Cross -Chain -Wechselwirkung, um die Transaktion zu bestätigen und Follow -up -Transaktionen lokal durchzuführen.Der übliche Ansatz besteht darin, einen leichten Client auf der Quellkette der virtuellen Maschine der Zielkette zu betreiben, parallel.Die native Überprüfung erfordert eine kleine Anzahl von Fraktionen oder synchronen Annahmen.Die native Überprüfung ist eine Cross -Chain -Kommunikationsmethode mit dem höchsten Vertrauensgrad, aber ihre Kosten sind auch sehr hoch, die Entwicklungsflexibilität ist niedrig und es ist besser für Blockchain mit hochstatusem Maschinenähnlichkeit wie Ethereum- und L2 -Netzwerken geeignet. Zwischen der Blockchain entwickelte Basis auf der Basis von Cosmos SDK -Entwicklung.

Das aktuelle Cross -Chain -Schema „1“

Beschwerden in verschiedenen Aspekten haben auch zu verschiedenen Arten von Cross -Chain -Lösungen geführt.Die aktuelle Cross -Chain -Lösung kann auch in mehrere Kategorien unterteilt werden.

2.2 Agglayer ist in Zukunft vorteilhafter

Hier vergleichen wir Agglayer mit dem aktuellen Vollkettenprotokoll und nehmen als Beispiel die einflussreichste Layerzero.Das Protokoll verwendet eine externe Version der Überprüfung der Verbesserung, dh LayerZero wandelt die Quelle des Vertrauens in die Überprüfung in zwei unabhängige Entitäten um, die Maschinen und Relais aufweisen, um die Defekte der externen Überprüfung auf die minimalistischste Weise auszugleichen.Die Cross -Chain -Lösung gehört zu einem programmierbaren Brückenschema, das mehrere Operationen erzielen kann.Logischerweise scheint es einfach zu knacken, also ist ein unmögliches Dreieck genannt.Aus einer prächtigen Erzählperspektive hat LayerZero die Möglichkeit, der Cross -Chain -Zentrum des gesamten Web3 zu werden, und entspricht ganz den Problemen wie der Aufteilung und Liquidität der Erfahrung und Liquidität der Unter -Chain -Explosion in der Ära der Modularisierung.

Aber wie ist die reale Situation?Wir werden nicht über die jüngsten Lagen des Betriebsbetriebs von LayerZero auf Airdrops sprechen.Aus der Sicht der Entwicklung ist es tatsächlich sehr schwierig, die Situation des gesamten Web3 in einer solchen Vereinbarung zu erreichen, und das Problem der Dezentralisierung ist zweifelhaft.In der frühen V1 -Version hatte die von LayerZero verwendete Prophezeiungsmaschine tatsächlich die Möglichkeit, hackt und theoretisch zu werden. von b -End -Ressourcen.

Andererseits beinhaltet die Entwicklung des vollständigen Chain -Protokolls auch das Problem des Protokolls, des Datenformates und der Betriebslogik der heterogenen Kette und der Aufruf verschiedener intelligenter Verträge.Die gegenseitige Kommunikation von Web3 wirklich zu erkennen, erfordert nicht nur seine eigenen Bemühungen, sondern auch die Zusammenarbeit verschiedener Projekte.Wenn Sie den frühen Layerzero verwenden, sollte es nicht schwierig sein, festzustellen, dass es im Grunde nur die EVM Public Chain Cross -Chain unterstützt, und es gibt nicht viele ökologische Projekte, die die volle Kette unterstützen.Dies gilt auch für Agglayer, aber in Bezug auf die Interoperabilität unterstützt Agglayer Ultra -Low -Verzögerung und asynchrone Interoperabilität, die dem Internet eher im Internet verwendet wird.

Zusammenfassend ist die Agglayer -Aggregation eine ähnliche Möglichkeit zu verwenden, die prägnanter, effizienter und im Einklang mit der aktuellen modularen Windrichtung ist.Es gibt jedoch keine absolute Höhe zwischen den beiden in der Gegenwart.Der Vorteil von Agglayer besteht darin Self -Bringing -Kettenkette Abstract, das Teilen von Liquiditätspools erforderlich, erfordert keine Verpackungs -Token, was eine sehr gute Gelegenheit für lange Schwanzketten und Anwendungsketten darstellt.Langfristig ist Agglayer die derzeitige potenzielle Cross-Chain-Lösung. Der nächste Schritt wird polymerisiert.

Drittens, die von Agglayer verbundene Ökologie

Denn in den frühen Tagen war die Access -Kette des Agglayer nicht viele.

3.1 x Schicht

X Layer basiert auf dem von Polygon CDK festgelegten Ethereum Layer2 -Projekt.Als Kopfaustausch wird die Projekte in der Gesamtschicht nach dem Zugriff auf den Agglayer umfangreiche Liquidität bringen.Die OKX Web3 -Wallet als Zugriffsschicht der gewöhnlichen Benutzer bietet möglicherweise auch eine bessere Unterstützung für Agglayer.

>

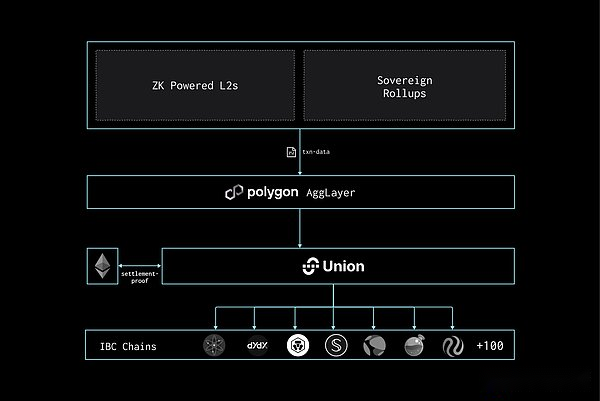

3.2 Gewerkschaft

Union ist eine Null -Wissen -Infrastrukturschicht, die auf Kosmos basiert.Es basiert auf Konsensprüfungen und hängt nicht von vertrauenswürdigen Dritten, Prophezeiungsmaschinen, mehreren Signaturen oder MPCs ab.Als Zugangskette wird nach dem Eintritt in die Aggregationsschicht die Tiefenverbindung zwischen EVM und Cosmos implementiert, da Sie die Union nur als IBC -Gateway verwenden müssen, um Union zu verbinden und dann eine Verbindung zu IBC zu verbinden, so dass das modulare Ökosystem der beiden Voneinander getrennt kann neu gestaltet werden.

>

3.3 Astar

Astar Network ist das Netzwerk japanischer und globaler Unternehmen, Unterhaltungs- und Spielprojekte und setzt sich für „Web3“ ein.Es bietet maßgeschneiderte Blockchain -Lösungen mit einer Kreuzungsmaschine, die von Polygon und Polkadot unterstützt wird.Als erste vollständige integrierte Kette von Agglayer wird dieses Projekt direkt zehn Milliarden Dollar an Liquiditätsfreigabepools zugreifen und ein echtes Benutzerwachstum erzielen.

>

Referenz

1. Ein Artikel versteht die Blockchain-Interoperabilität: https://blog.chain.link/blockchain- Interoperabilität- Zh ///

2.Agglayer: Warum die Skalierbarkeit von Polygon ein Game Changer im Jahr 2024 & amp;

https://www.antiersolutions.com/agglayer-why-pointgons-scalability-solution-is-a—y-2024-meyond/

3. Das Aggregationsalter kommt: https: //polygon.technology/agglayer

4. Shared Value Sequenzierung: https://www.umbraressearch.xyz/writings/sharidity-sequencing

5.Union: https: //www.rootdata.com/zh/projects/detail/union?