Organización: Deng Tong, Reino de la Visión de Bittain

Durante el Carnaval Web3 de Hong Kong 2022, el co -fundador de Ethereum, Vitalik Buterin, pronunció un discurso principal «alcanzando los límites del diseño del protocolo».La visión de Bittain se resuelve de la siguiente manera a los lectores.

Blockchain y zk-snarks

El tipo de tecnología que utilizamos para construir un acuerdo ha cambiado mucho en los últimos 10 años.Luego, cuando Bitcoin nació en 2009, en realidad usó una forma muy simple de criptografía, ¿verdad?La única tecnología de cifrado que ve en el Acuerdo de Bitcoin es: tienes un Beh, tienes una firma ECDSA con una curva ovalada, tienes una prueba de carga de trabajo.La prueba de carga es solo otra forma de usar el hash.

Muchas de esas cosas ya han existido durante mucho tiempo.Técnicamente, desde el nacimiento del teorema de PCP, ya tenemos ZK-Snarks, y el teorema tiene una historia de décadas.Entonces, en teoría, estas tecnologías han existido durante mucho tiempo, pero en la práctica, existe enormes obstáculos de eficiencia entre lo que puede hacer en los documentos académicos y lo que puede hacer en aplicaciones prácticas.

En realidad, creo> «>El blockchain en sí tiene muchos elogios, porque en realidad ayudó a la adopción de estas tecnologías y realmente las pone en práctica.

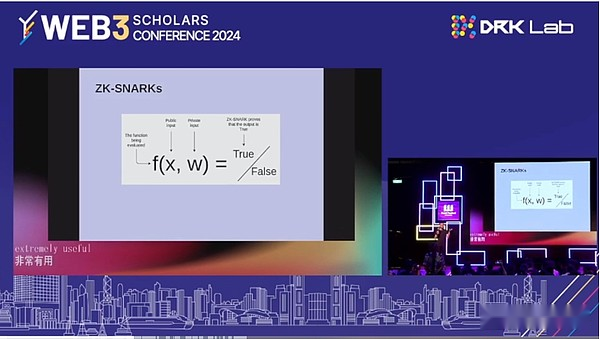

La situación de hoy ha cambiado en los últimos diez años y ha hecho un gran progreso.Esto incluye muchas cosas diferentes.El acuerdo que tenemos hoy confía en todas estas tecnologías.Mire el acuerdo creado en 2000, todas estas cosas se han considerado como componentes clave desde el primer día.ZK-Snarks es la primera cosa importante aquí, ¿verdad?ZK-Snarks es una tecnología.Puede verificar la prueba más rápido de esta manera y luego ejecutar el cálculo usted mismo.También puede verificar la prueba sin ocultar mucha información en la entrada original.Por lo tanto, encontrar ZK-Snarks es muy útil en la privacidad y también es muy útil en términos de escalabilidad.

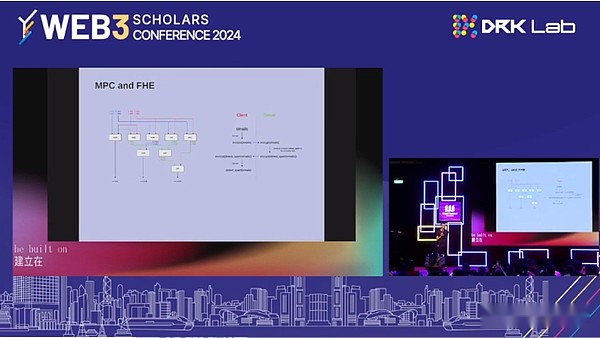

¿Cuál es el papel de blockchain ahora?> «>Blockchain le ha traído muchos beneficios.Pero todo esto es a expensas de dos cosas muy grandes.Uno es la privacidad, y el otro es la seguridad.ZK-Snarks, eres privacidad y estás a salvo.En 2016, vimos el protocolo Zcash.Luego comenzamos a ver más y más cosas en la teoría del ecosistema.Hoy, casi todo ha comenzado a basarse en ZK y comienza a calcular y encriptar completamente en varias partes.Pero algunas cosas que no puedes hacer con ZK-Snarks.Por lo tanto, la protección de la privacidad, la computación y la ejecución de los datos privados de las personas.La votación es en realidad un caso importante, puede obtener un cierto grado de beneficios en él.Así que vota con ZK-Snarks, pero si quieres obtener realmente los mejores atributos, entonces MPC y FHE son lo que debes usar.

Muchas aplicaciones de cifrado e inteligencia artificial eventualmente usarán MPC y FHE.

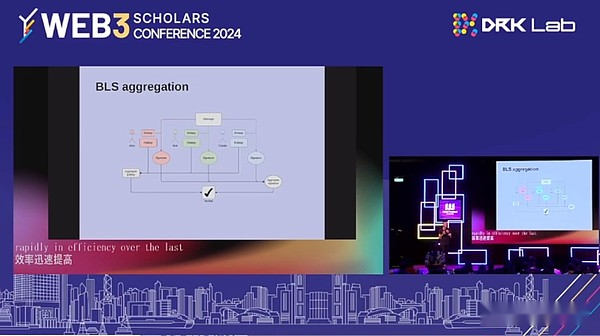

La agregación clave de BLS es una tecnología interesante. Firma de la cartera, al igual que la firma de la cartera, al igual que verificar la misma firma.

Esto es muy poderoso.La agregación clave de BLS es en realidad una tecnología en el consenso de estado moderno para demostrar el núcleo teórico.

Si observa el consenso de estado establecido antes de la agregación clave de BLS, muchas veces, los algoritmos generalmente solo admiten cientos de verificaciones, al igual que un teorema actualmente tiene alrededor de 30,000 verificaciones porque están enviando firmas cada 12 segundos.La razón por la cual esto es posible es que esta nueva forma de criptografía se ha optimizado solo en los últimos 5 a 10 años.

Funciones de eficiencia, seguridad y extensión

Estas nuevas tecnologías traen tantas cosas.Pronto se hicieron más fuertes.El acuerdo actual utiliza muchas de estas tecnologías.De hecho, hemos experimentado una transformación importante de la criptografía dedicada a la criptografía general.Debe crear un algoritmo para aplicaciones de uso especial para lograr propósitos más comunes.En este mundo, debe crear una aplicación que use el contenido que mencioné en los últimos 5 minutos, y ni siquiera necesita ser un criptista.Puede escribir un código y compilarlo en el dispositivo de aprobación y verificación, y tiene una aplicación que busca el historial.

Entonces, ¿cuáles son los desafíos aquí?> «>Creo que los dos problemas principales ahora: uno es la eficiencia y el otro es la seguridad.Ahora hay terceros tipos, que se puede decir que son una función de extensión.Creo,> «>Mejorar la eficiencia y la seguridad de lo que tenemos hoyMás importante.

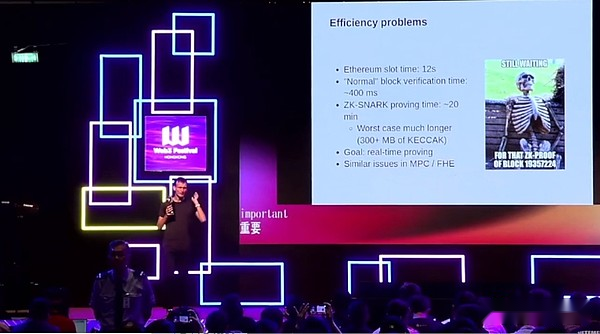

Hablemos de eficiencia.Digamos que un ejemplo específico es la teoría de Blockchain.Teóricamente, si el tiempo de bloque es de 12 segundos, el intervalo promedio entre un bloque y el siguiente bloque es de 12 segundos.En el tiempo de verificación de bloque normal.Este es el tiempo requerido para el bloque de verificación de los subordinados, aproximadamente 400 milisegundos.Buscando trampas, teoría de pruebas y detener el tiempo requerido durante unos 20 minutos.Pero hace dos años, esta situación estaba mejorando rápidamente.Anteriormente, este igual era de 5 horas.Ahora toma un promedio de 20 minutos.En comparación con hace dos años, todavía logramos un gran progreso.

¿Cuál es nuestro objetivo ahora?> «>El objetivo es realizar pruebas de tiempo real.El objetivo es que cuando cree un bloque, puede obtener pruebas antes de crear el siguiente bloque.Si podemos ingresar a un mundo de este tipo: cada billetera Ethereum, incluida la billetera del navegador, incluidas las billeteras móviles y las billeteras de contrato inteligentes, incluidas otras cadenas, están verificando completamente la teoría de las reglas de consenso.

Por lo tanto, ni siquiera creen si prefieren la verificación de capital, porque en realidad verifican directamente las reglas y se aseguran directamente de que el bloque sea correcto.¿Cómo usamos la historia para hacer esto?Para que realmente juegue un papel, ZK-Snarks demuestra que debe llevarse a cabo en tiempo real, pero hay una manera de probar la teoría y el bloqueo en 5 segundos.Entonces la pregunta es, ¿podemos lograrlo?Ahora, MPC y FHE también tienen problemas similares.Como mencioné anteriormente, un poderoso caso de MPC y FHE está votando, ¿verdad?En realidad ha comenzado a aparecer.

> «>El problema actual de MPC es que algunos de sus atributos de seguridad dependen de un servidor central.¿Podemos descentralizar?Podemos, pero debe ser más eficiente.El costo de estos acuerdos es enorme.

¿Cómo nos damos cuenta de tales demandas?> «>Para ZK-Snarks, creo que la mejora de la eficiencia se divide en tres categorías.Uno de ellos es la paralelización y la agregaciónPor lo tanto, si te imaginas en una teoría sobre bloques, en una verificación, el bloque necesita hasta unos 10 millones de pasos de cálculo.Ejecuta cada paso de cálculo y lo demuestra por separado.Entonces pruebas la agregación.

Después de aproximadamente 20 pasos anteriores, obtienes una prueba importante de la corrección de todo el bloque.Esto es lo que puede hacer con la tecnología existente hoy.Y puede probar bloques inferiores en 5 segundos.Requiere mucha computación paralela, entonces, ¿podemos optimizarla?¿Podemos optimizar la prueba agregada?La respuesta es sí.

Después de aproximadamente 20 pasos anteriores, obtienes una prueba importante de la corrección de todo el bloque.Esto es lo que puede hacer con la tecnología existente hoy.Y puede probar bloques inferiores en 5 segundos.Requiere mucha computación paralela, entonces, ¿podemos optimizarla?¿Podemos optimizar la prueba agregada?La respuesta es sí.

Bajo los mismos costos de hardware y el mismo costo de energía, ASIC puede manejar la velocidad del hash de aproximadamente 100 veces más rápido que la GPU.La pregunta es, ¿podemos obtener exactamente los mismos beneficios a través de una prueba estricta?Creo que la respuesta es que deberíamos poder.Muchas compañías han comenzado a construir productos utilizados específicamente para demostrar ZK-Snarks, pero de hecho, debería ser muy común.¿Podemos acortar de 20 minutos a 5 segundos, aumentando así la eficiencia?

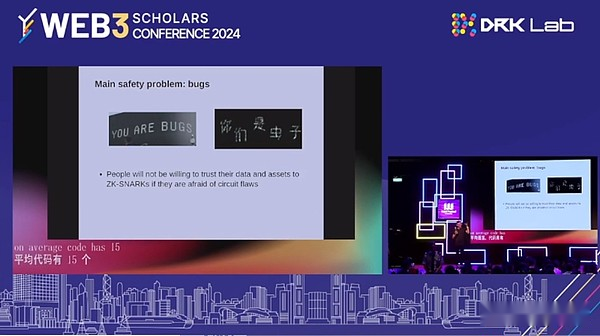

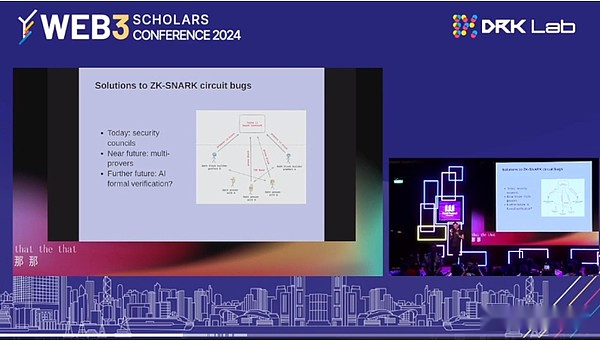

Así que tenemos el protocolo GKR, tenemos 64 bits, tenemos varias ideas como ZK-Snarks.¿Podemos mejorar aún más la eficiencia del algoritmo?¿Podemos crear más ZK-Snarks, funciones de hash amistosas, más sarks de Zk, algoritmos de firma amigables?Aquí hay muchas ideas, y aliento a las personas a hacer más por estas ideas.Tenemos todas estas increíbles formas de criptografía, pero ¿la gente confiará en ellas?Si las personas se preocupan por algún tipo de defectos, ya sea Zk-Snarks o Circuits Zkevm, todos tienen 7000 líneas.Si lo hacen muy efectivo.En teoría, hay 15 a 50 errores por mil líneas.Nos esforzamos mucho.Hay menos de 15 líneas, pero también es mayor que cero.Si tiene estos sistemas que poseen miles de millones de activos de dólares, entonces si uno de ellos está equivocado, no importa cuán avanzada sea la tecnología de cifrado, estos dinero se perderán.

La pregunta es, ¿qué podemos hacer para adoptar realmente la criptografía existente y reducir la cantidad de errores en ella?

Ahora, creo que si hay 9 de las 12 personas en un grupo, más del 75% de las personas están de acuerdo en que hay errores, entonces pueden derrocar cualquier contenido en el sistema de prueba.Entonces está bastante centralizado.En el futuro cercano, tendremos múltiples pruebas.En teoría, puede reducir el riesgo de errores en cualquier parte de él.Tienes tres sistemas de prueba.Si uno de ellos está equivocado, espero que los otros dos no cometan errores en la misma posición.

Realizar verificación formal con herramientas de inteligencia artificial

por fin,> «>Creo que una cosa interesante que vale la pena estudiar en el futuro es usar herramientas de inteligencia artificial para la verificación formal.De hecho, no hay error en las matemáticas de que hay cosas como ZK-EVM.Pero, ¿puede realmente probar esto, por ejemplo, la implementación de ZK-EVM es la misma función que el teorema en el gas?Por ejemplo, ¿puede demostrar que solo tienen una salida para cualquier entrada posible?

En 2019, nadie piensa que la inteligencia artificial puede hacer fotos muy hermosas hoy.Hemos progresado mucho, y hemos visto inteligencia artificial.

La pregunta es si podemos intentar convertir herramientas similares a tareas similares.Por ejemplo, una declaración compleja en un programa que abarca miles de líneas genera automáticamente pruebas matemáticas.Creo que este es un desafío abierto interesante que permite a las personas comprender la eficiencia de la agregación de la firma.Entonces, hoy Ethereum tiene 30,000 dispositivo de verificación, ¿y los requisitos para ejecutar un nodo son bastante altos?Hay una teoría de nodos en mi computadora portátil, que puede ejecutarse, pero no es una computadora portátil barata.Y realmente tengo que actualizar el disco duro yo mismo.El objetivo esperado es teóricamente, esperamos apoyar la mayor cantidad de verificación posible.Esperamos que el certificado de capital sea lo más democrático posible para que las personas puedan participar directamente en la verificación de cualquier tamaño.Esperamos que los requisitos en la teoría del nodo sean muy bajos y fáciles de usar.Esperamos que la teoría y los acuerdos sean lo más simples posible.

Entonces, ¿cuáles son los límites aquí?La limitación es que todos los datos de cada participante cada ranura requieren 1 bit, porque debe transmitir la información que está involucrada en la firma y quién no ha participado.Este es el límite más básico de esto.Si este es el caso, no habrá otras restricciones.Calcule, no hay límite inferior.Puedes probar la agregación.Puede recuperar en cada árbol o firma.Puede hacer varios agregados de firma.Puede usar Snarks, puede usar la criptografía, al igual que puede usar Snarks de 32 bits, varias tecnologías.

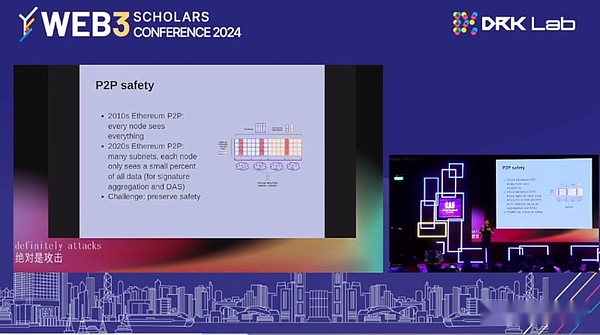

Piense en la red de punto a punto de punto

La pregunta es, ¿en qué medida podemos optimizar la seguridad de la agregación de la firma -Point -to -Point?> «>No es suficiente gente para pensar en la red de puntos.Esto es lo que realmente quiero enfatizar.Creo que en el campo del cifrado, generalmente hay demasiadas tendencias para crear una estructura peculiar por encima de la red de puntos a punto, y luego asumir que la red de punto a punto puede funcionar.Hay muchos demonios escondidos aquí, ¿verdad?Creo que estos demonios se volverán más complicados, al igual que la forma de trabajar en Bitcoin en Bitcoin.

Hay varios ataques, como ataques de brujas, ataques de servicio de rechazo, etc.Pero cuando tiene una red muy simple y la única tarea de la red es asegurarse de que todos puedan obtener todo, el problema sigue siendo bastante simple.El problema es que, como teoría de escala, la red de punto a punto se vuelve cada vez más complicada.La red Ethereum Dot -Point de hoy tiene 64 piezas en el orden para hacer una agregación de firma, para manejar 30,000 firmas.

En primer lugar, como lo hacemos hoy, tenemos una red de punto a punto.Por lo tanto, el costo de la capas de los dos elementos y permitir el encierro es muy bajo, lo cual es una solución de escalabilidad talentosa.Esto también depende de una arquitectura de punto a punto de punto más complicada.¿Descarga solo 1/8 de todos los datos en cada nodo?¿Realmente puedes hacer tal seguridad de red?¿Cómo podemos guardar datos?¿Cómo mejoramos la seguridad de los puntos a la red?

en conclusión

entonces,> «>Lo que debemos considerar es un acuerdo que puede implementar restricciones criptográficas.Nuestra criptografía es mucho más fuerte que las décadas, pero puede ser más fuerte.

Hay dos instrucciones igualmente importantes aquí:

> «>Uno de ellos es continuar mejorando la eficienciaQueremos probar todo en tiempo real.Queremos ver un mundo de este tipo: el valor predeterminado de cada mensaje transmitido en el bloque de protocolo descentralizado es ZK-Snarks predeterminado para demostrar que el mensaje y todos los contenidos que dependen el mensaje sigue las reglas del acuerdo.¿Cómo podemos mejorar la eficiencia para lograr este objetivo?> «>El segundo es mejorar la seguridad.La posibilidad de reducir fundamentalmente la posibilidad de problemas, ingresemos a un mundo.

Pero como hemos visto muchas veces, los hackers atacan múltiples firmas.En muchos casos, los tokens en estos proyectos de la capa 2 en realidad están controlados por múltiples firmas.Si los hackers atacan a cinco personas al mismo tiempo, perderán mucho dinero.Si desea evitar estos problemas, entonces debemos confiar, podemos usar esta tecnología y forzar las reglas encriptadas, en lugar de creer en un pequeño grupo de personas para garantizar la seguridad del sistema.

Pero para realmente darse cuenta de esto, se debe confiar en el código.La pregunta es, ¿podemos hacer que el código sea creíble?¿Podemos hacer que Internet sea confiable?¿Podemos hacer que la economía de estos productos sea confiable?Creo que estos son los desafíos centrales, y espero que todos puedan continuar trabajando juntos para mejorar.Gracias.