Organisation: Deng Tong, Royaume de Bitchain Vision

Au cours du carnaval de Hong Kong Web3 de Hong Kong, Ethereum, le co-fondateur Vitalik Buterin a prononcé un discours d’ouverture « atteignant les limites de la conception du protocole ».La vision de Bitchain est réglée comme suit aux lecteurs.

Blockchain et ZK-Snarks

Le type de technologie que nous avons utilisé pour construire un accord a beaucoup changé au cours des 10 dernières années.Ensuite, lorsque Bitcoin est né en 2009, il a en fait utilisé une forme très simple de cryptographie, non?La seule technologie de chiffrement que vous voyez dans l’accord Bitcoin est – Vous avez un Beh, vous avez une signature ECDSA avec une courbe ovale, vous avez une preuve de charge de travail.La charge de travail n’est qu’une autre façon d’utiliser le hachage.

Beaucoup de ces choses existent déjà depuis longtemps.Techniquement, depuis la naissance du théorème du PCP, nous avons déjà ZK-Snarks, et le théorème a des antécédents de décennies.Ainsi, en théorie, ces technologies existent depuis longtemps, mais dans la pratique, il existe d’énormes obstacles d’efficacité entre ce que vous pouvez faire dans les articles académiques et ce que vous pouvez faire dans les applications pratiques.

En fait, je pense> « >La blockchain lui-même a beaucoup d’éloges, car il a en fait aidé l’adoption de ces technologies et les a vraiment mis en pratique.

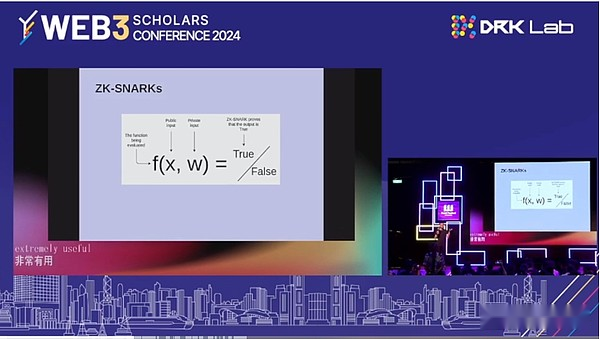

La situation d’aujourd’hui a changé au cours des dix dernières années et a fait de grands progrès.Cela comprend de nombreuses choses différentes.L’accord que nous avons aujourd’hui compte aujourd’hui sur toutes ces technologies.Regardez l’accord construit en 2000, toutes ces choses ont été considérées comme des composants clés du premier jour.ZK-Snarks est la première chose majeure ici, non?ZK-Snarks est une technologie.Vous pouvez vérifier la preuve plus rapidement de cette manière, puis exécuter le calcul vous-même.Vous pouvez également vérifier la preuve sans cacher beaucoup d’informations dans l’entrée d’origine.Par conséquent, la recherche de SK-Snarks est très utile dans la vie privée et est également très utile en termes d’évolutivité.

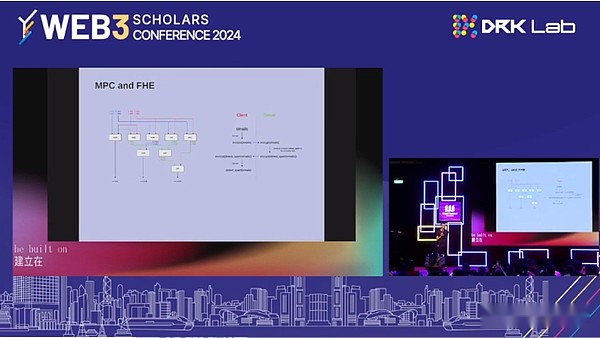

Quel est le rôle de la blockchain maintenant?> « >La blockchain vous a apporté beaucoup d’avantages.Mais tout cela est au détriment de deux très grandes choses.L’un est la confidentialité, et l’autre est la sécurité.ZK-Snarks, vous êtes en intimité et vous êtes en sécurité.En 2016, nous avons vu le protocole ZCash.Ensuite, nous avons commencé à voir de plus en plus de choses dans la théorie de l’écosystème.Aujourd’hui, presque tout a commencé à être basé sur ZK et commence à calculer et à crypter entièrement dans diverses parties.Mais certaines choses que vous ne pouvez pas faire avec ZK-Snarks.Donc, la protection de la confidentialité, l’informatique et l’exécution sur les données privées des personnes.Le vote est en fait un cas important, vous pouvez y obtenir un certain degré d’avantages.Alors votez avec ZK-Snarks, mais si vous voulez obtenir vraiment les meilleurs attributs, alors MPC et FHE sont ce que vous devez utiliser.

De nombreuses applications de cryptage et d’intelligence artificielle utiliseront éventuellement les MPC et les deux primitives ont augmenté rapidement au cours des dix dernières années.

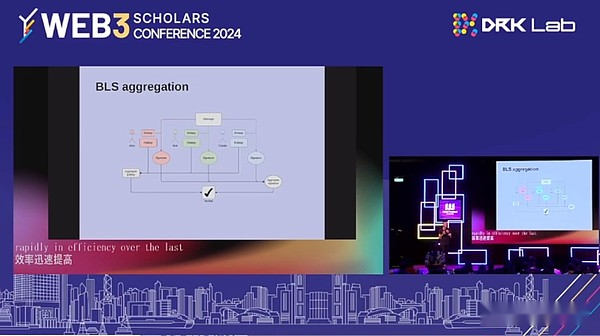

L’agrégation clé BLS est une technologie intéressante. Signature du portefeuille, tout comme la signature du portefeuille, comme vérifiez la même signature.

C’est très puissant.L’agrégation clé BLS est en fait une technologie du consensus de l’État moderne pour prouver le noyau théorique.

Si vous regardez le consensus d’état établi avant l’agrégation de clés BLS, plusieurs fois, les algorithmes ne prennent généralement en charge que des centaines de vérifications, tout comme un théorème a actuellement environ 30 000 vérifications car ils soumettent des signatures toutes les 12 secondes.La raison pour laquelle cela est possible est que cette nouvelle forme de cryptographie n’a été en fait optimisée qu’au cours des 5 à 10 dernières années.

Fonctions d’efficacité, de sécurité et d’extension

Tant de choses sont apportées par ces nouvelles technologies.Ils sont rapidement devenus plus forts.L’accord d’aujourd’hui utilise beaucoup de ces technologies.Nous avons en effet connu une transformation majeure de la cryptographie dédiée à la cryptographie générale.Vous devez créer un algorithme pour des applications à usage spécial pour obtenir des fins plus courantes.Dans ce monde, vous devez créer une application qui utilise le contenu que j’ai mentionné au cours des 5 dernières minutes, et vous n’avez même pas besoin d’être cryptiste.Vous pouvez écrire un morceau de code et le compiler dans le périphérique d’approbation et de vérification, et vous avez une application qui recherche l’historique.

Alors, quels sont les défis ici?> « >Je pense que les deux problèmes majeurs maintenant: l’un est l’efficacité et l’autre est la sécurité.Il existe maintenant des troisième types, qui peuvent être considérés comme une fonction d’extension.Je pense,> « >Améliorer l’efficacité et la sécurité de ce que nous avons aujourd’huiPlus important.

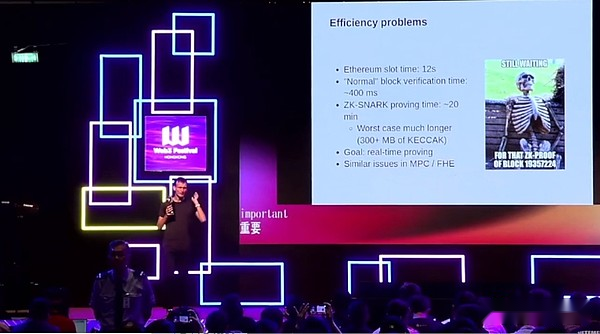

Parlons d’efficacité.Disons qu’un exemple spécifique est la théorie de la blockchain.Théoriquement, si le temps de bloc est de 12 secondes, l’intervalle moyen entre un bloc et le bloc suivant est de 12 secondes.Dans le temps de vérification du bloc normal.C’est le temps requis pour le bloc de vérification des subordonnés, environ 400 millisecondes.À la recherche de pièges, de la théorie de la preuve et de l’arrêt du temps requis pendant environ 20 minutes.Mais il y a deux ans, cette situation s’améliorait rapidement.Auparavant, cet égal était de 5 heures.Cela prend maintenant en moyenne 20 minutes.Par rapport à il y a deux ans, nous avons quand même fait de grands progrès.

Quel est notre objectif maintenant?> « >L’objectif est d’effectuer une preuve réelle.L’objectif est que lorsque vous créez un bloc, vous pouvez obtenir une preuve avant de créer le bloc suivant.Si nous pouvons entrer dans un tel monde: chaque portefeuille Ethereum, y compris le portefeuille de navigateur, y compris les portefeuilles mobiles et les portefeuilles de contrat intelligents, y compris d’autres chaînes, vérifie en fait la théorie des règles de consensus.

Par conséquent, ils ne croient même pas s’ils préfèrent la vérification des fonds propres, car ils vérifient directement les règles et garantissent directement que le bloc est correct.Comment utilisons-nous l’historique pour ce faire?Pour le faire jouer un rôle, ZK-Snarks prouve qu’il doit être effectué en temps réel, mais il existe un moyen de prouver la théorie et de bloquer dans les 5 secondes.La question est donc: pouvons-nous y parvenir?Maintenant, MPC et FHE ont également des problèmes similaires.Comme je l’ai mentionné plus tôt, un cas puissant de MPC et de FHE vote, non?Il a en fait commencé à apparaître.

> « >Le problème actuel de MPC est que certains de ses attributs de sécurité dépendent d’un serveur central.Pouvons-nous décentraliser?Nous le pouvons, mais il doit être plus efficace.Le coût de ces accords est énorme.

Comment pouvons-nous réaliser de telles demandes?> « >Pour ZK-Snarks, je pense que l’amélioration de l’efficacité est divisée en trois catégories.L’un d’eux est la parallélisation et l’agrégationPar conséquent, si vous imaginez dans une théorie sur les blocs, dans une vérification, le bloc a besoin jusqu’à environ 10 millions d’étapes de calcul.Vous exécutez chaque étape de calcul et le prouvez séparément.Ensuite, vous prouvez l’agrégation.

Après environ 20 étapes au-dessus, vous obtenez une preuve importante de l’exactitude de l’ensemble du bloc.C’est ce que vous pouvez faire avec la technologie existante aujourd’hui.Et peut prouver des blocs inférieurs dans les 5 secondes.Cela nécessite beaucoup d’informatique parallèle, alors pouvons-nous l’optimiser?Pouvons-nous optimiser la preuve agrégée?La réponse est oui.

Après environ 20 étapes au-dessus, vous obtenez une preuve importante de l’exactitude de l’ensemble du bloc.C’est ce que vous pouvez faire avec la technologie existante aujourd’hui.Et peut prouver des blocs inférieurs dans les 5 secondes.Cela nécessite beaucoup d’informatique parallèle, alors pouvons-nous l’optimiser?Pouvons-nous optimiser la preuve agrégée?La réponse est oui.

Sous les mêmes coûts matériels et le même coût d’énergie, l’ASIC peut gérer la vitesse de hachage d’environ 100 fois plus rapide que le GPU.La question est, pouvons-nous obtenir exactement les mêmes avantages grâce à une preuve stricte?Je pense que la réponse est que nous devrions pouvoir le faire.De nombreuses entreprises ont commencé à construire des produits spécifiquement utilisés pour prouver les NK-Snarks, mais en fait, il devrait être très courant.Pouvons-nous raccourcir 20 minutes à 5 secondes, augmentant ainsi l’efficacité?

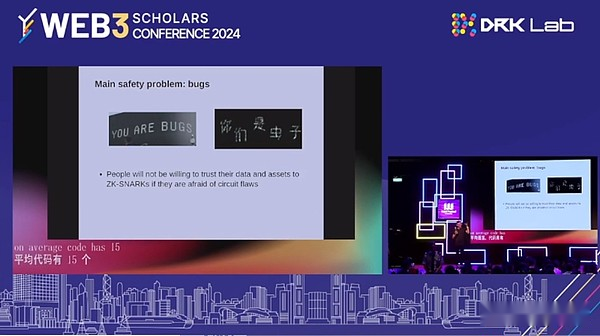

Nous avons donc le protocole GKR, nous avons 64 bits, nous avons diverses idées telles que ZK-Snarks.Pouvons-nous améliorer encore l’efficacité de l’algorithme?Pouvons-nous créer plus de SK-Snarks, des fonctions de hachage amicales, plus de NK-Snarks, des algorithmes de signature amicaux?Il y a beaucoup d’idées ici, et j’encourage fortement les gens à faire plus pour ces idées.Nous avons toutes ces formes incroyables de cryptographie, mais les gens leur feront-ils confiance?Si les gens s’inquiètent d’une sorte de défauts, que ce soit des circuits ZK-Snarks ou Zkevm, ils ont tous 7000 lignes.S’ils le font très efficace.En théorie, il y a 15 à 50 erreurs pour mille lignes.Nous essayons dur.Il y a moins de 15 lignes, mais elle est également supérieure à zéro.Si vous avez ces systèmes détenant des milliards de dollars d’actifs, alors si l’un d’eux est faux, quelle que soit la progression de la technologie de chiffrement, ces argent seront perdus.

La question est de savoir que pouvons-nous faire pour vraiment adopter la cryptographie existante et réduire le nombre d’erreurs?

Maintenant, je pense que s’il y a 9 des 12 personnes dans un groupe, plus de 75% des gens conviennent qu’il y a des erreurs, alors ils peuvent renverser tout contenu dans le système de preuve.Il est donc assez centralisé.Dans un avenir proche, nous aurons plusieurs preuves.En théorie, vous pouvez réduire le risque d’erreurs dans n’importe quelle partie de celle-ci.Vous avez trois systèmes de preuve.Si l’un d’eux est faux, j’espère que les deux autres ne feront pas d’erreurs exactement dans la même position.

Effectuer une vérification formelle avec des outils d’intelligence artificielle

enfin,> « >Je pense qu’une chose intéressante qui mérite d’être étudiée à l’avenir est d’utiliser des outils d’intelligence artificielle pour une vérification formelle.En fait, il n’y a aucune erreur en mathématiques qu’il y a des choses comme ZK-EVM.Mais pouvez-vous vraiment le prouver, par exemple, la mise en œuvre de ZK-EVM est entièrement la même fonction que le théorème du gaz.Par exemple, pouvez-vous prouver qu’ils n’ont qu’une seule sortie pour des entrées possibles?

En 2019, personne ne pense que l’intelligence artificielle peut faire de très belles photos aujourd’hui.Nous avons fait beaucoup de progrès et nous avons vu l’intelligence artificielle.

La question est de savoir si nous pouvons essayer de transformer des outils similaires à des tâches similaires.Par exemple, une déclaration complexe dans un programme qui s’étend sur des milliers de lignes génèrent automatiquement une preuve mathématique.Je pense que c’est un défi ouvert intéressant qui permet aux gens de comprendre l’efficacité de l’agrégation de signature.Aujourd’hui, Ethereum a 30 000 dispositifs de vérification, et les exigences pour l’exécution d’un nœud sont assez élevées?Il y a une théorie du nœud sur mon ordinateur portable, qui peut fonctionner, mais ce n’est pas un ordinateur portable bon marché.Et je dois vraiment mettre à niveau le disque dur moi-même.L’objectif attendu est théoriquement, nous espérons soutenir autant de vérification que possible.Nous espérons que le certificat de capitaux propres est aussi démocratique que possible afin que les gens puissent participer directement à toute vérification de taille.Nous espérons que les exigences dans la théorie des nœuds sont très faibles et faciles à utiliser.Nous espérons que la théorie et les accords sont aussi simples que possible.

Alors, quelles sont les limites ici?La limitation est que toutes les données de chaque participant à chaque emplacement nécessitent 1 bit, car vous devez diffuser les informations qui sont impliquées dans la signature et qui n’a pas participé.C’est la limite la plus basique à ce sujet.Si tel est le cas, il n’y aura pas d’autres restrictions.Calculez, il n’y a pas de limite inférieure.Vous pouvez prouver l’agrégation.Vous pouvez recueillir dans chaque arbre ou signature.Vous pouvez faire divers agrégats de signature.Vous pouvez utiliser des pièges, vous pouvez utiliser la cryptographie, tout comme vous pouvez utiliser des SNARKS à 32 bits, diverses technologies.

Pensez au réseau Point-To Point

La question est, dans quelle mesure pouvons-nous optimiser la sécurité de l’agrégation de signature-point-point?> « >Il ne suffit pas de penser au réseau de points.C’est ce que je veux vraiment souligner.Je pense que dans le domaine du cryptage, il y a généralement trop de tendances à créer une structure particulière au-dessus du réseau ponctuel-point, puis supposer que le réseau point à point peut fonctionner.Il y a beaucoup de démons cachés ici, non?Je pense que ces démons deviendront plus compliqués, tout comme la façon de travailler à Bitcoin à Bitcoin.

Il existe diverses attaques, telles que les attaques de sorcières, les attaques de service de refus, etc.Mais lorsque vous avez un réseau très simple et que la seule tâche du réseau est de vous assurer que tout le monde peut tout obtenir, le problème est encore assez simple.Le problème est qu’en tant que théorie de l’échelle, le réseau point-point devient de plus en plus compliqué.Le réseau d’éthereum dot d’aujourd’hui a 64 pièces – afin de faire une agrégation de signature, pour gérer 30 000 signatures.

Tout d’abord, comme nous le faisons aujourd’hui, nous avons un réseau point-point.Par conséquent, le coût de la superposition des deux éléments et l’autorisation de roulement sont très faibles, ce qui est une solution d’évolutivité talentueuse.Cela dépend également d’une architecture point-point plus compliquée.Téléchargez-vous seulement 1/8 de toutes les données de chaque nœud?Pouvez-vous vraiment faire une telle sécurité de réseau?Comment pouvons-nous enregistrer des données?Comment améliorer la sécurité des points vers le réseau?

en conclusion

donc,> « >Ce que nous devons considérer, c’est un accord qui peut mettre en œuvre des restrictions cryptographiques.Notre cryptographie est beaucoup plus forte que des décennies, mais elle peut être plus forte.

Il y a deux directions tout aussi importantes ici:

> « >L’un d’eux est de continuer à améliorer l’efficacitéNous voulons tout prouver en temps réel.Nous voulons voir un tel monde: la valeur par défaut de chaque message transmis dans le bloc de protocole décentralisé est que ZK-Snarks ne prouve pas que le message et tout le contenu dont le message dépendent suivent les règles de l’accord.Comment pouvons-nous améliorer l’efficacité pour atteindre cet objectif?> « >La seconde consiste à améliorer la sécurité.La possibilité de réduire fondamentalement la possibilité de problèmes, entrant dans un monde.

Mais comme nous l’avons vu à plusieurs reprises, plusieurs signatures seront attaquées par des pirates.Dans de nombreux cas, les jetons de ces projets de couche 2 sont en fait contrôlés par plusieurs signatures.Si les cinq nins sont attaqués par des pirates en même temps, ils perdront beaucoup d’argent.Si vous voulez éviter ces problèmes, nous devons faire confiance – nous pouvons utiliser cette technologie et forcer les règles cryptées, au lieu de croire en un petit groupe de personnes pour assurer la sécurité du système.

Mais pour vraiment réaliser cela, le code doit être fiable.La question est, pouvons-nous rendre le code crédible?Pouvons-nous rendre Internet digne de confiance?Pouvons-nous rendre l’économie de ces produits digne de confiance?Je pense que ce sont les principaux défis, et j’espère que tout le monde pourra continuer à travailler ensemble pour s’améliorer.Merci.