Auteur: Calibre, Web3 Venture Builder Source: Mirror Traduction: Shan Oppa, Bitchain Vision

Présentation de la couche 2 de Bitcoin 2

Dans le domaine complexe de la technologie financière, le bitcoin est un phare d’innovation.Cependant, avec son ascension, il présente également un ensemble de défis inhérents, notamment ceux liés à l’évolutivité et au débit des transactions – des obstacles importants à une utilisation plus large.

Ces défis ne sont pas propres à Bitcoin.De nombreuses solutions ont été proposées pour résoudre ces deux problèmes, tels que les réseaux de la couche 2 ou les réseaux de canaux de paiement.Avec Ethereum, l’écosystème de la couche 2 se développe rapidement et propose une variété de solutions telles que les RALUP EVM, les transitions de la technologie Sidechain et les projets travaillant pour atteindre différents degrés de décentralisation et de sécurité.Les implications de sécurité des solutions de niveau 2, avec un accent particulier sur l’assurance des actifs et la capacité de ces systèmes à lire et à s’adapter aux changements dans la blockchain Ethereum.Il met en évidence un compromis clé: une sécurité plus élevée est souvent au détriment de l’évolutivité et de la rentabilité.

Malgré des progrès impressionnants dans l’amélioration de ses capacités, Bitcoin est toujours confronté à des défis importants dans le développement d’une solution de couche 2 (L2) similaire à Ethereum.Les limitations de conception de Bitcoin sont particulièrement évidentes lorsqu’il s’agit d’assurer les retraits dans les solutions de couche 2 de Bitcoin.Son langage de script limite intentionnellement les fonctionnalités et manque de complétude Turing, ce qui limite sa capacité à effectuer des calculs complexes et à prendre en charge des fonctionnalités avancées.Ce choix de conception priorise la sécurité et l’efficacité de Bitcoin, mais limite sa programmabilité par rapport aux plates-formes de blockchain plus flexibles telles que Ethereum.De plus, la finalité de probabilité détruira également la fiabilité et la vitesse nécessaires aux solutions de couche 2, ce qui peut entraîner des problèmes tels que la restructuration de la chaîne qui affecte la durabilité des transactions.Bien que Bitcoin soit construit sur les principes de fiabilité et de sécurité, ces aspects rendent difficile pour son système L2 de s’adapter rapidement à de nouvelles modifications.

Segwit et Taproot sont les changeurs de jeu de Bitcoin.Segwit optimise l’infrastructure de Bitcoin en isolant les données signées, en augmentant les vitesses de transaction et en permettant un traitement rapide des paiements à partir du réseau Lightning.Depuis lors, Taproot a amélioré l’efficacité et la confidentialité en compressant les données de transaction et en bloquant la complexité des transactions.Ensemble, Segwit et Taproot ont déclenché une nouvelle vague d’innovations de couche 2, devenant l’épine dorsale des futurs conceptions de couche 2 et élargissant considérablement les capacités de Bitcoin au-delà de sa portée d’origine en tant que monnaie numérique.

Comprendre les solutions de couche 2 pour le bitcoin

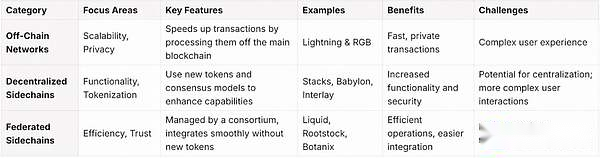

Triade Bitcoin L2

Dans l’espace de solution de couche 2 en expansion du bitcoin, nous voyons de nombreux systèmes différents émerger, tous conçus pour améliorer l’évolutivité et améliorer l’adoption de diverses manières.Ces solutions fournissent un moyen unique de surmonter les limites du bitcoin intégré.Comme Trevor Owens [2] l’introduit, une façon de classer ces solutions est de les organiser en fonction de la solution aux tribulations Bitcoin L2, qui divise les solutions L2 en réseaux hors chaîne, chaque solution décentralisée présente des caractéristiques et des compromis uniques:

-

Réseau hors chaîne: prioriser l’évolutivité et la confidentialité, mais peut présenter des défis à l’expérience utilisateur.Par exemple, Lightning & amp;

-

Décentralisée latérale: introduction de nouveaux jetons et mécanismes de consensus pour étendre les fonctionnalités, mais peut compliquer l’expérience utilisateur et augmenter les préoccupations centralisées.Par exemple, les piles, Babylone, Interlay, etc.

-

Chaîne latérale conjointe: simplifier les opérations à travers des consortiums de confiance, offrant une efficacité, mais peut être au détriment de la décentralisation de base du bitcoin.Par exemple, liquide, porte-greffe, botanix.

Cette triade fournit un moyen utile de classer la solution de couche 2 de Bitcoin, mais elle peut ne pas saisir complètement tous les détails complexes de sa conception.En outre, il souligne les compromis des solutions actuelles, plutôt que des obstacles insolubles, ce qui suggère que ces éléments de la triade font partie du processus décisionnel du développeur.

Par exemple, les effectifs décentralisés émettent de nouveaux jetons pour améliorer la sécurité et promouvoir la participation du réseau, ce qui peut rendre l’interaction des utilisateurs plus complexe et peut ne pas être populaire auprès des puristes Bitcoin.D’un autre côté, la chaîne latérale fédérale a choisi de sauter de nouveaux jetons pour rendre l’expérience utilisateur plus fluide et réduire la résistance au sein de la communauté Bitcoin.Une autre option consiste à utiliser une machine virtuelle complète / état global, qui permet des fonctionnalités complexes, y compris la création de nouveaux jetons sur la plate-forme de contrat intelligent.Cependant, cette approche rend le système plus complexe et augmente souvent sa vulnérabilité aux attaques.

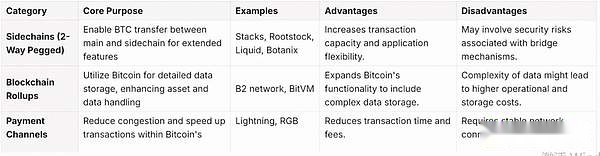

Classification technique

D’un autre point de vue technique, nous le regroupons en fonction des principales caractéristiques techniques des solutions de couche 2 de Bitcoin.Cette approche de classification différente se concentre sur une variété de détails et de structures techniques, fournissant une compréhension nuancée de la façon dont chaque solution peut aider à améliorer l’objectif global de l’évolutivité, de la sécurité et des fonctionnalités de Bitcoin.Chaque méthode a son propre objectif unique, et ces objectifs ne sont pas en conflit les uns avec les autres et provoquent des difficultés de triade.Cependant, chaque approche présente ses propres avantages et inconvénients en termes de sécurité et d’évolutivité.Par conséquent, certains systèmes peuvent utiliser une combinaison de ces méthodes.Nous en discuterons plus en détail dans la section suivante de cet article.Explorons ces catégories:

-

Les échecs de latéraux utilisant le protocole d’ancrage bidirectionnel: ces effectifs fonctionnent de manière similaire à la connexion à la couche 2 de Bitcoin via une méthode appelée ancrage bidirectionnel.Cette configuration permet de transférer le bitcoin entre la blockchain principale et le Sidechain, permettant l’expérimentation et implémenter des fonctionnalités qui ne sont pas directement prises en charge par la blockchain principale.Cette approche améliore la capacité de Bitcoin à gérer plus de transactions et différents types d’applications en prenant en charge une gamme plus large d’utilisations.Le mécanisme d’ancrage bidirectionnel joue un rôle clé dans le transfert de la valeur BTC aux échecs.Sur ces effectifs, les développeurs construisent des environnements;

-

Par exemple, les piles, le porte-greffe, le liquide, le botanix, etc.

-

Blockchain Rollups: cette méthode utilise le bitcoin comme couche de stockage de données pour la technologie d’agrégation, inspirée du protocole d’inscription.Dans cette configuration, chaque UTXO est comme une petite toile où des informations plus complexes peuvent être écrites.Il est concevable que chaque bitcoin puisse stocker son propre ensemble de données détaillées, ce qui augmente non seulement la valeur, mais élargit également les types de données et d’actifs que Bitcoin peut gérer.Il ouvre un large éventail de possibilités d’interactions et de représentations numériques, ce qui rend l’écosystème Bitcoin plus riche et plus diversifié.

-

Par exemple, B2 Network, Bitvm

-

Réseau des canaux de paiement: Considérez-le comme un réseau accéléré dans l’espace Bitcoin plus large.Ils aident à accélérer de grands volumes de transactions sur la route Bitcoin, à réduire la congestion et à garantir que les transactions sont à la fois rapides et rentables.

-

Par exemple, Lightning et RVB

En le décomposant de cette façon, nous pouvons avoir une compréhension plus claire de la façon dont chaque outil peut aider à améliorer le bitcoin, le rendant plus évolutif, sécurisé et polyvalent.Plongeons et comprenons mieux ces outils:

2 protocole d’ancrage bidirectionnel:

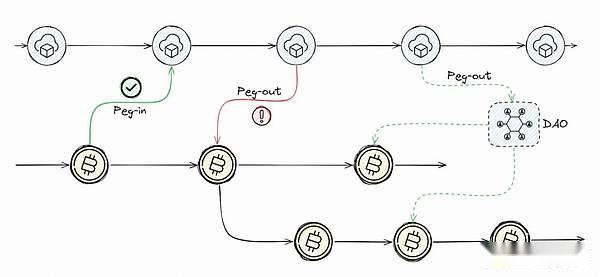

L’ancrage bidirectionnel permet de transférer des actifs entre deux blockchains différentes, généralement la chaîne principale et la chaîne latérale.Le système permet à des actifs d’être verrouillés sur une chaîne et par la suite déverrouillés ou frappés sur l’autre chaîne, conservant ainsi un taux de change fixé entre les actifs d’origine et ancré.

Comprendre le processus d’ancrage

Imaginez lancer un voyage pour transférer vos actifs de la chaîne principale, comme Bitcoin, vers la chaîne latérale.Le processus d’ancrage est votre point de départ.Ici, vos actifs sont en toute sécurité verrouillés sur la chaîne principale, similaire à les stocker dans un coffre-fort pour la garde.Ensuite, créez un accord sur la chaîne principale pour consolider le verrou.Une fois que la chaîne latérale a reconnue la transaction, elle aura la frappe égale des actifs d’ancrage.Ce processus est similaire à la réception de bons de valeur égale dans un pays étranger, vous permettant d’utiliser votre richesse dans un nouvel environnement tout en garantissant que vos actifs d’origine restent intacts et sécurisés.

Guider le processus d’ancrage

Lorsque vous décidez de restaurer l’actif à la chaîne principale d’origine, la participation du processus d’ancrage entre en jeu.Il s’agit du backhaul, où les actifs ancrés sur la chaîne latérale sont métaphoriquement «brûlés» ou verrouillés, ce qui signifie qu’ils sont mis en attente et ne circulent plus sur la chaîne latérale.Vous fournissez ensuite à la chaîne principale la preuve de cette action.Une fois que la chaîne principale a vérifié votre réclamation, il vous libère les actifs d’origine de valeur égale.Ce mécanisme assure l’intégrité et l’équilibre des allocations d’actifs sur les deux blocs, empêchant la duplication ou la perte.

Implémentation du système d’ancrage bidirectionnel:

Titulaire de porte-greffe

Le système d’ancrage bidirectionnel de RSK est un cadre avancé conçu pour intégrer de manière transparente Bitcoin aux capacités de contrat intelligentes via la plate-forme RSK.En tirant parti de SPV pour une vérification efficace des transactions, en utilisant un puissant modèle fédéral pour l’approbation des transactions et en intégrant SEGWIT et TACKET, RSK améliore non seulement l’efficacité des transactions, mais s’intègre également étroitement au modèle de sécurité de Bitcoin.De plus, la méthode d’extraction fusionnée améliore le niveau de sécurité du système et incite plus de mineurs à participer.

-

Modèle conjoint RSK:

Les Pegnatries sont un groupe sélectionné de fonctionnaires, de gardiens du pont ou de gardiens de confiance dans ce modèle fédéral, garantissant que chaque transfert dans et hors de l’accord convenu.Considérez-les comme un conseil d’administration de Guardians, chacun tenant la clé d’un coffre-fort collectif.Leur rôle est crucial – ils garantissent que chaque transaction cross-pont est effectuée d’une manière d’intégrité et de consensus, maintenant ainsi le flux sûr et ordonné d’actifs numériques sur cet important canal.

-

Segwit et tapoot:

SEGWIT aide en séparant les informations de signature des données de transaction, en réduisant la taille des transactions et le temps de traitement.De plus, la combinaison du schéma de signature Schnorr avec le mât (arbre de syntaxe abstrait Merkelized) et d’autres améliorations de la tapoot peuvent rendre les transactions plus efficaces et privées.

-

RSK Fusiter Mining:

Dans la méthode d’exploration de fusion de RSK, les mineurs protègent les réseaux Bitcoin et RSK sans exigences informatiques supplémentaires, améliorant ainsi la sécurité RSK.Cette approche tire parti des avantages miniers de Bitcoin, fournit des récompenses supplémentaires aux mineurs et démontre l’utilisation innovante de l’infrastructure de blockchain existante.Cependant, le succès de cette intégration dépend de l’alignement précis des balises dans le bloc Bitcoin pour correspondre au bloc RSK, ce qui met l’accent sur la nécessité d’une exécution détaillée et précise pour maintenir la sécurité et la cohérence du réseau interconnecté.

Botanix

Botanix intègre un consensus de preuve de pieu (POS) basé sur Bitcoin et une architecture multi-signature du réseau EVM décentralisé Spiderchain pour gérer des contrats intelligents complets de Turing sur la principale blockchain Bitcoin.Alors que Bitcoin sert de couche de règlement principale, Botanix utilise des portefeuilles multi-signatures avancés et une vérification de cryptage hors chaîne pour assurer l’intégrité des transactions.

-

Spiderchain: un réseau multi-signature distribué qui protège tous les bitcoins réels sur botanix.

-

Architecture: La chaîne d’araignée se compose d’un groupe de nœuds d’orchestrateur – l’opérateur de nœud et la source de liquidité de toute la chaîne.Il se compose d’une série de portefeuilles multi-signatures pour gérer la garde des actifs dans le réseau.Toute transaction pour chaque portefeuille de la série nécessite plusieurs approbations d’orchestrateur pour s’assurer qu’il n’y a pas de point de défaillance unique.

-

Fonctionnement dynamique: Pour chaque nouveau bloc Bitcoin, le coordinateur correspondant pour la prochaine « époque » (le terme utilisé pour définir la période entre les blocs Bitcoin dans les systèmes Botanix) utilise des fonctions aléatoires de hachage de blocs Bitcoin peut être vérifiée pour déterminer.La sélection ultérieure de l’orchestrateur de la fente est calculée en hachant le hachage de blocs à l’aide de SHA256, puis modulo le nombre (n) d’orchestrateurs actifs pour assurer l’équité et le hasard de la sélection des orchestrateurs.Cela garantit une allocation équitable et sûre des tâches opérationnelles, minimisant les risques centralisés.

-

Système d’ancrage bidirectionnel: les portefeuilles multi-signatures jouent un rôle crucial ici, nécessitant un consensus parmi les coordinateurs sélectionnés à atteindre pour que toute transaction soit exécutée.

-

Processus d’ancrage: l’utilisateur envoie Bitcoin à un nouveau portefeuille multi-signature et y verrouille en toute sécurité.Cette action projetera une quantité égale de BTC synthétique sur la chaîne Botanix.La création de ce portefeuille implique plusieurs orchestrateurs, ils doivent tous être d’accord et signer, en s’assurant que personne ne peut contrôler le portefeuille indépendamment.

-

Transférer le processus d’ancrage: au contraire, pour transférer l’ancrage, le BTC synthétique sera brûlé et le Bitcoin correspondant sera libéré du portefeuille multi-signature à l’adresse Bitcoin de l’utilisateur.Ce processus est protégé par le même protocole multi-signature et nécessite plusieurs orchestrateurs pour approuver la transaction.

-

Consensus POS et implémentation EVM:

-

Consensus: dans le système de point de vente de Botanix, Orchestrator jaillit leurs Bitcoins pour participer au réseau.Ils sont responsables de la vérification des transactions et de la création de nouveaux blocs dans la chaîne Botanix.Le processus de sélection de ces coordinateurs est basé sur leurs intérêts et est randomisé à l’aide des méthodes mentionnées dans la section de la chaîne d’araignée.

-

Implémentation EVM: EVM sur Botanix prend en charge toutes les opérations compatibles avec Ethereum, permettant aux développeurs de déployer et d’exécuter des contrats intelligents complexes.

Piles:

La plate-forme Stacks vise à étendre l’infrastructure de Bitcoin en permettant des contrats intelligents et des applications décentralisées (DAPP) grâce à des mécanismes innovants tels que l’ancrage bidirectionnel SBTC, les preuves de transfert et les contrats intelligents de clarté.

-

Protocole d’ancrage bidirectionnel SBTC:

-

Portefeuille de signature seuil: ce portefeuille adopte un schéma de signature de seuil et nécessite un sous-ensemble prédéfini de signataires (empilers) pour collaborer sur la signature des transactions d’ancrage.Ces pilers utilisent des fonctions aléatoires vérifiables (VRF) pour sélectionner en fonction du nombre de STX qu’ils verrouillent et font pivoter chaque cycle (généralement deux semaines), garantissant l’appartenance dynamique et cohérente avec l’état actuel du réseau.Cela améliore considérablement la sécurité et la robustesse du mécanisme d’ancrage en empêchant le comportement malhonnête et la complicité potentielle chez les participants, tout en garantissant l’équité et l’imprévisibilité du processus de sélection.

-

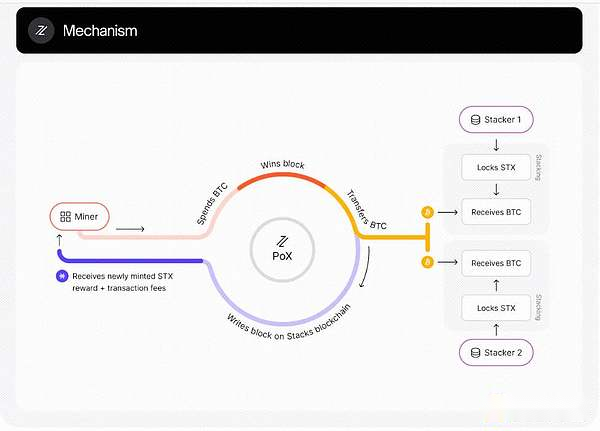

Preuve de transfert (POX):

-

Dans POX, au lieu de détruire la preuve de Bitcoin, la preuve de brûlure, les mineurs transfèrent BTC vers le réseau de pile pour améliorer la sécurité en tirant parti du puissant système de preuve de travail de Bitcoin.Cela motive non seulement la participation via les récompenses BTC, mais relie également directement la stabilité opérationnelle de Stacks aux fonctionnalités de sécurité éprouvées de Bitcoin.Les transactions de piles sont ancrées en blocs Bitcoin, et chaque bloc de piles utilise OPCode pour enregistrer la valeur de hachage dans les transactions Bitcoin.

Op_return, qui permet d’intégrer40 octetsToutes les données.Ce mécanisme garantit que les modifications de la blockchain de piles nécessitent des modifications correspondantes à la blockchain Bitcoin, bénéficiant ainsi de la sécurité de Bitcoin sans aucune modification de son protocole.

-

Le langage de programmation des contrats intelligents utilisé sur les piles Blockchain Clarity garantit la prévisibilité et la sécurité des développeurs en appliquant des règles strictes pour garantir que toutes les opérations sont effectuées comme définies sans résultats inattendus.Il fournit une déterminabilité, c’est-à-dire que le résultat de chaque fonction est connu avant l’exécution, empêchant ainsi les accidents et améliorant la fiabilité du contrat.De plus, Clarity interagit directement avec les transactions Bitcoin, permettant le développement d’applications complexes qui exploitent les puissantes capacités de sécurité de Bitcoin.Il prend également en charge des fonctionnalités modulaires, similaires aux interfaces dans d’autres langues, ce qui aide à réutiliser le code et à maintenir une base de code propre.

Liquide:

Liquid Network fournit des effectifs conjoints pour le protocole Bitcoin, améliorant considérablement les capacités de transaction et la gestion des actifs.Au cœur de l’architecture du réseau liquide se trouve le concept d’une alliance forte [6], qui se compose d’un personnel fonctionnel de confiance responsable de la vérification et de la signature des blocs.

-

Watchmen: Watchmen gère le processus d’ancrage du liquide au bitcoin, garantissant que chaque transaction est autorisée et valide.

-

Gestion des clés: le module de sécurité matérielle de Watchmen protège les clés requises pour les transactions autorisées.

-

Vérification des transactions: Watchmen vérifie les transactions via des preuves cryptographiques, confirme la conformité aux règles de consensus de Liquid et utilise un schéma multi-signature pour améliorer la sécurité.

-

Mécanisme d’ancrage:

-

PEG-INS: Le bitcoin est verrouillé sur la blockchain Bitcoin (en utilisant l’adresse multi-signature de Watchmen) et en émettant un bitcoin liquide équivalent (L-BTC) sur le niveau de redimension liquide à l’aide de méthodes de chiffrement pour assurer la précision et la sécurité de la transmission.

-

Pegouts: Ce processus consiste à brûler le L-BTC sur la chaîne de touche liquide et à libérer le bitcoin réel en conséquence sur la blockchain Bitcoin.Le mécanisme est étroitement surveillé par des membres du personnel désignés connus sous le nom de Watchmen pour s’assurer que seules les transactions autorisées peuvent être effectuées.

-

Preuve des réserves (POR): un outil important développé par Blockstream pour fournir la transparence et la confiance dans les avoirs des actifs du réseau.POR implique la création de transactions Bitcoin partiellement signées pour prouver le contrôle des fonds.Bien que la transaction ne soit pas valide sur le réseau Bitcoin, elle prouve l’existence et le contrôle des réserves revendiquées.Il permet à une entité de prouver qu’il a des fonds sans les déplacer.

Babylone

Babylon vise à intégrer le bitcoin dans l’écosystème de la preuve de la participation (POS), améliore la sécurité de la chaîne POS en permettant aux détenteurs de Bitcoin de mettre leurs actifs, en tirant parti de l’énorme capitalisation boursière de Bitcoin sans avoir besoin de transactions directes ou de contrats intelligents comprenant Bitcoin Blockchain.Surtout, Babylon n’essaie pas de déplacer ou de verrouiller le bitcoin à travers des ponts fragiles ou des gardiens tiers, évitant ainsi la complexité et les risques de sécurité du pont, protégeant ainsi l’intégrité et la sécurité des actifs de jalonnement.

-

Timestamp Bitcoin:

-

Babylon adopte un mécanisme d’horodatage pour intégrer les données de la chaîne POS directement dans la blockchain Bitcoin.En ancrant le hachage du bloc POS et des événements de jalonnement clés au grand livre immuable de Bitcoin, Babylon fournit des horodatages historiques protégés par la preuve de travail approfondie de Bitcoin.L’utilisation de la blockchain Bitcoin pour le horodatage profite non seulement de sa sécurité, mais aussi de son modèle de confiance décentralisé.Cette approche garantit une couche de sécurité supplémentaire qui empêche les attaques à distance et les états de la corruption sur les blockchains interconnectés.

-

Affirmation responsable:

-

Babylon utilise des affirmations responsables pour gérer les contrats de pieu directement sur la blockchain Bitcoin, permettant au système d’exposer les clés privées du mâle en cas de faute telles que les doubles signatures.La conception utilise une fonction de hachage caméléon et un arbre Merkle pour garantir que les affirmations faites par le Staker sont cryptographiquement associées à leur pieu, permettant des coupes automatiques.Cette approche applique l’intégrité du protocole par la responsabilité du chiffrement, où tout écart par rapport au preneur de risques (comme la signature d’une déclaration contradictoire) entraînera une exposition déterministe de sa clé privée, déclenchant des pénalités automatiques.

-

Accord de promesse:

-

L’une des principales innovations de Babylon est son accord de mise en scène, qui permet un ajustement rapide des allocations de mise en place en fonction des conditions du marché et des besoins de sécurité.L’accord soutient une introduction par des capitaux propres, permettant aux détenteurs d’actions de transférer rapidement leurs actifs sans avoir à passer par la période de verrouillage plus longue associée à la chaîne POS.De plus, le protocole est construit comme un plug-in modulaire et est compatible avec divers mécanismes de consensus POS.Cette approche modulaire permet à Babylon de fournir des services de mise en œuvre à un large éventail de chaînes POS sans modifications majeures à ses protocoles existants.

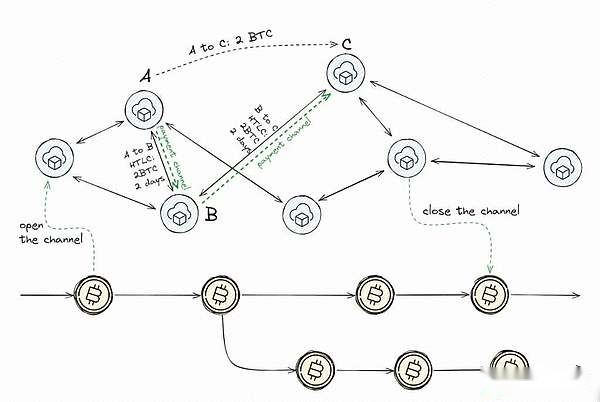

Canaux de paiement et réseau Lightning:

Les canaux de paiement sont des outils conçus pour prendre en charge plusieurs transactions entre deux parties sans avoir à soumettre toutes les transactions à la blockchain immédiatement.Voici comment ils simplifient leurs transactions:

-

Initial: ouvrez le canal via une seule transaction sur chaîne pour créer un portefeuille multi-signature partagé par les deux parties.*

-

Processus de transaction: Dans le canal, toutes les parties effectuent des transactions en privé via des transferts instantanés, ajustant leurs soldes respectifs sans diffuser à la blockchain.*

-

CLOSE: Le canal est fermé par une transaction sur une autre chaîne, ce qui règle le solde final en fonction de la transaction récemment convenue entre les parties.*

Explorez le réseau Lightning:

En fonction du concept de canaux de paiement, Lightning Network étend ces concepts dans le réseau, permettant aux utilisateurs d’envoyer des paiements sur la blockchain par le chemin de la connexion.

-

Routage: Tout comme l’utilisation d’une piste pour trouver un itinéraire à travers la ville, le réseau trouvera votre chemin de paiement même si vous n’avez pas d’accès direct au destinataire final.

-

Efficacité: Ce système d’interconnexion réduit considérablement les frais de transaction et le temps de traitement, ce qui rend le bitcoin adapté aux transactions quotidiennes.

-

Smart Lock (HTLC): Ce réseau utilise des contrats avancés appelés contrats de verrouillage de temps de hash pour protéger les paiements sur différents canaux.C’est comme s’assurer que votre envoi passe par plusieurs points de contrôle en toute sécurité avant d’atteindre sa destination.Il réduit également le risque de défaillance intermédiaire et rend le réseau fiable.

-

Contrat de sécurité: s’il y a un désaccord, la blockchain agira en tant que juge pour vérifier les derniers soldes convenus pour assurer l’équité et la sécurité.

Taproot et Segwit ont grandement favorisé le développement du réseau Bitcoin, en particulier le réseau Lightning, qui a une confidentialité et une efficacité améliorées:

-

La tapoot est comme un agrégateur pour les transactions Bitcoin – il regroupe plusieurs signatures en une seule.Cela ne permet pas seulement les transactions hors chaîne, mais les rend également plus privées et moins chères.

-

SEGWIT a changé la façon dont les données sont stockées dans les transactions Bitcoin, afin qu’un bloc puisse contenir plus de transactions.Pour Lightning Network, cela signifie que l’ouverture et la fermeture des canaux sont moins chers et plus lisses, réduisant encore les frais et augmentant le débit des transactions

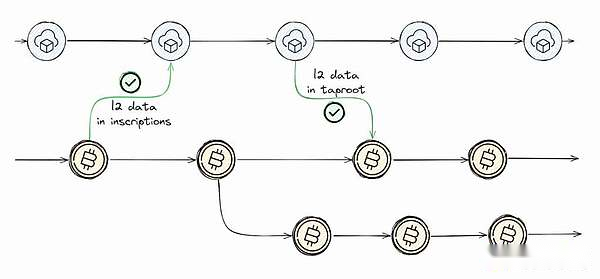

Solution de couche 2 basée sur l’inscription:

L’inscription a déclenché une nouvelle vague d’innovation dans la deuxième couche d’écosystème Bitcoin.Avec l’avènement de deux mises à jour révolutionnaires (Segwit et Taproot), le protocole Ordinals a été introduit, permettant à quiconque de joindre des données supplémentaires aux scripts de tapoot d’UTXO jusqu’à 4 Mo.Cette évolution a fait conscience de la communauté que Bitcoin peut désormais agir comme une couche de disponibilité des données.Les inscriptions offrent une nouvelle perspective sur la sécurité.Les données (telles que les artefacts numériques) sont désormais stockées directement sur le réseau Bitcoin, ce qui les rend imprévables et l’empêchant d’être falsifiée ou perdue en raison de problèmes de serveur externes.Cela améliore non seulement la sécurité des actifs numériques, mais les intégre également directement dans les blocs de Bitcoin, garantissant qu’ils sont en permanence fiables.Plus important encore, l’agrégation Bitcoin est devenue une réalité et l’inscription fournit un mécanisme pour incorporer des données ou des fonctionnalités supplémentaires dans les transactions.Cela permet des interactions plus complexes ou des changements d’état qui se produisent en dehors de la chaîne principale tout en ancrant le modèle de sécurité de la chaîne principale.

Implémentation de la solution de couche 2 basée sur l’inscription:

Bitvm:

BitVM combine une technologie de rollup optimiste avec une preuve de cryptographie dans sa conception.En déplaçant les contrats intelligents complets de Turing hors de la chaîne, BitVM améliore considérablement l’efficacité des transactions sans compromettre la sécurité.Bien que Bitcoin soit toujours la couche de règlement de base, BitVM assure l’intégrité des données de transaction en tirant intelligemment en levant les capacités de script de Bitcoin et en vérification de cryptage hors de la chaîne.Actuellement, BitVM est activement développé par la communauté.[9] De plus, il est devenu une plate-forme pour plusieurs projets de haut niveau tels que Bitlayer [7] et Citrea [8].

-

Méthodes de stockage similaires pour les inscriptions:

Bitvm utilise la tapoot de Bitcoin pour intégrer des données dans Tapscript, similaire au concept du protocole d’inscription.Ces données comprennent généralement des détails de calcul importants, tels que l’état de la machine virtuelle à différents points de contrôle, la valeur de hachage de l’état initial et les résultats de calcul finaux.BitVM intègre efficacement les données de transaction directement sur la blockchain Bitcoin en ancrant ce Tapscript dans une sortie de transaction inutilisée (UTXO) stockée dans une adresse de tapoot.Cette approche garantit la persistance et l’immuabilité des données tout en bénéficiant des fonctionnalités de sécurité de Bitcoin pour protéger l’intégrité de l’informatique enregistrée.

-

Preuve de fraude:

BitVM utilise une preuve de fraude pour assurer la sécurité des transactions.Ici, le prover promet la sortie calculée d’une entrée spécifique, et la promesse n’est pas exécutée sur la chaîne, mais est indirectement validée.Si les validateurs soupçonnent que la promesse est erronée, ils peuvent le remettre en question en fournissant une preuve concise de fraude qui tire parti des capacités de script de Bitcoin pour prouver la incorrection de la promesse.Le système réduit considérablement la charge informatique sur la blockchain en évitant l’informatique complète sur chaîne, conformément à la philosophie de conception de la charge de transaction minimale de Bitcoin et de la plus grande efficacité.Au cœur de ce mécanisme se trouvent des serrures de hachage et des signatures numériques, qui protègent les déclarations et les défis et les relie à des efforts informatiques réels.BitVM adopte une approche de vérification optimiste – l’opération est considérée comme correcte, sauf cas contraire, ce qui améliore l’efficacité et l’évolutivité.Cela garantit que seuls les calculs valides sont acceptés et que toute personne sur le réseau peut vérifier indépendamment leur exactitude en utilisant des preuves de chiffrement disponibles.

-

Rollups optimistes:

BitVM utilise la technologie d’agrégation optimiste pour améliorer considérablement l’évolutivité de Bitcoin en dépassant plusieurs transactions hors chaîne pour le traitement et la vérification collectifs.En fait, BitVM traite ces transactions hors chaîne et enregistre par intermittence ses résultats sur le grand livre Bitcoin pour assurer l’intégrité et la disponibilité.L’utilisation d’un résumé optimiste dans BitVM représente un moyen de surmonter les limitations d’évolutivité inhérentes du bitcoin en tirant parti des capacités de calcul hors chaîne tout en garantissant la validité des transactions par vérification périodique sur la chaîne.Le système équilibre efficacement la charge entre les ressources en chaîne et hors chaîne et optimise la sécurité et l’efficacité du traitement des transactions.

Dans l’ensemble, BitVM n’est pas seulement une autre technologie de couche 2, mais elle représente un changement fondamental potentiel dans la façon dont Bitcoin évolue et se développe.Il fournit une solution unique aux limites du bitcoin, mais de nouveaux développement et améliorations sont encore nécessaires pour atteindre son plein potentiel et gagner une adoption plus large au sein de la communauté.

Réseau B2:

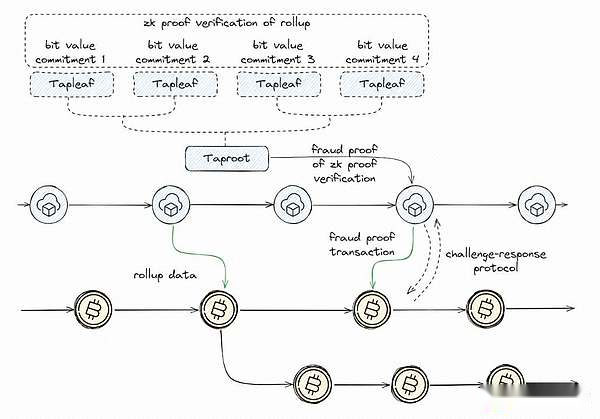

Le réseau B2 est le premier engagement de vérification de la preuve de la connaissance zéro de Bitcoin, la technologie de rollup et la preuve de connaissance zéro pour augmenter la vitesse de transaction et minimiser les coûts.Cette configuration permet aux transactions hors chaîne d’exécuter des contrats intelligents de Turing-Complete, améliorant ainsi considérablement l’efficacité.Bitcoin agit comme la couche de tassement de base du réseau B2, où les données agrégées B2 sont stockées.Ce paramètre permet la récupération ou la récupération complète des transactions d’agrégats B2 à l’aide d’inscriptions Bitcoin.De plus, la validité de calcul de la transaction sommaire B2 est vérifiée par confirmation de preuve de connaissance zéro sur Bitcoin.

-

Le rôle important des inscriptions:

Le réseau B2 utilise des inscriptions de Bitcoin pour intégrer des données supplémentaires dans Tapscript, y compris des informations importantes, telles que le chemin de stockage des données agrégées, le hachage racine de l’arbre Merkle des données agrégées, les données de preuve ZK et le hachage d’inscription B2 Parent B2.En écrivant ce Tapscript à l’UTXO et en l’envoyant à l’adresse de la racine de tapoot, B2 intègre efficacement les données agrégées directement dans la blockchain Bitcoin.Cette approche garantit non seulement la persistance et l’immuabilité des données, mais utilise également le puissant mécanisme de sécurité de Bitcoin pour protéger l’intégrité des données agrégées.

-

Preuve de connaissance zéro pour une sécurité améliorée:

L’engagement de B2 envers la sécurité se reflète davantage dans son utilisation d’une preuve de connaissances zéro.Ces preuves permettent au réseau de vérifier les transactions sans exposer ces détails de transaction, protégeant ainsi la confidentialité et la sécurité.Dans le contexte de B2, le réseau décompose les cellules de calcul en cellules plus petites, chacune représentée comme une promesse de valeur un peu dans le script Tapleaf.Ces promesses sont liées entre elles dans une structure racine principale, fournissant un moyen compact et sécurisé de vérifier la validité des transactions sur les réseaux Bitcoin et B2.

-

Technologie de rouleau évolutive:

Au cœur de l’architecture B2 se trouve la technologie Rollup, en particulier ZK-Rollup, qui agrége plusieurs transactions hors chaîne en une seule transaction.Cette approche améliore considérablement le débit et réduit les frais de transaction, résolvant deux des problèmes d’évolutivité les plus pressants de Bitcoin.La couche sommaire du réseau B2 traite les transactions utilisateur et génère des preuves correspondantes pour garantir que les transactions sont valides et finalisées sur la blockchain Bitcoin.

-

Mécanisme de défi-réponse: dans un réseau B2, après avoir utilisé ZK Proof pour parcourir et vérifier les transactions, si une transaction non valide est soupçonnée d’être incluse, le nœud a la possibilité de contester ces lots.Cette étape critique utilise un mécanisme d’épreuve de fraude, et les défis doivent finalement être résolus avant que les lots ne puissent être poursuivis.Cette étape garantit que seules les transactions qui ont été vérifiées comme légitimes peuvent entrer la confirmation finale.Si aucun défi ne se produit dans le verrouillage de temps spécifié ou si les défis existants échouent, le lot sera confirmé sur la blockchain Bitcoin.D’un autre côté, si un défi est vérifié, le résumé sera alors restauré.

Réflexions finales:

Le bon côté:

-

Déverrouiller le marché Defi: Bitcoin peut entrer sur le marché DEFI de plusieurs milliards de dollars avec des solutions de couche 2 compatibles EVM permettant des fonctionnalités telles que des contrats intelligents.Il ne s’agit pas seulement d’élargir la pratique du Bitcoin, mais aussi de débloquer de nouveaux marchés financiers qui n’étaient auparavant accessibles que par Ethereum et des blockchains programmables similaires.

-

Cas d’utilisation élargie: ces plates-formes de niveau 2 prennent en charge non seulement les transactions financières, mais aussi une gamme d’applications dans des domaines tels que les systèmes d’utilisation de la finance, du jeu, de la NFT ou de l’identification… étendant ainsi les cas d’utilisation de Bitcoin bien au-delà de sa portée d’origine en tant que simple devise [3, 4, 5].

De mauvaises choses:

-

Risque de centralisation: certains mécanismes impliqués dans certaines solutions de niveau 2 peuvent entraîner une augmentation du niveau de centralisation.Par exemple, dans les mécanismes qui nécessitent le verrouillage de la valeur BTC, contrairement à la solution de couche 2 d’Ethereum, les interactions de la couche 2 à Bitcoin ne sont pas protégées par le modèle de sécurité Bitcoin.Au lieu de cela, il s’appuie sur des réseaux décentralisés plus petits ou des modèles fédérés, ce qui peut saper la sécurité des modèles de confiance.Cette différence structurelle peut introduire des points de défaillance qui n’existent pas dans le modèle décentralisé.

-

Les frais de transaction accrus et l’inflation de la blockchain: utilisation à forte intensité de données des numéros de série et d’autres protocoles d’inscription peuvent entraîner une inflation de la blockchain, ralentir le réseau et augmenter les coûts de transaction pour tous les utilisateurs.Cela peut entraîner des coûts plus élevés et des temps de vérification des transactions plus lents, ce qui affecte l’efficacité du réseau.

-

Complexité et expérience utilisateur: La complexité technique de la compréhension et de l’interaction avec les solutions de couche 2 peut être un obstacle important à l’adoption.Les utilisateurs doivent gérer d’autres éléments, tels que les canaux de paiement sur Lightning Network ou la gestion de différents types de jetons sur des plates-formes comme Liquid.

Laid:

-

Problèmes réglementaires et éthiques: l’immuabilité de ces inscriptions, bien que techniquement avantageuse, soulève également des problèmes réglementaires et éthiques potentiels.如果数据非法、不道德或完全错误,就会带来重大挑战,从而导致无法追索的永久性后果。

-

Impact sur la maîtrise: si certains bitcoins sont « étiquetés » par des données non financières, cela peut affecter leur substituabilité (chaque unité doit être indiscernable d’une autre unité), ce qui peut entraîner la valeur de certains bitcoins ou moins acceptables que d’autres unités.