Auteur: 0xtodd Source: x, @ 0x_todd

Récemment, le marché n’est pas bon et j’ai enfin plus de temps.Bien que le marché du chiffrement en 2024 ne soit pas aussi magnifique que par le passé, il y a encore de nouvelles technologies qui essaient de mûrir, comme le sujet dont nous allons parler aujourd’hui: « En cryptage entièrementhomorphe)« » « .

V God a également publié un article sur le FHE en mai de cette année.

>

Alors, quelle technologie est FHE?

Veux comprendreFleuCe terme de nom doit d’abord comprendre ce qu’est« cryptage »Qu’est-ce que« Même état »Et pourquoi « tout ».

un,Qu’est-ce que le cryptage?

Tout le monde est le plus familier avec le cryptage ordinaire.Par exemple, Alice enverra une lettre à Bob, comme « 1314 520 ».

Si vous avez besoin d’envoyer une lettre à un tiers C maintenant, et que les informations sont confidentielles, alors il est très simple – il suffit de crypter chaque numéro x2, tel que « 2628 1040 ».

Lorsque le bob le reçoit, supprimez chaque numéro à son tour, et il sera testé que l’original Alice dit « 1314 520 »

Voyez-vous, les deux ont terminé la transmission d’informations via un chiffrement symétrique, et ils ont terminé la transmission d’informations lorsqu’ils doivent embaucher C pour contribuer mais ne connaissent pas les informations.Généralement, dans la guerre d’espionnage, les deux officiers de liaison ne dépassent pas cette catégorie.

>

2. Quel est le même cryptage d’état?

Maintenant, la demande d’Alice est difficile à mettre à niveau:

Par exemple, Alice n’a que 7 ans;

Alice ne sera considérée que comme l’arithmétique la plus simple telle que X2 et ÷ 2, mais d’autres opérations ne comprennent pas.

D’accord, supposons maintenant qu’Alice va payer les factures d’électricité, la facture mensuelle d’électricité d’Alice est de 400 yuans, soit un total de 12 mois.

Cependant, 400 * 12 = quelques-uns, ce sujet dépasse la portée d’Alice, qui n’a que 7 ans, elle ne sera pas aussi compliquée.

Cependant, elle ne veut pas que les autres sachent combien d’argent elle coûte / quelques mois, car il s’agit d’une information sensible.

Par conséquent, Alice a demandé à C pour aider à calculer sans faire confiance à C.

Parce qu’elle n’avait que X2 -2, elle a utilisé la multiplication X2 pour faire un cryptage simple, elle a donc dit à C de laisser C calculer 800×24 = combien, c’est,: (400×2) Multiplication (12×2).

C est un adulte,A une forte force mentale informatiqueBientôt, 800 * 24 = 19200 a été calculé, et le nombre indiquait le numéro.Ensuite, Alice en résultera, c’est-à-dire 19200 ÷ 2 ÷ 2, et sachera bientôt qu’il paierait 4 800 yuans en frais d’eau.

Le voyez-vous?

Cette méthode de chiffrement est réalisée:Quelqu’un veut confier un résultat de calcul d’entité sans scrupules, mais cela peut garantir que ses chiffres sensibles ne sont pas divulgués.

>

Troisièmement, pourquoi est-il « alloué » pour « le même chiffrement d’état »?

Cependant, c’est juste un problème dans le monde idéal.

Nous supposons qu’une très mauvaise situation, comme C, peut essayer de repousser, C peut également déchiffrer Alice pour calculer 400 et 12 à travers la méthode de la pauvreté.

À l’heure actuelle, un « cryptage complet de l’état » est nécessaire pour résoudre.

Alice donne chaque numéro x2, qui peut être considéré comme un bruit.Si le bruit est trop petit, il est facile d’être craqué par C.

Par conséquent, Alice peut introduire une méthode supplémentaire sur la base de la multiplication.

Bien sûr, il est préférable d’avoir ce bruit, comme l’intersection de la route principale de la route principale à neuf heures, alors la difficulté de cracching c est plus difficile que le ciel.

Par conséquent, Alice peut prendre 4 fois de plus et ajouter 8 fois, de sorte que la probabilité de craquage C a considérablement réduit

Cependant, cette façon n’est encore que « partie » dans le même cryptage d’état, à savoir:

(1) elle cryptée le contenu ne peut cibler que des pièces spécifiques;

(2) Elle ne peut utiliser que la partie spécifique de la norme informatique, car le nombre de multiplications de l’ajout ne devrait pas être trop (généralement ne peut pas dépasser 15 fois)

« Quan » signifie qu’il est autorisé à permettre à Alice de faire du temps pour crypter à tout moment pour un polynôme.

Un Polyntera super long peut exprimer la plupart des problèmes mathématiques du monde, et pas seulement le problème des enfants de 7 ans tels que les coûts d’électricité.

Ajouter un chiffrement arbitraire,D’après fondamentalement, il élimine presque la possibilité de chérir les données de confidentialité, et elle réalise vraiment «à la fois et aussi».

Par conséquent, la technologie du «cryptage de tous les coups» a toujours été une perle sur le chiffrement du Saint Graal.

En fait, la même technologie de chiffrement de l’État ne prend en charge que « une partie du même cryptage d’état » jusqu’en 2009.

Les nouvelles idées proposées par des chercheurs tels que Gentry en 2009, seule la porte de la possibilité d’un chiffrement complet a été ouverte.Les lecteurs intéressés peuvent également déplacer ce document.

>

De nombreux amis ont encore des doutes sur le scénario d’application de cette technologie.

Par exemple -ai.

Tout le monde sait qu’un puissant IA nécessite suffisamment de données pour se nourrir, mais la valeur de confidentialité de beaucoup de données est trop élevée.Alors, pouvez-vous « vouloir à la fois et toujours » par le biais de FHE?

La réponse est correcte

tu peux:

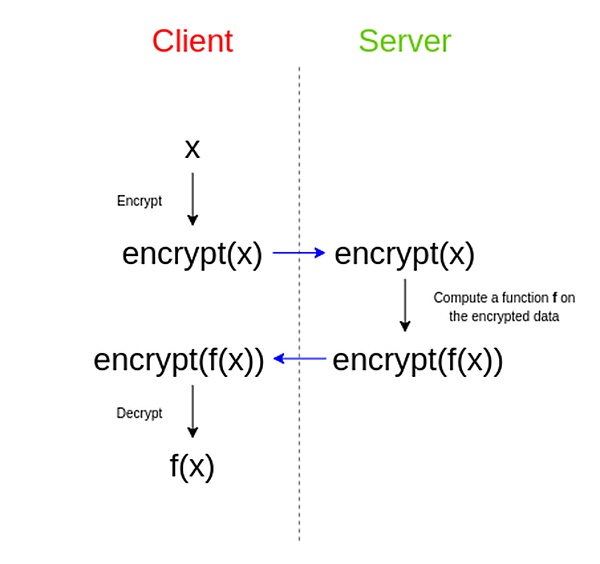

(1) cryptage de vos données sensibles selon FHE;

(2) Calculer avec des données cryptées à l’IA;

(3) Ensuite, l’IA crache un code brouillé que personne ne comprend.

L’IA non sur la monnaie peut être mise en œuvre, car ces données sont essentiellement un vecteur, et l’IA, en particulier le GPT, comme l’IA, ne comprend pas du tout.

Cependant, puisque ce suivi brouillé suit une certaine règle mathématique, vous êtes le propriétaire du cryptage, alors:

(4) Vous pouvez déconnecter le réseau et décrypter calmement ce code brouillé localement, tout comme Alice;

(5) Ensuite, vous l’avez réalisé:Laissez l’IA utiliser l’énorme puissance de calcul pour terminer le calcul en utilisant l’énorme puissance de calcul pour compléter le calcul de vos données sensibles.

Et maintenant, AI ne peut pas faire cela.

C’est la source de l’IA et du FHE intrinsèquement.

Parce que FHE et AI sont suspendus, couvrant deux principaux domaines de cryptage et de l’IA, ils ont naturellement été favorisés. Applications Il a également ses propres idées.

Prenez l’un des projets aujourd’hui @privasea_ai pour faire une analyse.

Il s’agit d’un projet de monnaie et de règlement.

Les deux: l’alimentation informatique de la machine peut déterminer si cette personne est une vraie personne;

Aussi: la machine est sensible au visage de quiconque sans main.

L’introduction de FHE peut résoudre efficacement ce problème

Cependant, si vous voulez vraiment faire l’informatique du monde réel, cela nécessite une puissance de calcul très énorme. consommant.

Par conséquent, il est nécessaire de configurer un puissant réseau d’alimentation informatique et des installations de support dans Privasea.Par conséquent, Privasea a également proposé une architecture d’un réseau POW + POS pour résoudre le problème de ce réseau d’alimentation informatique.

Récemment, Privasea vient d’annoncer son propre matériel de prison de guerre appelé Workheart USB.

Le prix initial est de 0,2 ETH, ce qui peut creuser 6,66% de l’agent total du réseau.

Et il y a aussi un actif POS appelé Starfuel NFT, qui peut être compris comme un « permis de travail » avec un montant total de 5 000.

Le prix initial est également de 0,2 ETH, ce qui peut obtenir 0,75% du jeton total (via AirDrop).

Cette NFT est également un peu intéressante.Il essaie d’éviter « si le POS est des titres aux États-Unis ».

Cette NFT aide les utilisateurs à hypothéger Privasea à des jetons à l’intérieur, mais il ne génère pas directement des revenus POS.

PS: J’ai déjà investi ce projet, j’ai donc un code d’invitation anticipé à la menthe à réduction sia7po, veuillez le prendre vous-même

nft.privasea.ai/

Le livre appartient à l’authenticité.

Même un exemple inapproprié, comme dans la guerre russe et ukrainienne, certaines militaires russes tentent d’utiliser A, mais étant donné qu’un grand nombre de milieux américains des sociétés d’IA, le service d’information est probablement pénétré.

Mais si vous n’utilisez pas l’IA, il prendra naturellement du retard.Même si l’écart n’est peut-être pas grand maintenant, depuis 10 ans, nous ne pouvons peut-être pas imaginer le monde sans IA.

Par conséquent, la confidentialité des données est aussi importante que le conflit entre la guerre entre les deux pays, et le visage du téléphone mobile est déverrouillé et il n’y a pas de place dans nos vies.

À l’ère AI, si la technologie peut vraiment mûrir, c’est sans aucun doute la dernière ligne de défense des êtres humains.