Auteur: JW, quatre piliers chercheurs;

Abstrait:

-

Il existe trois composantes de base des portefeuilles de chiffrement modernes: la gestion des clés pour le traitement de la clé de cryptage, explique la vérification et l’interaction de l’identité de l’utilisateur, et les interfaces pour la participation des utilisateurs.Chaque partie a des défis et des innovations différents, qui ont façonné conjointement l’expérience globale du portefeuille.

-

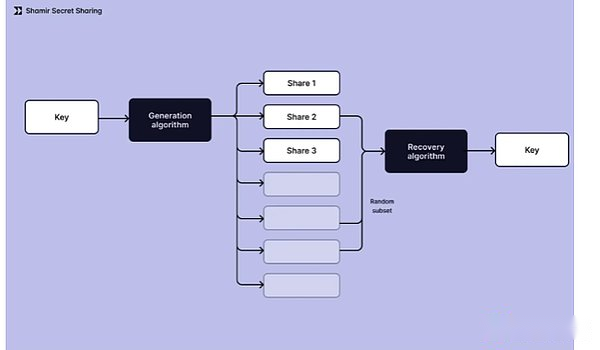

La gestion des clés est développée de la gestion simple des clés privées à des solutions plus compliquées: la solution de partage secrète de Shamir divise la clé en fragments multiples, les schémas de signature de seuil prennent en charge l’informatique multipartite sans reconstruction de la reconstruction clé, l’environnement d’exécution fiduciaire (environnement d’exécution de confiance) utilise du matériel – Isolement de niveau.Des projets tels que privé, réseau de particules et clé en main utilisent ces méthodes dans la pratique.

-

Résumé des comptes En convertissant des comptes complexes en interfaces programmables, l’interopérabilité de la blockchain est plus conviviale.Cela fait des fonctions telles que les transactions de gaz, la récupération sociale et les paramètres de sécurité personnalisés, ce qui facilite l’utilisation de la technologie de la blockchain par les utilisateurs traditionnels, comme affiché dans des projets tels que le portefeuille mondial d’Abstract.

-

L’abstraction de la chaîne permet à une variété de blockchain d’être invisible pour les utilisateurs finaux, résolvant ainsi la complexité de l’interaction croisée.Les utilisateurs peuvent gérer l’équilibre à travers la chaîne, utiliser n’importe quel jeton pour le paiement et interagir de manière transparente avec plusieurs blockchain tout en conservant des caractéristiques et une sécurité décentralisés.Le système de comptes crédibles d’un solde nous montre un moyen d’implémenter ces fonctions.

-

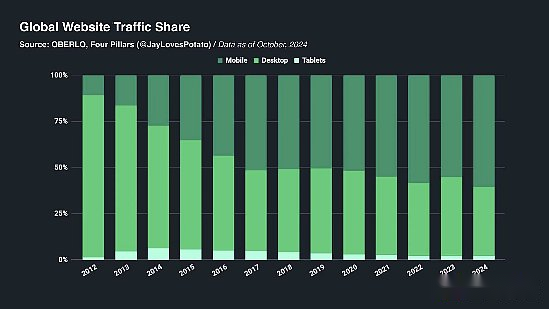

L’industrie cryptée passe rapidement du bureau aux modèles de développement de priorité mobile.

-

L’avenir du développement du portefeuille est de simplifier l’expérience utilisateur sans nuire à la sécurité.La route vers un plus large éventail d’adoption nécessite de passer de la clé privée à la connexion sociale.

1. Introduction à la pile de portefeuille

Pour les applications chiffrées pour les utilisateurs finaux, les portefeuilles sont bien plus que les conteneurs numériques des actifs – ils sont le portail de toute l’expérience de la blockchain.Chaque interaction avec les applications cryptées, des paramètres initiaux aux transactions quotidiennes, doit passer par le portefeuille des utilisateurs.Cela fait des portefeuilles non seulement une fonctionnalité, mais l’infrastructure la plus élémentaire qui détermine l’expérience de la blockchain de l’utilisateur.

La création d’un nouveau portefeuille et des fonds de dépôt dans le portefeuille oblige les utilisateurs à investir beaucoup de temps, d’énergie et de tolérance aux risques.Bien que ce seuil élevé ait poussé le coût d’acquisition de l’utilisateur, il a également créé un puissant mécanisme de conservation – Une fois que l’utilisateur utilise un portefeuille, il est susceptible de toujours utiliser ce portefeuille sans le choisir sans choisir de basculer vers d’autres portefeuilles pour expérimenter ce processus.

Cependant, bien que les portefeuilles cryptés aient joué un rôle clé, il a acquis la réputation en raison de l’expérience utilisateur la plus difficile avec les aspects techniques.Les utilisateurs qui utilisent des portefeuilles cryptés pour la première fois constatent souvent qu’ils sont perdus dans le dédale des concepts techniques – clé privée, clé publique et mots d’aide – il n’y a presque pas de place pour faire des erreurs.Cette complexité a amené de nombreuses personnes à se demander s’il faut utiliser pleinement la technologie de la blockchain pour vraiment avoir besoin d’une courbe d’apprentissage aussi abrupte.

Cependant, cette situation change enfin.Après des années de stagnation, la technologie du portefeuille connaît un grand rajeunissement parce que les gens accordent de plus en plus l’attention à l’expérience utilisateur.Le portefeuille Hyundai est innové par la certification de l’embarquement social, la vérification biométrique et l’abstraction des frais de gaz.Ces développements finissent par se rapprocher le portefeuille crypté des attentes des gens envers les expériences amicales des applications modernes.

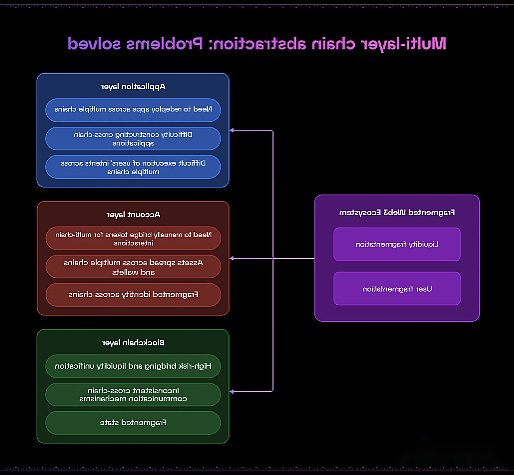

L’infrastructure technique du portefeuille blockchain contient trois couches de base:

-

Gestion clé:Cette couche de base est responsable de l’organisation de la production, du stockage et de la récupération de la clé de chiffrement.Il contient des décisions techniques clés concernant les méthodes de chiffrement, les protocoles de sécurité et le contrôle d’accès.Les solutions modernes ont dépassé le stockage de clés de base, notamment l’informatique multipartite (MPC), le Shamir Secret Sharing (SSS), l’intégration de la connexion sociale et la collaboration adaptée aux mobiles et d’autres méthodes.

-

Compte:Cette couche définit la méthode de reconnaissance de l’utilisateur et l’interaction de l’utilisateur avec le réseau blockchain.Il couvre un concept complexe tel que les concepts de base tels que les comptes externes (EOA) au compte de contrat intelligent (SCA).Chaque type de compte peut être amélioré grâce à différentes fonctions – du parrainage des frais de gaz et des exigences de signature multiples au contrôle des transactions personnalisé – Cela détermine finalement la fonctionnalité et la générabilité du portefeuille.

-

interface:C’est là que les utilisateurs interagissent directement avec la blockchain.Qu’il soit étendu par le navigateur, l’application mobile ou l’interface Web, cette couche fournit des points clés aux utilisateurs à fonctionner, tels que la signature des transactions, les actifs de gestion et la connexion du DAPP.

Chaque couche a son propre ensemble de considérations de conception et de pesée.Leur méthode de réalisation et d’intégration détermine l’expérience globale du portefeuille.Dans cet article, nous étudierons les composants et les dernières innovations de chaque couche et explorerons comment aider à créer plus d’applications cryptographiques amicales de l’utilisateur via diverses méthodes.

2. Gestion des clés: où stocker et comment stocker votre clé

La couche de gestion clé contient trois points de décision clés:

-

Génération de clés:Le noyau de la méthode de génération de clés est de définir comment créer une clé et d’utiliser la clé pour signer la transaction.Bien que la méthode de clé privée unique soit toujours une méthode traditionnelle, des solutions de plus en plus compliquées sont adoptées dans l’industrie, telles que l’informatique multipartite (MPC) et Shamir Secret Sharing (SSS).Ces nouvelles méthodes distribuent le processus de génération de clés et de signature à plusieurs parties, réalisant ainsi un meilleur équilibre entre la sécurité et la disponibilité.

-

stockage:Ce composant détermine où la clé ou le fragment de clé généré est stocké.Le choix ultime dépend de divers facteurs: les besoins de sécurité, les besoins accessibles, les coûts d’exploitation et la décentralisation requises.Les options disponibles comprennent des serveurs cloud centralisés (tels que A. tels que A.), des solutions de stockage décentralisées, des équipements de stockage personnels et des portefeuilles matériels.

-

Authentification:Les utilisateurs prouvent leur accès d’identité à leurs clés grâce à diverses méthodes de vérification d’identité.Le système de mot de passe traditionnel permet une manière plus conviviale, comme la connexion sociale et le peloton de passe, ce qui reflète la transformation de l’industrie en une meilleure expérience utilisateur, en particulier les appareils mobiles.

Lors du déploiement des systèmes de gestion des clés, chaque composant peut être configuré différemment en fonction des exigences spécifiques (qu’il s’agisse de l’objectif, des restrictions techniques ou des exigences commerciales de l’application).Dans la solution de marché actuelle, la différence clé est généralement le choix de la méthode de génération de clés et de la combinaison de méthodes d’authentification, car ces options déterminent fondamentalement le degré d’équilibre entre la sécurité et l’expérience utilisateur.

>

La première méthode de gestion des clés est simple, mais les exigences sont élevées: les utilisateurs ont entièrement contrôlé leurs clés privées via des comptes externes (EOA).Bien que ce modèle de propriété directe continue d’être largement utilisé, ses limites deviennent de plus en plus évidentes.Les nouveaux utilisateurs s’inquiètent souvent de la complexité technique de la gestion des clés.

Afin de faire face à ces défis, l’industrie a développé trois méthodes de gestion des clés modernes différentes: Shamir Secret Sharing (SSS), qui distribue des fragments clés à plusieurs positions; Crédible est crédible; Environnement exécutif, il fournit une enclave sécurisée pour un fonctionnement clé.Chacune de ces solutions résout les restrictions des portefeuilles traditionnels de manière unique, offrant des discussions de sécurité, de disponibilité et de décentralisation différentes.

2.1 Shamir Secret Partage (SSS)

Le SSS développé dans les années 1970 était un algorithme de cryptage qui a amélioré la sécurité en divisant la clé en plusieurs fragments.Il y a deux objectifs principaux de cette méthode: il élimine l’échec inhérent à un point unique de la gestion à uncret unique, tout en garantissant que la clé est maintenue en cas de besoin.La caractéristique clé du système est son mécanisme de seuil – Les fragments de clés de la combinaison qui répondent aux exigences d’un nombre minimum spécifique doivent être reconstruits pour reconstruire la clé d’origine.

En pratique, SSS les divise en plusieurs fragments en générant des clés privées sur les appareils utilisateur et en distribuant ces fragments à différentes parties prenantes (y compris généralement les utilisateurs et les fournisseurs de services).Pour les signatures de transaction, le système est temporairement ré-uniformément réduit de nouveau récompense la clé.Cette méthode améliore la sécurité et peut être intégrée de manière transparente à l’infrastructure blockchain existante.

-

avantage:

-La stabilité de la vérification:Cet algorithme a fourni une vérification approfondie depuis des décennies et a produit la mise en œuvre open source de plusieurs tests pratiques.

-La distribution de clé flexible:Les administrateurs peuvent personnaliser avec précision le nombre total de clés et le seuil requis pour la clé de reconstruction.

-Odifié:La solution de stockage d’un seul fragment peut être mise à jour indépendamment.

-La l’évolutivité:Quelle que soit la taille du groupe d’utilisateurs, le modèle de calcul du client peut garantir des performances cohérentes.

-

défaut:

-La vulnérabilité de reconstruction clé:Une vulnérabilité de sécurité temporaire est générée lorsque la reconstruction clé est effectuée pendant la signature de la transaction.

-Drawal Restrictions:SSS manque de méthodes de chiffrement pour vérifier si le fragment est réussi ou si la génération de clés initiale est exacte.

-La mise en œuvre complexe:La solution nécessite généralement un développement complexe de connaissances professionnelles, en particulier pour assurer la sécurité des opérations des clients.

-

Recherche de cas: privé

>

Privy montre un déploiement avancé SSS dans l’architecture du portefeuille moderne.Leur solution de portefeuille intégrée utilise un environnement IFRAME sûr pour utiliser CSPRNG pour générer des bons de portefeuille dans cet environnement.Ensuite, le système obtient l’adresse publique et la clé privée du portefeuille à travers les notes de génération.

Après la génération initiale, le système utilise SSS pour diviser la clé privée en trois fragments différents:

-Le partage de l’appareil: Stockage local sur les périphériques utilisateur et stocké dans le stockage local du navigateur lors de l’utilisation d’applications Web.

-Adge Partage:Stocké sur le serveur privé sous forme de cryptage et d’accès pendant le processus d’authentification.

-SU Part de récupération:Peut être stocké de manière flexible dans l’infrastructure de gestion des clés de Privy, ou les utilisateurs peuvent également être stockés directement.

Une fonction de sécurité clé est que la clé privée complète est temporairement stockée en mémoire pendant le fonctionnement sans être préservé en permanence.L’architecture du système nécessite deux fragments pour reconstruire la clé, créant ainsi trois chemins de récupération puissants:

-Part de l’équipement + partage de certification:Il s’agit d’un processus utilisateur standard.Les utilisateurs effectuent une vérification de l’identité via la connexion sociale ou des moyens similaires de déclencher le décryptage des actions de certification de l’utilisateur, et le partage de certification est combiné avec la part de l’équipement local de l’utilisateur.

– Partage d’équipement + part de restauration:Lorsque le serveur PRIVE ne peut pas accéder ou que l’utilisateur ne peut pas accéder à sa méthode d’authentification principale, le chemin fournit le mécanisme de retour de secours.

-Adge Share + Restore Share:En générant de nouveaux équipements partageant sur d’autres appareils, migration transparente de l’appareil.

Le système de récupération avancé de Privy peut accéder aux portefeuilles en toute sécurité sans affecter la sécurité.Le déploiement a réussi un équilibre subtil entre les mesures de sécurité fiables et l’accès des utilisateurs dans la gestion des actifs numériques.

2.2 Schéma de signature de seuil (TSS)

TSS est une forme de calcul multipartite (MPC).Contrairement à SSS, une caractéristique clé du TSS est que les participants peuvent combiner leurs actions de signature pour effectuer des opérations sans reconstruction de la clé.

TSS peut être implémenté de différentes manières, des réseaux à grande échelle impliquant plusieurs nœuds informatiques à des schémas de signature simples à deux parties entre les utilisateurs et les fournisseurs de services.Les participants peuvent contribuer à la génération de signature sans connaître la clé et maintenir une haute sécurité tout en réalisant un processus de signature flexible.

-

avantage:

-En une sécurité améliorée:En éliminant les besoins de la reconstruction clé, une défaillance ponctuelle dans le SSS est éliminée

-L’architecture flexible:Réglez le nombre de participants et les signatures requises pour soutenir toutes sortes de modèles de confiance.

-

défaut:

-La maturité technique:En tant que technologie commerciale relativement nouvelle, il existe peu de cas de déploiement vérifié et de déploiement à grande échelle.

-La limite d’extension:Le système basé sur TSS nécessite une communication entre les participants, entraînant une vitesse de traitement lente, en particulier lorsque le déploiement ECDSA est effectué sur Ethereum.

– complexité de stimation:La coordination et la communication multipartites sont nécessaires, ce qui entraîne un déploiement complexe et des coûts d’exploitation élevés.

En bref, bien que TSS ait attiré l’attention comme une alternative puissante à la résolution du problème de défaillance unique SSS, son déploiement actuel est confronté à certaines restrictions en termes de performances et de complexité.Ces restrictions dans une certaine mesure restreignent leur évolutivité dans les applications pratiques.

-

Étude de cas: réseau de particules

-

>

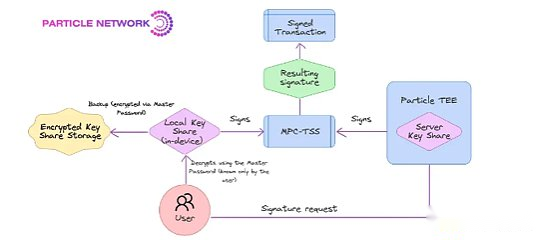

Le réseau de particules est un exemple principal d’une solution de portefeuille qui fournit des portefeuilles conviviaux qui fournit des portefeuilles conviviaux via le déploiement MPC-TSS.Ils adoptent en particulier une méthode 2/2 TSS pour s’assurer que la clé privée ne sera jamais concentrée dans son cycle de vie entier (de la génération au stockage et à l’utilisation).

Dans le déploiement TSS du réseau de particules, deux parts de clés indépendantes sont générées et les stockées dans différentes positions.Un partage est stocké dans l’environnement local de l’utilisateur, tandis que l’autre est stocké dans l’environnement d’exécution de confiance (TEE) des particules.Il est important que chaque action distincte ne divulgue aucune information sur la clé complète et effectuera des opérations en combinant des actions sans reconstruction de la clé complète.

En tant que couche de sécurité supplémentaire, les utilisateurs peuvent configurer un mot de passe principal pour crypter le partage de clé de stockage local.Cela offre une sécurité supplémentaire autre que l’identité de connexion sociale, tout en soutenant la récupération de monnaie sûre dans différents équipements.

À l’heure actuelle, le réseau de particules fournit une prise en charge de la signature MPC pour les chaînes Solana et EVM.Grâce à cette méthode, le réseau de particules fournit un système de gestion des clés sûr et non hospitalisé.

2.3 Environnement exécutif de confiance (TEE)

Tee utilise une méthode complètement différente de SSS et MPC.Il effectue toutes les opérations liées à la clé privée dans l’environnement d’exécution d’isolement sûr.Cette sécurité est garantie par des plates-formes telles que les enclaves Intel SGX ou AWS Nitro.

Dans un système basé sur Tee, le code autorisé s’exécute dans une enclave distante avec un CPU d’isolement et des ressources de mémoire, en évitant la surveillance ou l’interférence externe.Enclave peut générer correctement des certificats pour une opération de preuve, permettant aux utilisateurs de vérifier si ses clés privées sont gérées en toute sécurité.Cela fournit une plate-forme simple et puissante pour la gestion clé.Contrairement aux SSS ou au TSS calculés par des divisions clés complexes ou des calculs multi-parties, Tee utilise du matériel pour assurer la gestion des clés de sécurité.

-

avantage:

-Une sécurité forte:Fournir une sécurité avancée grâce à l’isolement de niveau matériel.

-Adividé:Vous pouvez prouver que toutes les opérations sont effectuées comme prévu.

-Performance efficace:Par rapport à TSS, une communication de réseau moins nécessaire est nécessaire pour obtenir un traitement relativement plus rapide.

-

défaut:

-Une dépendances matérielles:Une forte dépendance à l’égard du matériel ou des fournisseurs spécifiques peut entraîner une centralisation ou examiner les risques.

-S Vulnérabilité de sécurité:Si Enclave lui-même est attaqué, l’ensemble du système peut être en danger.

Tee fournit une solution pratique pour les problèmes de gestion clés basés sur la sécurité matérielle.Bien que son déploiement soit plus simple que le SSS et les opérations sont plus efficaces que le TSS, la dépendance à l’égard des plates-formes matérielles est toujours une question qui doit être soigneusement considérée.

-

Recherche de cas: clé en main

>

La stratégie de sécurité principale de Kurnkey est réalisée autour du traitement de toutes les opérations de sécurité clés dans TEE.Dans le système clé en main, tous les services sensibles à la sécurité – y compris la génération de clés, les moteurs de signature et de stratégie – s’exécutent tous dans l’enclave sûre.

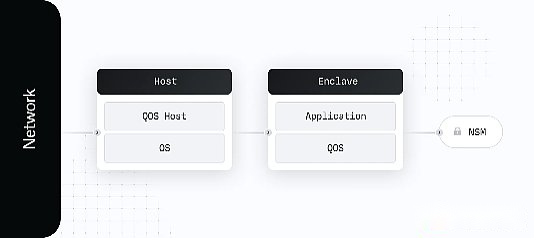

L’architecture de la clé en main comprend les deux parties principales suivantes:

-Orfo:Il s’agit d’une machine virtuelle AWS standard, qui exécute des applications de base pour recevoir le trafic réseau et effectuer des appels enclaves.Il agit comme un tampon entre l’enclave et les systèmes externes pour collecter des indicateurs et d’autres informations opérationnelles liées aux opérations de l’enclave.

-Enclave:Il s’agit d’un environnement complètement isolé de la connexion externe, et il n’y a qu’une seule connexion série virtuelle avec l’hôte et son propre processeur d’associé de sécurité.Cet environnement exécute des quorumos (QoS), du système d’exploitation en enclave en virage virtuel et des applications de sécurité qui les exécutent.

Grâce à cette structure, la clé en main peut se prouver et les utilisateurs que tous les systèmes de sécurité clés sont entièrement opérés comme prévu.Enclave fonctionne dans un environnement informatique très limité, sans stockage permanent, accès interactif ou mise en réseau externe, afin qu’il puisse fournir le plus haut niveau de sécurité.

3. Compte: compte et chaîne invisibles

Avec le développement continu de la technologie de la blockchain et l’obtention de l’adoption traditionnelle, les gens ont de plus en plus besoin de résumé leur complexité technique.Les portefeuilles sont les principaux points de contact entre les utilisateurs et les réseaux de blockchain, mais ils ont souvent un seuil élevé pour l’entrée.Les nouveaux utilisateurs doivent travailler dur pour maîtriser des concepts inconnus, tels que la gestion des clés privées, le paiement des frais de gaz et les signatures de transaction.

Cette demande de résumé reflète également le développement d’autres technologies que nous utilisons quotidiennement.Pensez à la façon dont nous interagissons avec Internet: les utilisateurs n’ont pas besoin de comprendre le protocole TCP / IP ou le système DNS pour parcourir le site Web.De même, vous n’avez pas besoin de comprendre la technologie GSM ou LTE.Ce modèle est cohérent dans les technologies matures – avec leur développement, la complexité technique est de plus en plus cachée derrière l’interface conviviale de l’utilisateur.

Dans cet article, nous explorerons deux concepts abstraits de base qui remodèlent l’expérience utilisateur du portefeuille.Le premier est l’abstraction du compte.La seconde est l’abstraction de la chaîne, ce qui élimine la complexité de l’interaction transversale et donne aux utilisateurs la possibilité de fonctionner de manière transparente sans couture sur différents réseaux de blockchain sans comprendre le mécanisme sous-jacent.

3.1 Résumé du compte

L’EOA initial n’a fourni que certaines fonctions de base: l’adresse de stockage et les transactions de signature.L’absence de programmation au niveau du compte signifie que toute fonction avancée ou opération personnalisée est impossible.L’introduction de l’abstraction du compte a changé cette situation grâce à la fonction d’amélioration directement au niveau du compte.Bien que l’abstraction du compte ait montré à l’origine l’espoir de résoudre le défi de l’expérience utilisateur de la blockchain, certains obstacles ont retardé son largement adopté.Les exigences de déploiement complexes, les coûts élevés du gaz et la mauvaise compatibilité avec l’EOA existant conduisent tous à l’adoption lente que prévu.Cette technologie a mûri et surmonté les premiers défis et se déplace maintenant vers la direction de l’application réelle.Certaines applications de consommation récemment lancées ont une abstraction de compte intégrée avec succès.Ce développement marque le potentiel d’un chiffrement plus étendu dans la base d’utilisateurs cryptée existante.L’impact de l’abstraction des comptes a continué de se développer tout au long de l’écosystème crypté.L2 Rollup est désormais intégré à un niveau d’accord pour améliorer l’expérience utilisateur, et le portefeuille est une solution de portefeuille intégrée plus avancée.La prochaine mise à niveau d’Ethereum PECTRA souligne en outre l’importance de la technologie.

-

Recherche de cas: Résumé

>

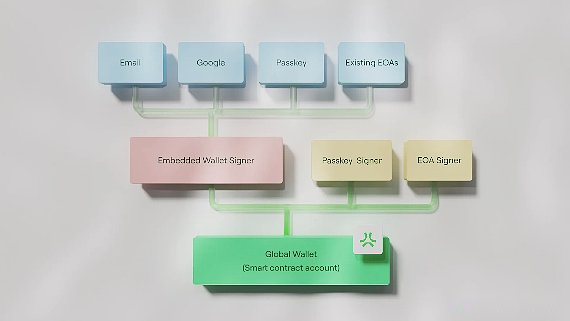

Résumé a développé un portefeuille mondial abstrait (AGW), qui est un portefeuille intégré commun pour fournir une prise en charge de chaque application de sa plate-forme.Contrairement aux portefeuilles d’applications spécifiques, AGW, en tant que solution complète, permet aux utilisateurs d’accéder à toute application dans l’écosystème abstrait.Ce portefeuille résout une demande réelle: permet aux utilisateurs de gérer leurs données et leurs actifs sur plusieurs applications via un seul point d’accès.

Par rapport à l’EOA traditionnel, AGW réalise l’abstraction des comptes natifs (abstraction du compte natif) pour créer des portefeuilles de contrat intelligents intelligents et flexibles.Cette méthode traite tous les comptes comme des contrats intelligents pour s’assurer qu’ils suivent le même cycle de vie des transactions.Bien que l’Ethereum traditionnel soit un processus distinct pour la maintenance de l’EOA et des comptes de contrat intelligents, le déploiement abstrait gérera uniformément tous les comptes pour fournir des fonctions cohérentes pour les utilisateurs et utilisateurs de l’EOA existants à l’aide de nouveaux portefeuilles AA.

Le processus de création de portefeuille suit une méthode simple en deux étapes pour l’intégration EOA et Smart Contract Account (SCA).Lorsque les utilisateurs se connectent à des méthodes communes telles que l’e-mail, la connexion sociale ou le mot de passe, le système créera un portefeuille EOA en arrière-plan.L’adresse EOA est ensuite devenue une signature autorisée du portefeuille de contrat intelligent déployé.Cette conception élimine la complexité créée par le portefeuille blockchain, tout en maintenant ses caractéristiques de sécurité.

L’abstraction du compte local de l’abstraction suit la norme Zksync, y compris les composantes clés suivantes:

-Iccount interface standard:Définissez les méthodes requises par tous les comptes de contrat intelligents, normalisez le comportement des comptes et assurez la cohérence.

-DefaultAccount Conversion:Le portefeuille EOA (tel que Metamask) a automatiquement converti en déploiement par défaut d’Iccount pendant le traitement des transactions, afin qu’ils puissent accéder aux fonctionnalités avancées de SCA.

-Paymaster Support:Tous les comptes peuvent parrainer des frais de gaz pour d’autres comptes, ou utiliser les ERC-20 pour payer des frais de gaz au lieu de l’ETH, ce qui réduit considérablement le seuil d’entrée des nouveaux utilisateurs.

Grâce à cette architecture, Résumé prend en charge les utilisateurs d’accéder de manière transparente à des fonctions avancées sans comprendre la complexité sous-jacente.Les utilisateurs n’ont qu’à se connecter via des méthodes familières telles que des comptes e-mail ou sociaux, et le système gérera automatiquement la création EOA et le déploiement de portefeuille de contrat intelligent en arrière-plan.Après l’initialisation, les utilisateurs peuvent accéder aux fonctions telles que les paramètres multi-signaux, les restrictions de transaction et les mécanismes de récupération des comptes.

>

En plus de l’abstraction des comptes natifs, AGW intègre également le portefeuille de l’application Cross de Privy pour le prendre en charge pour les méthodes centrées sur les consommateurs.Bien que les portefeuilles intégrés traditionnels fournissent une connexion sociale simple et une gestion clé, elles sont limitées en raison de la nature de ses applications spécifiques, entraînant des problèmes fragmentés de gestion des actifs multiplateformes.Le concept de portefeuille croisé déployé dans AGW permet aux utilisateurs d’accéder à leurs actifs et données sur plusieurs applications sur plusieurs applications pour résoudre ce problème.

Le développement de portefeuilles intégrés généraux a apporté des défis techniques majeurs, en particulier en termes d’architecture de sécurité.Contrairement à un portefeuille d’application spécifique contenant des risques de sécurité, le portefeuille croisé de application signifie que les problèmes de sécurité dans une application peuvent affecter toutes les applications douanières.Cela nécessite un modèle de sécurité plus fiable.Cependant, l’avantage de cette méthode est énorme:

-Simplifier la gestion des actifs: Un point de dépôt peut être utilisé pour toutes les applications intégrées.

-Cy Assettes de suivi centralisées:Cultivez les actifs pour les utilisateurs et les développeurs sur plusieurs applications.

-Un transfert transparent:Différentes applications peuvent être transférées entre différentes applications dans l’écosystème.

3.2 Abstraction de la chaîne

En plus de l’abstraction des comptes, l’abstraction de la chaîne est récemment devenue un concept important dans le développement de la blockchain.L’abstraction du compte se concentre sur l’amélioration de l’expérience utilisateur dans une seule blockchain, tandis que l’abstraction de la chaîne résout un défi différent: l’utilisateur peut interagir avec les actifs sur plusieurs chaînes sans impliquer le mécanisme de pont.Le noyau de l’abstraction de la chaîne est de rendre les concepts de la blockchain différents transparents aux utilisateurs finaux.

>

Différente de l’abstraction des comptes définie par des spécifications techniques spécifiques (telles que EIP-4337), l’abstraction de la chaîne est une méthode plus large.Il peut se déployer à travers les couches de la pile de blockchain – des applications et des comptes au protocole – l’objectif est de résumer la complexité de l’interaction croisée.

L’abstraction de la chaîne peut fournir une expérience utilisateur de blockchain améliorée, y compris, mais sans s’y limiter:

-Dans gestion de l’équilibre unifié:Les utilisateurs peuvent gérer leurs actifs via une seule interface, quelle que soit la blockchain des actifs.Cette méthode de gestion unifiée élimine les exigences pour suivre l’équilibre des différentes chaînes ou comprendre l’architecture de la blockchain sous-jacente.

-Le système de paiement flexible:Les utilisateurs peuvent utiliser tous les jetons sur n’importe quel jeton sur n’importe quelle chaîne.Il existe des solutions spéciales pour traiter la complexité en arrière-plan – recevoir divers jetons de paiement, gérer les connexions de ponts croisées et traiter les frais de gaz – à la même période, offrez aux utilisateurs une expérience de paiement simple.

-Set interaction croix-chaîne transparente:Bien que les applications centralisées puissent facilement fournir des fonctions similaires, l’abstraction des chaînes consiste à réaliser ces avantages tout en conservant les principes fondamentaux de la technologie de la blockchain (décentralisation, propriété et sécurité des actifs personnels).

-

Recherche de cas: un équilibre

>

Un équilibre est un projet initié par l’équipe de recherche Frontier, qui est célèbre pour avoir proposé son cadre de gâteau (élément clé de pompage à chaîne).Le cœur de leurs solutions est le concept de «compte crédible», qui combine les avantages de l’EOA et du SCA.

Le compte de confiance a élargi le format de compte blockchain traditionnel pour fournir des garanties de confiance sans exiger des exigences de consensus en chaîne croisée.Ces comptes s’exécutent sur la machine de sécurité sélectionnés par l’utilisateur et prennent un engagement de confiance envers la signature du message.Ils maintiennent la garantie de sécurité de SCA et soutiennent les principales caractéristiques de l’abstraction des comptes, notamment l’abstraction du gaz, la récupération sociale, les stratégies d’autorisations et les méthodes de vérification de l’identité moderne.

Les comptes de fiducie peuvent générer n’importe quel nombre de sous-comptes et gérer n’importe quel nombre de sous-comptes et contrôler complètement chaque statut de chaîne.Ils sont conçus pour être une compatibilité universelle et compatibles avec divers réseaux de blockchain (Ethereum, Solana, Bitcoin) et divers contrats et actifs intelligents (y compris les jetons ERC20, NFT, DAO et les protocoles Defi).

Le système d’abstraction de la chaîne d’un équilibre est basé sur les deux composants clés suivants:

-Rerrouillage de résistance:Les utilisateurs sous ce mécanisme font des promesses de vérification et verrouillent leurs actifs jusqu’à ce qu’ils remplissent des conditions ou des expires spécifiques.Contrairement aux dépôts de contrats intelligents traditionnels ou à l’approbation de l’ERC20, ce sont des verrous au niveau du compte et ne nécessitent pas la fin de la chaîne.Par exemple, lors de l’utilisation d’Ethereum USDC pour acheter Solana NFT, l’utilisateur verrouille son USDC jusqu’à ce qu’il atteigne une hauteur de bloc spécifique de NFT.Cette conception peut protéger les résolveurs contre les risques tels que les attaques à double floral et assurer l’intégrité des transactions pendant les opérations croisées.

-La machine d’engagement de confiance:Il s’agit d’une infrastructure de sécurité qui effectue des transactions croisées.Ces machines s’exécutent dans un environnement de sécurité spécial et remplissent deux fonctions de base: elles vérifient l’efficacité du verrouillage des ressources fixé par l’utilisateur et garantissent une exécution précise lors de la rencontre des conditions de verrouillage.Par exemple, lors de l’utilisation d’Ethereum USDC pour acheter Solana NFT, la machine Promise vérifie la propriété USDC de l’utilisateur et gère le transfert de sécurité au vendeur une fois l’achat NFT terminé.Ce processus d’automatisation suit les règles prédéfinies pour s’assurer que tous les participants peuvent être mis en œuvre par une exécution fiable.La machine d’engagement peut être déployée via quatre méthodes: Tee, MPC, SCA ou Machine virtuelle de protocole.

Bien qu’un équilibre soit toujours au stade de développement, il a publié un exemple intégré d’utilisation du privil.Leurs méthodes se sont révélées des autres solutions d’abstraction de la chaîne, fournissant un cadre pour intégrer l’infrastructure ou les applications existantes.

4. Interface: l’application mobile est la prochaine coupe -edge

Les applications mobiles à haute qualité sont rares dans l’écosystème de chiffrement.La plupart des applications cryptées se développent principalement autour de la plate-forme de bureau, principalement en raison des deux points suivants.

La raison principale est la nature de l’application cryptée elle-même.Ces plateformes gèrent généralement les transactions financières complexes, qui doivent afficher des informations détaillées, une analyse complète et plusieurs points de données en même temps – tous sont plus appropriés pour les interfaces de bureau.Bien que les plates-formes mobiles soient bonnes pour fournir des expériences simplifiées et amicales, elles doivent souvent sacrifier la profondeur et l’étendue de la profondeur et de l’étendue requises par les commerçants et les utilisateurs.Cette limitation naturelle fait du développement de bureau naturellement une considération prioritaire pour la plupart des applications cryptées.

Ce développement centré sur le bureau façonne l’interaction entre les utilisateurs et les applications cryptées: ils maintiennent généralement un portefeuille principal et se connectent à diverses applications au besoin.Cependant, ce mode produira une énorme friction lors du passage à l’environnement mobile.Les utilisateurs constateront qu’ils basculent souvent entre les applications de portefeuille et les applications principales, et effectueront des opérations de base telles que la connexion ou la signature des transactions encore et encore.Cette opération répétée de va-et-vient contraste fortement avec l’interaction transparente obtenue à partir d’applications traditionnelles.

La deuxième raison principale est la politique restreinte des magasins d’applications mobiles.Leurs politiques strictes pour les paiements liés à la crypto ont forcé de nombreuses applications cryptées pour rechercher des solutions créatives.Les premières tentatives pour éviter ces restrictions via les applications Web progressives (PWAS) ont montré l’aube initiale, mais ils n’ont pas réussi à attirer l’attention, principalement parce que l’utilisateur n’était pas familier avec le processus d’installation et d’utilisation et l’opération était encombrante.Le cas réussi du Telegram App Center met en évidence ce défi de distribution.

>

Cependant, la situation change lentement.Alors que le marché chiffré s’étend des marchés de services financiers purs à des colliers plus amicaux pour les consommateurs (tels que les applications de monnaie et d’intelligence artificielle), nous avons vu la renaissance des modèles de développement de priorité mobile.L’émergence de nouveaux acteurs tels que les plates-formes sociales (Farcaster, Interface) et la plate-forme de trading de pièces Meme (Moonshot, Sauce) reflètent clairement cette évolution des tendances, et ils sont préférés à considérer des expériences mobiles complexes.Même Dex comme Jupiter et UniSWAP traditionnels se tournent également sur l’interface d’optimisation mobile pour attirer plus d’utilisateurs.Cette tendance a été soutenue en outre par les fournisseurs d’infrastructures.Ce développement montre que toute l’industrie se rend clairement compte que l’optimisation mobile n’est plus une option, mais un incontournable pour le chiffrement grand public.

-

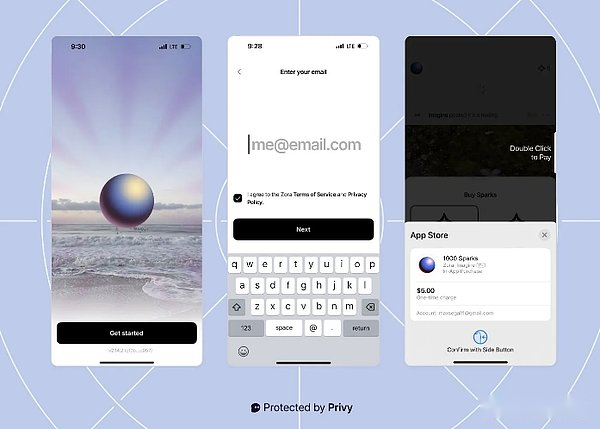

Recherche de cas: Zora

>

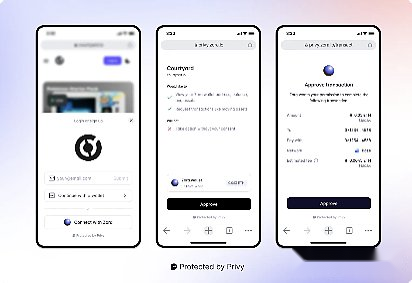

Zora est le meilleur exemple de la façon dont l’application cryptée est adoptée avec succès pour adopter le principe de la conception de priorité mobile.En tant que réseau social de création numérique, les utilisateurs de Zora peuvent créer, partager et échanger de manière transparente diverses formes de contenu numérique – qu’elle soit l’image ou la vidéo, ou la musique, Meme.

Le caractère unique de Zora réside dans son optimisation mobile complète, du compte initial à la coulée NFT.Le processus de connexion est très simple: l’utilisateur doit seulement saisir une adresse e-mail pour s’inscrire.Le point le plus important est peut-être que Zora utilise des fonctions mobiles natives – Les utilisateurs peuvent prendre des photos ou des vidéos directement via la caméra du téléphone mobile, et les lancer immédiatement dans NFT pour créer une expérience naturelle comme la publication des mêmes médias sociaux naturels.

En bas, Zora utilise une technologie de blockchain complexe, tout en maintenant la simplicité pour les utilisateurs.Ils ont déployé une pile abstraite de compte moderne pour combiner la technologie de portefeuille intégrée de Privy avec l’infrastructure de portefeuille intelligente de Coinbase.Cette architecture technique permet à Zora de terminer des opérations complexes en arrière-plan, telles que la gestion des frais de gaz et le traitement par lots de transactions.Les utilisateurs n’ont pas besoin de comprendre ces éléments techniques ou d’interagir avec eux afin qu’ils ne puissent se concentrer que sur la création et le partage de contenu.

Une innovation unique de Zora réside dans son système de monnaie intérieur nommé « Spark ».L’unité d’évaluation de Spark est d’un million de millions de doctars (équivalent à 1 000 GWEI), qui peuvent être achetés directement via des méthodes de paiement courantes telles que les cartes de crédit ou les cartes de débit.La conception du système est très simple: avec un équilibre étincelant suffisant, les utilisateurs peuvent utiliser un simple clic double pour la coulée NFT.Chaque casting NFT coûte 111 étincelles, notamment aucune transaction de gaz.L’important est que les étincelles que vous achetez n’expireront jamais.

Zora est particulièrement remarquable qu’ils ont réussi à résumé la complexité de la blockchain.Tous les éléments techniques qui apportent généralement un frottement dans les applications cryptées – Création du volet, gestion des frais de gaz, processus de coulée NFT – Tous sont tous invisibles en arrière-plan.En conséquence, il n’y a pas d’expérience différente avec les médias sociaux pop, tout en réservant tous les avantages de la technologie de la blockchain.Cette méthode établit de nouvelles normes pour l’objectif des applications de cryptage de priorité mobile, montrant comment la technologie de la blockchain est parfaitement intégrée à l’expérience quotidienne mobile.

5. Conclusion

Depuis que la demande a explosé au cours de l’été de Defi & amp; NFT en 2021, l’industrie cryptographique a traversé un long chemin.Defi & amp; NFT l’été marque l’ère de l’explosion de l’innovation dans le domaine.Au cours des deux années suivantes, l’infrastructure a fait des progrès significatifs: la blockchain modulaire a émergé, le réseau L1 a atteint une amélioration significative des performances et des technologies telles que Oracle et Bridge ont été grandement matures.Ces développements surmontent efficacement de nombreux problèmes qui ont été entravés par la blockchain, en particulier les problèmes qui ont toujours existé, en particulier la vitesse de transaction lente et les coûts élevés.

Cependant, bien que la fondation technique ait été considérablement renforcée, l’expérience utilisateur n’a pas suivi le rythme.Bien que la couche d’application expérimente et se développe constamment, il existe peu de plates-formes cryptées comparables à l’expérience transparente et intuitive obtenue par les utilisateurs à partir d’applications Web2.Alors que notre infrastructure devient de plus en plus fiable, nous sommes prêts à soutenir la prochaine génération d’applications, et cet écart d’expérience deviendra de plus en plus évident.Le défi le plus urgent est de créer un service qui peut apporter une expérience utilisateur Web2 familière, et en même temps, il peut également conserver les avantages uniques de la technologie de la blockchain.

Le cœur de ce défi est de crypter le portefeuille – les portefeuilles cryptés peuvent être le facteur le plus critique qui détermine l’expérience utilisateur globale.Les portefeuilles sont le point d’entrée des nouveaux utilisateurs, et il s’agit également d’un portail de toutes les opérations importantes de l’application.Par conséquent, le portefeuille crypté est positionné comme la couche de base de l’utilisateur interagissant avec l’ensemble de l’écosystème de chiffrement.

L’innovation de la technologie du portefeuille ne se limite pas à un certain niveau, mais en même temps dans plusieurs dimensions – de la gestion des clés et de la structure du compte à l’interface utilisateur / UX.Chaque couche montre différents paramètres de conception, qui modifient ces paramètres en fonction des caractéristiques et des besoins de l’application.L’innovation de la technologie du portefeuille se poursuit et de nouveaux récits sont apparus autour de l’abstraction des comptes et de l’abstraction de la chaîne.

Par conséquent, le succès de l’application peut nécessiter une bonne compréhension du processus de prise de décision de chaque couche de l’architecture du portefeuille.En analysant des cas de déploiement réussis et en comprenant l’équilibre des avantages et des inconvénients, l’équipe peut faire des choix judicieux en fonction de leurs cas spécifiques, tout en maintenant un équilibre entre la fonctionnalité et l’expérience utilisateur.

La question de savoir si les crypto-monnaies peuvent être largement adoptées dépend de la possibilité de permettre aux utilisateurs quotidiens d’utiliser la technologie de la blockchain complexe sans endommager les principes de base des caractéristiques de décentralisation et de la sécurité de base.Bien que des études de cas récentes aient montré que des progrès gratifiants ont été réalisés dans ce sens, et des solutions innovantes sont apparues dans l’écosystème, mais nous en sommes encore aux premiers stades de cette transformation.Le Future Challenge est de créer une expérience non seulement, mais aussi de dépasser les services numériques traditionnels, tout en conservant la proposition de valeur unique de la technologie de la blockchain.Avec le développement continu de la technologie du portefeuille, il jouera un rôle de plus en plus important dans la formation de la façon dont la prochaine génération d’utilisateurs interagit avec les applications cryptographiques.