Autor: AC-Core, YBB Capital Forscher Quelle: Mittelübersetzung: Shan Oubba, Bit Chain Vision Realm

Zusammenfassung

-

Kürzlich haben Solana und Dialekt gemeinsam das neue Konzept von Solana „Aktionen und Blinzeln“ gestartet, das eine Funktion des Buttons wie Austausch, Abstimmung, Spenden und Münzen durch die Browser -Erweiterung erreichte.

-

Aktionen fördern die effiziente Ausführung verschiedener Vorgänge und Transaktionen und zeichnet den Netzwerkkonsens und die Konsistenz durch Zeitsynchronisation und Auftragsakten auf.Sie ermöglichen es Solana zusammen, eine hohe Leistung mit niedrigem Blockchain -Erlebnis mit niedrigem Bereich zu bieten.

-

Die Entwicklung von Blinks erfordert die Unterstützung von Web2 -Anwendungen, die Probleme wie Vertrauen, Kompatibilität und Zusammenarbeit zwischen Web2 und Web3 mit sich bringt.

-

Im Vergleich zum Farcaster- und Linsenprotokoll stützen sich Aktionen und Blinks auf Web2 -Anwendungen, um den Verkehr zu erhalten, während letztere mehr auf die Sicherheit der Kette angewiesen sind.

1. Handlungen und Blinzeln funktionieren Prinzipien

>

1.1aktionen (Solana -Aktionen)

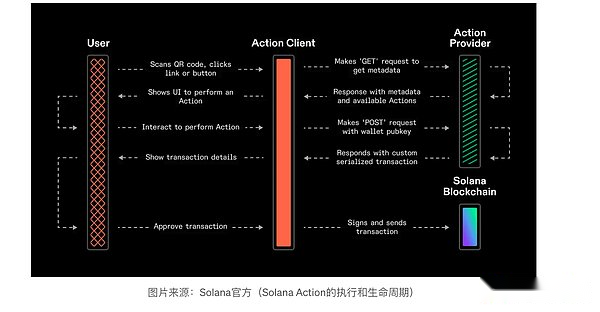

Nach der offiziellen Definition: Solana -Aktionen ist eine standardisierte API, die Transaktionen auf der Solana -Blockchain zurückgibt.Diese Transaktionen können verschiedene Umgebungen, einschließlich QR -Codes, Schaltflächen + kleine Komponenten und Websites im Internet, voran, unterschreiben und senden.

Aktionen können einfach die Transaktion verstehen, die auf Unterschrift wartet.Die Erweiterung im Solana -Netzwerk ist eine abstrakte Beschreibung des Transaktionsverarbeitungsmechanismus, der verschiedene Aufgaben wie Transaktionsverarbeitung, Vertragsausführung und Datenbetrieb abdeckt.Benutzer können Transaktionen über Aktionen senden, einschließlich der Übertragung und des Kaufs digitaler Vermögenswerte.Entwickler rufen und führen intelligente Verträge durch Aktionen an, um eine komplexe Kettenlogik zu erreichen.

-

Solana verwendet „Transaktionen“, um diese Aufgaben zu erledigen, und jede Transaktion besteht aus einer Reihe von Anweisungen zwischen bestimmten Konten.Durch parallele Verarbeitung und das Golf -Stream -Protokoll leitete Solana die Transaktion vor dem Verifizierer an die Verifizierungsperson weiter, wodurch die Bestätigungsverzögerung verringert wurde.Mit einem feinkäsigen Sperrmechanismus kann Solana gleichzeitig eine große Anzahl von nicht konflikten Transaktionen verarbeiten und damit den Systemdurchsatz erheblich verbessern.

-

Solana verwendet Runtime, um Transaktions- und Smart -Vertrags -Anweisungen auszuführen, um die Korrektheit der Transaktionseingabe, der Ausgabe und des Status während der Ausführung zu gewährleisten.Nach der ersten Ausführung wartet die Transaktion auf die Blockbestätigung.Sobald die meisten Überprüfungen vereinbar sind, wird die Transaktion als endgültige Transaktion angesehen.Solana kann Tausende von Transaktionen pro Sekunde abwickeln, und die Bestätigungszeit beträgt bis zu 400 Millisekunden.Dank des Pipeline- und Golfstrommechanismus wurden der Durchsatz und die Leistung des Netzwerks weiter verbessert.

-

Aktionen sind nicht nur Aufgaben oder Operationen, sondern können auch Handels-, Vertragsausführung oder Datenverarbeitung sein.Diese Operationen ähneln Transaktionen oder Vertragsanrufen in anderen Blockchain2. Niedrige Latenz: Die Hochleistungsarchitektur von Solana stellt sicher, dass die Verarbeitungsverzögerung der Aktionen sehr gering ist und hochfrequente Transaktionen und Anwendungen unterstützt.3. Flexibilität: Aktionen können eine Vielzahl komplexer Vorgänge ausführen, einschließlich intelligenter Vertragsanrufe und Datenspeicher/Abruf (finden Sie im Expansionslink für weitere Details).

1.2 Blinks (Blockchain -Link)

Nach der offiziellen Definition: Blinks können jede Solana -Aktion in einen gemeinsam genutzten und metrisch -reichen Link umwandeln.BLINKS ermöglicht Clients, die Aktionen (Browser -Erweiterungsbriefen, Roboter) unterstützen, um Benutzern mehr Funktionen anzuzeigen.Auf der Website können Blinks die Handelsvorschau in der Brieftasche sofort auslösen, ohne dass die dezentrale Anwendung in Zwietracht umleiten muss.Auf diese Weise kann jede Weboberfläche die URL anzeigen, um die Ketteninteraktion zu erreichen.

Einfach ausgedrückt, Solana Blinks konvertiert Solana -Aktionen in gemeinsame Links (ähnlich wie HTTP).Durch die Aktivierung der verwandten Funktionen bei der Unterstützung von Brieftaschen wie Phantom, Rucksack und Solfluse können Websites und soziale Medien ein Ort für Kettentransaktionen werden.

Insgesamt, obwohl Solana -Aktionen und Blinzeln die Vereinbarung / die Standards sind, die nicht zulässig sein müssen, benötigen sie noch Client -Anwendungen und Brieftaschen, damit Benutzer die Transaktion im Vergleich zur Absicht zur Beschreibung des Lösungsgeräts unterzeichnen können.

Aktionen & amp; Blinks direktes Ziel ist es, „HTTP“ in der Kette von Solana zu betreiben, um es in eine Twitter -Web2 -Anwendung zu analysieren.

>

2. Dezentrales soziales Protokoll auf Ethereum

2.1 Farcaster Protocol

Farcaster ist ein dezentrales Social -Graph -Protokoll, das auf Ethereum und Optimismus basiert.Auf diese Weise können Benutzer den Inhalt verschiedener Plattformen nahtlos migrieren und freigeben, ohne sich auf ein einzelnes Zentrum zu verlassen.Das Open MAP -Protokoll (kann automatisch aus dem in sozialen Netzwerkbeiträgen veröffentlichten Link extrahiert werden und interaktive Funktionen injiziert) ermöglicht die automatische Extraktion von Inhalten, die von Benutzern gemeinsam genutzt werden und es in eine interaktive Anwendung umgewandelt werden.

Dezentralisierungsnetzwerk: Farcaster verlässt sich auf dezentrale Netzwerke, um das Problem des Einzelpoints -Fehlers auf dem zentralisierten Server in herkömmlichen sozialen Netzwerken zu vermeiden.Es verwendet verteilte Ledger -Technologie, um die Sicherheit und Transparenz von Daten zu gewährleisten.

Öffentliche Schlüsselverschlüsselung: Jeder Benutzer auf Farcaster hat ein Paar öffentlicher Schlüssel und private Schlüssel.Der öffentliche Schlüssel wird verwendet, um Benutzer zu identifizieren, und der private Schlüssel wird verwendet, um den Betrieb des Benutzers zu unterzeichnen.Diese Methode stellt die Privatsphäre und Sicherheit von Benutzerdaten sicher.

Datenportabilität: Benutzerdaten werden in einem dezentralen Speichersystem und nicht in einem einzigen Server gespeichert.Auf diese Weise können Benutzer ihre Daten vollständig steuern und zwischen verschiedenen Anwendungen migrieren.

Überprüfung der Identität: Durch die Verschlüsselungstechnologie der öffentlichen Schlüssel stellt Farcaster sicher, dass die Identität jedes Benutzers überprüft wird.Benutzer können ihre Kontrolle über Konten durch Signaturverhalten nachweisen.

Dezentrale Kennung (DID): Farcaster verwendet eine dezentrale Kennung (DID), um Benutzer und Inhalte zu identifizieren.DID basiert auf der öffentlichen Schlüsselverschlüsselung und hat eine hohe Sicherheit und Invarianz.

Datenkonsistenz: Um die Konsistenz der Daten des gesamten Netzwerks zu gewährleisten, verwendet Farcaster einen Konsensmechanismus, der einer Blockchain ähnelt (mit dem „Post“ als Knoten).

Dezentralisierungsanwendung: Farcaster bietet eine Entwicklungsplattform, mit der Entwickler dezentrale Anwendungen (DAPPS) erstellen und bereitstellen können.Diese Anwendungen können nahtlos in das Farcaster -Netzwerk integriert werden, was den Benutzern verschiedene Funktionen und Dienste bietet.

Sicherheit und Privatsphäre: Farcaster betont die Privatsphäre und Sicherheit von Benutzerdaten.Alle Datenübertragungen und -speicher sind verschlüsselt, und Benutzer können den Inhalt öffnen oder geheim halten.

In Farcaster’s New Frames -Funktion (verschiedene Frames können unabhängig in Farcaster integrieren und ausführen) können Benutzer „Beiträge“ drehen (ähnlich wie bei Posts, Bildern, Videos und Links).Diese Inhalte werden in dezentralen Netzwerken gespeichert, um ihre Ständigkeit und Nichtvertreibung zu gewährleisten.Jeder Beitrag verfügt zum Zeitpunkt der Veröffentlichung über eine eindeutige Kennung, so dass er verfolgt und durch das dezentrale Authentifizierungssystem geführt werden kann, um die Benutzeridentität zu überprüfen.Als dezentrale soziale Vereinbarung kann der Farcaster -Kunde nahtlos in Frames integriert werden.

2.2 Hauptprinzipien

>

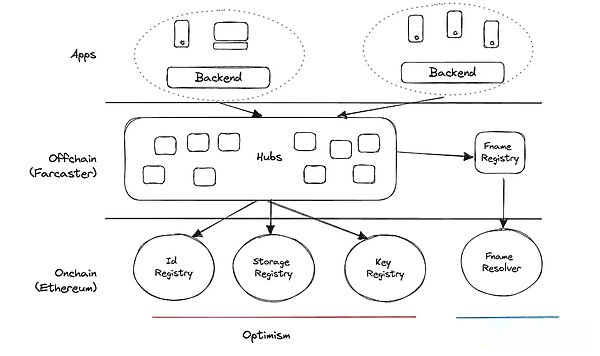

Das Farcaster -Protokoll ist hauptsächlich in drei Ebenen unterteilt: Identitätsschicht, Datenschicht (Hub) und Anwendungsschicht.Jede Schicht hat spezifische Funktionen und Funktionen.

Identitätsschicht

· Funktion: Verantwortlich für die Verwaltung und Überprüfung der Benutzeridentität;Es besteht aus vier Registrierung: ID -Registrierung, FNAME, Schlüsselregister, Speicherregister (siehe Referenzverbindung 1).

· Technisches Prinzip: Verwenden Sie ein dezentrales Identitätserkennungsgerät (DID), das auf der Verschlüsselungstechnologie der öffentlichen Schlüssel basiert.Jeder Benutzer hat eine eindeutige Zeit, um seine Identität zu identifizieren und zu überprüfen.Die Verwendung von öffentlichen Schlüssel und privaten Schlüssel stellt sicher, dass nur Benutzer ihre Identitätsinformationen kontrollieren und verwalten können.Die Identitätsschicht gewährleistet eine nahtlose Migration und Authentifizierung in verschiedenen Anwendungen und Diensten.

Datenschicht -Hub

· Funktion: Verantwortlich für das Speichern und Verwalten von Daten, die von Benutzern generiert wurden, um Datenspeichersysteme bereitzustellen, die die Datensicherheit, Integrität und zugängliches Datum sicherstellen.

· Technisches Prinzip: Hub ist ein dezentraler Datenspeicherknoten, der im Netzwerk verteilt ist.Die Daten sind in Hub verteilt und mit Verschlüsselungstechnologie geschützt.Die Datenschicht sorgt für die hohe Verfügbarkeit und Skalierbarkeit der Daten.

Anwendungsschicht

· Funktion: Stellen Sie Plattformen zur Verfügung, die Entwicklungs- und Bereitstellungs dezentrale Anwendungen (DAPPS) bereitstellen und verschiedene Anwendungsszenarien wie soziale Netzwerke, Inhaltsfreigabe und Nachrichtenübertragung unterstützen.

· Technisches Prinzip: Entwickler können APIs und Tools verwenden, die von Farcaster bereitgestellt werden, um dezentrale Anwendungen zu erstellen und bereitzustellen.Die Anwendungsschicht ist nahtlos in die Identitätsschicht und die Datenschicht integriert, um die Authentifizierung und Datenverwaltung während der Anwendung der Anwendung sicherzustellen.Dezentrale Anwendungen werden im dezentralen Netzwerk ausgeführt, das nicht von zentralisierten Servern abhängt und so die Zuverlässigkeit und Sicherheit der Anwendung verbessert.

2.3 Zusammenfassung des obigen Inhalts

Solanas Aktionen & amp;Direkte Auswirkung: Benutzerperspektive: Vereinfachen Sie die Transaktionen und erhöhen gleichzeitig das Risiko, dass Fonds gestohlen werden.Solana -Perspektive: Verbesserte die Auswirkung des grenzüberschreitenden Verkehrs erheblich, steht jedoch mit Kompatibilität und Unterstützung der Herausforderungen gemäß den Überprüfungsvorschriften von Web2.In Zukunft könnte die Entwicklung von Solanas riesigen Ökosystemen wie Layer2, SVM und mobilen Betriebssystemen diese Funktionen weiter verbessern.

Andererseits schwächte das Farcaster -Protokoll von Ethereum im Vergleich zur Strategie von Solana die Integration des Web2 -Verkehrs und verbesserte die Gesamtfähigkeit und Sicherheit der Anti -Prüfung.Der Modus von Farcaster+EVM liegt näher am nativen Konzept von Web3.

2.4 Linsenprotokoll

>

Das Objektivprotokoll ist ein weiteres dezentrales Social -Graph -Protokoll, mit dem Benutzer ihre sozialen Daten und Inhalte vollständig kontrollieren können.Durch das Objektivprotokoll können Benutzer ihre eigenen sozialen Karten erstellen, besitzen und verwalten, und diese sozialen Karten können zwischen verschiedenen Anwendungen und Plattformen nahtlos migriert werden.Das Protokoll verwendet NFT, um die soziale Karte und den Inhalt des Benutzers darzustellen, um die Einzigartigkeit und Sicherheit der Daten zu gewährleisten.Das Objektivprotokoll ist in Ethereum positioniert, was Farcaster ähnelt:

Ähnlichkeit:

-

Benutzerkontrolle: In diesen beiden Protokollen können Benutzer ihre Daten und Inhalte vollständig steuern.

-

Identitätsprüfung: Alle dezentralen Identifikator (DID) und Verschlüsselungstechnologie werden verwendet, um die Sicherheit und Einzigartigkeit der Identität des Benutzers zu gewährleisten.

Unterschied:

Technische Architektur:

-

Farcaster: Verwenden Sie in Ethereum (L1), in Identitätsebenen (zur Verwaltung von Benutzeridentität), Datenebenen (der Hub für Dezentralisierungsspeicherknoten) und Anwendungsebenen (zur Bereitstellung von DApps -Entwicklungsplattformen).

-

Linsenprotokoll: Basierend auf Polygon (L2), die NFT verwendet, um die sozialen Karten und Inhalte des Benutzers darzustellen, werden alle Aktivitäten in der Brieftasche des Benutzers gespeichert, wobei der Dateneigentum und die Portabilität betont werden.

Überprüfung und Datenverwaltung:

-

Farcaster: Verwenden Sie einen verteilten Speicherknoten (Hubs), um Daten zu verwalten, die Sicherheit und die hohe Verfügbarkeit zu gewährleisten und ein inkrementelles Diagramm für die jährliche Verarbeitung und Konsens zu verwenden.

-

Linsenprotokoll: Persönliche Daten NFT sorgen für die Einzigartigkeit und Sicherheit der Daten und müssen nicht aktualisiert werden.

Anwendungsökosystem:

-

Farcaster: Bieten Sie eine umfassende DAPPS -Entwicklungsplattform, die nahtlos in seine Identität und Datenschicht integriert ist.

-

Linsenprotokoll: Konzentrieren Sie sich auf die Portabilität der sozialen Karten und Inhalte der Benutzer und unterstützen Sie nahtloses Wechsel zwischen verschiedenen Plattformen und Anwendungen.

Im Vergleich können wir feststellen, dass Farcaster und das Objektivprotokoll Ähnlichkeiten in Bezug auf Benutzerkontrolle und Authentifizierung aufweisen, es gibt jedoch signifikante Unterschiede in der Datenspeicherung und in der Datenspeicherung und in der Ökosysteme.Farcaster betont die geschichtete Struktur und die dezentrale Speicherung, während das Linsenprotokoll die Verwendung von NFT zur Erreichung von Datentransplantierbarkeit und -beteiligung betont.

3. Welcher der drei kann die Führung bei der Erreichung von Skalenanwendungen übernehmen?

Durch die obige Analyse haben die drei Protokolle ihre eigenen Vorteile und Herausforderungen.Mit seiner hohen Leistung und der Fähigkeit, jede Website oder Anwendung in Kryptowährungs -Trading -Gateways umzuwandeln, nutzt Solana die Vorteile von Social -Media -Plattformen und Blinks, um einfach Links zu generieren.Es bringt jedoch ein Gleichgewicht zwischen Verkehr und Sicherheit für Web2.

Das Objektivprotokoll wurde im Jahr 2022 gegründet. Es nutzt sein modulares Design und seine Kettenspeicherung, um eine gute Skalierbarkeit und Transparenz zu bieten, um frühe Marktchancen zu nutzen, aber möglicherweise mit den Herausforderungen der Kosten und der Skalierbarkeit und der Marktfomo -Emotionen stehen.

Der Vorteil von Farcaster besteht darin, dass sein Design dem Web3 -Prinzip am nächsten ist, das dezentralste, aber dies bringt auch technische iterative und Benutzerverwaltungsherausforderungen mit sich.