Source: chaîne analyse; compilation: Deng Tong, Vision de Bitchain

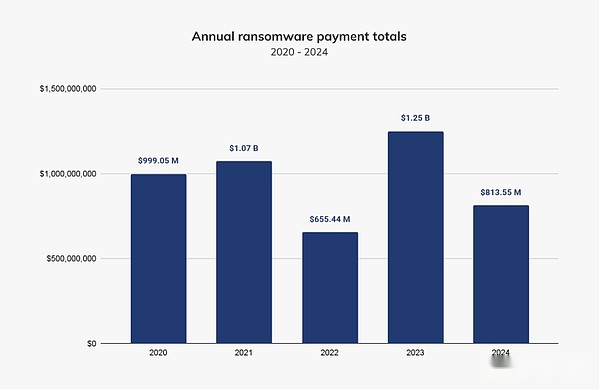

En 2024, le paysage des ransomwares a subi des changements importants et les crypto-monnaies continuent de jouer un rôle central dans les ransomwares.Cependant,Le montant total de la rançon a chuté d’environ 35% en glissement annuel en raison de l’augmentation des mesures d’application, de l’amélioration de la coopération internationale et du nombre croissant de refus des victimes de payer.

En réponse, de nombreux attaquants ont changé leurs stratégies, avec de nouvelles souches de ransomware émergeant d’un code renommé, divulgué ou acheté, reflétant un environnement de menace plus adaptable et agile.Les opérations de ransomware sont également plus rapides et les négociations commencent généralement dans les heures suivant les violations de données.Les attaquants comprennent des acteurs de l’État-nation, des opérations de service en tant que service en tant que service (RAAS), des opérateurs individuels et des groupes de ransomware de vol de données, tels que ceux qui rançonnent et volent les données du fournisseur de services cloud Snowflake.

Dans ce chapitre, nous explorerons ces développements et leurs implications, y compris une variété d’études de cas – Lockbit, les souches de ransomware iranien, Akira / Fog et Inc / Lynx – pour refléter la tendance cette année.

L’activité des ransomwares change en milieu d’année

En 2024, les attaquants de Ransomware ont reçu environ 813,55 millions de dollars de paiements des victimes, en baisse de 35% contre un record de 1,25 milliard de dollars en 2023, la première fois depuis 2022.

Comme nous l’avons noté dans la mise à jour du crime de mi-année, les attaquants de ransomware, les attaquants de Ransomware avaient déjà atteint 459,8 millions de dollars entre janvier et juin 2024, environ 2,38% plus élevé que la quantité de ransomware au cours de la même période en 2023.Il y a également eu plusieurs paiements inhabituellement importants au premier semestre de 2024, comme un paiement record de 75 millions de dollars aux Dark Angels.

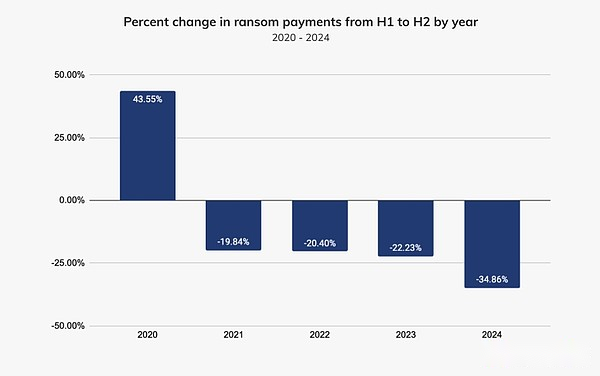

Bien que le total en 2024 ait connu une légère demi-augmentation (HOH), nous nous attendons à dépasser le total en 2023 d’ici la fin de l’année.Heureusement, l’activité de paiement a ralenti d’environ 34,9% après juillet 2024.Ce ralentissement est similaire à la baisse de la moitié des paiements de rançon depuis 2021 et de la baisse globale de certains types de crimes liés à la crypto tels que des fonds volés dans la seconde moitié de 2024.Il convient de noter que la baisse de cette année est plus évidente qu’au cours des trois dernières années.

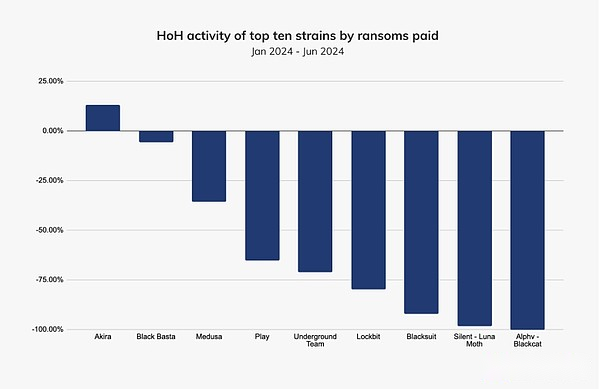

Un examen plus approfondi des 10 meilleures souches de ransomware au premier semestre de l’année vous donnera un aperçu approfondi des groupes conduisant ces tendances HOH.Comme le montre la figure ci-dessous, Akira a lancé des attaques contre plus de 250 entités depuis mars 2023, la seule parmi les 10 principales souches de ransomware au premier semestre pour intensifier ses efforts au second semestre 2024.Lockbit a été détruit par la National Crime Agency (NCA) et le Federal Bureau of Investigation (FBI) américain au début de 2024, et ses paiements ont chuté d’environ 79% en seconde période, démontrant l’efficacité de la coopération internationale sur l’application des lois.Alphv / Blackcat, autrefois l’une des souches les mieux payées en 2023, s’est retirée en janvier 2024, laissant un écart dans le second semestre.

Lizzie Cookson, directrice principale de la réponse aux incidents chez Ransomware Incident Response Company Coveware, nous a déclaré: «Après l’effondrement de Lockbit et BlackCat / AlphV, le marché n’a jamais retourné dans son ancien État. Vu. Tout groupe absorbe rapidement sa part de marché, comme nous l’avons vu après la démolition et la fermeture de haut niveau. Les marchés sont à leur tour liés à des exigences de rançon plus modérées. »

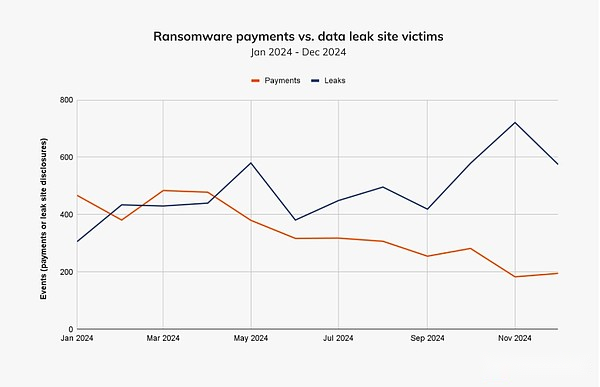

Pour comprendre davantage les raisons de la réduction de l’activité de paiement des ransomwares au second semestre, nous avons d’abord examiné les sites Web de violation de données qui peuvent être représentatifs des incidents de ransomware.Dans l’image suivante,Nous pouvons voir le nombre d’incidents de ransomware a augmenté au cours du second semestre, mais les paiements en chaîne ont diminué, ce qui indique que le nombre de victimes a augmenté, mais le montant payé a diminué.

Le site Web de violation de données a publié plus de victimes que l’année précédente en 2024.Non seulement il y a plus de soi-disant victimes, mais il y a 56 nouveaux sites de violations de données en 2024 – plus du double du nombre de futurs enregistrés découverts en 2023, selon l’analyste enregistré de Future Intelligence, Allan Liska.Cependant, il y a quelques considérations à considérer pour les informations sur le site Web de violation de données et ses implications pour l’écosystème des ransomwares.

La chercheuse à menace d’Ecrime, Corsin Camichel, a partagé davantage sur la légalité des fuites. »Nous avons observé des articles de site Web divulgués affirmant que l’organisation existe, mais a échoué dans une analyse plus approfondie. Par exemple, nous avons vu des déclarations d’organisations multinationales, mais en réalité, une seule filiale plus petite a été affectée. En 2024, plus de 100 organisations sont répertoriées sur Deux sites de violation de données ou plus. Les victimes de sites Web de violation de données peuvent être que les acteurs de menace exagèrent ou signalent à tort la victime ou republient les allégations de l’ancienne victime. »Les opérateurs de Lockbit jouent des astuces après une action en application appelée » Operation Cronos « , faisant semblant de rester pertinente et active alors qu’ils republient de nombreuses affirmations précédemment énumérées, ou ajoutent des attaques qui ont eu lieu il y a longtemps, certaines même cela s’est produit il y a un an », Camichel ajouté.

Liska a également partagé des informations avec nous sur les victimes illégales publiées sur le site Web de la violation de données et a déclaré: «Cela est particulièrement vrai pour Lockbit, qui a été exclu par de nombreuses communautés souterraines après la action en application, et pour rester pertinent, la société a été Dans sa violation de données.

Un autre phénomène intéressant après l’interruption de lockbit et l’escroquerie de sortie Blackcat est la montée en puissance de RansomHub Raas, qui absorbe un grand nombre d’opérateurs déplacés de Lockbit et Blackcat.RansomHub possède le plus grand nombre de victimes en 2024, et bien qu’il ne soit apparu qu’en février 2024, il s’est classé parmi les 10 principaux types de crimes en 2024, selon les données sur la chaîne.

Les données de réponse aux incidents montrent que l’écart entre le montant réclamé et le montant payé continue de s’élargir;La société de réponse aux incidents rapporte que la plupart des clients choisissent de ne pas payer du tout, ce qui signifie que l’écart réel est plus grand que les chiffres ci-dessous ne le montrent.

Nous avons interviewé Dan Saunders, directeur de la réponse aux incidents EMEA chez Kivu Consulting, une entreprise de réponse aux incidents de cybersécurité, pour en savoir plus sur ce type de résilience de la victime. »Selon nos données, environ 30% des négociations se terminent par le paiement ou la décision de la victime de payer la rançon.De même, Cookson note que les victimes sont de plus en plus en mesure de résister aux demandes et d’explorer plusieurs options de récupération des attaques en raison de l’amélioration de l’hygiène cyber et de la résilience globale. »Ils peuvent finir par penser que les outils de décryptage sont leur meilleur choix et négocier pour réduire les paiements finaux, mais plus souvent, ils constatent que la récupération des sauvegardes récentes est une manière plus rapide et plus rentable », a-t-elle ajouté.Quelle que soit l’exigence initiale, le montant du paiement final se situe généralement entre 150 000 $ et 250 000 $.

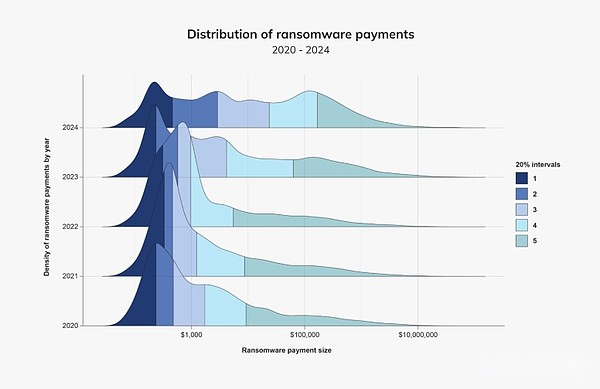

D’après la figure ci-dessous, nous pouvons voir l’évolution de la distribution de paiement des ransomwares en 2024.En 2020, les paiements des ransomwares avaient une longue queue mais seulement un pic, mais en 2024, les participants au ransomware ont été divisés en trois catégories.Certains joueurs de ransomware, tels que Phobos, ont un paiement moyen inférieur à 500 $ à 1 000 $.Un autre cluster coûte environ 10 000 $ et le troisième cluster paie plus de 100 000 $, dont certains ont atteint 1 million de dollars.Nous voyons également plus d’événements en haut de la distribution, ce qui signifie que plus d’un million de dollars sont plus importants.

Cette ventilation reflète le changement dans le paysage des participants aux ransomwares observé par Cookson, où les petits groupes dominent les paiements à faible et moyenne valeur, tandis que les anomalies de rançon à 7 à 8 chiffres poussent la distribution vers la droite vers la troisième catégorie salaire.

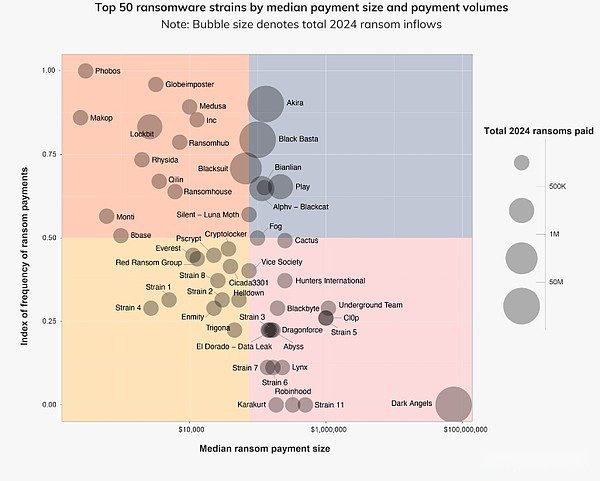

Dans la figure ci-dessous, nous pouvons voir quelles pressions sont les pires en termes de valeur totale de ransomwares (taille de bulle), d’échelle de paiement médiane (axe X) et d’index d’événements de ransomware (axe y).

Défilé des ransomwares: où sont allés les fonds?

Comprendre les méthodes de blanchiment d’argent des ransomwares peut fournir des informations importantes sur le comportement des acteurs de la menace post-vulnérabilité, permettant aux forces de l’ordre de répondre plus efficacement et, dans certains cas, prédire les actions futures en fonction des modèles établis.

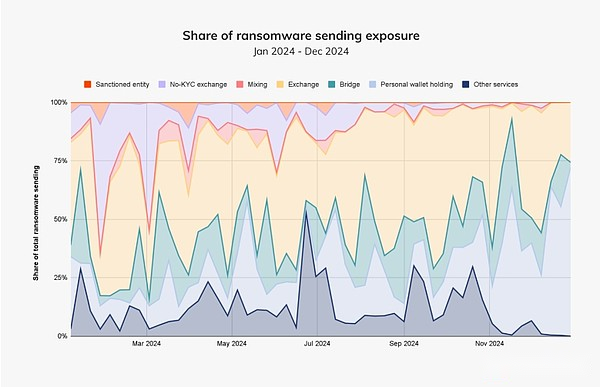

Dans la figure ci-dessous, nous constatons que les fonds de rançon sont principalement par le biais d’échanges centralisés (CEX) (pour les sorties de capital), de portefeuilles personnels (pour la détention de fonds) et de ponts (essayant de couvrir les flux de capitaux).Nous avons remarqué que l’utilisation de mélangeurs de pièces a considérablement baissé en 2024.Historiquement, les services de mélange de devises représentent généralement 10% à 15% du trafic trimestriel de blanchiment d’argent de Ransomware.Au fil des ans, la réduction des services hybrides parmi les participants aux ransomwares a été très intéressante et a démontré l’impact destructeur des sanctions et des actions d’application, telles que celles contre Chipmixer, Tornado Cash et Sinbad.Nous avons remarqué queLes participants aux ransomwares comptent de plus en plus sur des ponts transversales pour remplacer les mélangeurs de devises pour faciliter leur sortie de fonds.En revanche, CEX reste un pilier des stratégies de blanchiment d’argent des ransomwares, avec la dépendance à ces services légèrement supérieurs à la moyenne en 2024 (39%, contre 37% au cours de la période 2020-2024).

Il convient de mentionner qu’une grande quantité de fonds sont stockées dans un portefeuille personnel.Étrangement, les opérateurs de ransomwares sont un groupe largement axé sur le plan économique qui est moins disposé à retirer que jamais.Nous pensons que cela est principalement dû à des actions imprévisibles et décisives prises par les forces de l’ordre contre les particuliers et les services impliqués ou pour aider le blanchiment d’argent des ransomwares, ce qui fait que les acteurs de la menace se sentent dangereux quant à l’endroit sûr pour les fonds à stocker.

Bien qu’il puisse y avoir plusieurs facteurs derrière l’une des tendances du graphique ci-dessus, la baisse de l’utilisation de l’échange sans KYC depuis octobre 2024 peut être attribuée à la désignation de l’échange russe Cryptex et de l’agence fédérale de police criminelle (BKA) allemande (BKA)) Sur 47 échanges de crypto-monnaie KYC en langue russe – les deux actions ont eu lieu en septembre 2024.Le temps de ces mesures d’application, associés à la période où le ransomware se déroule dans des échanges sans KYC, est évident.

Étude de cas de ransomware

Arrestation de PANEV et son impact sur les opérations de verrouillage

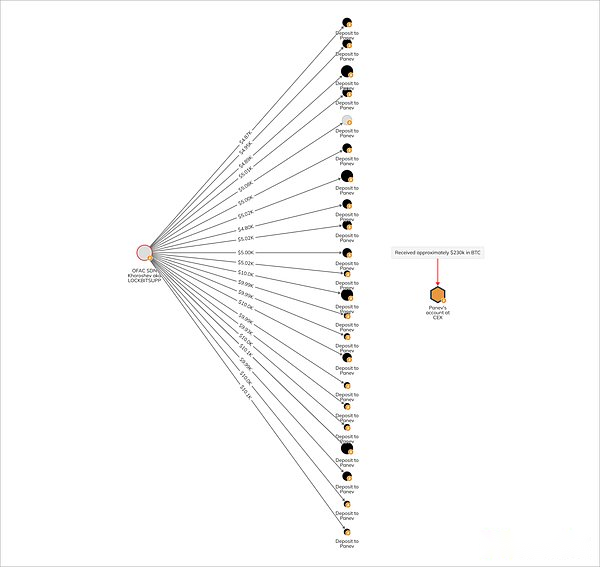

Rostislav Panev, un double nationaliste israélien et russe, aurait joué un rôle clé dans le soutien à Lockbit.Il a été accusé d’avoir développé plusieurs outils pour le groupe, dont l’un permet à un attaquant d’imprimer les commandes de rançon de toute imprimante connectée à un système infecté, et il aurait reçu environ 230 000 $ en Bitcoin (BTC) pour cela.Alors que les ressortissants russes, y compris l’administrateur de Lockbit Dimitraty Yuryevich Khorosev, ont déjà été sanctionnés pour avoir participé à ces attaques, il est important de reconnaître que le ransomware est en effet une menace mondiale impliquant des participants du monde entier.Panev, qui attend actuellement l’extradition vers les États-Unis en Israël, est recherché pour complot en vue de commettre une fraude, une cybercriminalité, une fraude aux télécommunications et d’autres crimes.

Dans le tableau des réacteurs, nous pouvons voir que, selon l’acte d’accusation, environ 5 000 $ de BTC ont été transférés de Khorosev toutes les deux semaines à partir de 2022.Puis, de juillet 2023 au début de 2024, environ 10 000 $ de BTC par mois ont été transférés à Khoroshev.

L’arrestation de PANEV pourrait avoir un coup majeur aux capacités de restructuration de Lockbit, soulignant que même des années après le crime, la transparence et l’immuabilité de la blockchain permettent toujours aux forces de l’ordre de suivre les activités illégales et de combattre les groupes transnationaux de cybercriminalité.Outlaw de Lockbit et l’arrestation de PANEV ont été une victoire majeure en 2024 et ont déclenché un passage à un écosystème plus fragmenté et moins coordonné.

Participation au ransomware iranien

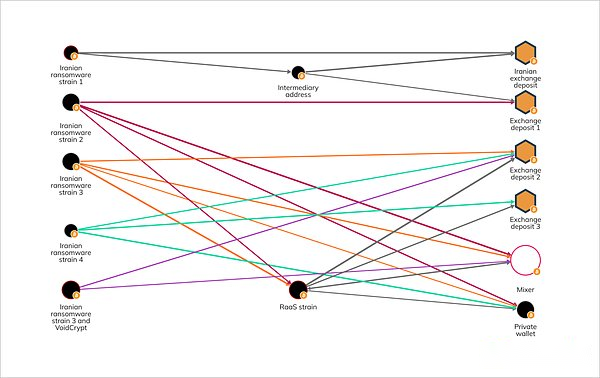

En plus des cybercriminels russes, les ressortissants iraniens ont été sanctionnés par le Bureau américain du Trésor des actifs étrangers (OFAC) pour leur participation à l’aide et à la réalisation d’attaques de ransomware.Nous avons également remarqué des preuves en chaîne que les affiliés de Lockbit travaillent avec des souches iraniennes des ransomwares et des fonds de dépôt sur les échanges iraniens.

Heureusement, grâce à notre analyse sur la chaîne, nous pouvons identifier les joueurs iraniens car ils renforcent ou déménagent vers un autre RAAS.Comme nous le voyons dans le tableau des réacteurs de la chaîne de chaînes ci-dessous, nous associons quatre souches de ransomware différentes avec le même acteur de menace iranienne, qui a très probablement déployé une souche RAAS populaire également.Nous voyons également des adresses de dépôt réutilisées sur plusieurs échanges mondiaux, reliant ces souches apparemment différentes – non seulement en se connectant les uns avec les autres, mais en confirmant également la relation de l’opérateur avec l’Iran.

Renaptons et branches des ransomwares majeurs

Depuis l’avènement d’Akira, il s’est avéré être en mesure d’exploiter avec succès les vulnérabilités (en particulier dans les environnements d’entreprise) et a attiré l’attention grâce à une série d’attaques convaincantes.Comme nous l’avons mentionné ci-dessus, Akira est le seul top 10 des ransomwares à intensifier ses efforts dans la seconde moitié de 2024.

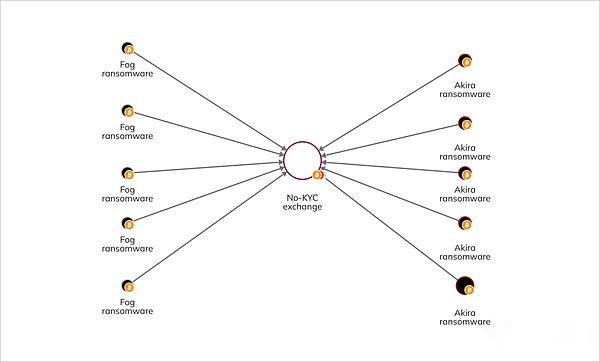

En septembre 2024, un nouveau brouillard de ransomware est entré en scène et a depuis montré une capacité très similaire à cibler les vulnérabilités critiques en tant qu’Akira.Les deux organisations se concentrent principalement sur l’exploitation des vulnérabilités VPN, ce qui leur permet d’accéder au réseau sans autorisation et ainsi de déployer des ransomwares.

Akira et FOG utilisent tous deux la même méthode de blanchiment d’argent, qui est différente des autres ransomwares, soutenant davantage leur connexion.Par exemple, le graphique des réacteurs de la chaîne de chaînes suivants montre que plusieurs portefeuilles exploités par Akira et FOG ont transféré des fonds vers le même échange sans KYC.

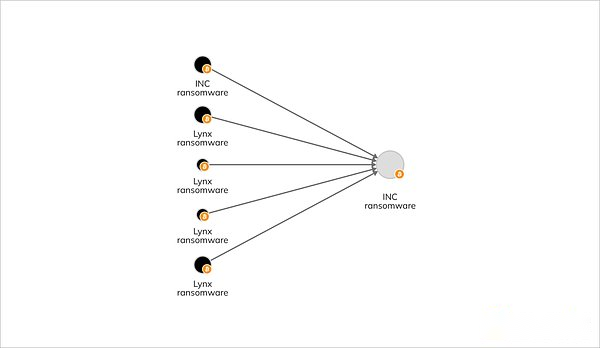

En plus de la relation d’Akira avec le brouillard, nous avons également découvert le lien entre les variantes des ransomwares INC et Lynx en examinant un comportement à la chaîne similaire.Les chercheurs en cybersécurité ont également remarqué que les deux variantes partagent le code source.

Ces relations qui se chevauchent illustrentLes tendances plus larges de l’écosystème des ransomwares: les stratégies de cybercriminalité continuent d’évoluer en réponse à un examen accru par l’application des lois.

Répondez à l’évolution des situations de menace

Les ransomwares en 2024 reflètent les changements motivés par les actions des forces de l’ordre, l’augmentation de la résilience des victimes et les tendances des attaques émergentes.Les opérations de répression et la collaboration avec les sociétés de réponse aux incidents et les experts en blockchain aident à démanteler de nombreux groupes de ransomwares et à réduire leur rentabilité.Les victimes ont également montré une plus grande résistance aux demandes de rançon, élargissant ainsi l’écart entre les demandes de rançon et les paiements.

En vertu de la pression des forces de l’ordre, les stratégies financières continuent de s’adapter, bien que les acteurs malveillants soient confrontés à des difficultés croissantes dans le blanchiment d’argent.La collaboration continue et les mesures défensives innovantes restent essentielles pour consolider les progrès réalisés en 2024.