introducción

OKX Web3 Wallet planificó especialmente la columna «número especial de seguridad» para hacer respuestas especiales sobre diferentes tipos de preguntas de seguridad en cadena.A través de los casos más reales en torno al usuario, se comparte conjuntamente y se responde con expertos o instituciones en el campo de la seguridad.

El encanto más grande del mundo es que todos tienen el potencial de convertirse en una «ballena gigante»

Pero incluso la «ballena gigante» no puede ser terca.

Entonces, jugando en la cadena, la seguridad primero

De lo contrario, debe «comenzar un trabajo» ~

Este problema es el número 05 de Safety Special Issue. Estrategia de defensa.Por ejemplo, cómo observar los informes de auditoría, la evaluación preliminar de los indicadores y parámetros, las fiestas de proyectos o los usuarios de ballenas gigantes, cómo crear capacidad de percepción de monitoreo, códigos de protección de seguridad Defi, etc., ¡no se lo pierda!

BlocksecEquipo de seguridad:BlockSec es el proveedor de servicios de seguridad de blockchain líder en el mundo del mundo. en fondos.

El CEO de Blocksec y el cofundador Zhou Yajin es profesor de computadora en la Universidad de Zhejiang.CTO & amp;El director de productos Raymond ha sido responsable de productos seguros en Tencent y 360.

OKX Web3Equipo de seguridad de la billetera:Hola a todos, estoy muy feliz de hacer esto compartiendo.El equipo de seguridad OKX Web3 es el principal responsable de la construcción de varios tipos de capacidades de seguridad en el campo de Web3, como la auditoría de seguridad de contrato inteligente, el desarrollo de capacidades de seguridad de la billetera y el monitoreo de seguridad del proyecto en la cadena. La ecología de seguridad de toda la cadena de bloques.

Q1: Comparte los encuentros reales de algunos usuariosDefiCaso de riesgo

BlocksecEquipo de seguridad:Defi ha atraído a muchos hogares grandes porque trae altos retornos relativamente estables a los activos.Para mejorar la liquidez, muchas partes del proyecto también invitarán activamente a los grandes hogares a establecerse.Por ejemplo, a menudo podemos ver informes de noticias de que algunos hogares grandes se almacenan en grandes activos en Defi.Por supuesto, cuando participe en el proyecto Defi, estas ballenas gigantes también enfrentarán algunos riesgos además de beneficios estables.A continuación, compartimos alguna divulgación de casos de riesgo Defi:

Caso 1: En el incidente de seguridad Polynetwork en 2022, se atacaron un total de más de $ 600 millones en activos.Según los rumores, Shenyu también tiene 100 millones de dólares estadounidenses. ser muy sufriente.Aunque una pequeña parte del incidente de seguridad actual es buena, la mayoría de los eventos de seguridad no tienen tanta suerte.

Caso 2: El conocido Dex Sushiswap fue atacado en 2023. El gran número de grandes hogares perdió más de $ 3.3 millones en pérdidas, y su pérdida por sí sola alcanzó aproximadamente el 90%de la pérdida total.

Caso 3: En el incidente de seguridad de Prisma en marzo de este año, la pérdida total fue de 14 millones de dólares estadounidenses. %.La mayoría de estos activos robados no se han recuperado.

En el análisis final, Defi, especialmente la red principal, no se ignora porque la tarifa de gas no se puede ignorar solo los activos. Las ballenas contribuyeron al 80% de TVL.Cuando ocurre el incidente de seguridad, estas ballenas gigantes inevitablemente soportarán la mayoría de las pérdidas.»No puedes ver a las ballenas gigantes comiendo carne, y también son golpeadas».

OKX Web3Equipo de seguridad de la billetera:Con la prosperidad del mundo en la cadena, los casos de riesgo Defi encontrados por los usuarios también están aumentando día a día.

Caso 1: Incidente de filtración de clave privada de la cuenta de privilegio de PlayDapp.Del 9 al 12 de febrero de 2024, la plataforma de juego PlayDapp basada en Ethereum fue atacada debido a fugas privadas clave y robó 1.79 mil millones de tokens de EPL sin autorización, perdiendo alrededor de $ 32.35 millones.El atacante agregó nuevos coinkers a la ficha de PLA, arrojó una gran cantidad de PLA y dispersas a múltiples direcciones e intercambios de cadena.

Caso 2: Evento de ataque financiero de Hedgey.El 19 de abril de 2024, Hedgey Finance encontró importantes vulnerabilidades de seguridad en Ethereum y Arbitrum, lo que resultó en una pérdida de aproximadamente 44.7 millones de dólares estadounidenses.El atacante usa el contrato para carecer de la vulnerabilidad de la verificación de entrada del usuario para obtener la autorización del ataque al ataque al ataque, a fin de robar activos del contrato.

Q2: ¿Puedes resumir la corrienteDefiEl tipo de riesgo principal existe en el campo

OKX Web3Equipo de seguridad de la billetera:Combinado con casos reales, ordenamos los 4 tipos actuales de tipos de riesgo comunes en el campo Defi actual

La primera categoría: ataque de pesca.Los ataques de pesca son un tipo común en ataques cibernéticos.En el campo de Defi, los ataques de pesca generalmente se realizan de las siguientes maneras:

1) Sitios web falsos: el atacante crea un sitio web de pesca similar al proyecto Defi Real para seducir a los usuarios para firmar a las autoridades o transferir transacciones.

2) Ataque de ingeniería social: en Twitter, el atacante utiliza cuentas de alta imitación o secuestra la cuenta del Partido del Proyecto Twitter o la cuenta de Discord para publicar actividades promocionales falsas o información de AirDrop (en realidad enlaces de pesca) para realizar ataques de pesca a los usuarios.

3) Contratos inteligentes maliciosos: el atacante publicó un contrato inteligente aparentemente atractivo o un proyecto Defi para seducir a los usuarios para autorizar sus derechos de acceso a robar fondos.

La segunda categoría: Rugpull.Rugpull es una estafa única en el campo de Defi.Rugpull generalmente ocurre en el intercambio descentralizado (DEX) y los proyectos de minería de liquidez.Las manifestaciones principales incluyen:

1) Evacuación de liquidez: el desarrollador proporciona una gran cantidad de liquidez para atraer la inversión del usuario en el grupo de liquidez, y luego retira de repente toda liquidez, lo que resulta en que los precios de los tokens se desplomen y los inversores han sufrido grandes pérdidas.

2) Proyecto de forja: los desarrolladores crean un proyecto defi aparentemente legal, que seduce a los usuarios a invertir a través de compromisos falsos y altos ingresos, pero en realidad no hay producto o servicio real.

3) Cambiar permisos de contrato: los desarrolladores usan la puerta trasera o los permisos en contratos inteligentes para cambiar las reglas del contrato o retirar fondos en cualquier momento.

Tercera categoría: vulnerabilidad de contrato inteligente.El contrato inteligente es un código de ejecución automático.Si hay una escapatoria en un contrato inteligente, conducirá a serios problemas de seguridad.Las vulnerabilidades de contrato inteligente comunes incluyen:

1) Vulnerabilidad reingresada: el atacante llamó repetidamente el contrato de vulnerabilidad antes de que se completara la última llamada, causando problemas en el estado interno del contrato.

2) Error lógico: los errores lógicos en el diseño o implementación del contrato conducen a comportamientos o lagunas inesperadas.

3) Nuestro desbordamiento entero: el contrato no maneja correctamente la operación entera, lo que resulta en desbordamiento o desbordamiento.

4) Manipulación de precios: el atacante es atacado manipulando el precio de la máquina de profecía.

5) Pérdida de precisión: debido al problema del punto flotante o la precisión entera, se causan errores de cálculo.

6) Falta de verificación de entrada: no verificar la entrada del usuario, lo que lleva a posibles problemas de seguridad.

La cuarta categoría: riesgo de gobernanza.El riesgo de gobernanza implica el mecanismo central de decisión y control del proyecto.Los tipos comunes de riesgo incluyen:

1) Fuga de llave privada

El relato de privilegio de algunos proyectos Defi está controlado por EOA (cuentas de propiedad externas) o firmar más billeteras.

2) Ataque de gobierno

Aunque algunos proyectos Defi utilizan soluciones de gobernanza descentralizadas, todavía existen los siguientes riesgos:

· Préstamo a los tokens: el atacante puede manipular los resultados de la votación en un corto período de tiempo tomando prestado una gran cantidad de tokens.

· Controle el derecho a la votación: si el token está altamente concentrado en manos de algunas personas, estas personas pueden controlar la toma de decisiones de todo el proyecto a través de los derechos de votación centralizados.

Q3: ¿Qué dimensiones o parámetros pueden evaluarse preliminarmente?Defi¿El nivel de seguridad y riesgo del proyecto?

BlocksecEquipo de seguridad:Antes de participar en un proyecto DEFI, es necesario realizar una evaluación general de seguridad del proyecto.Especialmente para los participantes con un volumen de capital relativamente grande, las encuestas necesarias de debida diligencia de seguridad pueden garantizar la seguridad de los fondos en el mayor grado.

Primero, se recomienda evaluar de manera integral la seguridad del código del proyecto, incluido si la fiesta del proyecto está auditada y si la compañía de auditoría con una buena reputación de seguridad, si hay muchas compañías de auditoría involucradas y si el último código ha sido auditado.En términos generales, si el código que se ejecuta en línea es auditado por varias compañías de seguridad con una buena reputación de seguridad, reducirá en gran medida el riesgo de ser atacado por la seguridad.

En segundo lugar, depende de si la parte del proyecto implementa un sistema de monitoreo de seguridad de tiempo real.La seguridad de las garantías de auditoría de seguridad es estática y no resuelve el problema de seguridad dinámico causado por el proyecto después del proyecto.Por ejemplo, la parte del proyecto ha ajustado de manera inapropiada los parámetros de operación clave del proyecto y ha agregado un nuevo grupo.Si la parte del proyecto utiliza algunos sistemas de monitoreo de seguridad de tiempo real, el factor de seguridad en tiempo de ejecución es más alto que el del acuerdo que no adopta dicha solución.

Tercero, depende de si la fiesta del proyecto tiene una capacidad de respuesta automática en situaciones de emergencia.Esta habilidad ha sido ignorada por la comunidad.Descubrimos que en múltiples incidentes de seguridad, la parte del proyecto no logró la fusión de la función automática (o la fusión de las operaciones sensibles al fondo).La mayoría de las partes del proyecto utilizan formas manuales de manejar eventos de seguridad en situaciones de emergencia, y este método se demuestra que es ineficiente o incluso no es válido.

Cuarto, depende de la dependencia externa del proyecto y la robustez de la dependencia externa.Un proyecto Defi dependerá de la información proporcionada por los proyectos de tercera parte, como el precio y la liquidez.Por lo tanto, es necesario evaluar la seguridad de los proyectos de la cantidad de dependencia externa, la seguridad de los proyectos dependientes externos, ya sea que haya monitoreo de datos dependientes externos y un ángulo de procesamiento de tiempo real para evaluar proyectos.En términos generales, la parte del proyecto de las dependencias externas es la parte del proyecto del proyecto principal y la tolerancia de fallas y el procesamiento real de los datos anormales de proyectos externas serán más seguros.

Quinto, si el Partido del Proyecto tiene una estructura de gobernanza comunitaria relativamente buena.Esto incluye si el Partido del Proyecto tiene un mecanismo de votación de la comunidad para eventos importantes, si se completa la operación delicada y si más billetera ha introducido la participación neutral de la comunidad y si tiene el Comité de Seguridad de la Comunidad.Estas estructuras de gobernanza pueden mejorar la transparencia del proyecto y reducir la posibilidad de los fondos de los usuarios en el proyecto por Rugpull.

Finalmente, la historia histórica de la fiesta del proyecto también es muy importante.La investigación de fondo del equipo del proyecto y los miembros principales del proyecto deben realizarse.Si el miembro central del Partido del Proyecto ha sido atacado muchas veces en el pasado o en los malos registros históricos como Rugpull, los riesgos de seguridad de tales proyectos serán relativamente altos.

En resumen, antes de participar en el proyecto Defi, los usuarios, especialmente los grandes participantes de financiación, deben hacer un buen trabajo de investigación, desde la auditoría de seguridad del código antes del proyecto hasta las capacidades de monitoreo de seguridad y respuesta automática de tiempo real después de que el proyecto se conecte en línea, E inspeccionar la seguridad de la inversión y seguridad de seguridad de la parte del proyecto, debemos hacer un buen trabajo al ser transferidos desde la perspectiva de la dependencia externa, la estructura de gobernanza y el historial pasado del proyecto para garantizar la seguridad de los fondos invertidos en el proyecto.

OKX Web3Equipo de seguridad de la billetera:Aunque es imposible garantizar la seguridad del Proyecto DEFI al 100%, los usuarios pueden evaluar inicialmente el nivel de seguridad y riesgo del proyecto Defi a través de la combinación cruzada de las siguientes dimensiones.

1. Seguridad técnica del proyecto

1. Auditoría de contrato inteligente:

1) Verifique si el proyecto ha sido auditado por múltiples compañías de auditoría y si la compañía de auditoría tiene una buena reputación y experiencia.

2) Verifique el número y la gravedad de los informes en el informe de auditoría para garantizar que se hayan reparado todos los problemas.

3) Verifique si el código de la implementación del proyecto es consistente con la versión de código de la auditoría.

2. Código de código abierto:

1) Ver si el código del proyecto es de código abierto.

2) Los antecedentes del equipo de desarrollo: comprendan los antecedentes y la experiencia del equipo de desarrollo del proyecto, especialmente su experiencia en blockchain y seguridad, así como el nivel de transparencia y información pública del equipo.

3) Plan de recompensa de vulnerabilidad: si el proyecto tiene un plan de recompensas de vulnerabilidad para motivar a los investigadores de seguridad a informar las lagunas.

3. Finanzas y seguridad económica

1) Cantidad de bloqueo del fondo: Verifique la cantidad de fondos bloqueados en contratos inteligentes, y un bloqueo más alto puede significar un alto grado de confianza en el proyecto.

2) Volumen de transacción y liquidez: evalúe el volumen y la liquidez del proyecto, la baja liquidez puede aumentar el riesgo de manipulación de precios.

3) Modelo económico de tokens: evalúe el modelo económico del token del proyecto, incluida la distribución de tokens, el mecanismo de incentivos y el modelo de inflación.Por ejemplo, hay fichas concentradas excesivas, y así sucesivamente.

4. Operación y seguridad de gestión

1) Mecanismo de gobernanza: Comprenda el mecanismo de gobernanza del proyecto, si existe un mecanismo de gobernanza centralizado y si la comunidad puede votar por decisiones importantes y analizar la distribución de los tokens y la concentración de los derechos de voto.

2) Medidas de gestión de riesgos: si el proyecto tiene medidas de gestión de riesgos y planes de emergencia, cómo lidiar con posibles amenazas de seguridad y ataques económicos.Además, en términos de transparencia del proyecto y comunicación comunitaria, puede ver que la parte del proyecto no puede publicar regularmente los informes de progreso del proyecto y las actualizaciones de seguridad, y si se comunicaron activamente con la comunidad y resolver los problemas de los usuarios.

5. Evaluación de mercado y comunidad

1) Actividad de la comunidad: evalúe la actividad comunitaria y la base de los usuarios del proyecto.

2) Evaluación de medios y redes sociales: analice la evaluación de proyectos en los medios de comunicación y las redes sociales, y comprenda las opiniones de los usuarios y los expertos de la industria en proyectos.

3) Socios e inversores: Vea si el proyecto tiene socios y inversores bien conocidos.

Q4: ¿Cómo deben mirar los usuarios el informe de auditoría, el estado de código abierto, etc.?

BlocksecEquipo de seguridad:Para los proyectos que han sido auditados, la fiesta del proyecto generalmente anuncia activamente el informe de auditoría a la comunidad en canales oficiales.Estos informes de auditoría generalmente se encuentran en los documentos de la parte del proyecto, las bibliotecas de código GitHub y otros canales.Además, se necesita la autenticidad y la identificación del informe de auditoría.

Entonces, ¿cómo estudian los inversores dichos informes de auditoría cuando obtienen dichos informes de auditoría?

Primero, depende de si el informe de auditoría ha sido auditado por algunas compañías de seguridad con una alta reputación de seguridad, como Zeppelin Open, Trail of Bits, BlockSec y otras compañías de auditoría principal.

En segundo lugar, depende de si los problemas mencionados en el informe de auditoría han sido reparados.Aquí también debemos distinguir los informes de vulnerabilidad válidos y las vulnerabilidades no válidas en el informe de auditoría.Debido a que el informe de auditoría no tiene estándares de la industria unificados, la compañía de auditoría de seguridad llevará a cabo la calificación de riesgos de vulnerabilidades del proyecto e informes basados en su propia cognición de seguridad.Por lo tanto, las lagunas encontradas en el informe de auditoría deben centrarse en el informe de vulnerabilidad efectivo.Este proceso es mejor para que su propio equipo de consultoría de seguridad introduzca para llevar a cabo una evaluación independiente de tercera parte.

En tercer lugar, depende de si el tiempo de auditoría en el informe de auditoría publicado por la fiesta del proyecto es consistente con el tiempo de actualización y actualización del proyecto reciente (o cierre). En el informe de auditoría cubre todo el código del código en línea actual de la parte del proyecto.Para la consideración de los costos económicos y de tiempo, la parte del proyecto generalmente realiza alguna auditoría de código.Por lo tanto, en este caso, es necesario determinar si el código auditado es el código de protocolo central.

Cuarto, depende de si el código que se ejecuta en la línea del proyecto ha sido verificado (código abierto) y el código verificado es consistente con el informe de auditoría.En general, la auditoría se basará en el GitHub de la fiesta del proyecto (en lugar del código que se ha implementado en línea).Si la implementación final del proyecto en la cadena no es de código abierto, o es en gran medida diferente del código auditado, es un punto al que debe prestarse atención.

En resumen, leer el informe de auditoría en sí es algo muy profesional.

OKX Web3Equipo de seguridad de la billetera:Los usuarios pueden usar el sitio web oficial del proyecto Defi o el sitio web de tercera parte, como Oklink para ver el informe de auditoría y el estado de código abierto de los contratos inteligentes.

Primero, encuentre el anuncio oficial o el sitio web.La mayoría de los proyectos Defi creíbles mostrarán su información de documentos relacionados en su sitio web oficial. La dirección del contrato.Además del sitio web oficial de la fiesta del proyecto, generalmente muestra el informe de auditoría y el despliegue de información de direcciones de contrato en las redes sociales oficiales como Medium y Twitter.

En segundo lugar, después de leer el sitio web oficial de la fiesta del proyecto, puede verificar la información de la dirección del contrato dada por la parte del proyecto a través del navegador Oklink y verificar la información del código de código abierto del contrato en la columna «Contrato».

Tercero, después de obtener el informe de auditoría y la información del código de código abierto de la fiesta del proyecto, puede comenzar a leer el informe de auditoría de la fiesta del proyecto.

1) Comprender la estructura del informe de auditoría y tener un concepto general para el contenido del informe de auditoría.

2) Al leer el contenido relevante de la introducción, debemos prestar atención al alcance y los objetivos de la auditoría del informe de auditoría.

3) Al leer los problemas, las soluciones y las sugerencias y los resultados de la auditoría que se encuentran en la lectura, debemos centrarnos en si el equipo del proyecto ha solucionado las vulnerabilidades encontradas de acuerdo con la sugerencia y si la parte del proyecto ha realizado auditoría de seguimiento los problemas se manejan adecuadamente.

4) Compare múltiples informes.Si el proyecto ha sido auditado varias veces, verifique las diferencias entre cada informe de auditoría para comprender la mejora de la seguridad del proyecto.

Q5: Historia de ataque de hackers y plan de recompensas, correctoDefi¿Valor de referencia de la seguridad del proyecto?

OKX Web3Equipo de seguridad de billetera: Historia de ataque de hackers y plan de recompensas proporciona un cierto valor de referencia para la evaluación de seguridad del proyecto Defi, que se refleja principalmente en los siguientes aspectos:

Primero, Historia de ataque de hackers

1) Revele la vulnerabilidad histórica: el historial de ataque puede mostrar las vulnerabilidades de seguridad específicas del proyecto, lo que permite a los usuarios comprender qué problemas de seguridad se han utilizado en el pasado y si estos problemas se han reparado por completo.

2) Evaluar las capacidades de gestión de riesgos: cómo el proyecto responde a los incidentes de seguridad en la historia, lo que puede reflejar su capacidad para administrar y tratar la crisis.Un proyecto que responde activamente, la vulnerabilidad de reparación oportuna y compensan a los usuarios generalmente se considera opciones de inversión más confiables y maduras.

3) Reputación del proyecto: los problemas de seguridad frecuentes pueden reducir la confianza de los usuarios en el proyecto, pero si el proyecto puede mostrar la capacidad de aprender y fortalecer las medidas de seguridad de los errores, esto también puede desarrollar su reputación a largo plazo.

Segundo, plan de recompensas

La implementación del plan de recompensas en Defi y otros proyectos de software es una estrategia importante para mejorar la seguridad y excavar las posibles lagunas.Estos planes aportan un valor de referencia múltiple para la evaluación de seguridad del proyecto:

1) Fortalecer la auditoría externa: el plan de recompensas alienta a los investigadores de seguridad global a participar en la auditoría de seguridad del proyecto.Esta prueba de seguridad de «crowdsourcing» puede exponer problemas que pueden ignorarse la auditoría interna, lo que aumenta la oportunidad de descubrir y resolver posibles vulnerabilidades.

2) Validez de verificar las medidas de seguridad: a través de planes de recompensas reales, el proyecto puede probar la efectividad de sus medidas de seguridad en combate real.Si el plan de recompensas de un proyecto es más largo, pero el informe es menos grave, este puede ser un indicador que indica que el proyecto es relativamente maduro y seguro.

3) Mejora de la seguridad continua: el plan de recompensas proporciona un mecanismo de mejora continua.Con la aparición de nuevas tecnologías y nuevos métodos de ataque, el plan de recompensas ayuda al equipo del proyecto a actualizar y fortalecer sus medidas de seguridad de manera oportuna para garantizar que el proyecto pueda hacer frente a los últimos desafíos de seguridad.

4) Establecer una cultura de seguridad: si el proyecto establece un plan de recompensas, y la seriedad y la actividad del plan pueden reflejar la actitud del equipo del proyecto hacia la seguridad.Un plan de recompensa positivo muestra el compromiso del proyecto de establecer una sólida cultura de seguridad.

5) Mejorar la confianza de la comunidad e inversionista: la existencia y el efecto del plan de recompensas pueden demostrar a la comunidad y a los posibles inversores que el proyecto otorga importancia a la seguridad.Esto no solo puede mejorar la confianza del usuario, sino también atraer más inversión, porque los inversores tienden a elegir proyectos que muestren una alta responsabilidad de seguridad.

Q6:participarDefiEn ese momento, ¿cómo pueden los usuarios crear capacidades de percepción de monitoreo?

BlocksecEquipo de seguridad:Tomando los usuarios de ballenas gigantes como ejemplo, las ballenas gigantes se refieren principalmente a las instituciones de inversión de inversores individuales o equipos pequeños.Por lo tanto, hasta ahora, la mayoría de las ballenas gigantes no tienen suficiente percepción de riesgo, de lo contrario no sufrirán pérdidas tan grandes.

Debido al riesgo de grandes pérdidas, algunos usuarios de ballenas gigantes han comenzado a confiar conscientemente en algunas herramientas de seguridad abiertas para monitorear y percibir riesgos.Ahora, muchos equipos están haciendo productos de monitoreo, pero cómo elegir es muy importante.Aquí hay algunos puntos clave:

Primero, el costo de uso.Aunque muchas herramientas son muy poderosas, necesitan programación y el costo de uso no es bajo.Para los usuarios, no es fácil entender la estructura del contrato e incluso recopilar direcciones.

En segundo lugar, es precisión.Nadie espera recibir algunas alarmas seguidas mientras duerme por la noche, y descubre que es un error, lo que hará que la gente estalla.Por lo tanto, la precisión también es crítica.

Finalmente, es seguridad.Especialmente bajo esta escala de fondos, no podemos ignorar el desarrollo de herramientas y varios riesgos de seguridad de su equipo.El reciente juego de gala fue atacado, que se dice que introdujo a los proveedores de servicios de tercera parte inseguros.Por lo tanto, los equipos confiables y los productos creíbles son esenciales.

A partir de ahora, muchas ballenas gigantes nos han encontrado. Percibir riesgos.

Q7:participarDefiSugerencias de seguridad y cómo lidiar con los riesgos de seguridad

BlocksecEquipo de seguridad:Para los participantes a gran escala, participar en el acuerdo Defi es garantizar la seguridad principal e invertir en una investigación integral sobre posibles riesgos de seguridad.La seguridad de los fondos generalmente se puede garantizar desde los siguientes aspectos.

En primer lugar, debemos juzgar la seguridad y la inversión de la fiesta del proyecto en múltiples aspectos.Incluyendo si lo anterior es una auditoría de seguridad exhaustiva, si la parte del proyecto tiene monitoreo de riesgos de seguridad del proyecto y capacidades de respuesta automática, si tiene un buen mecanismo de gobierno comunitario, etc.Estos pueden reflejar si la parte del proyecto tiene una actitud altamente responsable hacia la seguridad de los fondos del usuario en un aspecto relativamente importante y si la seguridad de financiamiento del usuario es muy responsable.

En segundo lugar, los participantes con grandes fondos también deben construir su propio sistema de monitoreo de seguridad y respuesta automática.Después de un incidente de seguridad en el acuerdo de inversión, los inversores con grandes fondos deberían poder percibir y retirar fondos lo antes posible para recuperar las pérdidas tanto como sea posible en lugar de fijar toda esperanza en la parte del proyecto.En 2023, podemos ver que muchos proyectos conocidos han sido atacados, incluidos Curve, Kyberswap, Euler Finance, etc.Desafortunadamente, encontramos que cuando ocurrió el ataque, los grandes inversores a menudo carecían de tiempo e inteligencia efectiva, ni su propio sistema de monitoreo de seguridad y retiro de emergencia.

Además, los inversores deben elegir mejores socios de seguridad para continuar prestando atención a la seguridad de los estándares del proyecto de inversión.Ya sea que se trate de la actualización del código de la fiesta del proyecto, cambios importantes en los parámetros, etc., debe poder percibir y evaluar el riesgo en el tiempo.Y tales cosas son difíciles de completar sin la participación de equipos y herramientas de seguridad profesionales.

Finalmente, debe proteger la seguridad de la clave privada.Para las cuentas que deben negociarse con frecuencia, es mejor combinar la combinación de firma en línea y soluciones de seguridad de clave privada fuera de línea para eliminar el riesgo de punto único después de la pérdida de una sola dirección y una sola clave privada.

¿Qué debo hacer si el proyecto enfrenta riesgos de seguridad?

Se cree que para cualquier ballena e inversionista gigante, la primera reacción en encontrar un incidente de seguridad debe ser el primero en proteger la capital.Sin embargo, la velocidad de los atacantes suele ser muy rápida, y la operación manual a menudo es demasiado tarde, por lo que es mejor retirar automáticamente el capital de acuerdo con los riesgos.En la actualidad, proporcionamos herramientas relacionadas que pueden retirar automáticamente el capital después de descubrir ataques y ayudar a los usuarios a priorizar la evacuación.

En segundo lugar, si realmente encuentra pérdidas, además de aprender, también debe promover activamente a la fiesta del proyecto para buscar la ayuda de una compañía de seguridad y rastrear y monitorear los fondos de daños.A medida que toda la industria criptográfica otorga gran importancia a la seguridad, la proporción de la recuperación de fondos está aumentando gradualmente.

Finalmente, si se trata de un hogar grande, también puede pedirle a la compañía de seguridad que haga un balance de otros proyectos para invertir en problemas similares.Muchos ataques de causa raíz son consistentes.Por lo tanto, puede pedirle a la compañía de seguridad que analice los riesgos de otros proyectos en la cartera de inversiones.

OKX Web3Equipo de seguridad de la billetera:Al participar en el proyecto Defi, los usuarios pueden tomar múltiples medidas para participar de manera más segura para participar en el proyecto Defi, reducir el riesgo de pérdida de capital y disfrutar de los beneficios aportados por las finanzas descentralizadas.Estamos expandidos desde el nivel de usuario y la billetera OKX Web3.

Primero, para los usuarios:

1) Elija proyectos de auditoría: selecciona preferentemente proyectos que han sido auditados por compañías de auditoría de tercera tercera parte conocida (como la diligencia de consenso, el rastro de bits, OpenZeppelin, QuantStamp, ABDK Audit Projects, revise sus informes de auditoría pública para comprender los riesgos potenciales y reparación de vulnerabilidad.

2) Comprenda los antecedentes y el equipo del proyecto: al investigar el documento blanco, el sitio web oficial y los antecedentes del equipo de desarrollo del proyecto, asegúrese de que el proyecto sea transparente y creíble.Preste atención a las actividades del equipo en las redes sociales y las comunidades de desarrollo, y comprenda su fuerza técnica y su apoyo comunitario.

3) Inversión de eliminación: no invierta todos los fondos en un solo proyecto Defi o activos, la inversión descentralizada puede reducir el riesgo.Seleccione múltiples proyectos DEFI de diferentes tipos, como préstamos, DEX, agricultura, etc. a la exposición descentralizada del riesgo.

4) Pequeñas pruebas: antes de una gran cantidad de transacciones, realice una pequeña transacción de prueba para garantizar la seguridad de las operaciones y plataformas.

5) Cuentas de monitoreo regular y tratamiento de emergencia: verifique regularmente su propia cuenta Defi y activos, y descubra oportunamente transacciones o actividades anormales.Use herramientas (como Esterscan) monitoreando registros de comercio de la cadena para garantizar la seguridad de los activos.Después de detectar anormalidades, tome las medidas de emergencia a tiempo, como revocar toda la autorización de la cuenta, contactar al equipo de seguridad de la billetera para obtener apoyo.

6) Use nuevos proyectos con precaución: manténgase con cautela para nuevos proyectos que estén en línea o increíbles.Puede invertir una pequeña cantidad de fondos para las pruebas para observar su operación y seguridad.

7) Use billeteras web3 convencionales para transacciones: solo la billetera Web3 convencional interactúa con el proyecto Defi.

8) Prevenir ataques de pesca: haga clic cuidadosamente en enlaces y correos electrónicos extraños que se desconocen.Use canales oficiales para descargar billeteras y aplicaciones para garantizar la autenticidad del software.

Segundo, desde el nivel de la billetera OKX Web3:

Proporcionamos muchos mecanismos de seguridad para proteger los fondos de los usuarios:

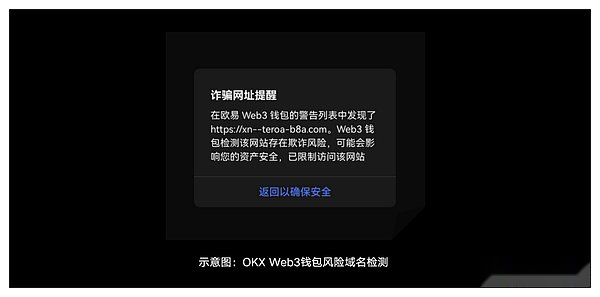

1) Detección del nombre de riesgo: cuando los usuarios acceden a las billeteras DAPP, OKX Web3 se detectarán y analizarán en el nombre de dominio.

2) 貔貅 Prueba de tokens de placa: Okx Web3 Wallet admite una capacidad completa de detección de tokens de títeres, protege activamente la placa 貔貅 a la moneda en la billetera y evite a los usuarios que intentan interactuar con los tokens de placa 貔貅.

3) Biblioteca de etiquetas de dirección: OKX Web3 Wallet proporciona una biblioteca de etiquetas de dirección rica y perfecta.

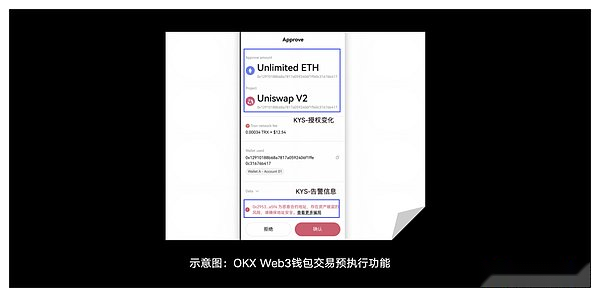

4) Comercio previa a la ejecución: antes de que el usuario envíe cualquier transacción, la billetera OKX Web3 simulará la transacción y mostrará los resultados de los activos y la autorización al usuario como referencia.Los usuarios pueden juzgar si cumplen con las expectativas en función de los resultados para que puedan decidir si continuar enviando la transacción.

5) Aplicación Defi integrada: OKX Web3 Wallet tiene servicios integrados para varios proyectos Defi convencionales.Además, las billeteras OKX Web3 también recomiendan rutas para DEX, puente cruzado y otros servicios DEFI para proporcionar a los usuarios servicios óptimos de Defi y soluciones de gas óptimas.

6) Más servicios de seguridad: las billeteras OKX Web3 están aumentando gradualmente más funciones de seguridad, construyendo servicios de protección de seguridad más avanzados y de manera mejor y más eficiente para garantizar la seguridad de los usuarios de la billetera OKX.

Q8: No solo usuarios,Defi¿Cómo proteger el riesgo del proyecto y cómo protegerlo?

BlocksecEquipo de seguridad:Los tipos de riesgos que enfrentan el proyecto Defi incluyen: riesgo de seguridad del código, riesgo de seguridad operativo y riesgos de dependencia externa.

Primero, el riesgo de seguridad del código.Es decir, los riesgos de seguridad que pueden existir a nivel de código a nivel de código.Para el proyecto Defi, los contratos inteligentes son su lógica comercial principal (lógica de procesamiento delantera y retrospectiva, etc., pertenecen al negocio de desarrollo de software tradicional, que es relativamente maduro). :

1) En primer lugar, desde la perspectiva del desarrollo, debemos seguir la práctica de desarrollo de seguridad contractual inteligente reconocida por la industria, como para el modelo de interacciones CHCKS-Effects para prevenir las lagunas de las lagunas. realizado para evitar riesgos desconocidos causados por ruedas de invención repetitiva.

2) Seguido de pruebas internas, las pruebas son una parte importante del desarrollo de software, que puede ayudar a descubrir muchos problemas.Sin embargo, para el proyecto Defi, solo las pruebas locales no son suficientes para exponer el problema, pero también requiere más pruebas en el entorno de implementación cerca del en línea real.

3) Finalmente, después de completar la prueba, se conecta a un servicio de auditoría de tercera parte conocido.Aunque la auditoría no puede garantizar que el 100%no tenga ningún problema, el trabajo de auditoría sistémica puede ayudar en gran medida a la fiesta del proyecto, posicionando varios problemas de seguridad comunes, que a menudo no están familiarizados con los desarrolladores o debido a los diferentes métodos de pensamiento. .Por supuesto, debido a las diferencias de profesionalismo y dirección, si el presupuesto lo permite, se recomienda que dos o más compañías de auditoría participen en la práctica.

En segundo lugar, opere riesgos de seguridad.Es decir, el riesgo de seguridad del proyecto después del lanzamiento del proyecto.Por un lado, el código aún puede tener lagunas desconocidas.A pesar de que el código ha sufrido un buen desarrollo, pruebas y auditorías, aún puede haber riesgos de seguridad ilimitados, lo que ha sido ampliamente probado en la práctica de seguridad del desarrollo de software durante décadas; El proyecto se lanza, enfrentando más desafíos, como filtraciones de clave privada, configuración de error de parámetros importantes del sistema, etc., puede causar graves consecuencias y grandes pérdidas.El cargo de los riesgos de seguridad operativos incluye ::

1) Establecer y mejorar la gestión de claves privadas: adopte métodos de gestión de claves privadas confiables, como billeteras de hardware confiables o soluciones de billetera basadas en MPC.

2) Haga un buen trabajo al ejecutar el monitoreo de estado: el sistema de monitoreo percibe la operación de derechos especiales y el estado de seguridad de la operación del proyecto en tiempo real.

3) Construya un mecanismo de respuesta automatizado para los riesgos: por ejemplo, el uso de Phalcon blockSec puede obtener automáticamente el bloqueo y evitar (más) las pérdidas al encontrar ataques.

4) Evite los riesgos de punto único para la operación de privilegios: si usa seguro para firmar más billeteras para realizar privilegios.

Tercero, los riesgos de dependencia externa se refieren a los riesgos causados por las dependencias externas existentes en el proyecto.Las sugerencias para los riesgos de dependencia externa incluyen:

1) Elija socios externos confiables, como el protocolo de cabeza confiable reconocido de la industria.

2) Haga un buen trabajo de estado operativo: similar a los riesgos de seguridad operativos, pero el objeto de monitoreo aquí son dependencias externas.

3) Construya un mecanismo de respuesta automatizado para los riesgos: similar a los riesgos de seguridad operativos, pero el método de eliminación puede ser diferente, como el cambio de dependencias de repuesto en lugar del protocolo completo de Pausa.

Además, para la fiesta del proyecto que quiere construir una capacidad de monitoreo, también damos algunas sugerencias de monitoreo

1) Establezca con precisión los puntos de monitoreo: determine qué estados clave (variables) y qué ubicaciones deben ser monitoreadas.Sin embargo, la configuración del punto de monitoreo es difícil de cubrir integral, especialmente en el monitoreo de ataque, se recomienda utilizar un tercero profesional externo y un motor de detección de ataque de inspección real.

2) Asegúrese de la precisión y la oportunidad del monitoreo: la precisión del monitoreo significa que no debe haber demasiados malentendidos (FP) y omisiones (FN). y se detecta la transacción de ataque), de lo contrario, solo se puede usar para el análisis posterior a la poste, que tiene requisitos extremadamente altos para el rendimiento y la estabilidad del sistema de monitoreo.

3) Necesita automatizar las capacidades de respuesta: según el monitoreo preciso y de tiempo real, puede construir respuestas automatizadas, incluidos los ataques de bloqueo del protocolo de pausa, etc.Aquí hay un soporte de marco de respuesta de automatización personalizado y confiable.

En general, la construcción de capacidades de monitoreo requiere que los proveedores de seguridad externos profesionales participen en la construcción.

OKX Web3Equipo de seguridad de la billetera:Hay muchos riesgos en el proyecto Defi, que incluyen principalmente las siguientes categorías:

1) Riesgo técnico: incluye principalmente vulnerabilidades de contratos inteligentes y ataques de red.Las medidas de protección incluyen una empresa de auditoría de tercera parte con desarrollo de seguridad y contratación de auditorías profesionales para realizar una auditoría integral de contratos inteligentes, establecer planes de recompensas de vulnerabilidad para motivar a los sombreros y piratas informáticos blancos para descubrir vulnerabilidades y mejorar la seguridad de los activos para mejorar los fondos.

2) Riesgo de mercado: incluye principalmente fluctuaciones de precios, riesgos de liquidez, manipulación del mercado y riesgo combinado.Las medidas de protección incluyen el uso de moneda estable y cobertura de riesgos para prevenir las fluctuaciones de precios, usar la minería de liquidez y el mecanismo de costo dinámico para lidiar con los riesgos de liquidez, revisar estrictamente los tipos de activos respaldados por el protocolo Defi y usar máquinas de profecía descentralizadas para prevenir la manipulación del mercado. Innovar y optimizar las funciones de protocolo para enfrentar riesgos competitivos.

3) Riesgo operativo: incluye principalmente errores humanos y riesgos de mecanismo de gobernanza.Las medidas de protección incluyen establecer un estricto control interno y procesos operativos para reducir la aparición de errores artificiales, utilizar herramientas automatizadas para mejorar la eficiencia operativa y los mecanismos razonables de gobernanza de diseño para garantizar la descentralización y el equilibrio de seguridad, como la introducción de retrasos de votación y múltiples mecanismos de firma.Y haga un buen plan de monitoreo y emergencia para los proyectos en línea.

4) Riesgo regulatorio: requisitos de cumplimiento de la ley y la obligación anti -lavado de dinero (AML)/Comprender a su cliente (KYC).Las medidas de protección incluyen contratar asesores legales para garantizar que el proyecto cumpla con los requisitos de la ley y la regulación, establecer una política de cumplimiento transparente e implementar activamente las medidas de AML y KYC para mejorar la confianza de los usuarios y los reguladores.

Q9ElDefi¿Cómo juzgar y elegir una buena compañía de auditoría?

BlocksecEquipo de seguridad:¿Cómo el Partido del Proyecto Defi juzga y elige una buena compañía de auditoría?

1) Si auditar proyectos conocidos: esto indica que la compañía de auditoría es reconocida por estos proyectos bien conocidos.

2) Si los elementos de auditoría han sido atacados: aunque teóricamente, la auditoría no garantiza el 100%de la seguridad, pero la mayoría de los proyectos auditados por la compañía auditada con buena reputación no han sido atacados.

3) A través de la calidad de la auditoría a través de informes de auditoría anteriores: el informe de auditoría es un símbolo importante para medir la profesionalidad de la compañía de auditoría. (perjudicial (daño dañino según el grado), cantidad, etc., la vulnerabilidad encontró si generalmente fue adaptada por la fiesta del proyecto.

4) Profesionales profesionales: la composición de la compañía de auditoría, incluidas las calificaciones académicas y los antecedentes de empleo.

Finalmente, gracias por ver el número 05 de la columna Okx Web3 de la billetera «. , así que estad atentos!

Descargo de responsabilidad:

Este artículo es solo para referencia.Mantener activos digitales (incluida la moneda estable y las NFT) implica un alto riesgo y puede fluctuar bruscamente, incluso sin valor.Debe considerar cuidadosamente si las transacciones o el mantenimiento de activos digitales son adecuados para usted de acuerdo con su situación financiera.Sea responsable de comprender y obedecer las leyes y regulaciones de aplicaciones locales relevantes.