Einführung

OKX Web3 Wallet hat speziell die Spalte „Safety Sonderausgabe“ geplant, um spezielle Antworten auf verschiedene Arten von Kettensicherheitsfragen zu geben.Durch die realen Fälle rund um den Benutzer wird es gemeinsam mit Experten oder Institutionen im Bereich Sicherheitsbereich geteilt und beantwortet.

Der größte Charme der Welt ist, dass jeder das Potenzial hat, ein „riesiger Wal“ zu werden

Aber selbst „Riesenwal“ kann nicht hartnäckig sein.

Also, zuerst in der Kette zu spielen, Sicherheit

Ansonsten müssen Sie „einen Job beginnen“ ~

Dieses Problem ist die 05. Ausgabe von SPECIAL Sonderausgabe Defi Hedging Strategie.Zum Beispiel, wie Sie Prüfungsberichte, vorläufige Bewertung von Indikatoren und Parametern, Projektparteien oder riesigen Walbenutzern, die Erstellung der Wahrnehmungsfähigkeit der Überwachung, Defi -Sicherheitsschutzcodes usw., verpassen Sie nicht verpassen!

BlocksecSicherheitsteam:BlockSec ist der weltweit führende „Full Stack“ -Blockchain -Sicherheitsdienstleister in Fonds.

Blocksecs CEO & amp;CTO & amp; Mitbegründer Wu Lei ist Professor für Computer an der Zhejiang-Universität.Der Produktdirektor Raymond war für sichere Produkte in Tencent und 360 verantwortlich.

OKX Web3Brieftaschensicherheitsteam:Hallo allerseits, ich freue mich sehr, dass ich dieses Teilen mache.Das OKX Web3 -Sicherheitsteam ist hauptsächlich für den Bau verschiedener Arten von Sicherheitsfunktionen im Bereich Web3 verantwortlich, wie z. Die Sicherheitsökologie der gesamten Blockchain.

Q1: Teilen Sie einige echte Begegnungen dieser Benutzer mitDefiRisikofall

BlocksecSicherheitsteam:Defi hat viele große Haushalte angezogen, weil es relativ stabile hohe Renditen in Vermögenswerte bringt.Um die Liquidität zu verbessern, werden viele Projektparteien auch aktiv große Haushalte einladen, sich niederzulassen.Zum Beispiel können wir oft Nachrichtenberichte sehen, dass einige große Haushalte in riesigen Vermögenswerten in Defi aufbewahrt werden.Natürlich werden diese riesigen Wale bei der Teilnahme am Defi -Projekt neben stabilen Vorteilen auch mit einigen Risiken ausgesetzt sein.Als nächstes teilen wir eine Offenlegung von Defi -Risikofällen:

Fall 1: Bei dem Polynetwork -Sicherheitsvorfall im Jahr 2022 wurden insgesamt mehr als 600 Millionen US -Dollar an Vermögenswerten angegriffen.Gerüchten zufolge haben Shenyu auch 100 Millionen US -Dollar. sehr leidet.Obwohl ein kleiner Teil des aktuellen Sicherheitsvorfalls gut ist, sind die meisten Sicherheitsereignisse nicht so glücklich.

Fall 2: Der bekannte Dex Sushiswap wurde 2023 angegriffen. Die große Anzahl großer Haushalte verlor mehr als 3,3 Millionen US -Dollar an Verlusten, und sein Verlust erreichte allein etwa 90%des Totalverlusts.

Fall 3: Bei dem Prisma -Sicherheitsvorfall im März dieses Jahres betrug der Totalverlust 14 Millionen US -Dollar. %.Die meisten dieser gestohlenen Vermögenswerte wurden nicht geborgen.

Letztendlich wird Defi, insbesondere das Hauptnetzwerk, nicht ignoriert, da die Gasgebühr nicht ignoriert werden kann. Wale trugen 80% von TVL bei.Wenn der Sicherheitsvorfall auftritt, tragen diese riesigen Wale unweigerlich die meisten Verluste.“Man kann nicht sehen, wie die riesigen Wale Fleisch essen, und sie werden auch geschlagen.“

OKX Web3Brieftaschensicherheitsteam:Mit dem Wohlstand der Welt in der Kette steigen die Defi -Risikofälle von Benutzern auch von Tag zu Tag.

Fall 1: PlayDApp -Privileg -Konto privater Schlüssellöchtervorfall.Vom 9. bis 12. Februar 2024 wurde die PlayDApp -Spielplattform auf der Basis von Ethereum aufgrund privater Key -Lecks angegriffen.Der Angreifer fügte dem PLA -Token neue Genossenschaften hinzu, warf eine große Anzahl von PLA und verstreut in mehrere Kettenadressen und -austausch.

Fall 2: Hedgey Finance Attack Event.Am 19. April 2024 stieß Hedgey Finance auf wichtige Sicherheitslücken für Ethereum und Arbitrum, was zu einem Verlust von rund 44,7 Millionen US -Dollar führte.Der Angreifer nutzt den Vertrag, um die Anfälligkeit der Eingabeüberprüfung des Benutzers zu fehlen, um die Genehmigung des Angriffs auf den Angriff auf den Angriff zu erhalten, um Vermögenswerte aus dem Vertrag zu stehlen.

Q2: Können Sie den Strom zusammenfassen?DefiDer Hauptrisikotyp existiert im Feld

OKX Web3Brieftaschensicherheitsteam:In Kombination mit realen Fällen sortieren wir die aktuellen 4 Arten von Risikotypen, die im aktuellen Defi -Feld gemeinsam sind

Die erste Kategorie: Fischereiangriff.Fangangriffe sind ein häufiger Typ bei Cyber -Angriffen.Im Bereich Defi werden in der Regel Fischereiangriffe auf folgende Weise durchgeführt:

1) gefälschte Websites: Der Angreifer erstellt eine Fischereiwebsite, die dem realen Defi -Projekt ähnelt, um Benutzer zu verführen, um Behörden zu unterschreiben oder Transaktionen zu übertragen.

2) Social Engineering -Angriff: Auf Twitter verwendet der Angreifer hohe Nachahmungskonten oder entführt die Projektpartei Twitter oder Discord -Konto, um falsche Werbeaktivitäten oder Airdrop -Informationen (tatsächlich Fischereiverbindungen) zu veröffentlichen, um Fischereiangriffe auf Benutzer durchzuführen.

3) Bösartige intelligente Verträge: Der Angreifer hat einen scheinbar attraktiven Smart -Vertrag oder ein Defi -Projekt veröffentlicht, um Benutzer zu verführen, um seine Zugriffsrechte für die Stehlen von Geldern zu autorisieren.

Die zweite Kategorie: Rugpull.Rugpull ist ein einzigartiger Betrug auf dem Gebiet von Defi.Rugpull tritt normalerweise in der dezentralen Austausch- (DEX )- und Liquiditätsabbauprojekte auf.Die Hauptmanifestationen umfassen:

1) Liquiditätsevakuierung: Der Entwickler bietet eine große Liquidität, um Benutzerinvestitionen in den Liquiditätspool anzulocken, und zieht dann plötzlich die gesamte Liquidität zurück, was dazu führt, dass die Token -Preise gesunken sind und die Anleger schwere Verluste erlitten haben.

2) Forge -Projekt: Entwickler erstellen ein scheinbar legales Defi -Projekt, das Benutzer dazu verführt, falsche Verpflichtungen und hohe Einkommen zu investieren, aber es gibt tatsächlich kein tatsächliches Produkt oder keine Dienstleistung.

3) Vertragsberechtigungen ändern: Entwickler verwenden die Hintertür oder die Berechtigungen in intelligenten Verträgen, um die Vertragsregeln zu ändern oder Mittel jederzeit abzuheben.

Dritte Kategorie: Smart Contract -Verwundbarkeit.Smart Contract ist ein automatischer Ausführungscode.Wenn ein intelligenter Vertrag eine Lücke enthält, wird dies zu schwerwiegenden Sicherheitsproblemen führen.Zu den allgemeinen Schwachstellen für intelligente Vertragsanfälligkeiten gehören:

1) Eingegriffene Verwundbarkeit: Der Angreifer hat wiederholt den Verwundbarkeitsvertrag bezeichnet, bevor der letzte Anruf abgeschlossen war, was zu Problemen im internen Vertragszustand führt.

2) Logischer Fehler: Logische Fehler in der Vertragsdesign oder im Implementierung führen zu unerwarteten Verhaltensweisen oder Lücken.

3) Unser ganzzahliger Überlauf: Der Vertrag übernimmt den Ganzzahl nicht ordnungsgemäß, was zu Überlauf oder Überlauf führt.

4) Preismanipulation: Der Angreifer wird angegriffen, indem der Preis der Prophezeiungsmaschine manipuliert wird.

5) Präzisionsverlust: Aufgrund des Problems des schwimmenden Punktes oder der Ganzzahlgenauigkeit werden Berechnungsfehler verursacht.

6) Mangel an Eingabeüberprüfung: Nichtüberprüfung der Benutzereingabe, was zu potenziellen Sicherheitsproblemen führt.

Die vierte Kategorie: Governance -Risiko.Das Governance -Risiko beinhaltet den Kernentscheidungsmechanismus und den Kontrollmechanismus des Projekts.Zu den häufigen Risikoarten gehören:

1) Leckage für private Schlüssel

Das Privileg -Konto einiger Defi -Projekte wird von EOA (externe Konten) oder mehr Geldbörsen unterschrieben, wenn diese privaten Schlüssel ausgelegt oder gestohlen werden, kann der Angreifer Verträge oder Mittel nach Belieben manipulieren.

2) Governance -Angriff

Obwohl einige Defi -Projekte dezentrale Governance -Lösungen verwenden, bestehen immer noch die folgenden Risiken:

· Kreditaufnahme an Token: Der Angreifer kann die Ergebnisse der Abstimmung in kurzer Zeit durch Ausleihen einer großen Anzahl von Token manipulieren.

· Kontrolle des Rechts auf Abstimmungen: Wenn das Token in den Händen einigeriger Menschen stark konzentriert ist, können diese Menschen die Entscheidung kontrollieren -das gesamte Projekt durch zentralisierte Stimmrechte.

Q3: Welche Abmessungen oder Parameter können vorläufig bewertet werdenDefiDie Sicherheit und das Risiko des Projekts?

BlocksecSicherheitsteam:Vor der Teilnahme an einem Defi -Projekt ist es erforderlich, eine allgemeine Sicherheitsbewertung des Projekts durchzuführen.Insbesondere bei Teilnehmern mit relativ großem Kapitalvolumen können die erforderlichen Sicherheits -Due -Diligence -Umfragen die Sicherheit der Mittel im größten Teil sicherstellen.

Erstens wird empfohlen, die Code -Sicherheit des Projekts umfassend zu bewerten, einschließlich der Frage, ob die Projektpartei geprüft wird und ob die Prüfungsgesellschaft mit einem guten Ruf der Sicherheit, ob es viele Prüfungsunternehmen gibt und ob der neueste Code geprüft wurde.Im Allgemeinen wird der Code, der online ausgeführt wird, von einer Reihe von Sicherheitsunternehmen mit einem guten Ruf von Sicherheitsprüfungen geprüft, das Risiko, von der Sicherheit angegriffen zu werden, erheblich verringert.

Zweitens hängt es davon ab, ob die Projektpartei ein echtes Sicherheitsüberwachungssystem für die Zeit einsetzt.Die Sicherheit von Sicherheitsaudit -Garantien ist statisch und löst das durch das Projekt nach dem Projekt verursachte dynamische Sicherheitsproblem nicht.Beispielsweise hat die Projektpartei die wichtigsten Vorbetriebsparameter des Projekts unangemessen angepasst und einen neuen Pool hinzugefügt.Wenn die Projektpartei einige reale Sicherheitsüberwachungssysteme verwendet, ist der Sicherheitsfaktor bei der Laufzeit höher als die der Vereinbarung, die eine solche Lösung nicht einsetzt.

Drittens hängt es davon ab, ob die Projektpartei in Notsituationen eine automatische Reaktionsfähigkeit hat.Diese Fähigkeit wurde seit langem von der Community ignoriert.Wir fanden heraus, dass die Projektpartei bei mehreren Sicherheitsvorfällen kein automatisches Funktionsschmelzen (oder das Schmelzen von fondsempfindlichen Operationen) erreicht hat.Die meisten Projektparteien nutzen manuelle Möglichkeiten, um Sicherheitsereignisse in Notsituationen zu bewältigen, und diese Methode hat sich als ineffizient oder sogar ungültig erwiesen.

Viertens hängt es von der externen Abhängigkeit des Projekts und der Robustheit der äußeren Abhängigkeit ab.Ein Defi -Projekt stützt sich auf die Informationen, die durch dritte Projektprojekte wie Preis und Liquidität bereitgestellt werden.Daher ist es notwendig, die Sicherheit von Projekten aus externer Abhängigkeitsmenge, externer abhängiger Projektsicherheit zu bewerten, unabhängig davon, ob externe Daten und reale Zeitverarbeitungswinkel zur Bewertung von Projekten überwacht werden.Im Allgemeinen ist die Projektpartei der externen Abhängigkeiten die Projektpartei des Head Project, und die Verwerfungstoleranz und die reale Zeitverarbeitung der abnormalen Daten externer Projekte werden sicherer sein.

Fünftens, ob die Projektpartei eine relativ gute Struktur der Community Governance hat.Dies schließt ein, ob die Projektpartei über einen Gemeinschafts -Stimmmechanismus für Großereignisse verfügt, ob der sensible Betrieb abgeschlossen ist und ob die mehr Brieftasche die Neutralbeteiligung der Community eingeführt hat und ob sie über das Community Security Committee verfügt.Diese Governance -Strukturen können die Projekttransparenz verbessern und die Möglichkeit der Benutzerfonds im Projekt von Rugpull verringern.

Schließlich ist auch die historische Geschichte der Projektpartei sehr wichtig.Die Hintergrunduntersuchung des Projektteams und der Kernmitglieder des Projekts muss durchgeführt werden.Wenn das Kernmitglied der Projektpartei in den Vergangenheit oder in den schlechten historischen Aufzeichnungen wie Rugpull mehrfach angegriffen wurde, werden die Sicherheitsrisiken solcher Projekte relativ hoch sein.

Kurz gesagt, bevor sie am Defi -Projekt teilnehmen, sollten Benutzer, insbesondere große Finanzierungsteilnehmer, eine gute Forschungsarbeiten von der Code -Sicherheitsaudit vor dem Projekt bis zur Real -Time -Sicherheitsüberwachung und automatischen Reaktionsfunktionen nach dem Online -Projekt. und die Sicherheit der Sicherheitsinvestition und Sicherheit der Projektpartei inspizieren, müssen wir aus der Sicht der externen Abhängigkeit, der Governance -Struktur und der Vergangenheit des Projekts gute Arbeit leisten, um die Sicherheit der in das Projekt investierten Mittel zu gewährleisten.

OKX Web3Brieftaschensicherheitsteam:Obwohl es unmöglich ist, die Sicherheit des Defi -Projekts zu 100%zu gewährleisten, können Benutzer zunächst die Sicherheits- und Risikoniveau des Defi -Projekts durch die Kreuzkomponenten der folgenden Dimensionen bewerten.

1. Project Technical Security

1. Smart Contract Audit:

1) Überprüfen Sie, ob das Projekt von mehreren Prüfungsunternehmen geprüft wurde und ob das Prüfungsunternehmen einen guten Ruf und eine gute Erfahrung hat.

2) Überprüfen Sie die Anzahl und Schwere der Berichte im Prüfungsbericht, um sicherzustellen, dass alle Probleme repariert wurden.

3) Überprüfen Sie, ob der Code der Projektbereitstellung mit der Codeversion des Audits übereinstimmt.

2. Code Open Source:

1) Sehen Sie, ob der Code des Projekts Open Source ist.

2) Der Hintergrund des Entwicklungsteams: Verstehen Sie den Hintergrund und die Erfahrungen des Projektentwicklungsteams, insbesondere deren Erfahrungen in Blockchain und Sicherheit sowie die Transparenz- und öffentliche Informationsebene des Teams.

3) Kopfgeldplan für Verwundbarkeit: Ob das Projekt über einen Kopfgeldplan für Sicherheitsanfälligkeiten verfügt, um Sicherheitsforscher zu motivieren, die Lücken zu melden.

3.. Finanz- und wirtschaftliche Sicherheit

1) Fondsperrmenge: Überprüfen Sie die Anzahl der in Smart Contracts gesperrten Mittel, und ein höheres Verriegelung kann ein hohes Maß an Vertrauen in das Projekt bedeuten.

2) Transaktionsvolumen und Liquidität: Bewerten Sie das Volumen und die Liquidität des Projekts. Eine niedrige Liquidität kann das Risiko einer Preismanipulation erhöhen.

3) Token -Wirtschaftsmodell: Bewerten Sie das Token -Wirtschaftsmodell des Projekts, einschließlich Tokenverteilung, Anreizmechanismus und Inflationsmodell.Zum Beispiel gibt es übermäßige konzentrierte Token, die hält und so weiter.

4. Sicherheit und Managementsicherheit

1) Governance -Mechanismus: Verstehen Sie den Governance -Mechanismus des Projekts, ob es einen zentralisierten Governance -Mechanismus gibt und ob die Gemeinschaft für wichtige Entscheidungen stimmen und die Verteilung der Token und die Konzentration der Stimmrechte analysieren kann.

2) Maßnahmen zur Risikomanagement: Ob das Projekt Risikomanagementmaßnahmen und Notfallpläne hat, wie man mit potenziellen Sicherheitsbedrohungen und wirtschaftlichen Angriffen umgeht.Darüber hinaus können Sie in Bezug auf Projekttransparenz und Community -Kommunikation feststellen, dass die Projektpartei nicht regelmäßig Projektfortschrittsberichte und Sicherheitsaktualisierungen veröffentlichen kann und ob Sie aktiv mit der Community kommunizieren und Benutzerprobleme lösen sollen.

5. Markt- und Gemeinschaftsbewertung

1) Community -Aktivität: Bewerten Sie die Community -Aktivität und die Benutzerfundament des Projekts.

2) Medien- und Social -Media -Evaluierung: Analysieren Sie die Bewertung von Projekten in den Medien und in den sozialen Medien und verstehen Sie die Ansichten von Nutzern und Branchenexperten in Projekten.

3) Partner und Investoren: Sehen Sie, ob das Projekt gut bekannt ist, und die Anleger unterstützen die Glaubwürdigkeit des Projekts. Dies kann jedoch zum entscheidenden Faktor bei der Beurteilung seiner Sicherheit werden.

Q4: Wie sollten Benutzer den Prüfungsbericht, den Open Source -Status usw. betrachten?

BlocksecSicherheitsteam:Für Projekte, die geprüft wurden, kündigt die Projektpartei normalerweise aktiv den Prüfungsbericht der Community auf offiziellen Kanälen an.Diese Prüfungsberichte befinden sich in der Regel in den Dokumenten der Projektpartei, den Github -Code -Bibliotheken und anderen Kanälen.Darüber hinaus ist die Authentizität und Identifizierung des Prüfungsberichts erforderlich.

Wie studieren Investoren solche Prüfungsberichte, wenn sie solche Prüfungsberichte erhalten?

Erstens hängt es davon ab, ob der Prüfungsbericht von einigen Sicherheitsunternehmen mit hohem Ruf wie offener Zeppelin, Spur von Bits, Blocksec und anderen Head Audit -Unternehmen geprüft wurde.

Zweitens hängt es davon ab, ob die im Prüfungsbericht genannten Probleme repariert wurden.Hier müssen wir auch die gültigen Schwachstellenberichte und ungültigen Schwachstellen im Prüfungsbericht unterscheiden.Da der Prüfungsbericht keine einheitlichen Branchenstandards enthält, wird das Sicherheitsprüfungsunternehmen das Risikorating von Projektschwachstellen und Berichte auf der Grundlage seiner eigenen Sicherheitskognition durchführen.Daher müssen sich die im Prüfungsbericht gefundenen Lücken auf den effektiven Anfälligkeitsbericht konzentrieren.Dieser Prozess ist am besten, um ein eigenes Sicherheitsberatungsteam vorzustellen, um die dritte unabhängige Bewertung durchzuführen.

Drittens hängt es davon ab, ob die Prüfungszeit im von der Projektpartei veröffentlichten Prüfungsbericht mit der Upgrade und Aktualisierungszeit des jüngsten Projekts (oder des Schließens) übereinstimmt. Im Prüfungsbericht deckt der Code des aktuellen Online -Code des ProjektparteisFür die Berücksichtigung von Wirtschafts- und Zeitkosten führt die Projektpartei normalerweise eine Code -Prüfung durch.In diesem Fall müssen daher festgestellt werden, ob der geprüfte Code der Kernprotokollcode ist.

Viertens hängt es davon ab, ob der Code, der in der Linie des Projekts ausgeführt wird, verifiziert wurde (Open Source) und der verifizierte Code im Einklang mit dem Prüfungsbericht.Im Allgemeinen basiert das Audit auf dem GitHub der Projektpartei (und nicht auf dem Code, der online bereitgestellt wurde).Wenn der endgültige Einsatz des Projekts in der Kette nicht Open Source ist oder sich weitgehend vom geprüften Code unterscheidet, ist dies ein Punkt, auf den geachtet werden muss.

Kurz gesagt, das Lesen des Prüfungsberichts selbst ist eine sehr professionelle Sache.

OKX Web3Brieftaschensicherheitsteam:Benutzer können die offizielle Website des Defi -Projekts oder der dritten -Party -Website verwenden, z.

Suchen Sie zunächst die offizielle Ankündigung oder Website.Die meisten glaubwürdigen Defi -Projekte zeigen ihre zugehörigen Dokumentinformationen auf ihrer offiziellen Website. Die Vertragsadresse.Zusätzlich zur offiziellen Website der Projektpartei werden in der Regel der Prüfungsbericht und die Bereitstellung von Vertragsadressinformationen in offiziellen sozialen Medien wie Medium und Twitter angezeigt.

Zweitens können Sie nach dem Lesen der offiziellen Website der Projektpartei die von der Projektpartei angegebenen Vertragsadressinformationen über den Oklink -Browser überprüfen und die Open -Source -Code -Informationen des Vertrags in der Spalte „Vertrag“ überprüfen.

Drittens können Sie den Prüfungsbericht der Projektpartei lesen, nachdem Sie den Prüfungsbericht und die Open -Source -Codeinformationen der Projektpartei erhalten haben.

1) Verstehen Sie die Struktur des Prüfungsberichts und haben Sie ein allgemeines Konzept für den Inhalt des Prüfungsberichts.

2) Beim Lesen des relevanten Inhalts der Einführung müssen wir auf den Umfang und die Ziele des Prüfungsberichts achten

3) Beim Lesen der Probleme, Lösungen und Vorschläge sowie der Prüfungsergebnisse, die im Lesen gefunden wurden werden ordnungsgemäß behandelt.

4) Vergleichen Sie mehrere Berichte.Wenn das Projekt mehrmals geprüft wurde, überprüfen Sie die Unterschiede zwischen jedem Prüfungsbericht, um die Sicherheitsverbesserung des Projekts zu verstehen.

Q5: Hacker -Angriffsgeschichte und Kopfgeldplan, richtigDefiReferenzwert der Projektsicherheit?

OKX Web3Brieftaschensicherheitsteam: Hacker Attack History and Bounty Plan liefert einen bestimmten Referenzwert für die Sicherheitsbewertung des Defi -Projekts, das sich hauptsächlich in den folgenden Aspekten widerspiegelt:

Erstens, Hacker -Angriffsgeschichte

1) Historische Sicherheitsanfälligkeit enthüllen: Angriffsgeschichte kann die spezifischen Sicherheitslücken des Projekts zeigen, sodass Benutzer verstehen, welche Sicherheitsprobleme in der Vergangenheit angewendet wurden und ob diese Probleme vollständig repariert wurden.

2) Bewerten Sie das Risikomanagementfähigkeiten: Wie das Projekt auf die Sicherheitsvorfälle in der Geschichte reagiert, die seine Fähigkeit zum Verwalten und Umgang mit Krise widerspiegeln können.Ein Projekt, das aktiv reagiert, die rechtzeitige Reparatur von Anfälligkeit und die Kompensation von Benutzern wird normalerweise als zuverlässigere und reifer Investitionsoptionen angesehen.

3) Projektreputation: Häufige Sicherheitsprobleme können das Vertrauen der Benutzer in das Projekt verringern. Wenn das Projekt jedoch die Möglichkeit zeigt, Sicherheitsmaßnahmen durch Fehler zu lernen und zu stärken, kann dies auch seinen langfristigen Ruf aufbauen.

Zweitens, Kopfgeldplan

Die Implementierung des Kopfgeldplans in Defi und anderen Softwareprojekten ist eine wichtige Strategie, um die Sicherheit zu verbessern und potenzielle Lücken auszuheben.Diese Pläne bringen einen mehrfachen Referenzwert für die Sicherheitsbewertung des Projekts mit sich:

1) Stärkung der externen Prüfung: Der Kopfgeldplan ermutigt globale Sicherheitsforscher, am Sicherheitsaudit des Projekts teilzunehmen.Dieser Sicherheitstest „Crowdsourcing“ kann Probleme aufdecken, die die interne Prüfung ignoriert und so die Möglichkeit erhöhen, potenzielle Schwachstellen zu entdecken und zu lösen.

2) Gültigkeit der Überprüfung der Sicherheitsmaßnahmen: Durch tatsächliche Prämiepläne kann das Projekt die Wirksamkeit seiner Sicherheitsmaßnahmen im tatsächlichen Kampf testen.Wenn der Kopfgeldplan eines Projekts länger ist, der Bericht jedoch weniger schwerwiegend ist, kann dies ein Indikator sein, der darauf hinweist, dass das Projekt relativ reif und sicher ist.

3) Kontinuierliche Sicherheitsverbesserung: Der Kopfgeldplan bietet einen kontinuierlichen Verbesserungsmechanismus.Mit der Entstehung neuer Technologien und neuer Angriffsmethoden hilft der Kopfgeldplan dem Projektteam, seine Sicherheitsmaßnahmen rechtzeitig zu aktualisieren und zu stärken, um sicherzustellen, dass das Projekt die neuesten Sicherheitsherausforderungen bewältigen kann.

4) Geben Sie eine Sicherheitskultur fest: Ob das Projekt einen Kopfgeldplan erstellt und die Ernsthaftigkeit und Aktivität des Plans die Einstellung des Projektteams zur Sicherheit widerspiegeln kann.Ein positiver Kopfgeldplan zeigt die Verpflichtung des Projekts, eine solide Sicherheitskultur zu etablieren.

5) Verbessern Sie das Vertrauen der Gemeinschaft und des Investors: Die Existenz und Wirkung des Kopfgeldplans kann der Gemeinschaft und potenziellen Investoren beweisen, dass das Projekt der Sicherheit Bedeutung beibindet.Dies kann nicht nur das Benutzervertrauen verbessern, sondern auch mehr Investitionen anziehen, da Anleger in der Regel Projekte auswählen, die eine hohe Sicherheitsverantwortung aufweisen.

Q6:teilnehmenDefiWie können Benutzer zu diesem Zeitpunkt die Wahrnehmungsfunktionen der Überwachung erstellen?

BlocksecSicherheitsteam:Die Riesenwale nutzen riesige Walbenutzer und beziehen sich hauptsächlich auf die Investmentinstitutionen einzelner Investoren oder kleiner Teams.Bisher haben die meisten riesigen Wale bisher nicht genug Risikowahrnehmung, andernfalls werden sie nicht so große Verluste erleiden.

Aufgrund des Risikos für enorme Verluste haben sich einige riesige Walnutzer bewusst auf einige offene Sicherheitstools verlassen, um Risiken zu überwachen und wahrzunehmen.Jetzt machen viele Teams Überwachungsprodukte, aber die Auswahl ist sehr wichtig.Hier sind ein paar wichtige Punkte:

Erstens die Nutzungskosten.Obwohl viele Tools sehr leistungsfähig sind, brauchen sie Programmierung und die Nutzungskosten sind nicht niedrig.Für Benutzer ist es nicht leicht, die Struktur des Vertrags zu verstehen und sogar Adressen zu sammeln.

Zweitens ist es Genauigkeit.Niemand hofft, im Schlaf ein paar Alarme in einer Reihe zu erhalten, und stellt fest, dass es ein Fehler ist, der die Menschen platzen lässt.Daher ist auch die Genauigkeit kritisch.

Schließlich ist es Sicherheit.Insbesondere unter dieser Auswahl an Geldern können wir die Entwicklung der Tools und verschiedene Sicherheitsrisiken seines Teams nicht ignorieren.Das jüngste Gala -Spiel wurde angegriffen, was angeblich unsichere dritte Partner -Dienstleister eingeführt hat.Daher sind zuverlässige Teams und glaubwürdige Produkte unerlässlich.

Ab sofort haben uns viele riesige Wale gefunden. Risiken wahrnehmen.

Q7:teilnehmenDefiSicherheitsvorschläge und wie man mit Sicherheitsrisiken umgeht

BlocksecSicherheitsteam:Bei großen Teilnehmern ist die Teilnahme an der Defi -Vereinbarung die Hauptsicherheit zu gewährleisten und in eine umfassende Forschung zu möglichen Sicherheitsrisiken zu investieren.Die Sicherheit der Fonds kann in der Regel aus den folgenden Aspekten garantiert werden.

Zunächst müssen wir die Sicherheit und Investition der Projektpartei in mehreren Aspekten beurteilen.Einschließlich der Frage, ob dies ein gründliches Sicherheitsaudit ist, ob die Projektpartei die Überwachung des Projektsicherheitsrisikos und die automatischen Reaktionsfunktionen hat, ob sie über einen guten Mechanismus der Community -Governance -Mechanismus verfügt, usw.Diese können widerspiegeln, ob die Projektpartei in einem relativ wichtigen Aspekt eine sehr verantwortungsvolle Einstellung zur Sicherheit von Benutzerfonds hat und ob die Finanzierungssicherheit des Benutzers sehr verantwortlich ist.

Zweitens müssen Teilnehmer mit großen Mitteln auch ihr eigenes Sicherheitsüberwachung und ein automatisches Reaktionssystem aufbauen.Nach einem Sicherheitsvorfall in der Investitionsvereinbarung sollten Anleger mit großen Fonds in der Lage sein, Fonds so bald wie möglich wahrzunehmen und zurückzuziehen, um die Verluste so weit wie möglich zurückzugewinnen, anstatt alle Hoffnung auf die Projektpartei festzuhalten.Im Jahr 2023 können wir sehen, dass viele gut bekannte Projekte angegriffen wurden, einschließlich Curve, Kyberswap, Euler Finance usw.Leider stellten wir fest, dass bei dem Angriff große Investoren häufig Zeit und wirksame Intelligenz hatten, noch ihre eigenen Sicherheitsüberwachung und ihr eigenes Notfall -Retreat -System.

Darüber hinaus müssen Anleger bessere Sicherheitspartner auswählen, um weiterhin auf die Sicherheit von Investitionsprojektstandards zu achten.Unabhängig davon, ob es sich um die Upgrade des Projektparteicode, wichtige Parameteränderungen usw. handelt, müssen Sie in der Lage sein, das Risiko rechtzeitig wahrzunehmen und zu bewerten.Und solche Dinge sind ohne die Teilnahme professioneller Sicherheitsteams und Tools schwer zu vervollständigen.

Schließlich müssen Sie die Sicherheit des privaten Schlüssels schützen.Für Konten, die häufig gehandelt werden müssen, ist es am besten, die Kombination aus Online -Signier- und Offline -Sicherheitslösungen zu verwenden, um das Single -Punkte -Risiko nach dem Verlust einer einzelnen Adresse und eines einzelnen privaten Schlüssels zu verhindern.

Was soll ich tun, wenn das Projekt vor Sicherheitsrisiken ausgesetzt ist?

Es wird angenommen, dass für jeden riesigen Wal und jeder Investoren die erste Reaktion auf einen Sicherheitsvorfall als erster sein muss, der das Kapital schützt.Die Geschwindigkeit der Angreifer ist jedoch normalerweise sehr schnell und der manuelle Betrieb ist oft zu spät. Daher ist es am besten, das Kapital automatisch gemäß den Risiken zurückzuziehen.Gegenwärtig bieten wir verwandte Tools, mit denen das Kapital automatisch zurückziehen kann, nachdem sie Angriffe entdeckt und Benutzer helfen können, die Evakuierung zu priorisieren.

Zweitens sollten Sie die Projektpartei auch aktiv für die Hilfe eines Sicherheitsunternehmens bewerben und die Schadensmittel zurückverfolgen und die Schadensfonds überwachen.Da die gesamte Kryptoindustrie für die Sicherheit von großer Bedeutung ist, nimmt der Anteil der Rückgewinnung von Fonds allmählich zu.

Wenn es sich um einen großen Haushalt handelt, können Sie das Sicherheitsunternehmen auch auffordern, andere Projekte zu übernehmen, um in ähnliche Probleme zu investieren.Viele Angriffe der Ursache sind konsistent.Daher können Sie das Sicherheitsunternehmen auffordern, die Risiken anderer Projekte im Anlageportfolio zu analysieren.

OKX Web3Brieftaschensicherheitsteam:Bei der Teilnahme am Defi -Projekt können Benutzer mehrere Maßnahmen ergreifen, um sicherer teilzunehmen, um am Defi -Projekt teilzunehmen, das Risiko eines Kapitalverlusts zu verringern und die Vorteile der dezentralen Finanzierung zu genießen.Wir werden von der Benutzerebene und der OKX Web3 -Brieftasche erweitert.

Erstens für Benutzer:

1) Wählen Sie Audit -Projekte: Wählen Sie vorzugsweise Projekte aus, die von gut bekannten dritten -Party -Prüfungsunternehmen geprüft wurden (wie Konsensys Sorgfalt, Spur von Bits, Openzeppelin, Quantstamp, ABDK -Audit -Projekt Verwundbarkeitsreparatur.

2) Verstehen Sie den Projekthintergrund und das Team: Durch die Recherche des White Paper, des offiziellen Website- und des Entwicklungsteams des Projekts stellen Sie sicher, dass das Projekt transparent und glaubwürdig ist.Achten Sie auf die Aktivitäten des Teams in sozialen Medien und Entwicklungsgemeinschaften und verstehen Sie ihre technische Stärke und Unterstützung der Gemeinschaft.

3) Entsorgungsinvestition: Investieren Sie nicht alle Fonds in ein einzelnes Defi -Projekt oder -vermögen. Dezentrale Investitionen können das Risiko verringern.Wählen Sie mehrere Defi -Projekte verschiedener Typen wie Kreditaufnahme, DEX, Landwirtschaft usw. auf dezentrale Risiko -Exposition aus.

4) Kleine Tests: Führen Sie vor einer großen Menge an Transaktionen eine kleine Testtransaktion durch, um die Sicherheit von Betrieb und Plattformen zu gewährleisten.

5) Regelmäßige Überwachungskonten und Notfallbehandlung: Überprüfen Sie regelmäßig Ihr eigenes Defi -Konto und Ihr eigenes Vermögen und entdecken Sie rechtzeitige abnormale Transaktionen oder Aktivitäten.Verwenden Sie Tools (z. B. Ethercan) Überwachungskettenhandelsprüfungen, um die Sicherheit der Vermögenswerte zu gewährleisten.Nachdem Sie Abnormalitäten erkannt haben, nehmen Sie die Notfallmaßnahmen rechtzeitig vor, z. B. die gesamte Genehmigung des Kontos und kontaktieren Sie das Brieftaschensicherheitsteam, um Unterstützung zu erhalten.

6) Verwenden Sie neue Projekte mit Vorsicht: Halten Sie sich vorsichtig für neue Projekte, die nur online oder unglaublich sind.Sie können eine kleine Menge an Fonds für Tests investieren, um seinen Betrieb und die Sicherheit zu beobachten.

7) Verwenden Sie Mainstream Web3 Wallets für Transaktionen: Nur die Mainstream -Web3 -Brieftasche interagiert mit dem Defi -Projekt.

8) Fangangriffe verhindern: Klicken Sie sorgfältig auf seltsame Links und E -Mails, die unbekannt sind.Verwenden Sie offizielle Kanäle, um Brieftaschen und Anwendungen herunterzuladen, um die Authentizität der Software zu gewährleisten.

Zweitens aus der Ebene von OKX Web3 Wallet:

Wir bieten viele Sicherheitsmechanismen zum Schutz der Benutzerfonds:

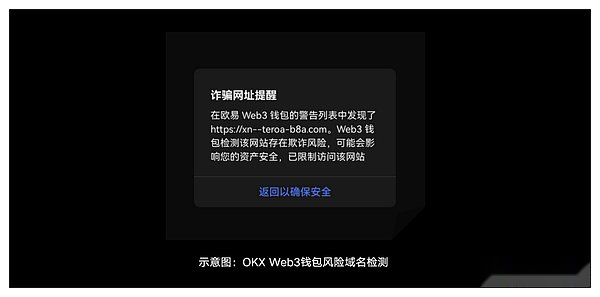

1) Erkennung von Risikodomänen: Wenn Benutzer auf DAPP zugreifen, werden OKX Web3 -Brieftaschen im Domänennamen erkannt und analysiert.

2) 貔貅 Platten -Token -Test: OKX Web3 Wallet unterstützt eine vollständige Fähigkeit zur Erkennung von Puppet Token, schützt aktiv die 貔貅 -Platte in der Geldmünze und vermeiden Sie Benutzer, mit den 貔貅 -Platten -Token zu interagieren.

3) Adressetikettbibliothek: OKX Web3 Wallet bietet eine reichhaltige und perfekte Adressetikettbibliothek.

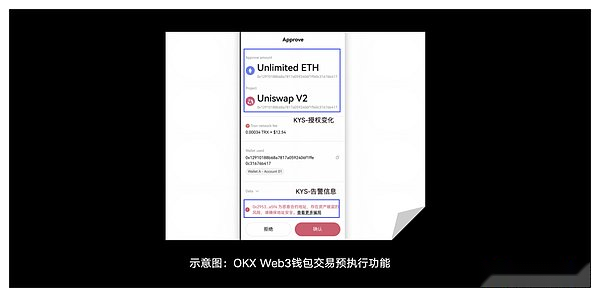

4) Handel vor -Execution: Bevor der Benutzer eine Transaktion einreicht, simuliert die OKX Web3 -Wallet die Transaktion und zeigt die Ergebnisse der Vermögenswerte und die Autorisierung an den Benutzer als Referenz an.Benutzer können beurteilen, ob sie die Erwartungen auf der Grundlage der Ergebnisse erfüllen, damit sie entscheiden können, ob sie die Transaktion weiterhin einreichen sollen.

5) Integrierte Defi -Anwendung: OKX Web3 Wallet verfügt über integrierte Dienste für verschiedene Mainstream -Defi -Projekte.Darüber hinaus empfehlen OKX Web3 Wallets auch Pfade für Dex, Cross -Chain Bridge und andere Defi -Dienste, um den Benutzern optimale Defi -Dienste und optimale Gaslösungen zu bieten.

6) Weitere Sicherheitsdienste: OKX Web3 Wallets erhöhen nach und nach mehr Sicherheitsfunktionen, erstellen fortschrittlichere Sicherheitsschutzdienste und besser und effizienter, um die Sicherheit von OKX -Brieftaschenbenutzern zu gewährleisten.

Q8: Nicht nur Benutzer,DefiWie schützt ich das Risiko des Projekts und wie schützt man es?

BlocksecSicherheitsteam:Zu den Arten von Risiken, mit denen das Defi -Projekt konfrontiert ist, gehören: Code -Sicherheitsrisiko, Betriebssicherheitsrisiko und externe Abhängigkeitsrisiken.

Erstens, Code -Sicherheitsrisiko.Das heißt, die Sicherheitsrisiken, die auf Codeebene auf Codeebene bestehen können.Für das Defi -Projekt sind intelligente Verträge die Kerngeschäftslogik (Front -End- und Back -End -Verarbeitungslogik usw. gehören zum traditionellen Softwareentwicklungsgeschäft, das relativ reif ist). :

1) Zunächst müssen wir aus der Sicht der Entwicklung die branchenbezogene praktische Entwicklungspraxis für die Vertragssicherheit befolgen, z. realisiert, um unbekannte Risiken zu vermeiden, die durch sich wiederholende Erfindungsräder verursacht werden.

2) gefolgt von internen Tests ist das Testen ein wichtiger Bestandteil der Softwareentwicklung, was dazu beitragen kann, viele Probleme zu ermitteln.Für das Defi -Projekt reicht jedoch nur lokale Tests aus, um das Problem aufzudecken, aber auch weitere Tests in der Bereitstellungsumgebung in der Nähe des tatsächlichen Online -Unternehmens.

3) Nach Abschluss des Tests stellt er schließlich eine Verbindung zu einem gut bekannten Audit -Service für dritte Teilnehmer her.Obwohl die Prüfung nicht sicherstellen kann, dass 100%keine Probleme haben, kann die systemische Prüfungsarbeit der Projektpartei hauptsächlich dazu beitragen, verschiedene häufige Sicherheitsprobleme zu positionieren, die häufig mit Entwicklern oder aufgrund unterschiedlicher Denkmethoden nicht vertraut sind. .Natürlich werden aufgrund der Unterschiede in Professionalität und Richtung, wenn das Budget zulässig ist, zwei oder mehr Prüfungsunternehmen empfohlen, an der Praxis teilzunehmen.

Zweitens betreiben Sie Sicherheitsrisiken.Das Sicherheitsrisiko des Projekts nach dem Start des Projekts.Einerseits hat der Code möglicherweise noch unbekannte Lücken.Obwohl der Code eine gute Entwicklung, Testen und Prüfung unterzogen hat, gibt es möglicherweise immer noch unbegrenzte Sicherheitsrisiken, die in der Sicherheitspraxis der Softwareentwicklung seit Jahrzehnten weitgehend nachgewiesen wurden. Das Projekt wird gestartet und steht vor weiteren Herausforderungen, wie z. B. private Schlüssellecks, system wichtige Parameterfehlereinstellungen usw. können schwerwiegende Folgen und enorme Verluste verursachen.Umfang der operativen Sicherheitsrisiken umfassen ::

1) Erstellen und Verbesserung des privaten Schlüsselmanagements: Verfassene Methoden für private Schlüsselverwaltungen wie zuverlässige Hardware -Geldbörsen oder MPC -basierte Brieftaschenlösungen anwenden.

2) Laufen Sie eine gute Ausführung der Statusüberwachung: Das Überwachungssystem nimmt den Betrieb von besonderen Rechten und den Sicherheitsstatus des Projektbetriebs in Echtzeit wahr.

3) Erstellen Sie einen automatisierten Reaktionsmechanismus für Risiken: Beispielsweise kann die Verwendung von Blocksec Phalcon automatisch das Blockieren erhalten und (weitere) Verluste bei Begegnung mit Angriffen vermeiden.

4) Vermeiden Sie ein -Punkte -Risiken für die Berechtigung: Wenn Sie sicher mehr Brieftaschen unterschreiben, um Privilegien auszuführen.

Drittens beziehen sich externe Abhängigkeitsrisiken auf die im Projekt vorhandenen externen Abhängigkeiten.Zu den Vorschlägen für externe Abhängigkeitsrisiken gehören:

1) Wählen Sie zuverlässige externe Partner wie das von der Industrie anerkannte zuverlässige Kopfprotokoll.

2) Nehmen Sie einen guten Betriebsstatus aus: Ähnlich wie bei den operativen Sicherheitsrisiken, aber das Überwachungsobjekt hier sind externe Abhängigkeiten.

3) Erstellen Sie einen automatisierten Reaktionsmechanismus für Risiken: Ähnlich wie bei den Betriebssicherheitsrisiken, aber die Entsorgungsmethode kann unterschiedlich sein, z. B. das Schalten von Ersatzabhängigkeiten anstelle von direktem Protokoll von direktem Pause.

Darüber hinaus geben wir für die Projektpartei, die eine Überwachungsfähigkeit aufbauen möchte, einige Überwachungsvorschläge an

1) genaue Überwachungspunkte festlegen: Bestimmen Sie, welche Schlüsselzustände (Variablen) und welche Stellen überwacht werden müssen.Die Einstellung des Überwachungspunkts ist jedoch schwierig, umfassend abzudecken, insbesondere bei der Angriffsüberwachung. Es wird empfohlen, einen externen professionellen Dritten und einen tatsächlichen Inspektionsangriffserkennungsmotor zu verwenden.

2) Gewährleistung der Genauigkeit und Zeitlichkeit der Überwachung: Die Genauigkeit der Überwachung bedeutet, dass es nicht zu viele Missverständnisse (FP) und Auslassungen (FN) geben muss. und die Angriffstransaktion wird festgestellt), ansonsten kann sie nur für die Analyse nach der POST verwendet werden, was äußerst hohe Anforderungen an die Leistung und Stabilität des Überwachungssystems hat.

3) müssen die Antwortfunktionen automatisieren: Basierend auf einer präzisen und realen Zeitüberwachung können automatisierte Antworten erstellt werden, einschließlich der Blockierungsanschläge von Pause -Protokoll und so weiter.Hier finden Sie einen angepassten und zuverlässigen Support für das Automatisierungsrahmen.

Im Allgemeinen erfordert der Bau von Überwachungsfunktionen professionelle externe Sicherheitslieferanten, an der Bauarbeiten teilzunehmen.

OKX Web3Brieftaschensicherheitsteam:Es gibt viele Risiken im Defi -Projekt, die hauptsächlich die folgenden Kategorien enthalten:

1) Technisches Risiko: Es umfasst hauptsächlich Schwachstellen für intelligente Vertrag und Netzwerkangriffe.Zu den Schutzmaßnahmen gehören ein drittbeteiliges Prüfungsunternehmen mit Sicherheitsentwicklung und professionelle Audits zur Durchführung eines umfassenden Audits von intelligenten Verträgen, die Einrichtung von Kopfgeldplänen für Schwachstellen, um weiße Hüte und Hacker zu motivieren, Schwachstellen zu entdecken und die Sicherheit von Vermögenswerten zur Verbesserung der Mittel zu verbessern.

2) Marktrisiko: Zu den hauptsächlich Preisschwankungen, Liquiditätsrisiken, Marktmanipulation und kombiniertes Risiko.Zu den Schutzmaßnahmen gehören die Verwendung stabiler Währung und Risikoabsicherung zur Verhinderung von Preisschwankungen, die Verwendung von Liquiditätsabbau und dynamischen Kostenmechanismus, um mit Liquiditätsrisiken umzugehen, die vom DEFI -Protokoll unterstützten Arten von Vermögenswerten strikt zu überprüfen und dezentrale Prophezeiungsautomaten zu verwenden, um Marktmanipulationen zu verhindern. Innovation und Optimierung von Protokollfunktionen, um mit wettbewerbsfähigen Risiken umzugehen.

3) Betriebsrisiko: Es umfasst hauptsächlich menschliche Fehler und Governance -Risiken.Zu den Schutzmaßnahmen gehören die Einrichtung strikter interner Kontroll- und Betriebsprozesse, um das Auftreten künstlicher Fehler zu verringern, automatisierte Instrumente zur Verbesserung der Betriebseffizienz und angemessene Governance -Mechanismen für Designs zu verwenden, um die Dezentralisierung und Sicherheitsausgleich zu gewährleisten, z.Und machen Sie einen guten Überwachung und einen Notfallplan für die Online -Projekte.

4) Regulierungsrisiko: Anforderungen an die Einhaltung von Recht und Anti -Geldwäsche (AML)/Verständnis Ihrer Kunden (KYC).Zu den Schutzmaßnahmen gehören die Einstellung von Rechtsberatern, um sicherzustellen, dass das Projekt den Anforderungen von Recht und Regulierung erfüllt, eine transparente Einhaltungspolitik festlegt und die AML- und KYC -Maßnahmen aktiv umsetzt, um das Vertrauen von Benutzern und Aufsichtsbehörden zu verbessern.

Q9DerDefiWie kann man eine gute Prüfungsfirma beurteilen und wählen?

BlocksecSicherheitsteam:Wie beurteilen die Defi Project Party eine gute Prüfungsfirma.

1) Ob gut bekannte Projekte prüfen: Dies weist darauf hin, dass die Prüfungsgesellschaft von diesen bekannten Projekten anerkannt wird.

2) Ob die Prüfungsgegenstände angegriffen wurden: Obwohl theoretisch, garantiert das Audit nicht 100%der Sicherheit, aber die meisten Projekte, die vom geprüften Unternehmen mit gutem Ruf geprüft wurden, wurden nicht angegriffen.

3) Durch die Qualität der Prüfung durch frühere Prüfungsberichte: Der Prüfungsbericht ist ein wichtiges Symbol, um die Professionalität des Prüfungsunternehmens zu messen. (Schädlichkeit (schädlicher Schaden gemäß dem Grad), Menge usw., Die Sicherheitsanfälligkeit ergab, ob sie normalerweise von der Projektpartei angepasst wurde.

4) Professionelle Praktiker: Die Zusammensetzung des Prüfungsunternehmens, einschließlich akademischer Qualifikationen und Beschäftigungshintergrund.

Vielen Dank, dass Sie die 05. Ausgabe der OKX Web3 -Wallet „Safety Sonderausgabe“ ansehen. , also bleib dran!

Haftungsausschluss:

Dieser Artikel ist nur als Referenz. Dieser Artikel ist nicht beabsichtigt, (i) Investitionsempfehlungen oder Investitionsempfehlungen abzugeben.Das Halten digitaler Vermögenswerte (einschließlich stabiler Währung und NFTs) beinhaltet ein hohes Risiko und kann stark schwanken, auch als wertlos.Sie sollten sorgfältig prüfen, ob Transaktionen oder das Halten digitaler Vermögenswerte für Sie entsprechend Ihrer finanziellen Situation geeignet sind.Bitte seien Sie für das Verständnis und die Befolgung der relevanten lokalen Antragsgesetze und -vorschriften verantwortlich.