導入

OKX Web3ウォレットは、さまざまな種類のチェーンセキュリティの質問について特別な回答をするために、「Safety Special Issue」コラムを特別に計画しました。ユーザー周辺の最も実際のケースを通じて、それは共同で共有され、セキュリティの分野で専門家や機関と回答しています。

世界の最大の魅力は、誰もが「巨大なクジラ」になる可能性があることです。

しかし、「巨大なクジラ」でさえ頑固ではありませんが、「鼓動」があるときもあります。

だから、チェーンで遊ぶ、最初に安全

それ以外の場合は、「ジョブを開始する」必要があります

この問題は、安全なガイドラインの観点から、Safety BlockChain Security Pioneer BlockSecとOKX Web3 Wallet Securityチームの05番目の号ですdefiヘッジ戦略。たとえば、監査レポート、指標とパラメーターの予備評価、プロジェクトパーティーまたは巨大なクジラのユーザー、監視の認識能力を構築する方法、Defiセキュリティ保護コードなどを見逃さないでください!

BlockSecセキュリティチーム:BlockSecは、現在、ブロックチェーンセキュリティサービスプロバイダーであるため、メタマスク、コンパウンド、UNISWAP財団、PancakesWap、Puffer、その他の有名なプロジェクトパーティーを含む300人以上の顧客にサービスを提供しています資金で。

BlocksecのCEO& Zhou Yajinは、Zhijiang Universityの教授を選びました。CTO&共同設立者Wu Leiは、Zhijiang Universityのコンピューターの教授でした。製品ディレクターのレイモンドは、Tencentと360の安全な製品を担当しています。

okx web3ウォレットセーフティチーム:みなさん、こんにちは。この共有をとても嬉しく思います。OKX Web3セキュリティチームは、主に、スマートコントラクトセキュリティ監査、ウォレットセキュリティ容量の構築、チェーン上のプロジェクトの安全監視など、Web3の分野でさまざまなタイプのセキュリティ機能を構築することを担当していますブロックチェーン全体のセキュリティエコロジー。

Q1:いくつかのユーザーの実際の出会いを共有しますdefiリスクケース

BlockSecセキュリティチーム:Defiは、資産に比較的安定した高いリターンをもたらすため、多くの大家族を引き付けました。流動性を改善するために、多くのプロジェクトパーティーは、大規模な世帯を積極的に招待して定住します。たとえば、いくつかの大家族が巨大な資産に保管されているというニュース報道をしばしば見ることができます。もちろん、Defiプロジェクトに参加するとき、これらの巨大なクジラは安定した利点に加えていくつかのリスクに直面します。次に、defiリスクケースのいくつかの開示を共有します。

ケース1:2022年のPolynetworkセキュリティ事件では、合計6億ドル以上の資産が攻撃されました。噂によると、シェニュは1億米ドルもありますが、攻撃者はこの事件を正常に解決しましたが、その問題を記念して記念碑を構築することも発表しました。とても苦しんでいる。現在のセキュリティインシデントの一部は良いものですが、安全イベントのほとんどはそれほど幸運ではありません。

ケース2:よく知られているDex Sushiswapが2023年に攻撃されました。多くの大家族は330万ドル以上の損失を失い、彼の損失だけで総損失の約90%に達しました。

ケース3:今年の3月のPrismaセキュリティ事件では、これらの損失は17のウォレットアドレスからのものであり、ウォレットあたりの平均損失は820,000米ドルを失いましたが、4人のユーザーの損失は80を占めました。 %。これらの盗まれた資産のほとんどは回収されていません。

最終的な分析では、特にメインネットワークは無視されません。これは、特定のスケールに達する可能性があるためですクジラはTVLの80%を寄付しました。セキュリティインシデントが発生すると、これらの巨大なクジラは必然的にほとんどの損失を負担します。「巨大なクジラが肉を食べているのを見ることができず、彼らもbeatられています。」

okx web3ウォレットセーフティチーム:チェーン上の世界の繁栄により、ユーザーが遭遇する障害のあるケースも日々増加しています。

ケース1:PlayDapp特権アカウントプライベートキーリークインシデント。2024年2月9日から12日まで、攻撃者がキャストされ、承認なしに179億のプラトークンを盗み、約32.3500万ドルを失いました。攻撃者は、PLAトークンに新しいコインコンを追加し、多数のPLAをキャストし、複数のチェーンアドレスと交換に散らばっています。

ケース2:ヘッジファイナンス攻撃イベント。2024年4月19日、ヘッジーファイナンスはイーサリアムとarbitrumの主要なセキュリティの脆弱性に遭遇し、約4470万米ドルが失われました。攻撃者は、契約を使用して、ユーザーの入力検証の脆弱性を欠いており、攻撃に対する攻撃の攻撃の許可を取得して、契約から資産を盗みます。

Q2:電流を要約できますかdefi主なリスクタイプはフィールドに存在します

okx web3ウォレットセーフティチーム:実際のケースと組み合わせて、現在のdefiフィールドで一般的な現在の4種類のリスクタイプを整理します

最初のカテゴリ:釣り攻撃。釣り攻撃は、合法的なエンティティまたは個人を偽装したサイバー攻撃で一般的なタイプであり、犠牲者をだまして、プライベートキー、パスワード、その他の個人データなどの機密情報を提供します。Defiの分野では、通常、漁業攻撃は次の方法で行われます。

1)偽のWebサイト:攻撃者は、実際のDefiプロジェクトに似た釣りウェブサイトを作成し、ユーザーを誘惑して当局に署名したり、取引を転送したりします。

2)ソーシャルエンジニアリング攻撃:Twitterで、攻撃者は高い模倣アカウントを使用したり、プロジェクトパーティーのTwitterまたはDiscordアカウントをハイジャックして、誤ったプロモーション活動またはエアドロップ情報(実際には釣りのリンク)をリリースして、ユーザーに釣り攻撃を実行します。

3)悪意のあるスマートコントラクト:攻撃者は、一見魅力的なスマートコントラクトまたはDefiプロジェクトを投稿して、ユーザーを誘惑して、資金を盗むためのアクセス権を許可しました。

2番目のカテゴリ:rugpull。Rugpullは、Defiの分野におけるユニークな詐欺です。これは、プロジェクト開発者が突然資金を引き出し、大量の投資を引き付けた後に姿を消し、すべての投資家の資金をもたらすことを意味します。ラグパルは通常、分散型交換(DEX)および流動性採掘プロジェクトで発生します。主な症状には次のものがあります。

1)流動性の避難:開発者は、流動性プールへのユーザー投資を引き付けるために大量の流動性を提供し、突然すべての流動性を撤回し、トークン価格が急落し、投資家は大きな損失を被りました。

2)Forge Project:開発者は、一見合法的なDefiプロジェクトを作成します。これは、ユーザーが誤ったコミットメントと高収入を通じて投資するように誘惑しますが、実際には実際の製品やサービスはありません。

3)契約の許可の変更:開発者は、スマート契約のバックドアまたは許可を使用して、契約の規則を変更するか、いつでも資金を引き出します。

3番目のカテゴリ:スマートコントラクトの脆弱性。スマートコントラクトは、ブロックチェーンで実行されている自動実行コードであり、展開すると変更できません。スマートコントラクトに抜け穴がある場合、それは深刻なセキュリティの問題につながります。一般的なスマートコントラクトの脆弱性は次のとおりです。

1)再入力された脆弱性:攻撃者は、最後の呼び出しが完了する前に脆弱性契約を繰り返し呼び、契約の内部状態に問題を引き起こしました。

2)論理エラー:契約設計または実装の論理エラーは、予期しない動作または抜け穴につながります。

3)整数のオーバーフロー:契約は整数操作を適切に処理しないため、オーバーフローまたはオーバーフローが発生します。

4)価格操作:攻撃者は、予言機の価格を操作することにより攻撃されます。

5)精密損失:浮動点または整数精度の問題により、計算エラーが発生します。

6)入力検証の欠如:ユーザーの入力の検証の失敗、潜在的なセキュリティの問題につながる。

4番目のカテゴリ:ガバナンスリスク。ガバナンスのリスクには、プロジェクトの中心的な決定および制御メカニズムが含まれます。一般的なタイプのリスクは次のとおりです。

1)秘密鍵の漏れ

一部のDefiプロジェクトの特権アカウントは、EOA(外部所有アカウント)によって管理されているか、これらのプライベートキーが漏れたり盗まれたりする場合、攻撃者は自由に契約または資金を操作できます。

2)ガバナンス攻撃

一部のDefiプロジェクトは分散型ガバナンスソリューションを使用していますが、次のリスクは依然として存在します。

・トークンへの借入:攻撃者は、大量のトークンを借用することにより、短期間で投票の結果を操作できます。

・投票権を管理する:トークンが少数の人々の手に高度に集中している場合、これらの人々は、集中票を集めた権利を通じてプロジェクト全体の決定を制御できます。

Q3:どの寸法またはパラメーターを事前に評価できるかdefiプロジェクトの安全性とリスクレベル?

BlockSecセキュリティチーム:Defiプロジェクトに参加する前に、プロジェクトの全体的なセキュリティ評価を実施する必要があります。特に、比較的大きな資本量を持つ参加者にとって、必要な安全性のデューデリジェンス調査は、資金のセキュリティを最大限に保証できます。

まず、プロジェクトパーティが監査されているかどうか、監査会社が高い評判を持つ監査会社、多くの監査会社が関与しているかどうか、最新のコードが監査されたかどうかなど、プロジェクトのコードセキュリティを包括的に評価することをお勧めします。一般的に、オンラインで実行されているコードが多くのセキュリティ会社によって監査されている場合、セキュリティの評判が高いため、セキュリティに攻撃されるリスクが大幅に減少します。

第二に、プロジェクトパーティーが実際の安全性監視システムを展開するかどうかに依存します。セキュリティ監査保証の安全性は静的であり、プロジェクト後のプロジェクトによって引き起こされる動的な安全性の問題を解決しません。たとえば、プロジェクトパーティーは、プロジェクトの主要な操作パラメーターを不適切に調整し、新しいプールを追加しました。プロジェクトパーティが実際の安全性監視システムを使用している場合、実行時の安全係数は、そのようなソリューションを採用していない契約の安全要因よりも高くなります。

第三に、プロジェクトパーティが緊急事態に自動応答能力を持っているかどうかに依存します。この能力は、コミュニティによって長い間無視されてきました。複数のセキュリティインシデントでは、プロジェクトパーティーは自動機能融解(またはファンドに敏感な運用の融解)を達成しなかったことがわかりました。ほとんどのプロジェクト関係者は、緊急事態で安全イベントを処理するために手動の方法を使用しており、この方法は非効率的または無効であることが証明されています。

第四に、それはプロジェクトの外部依存性と外部依存の堅牢性に依存します。DEFIプロジェクトは、価格や流動性など、第3パーティのプロジェクトが提供する情報に依存します。したがって、外部依存数量、外部依存プロジェクトのセキュリティ、外部依存データの監視があるかどうか、プロジェクトを評価するための実際の処理角度からプロジェクトのセキュリティを評価する必要があります。一般的に言えば、外部依存関係のプロジェクトパーティーは、ヘッドプロジェクトのプロジェクトパーティーであり、外部プロジェクトの異常なデータのフォールトトレランスと実際の時間処理はより安全です。

5番目、プロジェクトパーティーが比較的優れたコミュニティガバナンス構造を持っているかどうか。これには、プロジェクトパーティーが主要なイベントのコミュニティ投票メカニズムを持っているかどうか、デリケートな操作が完了したかどうか、およびより多くのウォレットがコミュニティの中立参加を導入したかどうか、コミュニティセキュリティ委員会があるかどうかが含まれます。これらのガバナンス構造は、プロジェクトの透明性を向上させ、Rugpullによるプロジェクトのユーザーの資金の可能性を減らすことができます。

最後に、プロジェクトパーティーの歴史的歴史も非常に重要です。プロジェクトチームとプロジェクトのコアメンバーのバックグラウンド調査を実施する必要があります。プロジェクトパーティーの中核メンバーが、ラグパルなどの過去または悪い歴史的記録で何度も攻撃された場合、そのようなプロジェクトのセキュリティリスクは比較的高くなります。

要するに、DEFIプロジェクトに参加する前に、ユーザー、特に多額の資金調達参加者は、プロジェクトの前のコードセキュリティ監査から、プロジェクトがオンラインになった後の実際のセキュリティ監視と自動応答機能まで、研究の良い仕事をする必要があります。プロジェクト当事者のセキュリティ投資とセキュリティのセキュリティを検査すると、プロジェクトに投資された資金のセキュリティを確保するために、外部依存、ガバナンス構造、およびプロジェクトの過去の歴史の観点から移行するという良い仕事をしなければなりません。

okx web3ウォレットセーフティチーム:Defiプロジェクトのセキュリティを100%確保することは不可能ですが、ユーザーは最初に次の次元のクロスコンビネーションを通じてDefiプロジェクトの安全性とリスクレベルを評価できます。

1。プロジェクト技術セキュリティ

1。スマート契約監査:

1)プロジェクトが複数の監査会社によって監査されているかどうか、および監査会社が評判と経験を持っているかどうかを確認します。

2)監査レポートのレポートの数と重大度を確認して、すべての問題が修復されたことを確認します。

3)プロジェクトの展開のコードが監査のコードバージョンと一致しているかどうかを確認します。

2。コードオープンソース:

1)プロジェクトのコードがオープンソースであるかどうかを見てください。

2)開発チームの背景:プロジェクト開発チームの背景と経験、特にブロックチェーンとセキュリティでの経験、およびチームの透明性と公開情報レベルを理解します。

3)脆弱性報奨金計画:プロジェクトに、セキュリティ研究者が抜け穴を報告するように動機付けする脆弱性賞金計画があるかどうか。

3。財政と経済の安全

1)資金のロック数量:スマートコントラクトに閉じ込められた資金の量を確認してください。ロックすることは、プロジェクトに対する高度な信頼を意味する場合があります。

2)トランザクションの量と流動性:プロジェクトの量と流動性を評価すると、低流動性は価格操作のリスクを高める可能性があります。

3)トークン経済モデル:トークン分布、インセンティブメカニズム、インフレモデルなど、プロジェクトのトークン経済モデルを評価します。たとえば、過剰な濃縮トークンを保持するなどがあります。

4。運用と管理の安全

1)ガバナンスメカニズム:プロジェクトのガバナンスメカニズム、集中型ガバナンスメカニズムがあるかどうか、コミュニティが重要な決定に投票できるかどうかを理解し、トークンの分布と投票権の集中を分析します。

2)リスク管理措置:プロジェクトにリスク管理措置と緊急計画があるかどうか、潜在的なセキュリティの脅威と経済攻撃に対処する方法。さらに、プロジェクトの透明性とコミュニティコミュニケーションの観点から、プロジェクトパーティーはプロジェクトの進捗レポートやセキュリティの更新を定期的にリリースできず、コミュニティと積極的にコミュニケーションを取り、ユーザーの問題を解決するかどうかを確認できます。

5。市場とコミュニティの評価

1)コミュニティ活動:コミュニティ活動とプロジェクトのユーザー基盤を評価します。

2)メディアとソーシャルメディアの評価:メディアとソーシャルメディアのプロジェクトの評価を分析し、プロジェクトに関するユーザーと業界の専門家の見解を理解します。

3)パートナーと投資家:プロジェクトがよく知られているパートナーと投資家がプロジェクトの信頼性を高めることができるかどうかを見てください。

Q4:ユーザーは、監査レポート、オープンソースのステータスなどをどのように調べる必要がありますか?

BlockSecセキュリティチーム:監査されたプロジェクトの場合、プロジェクトパーティーは通常、公式チャネルに関するコミュニティへの監査レポートを積極的に発表します。これらの監査レポートは通常、プロジェクトパーティのドキュメント、GitHubコードライブラリ、その他のチャネルにあります。さらに、監査報告書の信頼性と識別が必要です。

では、投資家はそのような監査レポートを受け取ったときにそのような監査レポートをどのように研究しますか?

まず、Open Zeppelin、Trail of Bits、BlockSec、その他のヘッド監査会社など、セキュリティの評判が高い一部のセキュリティ企業によって監査レポートが監査されたかどうかに依存します。

第二に、それは監査報告書に記載されている問題が修復されていない場合、プロジェクトパーティーの理由に依存します。ここでは、監査レポートの有効な脆弱性レポートと無効な脆弱性を区別する必要があります。監査報告書には統一された業界基準がないため、セキュリティ監査会社は、プロジェクトの脆弱性のリスク評価と、独自の安全認知に基づいてレポートを実施します。したがって、監査レポートにある抜け穴は、効果的な脆弱性レポートに焦点を当てる必要があります。このプロセスは、第3パーティの独立評価を実施するために独自のセキュリティコンサルティングチームを導入するのが最善です。

第三に、プロジェクトパーティが公開した監査レポートの監査時間が、最近のプロジェクトのアップグレードと更新時間と一致するかどうかに依存します。監査レポートでは、プロジェクトパーティの現在のオンラインコードのすべてのコードをカバーしています経済的および時間コストを考慮するために、プロジェクトパーティーは通常、コード監査を実施します。したがって、この場合、監査済みコードがコアプロトコルコードであるかどうかを判断する必要があります。

第4に、プロジェクトの行で実行されているコードが検証されているか(オープンソース)かどうかに依存し、検証済みのコードが監査レポートと一致しています。一般に、監査はプロジェクトパーティのGithubに基づいています(オンラインで展開されたコードではなく)。チェーン上のプロジェクトの最終展開がオープンソースではない場合、または監査済みコードとは大きく異なる場合、注意が必要なポイントです。

要するに、監査報告書自体を読むことは非常にプロフェッショナルなものです。

okx web3ウォレットセーフティチーム:ユーザーは、Defiプロジェクトの公式WebサイトまたはOklinkなどの第3パーティのWebサイトを使用して、一般的にスマートコントラクトのステップとオープンソースステータスのステップを紹介します。

まず、公式の発表またはウェブサイトを見つけます。最も信頼できるDEFIプロジェクトは、関連するドキュメント情報を公式ウェブサイトに表示します。契約アドレス。プロジェクトパーティーの公式ウェブサイトに加えて、通常、監査レポートと契約住所情報の展開を、MediumやTwitterなどの公式ソーシャルメディアに関する展開を示しています。

第二に、プロジェクトパーティーの公式Webサイトを読んだ後、Oklinkブラウザを介してプロジェクトパーティが提供する契約アドレス情報を確認し、「契約」列の契約のオープンソースコード情報を確認できます。

第三に、監査報告書とプロジェクトパーティーのオープンソースコード情報を取得した後、監査レポートの監査レポートを読み始めることができます。

1)監査報告書の構造を理解し、監査レポートの内容の一般的な概念を持っています。

2)紹介の関連コンテンツを読むとき、監査レポートの範囲と監査レポートは、監査ファイルによって提出されたGithubのコミットIDをマークします

3)読み物に見られる問題、解決策、提案、監査結果を読むとき、プロジェクトチームが提案に従って見つかった脆弱性を修正したかどうか、およびプロジェクトパーティーが次のようになったかどうかに焦点を当てる必要があります。適切に処理されます。

4)複数のレポートを比較します。プロジェクトが複数回監査されている場合は、各監査レポートの違いを確認して、プロジェクトの安全性の向上を理解してください。

Q5:ハッカー攻撃履歴と賞金計画、右defiプロジェクトの安全性の参照値?

okx web3ウォレットセーフティチーム:Hacker Attack History and Bounty Planは、Defiプロジェクトのセキュリティ評価のための特定の基準値を提供します。これは、主に以下の側面に反映されています。

まず、ハッカー攻撃履歴

1)歴史的脆弱性を明らかにする:攻撃履歴は、プロジェクトの特定のセキュリティの脆弱性を示すことができ、ユーザーは過去にどのセキュリティ問題が使用されていたか、およびこれらの問題が完全に修復されたかどうかを理解できるようにします。

2)リスク管理能力を評価する:プロジェクトが歴史のセキュリティインシデントにどのように対応するか。これは、危機を管理し対処する能力を反映することができる。積極的に対応するプロジェクト、タイムリーな修理脆弱性、ユーザーの補償は、通常、より信頼性が高く成熟した投資オプションと見なされます。

3)プロジェクトの評判:頻繁なセキュリティの問題は、プロジェクトに対するユーザーの信頼を減らす可能性がありますが、プロジェクトがエラーからセキュリティ対策を学び、強化する能力を示すことができれば、これは長期的な評判を築くことができます。

第二に、賞金計画

Defiおよびその他のソフトウェアプロジェクトにおける賞金計画の実装は、セキュリティを改善し、潜在的な抜け穴を発掘する重要な戦略です。これらの計画は、プロジェクトの安全性評価に複数の基準値をもたらします。

1)外部監査の強化:賞金計画は、グローバルなセキュリティ研究者がプロジェクトのセキュリティ監査に参加することを奨励しています。この「クラウドソーシング」セキュリティテストは、内部監査を無視される可能性のある問題を公開する可能性があり、それにより潜在的な脆弱性を発見し解決する機会が増えます。

2)安全対策の検証の妥当性:実際の報奨金計画を通じて、プロジェクトは実際の戦闘における安全対策の有効性をテストできます。プロジェクトの賞金計画が長いが、レポートがそれほど深刻ではない場合、これはプロジェクトが比較的成熟して安全であることを示す指標かもしれません。

3)継続的なセキュリティ改善:賞金計画は、継続的な改善メカニズムを提供します。新しいテクノロジーと新しい攻撃方法の出現により、バウンティプランはプロジェクトチームが最新のセキュリティ上の課題に対処できるように、プロジェクトチームがタイムリーにセキュリティ対策を更新および強化するのに役立ちます。

4)セキュリティ文化を確立する:プロジェクトが賞金計画を設定し、計画の深刻さと活動がセキュリティに対するプロジェクトチームの態度を反映できるかどうか。肯定的な賞金計画は、堅実なセキュリティ文化を確立するというプロジェクトのコミットメントを示しています。

5)コミュニティと投資家の信頼を向上させる:賞金計画の存在と効果は、コミュニティと潜在的な投資家に、プロジェクトがセキュリティを重視していることを証明することができます。これは、ユーザーの信頼を高めるだけでなく、より多くの投資を引き付けることができるため、投資家は高いセキュリティ責任を示すプロジェクトを選択する傾向があるためです。

Q6:参加するdefi当時、ユーザーはどのようにして監視の認識能力を構築できますか

BlockSecセキュリティチーム:巨大なクジラのユーザーを例にとると、巨大なクジラは主に個々の投資家または小規模チームの投資機関を指しますが、通常、非常に強力なセキュリティチームと独自の安全ツールを開発する能力を持っています。したがって、これまでのところ、ほとんどの巨大なクジラには十分なリスク認識がありません。そうしないと、そのような大きな損失に苦しむことはありません。

大きな損失のリスクがあるため、一部の巨大なクジラのユーザーは、リスクを監視および知覚するために、いくつかのオープンなセキュリティツールに意識的に依存し始めています。現在、多くのチームが監視製品を行っていますが、選択する方法は非常に重要です。ここにいくつかの重要なポイントがあります:

まず、使用コスト。多くのツールは非常に強力ですが、プログラミングが必要であり、使用コストは低くありません。ユーザーにとっては、契約の構造を理解したり、住所を収集したりするのは容易ではありません。

第二に、それは精度です。夜寝ている間、誰も連続していくつかのアラームを受け取ることを望んでおらず、それが間違いであることに気づき、それが人々を破裂させるでしょう。したがって、精度も重要です。

最後に、それはセキュリティです。特にこの規模の資金の下では、チームのツール開発やさまざまなセキュリティリスクを無視することはできません。最近のガラゲームは攻撃されました。これは、安全でない第3パーティのサービスプロバイダーを導入したと言われています。したがって、信頼できるチームと信頼できる製品が不可欠です。

今のところ、多くの巨大なクジラが私たちを見つけました。そのため、巨大なクジラのユーザーは資金のセキュリティを確保するだけでなく、「掘りと販売」などの日々の資本管理も考慮しています。リスクを認識しています。

Q7:参加するdefi安全性の提案と安全リスクに対処する方法

BlockSecセキュリティチーム:大規模な参加者にとって、Defi契約に参加することは、主要なセキュリティを確保し、可能性のあるセキュリティリスクに関する包括的な研究に投資することです。通常、ファンドの安全性は次の側面から保証できます。

まず、プロジェクトパーティーのセキュリティと投資を複数の側面で判断する必要があります。上記が徹底的なセキュリティ監査であるかどうか、プロジェクト当事者がプロジェクトの安全リスクの監視と自動応答機能を備えているかどうか、優れたコミュニティガバナンスメカニズムなどがあるかどうかなどこれらは、プロジェクト当事者が、比較的重要な側面におけるユーザーファンドのセキュリティに対して非常に責任ある態度を持っているかどうか、およびユーザーの資金調達セキュリティが非常に責任があるかどうかを反映することができます。

第二に、大規模な資金を持つ参加者は、独自の安全監視と自動応答システムを構築する必要があります。投資契約のセキュリティ事件の後、大規模な資金を持つ投資家は、プロジェクトパーティーのすべての希望を固定するのではなく、できるだけ早く資金を認識して退却することができるはずです。2023年には、カーブ、カイバースワップ、オイラーファイナンスなど、多くのよく知られているプロジェクトが攻撃されていることがわかります。残念ながら、攻撃が発生したとき、大規模な投資家には時間と効果的なインテリジェンスが欠けていることが多く、独自の安全性監視と緊急リトリートシステムもなかったことがわかりました。

さらに、投資家は、投資プロジェクト基準の安全性に注意を払い続けるために、より良いセキュリティパートナーを選択する必要があります。それがプロジェクトパーティーコードのアップグレードであろうと、重要なパラメーターの変更などであろうと、時間のリスクを認識して評価できる必要があります。そして、そのようなことは、専門的なセキュリティチームやツールの参加なしに完了することが困難です。

最後に、秘密鍵のセキュリティを保護する必要があります。頻繁に取引する必要があるアカウントの場合、オンライン署名とオフラインの秘密キーセキュリティソリューションの組み合わせを組み合わせて、単一の住所と単一の秘密鍵を喪失した後の単一ポイントリスクを排除することをお勧めします。

プロジェクトがセキュリティリスクに直面している場合はどうすればよいですか?

巨大なクジラや投資家にとって、セキュリティ事件に遭遇する最初の反応は、首都を保護する最初のものでなければならないと考えられています。ただし、攻撃者の速度は通常非常に速く、手動操作は遅すぎることが多いため、リスクに応じて自動的に資本を引き出すことが最善です。現在、攻撃を発見した後に自動的に資本を引き出すことができる関連ツールを提供し、ユーザーが避難を優先するのを支援します。

第二に、学習に加えて実際に損失に遭遇した場合、プロジェクトパーティーを積極的に促進して、セキュリティ会社の助けを求め、ダメージファンドを追跡して監視する必要があります。暗号産業全体がセキュリティを非常に重要にするため、資金の回収の割合は徐々に増加しています。

最後に、それが大家族の場合、セキュリティ会社に、同様の問題に投資するために他のプロジェクトの在庫を取るように依頼することもできます。根本原因の多くは一貫しています。たとえば、化合物V2の精度損失は昨年同様の問題を抱えており、継続的に攻撃されました。したがって、セキュリティ会社に、投資ポートフォリオの他のプロジェクトのリスクを分析するように依頼することができます。

okx web3ウォレットセーフティチーム:Defiプロジェクトに参加する場合、ユーザーは複数の措置を講じて、Defiプロジェクトに参加して、Defiプロジェクトに参加し、資本損失のリスクを減らし、分散型ファイナンスによってもたらされる利益を享受できます。ユーザーレベルとOKX Web3ウォレットから拡張されています。

まず、ユーザーの場合:

1)監査プロジェクトを選択する:よく知られている第3パーティ監査会社(コンセンシーの勤勉さ、ビットのトレイル、Openzeppelin、QuantStamp、ABDK監査プロジェクトなど、よく知られている第3パーティ監査会社が監査したプロジェクトを優先的に選択し、潜在的なリスクと潜在的なリスクを理解するために公開監査レポートを確認します。脆弱性の修復。

2)プロジェクトの背景とチームを理解する:プロジェクトのホワイトペーパー、公式ウェブサイト、開発チームの背景を調査することにより、プロジェクトが透明で信頼できることを確認します。ソーシャルメディアや開発コミュニティでのチームの活動に注意を払い、技術的な強さとコミュニティのサポートを理解してください。

3)処分投資:すべての資金を単一のDefiプロジェクトまたは資産に投資しないでください。分散型投資はリスクを減らすことができます。借入、DEX、農業など、さまざまなタイプの複数のDefiプロジェクトを分散型リスク曝露から選択します。

4)小規模なテスト:大量のトランザクションの前に、運用とプラットフォームの安全性を確保するために、小さなテストトランザクションを作成します。

5)定期的な監視アカウントと緊急治療:独自のDefiアカウントと資産を定期的に確認し、タイムリーに異常な取引または活動を発見します。資産の安全性を確保するために、ツール(Etherscanなど)を使用してチェーン取引記録を監視します。異常を検出した後、アカウントのすべての許可を取り消すなど、緊急対策を講じて、ウォレットセーフティチームに連絡してサポートを取得します。

6)新しいプロジェクトを慎重に使用する:オンラインまたは信じられないほどの新しいプロジェクトには慎重に保管してください。テストのために少量の資金を投資して、その運用と安全性を観察できます。

7)トランザクションには主流のWeb3ウォレットを使用します。主流のWeb3ウォレットのみがDEFIプロジェクトと対話します。

8)釣り攻撃を防ぐ:不明な奇妙なリンクや電子メールを慎重にクリックしてください。公式チャネルを使用してウォレットとアプリケーションをダウンロードして、ソフトウェアの信頼性を確保します。

第二に、OKX web3ウォレットのレベルから:

ユーザーファンドを保護するための多くのセキュリティメカニズムを提供します。

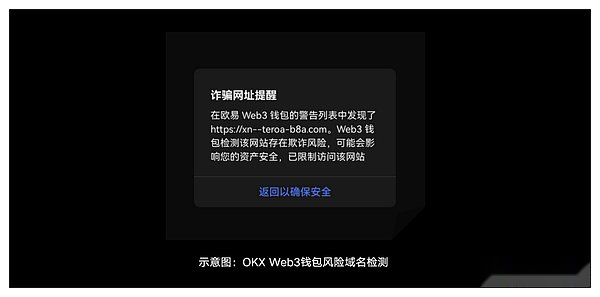

1)ドメイン名の検出:ユーザーがDAPPにアクセスすると、OKX Web3ウォレットがドメイン名で検出されて分析されます。

2)Plate Tokensテスト:OKX Web3ウォレットは、完全な人形トークン検出能力をサポートし、walletのコインにプレートを積極的に保護し、貔貅プレートトークンと対話しようとするユーザーを避けます。

3)Label Library:OKX Web3ウォレットは、ユーザーが疑わしいアドレスと対話する場合、OKX Web3ウォレットが時間内にアラームになります。

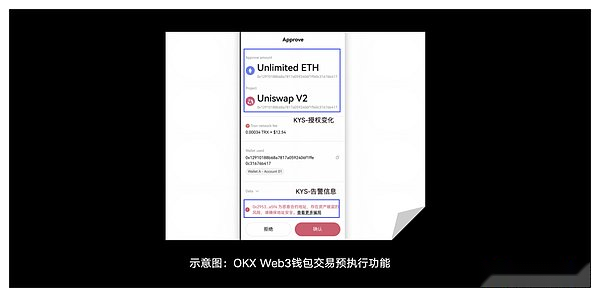

4)取引前解釈:ユーザーがトランザクションを提出する前に、OKX Web3ウォレットはトランザクションをシミュレートし、資産の結果と承認を参照のためにユーザーに表示します。ユーザーは、結果に基づいて期待を満たしているかどうかを判断して、トランザクションを引き続き提出し続けるかどうかを決定できるようにすることができます。

5)統合されたDEFIアプリケーション:OKX Web3ウォレットには、さまざまな主流のDEFIプロジェクトの統合サービスがあります。さらに、OKX Web3ウォレットは、DEX、Cross -Chain Bridge、およびその他のDefiサービスのパスを推奨して、ユーザーに最適なDefiサービスと最適なガスソリューションを提供します。

6)より多くのセキュリティサービス:OKX Web3ウォレットは、OKXウォレットユーザーの安全性を確保するために、より多くのセキュリティ機能を徐々に増加させ、より高度なセキュリティ保護サービスを構築し、より効率的に増加させています。

Q8:ユーザーだけではありません、defiプロジェクトのリスクを保護する方法とそれを保護する方法は?

BlockSecセキュリティチーム:DEFIプロジェクトが直面するリスクの種類には、コードセキュリティリスク、運用セキュリティリスク、および外部依存リスクが含まれます。

まず、セキュリティリスクをコードします。つまり、コードレベルでコードレベルで存在する可能性のあるセキュリティハザード。DEFIプロジェクトでは、スマートコントラクトはそのコアビジネスロジック(フロントエンドおよびバックエンド処理ロジックなどが、比較的成熟した従来のソフトウェア開発ビジネスに属します)。 :

1)第一に、開発の観点からは、3つのパーティライブラリの抜け穴を防ぐためのCHCKS-Effects Interactionsモデルなど、業界で認識されているインテリジェントな契約セキュリティ開発慣行に従う必要があります反復的な発明ホイールによって引き起こされる不明なリスクを回避することが実現されました。

2)内部テストが続くと、テストはソフトウェア開発の重要な部分であり、多くの問題を発見するのに役立ちます。ただし、DEFIプロジェクトでは、ローカルテストのみが問題を公開するのに十分ではありませんが、実際のオンラインに近い展開環境でさらにテストする必要があります。

3)最後に、テストが完了した後、よく知られている第3パーティ監査サービスに接続します。監査は100%に問題がないことを保証することはできませんが、体系的な監査作業は、開発者に慣れていないことが多い、または触れるのが難しいさまざまな共通の安全性の問題を主に支援することができます。もちろん、プロフェッショナリズムと方向性の違いにより、予算が許可されている場合、2つ以上の監査会社が実際に参加することをお勧めします。

第二に、安全リスクを操作します。つまり、プロジェクトが開始された後のプロジェクトの安全リスクです。一方では、コードにはまだ不明な抜け穴がある場合があります。コードは良好な開発、テスト、監査を受けていますが、何十年もの間、ソフトウェア開発のセキュリティ実践で広く証明されているセキュリティリスクがまだあります。このプロジェクトは、秘密キーリーク、システムの重要なパラメーターエラー設定など、より多くの課題に直面して開始され、深刻な結果や大きな損失を引き起こす可能性があります。運用の安全性のリスクの対処::

1)秘密のキー管理を確立および改善する:信頼できるハードウェアウォレットやMPCベースのウォレットソリューションなどの信頼できる秘密鍵管理方法を採用します。

2)ステータス監視を実行するのに適した仕事をしてください:監視システムは、特別な権利の運用とプロジェクト運用の安全ステータスの運用をリアルタイムで認識します。

3)リスクのための自動応答メカニズムの構築:たとえば、ブロックセックファルコンの使用は、攻撃に遭遇したときにブロックを自動的に取得し、(さらに)損失を回避することができます。

4)特権の単一ポイントリスクを回避する操作:安全に多くのウォレットに署名して特権を実行する場合。

第三に、外部依存リスクは、プロジェクトに存在する外部依存関係によって引き起こされるリスクを指します。外部依存リスクの提案には次のものがあります。

1)業界で認識された信頼できるヘッドプロトコルなど、信頼できる外部パートナーを選択します。

2)運用ステータスの良い仕事をしてください:運用上の安全リスクと同様ですが、ここでの監視オブジェクトは外部依存関係です。

3)リスクのための自動応答メカニズムを構築します:操作安全リスクと同様ですが、廃棄方法は、直接一時停止のプロトコル全体ではなく予備の依存関係を切り替えるなど、異なる場合があります。

さらに、監視能力を構築したいプロジェクトパーティーのために、監視の提案も提供します

1)監視ポイントを正確に設定します。どのキー状態(変数)と監視する必要があるかを決定します。ただし、監視ポイントの設定は、特に攻撃の監視において、外部の専門的なサードパーティと実際の検査攻撃検出エンジンを使用することをお勧めします。

2)監視の精度とタイムリー性を確保する:監視の正確性は、誤解(FP)と省略(FN)が多すぎることを意味します(たとえば、疑わしい契約展開前に検出できるかどうか。攻撃トランザクションが検出されます)、それ以外の場合は、監視システムのパフォーマンスと安定性に関する非常に高い要件を持つポスト分析にのみ使用できます。

3)応答機能を自動化する必要があります。正確で実際の監視に基づいて、一時停止プロトコルブロッキング攻撃など、自動化された応答を構築できます。カスタマイズされた信頼性の高い自動化応答フレームワークサポートは、プロジェクトパーティーのニーズに応じて柔軟にカスタマイズでき、実行を自動的にトリガーできます。

一般に、監視能力の建設には、建設に参加するために専門の外部セキュリティサプライヤーが必要です。

okx web3ウォレットセーフティチーム:Defiプロジェクトには多くのリスクがあります。これには、主に次のカテゴリが含まれています。

1)技術的リスク:主にスマートコントラクトの脆弱性とネットワーク攻撃が含まれています。保護対策には、セキュリティ開発を備えた3番目のパーティ監査会社が含まれ、スマートコントラクトの包括的な監査を実施するために専門家の監査を雇い、白い帽子とハッカーを動機付けて脆弱性を発見し、資産のセキュリティを改善してファンドを改善するための脆弱性賞金計画を設定します。

2)市場リスク:主に価格の変動、流動性リスク、市場操作、およびリスクの組み合わせが含まれます。保護対策には、安定した通貨とリスクヘッジの使用が含まれ、価格の変動を防ぎ、流動性採掘と動的コストメカニズムを使用して流動性リスクに対処し、Defiプロトコルによってサポートされている資産の種類を厳密にレビューし、市場操作を防ぐために分散型の予言マシンを使用します。競争のリスクに対処するために、プロトコル機能を革新および最適化します。

3)運用リスク:主にヒューマンエラーとガバナンスメカニズムのリスクが含まれます。保護対策には、人工的なエラーの発生を減らすための厳格な内部統制と動作プロセスの確立、自動化されたツールを使用して運用効率を改善し、投票遅延や複数の署名メカニズムの導入など、分散化とセキュリティバランスを確保するための合理的な設計ガバナンスメカニズムが含まれます。また、オンラインプロジェクトの適切な監視と緊急計画を立ててください。

4)規制リスク:法律のコンプライアンス要件とアンチマネーロンダリング(AML)/顧客(KYC)の義務を理解します。保護対策には、プロジェクトが法律と規制の要件を満たし、透明なコンプライアンスポリシーを確立し、ユーザーと規制当局の信頼を強化するためのAMLおよびKYCの措置を積極的に実施するための法律顧問を雇用することが含まれます。

Q9defi良い監査会社を判断して選択する方法は?

BlockSecセキュリティチーム:Defi Project Partyの裁判官は、優れた監査会社を選択します。

1)よく知られているプロジェクトを監査するかどうか:これは、監査会社がこれらのよく知られたプロジェクトによって認識されていることを示しています。

2)監査項目が攻撃されたかどうか:理論的には監査はセキュリティの100%を保証するものではありませんが、評判の良い監査会社が監査したプロジェクトのほとんどは攻撃されていません。

3)過去の監査レポートを通じて監査の質を通じて:監査レポートは、特に同じ監査項目と同じ監査範囲を比較できる場合、監査項目のプロフェッショナリズムを測定するための重要なシンボルです。 (有害(程度に応じて有害な危害)、量など、脆弱性は、それが通常プロジェクトパーティーによって適応されたかどうかを発見しました。

4)専門家:学術的資格と雇用の背景を含む監査会社の構成は、監査の質を確保するために非常に役立ちます。

最後に、OKX Web3ウォレット「Safety Special Issue」の第5号を見てくれてありがとう。 、お楽しみに!

免責事項:

この記事は、(i)投資の推奨事項または投資の推奨事項を提供するものではありません。デジタル資産(安定した通貨とNFTを含む)を保持するには、高いリスクが伴い、価値がない場合でも、鋭く変動する可能性があります。あなたの財政状況に応じて、取引またはデジタル資産を保持することがあなたに適しているかどうかを慎重に検討する必要があります。関連するローカル申請法および規制を理解し、従う責任を負ってください。